Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

- Microsoft Defender kiszolgálókhoz

- Microsoft Defender víruskereső

Platformok

- A Windows

- Linux (lásd: Hálózatvédelem Linuxhoz)

- macOS (lásd: Hálózati védelem macOS-hez)

Tipp

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

A hálózatvédelem segít megakadályozni, hogy az alkalmazottak bármilyen alkalmazást használnak olyan veszélyes tartományok eléréséhez, amelyek adathalász csalásokat, biztonsági réseket és más kártékony tartalmakat tartalmazhatnak az interneten. A hálózati védelem engedélyezése előtt naplózhatja a hálózatvédelmet egy tesztkörnyezetben annak megtekintéséhez, hogy mely alkalmazások lesznek blokkolva.

További információ a hálózatszűrési konfigurációs lehetőségekről.

Hálózatvédelem engedélyezése

A hálózatvédelem engedélyezéséhez a cikkben ismertetett módszerek bármelyikét használhatja.

Végponthoz készült Microsoft Defender biztonsági beállítások kezelése

Végpontbiztonsági szabályzat létrehozása

Jelentkezzen be a Microsoft Defender portálra legalább egy hozzárendelt biztonsági rendszergazdai szerepkörrel.

Lépjen a Végpontokkonfigurációkezelése>Végpontbiztonsági szabályzatok> elemre, majd válassza az Új szabályzat létrehozása lehetőséget.

A Platform kiválasztása területen válassza a Windows 10, Windows 11 és Windows Server lehetőséget.

A Sablon kiválasztása területen válassza a Microsoft Defender Víruskereső, majd a Szabályzat létrehozása lehetőséget.

Az Alapadatok lapon adja meg a profil nevét és leírását, majd válassza a Következő elemet.

A Beállítások lapon bontsa ki az egyes beállításokat, és konfigurálja az ezzel a profillal kezelni kívánt beállításokat.

Hálózatvédelem Windows-ügyfeleken:

Leírás Beállítás Hálózatvédelem engedélyezése Beállítások:

– Az IP-címek/URL-jelzők és a webes tartalomszűrés letiltásához engedélyezve van (letiltott mód).

- Engedélyezve (naplózási mód)

- Letiltva (alapértelmezett)

– Nincs konfigurálvaA Hálózatvédelem Windows Server 2012 R2 és Windows Server 2016 esetén használja az alábbi táblázatban felsorolt további szabályzatokat:

Leírás Beállítás Hálózatvédelem engedélyezése alacsonyabb szinten Beállítások:

– A hálózatvédelem engedélyezve lesz az alsó szinten.

– A hálózatvédelem le lesz tiltva. (Alapértelmezett)

– Nincs konfigurálvaA Windows és a Windows Server választható hálózatvédelmi beállításai:

Figyelmeztetés

Tiltsa le a

Allow Datagram Processing On WinServerbeállítást. Ez minden olyan szerepkör esetében fontos, amely nagy mennyiségű UDP-forgalmat generál, például tartományvezérlők, Windows DNS-kiszolgálók, Windows-fájlkiszolgálók, Microsoft SQL-kiszolgálók, Microsoft Exchange-kiszolgálók és egyebek. Ezekben az esetekben a datagramfeldolgozás engedélyezése csökkentheti a hálózati teljesítményt és a megbízhatóságot. A letiltásával stabilan tarthatja a hálózatot, és jobban kihasználhatja a rendszererőforrásokat nagy terhelésű környezetekben.Leírás Beállítás Datagram-feldolgozás engedélyezése Win Serveren - Engedélyezve van a datagramfeldolgozás Windows Server.

- Az Windows Server datagram-feldolgozása le van tiltva (alapértelmezett, ajánlott).

– Nincs konfigurálvaDNS letiltása TCP-elemzésen keresztül – A TCP-elemzésen keresztüli DNS le van tiltva.

– A TCP-alapú DNS-elemzés engedélyezve van (alapértelmezett).

– Nincs konfigurálvaHTTP-elemzés letiltása – A HTTP-elemzés le van tiltva.

– A HTTP-elemzés engedélyezve van (alapértelmezett).

– Nincs konfigurálvaSSH-elemzés letiltása – Az SSH-elemzés le van tiltva.

– Az SSH-elemzés engedélyezve van (alapértelmezett).

– Nincs konfigurálvaTLS-elemzés letiltása – A TLS-elemzés le van tiltva.

– A TLS-elemzés engedélyezve van (alapértelmezett).

– Nincs konfigurálva[Elavult]DNS-fogadó engedélyezése - A DNS-fogadó le van tiltva.

- A DNS-fogadó engedélyezve van. (Alapértelmezett)

– Nincs konfigurálva

Ha végzett a beállítások konfigurálásával, válassza ki a Következő lehetőséget.

A Hozzárendelések lapon válassza ki azokat a csoportokat, amelyek megkapják ezt a profilt. Ezután válassza a Tovább gombot.

A Véleményezés + létrehozás lapon tekintse át az információkat, majd válassza a Mentés lehetőséget.

Az új profil megjelenik a listában, amikor kiválasztja a szabályzattípust a létrehozott profil számára.

Microsoft Intune

Végponthoz készült Microsoft Defender Baseline metódus

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Lépjen a Végpontbiztonsági>biztonsági alapkonfigurációk>Végponthoz készült Microsoft Defender Alapkonfiguráció elemre.

Válassza a Profil létrehozása lehetőséget, adja meg a profil nevét, majd válassza a Tovább gombot.

A Konfigurációs beállítások szakaszban lépjen a Támadásifelület-csökkentési szabályok> csoport Blokkolás, Engedélyezés vagy Naplózás beállításához a hálózatvédelem engedélyezéséhez. Válassza a Tovább gombot.

Válassza ki a szervezet által megkövetelt hatókörcímkéket és hozzárendeléseket .

Tekintse át az összes információt, majd válassza a Létrehozás lehetőséget.

Víruskereső szabályzat metódusa

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Nyissa meg az Endpoint Security>víruskeresőt.

Válassza a Szabályzat létrehozása lehetőséget.

A Szabályzat létrehozása úszó panelen válassza Windows 10, Windows 11 és Windows Server elemet a Platform listából.

Válassza Microsoft Defender Víruskereső lehetőséget a Profil listából, majd válassza a Létrehozás lehetőséget.

Adja meg a profil nevét, majd válassza a Tovább gombot.

A Konfigurációs beállítások szakaszban válassza a Letiltva, Az engedélyezett (blokk mód) vagy az Engedélyezve (naplózási mód) lehetőséget a Hálózatvédelem engedélyezése beállításnál, majd válassza a Tovább lehetőséget.

A szervezet igényeinek megfelelően válassza ki a megfelelő Hozzárendelések és Hatókör címkéket .

Tekintse át az összes információt, majd válassza a Létrehozás lehetőséget.

Konfigurációs profil metódusa

Jelentkezzen be a Microsoft Intune Felügyeleti központba (https://intune.microsoft.com).

Lépjen az Eszközök>konfigurációs profiljai>Profil létrehozása területre.

A Profil létrehozása úszó panelen válassza a Platform lehetőséget, és válassza a Profiltípussablonként lehetőséget.

A Sablon neve területen válassza az Endpoint Protection elemet a sablonok listájából, majd válassza a Létrehozás lehetőséget.

Nyissa meg az Endpoint Protection>alapjait, adjon nevet a profiljának, majd válassza a Tovább lehetőséget.

A Konfigurációs beállítások szakaszban lépjen Microsoft Defender Biztonsági rés kiaknázása elleni védelem>hálózatszűrése>Hálózatvédelem>engedélyezése vagy naplózása területre. Válassza a Tovább gombot.

Válassza ki a szervezet által megkövetelt hatókörcímkéket, hozzárendeléseket és alkalmazhatósági szabályokat . A rendszergazdák további követelményeket állíthatnak be.

Tekintse át az összes információt, majd válassza a Létrehozás lehetőséget.

Mobileszköz-kezelés (MDM)

Az EnableNetworkProtection konfigurációs szolgáltató (CSP) segítségével be- vagy kikapcsolhatja a hálózatvédelmet, illetve engedélyezheti a naplózási módot.

A hálózatvédelem be- vagy kikapcsolása előtt frissítse Microsoft Defender kártevőirtó platformot a legújabb verzióra.

Csoportházirend

Az alábbi eljárással engedélyezheti a hálózatvédelmet a tartományhoz csatlakoztatott számítógépeken vagy önálló számítógépeken.

Egy önálló számítógépen lépjen a Start menübe , írja be a parancsot, és válassza a Csoportházirend szerkesztése lehetőséget.

-Vagy-

Egy tartományhoz csatlakoztatott Csoportházirend felügyeleti számítógépen nyissa meg a Csoportházirend Felügyeleti konzolt. Kattintson a jobb gombbal a konfigurálni kívánt Csoportházirend objektumra, és válassza a Szerkesztés parancsot.

A Csoportházirend-felügyeleti szerkesztőben lépjen a Számítógép konfigurációja elemre, és válassza a Felügyeleti sablonok lehetőséget.

Bontsa ki a fát Windows-összetevőkre>Microsoft Defender víruskeresőre>Microsoft Defender Exploit Guard>network protectionre.

A Windows régebbi verzióiban előfordulhat, hogy a Csoportházirend elérési út Microsoft Defender víruskereső helyett Windows Defender víruskereső rendelkezik.

Kattintson duplán a Felhasználók és alkalmazások nem férhetnek hozzá a veszélyes webhelyekhez beállításra, és állítsa a beállítást Engedélyezve értékre. A beállítások szakaszban meg kell adnia az alábbi lehetőségek egyikét:

- Letiltás – A felhasználók nem férhetnek hozzá a rosszindulatú IP-címekhez és tartományokhoz.

- Letiltás (alapértelmezett) – A hálózatvédelmi funkció nem működik. A felhasználók nem férhetnek hozzá rosszindulatú tartományokhoz.

- Naplózási mód – Ha egy felhasználó rosszindulatú IP-címet vagy tartományt látogat meg, a rendszer rögzít egy eseményt a Windows eseménynaplójában. A felhasználót azonban nem tiltja le a cím felkeresése.

Fontos

A hálózatvédelem teljes körű engedélyezéséhez az Csoportházirend beállítást Engedélyezve értékre kell állítania, majd a beállítások legördülő menüjében a Blokkolás lehetőséget kell választania.

(Ez a lépés nem kötelező.) A Csoportházirend beállításai helyességének ellenőrzéséhez kövesse a Hálózati védelem engedélyezése esetén című cikkben található lépéseket.

Microsoft Configuration Manager

Nyissa meg a Configuration Manager konzolt.

Lépjen az Eszközök és megfelelőség>Végpontvédelem>Windows Defender biztonsági rés kiaknázása elleni védelemhez.

Új szabályzat létrehozásához válassza a biztonsági rés kiaknázása elleni védelem szabályzatának létrehozása lehetőséget a menüszalagon.

- Meglévő szabályzat szerkesztéséhez válassza ki a szabályzatot, majd válassza a Tulajdonságok lehetőséget a menüszalagon vagy a jobb gombbal kattintva elérhető menüben. Szerkessze a Hálózatvédelem konfigurálása lehetőséget a Hálózatvédelem lapon.

Az Általános lapon adja meg az új szabályzat nevét, és ellenőrizze, hogy engedélyezve van-e a Hálózatvédelem beállítás.

A Hálózatvédelem lapon válassza az alábbi beállítások egyikét a Hálózatvédelem konfigurálása beállításhoz:

- Letiltás

- Naplózás

- Letiltva

Hajtsa végre a többi lépést, és mentse a szabályzatot.

A menüszalagon válassza az Üzembe helyezés lehetőséget a szabályzat gyűjteményben való üzembe helyezéséhez.

PowerShell-

Windows-eszközén kattintson a Start gombra, írja be a parancsot

powershell, kattintson a jobb gombbal Windows PowerShell, majd válassza a Futtatás rendszergazdaként parancsot.Futtassa a következő parancsmagot:

Set-MpPreference -EnableNetworkProtection EnabledA Windows Server használja az alábbi táblázatban felsorolt további parancsokat:

Windows Server verzió Parancsok 2019-Windows Server és újabb verziók set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2 a Végponthoz készült Microsoft Defender egyesített ügynökévelset-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true

Fontos

Tiltsa le az "AllowDatagramProcessingOnWinServer" beállítást. Ez minden olyan szerepkör esetében fontos, amely nagy mennyiségű UDP-forgalmat generál, például tartományvezérlők, Windows DNS-kiszolgálók, Windows-fájlkiszolgálók, Microsoft SQL-kiszolgálók, Microsoft Exchange-kiszolgálók és egyebek. Ezekben az esetekben a datagramfeldolgozás engedélyezése csökkentheti a hálózati teljesítményt és a megbízhatóságot. A letiltásával stabilan tarthatja a hálózatot, és jobban kihasználhatja a rendszererőforrásokat nagy terhelésű környezetekben.

(Ez a lépés nem kötelező.) A hálózatvédelem naplózási módba állításához használja a következő parancsmagot:

Set-MpPreference -EnableNetworkProtection AuditModeA hálózatvédelem kikapcsolásához használja a paramétert a

DisabledvagyEnabledhelyettAuditMode.

Ellenőrizze, hogy engedélyezve van-e a hálózatvédelem

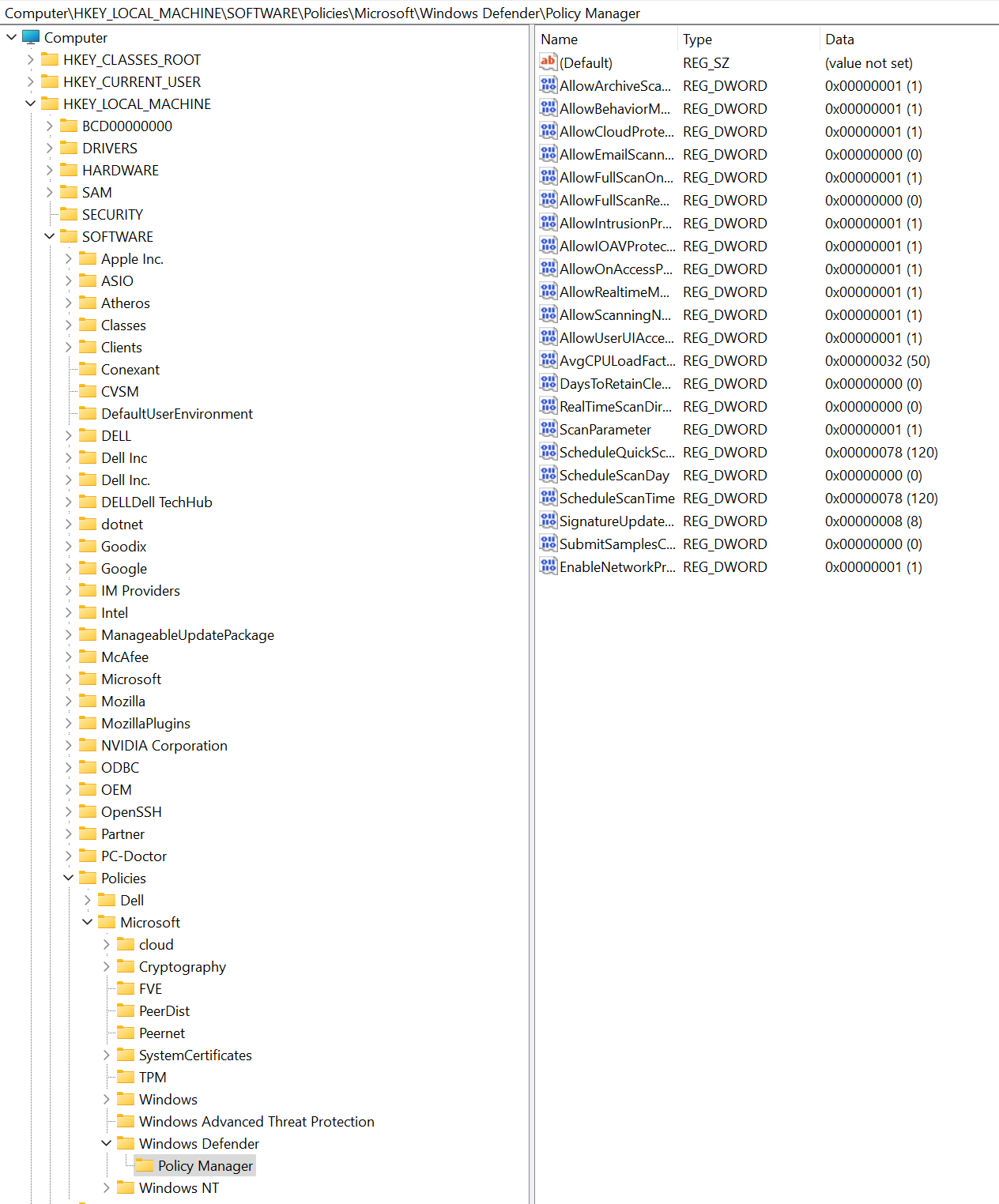

A Beállításjegyzék Szerkesztő segítségével ellenőrizheti a hálózatvédelem állapotát.

Válassza a Start gombot a tálcán, és írja be a következőt:

regedit. Az eredmények listájában válassza a Beállításszerkesztő lehetőséget a megnyitásához.Válassza a HKEY_LOCAL_MACHINE lehetőséget az oldalsó menüből.

Navigáljon a beágyazott menük között aMICROSOFT>Windows Defender>Házirendkezelőszoftverházirendjeihez>>.

Ha a kulcs hiányzik, lépjen a SZOFTVER>Microsoft>Windows Defender>Windows Defender Biztonsági rés kiaknázása elleni védelem>hálózatvédelem elemhez.

Válassza az EnableNetworkProtection lehetőséget az eszköz hálózati védelmének aktuális állapotának megtekintéséhez:

- 0 vagy Ki

- 1 vagy Be

- 2 vagy naplózási mód

Fontos információk a Biztonsági rés kiaknázása elleni védelem beállításainak eszközről való eltávolításáról

Ha biztonsági rés kiaknázása elleni védelem szabályzatot telepít Configuration Manager használatával, a beállítások akkor is megmaradnak az ügyfélen, ha később eltávolítja az üzemelő példányt. Ha az üzembe helyezés el lett távolítva, az ügyfélnaplók nem támogatottak Delete a ExploitGuardHandler.log fájlban.

A biztonsági rés kiaknázása elleni védelem beállításainak helyes eltávolításához használja a SYSTEM következő PowerShell-szkriptet a környezetben:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Lásd még

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.