Migrálás összevonásról felhőhitelesítésre

Ebből a cikkből megtudhatja, hogyan helyezhet üzembe felhőalapú felhasználói hitelesítést a Microsoft Entra Jelszókivonat-szinkronizálás (PHS) vagy az átmenő hitelesítés (PTA) használatával. Bár bemutatjuk a használati esetet a Active Directory összevonási szolgáltatások (AD FS) (AD FS) felhőhitelesítési módszerekre való áttéréshez, az útmutató lényegesen vonatkozik más helyszíni rendszerekre is.

A folytatás előtt javasoljuk, hogy tekintse át a megfelelő hitelesítési módszer kiválasztásáról és a szervezet számára legmegfelelőbb módszerek összehasonlításáról szóló útmutatót.

Javasoljuk a PHS használatát a felhőhitelesítéshez.

Szakaszos bevezetés

A szakaszos bevezetés nagyszerű módja annak, hogy a felhasználók csoportjait szelektíven tesztelje olyan felhőalapú hitelesítési képességekkel, mint a Microsoft Entra többtényezős hitelesítés, a feltételes hozzáférés, a kiszivárgott hitelesítő adatok Microsoft Entra ID-védelem, az identitásszabályozás és mások, mielőtt átvágja a tartományait.

A támogatott és nem támogatott forgatókönyvek megismeréséhez tekintse meg a szakaszos bevezetési megvalósítási tervet. Javasoljuk, hogy szakaszos bevezetéssel tesztelje a tartományokat, mielőtt átvágja a tartományokat.

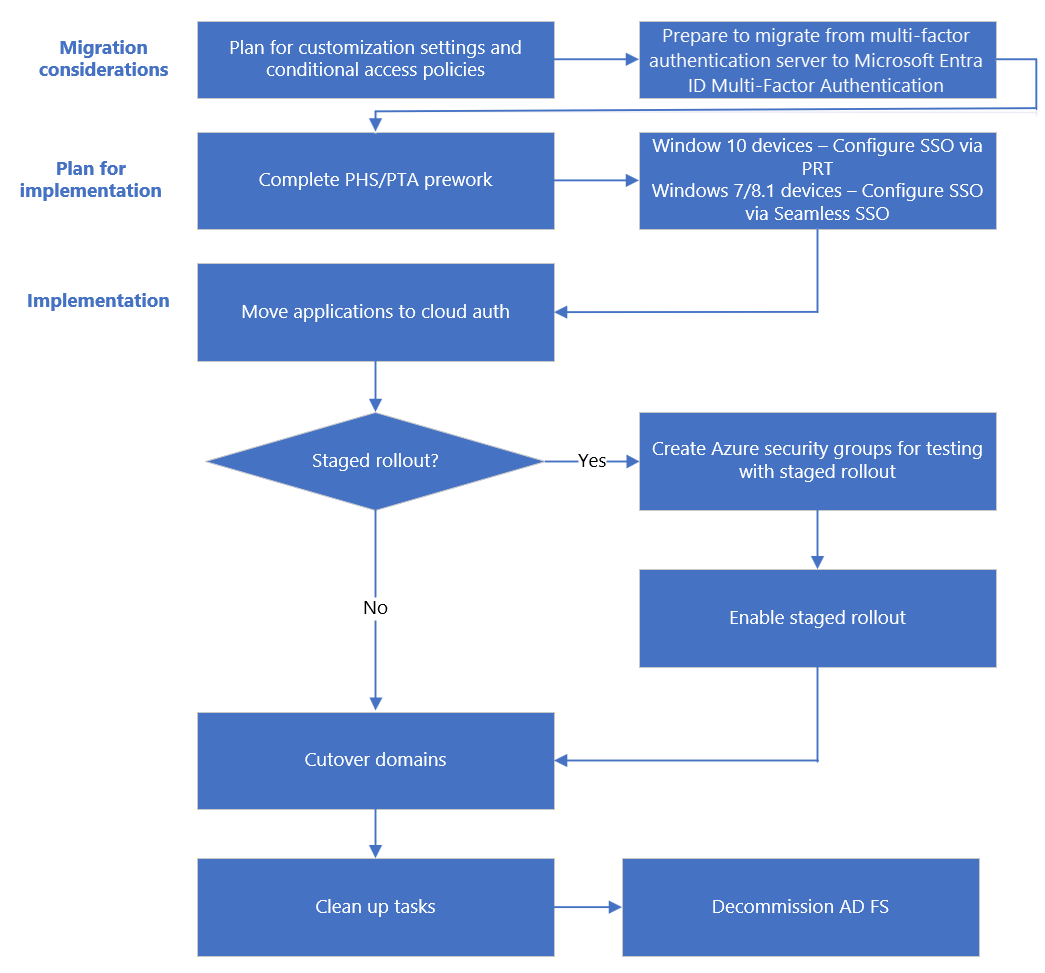

Migrálási folyamat

Előfeltételek

A migrálás megkezdése előtt győződjön meg arról, hogy megfelel ezeknek az előfeltételeknek.

Kötelező szerepkörök

A szakaszos bevezetéshez hibrid identitásadminisztrátornak kell lennie a bérlőn.

A Microsoft Entra Connect-kiszolgáló felgyorsítása

Telepítse a Microsoft Entra Connectet (Microsoft Entra Connect), vagy frissítsen a legújabb verzióra. A Microsoft Entra Connect-kiszolgáló felgyorsításakor az AD FS-ről a felhőhitelesítési módszerekre való migrálás ideje akár órákról percekre csökken.

Az aktuális összevonási beállítások dokumentálása

Az aktuális összevonási beállítások megkereséséhez futtassa a Get-MgDomainFederationConfiguration parancsot.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Ellenőrizze az összevonási tervezési és üzembehelyezési dokumentációhoz esetleg testre szabott beállításokat. A PreferredAuthenticationProtocol, az federatedIdpMfaBehavior, a SupportsMfa (ha az összevontIdpMfaBehavior nincs beállítva) és a PromptLoginBehavior beállításban keresse meg a testreszabásokat.

Összevonási beállítások biztonsági mentése

Bár ez az üzembe helyezés nem módosít más függő entitásokat az AD FS-farmban, biztonsági másolatot készíthet a beállításokról:

Meglévő farm visszaállításához vagy új farm létrehozásához használja a Microsoft AD FS gyors visszaállítási eszközét .

Exportálja a Microsoft 365 Identity Platform függő entitás megbízhatóságát és a hozzá tartozó egyéni jogcímszabályokat az alábbi PowerShell-példával:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

A projekt megtervezése

Ha a technológiai projektek meghiúsulnak, az általában a hatásokkal, az eredményekkel és a felelősségekkel kapcsolatos eltérő elvárások miatt történik. Ezeknek a buktatóknak a elkerülése érdekében győződjön meg arról, hogy a megfelelő érdekelt feleket szeretné bevonni, és hogy a projektben szereplő érdekelt szerepkörök jól érthetők legyenek.

Kommunikáció tervezése

A felhőhitelesítésre való migrálás után a felhasználói bejelentkezési élmény megváltozik a Microsoft 365-höz és a Microsoft Entra-azonosítóval hitelesített egyéb erőforrásokhoz való hozzáféréshez. A hálózaton kívüli felhasználók csak a Microsoft Entra bejelentkezési oldalát látják.

Proaktív módon kommunikálhat a felhasználókkal a felhasználói élmény változásairól, a változásokról, valamint arról, hogy hogyan nyerhetnek támogatást, ha problémákat tapasztalnak.

A karbantartási időszak megtervezése

A modern hitelesítési ügyfelek (Office 2016 és Office 2013, iOS és Android-alkalmazások) érvényes frissítési jogkivonatot használnak az új hozzáférési jogkivonatok beszerzéséhez az erőforrásokhoz való folyamatos hozzáféréshez az AD FS-hez való visszatérés helyett. Ezek az ügyfelek mentesek a tartománykonvertálási folyamatból eredő jelszókérésekkel. Az ügyfelek további konfiguráció nélkül továbbra is működnek.

Jegyzet

Ha összevontról felhőhitelesítésre migrál, a tartomány összevontról felügyeltre való konvertálásának folyamata akár 60 percet is igénybe vehet. A folyamat során előfordulhat, hogy a rendszer nem kér hitelesítő adatokat a Microsoft Entra felügyeleti központba vagy más, Microsoft Entra-azonosítóval védett böngészőalapú alkalmazásokba történő új bejelentkezésekhez. Javasoljuk, hogy vegye fel ezt a késést a karbantartási időszakba.

Visszaállítás megtervezve

Borravaló

A visszaállítási követelmények esetén fontolja meg a tartományok munkaidőn kívüli átállásának tervezését.

A visszaállítás megtervezéséhez használja a dokumentált aktuális összevonási beállításokat , és ellenőrizze az összevonás tervezésének és üzembe helyezésének dokumentációját.

A visszaállítási folyamatnak tartalmaznia kell a felügyelt tartományok összevont tartományokká való átalakítását a New-MgDomainFederationConfiguration parancsmag használatával. Szükség esetén konfigurálja a további jogcímszabályokat.

Migrálási szempontok

Az alábbiakban a legfontosabb migrálási szempontokat vesszük figyelembe.

Testreszabási beállítások tervezése

A onload.js fájl nem duplikálható a Microsoft Entra-azonosítóban. Ha az AD FS-példány nagymértékben testre van szabva, és a onload.js fájl adott testreszabási beállításaira támaszkodik, ellenőrizze, hogy a Microsoft Entra-azonosító megfelel-e az aktuális testreszabási követelményeknek, és ennek megfelelően tervezze meg. Tájékoztassa a felhasználókat a közelgő változásokról.

Bejelentkezési élmény

A Microsoft Entra bejelentkezési felületét nem szabhatja testre. Függetlenül attól, hogy a felhasználók korábban hogyan jelentkeznek be, teljes tartománynévre, például egyszerű felhasználónévre (UPN) vagy e-mail-címre van szüksége a Microsoft Entra-azonosítóba való bejelentkezéshez.

Szervezeti arculat

Testre szabhatja a Microsoft Entra bejelentkezési oldalát. A bejelentkezési oldalakon az AD FS bizonyos vizuális változásait az átalakítás után kell számítani.

Jegyzet

A szervezeti védjegyzés csak akkor érhető el az ingyenes Microsoft Entra ID-licencekben, ha Microsoft 365-licenccel rendelkezik.

Feltételes hozzáférési szabályzatok tervezése

Értékelje ki, hogy jelenleg feltételes hozzáférést használ-e hitelesítéshez, vagy az AD FS-ben használ-e hozzáférés-vezérlési szabályzatokat.

Érdemes lehet lecserélni az AD FS hozzáférés-vezérlési szabályzatait az egyenértékű Microsoft Entra feltételes hozzáférési szabályzatokra és az Exchange Online ügyfélelérési szabályaira. A feltételes hozzáféréshez Használhatja a Microsoft Entra-azonosítót vagy a helyszíni csoportokat.

Örökölt hitelesítés letiltása – Az örökölt hitelesítési protokollokhoz kapcsolódó megnövekedett kockázat miatt feltételes hozzáférési szabályzatot hozhat létre az örökölt hitelesítés letiltásához.

Az MFA támogatásának tervezése

Összevont tartományok esetén az MFA-t kényszerítheti a Microsoft Entra feltételes hozzáférése vagy a helyszíni összevonási szolgáltató. Az összevontIdpMfaBehavior biztonsági beállítás konfigurálásával engedélyezheti a védelmet a Microsoft Entra többtényezős hitelesítés megkerülésének megakadályozásához. Engedélyezze az összevont tartomány védelmét a Microsoft Entra-bérlőben. Győződjön meg arról, hogy a Microsoft Entra többtényezős hitelesítés mindig akkor történik meg, ha egy összevont felhasználó olyan alkalmazáshoz fér hozzá, amelyet MFA-t igénylő feltételes hozzáférési szabályzat szabályoz. Ez magában foglalja a Microsoft Entra többtényezős hitelesítését akkor is, ha az összevont identitásszolgáltató összevont jogkivonat-jogcímeket adott ki, amelyek a helyszíni MFA-t végrehajtották. A Microsoft Entra többtényezős hitelesítés kényszerítése minden alkalommal biztosítja, hogy egy rossz szereplő ne tudja megkerülni a Microsoft Entra többtényezős hitelesítést azáltal, hogy utánozza azt az identitásszolgáltatót, amely már végrehajtotta az MFA-t, és erősen ajánlott, hacsak nem hajtja végre az MFA-t az összevont felhasználók számára egy külső MFA-szolgáltatót használva.

Az alábbi táblázat az egyes beállítások viselkedését ismerteti. További információ: federatedIdpMfaBehavior.

| Érték | Leírás |

|---|---|

| acceptIfMfaDoneByFederatedIdp | A Microsoft Entra ID elfogadja az összevont identitásszolgáltató által végrehajtott MFA-t. Ha az összevont identitásszolgáltató nem hajtotta végre az MFA-t, a Microsoft Entra ID végrehajtja az MFA-t. |

| enforceMfaByFederatedIdp | A Microsoft Entra ID elfogadja az összevont identitásszolgáltató által végrehajtott MFA-t. Ha az összevont identitásszolgáltató nem hajtotta végre az MFA-t, átirányítja a kérelmet az összevont identitásszolgáltatóhoz az MFA végrehajtásához. |

| rejectMfaByFederatedIdp | A Microsoft Entra ID mindig MFA-t hajt végre, és elutasítja az összevont identitásszolgáltató által végrehajtott MFA-t. |

A federatedIdpMfaBehavior beállítás a Set-MsolDomainFederationSettings MSOnline v1 PowerShell-parancsmag SupportsMfa tulajdonságának továbbfejlesztett verziója.

Az olyan tartományok esetében, amelyek már beállították a SupportsMfa tulajdonságot, ezek a szabályok határozzák meg, hogyan működik együtt az federatedIdpMfaBehavior és a SupportsMfa:

- Az összevontIdpMfaBehavior és a SupportMfa közötti váltás nem támogatott.

- Az összevontIdpMfaBehavior tulajdonság beállítása után a Microsoft Entra ID figyelmen kívül hagyja a SupportsMfa beállítást.

- Ha az összevontIdpMfaBehavior tulajdonság nincs beállítva, a Microsoft Entra-azonosító továbbra is tiszteletben tartja a SupportsMfa beállítást.

- Ha sem az federatedIdpMfaBehavior , sem a SupportsMfa nincs beállítva, a Microsoft Entra-azonosító alapértelmezés szerint viselkedést ad

acceptIfMfaDoneByFederatedIdp.

A védelem állapotát a Get-MgDomainFederationConfiguration futtatásával ellenőrizheti:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Megvalósítási terv

Ez a szakasz előmunkát tartalmaz a bejelentkezési módszer váltása és a tartományok konvertálása előtt.

A szakaszos bevezetéshez szükséges csoportok létrehozása

Ha nem szakaszos bevezetést használ, hagyja ki ezt a lépést.

Ha úgy dönt, hogy hozzáadja őket, hozzon létre csoportokat a szakaszos bevezetéshez és a feltételes hozzáférési szabályzatokhoz is.

Javasoljuk, hogy a Microsoft Entra ID-ban elsajátított csoportot, más néven csak felhőalapú csoportot használjon. Microsoft Entra biztonsági csoportokat vagy Microsoft 365-csoportok is használhat a felhasználók MFA-ba való áthelyezéséhez és a feltételes hozzáférési szabályzatokhoz. További információ: Microsoft Entra biztonsági csoport létrehozása, és a rendszergazdák számára készült Microsoft 365-csoportok áttekintése.

A csoport tagjai automatikusan engedélyezve lesznek a szakaszos bevezetéshez. A beágyazott és dinamikus tagsági csoportok nem támogatottak a szakaszos bevezetéshez.

Előzetes munka egyszeri bejelentkezéshez

Az egyszeri bejelentkezés használt verziója az eszköz operációs rendszerétől és a csatlakozás állapotától függ.

Windows 10, Windows Server 2016 és újabb verziók esetén javasoljuk, hogy elsődleges frissítési jogkivonaton (PRT) keresztül használja az egyszeri bejelentkezést a Microsoft Entra csatlakoztatott eszközökkel, a Hibrid Microsoft Entra csatlakoztatott eszközökkel és a Microsoft Entra regisztrált eszközökkel.

MacOS- és iOS-eszközök esetén az SSO használatát javasoljuk az Apple-eszközökhöz készült Microsoft Enterprise SSO beépülő modulon keresztül. Ehhez a funkcióhoz az Apple-eszközöket MDM-nek kell felügyelnie. Ha az Intune-t használja MDM-ként, kövesse az Apple Intune-hoz készült Microsoft Enterprise SSO beépülő modult. Ha egy másik MDM-et használ, kövesse a Jamf Pro / általános MDM üzembe helyezési útmutatót.

Windows 7 és 8.1 rendszerű eszközök esetén javasoljuk, hogy használjon közvetlen egyszeri bejelentkezést tartományhoz csatlakoztatva a számítógép Microsoft Entra-azonosítójában való regisztrálásához. Ezeket a fiókokat nem kell szinkronizálnia, mint a Windows 10-eszközök esetében. Ezt az előmunkát azonban be kell fejeznie a közvetlen egyszeri bejelentkezéshez a PowerShell használatával.

PhS- és PTA-előmunkák

A bejelentkezési módszer választásától függően végezze el a PHS vagy a PTA előmunkát.

A megoldás implementálása

Végül a bejelentkezési módszert a terveknek megfelelően phS-re vagy PTA-ra váltja, és a tartományokat összevonásról felhőhitelesítésre konvertálja.

Szakaszos bevezetés használata

Ha szakaszos bevezetést használ, kövesse az alábbi hivatkozások lépéseit:

Egy adott funkció szakaszos bevezetésének engedélyezése a bérlőn.

A tesztelés befejezése után konvertálja a tartományokat összevontról felügyeltre.

Szakaszos bevezetés használata nélkül

A módosítás engedélyezésének két lehetősége van:

A lehetőség: Váltás a Microsoft Entra Connect használatával.

Akkor érhető el, ha eredetileg konfigurálta az AD FS/ping-összevont környezetet a Microsoft Entra Connect használatával.

B lehetőség: Váltás a Microsoft Entra Connect és a PowerShell használatával

Akkor érhető el, ha eredetileg nem konfigurálta az összevont tartományokat a Microsoft Entra Connect használatával, vagy ha külső összevonási szolgáltatásokat használ.

A beállítások egyikének kiválasztásához ismernie kell az aktuális beállításokat.

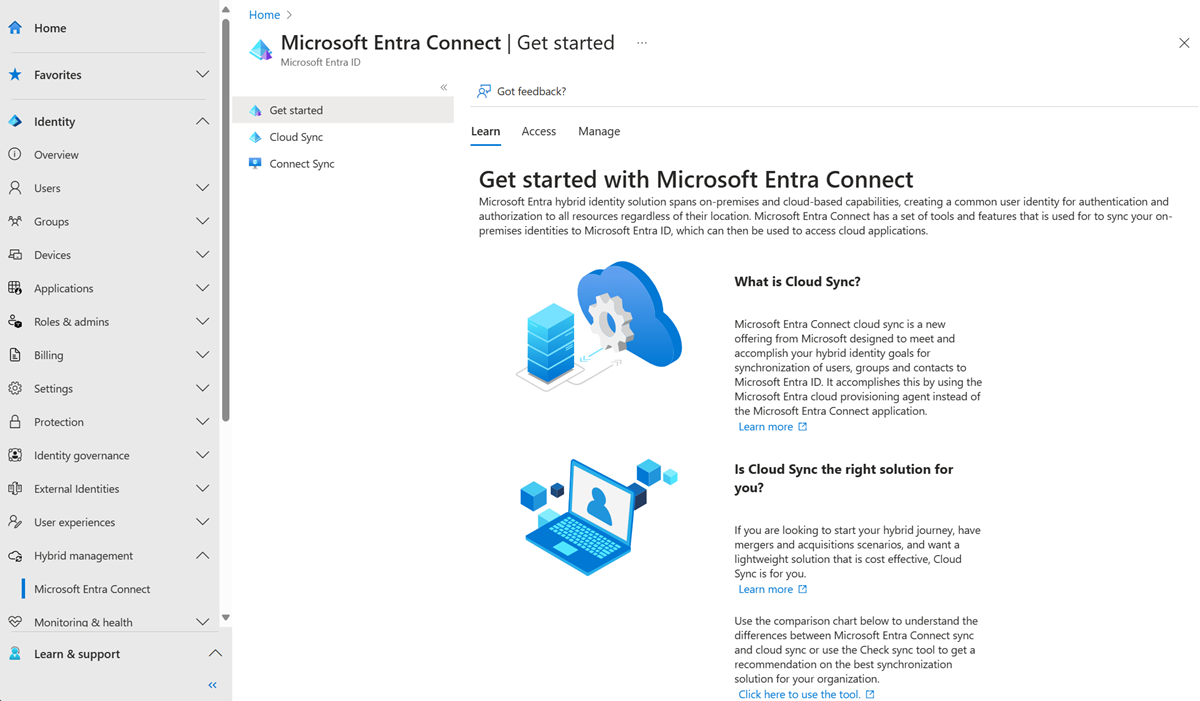

A Microsoft Entra Connect aktuális beállításainak ellenőrzése

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hibrid rendszergazdaként.

- Tallózással keresse meg az Identity>Hybrid Management>Microsoft Entra Connect>Cloud szinkronizálását.

- Ellenőrizze a FELHASZNÁLÓ SIGN_IN beállításait az alábbi ábrán látható módon:

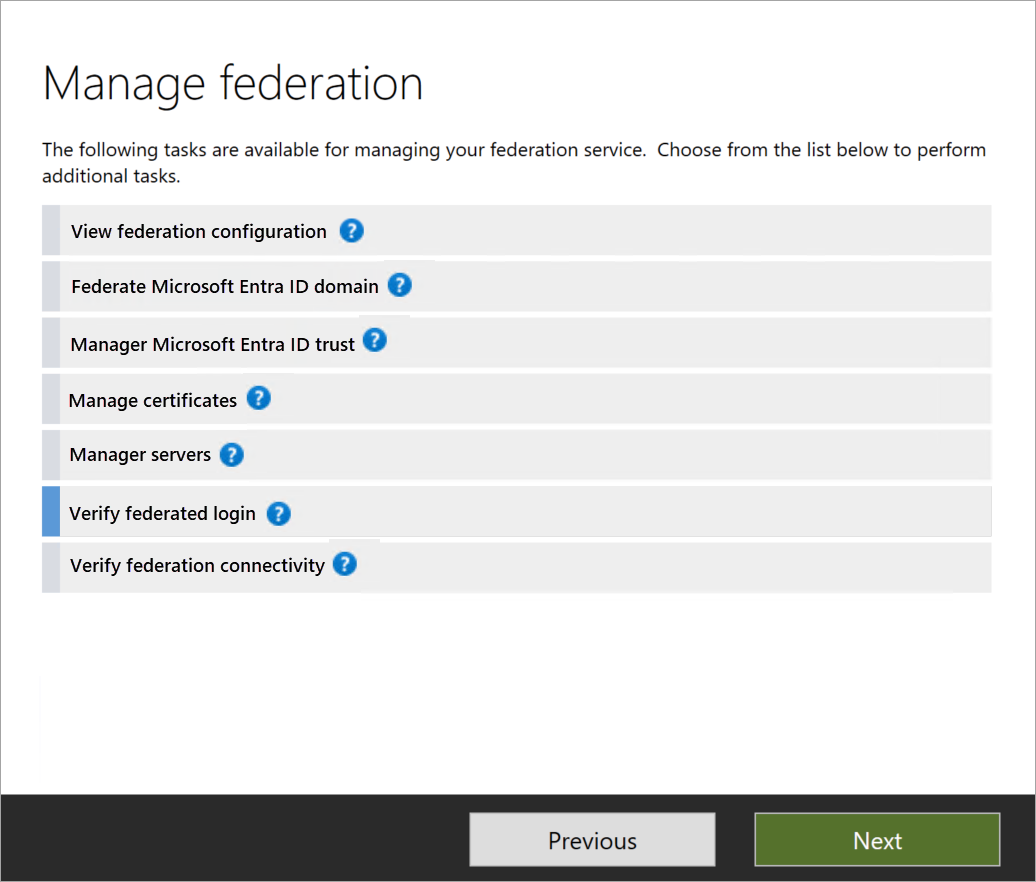

Az összevonás konfigurálását a következőképpen ellenőrizheti:

Nyissa meg a Microsoft Entra Connect-kiszolgálón a Microsoft Entra Connectet, és válassza a Konfigurálás lehetőséget.

A További tevékenységek > összevonás kezelése csoportban válassza az Összevonási konfiguráció megtekintése lehetőséget.

Ha az AD FS-konfiguráció jelenik meg ebben a szakaszban, nyugodtan feltételezheti, hogy az AD FS eredetileg a Microsoft Entra Connect használatával lett konfigurálva. Tekintse meg az alábbi képet példaként:

Ha az AD FS nem szerepel az aktuális beállítások között, a PowerShell használatával manuálisan kell átalakítania tartományait összevont identitásból felügyelt identitássá.

A lehetőség

Váltás összevonásról az új bejelentkezési módszerre a Microsoft Entra Connect használatával

Nyissa meg a Microsoft Entra Connect-kiszolgálón a Microsoft Entra Connectet, és válassza a Konfigurálás lehetőséget.

A További feladatok lapon válassza a Felhasználói bejelentkezés módosítása, majd a Tovább gombot.

A Csatlakozás a Microsoft Entra azonosítójához lapon adja meg a globális rendszergazdai fiók hitelesítő adatait.

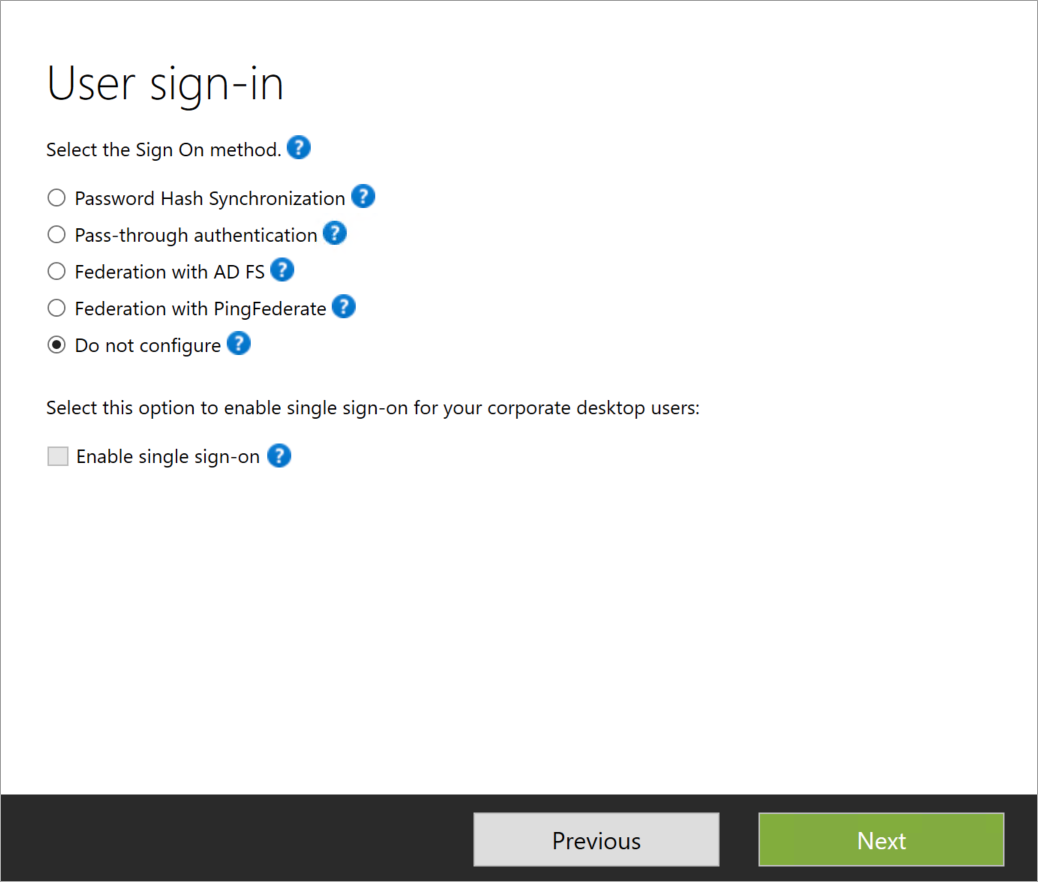

A Felhasználó bejelentkezési oldalán:

Ha az Átmenő hitelesítési beállítás gombot választja, és ha egyszeri bejelentkezésre van szükség Windows 7 és 8.1 rendszerű eszközökhöz, jelölje be az Egyszeri bejelentkezés engedélyezése jelölőnégyzetet, majd válassza a Tovább gombot.

Ha a Jelszókivonat szinkronizálása gombot választja, jelölje be a Felhasználói fiókok konvertálásának tiltása jelölőnégyzetet. A beállítás elavult. Ha egyszeri bejelentkezésre van szükség Windows 7 és 8.1 rendszerű eszközökhöz, jelölje be az Egyszeri bejelentkezés engedélyezése jelölőnégyzetet, majd válassza a Tovább gombot.

További információ: Közvetlen egyszeri bejelentkezés engedélyezése a PowerShell használatával.

Az Egyszeri bejelentkezés engedélyezése lapon adja meg egy tartományi rendszergazdai fiók hitelesítő adatait, majd válassza a Tovább gombot.

A közvetlen egyszeri bejelentkezés engedélyezéséhez tartományi rendszergazdai fiók hitelesítő adataira van szükség. A folyamat a következő műveleteket hajtja végre, amelyekhez emelt szintű engedélyek szükségesek:

- A helyi Active Directory-példányban létrejön egy AZUREADSSO nevű számítógépfiók (amely a Microsoft Entra-azonosítót jelöli).

- A számítógépfiók Kerberos visszafejtési kulcsa biztonságosan meg van osztva a Microsoft Entra-azonosítóval.

- Két Kerberos-szolgáltatásnév (SPN) jön létre a Microsoft Entra-bejelentkezés során használt két URL-cím megjelenítéséhez.

A tartományi rendszergazda hitelesítő adatait a rendszer nem a Microsoft Entra Connectben vagy a Microsoft Entra-azonosítóban tárolja, és a folyamat sikeres befejezésekor elveti őket. Ezek a funkció bekapcsolására szolgálnak.

További információ: Közvetlen SSO technikai mély merülés.

A Konfigurálásra kész lapon jelölje be a szinkronizálási folyamat elindítása a konfiguráció befejezésekor jelölőnégyzetet. Ezután válassza a Konfigurálás lehetőséget.

Fontos

Ezen a ponton az összes összevont tartomány módosul a felügyelt hitelesítésre. A kiválasztott felhasználói bejelentkezési módszer az új hitelesítési módszer.

A Microsoft Entra felügyeleti központban válassza a Microsoft Entra ID, majd a Microsoft Entra Connect lehetőséget.

Ellenőrizze az alábbi beállításokat:

- Az összevonás le van tiltva.

- A közvetlen egyszeri bejelentkezés engedélyezve van.

- A jelszókivonat-szinkronizálás engedélyezve van.

Ha PTA-ra vált, kövesse a következő lépéseket.

További hitelesítési ügynökök üzembe helyezése a PTA-hoz

Jegyzet

A PTA-hoz egyszerűsített ügynököket kell telepíteni a Microsoft Entra Connect-kiszolgálón és a Windows-kiszolgálót futtató helyszíni számítógépen. A késés csökkentése érdekében telepítse az ügynököket a lehető legközelebb az Active Directory-tartományvezérlőkhöz.

A legtöbb ügyfél számára két vagy három hitelesítési ügynök elegendő a magas rendelkezésre állás és a szükséges kapacitás biztosításához. Egy bérlő legfeljebb 12 ügynököt regisztrálhat. Az első ügynök mindig a Microsoft Entra Connect-kiszolgálón van telepítve. Az ügynökkorlátozásokról és az ügynöktelepítési lehetőségekről a Microsoft Entra átmenő hitelesítése: A jelenlegi korlátozások című témakörben tájékozódhat.

Válassza az Átmenő hitelesítés lehetőséget.

Az Átmenő hitelesítés lapon válassza a Letöltés gombot.

Az Ügynök letöltése lapon válassza a Feltételek elfogadása és a download.f lehetőséget.

Egyre több hitelesítési ügynök tölthető le. Telepítse a másodlagos hitelesítési ügynököt egy tartományhoz csatlakoztatott kiszolgálón.

Futtassa a hitelesítési ügynök telepítését. A telepítés során meg kell adnia egy globális rendszergazdai fiók hitelesítő adatait.

A hitelesítési ügynök telepítése után visszatérhet a PTA állapotlapjára a további ügynökök állapotának ellenőrzéséhez.

B lehetőség

Váltás összevonásról az új bejelentkezési módszerre a Microsoft Entra Connect és a PowerShell használatával

Akkor érhető el, ha eredetileg nem konfigurálta az összevont tartományokat a Microsoft Entra Connect használatával, vagy ha külső összevonási szolgáltatásokat használ.

A Microsoft Entra Connect-kiszolgálón kövesse az A lehetőség 1– 5. lépését. Figyelje meg, hogy a Felhasználói bejelentkezési lapon a Ne konfiguráljon beállítás előre ki van jelölve.

A Microsoft Entra felügyeleti központban válassza a Microsoft Entra ID, majd a Microsoft Entra Connect lehetőséget.

Ellenőrizze az alábbi beállításokat:

Az összevonás engedélyezve van.

A közvetlen egyszeri bejelentkezés letiltva értékre van állítva.

A jelszókivonat-szinkronizálás engedélyezve van.

Csak PTA esetén kövesse az alábbi lépéseket további PTA-ügynökkiszolgálók telepítéséhez.

A Microsoft Entra felügyeleti központban válassza a Microsoft Entra ID, majd a Microsoft Entra Connect lehetőséget.

Válassza az Átmenő hitelesítés lehetőséget. Ellenőrizze, hogy az állapot aktív-e.

Ha a hitelesítési ügynök nem aktív, végezze el ezeket a hibaelhárítási lépéseket , mielőtt továbblép a tartománykonvertálási folyamatra a következő lépésben. Ha a PTA-ügynökök sikeres telepítésének ellenőrzése előtt konvertálja a tartományokat, és hogy azok állapota aktív a Microsoft Entra felügyeleti központban, a hitelesítés kimaradását okozhatja.

További hitelesítési ügynökök üzembe helyezése.

Tartományok átalakítása összevontról felügyeltre

Ezen a ponton az összevont hitelesítés továbbra is aktív és működőképes a tartományai számára. Az üzembe helyezés folytatásához minden tartományt összevont identitásból felügyelt identitássá kell konvertálnia.

Fontos

Nem kell az összes tartományt egyszerre konvertálnia. Dönthet úgy, hogy egy teszt tartománnyal kezd az éles bérlőn, vagy a legalacsonyabb számú felhasználót tartalmazó tartománnyal kezdi.

Végezze el az átalakítást a Microsoft Graph PowerShell SDK használatával:

A PowerShellben jelentkezzen be a Microsoft Entra-azonosítóba egy globális rendszergazdai fiókkal.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Az első tartomány konvertálásához futtassa a következő parancsot:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"A Microsoft Entra Felügyeleti központban válassza a Microsoft Entra ID > Microsoft Entra Connect lehetőséget.

Az alábbi parancs futtatásával ellenőrizze, hogy a tartományt felügyeltté alakították-e. A hitelesítési típust felügyeltre kell állítani.

Get-MgDomain -DomainId yourdomain.com

Annak érdekében, hogy a Microsoft Entra Connect felismerje az átmenő hitelesítést engedélyezettként a tartomány felügyelt hitelesítéssé alakítása után, frissítse a Microsoft Entra Connect bejelentkezési módszerének beállításait a változásoknak megfelelően. További részletekért tekintse meg a Microsoft Entra átmenő hitelesítési dokumentációját .

A migrálás befejezése

Végezze el az alábbi feladatokat a regisztrációs módszer ellenőrzéséhez és az átalakítási folyamat befejezéséhez.

Az új bejelentkezési módszer tesztelése

Amikor a bérlő összevont identitást használt, a rendszer átirányította a felhasználókat a Microsoft Entra bejelentkezési oldaláról az AD FS-környezetbe. Most, hogy a bérlő úgy van konfigurálva, hogy összevont hitelesítés helyett az új bejelentkezési módszert használja, a rendszer nem irányítja át a felhasználókat az AD FS-be.

Ehelyett a felhasználók közvetlenül a Microsoft Entra bejelentkezési oldalán jelentkeznek be.

Kövesse a hivatkozás lépéseit – Bejelentkezés ellenőrzése PHS/PTA használatával és közvetlen egyszeri bejelentkezéssel (ahol szükséges)

Felhasználó eltávolítása a szakaszos bevezetésből

Ha szakaszos bevezetést használt, ne felejtse el kikapcsolni a szakaszos bevezetési funkciókat, miután befejezte a vágást.

A szakaszos bevezetési funkció letiltásához húzza vissza a vezérlőt kikapcsolva.

UserPrincipalName-frissítések szinkronizálása

Korábban a helyszíni környezet szinkronizálási szolgáltatását használó UserPrincipalName attribútum frissítései le vannak tiltva, kivéve, ha mindkét feltétel teljesül:

- A felhasználó felügyelt (nem felügyelt) identitástartományban van.

- A felhasználó nem kapott licencet.

A funkció ellenőrzéséről vagy bekapcsolásáról a userPrincipalName frissítések szinkronizálása című témakörben olvashat.

Az implementáció kezelése

A közvetlen SSO Kerberos visszafejtési kulcsának átgördülése

Javasoljuk, hogy legalább 30 naponta váltson át a Kerberos-visszafejtési kulcson, hogy igazodjon ahhoz, ahogyan az Active Directory-tartománytagok jelszómódosításokat küldenek. Az AZUREADSSO számítógépfiók-objektumhoz nincs társított eszköz csatlakoztatva, ezért manuálisan kell elvégeznie az átállást.

Tekintse meg az AZUREADSSO számítógépfiók Kerberos-visszafejtési kulcsát Hogyan gyakori kérdéseket.

Monitorozás és naplózás

Figyelje a hitelesítési ügynököket futtató kiszolgálókat a megoldás rendelkezésre állásának fenntartása érdekében. Az általános kiszolgálói teljesítményszámlálók mellett a hitelesítési ügynökök teljesítményobjektumokat is közzétehetnek, amelyek segítenek megérteni a hitelesítési statisztikákat és a hibákat.

A hitelesítési ügynökök naplózzanak műveleteket az alkalmazás- és szolgáltatásnaplók alatt található Windows-eseménynaplókba. A hibaelhárításhoz a naplózást is bekapcsolhatja.

A szakaszos bevezetés során végrehajtott különböző műveletek ellenőrzéséhez naplózhatja a PHS- és PTA-eseményeket vagy a közvetlen egyszeri bejelentkezést.

Elhárítása

A támogatási csapatnak tisztában kell lennie azzal, hogyan háríthatja el az összevonásról felügyeltre történő váltás során vagy után felmerülő hitelesítési problémákat. Az alábbi hibaelhárítási dokumentáció segítségével a támogatási csapat megismerkedhet a gyakori hibaelhárítási lépésekkel és a probléma elkülönítéséhez és megoldásához szükséges megfelelő műveletekkel.

Az AD FS-infrastruktúra leszerelése

Alkalmazáshitelesítés migrálása az AD FS-ből a Microsoft Entra-azonosítóba

A migráláshoz értékelni kell az alkalmazás helyszíni konfigurálásának módját, majd le kell leképeznie a konfigurációt a Microsoft Entra-azonosítóra.

Ha azt tervezi, hogy az AD FS-t a helyszíni & SaaS-alkalmazásokkal SAML/WS-FED vagy Oauth protokollal használja, akkor az AD FS-t és a Microsoft Entra-azonosítót is használni fogja, miután a tartományokat felhasználói hitelesítésre konvertálta. Ebben az esetben a helyszíni alkalmazásokat és erőforrásokat biztonságos hibrid hozzáféréssel (SHA) védheti a Microsoft Entra alkalmazásproxyn vagy a Microsoft Entra ID-partnerintegrációk egyikén keresztül. A alkalmazásproxy vagy valamelyik partnerünk biztonságos távoli hozzáférést biztosíthat a helyszíni alkalmazásokhoz. A felhasználók egyetlen bejelentkezés után egyszerűen csatlakozhatnak alkalmazásukhoz bármilyen eszközről.

Az ADFS-sel összevont SaaS-alkalmazásokat áthelyezheti a Microsoft Entra-azonosítóba. Konfigurálja újra a Hitelesítést a Microsoft Entra-azonosítóval a Azure-alkalmazás gyűjteményből származó beépített összekötőn keresztül, vagy az alkalmazás Microsoft Entra-azonosítóban való regisztrálásával.

További információ: Alkalmazáshitelesítés áthelyezése Active Directory összevonási szolgáltatások (AD FS)-ról Microsoft Entra-azonosítóra.

Függő entitás megbízhatóságának eltávolítása

Ha a Microsoft Entra Connect Health-et használja, a Microsoft Entra felügyeleti központból figyelheti a használatot. Ha a használat nem mutat új hitelesítést, és ön ellenőrzi, hogy az összes felhasználó és ügyfél sikeresen hitelesíti-e a Microsoft Entra-azonosítót, biztonságosan eltávolíthatja a Microsoft 365 függő entitás megbízhatóságát.

Ha nem használja az AD FS-t más célokra (azaz más függő entitások megbízhatósága esetén), akkor ezen a ponton leszerelést végezhet az AD FS-sel.

Az AD FS eltávolítása

Az AD FS környezetből való teljes eltávolításának lépéseit az Active Directory összevonási szolgáltatások (AD FS) (AD FS) leszerelési útmutatójában találja.