Az Azure Multi-Factor Authentication-kiszolgáló használatának első lépései

Ez a lap a kiszolgáló új telepítését és helyi Active Directory beállítását ismerteti. Ha már telepítve van az MFA-kiszolgáló, és frissíteni szeretne, olvassa el a Frissítés a legújabb Azure Multi-Factor Authentication-kiszolgálóra című témakört. Ha csak a webszolgáltatás telepítésével kapcsolatos információkat keres, olvassa el az Azure Multi-Factor Authentication Server Mobile App Web Service üzembe helyezését ismertető témakört.

Fontos

2022 szeptemberében a Microsoft bejelentette az Azure Multi-Factor Authentication-kiszolgáló elavulását. 2024. szeptember 30-tól az Azure Multi-Factor Authentication Server üzemelő példányai már nem fognak többtényezős hitelesítési kéréseket kiszolgálni, ami a szervezet hitelesítéseinek meghiúsulását okozhatja. A zavartalan hitelesítési szolgáltatások biztosítása és a támogatott állapot megőrzése érdekében a szervezeteknek át kell telepíteniük felhasználóik hitelesítési adatait a felhőalapú Microsoft Entra többtényezős hitelesítési szolgáltatásba az Azure Multi-Factor Authentication Server legújabb frissítésében szereplő legújabb Migrálási segédprogram használatával. További információ: Azure Multi-Factor Authentication Server Migration.

A felhőalapú MFA használatának megkezdéséhez tekintse meg a következő oktatóanyagot: A felhasználók bejelentkezési eseményeinek biztonságossá tételét azure-beli többtényezős hitelesítéssel.

Az üzembe helyezés megtervezése

Az Azure Multi-Factor Authentication-kiszolgáló letöltése előtt gondolja át, hogy mik a terhelési és magas rendelkezésre állási követelmények. Ezen információk segítségével eldöntheti, hogyan és hol kell üzembe helyezni.

A szükséges memóriamennyiség megfelelő útmutatója a rendszeres hitelesítésre váró felhasználók száma.

| Felhasználók | KOS |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

Több kiszolgálót kell beállítania a magas rendelkezésre álláshoz vagy a terheléselosztáshoz? Ezt a konfigurációt többféleképpen is beállíthatja az Azure Multi-Factor Authentication-kiszolgálóval. Az első Azure Multi-Factor Authentication-kiszolgáló telepítésekor az lesz a főkiszolgáló. Minden más kiszolgáló alárendelt lesz, és automatikusan szinkronizálja a felhasználókat és a konfigurációt a főkiszolgálóval. Ezután konfigurálhat egy elsődleges kiszolgálót, és a többi biztonsági mentésként működik, vagy beállíthatja a terheléselosztást az összes kiszolgáló között.

Amikor egy fő Azure Multi-Factor Authentication-kiszolgáló offline állapotba kerül, az alárendelt kiszolgálók továbbra is feldolgozhatják a kétlépéses ellenőrzési kéréseket. Azonban nem vehet fel új felhasználókat, és a meglévő felhasználók nem frissíthetik a beállításokat, amíg a főkiszolgáló újra online állapotba nem kerül, vagy egy alárendelt elő nem léptethető.

A környezet előkészítése

Győződjön meg arról, hogy a többtényezős Azure-hitelesítéshez használt kiszolgáló megfelel az alábbi követelményeknek.

| Az Azure Multi-Factor Authentication-kiszolgáló követelményei | Leírás |

|---|---|

| Hardver | |

| Szoftver | |

| Engedélyek | Tartományi rendszergazdai vagy vállalati rendszergazdai fiók az Active Directoryban való regisztrációhoz |

1Ha az Azure Multi-Factor Authentication Server nem aktiválódik a Windows Server 2019-et vagy újabb verziót futtató Azure-beli virtuális gépen (virtuális gépen), próbálkozzon a Windows Server egy korábbi verziójával.

Az Azure Multi-Factor Authentication-kiszolgáló összetevői

Három webösszetevő alkotja az Azure Multi-Factor Authentication-kiszolgálót:

- Webszolgáltatás SDK – Engedélyezi a kommunikációt a többi összetevővel, és telepítve van az Azure Multi-Factor Authentication Server alkalmazáskiszolgálóján

- Felhasználói portál – Az Internet Information Services (IIS) webhelye, amellyel a felhasználók regisztrálhatnak a Microsoft Entra többtényezős hitelesítésére, és kezelhetik a fiókjukat.

- Mobile App Web Service – Lehetővé teszi egy olyan mobilalkalmazás használatát, mint a Microsoft Authenticator alkalmazás kétlépéses ellenőrzéshez.

Mindhárom összetevő telepíthető ugyanarra a kiszolgálóra, ha a kiszolgáló internetkapcsolattal rendelkező. Az összetevők felosztása esetén a Web Service SDK telepítve van a Microsoft Entra többtényezős hitelesítési alkalmazáskiszolgálón, a felhasználói portál és a Mobile App Web Service pedig egy internetkapcsolattal rendelkező kiszolgálón van telepítve.

Az Azure Multi-Factor Authentication Server tűzfalkövetelményei

Minden MFA-kiszolgálónak képesnek kell lennie kommunikálni a 443-as porton kimenőn a következő címekre:

Ha a kimenő tűzfalak korlátozottak a 443-as porton, nyissa meg a következő IP-címtartományokat:

| IP-alhálózat | Netmask | IP-címtartomány |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Ha nem használja az Eseménymegerősítő funkciót, és a felhasználók nem mobilalkalmazásokat használnak a vállalati hálózat eszközeiről való ellenőrzéshez, csak a következő tartományokra van szüksége:

| IP-alhálózat | Netmask | IP-címtartomány |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Az MFA-kiszolgáló letöltése

Borravaló

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

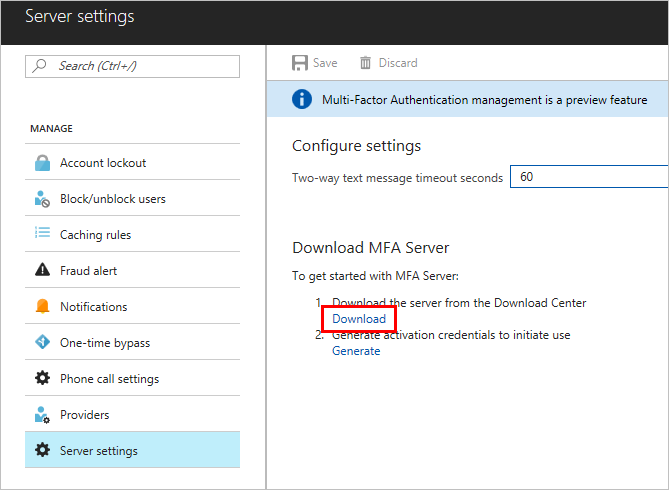

Kövesse az alábbi lépéseket az Azure Multi-Factor Authentication-kiszolgáló letöltéséhez:

Fontos

2022 szeptemberében a Microsoft bejelentette az Azure Multi-Factor Authentication-kiszolgáló elavulását. 2024. szeptember 30-tól az Azure Multi-Factor Authentication Server üzemelő példányai már nem fognak többtényezős hitelesítési kéréseket kiszolgálni, ami a szervezet hitelesítéseinek meghiúsulását okozhatja. A zavartalan hitelesítési szolgáltatások biztosítása és a támogatott állapot megőrzése érdekében a szervezeteknek át kell telepíteniük felhasználóik hitelesítési adatait a felhőalapú Microsoft Entra többtényezős hitelesítési szolgáltatásba az Azure Multi-Factor Authentication Server legújabb frissítésében szereplő legújabb Migrálási segédprogram használatával. További információ: Azure Multi-Factor Authentication Server Migration.

A felhőalapú MFA használatának megkezdéséhez tekintse meg a következő oktatóanyagot: A felhasználók bejelentkezési eseményeinek biztonságossá tételét azure-beli többtényezős hitelesítéssel.

Az MFA-kiszolgálót 2019. július 1-je előtt aktiváló meglévő ügyfelek a szokásos módon letölthetik a legújabb verziót, a jövőbeli frissítéseket, és aktiválhatják az aktiválási hitelesítő adatokat. A következő lépések csak akkor működnek, ha ön már meglévő MFA-kiszolgálói ügyfél volt.

-

Jelentkezzen be a Microsoft Entra felügyeleti központba globális rendszergazdaként.

Keresse meg a Védelmi>többtényezős hitelesítési>kiszolgáló beállításait.

Válassza a Letöltés lehetőséget, és kövesse a letöltési lapon található utasításokat a telepítő mentéséhez.

Tartsa nyitva ezt a lapot, ahogy a telepítő futtatása után hivatkozni fogunk rá.

Az MFA-kiszolgáló telepítése és konfigurálása

Most, hogy letöltötte a kiszolgálót, telepítheti és konfigurálhatja. Győződjön meg arról, hogy a telepített kiszolgáló megfelel a tervezési szakaszban felsorolt követelményeknek.

- Kattintson duplán a végrehajtható fájlra.

- A Telepítési mappa kiválasztása képernyőn győződjön meg arról, hogy a mappa helyes, és kattintson a Tovább gombra. A következő kódtárak vannak telepítve:

- Amikor a telepítés befejeződik, válassza a Befejezés lehetőséget. Elindul a konfigurációs varázsló.

- Vissza azon a lapon, amelyről letöltötte a kiszolgálót, kattintson az Aktiválási hitelesítő adatok létrehozása gombra. Másolja ezeket az adatokat az Azure Multi-Factor Authentication-kiszolgálóra a megadott mezőkben, és kattintson az Aktiválás gombra.

Jegyzet

A szolgáltatás kezeléséhez globális rendszergazdára van szükség.

E-mail küldése a felhasználóknak

A bevezetés megkönnyítése érdekében engedélyezze az MFA-kiszolgálónak, hogy kommunikáljon a felhasználókkal. Az MFA-kiszolgáló e-mailt küldhet nekik arról, hogy regisztrálták őket kétlépéses ellenőrzésre.

A küldött e-maileket a felhasználók kétlépéses ellenőrzésre való konfigurálásával kell meghatározni. Ha például a vállalati címtárból importálhat telefonszámokat, az e-mailnek tartalmaznia kell az alapértelmezett telefonszámokat, hogy a felhasználók tudják, mire számíthatnak. Ha nem importál telefonszámokat, vagy a felhasználók a mobilalkalmazást fogják használni, küldjön nekik egy e-mailt, amely arra utasítja őket, hogy fejezzék be a fiókregisztrációt. Adjon meg egy hivatkozást az Azure többtényezős hitelesítés felhasználói portálra az e-mailben.

Az e-mail tartalma a felhasználó által beállított ellenőrzési módszertől (telefonhívás, SMS vagy mobilalkalmazás) függően változik. Ha például a felhasználónak PIN-kódot kell használnia a hitelesítéskor, az e-mail tájékoztatja őket arról, hogy a kezdeti PIN-kód mire lett beállítva. A felhasználóknak módosítaniuk kell a PIN-kódjukat az első ellenőrzés során.

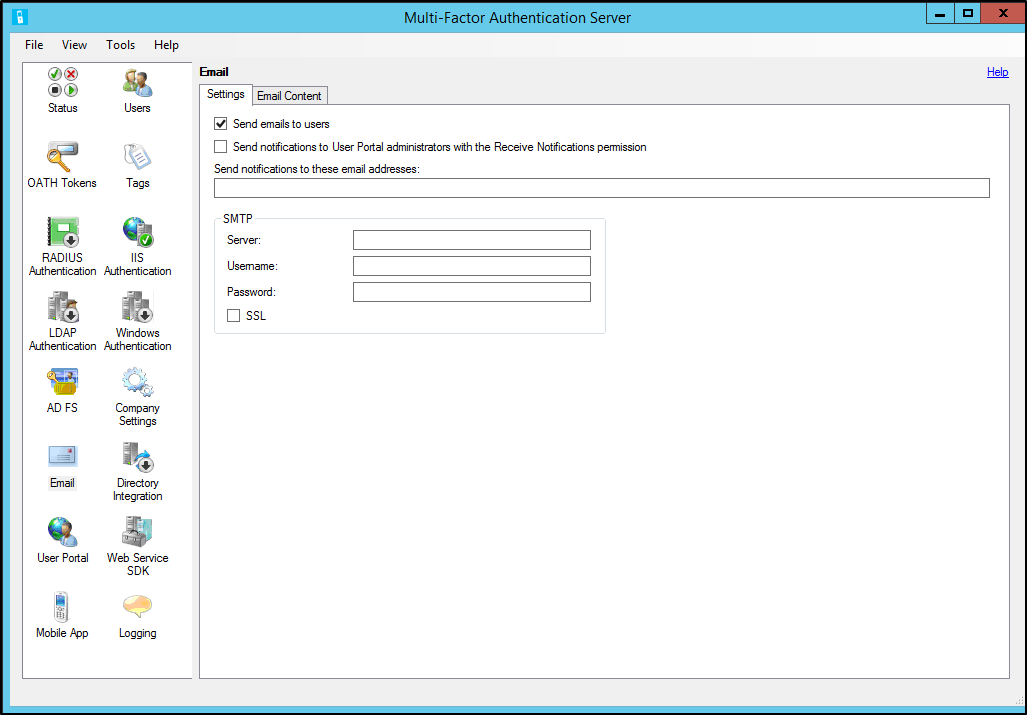

E-mail- és e-mail-sablonok konfigurálása

Kattintson a bal oldali e-mail ikonra az e-mailek küldésének beállításainak beállításához. Ezen a lapon adhatja meg a levelezési kiszolgáló Simple Mail Transfer Protocol (SMTP) adatait, és e-maileket küldhet az E-mailek küldése a felhasználóknak jelölőnégyzet bejelölésével.

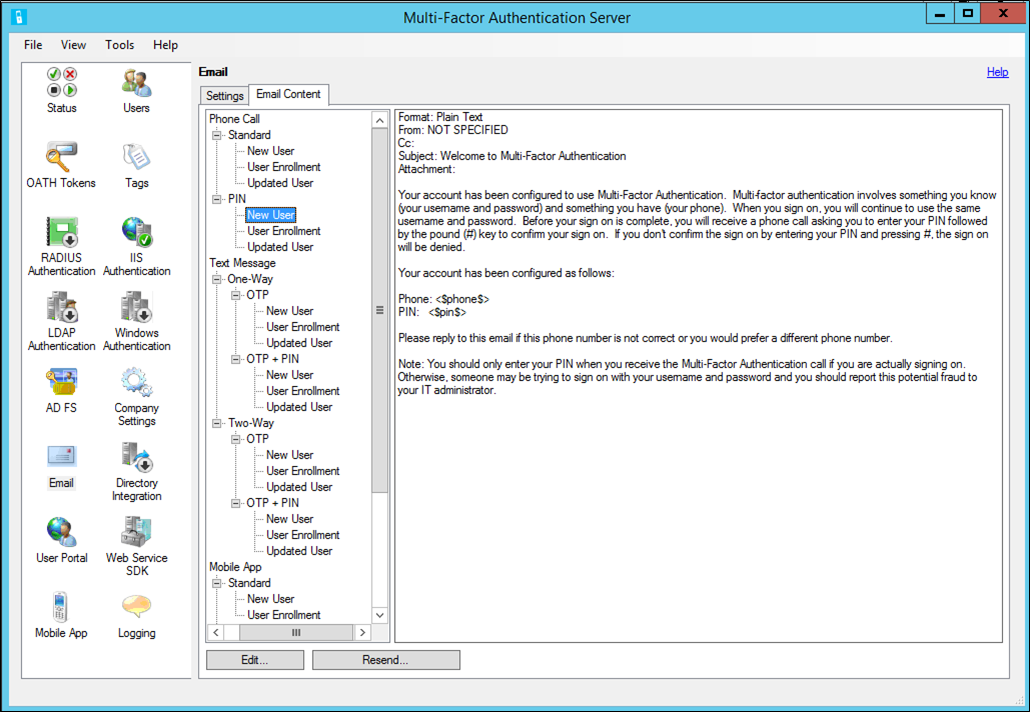

Az E-mail-tartalom lapon megtekintheti a választható e-mail-sablonokat. Attól függően, hogy hogyan konfigurálta a felhasználókat a kétlépéses ellenőrzés végrehajtására, válassza ki az Önnek leginkább megfelelő sablont.

Felhasználók importálása az Active Directoryból

Most, hogy telepítette a kiszolgálót, felhasználókat szeretne hozzáadni. Dönthet úgy, hogy manuálisan hozza létre őket, importálja a felhasználókat az Active Directoryból, vagy konfigurálja az Active Directoryval való automatikus szinkronizálást.

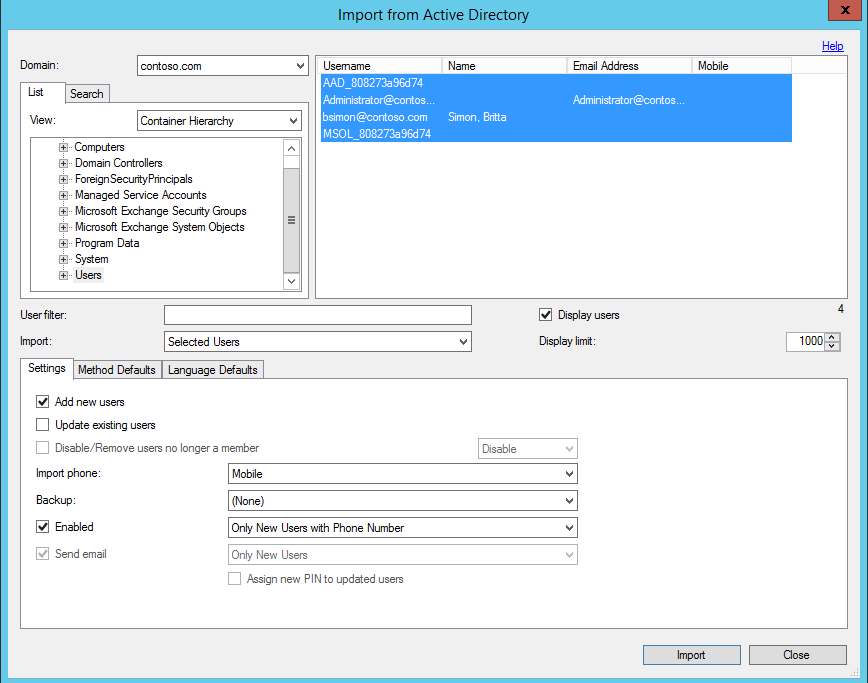

Manuális importálás az Active Directoryból

Az Azure Multi-Factor Authentication Server bal oldalán válassza a Felhasználók lehetőséget.

Alul válassza az Importálás az Active Directoryból lehetőséget.

Most már kereshet egyéni felhasználókat, vagy kereshet a Windows Server Active Directoryban szervezeti egységek (OU-k) között a felhasználókkal. Ebben az esetben meg kell adnia a felhasználók szervezeti egységét.

Jelölje ki az összes felhasználót a jobb oldalon, és kattintson az Importálás gombra. Egy előugró ablaknak kell megjelennie, amely közli, hogy sikeres volt. Zárja be az importálási ablakot.

Automatikus szinkronizálás az Active Directoryval

- Az Azure Multi-Factor Authentication Server bal oldalán válassza a Címtárintegráció lehetőséget.

- Lépjen a Szinkronizálás lapra.

- Alul válassza a Hozzáadás lehetőséget

- A megjelenő Szinkronizálási elem hozzáadása mezőben válassza ki a szinkronizálási feladat tartományát, szervezeti egységét vagy biztonsági csoportját, beállításait, metódus alapértelmezett beállításait és nyelvi alapértelmezett beállításait, majd kattintson a Hozzáadás gombra.

- Jelölje be az Active Directoryval való szinkronizálás engedélyezése jelölőnégyzetet, és válasszon egy perc és 24 óra közötti szinkronizálási időközt.

Az Azure Multi-Factor Authentication-kiszolgáló felhasználói adatok kezelése

Amikor a helyszíni Multi-Factor Authentication-kiszolgálót használja, a rendszer a felhasználó adatait a helyszíni kiszolgálókon tárolja. A rendszer nem tárol állandó felhasználói adatokat a felhőben. Amikor a felhasználó kétlépéses ellenőrzést végez, az MFA-kiszolgáló adatokat küld a Microsoft Entra többtényezős hitelesítési felhőszolgáltatásnak az ellenőrzés végrehajtásához. Amikor ezeket a hitelesítési kéréseket elküldi a felhőszolgáltatásnak, a rendszer a következő mezőket küldi el a kérésben és a naplókban, hogy azok elérhetők legyenek az ügyfél hitelesítési/használati jelentéseiben. Egyes mezők nem kötelezőek, így engedélyezhetők vagy letilthatók a Multi-Factor Authentication-kiszolgálón. Az MFA-kiszolgáló és az MFA felhőszolgáltatás közötti kommunikáció SSL/TLS protokollt használ a 443-ás kimenő porton keresztül. Ezek a mezők a következők:

- Egyedi azonosító – felhasználónév vagy belső MFA-kiszolgálóazonosító

- Utónév és vezetéknév (nem kötelező)

- E-mail-cím (nem kötelező)

- Telefonszám – hanghívás vagy SMS-hitelesítés esetén

- Eszközjogkivonat – mobilalkalmazás-hitelesítés során

- Hitelesítési mód

- Hitelesítési eredmény

- MFA-kiszolgáló neve

- MFA-kiszolgáló IP-címe

- Ügyfél IP-címe – ha elérhető

A fenti mezők mellett az ellenőrzési eredmény (sikeres/megtagadás) és a megtagadások oka is a hitelesítési adatokkal együtt lesz tárolva, és a hitelesítési/használati jelentéseken keresztül érhető el.

Fontos

2019 márciusától kezdődően a hívási lehetőségek nem érhetők el az MFA-kiszolgáló ingyenes/próbaverziós Microsoft Entra-bérlői felhasználói számára. A változás nem érinti az SMS-üzeneteket. A telefonhívás továbbra is elérhető lesz a fizetős Microsoft Entra-bérlők felhasználói számára. Ez a módosítás csak az ingyenes/próbaverziós Microsoft Entra-bérlőket érinti.

Az Azure Multi-Factor Authentication-kiszolgáló biztonsági mentése és visszaállítása

Minden rendszer esetében fontos lépés annak biztosítása, hogy megfelelő biztonsági mentéssel rendelkezzen.

Az Azure Multi-Factor Authentication Server biztonsági mentéséhez győződjön meg arról, hogy rendelkezik a C:\Program Files\Multi-Factor Authentication Server\Data mappáról, beleértve a PhoneFactor.pfdata fájlt is.

Ha visszaállításra van szükség, hajtsa végre a következő lépéseket:

- Telepítse újra az Azure Multi-Factor Authentication-kiszolgálót egy új kiszolgálón.

- Aktiválja az új Azure Multi-Factor Authentication-kiszolgálót.

- Állítsa le a MultiFactorAuth szolgáltatást.

- Írja felül a PhoneFactor.pfdata fájlokat a biztonsági másolattal.

- Indítsa el a MultiFactorAuth szolgáltatást.

Az új kiszolgáló most már működik az eredeti biztonsági mentési konfigurációval és felhasználói adatokkal.

A TLS-/SSL-protokollok és a titkosítási csomagok kezelése

Miután frissítette vagy telepítette az MFA Server 8.x vagy újabb verzióját, javasoljuk, hogy a régebbi és gyengébb titkosítási csomagokat tiltsa le vagy távolítsa el, kivéve, ha a szervezet megköveteli. A feladat elvégzéséről az SSL/TLS-protokollok és a titkosítási csomagok kezelése Active Directory összevonási szolgáltatások (AD FS) (AD FS) című cikkben olvashat.

Következő lépések

- A felhasználói portál beállítása és konfigurálása a felhasználói önkiszolgáló szolgáltatáshoz.

- Állítsa be és konfigurálja az Azure Multi-Factor Authentication-kiszolgálót az Active Directory összevonási szolgáltatással, a RADIUS-hitelesítéssel vagy az egyszerűsített címtárelérési protokoll (LDAP) hitelesítésével.

- Állítsa be és konfigurálja a távoli asztali átjárót és az Azure Multi-Factor Authentication-kiszolgálót a RADIUS használatával.

- Az Azure Multi-Factor Authentication Server Mobile App Web Service üzembe helyezése.

- Speciális forgatókönyvek többtényezős Azure-hitelesítéssel és külső VPN-ekkel.