Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A célerőforrások (korábbi nevén felhőalkalmazások, műveletek és hitelesítési környezet) kulcsfontosságú jelek a feltételes hozzáférési szabályzatban. A feltételes hozzáférési szabályzatok lehetővé teszik, hogy a rendszergazdák vezérlőket rendeljenek hozzá adott alkalmazásokhoz, szolgáltatásokhoz, műveletekhez vagy hitelesítési környezetekhez.

- A rendszergazdák választhatnak azon alkalmazások vagy szolgáltatások listájából, amelyek beépített Microsoft-alkalmazásokat és bármely Integrált Microsoft Entra-alkalmazást tartalmaznak, beleértve a katalógust, a nem katalógust és az alkalmazásproxyn keresztül közzétett alkalmazásokat.

- A rendszergazdák olyan felhasználói műveleteken alapuló szabályzatot határozhatnak meg, mint például a biztonsági adatok regisztrálása vagy az eszközök regisztrálása vagy csatlakoztatása, lehetővé téve a feltételes hozzáférés szabályozásának kikényszerítését ezen műveletek köré.

- A rendszergazdák a globális biztonságos hozzáférésből származó forgalomátirányítási profilokat is megcélzhatják a továbbfejlesztett funkciók érdekében.

- A rendszergazdák a hitelesítési környezettel további biztonsági réteget biztosíthatnak az alkalmazásokban.

Microsoft-felhőalkalmazások

A rendszergazdák feltételes hozzáférési szabályzatot rendelhetnek a Microsoft felhőalkalmazásaihoz, ha a szolgáltatásnév megjelenik a bérlőjükben, kivéve a Microsoft Graphot. A Microsoft Graph gyűjtőerőforrásként működik. A Célközönségjelentés használatával megtekintheti a mögöttes szolgáltatásokat, és megcélozza ezeket a szolgáltatásokat a szabályzatokban. Egyes alkalmazások, például az Office 365 és a Windows Azure Service Management API több kapcsolódó gyermekalkalmazást vagy szolgáltatást is tartalmaznak. Az új Microsoft-felhőalkalmazások létrehozásakor azonnal megjelennek az alkalmazásválasztó listában, amint a szolgáltatásnév létrejön a bérlőben.

Office 365

A Microsoft 365 olyan felhőalapú hatékonysági és együttműködési szolgáltatásokat kínál, mint az Exchange, a SharePoint és a Microsoft Teams. A Microsoft 365 felhőszolgáltatásai mélyen integrálva vannak a zökkenőmentes és együttműködési élmény biztosítása érdekében. Ez az integráció zavart okozhat a szabályzatok létrehozásakor, mert egyes alkalmazások, például a Microsoft Teams másoktól, például a SharePointtól vagy az Exchange-től függnek.

Az Office 365 alkalmazáscsoportozásával egyszerre célozhatja meg ezeket a szolgáltatásokat. Javasoljuk, hogy az Office 365-csoportosítást használja ahelyett, hogy az egyes felhőalkalmazásokat céloznánk meg a szolgáltatásfüggőségekkel kapcsolatos problémák elkerülése érdekében.

Ennek az alkalmazáscsoportnak a megcélzása segít elkerülni az inkonzisztens szabályzatok és függőségek miatt felmerülő problémákat. Például: Az Exchange Online alkalmazás hagyományos Exchange Online-adatokhoz, például levelezéshez, naptárhoz és kapcsolattartási adatokhoz van kötve. A kapcsolódó metaadatok különböző erőforrásokon, például a keresésen keresztül lesznek közzétéve. Annak érdekében, hogy minden metaadat a kívánt módon legyen védve, a rendszergazdáknak szabályzatokat kell hozzárendelni az Office 365-alkalmazáshoz.

A rendszergazdák kizárhatják a teljes Office 365-csomagot vagy adott Office 365-felhőalkalmazást a feltételes hozzáférési szabályzatokból.

A csomag részét képező szolgáltatások teljes listáját a feltételes hozzáférésű Office 365-alkalmazáscsomagban található alkalmazásokat felsoroló cikkben találhatja meg.

Windows Azure Service Management API

A Windows Azure Service Management API-alkalmazás megcélzásakor a szabályzat a portálhoz szorosan kötődő szolgáltatások egy csoportjának kibocsátott jogkivonatokra vonatkozóan érvényesül. Ez a csoportosítás a következők alkalmazásazonosítóit tartalmazza:

- Azure Erőforrás-kezelő

- Azure Portal, amely a Microsoft Entra felügyeleti központot és a Microsoft Engage Centert is lefedi

- Azure Data Lake

- Application Insights API

- Log Analytics API

Mivel a szabályzat az Azure felügyeleti portálra és API-ra van alkalmazva, az Azure API-tól függő összes szolgáltatást vagy ügyfelet közvetetten érintheti. Például:

- Azure CLI

- Azure Data Factory portál

- Azure Event Hubs

- Azure PowerShell

- Azure Service Bus

- Azure SQL Database

- Azure Synapse

- Klasszikus üzemi modell API-k

- Microsoft 365 felügyeleti központ

- Microsoft IoT Central

- Microsoft Defender Multitenant menedzsment

- SQL Managed Instance

- Visual Studio-előfizetések rendszergazdai portálja

Caution

A Windows Azure Service Management API-hoz társított feltételes hozzáférési szabályzatok már nem vonatkoznak az Azure DevOpsra.

Note

A Windows Azure Service Management API-alkalmazás az Azure PowerShellre vonatkozik, amely meghívja az Azure Resource Manager API-t. Ez nem vonatkozik Microsoft Graph PowerShell, amely meghívja a Microsoft Graph API.

Tip

Az Azure Government esetében az Azure Government Cloud Management API-alkalmazást kell céloznia.

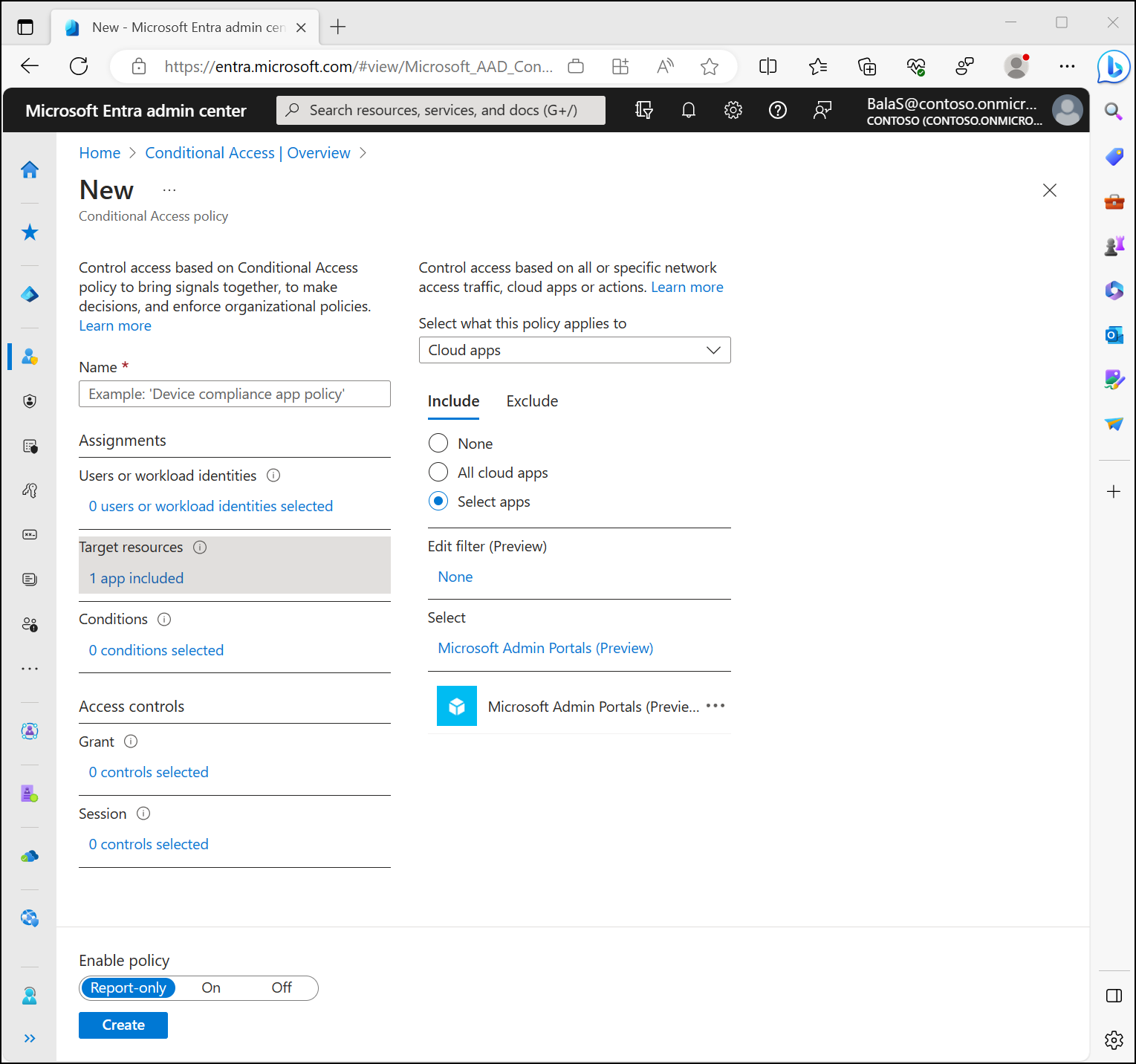

Microsoft Admin portálok

Ha egy feltételes hozzáférési szabályzat a Microsoft Admin Portals felhőalkalmazást célozza, a szabályzat a következő Microsoft felügyeleti portálok alkalmazásazonosítóinak kiadott jogkivonatokra érvényesül:

- Azure Portal

- Exchange felügyeleti központ

- Microsoft 365 felügyeleti központ

- Microsoft 365 Defender portál

- Microsoft Entra felügyeleti központ

- Microsoft Intune felügyeleti központ

- Microsoft Purview megfelelőségi portál

- A Microsoft Teams felügyeleti központja

Folyamatosan további felügyeleti portálokat adunk hozzá a listához.

Egyéb alkalmazások

A rendszergazdák bármely Regisztrált Microsoft Entra-alkalmazást hozzáadhatnak a feltételes hozzáférési szabályzatokhoz. Ezek az alkalmazások a következők lehetnek:

- A Microsoft Entra alkalmazásproxyn keresztül közzétett alkalmazások

- A katalógusból hozzáadott alkalmazások

- A katalógusban nem szereplő egyéni alkalmazások

- Örökölt alkalmazások, amelyek alkalmazásszolgáltatási vezérlők és hálózatok segítségével vannak közzétéve

- Jelszóalapú egyszeri bejelentkezést használó alkalmazások

Note

Mivel a feltételes hozzáférési szabályzat meghatározza a szolgáltatások elérésének követelményeit, nem alkalmazhatja azt egy ügyfélalkalmazásra (nyilvános/natív). Más szóval a szabályzat nem közvetlenül egy ügyfélalkalmazáson (nyilvános/natív) van beállítva, hanem akkor lesz alkalmazva, amikor egy ügyfél egy szolgáltatást hív meg. A SharePoint szolgáltatásban beállított szabályzatok például a SharePointot hívó összes ügyfélre vonatkoznak. Az Exchange-en beállított szabályzat az e-mailek Outlook-ügyféllel való elérésére tett kísérletekre vonatkozik. Ezért az ügyfélalkalmazások (nyilvános/natív) nem érhetők el az alkalmazásválasztóban a kiválasztáshoz, és a feltételes hozzáférés lehetőség nem érhető el az Ön bérlőjében regisztrált ügyfélalkalmazás (nyilvános/natív) beállításaiban.

Egyes alkalmazások egyáltalán nem jelennek meg a kiválasztóban. Az alkalmazások feltételes hozzáférési szabályzatba való felvételének egyetlen módja az összes erőforrás (korábbi nevén "Minden felhőalkalmazás") , vagy a hiányzó szolgáltatásnév hozzáadása a New-MgServicePrincipal PowerShell-parancsmaggal vagy a Microsoft Graph API használatával.

A feltételes hozzáférés ismertetése különböző ügyféltípusokhoz

A feltételes hozzáférés azokra az erőforrásokra vonatkozik, amelyek nem ügyfelek, kivéve, ha az ügyfél egy bizalmas ügyfél, amely azonosító jogkivonatot kér.

- Nyilvános ügyfél

- A nyilvános ügyfelek azok, amelyek helyileg futnak olyan eszközökön, mint a Microsoft Outlook asztali vagy mobilalkalmazások, például a Microsoft Teams.

- A feltételes hozzáférési szabályzatok magukra a nyilvános ügyfelekre nem vonatkoznak, hanem a kért erőforrásokon alapulnak.

- Bizalmas ügyfél

- A feltételes hozzáférés az ügyfél által kért erőforrásokra és magára a bizalmas ügyfél típusra vonatkozik, amennyiben az azonosító jogkivonatot kér.

- Például: Ha az Outlook Web jogkivonatot kér a hatókörökhöz

Mail.ReadésFiles.Read, a feltételes hozzáférés szabályzatokat alkalmaz az Exchange-hez és a SharePointhoz. Emellett ha az Outlook Web azonosító jogkivonatot kér, a feltételes hozzáférés az Outlook Web szabályzatait is alkalmazza.

Az ilyen ügyféltípusok bejelentkezési naplóinak megjelenítése a Microsoft Entra felügyeleti központban:

- Jelentkezzen be a Microsoft Entra felügyeleti központban, legalább Jelentésolvasóként.

- Keresse meg az Entra ID>Monitorozás és állapot>bejelentkezési naplóit.

- Adj hozzá egy szűrőt az ügyfél-hitelesítési adatokhoz.

- Állítsa be a szűrőt egy adott naplókészlet megtekintéséhez a bejelentkezésben használt ügyfél-hitelesítő adatok alapján.

További információ: Nyilvános ügyfél- és bizalmas ügyfélalkalmazások.

Minden erőforrás

Ha feltételes hozzáférési szabályzatot alkalmaz az összes erőforrásra (korábbi nevén "Minden felhőalkalmazás"), az alkalmazáskizárások nélkül kényszeríti a szabályzatot a webhelyekről és szolgáltatásokból érkező összes jogkivonat-kérésre, beleértve a globális biztonságos hozzáférésű forgalomátirányítási profilokat is. Ez a beállítás magában foglalja azokat az alkalmazásokat is, amelyek egyénileg nem célozhatók meg a Feltételes Hozzáférési Irányelvben, például Windows Azure Active Directory (00000002-0000-0000-c000-000000000000).

Important

A Microsoft azt javasolja, hogy hozzon létre egy alapkonfigurációs többtényezős hitelesítési szabályzatot, amely az összes felhasználót és az összes erőforrást célozza (alkalmazáskizárások nélkül), ahogyan azt a Többtényezős hitelesítés megkövetelése az összes felhasználóhoz.

Feltételes hozzáférés viselkedése, ha az összes erőforrásházirend alkalmazáskizárással rendelkezik

Ha valamelyik alkalmazás ki van zárva a szabályzatból, annak érdekében, hogy véletlenül ne tiltsa le a felhasználói hozzáférést, bizonyos alacsony jogosultsági hatókörök ki lesznek zárva a szabályzatkényszerítésből. Ezek a hatókörök lehetővé teszik a mögöttes Graph API-k hívását, mint például a Windows Azure Active Directory (00000002-0000-0000-c000-000000000000) és a Microsoft Graph (00000003-0000-0000-c000-000000000000), hogy hozzáférjenek a felhasználói profilhoz és a csoporttagság adataihoz, amelyeket az alkalmazások gyakran használnak a hitelesítés során. Ha például az Outlook jogkivonatot kér az Exchange-hez, azt is kéri, hogy a User.Read hatókör megjeleníthesse az aktuális felhasználó alapszintű fiókadatait.

A legtöbb alkalmazás hasonló függőséggel rendelkezik, ezért ezek az alacsony jogosultsági hatókörök automatikusan ki lesznek zárva, amikor egy alkalmazáskizárás történik egy Minden erőforrás szabályzatban. Ezek az alacsony jogosultsági hatókörű kizárások nem teszik lehetővé az adathozzáférést az alapvető felhasználói profilokon és csoportadatokon túl. A kizárt hatókörök az alábbiak szerint vannak felsorolva, az alkalmazásoknak továbbra is hozzájárulásra van szükség az engedélyek használatához.

- A natív ügyfelek és az egyoldalas alkalmazások (SLA-k) a következő alacsony jogosultsági hatókörökhöz férhetnek hozzá:

- Azure AD Graph:

email,offline_access,openid,profileUser.Read - Microsoft Graph:

email,offline_access,openid,profile,User.ReadPeople.Read

- Azure AD Graph:

- A bizalmas ügyfelek a következő alacsony jogosultsági hatókörökhöz férhetnek hozzá, ha ki vannak zárva egy Minden erőforrás szabályzatból:

- Azure AD Graph:

email,offline_access,openid,profile,User.Read,User.Read.AllUser.ReadBasic.All - Microsoft Graph:

email,offline_access,openid,profile,User.ReadUser.Read.All,User.ReadBasic.All,People.ReadPeople.Read.All, , ,GroupMember.Read.All,Member.Read.Hidden

- Azure AD Graph:

További információ az említett hatókörökről található a Microsoft Graph engedélyekkel kapcsolatos referenciában és a Microsoft identitásplatform hatókörei és engedélyei részben.

Címtáradatok védelme

Ha a javasolt alapszintű MFA-szabályzat alkalmazáskivételek nélkül nem konfigurálható üzleti okokból, és a szervezet biztonsági szabályzatának tartalmaznia kell a címtárral kapcsolatos alacsony jogosultsági hatóköröket (User.Read, User.Read.All, , User.ReadBasic.AllPeople.Read, People.Read.All, GroupMember.Read.All), Member.Read.Hiddenhozzon létre egy külön feltételes hozzáférési szabályzatot Windows Azure Active Directory (00000002-0000-0000-c000-0000000000). A Windows Azure Active Directory (más néven Azure AD Graph) a címtárban tárolt adatokat, például felhasználókat, csoportokat és alkalmazásokat képviselő erőforrás. A Windows Azure Active Directory-erőforrás a Minden erőforrás része, de a feltételes hozzáférési szabályzatok egyénileg is megcélzhatók az alábbi lépések végrehajtásával:

- Jelentkezzen be a Microsoft Entra felügyeleti központbaattribútumdefiníciós rendszergazdai szerepkörben és attribútum-hozzárendelési rendszergazdai szerepkörben.

- Keresse fel az Entra ID>Egyéni biztonsági attribútumok lapot.

- Hozzon létre egy új attribútumkészletet és attribútumdefiníciót. További információ: Egyéni biztonsági attribútumdefiníciók hozzáadása vagy inaktiválása a Microsoft Entra ID-ben.

- Keresse meg az Entra ID>Enterprise-alkalmazásokat.

- Távolítsa el a alkalmazástípus szűrőt, és keresse meg azokat az alkalmazásazonosítókat, amelyek 00000002-0000-0000-c000-000000000000-mal kezdődnek.

- Válassza a Windows Azure Active Directory>Egyéni biztonsági attribútumok>Hozzárendelés hozzáadásalehetőséget.

- Válassza ki a szabályzatban használni kívánt attribútumkészletet és attribútumértéket.

- Keresse meg az Entra ID>feltételes hozzáférési>szabályzatokat.

- Meglévő szabályzat létrehozása vagy módosítása.

- A Cél-erőforrások>Erőforrások (korábban felhőalkalmazások)>Belefoglalás területen válassza az >Erőforrások kijelölése>Szűrő szerkesztése lehetőséget.

- Állítsa be a szűrőt úgy, hogy tartalmazza az attribútumkészletet és a korábbi definíciót.

- A szabályzat mentése

Note

Konfigurálja ezt a szabályzatot a fenti útmutatóban leírtak szerint. A szabályzatnak a leírt módon történő létrehozásakor (például az alkalmazáskizárások meghatározásában) bekövetkező eltérések miatt a rendszer kizárja az alacsony jogosultsági hatóköröket, és a szabályzat nem a kívánt módon lesz alkalmazva.

Minden internetes erőforrás globális biztonságos hozzáféréssel

A Globális biztonságos hozzáférés lehetőséggel rendelkező Összes internetes erőforrás lehetővé teszi a rendszergazdák számára, hogy megcélzhassák az internet-hozzáférés adattovábbítási profilját a Microsoft Entra Internet Accessből.

A Globális biztonságos hozzáférés ezen profiljai lehetővé teszik a rendszergazdák számára, hogy meghatározzák és szabályozhassák a forgalom irányítását a Microsoft Entra Internet Access és a Microsoft Entra Private Access szolgáltatáson keresztül. A forgalomtovábbítási profilok hozzárendelhetők eszközökhöz és távoli hálózatokhoz. Ha például feltételes hozzáférési szabályzatot szeretne alkalmazni ezekre a forgalmi profilokra, olvassa el a Feltételes hozzáférési szabályzatok alkalmazása a Microsoft 365 forgalmi profiljára című cikket.

Tekintse meg a Global Secure Access traffic forwarding profiles cikket, ahol további információt talál ezekről a profilokról.

Minden ügynökerőforrás (előzetes verzió)

Ha feltételes hozzáférési szabályzatot alkalmaz az összes ügynök-erőforrásra, akkor érvényes a szabályzat az ügynök identitás tervrajz főbb szereplőire és ügynök identitásokra vonatkozó összes token kérésre.

Felhasználói műveletek

A felhasználói műveletek olyan feladatok, amelyeket a felhasználó végrehajt. A feltételes hozzáférés két felhasználói műveletet támogat:

- Biztonsági adatok regisztrálása: Ez a felhasználói művelet lehetővé teszi, hogy a feltételes hozzáférési szabályzatok szabályokat kényszerítsenek ki, amikor a felhasználók megpróbálják regisztrálni a biztonsági adataikat. További információ: Kombinált biztonsági adatok regisztrálása.

Note

Ha a rendszergazdák felhasználói műveleteket célzó házirendet alkalmaznak a biztonsági adatok regisztrálásához, és a felhasználói fiók egy Microsoft-személyes fiók (MSA) vendége, a "Többtényezős hitelesítés megkövetelése" vezérlő megköveteli, hogy az MSA-felhasználó biztonsági adatokat regisztráljon a szervezetnél. Ha a vendégfelhasználó egy másik szolgáltatótól származik, például Google, a hozzáférés le lesz tiltva.

-

Eszközök regisztrálása vagy csatlakoztatása: Ez a felhasználói művelet lehetővé teszi a rendszergazdák számára a feltételes hozzáférési szabályzat kikényszerítését, amikor a felhasználók regisztrálják vagy csatlakoztatják az eszközöket a Microsoft Entra-azonosítóhoz. Lehetővé teszi a rendszergazdák számára, hogy többtényezős hitelesítést konfigurálják a bérlőszintű szabályzatnál részletesebb eszközök regisztrálásához vagy csatlakoztatásához. A felhasználói műveletnek három fő szempontja van:

-

Require multifactor authenticationésRequire auth strengtha felhasználói művelettel csak a hozzáférési vezérlők érhetők el, és az összes többi le van tiltva. Ez a korlátozás megakadályozza a Microsoft Entra eszközregisztrációtól függő vagy a Microsoft Entra-eszközregisztrációra nem alkalmazható hozzáférés-vezérlésekkel való ütközéseket.- A Vállalati Windows Hello és az eszközhöz kötött hozzáférési kulcsok nem támogatottak, mert ezek a forgatókönyvek megkövetelik, hogy az eszköz már regisztrálva legyen.

-

Client apps,Filters for devicesésDevice statea feltételek nem érhetők el ezzel a felhasználói művelettel, mert a feltételes hozzáférési szabályzatok kikényszerítéséhez a Microsoft Entra eszközregisztrációtól függenek.

-

Warning

Ha egy feltételes hozzáférési szabályzat az eszközök regisztrálása vagy csatlakoztatása felhasználói művelettel van konfigurálva, állítsa az Entra ID-eszközök>áttekintési>eszközbeállításai> - Require Multifactor Authentication to register or join devices with Microsoft Entranem értékre. Ellenkező esetben az ezzel a felhasználói művelettel rendelkező feltételes hozzáférési szabályzatok nem lesznek megfelelően kikényszeríthetők. További információ erről az eszközbeállításról az eszközbeállítások konfigurálásakor.

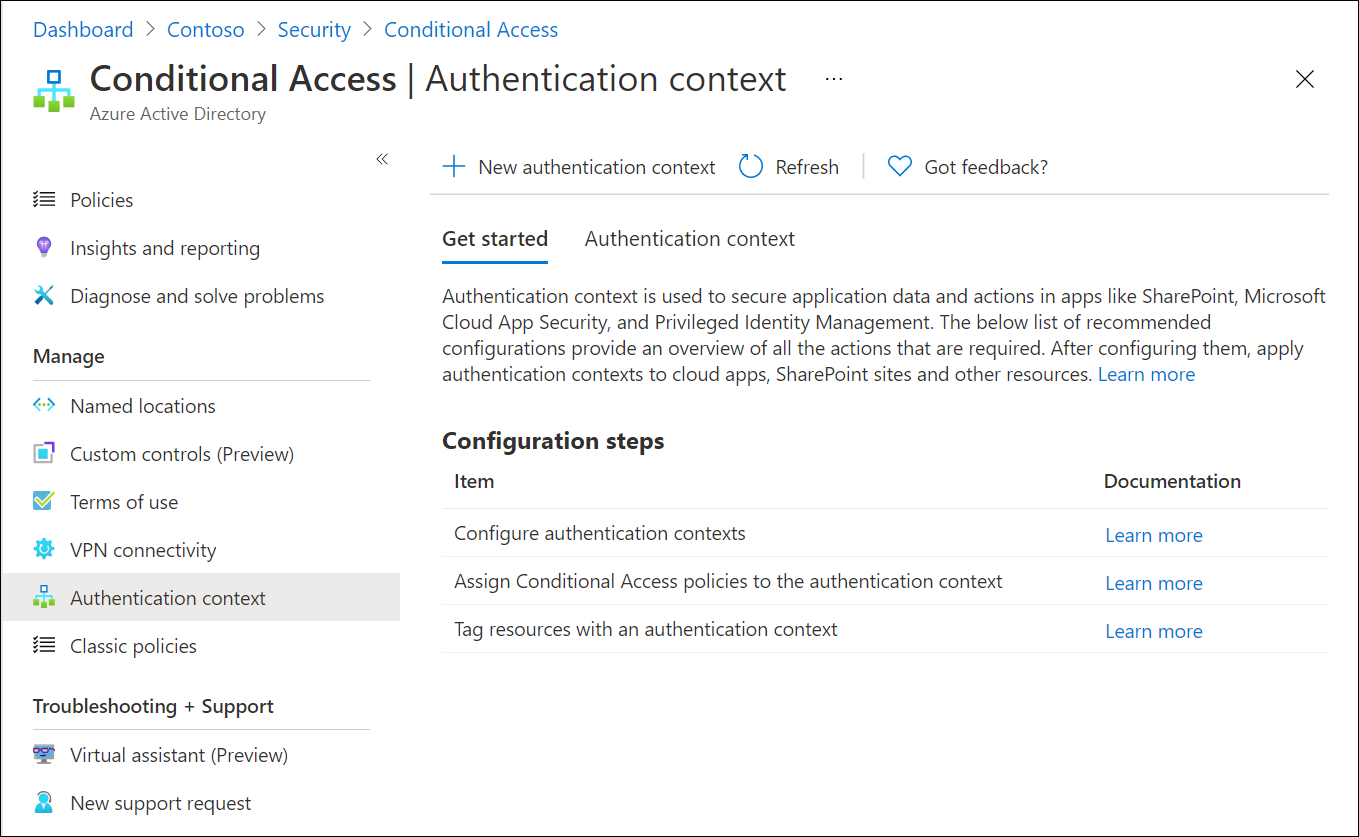

Hitelesítési környezet

A hitelesítési környezet biztonságossá tesz adatokat és műveleteket az alkalmazásokban. Ezek az alkalmazások magukban foglalják az egyéni alkalmazásokat, az üzletági (LOB-) alkalmazásokat, a SharePointot vagy a Microsoft Defender for Cloud Apps által védett alkalmazásokat. A Microsoft Entra Privileged Identity Management (PIM) használatával feltételes hozzáférési szabályzatokat is kényszeríthet a szerepkör-aktiválás során.

Előfordulhat például, hogy egy szervezet fájlokat tárol SharePoint-webhelyeken, például egy ebédmenüben vagy egy titkos BBQ-receptben. Mindenki hozzáférhet az ebédmenü webhelyéhez, de a titkos BBQ szósz recept webhelyéhez hozzáférő felhasználóknak egy felügyelt eszközt kell használniuk, és meg kell egyezniük a használati feltételekkel. Hasonlóképpen előfordulhat, hogy egy emelt szintű szerepkört a PIM-ben aktiváló rendszergazda többtényezős hitelesítés végrehajtásához vagy megfelelő eszköz használatához szükséges.

A hitelesítési környezet a felhasználókkal vagy munkaterhelési identitásokkal működik, de nem ugyanabban a feltételes hozzáférési szabályzatban.

Hitelesítési környezetek konfigurálása

A hitelesítési környezetek kezeléséhez lépjen az Entra ID>feltételes hozzáférés>hitelesítési környezetére.

A hitelesítési környezet definíciójának létrehozásához válassza az Új hitelesítési környezet lehetőséget. A szervezetek legfeljebb 99 hitelesítési környezeti definíciót hozhatnak létre (c1-c99). Konfigurálja ezeket az attribútumokat:

- A megjelenített név az a név, amely a Microsoft Entra ID-ban és a hitelesítési környezeteket használó alkalmazásokban a hitelesítési környezet azonosítására szolgál. A szükséges hitelesítési környezetek számának csökkentése érdekében olyan neveket ajánlunk, amelyek különböző erőforrásokon, például megbízható eszközökön használhatók. A csökkentett készlet korlátozza az átirányítások számát, és jobb végfelhasználói élményt biztosít.

- A leírás további információkat tartalmaz a szabályzatokról. Ezeket az információkat a rendszergazdák és azok használják, akik hitelesítési környezeteket alkalmaznak az erőforrásokra.

- A Közzététel az alkalmazásokban jelölőnégyzet bejelölése esetén meghirdeti a hitelesítési környezetet az alkalmazások számára, és elérhetővé teszi a hozzárendeléshez. Ha nincs kiválasztva, a hitelesítési környezet nem érhető el az alsóbb rétegbeli erőforrások számára.

- Az azonosító írásvédett, és a tokenekben és alkalmazásokban a kérésspecifikus hitelesítési környezet meghatározásához használatos. Itt találja a hibaelhárítási és fejlesztési használati eseteket.

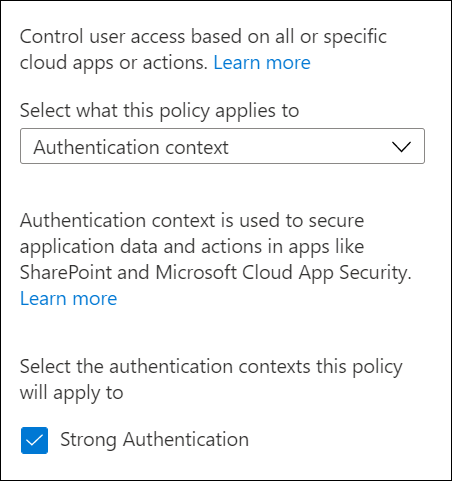

Hozzáadás feltételes hozzáférési szabályzathoz

A rendszergazdák a feltételes hozzáférési szabályzatokban közzétett hitelesítési környezeteket úgy választhatják ki, hogy a Hozzárendelések felhőalkalmazások>vagy -műveletek lehetőséget választják, majd a Hitelesítési környezet lehetőséget választják a Kiválasztás menüből, amely a házirendre vonatkozik .

Hitelesítési környezet törlése

A hitelesítési környezet törlése előtt győződjön meg arról, hogy az alkalmazások nem használják. Ellenkező esetben az alkalmazásadatokhoz való hozzáférés nem védett. Ezt a bejelentkezési naplók ellenőrzésével ellenőrizheti azokban az esetekben, amikor a hitelesítési környezet feltételes hozzáférési szabályzatait alkalmazza.

Ha törölni szeretne egy hitelesítési környezetet, győződjön meg arról, hogy nincsenek hozzárendelt feltételes hozzáférési szabályzatai, és nincsenek közzétéve az alkalmazásokban. Ez megakadályozza a még használatban lévő hitelesítési környezet véletlen törlését.

Az erőforrások címkézése a hitelesítési környezetek szerint

A hitelesítési környezetek használatáról az alábbi cikkekben olvashat bővebben.

- Bizalmassági címkék használata a Microsoft Teams, a Microsoft 365-csoportok és a SharePoint-webhelyek tartalmainak védelméhez

- Felhőhöz készült Microsoft Defender-alkalmazások

- Egyéni alkalmazások

- Privileged Identity Management – Aktiválás esetén a Microsoft Entra feltételes hozzáférés hitelesítési környezetének megkövetelése

Kapcsolódó tartalom

- Feltételes hozzáférés: Feltételek – Megtudhatja, hogyan konfigurálhat feltételeket a szabályzatok finomításához.

- Feltételes hozzáféréssel kapcsolatos gyakori szabályzatok – Az első lépések gyors megkezdéséhez tekintse meg a gyakori szabályzatsablonokat.

- Ügyfélalkalmazás-függőségek – Annak megismerése, hogy a függőségek hogyan befolyásolják a feltételes hozzáférési szabályzatokat.