Felügyelt identitáshoz való hozzáférés hozzárendelése Azure-erőforráshoz vagy más erőforráshoz

Az Azure-erőforrások felügyelt identitásai a Microsoft Entra ID egyik funkciója. Az Azure-erőforrások felügyelt identitását támogató összes Azure-szolgáltatásra a saját ütemterve vonatkozik. Mielőtt nekikezdene, tekintse át az erőforrásához tartozó felügyelt identitások elérhetőségi állapotát, valamint az ismert problémákat.

Ez a cikk bemutatja, hogyan adhat hozzáférést egy Azure-beli virtuális gép (VM) által felügyelt identitáshoz egy Azure Storage-fiókhoz. Miután konfigurált egy Azure-erőforrást egy felügyelt identitással, a felügyelt identitást egy másik erőforráshoz is hozzáférhet, hasonlóan a biztonsági tagokhoz.

Előfeltételek

- Győződjön meg arról, hogy engedélyezte a felügyelt identitást egy Azure-erőforráson, például egy Azure-beli virtuális gépen vagy egy Azure-beli virtuálisgép-méretezési csoporton. További információ az Azure-erőforrások felügyelt identitásáról: Mik azok az Azure-erőforrások felügyelt identitásai?

- Tekintse át a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitás közötti különbséget.

- Ha még nincs Azure-fiókja, a folytatás előtt regisztráljon egy ingyenes fiókra.

Felügyelt identitáshoz való hozzáférés hozzárendelése egy másik erőforráshoz az Azure Portal használatával az Azure RBAC használatával

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Fontos

Az alábbi lépések azt mutatják be, hogyan biztosít hozzáférést egy szolgáltatáshoz az Azure RBAC használatával. Tekintse meg a hozzáférés engedélyezésének konkrét szolgáltatásdokumentációját; Útmutatásért tekintse meg például az Azure Data Explorert . Egyes Azure-szolgáltatások már folyamatban vannak az Azure RBAC adatsíkon való bevezetésében.

Jelentkezzen be az Azure Portalra annak az Azure-előfizetésnek a használatával, amelyhez a felügyelt identitást konfigurálta.

Lépjen a kívánt erőforrásra, amelyet módosítani szeretne a hozzáférés-vezérlésben. Ebben a példában egy Azure-beli virtuális gép (VM) számára biztosít hozzáférést egy tárfiókhoz, majd navigálhat a tárfiókhoz.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

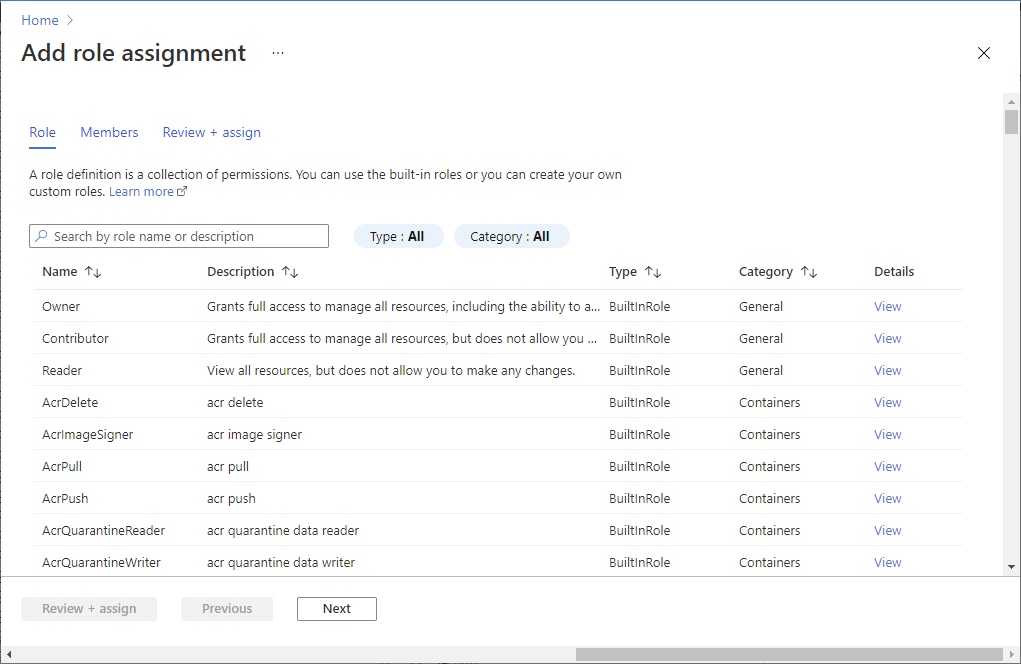

Válassza a Szerepkör-hozzárendelés hozzáadása>lehetőséget a Szerepkör-hozzárendelés hozzáadása lap megnyitásához.

Válassza ki a szerepkört és a felügyelt identitást. A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Felügyelt identitáshozzáférés hozzárendelése egy másik erőforráshoz az Azure RBAC használatával a parancssori felület használatával

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: A Bash rövid útmutatója az Azure Cloud Shellben.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd : Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

Ebben a példában felügyelt Hozzáférést ad egy Azure-beli virtuális gépnek (VM) egy tárfiókhoz. Először használja az az erőforráslistát a myVM nevű virtuális gép szolgáltatásnévének lekéréséhez:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Egy Azure-beli virtuálisgép-méretezési csoport esetén a parancs ugyanaz, kivéve itt a "DevTestVMSS" nevű virtuálisgép-készlet szolgáltatásnevét:

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Miután megkapta a szolgáltatásnév azonosítóját, az az role assignment create használatával adjon hozzáférést a virtuális gépnek vagy a virtuálisgép-méretezési csoportnak Olvasó hozzáféréssel egy "myStorageAcct" nevű tárfiókhoz:

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Felügyelt identitáshozzáférés hozzárendelése egy másik erőforráshoz az Azure RBAC használatával a PowerShell használatával

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Az első lépésekhez tekintse meg az Azure PowerShell telepítését ismertető szakaszt. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

A példában szereplő szkriptek futtatásához két lehetősége van:

- Használja az Azure Cloud Shellt, amelyet a kódblokkok jobb felső sarkában található Kipróbálás gombbal nyithat meg.

- Futtassa helyileg a szkripteket az Azure PowerShell legújabb verziójának telepítésével, majd jelentkezzen be az Azure-ba a használatával

Connect-AzAccount.

Felügyelt identitás engedélyezése Azure-erőforráson, például Azure-beli virtuális gépen.

Adjon hozzáférést az Azure-beli virtuális gépnek (VM) egy tárfiókhoz.

- A Get-AzVM használatával lekérheti a felügyelt identitás engedélyezésekor létrehozott virtuális

myVMgép szolgáltatásnevét. - A New-AzRoleAssignment használatával hozzáférést adhat a virtuálisgép-olvasónak a következő nevű

myStorageAccttárfiókhoz:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- A Get-AzVM használatával lekérheti a felügyelt identitás engedélyezésekor létrehozott virtuális

Következő lépések

- A felügyelt identitások Azure-beli virtuális gépeken való engedélyezéséről az Azure-erőforrások felügyelt identitásainak konfigurálása című témakörben olvashat.

- Ha engedélyezni szeretné a felügyelt identitásokat egy Azure-beli virtuálisgép-méretezési csoportban, olvassa el az Azure-erőforrások felügyelt identitásainak konfigurálása virtuálisgép-méretezési csoportban című témakört.