Oktatóanyag: Linux rendszerű virtuális gép/VMSS használata Az Azure-erőforrások eléréséhez

Az Azure-erőforrások felügyelt identitásai a Microsoft Entra ID egyik funkciója. Az Azure-erőforrások felügyelt identitását támogató összes Azure-szolgáltatásra a saját ütemterve vonatkozik. Mielőtt nekikezdene, tekintse át az erőforrásához tartozó felügyelt identitások elérhetőségi állapotát, valamint az ismert problémákat.

Előfeltételek

- A felügyelt identitások ismerete. Ha még nem ismeri az Azure-erőforrások felügyelt identitására vonatkozó funkciót, tekintse meg ezt az áttekintést.

- Egy Azure-fiók, regisztráljon egy ingyenes fiókra.

- Tulajdonosi engedélyek a megfelelő hatókörben (az előfizetésben vagy az erőforráscsoportban) a szükséges erőforrás-létrehozási és szerepkör-kezelési lépések végrehajtásához. Ha segítségre van szüksége a szerepkör-hozzárendeléssel kapcsolatban, olvassa el az Azure-szerepkörök hozzárendelése az Azure-előfizetés erőforrásaihoz való hozzáférés kezeléséhez című témakört.

- Linux rendszerű virtuális gép, amely engedélyezve van a rendszer által hozzárendelt felügyelt identitásokkal.

Az Azure Data Lake Storage elérése Linux VM-beli, rendszer által hozzárendelt felügyelt identitással

Ez az oktatóanyag bemutatja, hogyan használhat rendszer által hozzárendelt felügyelt identitást linuxos virtuális gépekhez (VM) az Azure Data Lake Store eléréséhez.

A következőket fogja megtanulni:

- Hozzáférés engedélyezése a virtuális gép számára egy Azure Data Lake Store-hoz.

- Hozzáférési jogkivonat lekérése a virtuális gép rendszer által hozzárendelt felügyelt identitásának használatával az Azure Data Lake Storage eléréséhez.

Hozzáférés biztosítása

Ez a szakasz bemutatja, hogyan biztosíthat hozzáférést a virtuális gépnek az Azure Data Lake Store-ban tárolt fájlokhoz és mappákhoz. Ehhez a lépéshez meglévő Data Lake Store-példányt is használhat, de újat is létrehozhat. Ha Data Lake Store-példányt szeretne létrehozni az Azure Portalon, kövesse az Azure Data Lake Store rövid útmutatónak a lépéseit. Az Azure Data Lake Store dokumentációjában olyan rövid útmutatók is vannak, amelyek az Azure CLI-t és az Azure PowerShellt használják.

A Data Lake Store-ban hozzon létre egy új mappát, és engedélyezze a linuxos virtuális gép által hozzárendelt felügyelt identitásnak a mappában lévő fájlok olvasására, írására és végrehajtására vonatkozó engedélyt:

- Az Azure Portalon válassza a bal oldali panelen lévő Data Lake Store lehetőséget.

- Válassza ki a használni kívánt Data Lake Store-példányt.

- A parancssávon válassza ki az Adatkezelő elemet.

- A Data Lake Store-példány gyökérmappája van kiválasztva. A parancssávon válassza a Hozzáférés elemet.

- Válassza a Hozzáadás lehetőséget. A Kiválasztás mezőbe írja be a virtuális gép nevét, például a DevTestVM-et. Válassza ki a virtuális gépet a keresési eredmények közül, majd válassza a Kiválasztás lehetőséget.

- Válassza az Engedélyek kiválasztása lehetőséget. Válassza az Olvasás és végrehajtás lehetőséget, adja hozzá ezt a mappát, adja hozzá csak hozzáférési engedélyként, majd kattintson az Ok gombra. Ezzel elvileg sikeresen hozzáadta az engedélyt.

- Zárja be a Hozzáférés panelt.

- Hozzon létre egy új mappát, majd válassza az Új mappa lehetőséget a parancssávon, és adjon nevet az új mappának, például TestFolder, majd kattintson az Ok gombra.

- Jelölje ki a létrehozott mappát, majd a parancssávon válassza az Access lehetőséget .

- Válassza a Hozzáadás lehetőséget, majd a Kiválasztás mezőbe írja be a virtuális gép nevét.

- Válassza ki a virtuális gépet a keresési eredmények közül, majd válassza a Kiválasztás lehetőséget.

- Válassza az Engedélyek kiválasztása, majd az Olvasás, majd az Írás és végrehajtás lehetőséget.

- Válassza ki a hozzáadást ehhez a mappához, majd adja hozzá hozzáférési engedély bejegyzésként és alapértelmezett engedélybejegyzésként, majd kattintson az OK gombra. Ezzel elvileg sikeresen hozzáadta az engedélyt.

Az Azure-erőforrások felügyelt identitásai mostantól az összes műveletet el tudják végezni a létrehozott mappában lévő fájlokon. További információkat a Data Lake Store hozzáférésének kezeléséről a hozzáférés-vezérlés Data Lake Store-ban való használatával kapcsolatos cikkben talál.

Hozzáférési jogkivonat lekérése

Ez a szakasz bemutatja, hogyan szerezhet be hozzáférési jogkivonatot, és hogyan hívhatja meg a Data Lake Store fájlrendszert. Az Azure Data Lake Store natív módon támogatja a Microsoft Entra-hitelesítést, így közvetlenül elfogadhatja az Azure-erőforrások felügyelt identitásainak használatával beszerzett hozzáférési jogkivonatokat.

A Data Lake Store fájlrendszerben való hitelesítéshez a Microsoft Entra ID által kibocsátott hozzáférési jogkivonatot kell küldenie a Data Lake Store fájlrendszervégpontra. A hozzáférési jogkivonat formátuma egy engedélyezési fejlécben Bearer \<ACCESS_TOKEN_VALUE\>található. A Data Lake Store Microsoft Entra-hitelesítéshez nyújtott támogatásáról további információt a Data Lake Store-beli hitelesítés a Microsoft Entra ID használatával című témakörben talál.

Ezután hitelesítést végezhet a Data Lake Store fájlrendszer REST API-jában a cURL használatával REST-kérések teljesítéséhez.

Feljegyzés

A Data Lake Storage-fájlrendszer ügyféloldali SDK-i még nem támogatják az Azure-erőforrások felügyelt identitásait.

A lépések elvégzéséhez szüksége lesz egy SSH-ügyfélre. Windows használata esetén használhatja a Linux Windows alrendszerében elérhető SSH-ügyfelet. Amennyiben segítségre van szüksége az SSH-ügyfél kulcsának konfigurálásához, Az SSH-kulcsok és a Windows együttes használata az Azure-ban vagy Nyilvános és titkos SSH-kulcspár létrehozása és használata az Azure-ban Linux rendszerű virtuális gépekhez című cikkekben talál további információt.

A portálon keresse meg a Linux rendszerű virtuális gépet, majd az Áttekintés szakaszban válassza a Csatlakozás lehetőséget.

Csatlakozzon a virtuális géphez a választott SSH-ügyféllel.

A terminálablakban a cURL használatával kérést intézhet a helyi felügyelt identitásokhoz az Azure for Azure-erőforrások végpontjához a Data Lake Store fájlrendszer hozzáférési jogkivonatának lekéréséhez. A Data Lake Store erőforrás-azonosítója:

https://datalake.azure.net/. Mindenképpen bele kell foglalni a záró perjelet az erőforrás-azonosítóba.curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fdatalake.azure.net%2F' -H Metadata:trueA sikeres válasz visszaadja a Data Lake Store-ban végzett hitelesítéshez használt hozzáférési jogkivonatot:

{"access_token":"eyJ0eXAiOiJ...", "refresh_token":"", "expires_in":"3599", "expires_on":"1508119757", "not_before":"1508115857", "resource":"https://datalake.azure.net/", "token_type":"Bearer"}A cURL használatával intézzen egy kérést a Data Lake Store fájlrendszer REST-végpontjához a gyökérmappában lévő mappák listázása érdekében. Ez a legjobb módszer annak ellenőrzésére, hogy minden megfelelően van-e konfigurálva. Másolja ki az előző lépésből a hozzáférési jogkivonat értékét. Fontos, hogy az Engedélyezési fejlécben lévő sztringben

Bearerlegyen egy "B" nagybetű. A Data Lake Store-példány nevét a Data Lake Store panel Áttekintés szakaszában találja az Azure Portalon.curl https://<YOUR_ADLS_NAME>.azuredatalakestore.net/webhdfs/v1/?op=LISTSTATUS -H "Authorization: Bearer <ACCESS_TOKEN>"A sikeres válasz így néz ki:

{"FileStatuses":{"FileStatus":[{"length":0,"pathSuffix":"TestFolder","type":"DIRECTORY","blockSize":0,"accessTime":1507934941392,"modificationTime":1508105430590,"replication":0,"permission":"770","owner":"bd0e76d8-ad45-4fe1-8941-04a7bf27f071","group":"bd0e76d8-ad45-4fe1-8941-04a7bf27f071"}]}}Most töltsön fel egy fájlt a Data Lake Store-példányba. Először hozza létre a feltölteni kívánt fájlt.

echo "Test file." > Test1.txtA cURL használatával intézzen egy kérést a Data Lake Store-fájlrendszer REST-végpontjához, hogy feltöltse a fájlt a korábban létrehozott mappába. Az átirányítás a feltöltési művelet része, amelyet a cURL automatikusan követ.

curl -i -X PUT -L -T Test1.txt -H "Authorization: Bearer <ACCESS_TOKEN>" 'https://<YOUR_ADLS_NAME>.azuredatalakestore.net/webhdfs/v1/<FOLDER_NAME>/Test1.txt?op=CREATE'A sikeres válasz így néz ki:

HTTP/1.1 100 Continue HTTP/1.1 307 Temporary Redirect Cache-Control: no-cache, no-cache, no-store, max-age=0 Pragma: no-cache Expires: -1 Location: https://mytestadls.azuredatalakestore.net/webhdfs/v1/TestFolder/Test1.txt?op=CREATE&write=true x-ms-request-id: 756f6b24-0cca-47ef-aa12-52c3b45b954c ContentLength: 0 x-ms-webhdfs-version: 17.04.22.00 Status: 0x0 X-Content-Type-Options: nosniff Strict-Transport-Security: max-age=15724800; includeSubDomains Date: Sun, 15 Oct 2017 22:10:30 GMT Content-Length: 0 HTTP/1.1 100 Continue HTTP/1.1 201 Created Cache-Control: no-cache, no-cache, no-store, max-age=0 Pragma: no-cache Expires: -1 Location: https://mytestadls.azuredatalakestore.net/webhdfs/v1/TestFolder/Test1.txt?op=CREATE&write=true x-ms-request-id: af5baa07-3c79-43af-a01a-71d63d53e6c4 ContentLength: 0 x-ms-webhdfs-version: 17.04.22.00 Status: 0x0 X-Content-Type-Options: nosniff Strict-Transport-Security: max-age=15724800; includeSubDomains Date: Sun, 15 Oct 2017 22:10:30 GMT Content-Length: 0

Végül a Data Lake Store fájlrendszer más API-jait is használhatja a fájlokhoz való hozzáfűzéshez, fájlok letöltéséhez és egyebekhez.

Az Azure Storage elérése Linux VM-beli, rendszer által hozzárendelt felügyelt identitással

Ez az oktatóanyag bemutatja, hogyan férhet hozzá az Azure Storage-hoz egy Linux rendszerű virtuális gép (VM) rendszer által hozzárendelt felügyelt identitásával.

A következőket fogja megtanulni:

- Tárfiók létrehozása

- Blobtároló létrehozása egy tárfiókban

- Hozzáférés engedélyezése a Linux rendszerű virtuális gép felügyelt identitása számára egy Azure Storage-tárolóhoz

- Hozzáférési jogkivonat lekérése, majd azzal az Azure Storage meghívása

Tárfiók létrehozása

A cli-szkriptek ebben a példában való futtatásához két lehetősége van:

- Használja az Azure Cloud Shellt az Azure Portalról vagy az egyes kódblokkok jobb felső sarkában található Try It (Kipróbálás) gombbal.

- Ha inkább a helyi parancssori konzolt kívánja használni, telepítse a CLI 2.0 legújabb verzióját (2.0.23 vagy újabb).

Először hozzon létre egy tárfiókot.

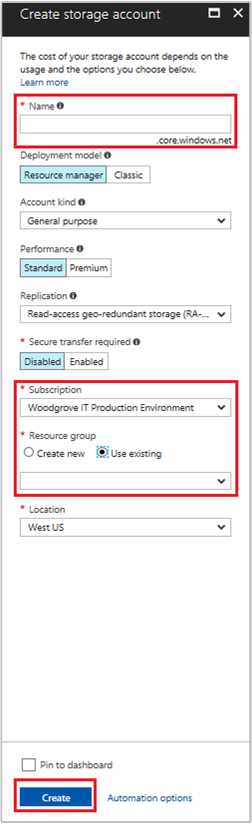

Válassza az Azure Portal bal felső sarkában található + Erőforrás létrehozása gombot.

Válassza a Storage, majd a Storage-fiók – blob, fájl, tábla, üzenetsor lehetőséget.

A Név mezőben adja meg a tárfiók nevét.

A Telepítési modell mezőben a Resource Manager, a Fiók típusa mezőben a Storage (általános célú v1) beállítást kell megadni.

Ellenőrizze, hogy az Előfizetés és az Erőforráscsoport mező értéke egyezik-e az előző lépésben a virtuális gép létrehozása során megadottakkal.

Válassza a Létrehozás lehetőséget.

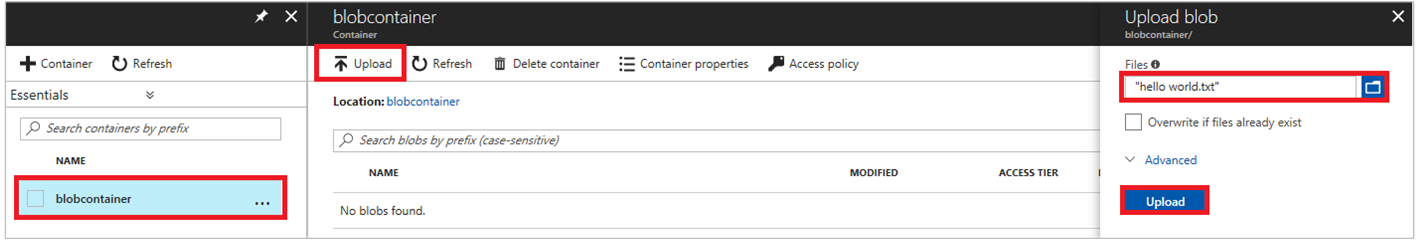

Blobtároló létrehozása és egy fájl feltöltése a tárfiókba

A fájlok tárolásához blobtároló szükséges, ezért létre kell hoznia egyet, amelyben a fájlt tárolhatja. Ezután fel fog tölteni egy fájlt az új tárfiókon lévő blobtárolóba.

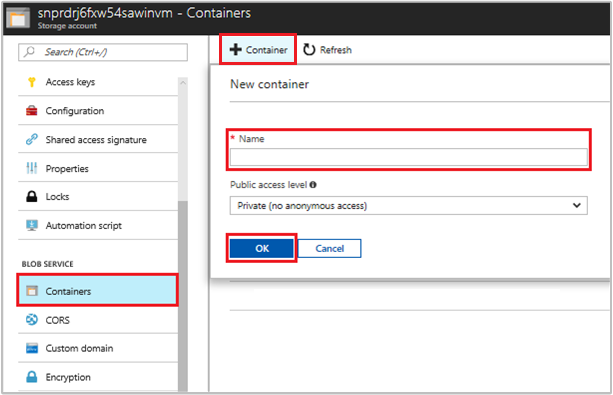

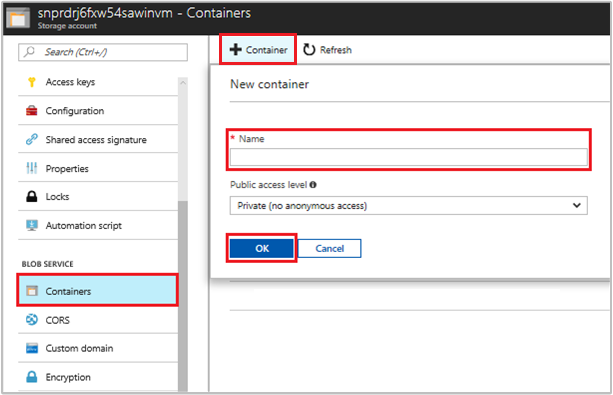

Lépjen az újonnan létrehozott tárfiókra.

Válassza a Blob Service, majd a Tárolók lehetőséget.

Válassza a + Tároló lehetőséget a lap tetején.

Válassza az Új tároló lehetőséget, majd adja meg a tároló nevét.

Győződjön meg arról, hogy a nyilvános hozzáférési szint az alapértelmezett érték.

Egy tetszőleges szövegszerkesztővel hozzon létre egy hello world.txt nevű fájlt a helyi gépen. Nyissa meg a fájlt, és adja hozzá a Hello world! szöveget, majd mentse.

Válassza ki a tároló nevét, majd a Feltöltés lehetőséget. Ez feltölti a fájlt az újonnan létrehozott tárolóba.

A Blob feltöltése panel Fájlok szakaszában válassza ki a mappa ikont, és keresse meg a helyi gépen hello_world.txt fájlt.

Jelölje ki a fájlt, majd válassza a Feltöltés lehetőséget.

Hozzáférés engedélyezése a virtuális gép számára egy Azure Storage-tárolóhoz

A VM felügyelt identitásával lekérheti az Azure-tárolóblob adatait. Az Azure-erőforrások felügyelt identitásai a Microsoft Entra-hitelesítést támogató erőforrások hitelesítésére használhatók. Hozzáférés biztosítása a tárfiókot tartalmazó erőforráscsoport hatókörében lévő felügyelt identitáshoz a storage-blob-adatolvasó szerepkör hozzárendelésével.

A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Feljegyzés

További információ a különböző szerepkörökről, amelyekkel engedélyeket adhat a tárterület-felülvizsgálathoz , engedélyezze a blobokhoz és üzenetsorokhoz való hozzáférést a Microsoft Entra-azonosító használatával

Hozzáférési jogkivonat lekérése, majd azzal az Azure Storage meghívása

Az Azure Storage natív módon támogatja a Microsoft Entra-hitelesítést, így közvetlenül elfogadhatja a felügyelt identitással beszerzett hozzáférési jogkivonatokat. Ez része az Azure Storage Microsoft Entra-azonosítóval való integrációjának, és eltér a hitelesítő adatok kapcsolati sztring való megadásától.

Az alábbi lépések elvégzéséhez a korábban létrehozott virtuális gépről kell dolgoznia, az ahhoz való csatlakozáshoz pedig egy SSH-ügyfélre van szüksége.

Windows használata esetén használhatja a Linux Windows alrendszerében elérhető SSH-ügyfelet. Amennyiben segítségre van szüksége az SSH-ügyfél kulcsának konfigurálásához, Az SSH-kulcsok és a Windows együttes használata az Azure-ban vagy Nyilvános és titkos SSH-kulcspár létrehozása és használata az Azure-ban Linux rendszerű virtuális gépekhez című cikkekben talál további információt.

Az Azure Portalon keresse meg a virtuális gépeket, nyissa meg a Linux rendszerű virtuális gépet, majd az Áttekintés lapon válassza a Csatlakozás lehetőséget. Másolja ki sztringet a virtuális géphez való csatlakozáshoz.

Csatlakozzon a virtuális géphez a választott SSH-ügyféllel.

A terminálablakban a CURL használatával kérjen egy kérést a helyi felügyelt identitás végpontjához, hogy lekérjen egy hozzáférési jogkivonatot az Azure Storage-hoz.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fstorage.azure.com%2F' -H Metadata:trueAz Azure Storage eléréséhez használja a hozzáférési jogkivonatot. Ha például be szeretné olvasni a tárolóba korábban feltöltött mintafájl tartalmát, cserélje le a ,

<CONTAINER NAME>és<FILE NAME>a korábban megadott értékekre<STORAGE ACCOUNT>, valamint<ACCESS TOKEN>az előző lépésben visszaadott jogkivonatra.curl https://<STORAGE ACCOUNT>.blob.core.windows.net/<CONTAINER NAME>/<FILE NAME> -H "x-ms-version: 2017-11-09" -H "Authorization: Bearer <ACCESS TOKEN>"A válasz tartalmazza a fájl tartalmát:

Hello world! :)

Végül a jogkivonatot egy változóban is tárolhatja, és átadhatja a második parancsnak az ábrán látható módon:

# Run the first curl command and capture its output in a variable

access_token=$(curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fstorage.azure.com%2F' -H Metadata:true | jq -r '.access_token')

# Run the second curl command with the access token

curl "https://<STORAGE ACCOUNT>.blob.core.windows.net/<CONTAINER NAME>/<FILE NAME>" \

-H "x-ms-version: 2017-11-09" \

-H "Authorization: Bearer $access_token"

Linux rendszerű, rendszer által hozzárendelt felügyelt identitás használata az Azure Storage SAS-hitelesítő adatokon keresztüli eléréséhez

Ez az oktatóanyag bemutatja, hogyan használhat rendszer által hozzárendelt felügyelt identitást egy Linux rendszerű virtuális géphez (VM) a tároló közös hozzáférésű jogosultságkódjának (SAS) hitelesítő adatainak beszerzéséhez; konkrétan a Service SAS hitelesítő adatait.

Feljegyzés

Az oktatóanyagban létrehozott SAS-kulcs nem lesz korlátozva/korlátozva a virtuális géphez.

A szolgáltatási SAS korlátozott hozzáférést biztosít egy adott tárfiókban található objektumokhoz, anélkül, hogy elérhetővé tenné a fiók hozzáférési kulcsát. Korlátozott időtartamra és egy adott szolgáltatásra vonatkozóan adható hozzáférés. A tárolóműveletek során a szokásos módon használhat SAS-hitelesítő adatokat; például a Storage SDK használatakor. Ebben az oktatóanyagban egy blobot fog feltölteni és letölteni az Azure Storage CLI használatával.

A következőket fogja megtanulni:

- Tárfiók létrehozása

- Blobtároló létrehozása a tárfiókban

- Hozzáférés engedélyezése virtuális gép számára a tárfiók a Resource Managerben lévő SAS-adataihoz

- Hozzáférési jogkivonat lekérése a VM identitásával, majd a SAS-adatok lekérése a Resource Managerből annak használatával

Tárfiók létrehozása

Ha még nem rendelkezik ilyen fiókkal, létre kell hoznia egy tárfiókot. Dönthet úgy, hogy kihagyja ezt a lépést, és hozzáférést biztosít a virtuális gép által hozzárendelt felügyelt identitásnak egy meglévő tárfiók kulcsaihoz.

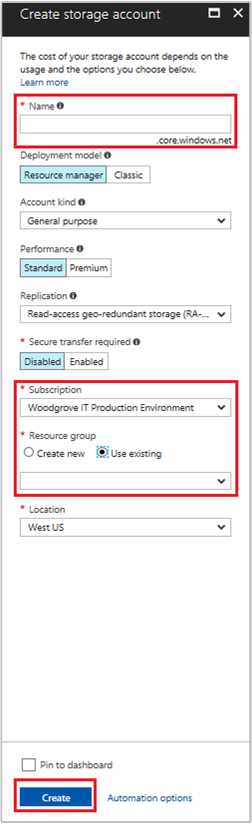

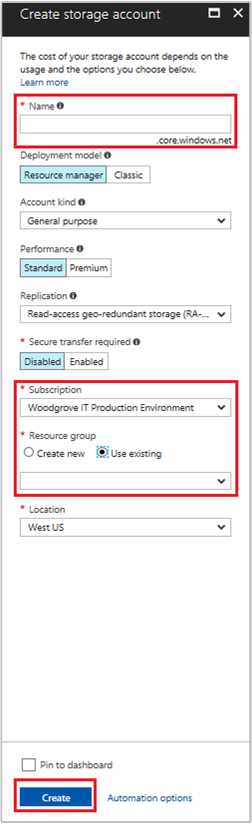

Válassza az Azure Portal bal felső sarkában található +/Új szolgáltatás létrehozása gombot.

Válassza a Storage, majd a Tárfiók lehetőséget, majd megjelenik a Tárfiók létrehozása panel.

Adja meg a tárfiók nevét. Jegyezze meg ezt a nevet, mivel később szüksége lesz rá.

Győződjön meg arról, hogy az üzembehelyezési modell Resource Managerre van állítva, a fiók típusapedig általános célú.

Győződjön meg arról, hogy az előfizetés és az erőforráscsoport megegyezik a virtuális gép létrehozásakor megadottakkal.

Válassza a Létrehozás lehetőséget a tárfiók létrehozásának befejezéséhez.

Blobtároló létrehozása a tárfiókban

Az oktatóanyag későbbi részében feltölt és letölt egy fájlt az új tárfiókba. Mivel a fájlok blobtárolót igényelnek, létre kell hoznia egy blobtárolót, amelyben tárolni szeretné a fájlt.

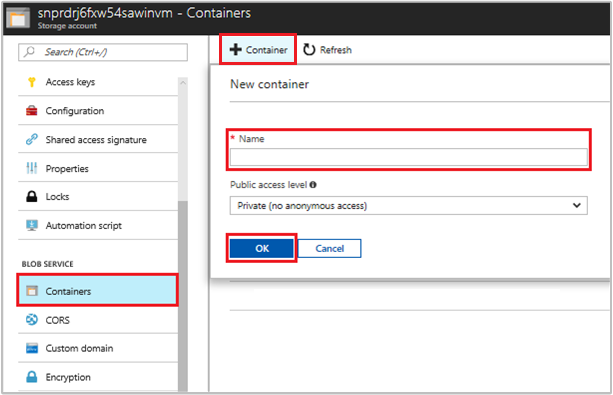

Lépjen az újonnan létrehozott tárfiókra.

Válassza a Tárolók hivatkozást a bal oldali panelen, a Blob szolgáltatás alatt.

Válassza a + Tároló lehetőséget a lap tetején, majd megjelenik egy Új tárolópanel .

Adjon nevet a tárolónak, válasszon egy hozzáférési szintet, majd kattintson az OK gombra. Az oktatóanyag későbbi részében megadott névre lesz szüksége.

Hozzáférés engedélyezése virtuális gép rendszer által hozzárendelt felügyelt identitása számára a tároló SAS-adatainak használatához

Az Azure Storage natív módon támogatja a Microsoft Entra-hitelesítést, így a virtuális gép rendszer által hozzárendelt felügyelt identitásával lekérheti a storage SAS-t a Resource Managerből. Ezután az SAS használatával hozzáférhet a tárolóhoz.

Ebben a szakaszban hozzáférést biztosít a virtuális gép rendszer által hozzárendelt felügyelt identitásához a tárfiók SAS-jének. Rendelje hozzá a tárfiók közreműködői szerepkörét a felügyelt identitáshoz a tárfiókot tartalmazó erőforráscsoport hatókörében.

A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Feljegyzés

További információ a különböző szerepkörökről, amelyekkel engedélyeket adhat a tárterület-felülvizsgálathoz , engedélyezze a blobokhoz és üzenetsorokhoz való hozzáférést a Microsoft Entra ID használatával.

Hozzáférési jogkivonat lekérése a VM identitásával, majd az Azure Resource Manager meghívása a használatával

Az oktatóanyag hátralévő részében a korábban létrehozott virtuális gépről dolgozik.

A lépések elvégzéséhez SSH-ügyfélre van szükség. Windows használata esetén használhatja az SSH-ügyfelet a Linuxos Windows-alrendszer. Ha segítségre van szüksége az SSH-ügyfél kulcsainak konfigurálásához, tekintse meg a következőt:

- Az SSH-kulcsok és a Windows együttes használata az Azure-ban

- Nyilvános és titkos SSH-kulcspár létrehozása és használata Linux rendszerű virtuális gépekhez az Azure-ban.

Miután megkapta az SSH-ügyfelet, kövesse az alábbi lépéseket:

- Az Azure Portalon keresse meg a virtuális gépeket, majd nyissa meg a Linux rendszerű virtuális gépet.

- Az Áttekintés lapon válassza a Csatlakozás lehetőséget a képernyő tetején.

- Másolja ki sztringet a virtuális géphez való csatlakozáshoz.

- Csatlakozzon a virtuális géphez az SSH-ügyfél használatával.

- Adja meg a Linux rendszerű virtuális gép létrehozásakor hozzáadott jelszót. Ezzel sikeresen be kell tudnia jelentkezni.

- A CURL használatával kérjen le egy hozzáférési jogkivonatot az Azure Resource Manager számára.

A hozzáférési jogkivonatra vonatkozó CURL-kérelmet és -választ alább láthatja:

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fmanagement.azure.com%2F' -H Metadata:true

Feljegyzés

Az előző kérelemben a resource paraméter értékének pontosan meg kell egyeznie a Microsoft Entra ID által várt értékkel. Az Azure Resource Manager erőforrás-azonosítójának használatakor a záró perjelet is szerepeltetni kell az URI-ban.

Az alábbi válaszban a access_token elem rövidítve lett a rövidítés kedvéért.

{

"access_token":"eyJ0eXAiOiJ...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

SAS-hitelesítő adatok lekérése az Azure Resource Managerből tárolóhívások indításához

Ezután a CURL használatával hívja meg a Resource Managert az előző szakaszban lekért hozzáférési jogkivonat használatával. Ezzel létrehozhat egy tároló SAS-hitelesítő adatokat. Miután megkapta az SAS-hitelesítő adatokat, meghívhatja a tárolási feltöltési/letöltési műveleteket.

Ehhez a kéréshez használja a következő HTTP-kérési paramétereket az SAS-hitelesítő adatok létrehozásához:

{

"canonicalizedResource":"/blob/<STORAGE ACCOUNT NAME>/<CONTAINER NAME>",

"signedResource":"c", // The kind of resource accessible with the SAS, in this case a container (c).

"signedPermission":"rcw", // Permissions for this SAS, in this case (r)ead, (c)reate, and (w)rite. Order is important.

"signedProtocol":"https", // Require the SAS be used on https protocol.

"signedExpiry":"<EXPIRATION TIME>" // UTC expiration time for SAS in ISO 8601 format, for example 2017-09-22T00:06:00Z.

}

Vegye fel ezeket a paramétereket az SAS-hitelesítő adatok POST-kérésének törzsébe. A SAS-hitelesítő adatok létrehozására vonatkozó paraméterekkel kapcsolatos további információkat a szolgáltatási SAS REST referenciában találja.

A SAS-hitelesítő adatok lekéréséhez használja a következő CURL-kérést. A <SUBSCRIPTION ID>, <RESOURCE GROUP>, <STORAGE ACCOUNT NAME>, <CONTAINER NAME> és <EXPIRATION TIME> paraméterek értékét mindenképp helyettesítse be a saját értékeivel. Az <ACCESS TOKEN> értéket cserélje le a korábban lekért hozzáférési jogkivonattal:

curl https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE ACCOUNT NAME>/listServiceSas/?api-version=2017-06-01 -X POST -d "{\"canonicalizedResource\":\"/blob/<STORAGE ACCOUNT NAME>/<CONTAINER NAME>\",\"signedResource\":\"c\",\"signedPermission\":\"rcw\",\"signedProtocol\":\"https\",\"signedExpiry\":\"<EXPIRATION TIME>\"}" -H "Authorization: Bearer <ACCESS TOKEN>"

Feljegyzés

A korábbi URL-címben szereplő szöveg megkülönbözteti a kis- és nagybetűket, ezért győződjön meg arról, hogy az erőforráscsoportok kis- és nagybetűket használnak a megfelelő tükrözéshez. Azt is fontos tudni, hogy ez egy POST kérés, nem get kérés.

A CURL-válasz adja vissza a SAS-hitelesítő adatot:

{"serviceSasToken":"sv=2015-04-05&sr=c&spr=https&st=2017-09-22T00%3A10%3A00Z&se=2017-09-22T02%3A00%3A00Z&sp=rcw&sig=QcVwljccgWcNMbe9roAJbD8J5oEkYoq%2F0cUPlgriBn0%3D"}

Linux rendszerű virtuális gépen hozzon létre egy minta blobfájlt a blobtárolóba való feltöltéshez az alábbi paranccsal:

echo "This is a test file." > test.txt

Ezután hitelesítse a CLI-paranccsal az storage az SAS hitelesítő adatokkal, majd töltse fel a fájlt a blobtárolóba. Ehhez a lépéshez telepítenie kell a legújabb Azure CLI-t a virtuális gépére, ha még nem tette meg.

az storage blob upload --container-name

--file

--name

--account-name

--sas-token

Válasz:

Finished[#############################################################] 100.0000%

{

"etag": "\"0x8D4F9929765C139\"",

"lastModified": "2017-09-21T03:58:56+00:00"

}

A fájlt az Azure CLI-vel is letöltheti, és hitelesítheti az SAS hitelesítő adatokkal.

Kérés:

az storage blob download --container-name

--file

--name

--account-name

--sas-token

Válasz:

{

"content": null,

"metadata": {},

"name": "testblob",

"properties": {

"appendBlobCommittedBlockCount": null,

"blobType": "BlockBlob",

"contentLength": 16,

"contentRange": "bytes 0-15/16",

"contentSettings": {

"cacheControl": null,

"contentDisposition": null,

"contentEncoding": null,

"contentLanguage": null,

"contentMd5": "Aryr///Rb+D8JQ8IytleDA==",

"contentType": "text/plain"

},

"copy": {

"completionTime": null,

"id": null,

"progress": null,

"source": null,

"status": null,

"statusDescription": null

},

"etag": "\"0x8D4F9929765C139\"",

"lastModified": "2017-09-21T03:58:56+00:00",

"lease": {

"duration": null,

"state": "available",

"status": "unlocked"

},

"pageBlobSequenceNumber": null,

"serverEncrypted": false

},

"snapshot": null

}

Linux rendszerű, rendszer által hozzárendelt felügyelt identitás használata az Azure Storage hozzáférési kulcson keresztüli eléréséhez

Ez az oktatóanyag bemutatja, hogyan kérheti le a tárfiókok hozzáférési kulcsait egy Linux rendszerű virtuális gép (VM) rendszer által hozzárendelt felügyelt identitásának használatával. A tárolási műveletek során a szokásos módon használhatja a tárelérési kulcsot; például a Storage SDK használatakor. Ebben az oktatóanyagban blobokat tölthet fel és tölthet le az Azure CLI használatával.

A következőket fogja megtanulni:

- Hozzáférés biztosítása a VM számára a tárfiók Resource Managerben található hozzáférési kulcsaihoz

- Hozzáférési jogkivonat lekérése a VM identitásával, majd a tárelérési kulcsok lekérése a Resource Managerből a használatával

Tárfiók létrehozása

Ha az oktatóanyag megkezdése előtt nem rendelkezik meglévő tárfiókval, létre kell hoznia egyet. Ha rendelkezik meglévő tárfiókkal, kövesse az alábbi lépéseket, hogy a virtuális gép által hozzárendelt felügyelt identitás hozzáférést biztosítson a meglévő tárfiók kulcsaihoz.

Válassza az Azure Portal bal felső sarkában található +/Új szolgáltatás létrehozása gombot.

Válassza a Storage, majd a Tárfiók lehetőséget, majd megjelenik a Tárfiók létrehozása panel.

Adja meg a tárfiók nevét. Jegyezze meg ezt a nevet, mivel később szüksége lesz rá.

Győződjön meg arról, hogy az üzembehelyezési modell Resource Managerre van állítva, a fiók típusapedig általános célú.

Győződjön meg arról, hogy az előfizetés és az erőforráscsoport megegyezik a virtuális gép létrehozásakor megadottakkal.

Válassza a Létrehozás lehetőséget a tárfiók létrehozásának befejezéséhez.

Blobtároló létrehozása a tárfiókban

Az oktatóanyag későbbi részében feltölt és letölt egy fájlt az új tárfiókba. Mivel a fájlok blobtárolót igényelnek, létre kell hoznia egy blobtárolót, amelyben tárolni szeretné a fájlt.

Lépjen az újonnan létrehozott tárfiókra.

Válassza a Tárolók hivatkozást a bal oldali panelen, a Blob szolgáltatás alatt.

Válassza a + Tároló lehetőséget a lap tetején, majd megjelenik egy Új tárolópanel .

Adjon nevet a tárolónak, válasszon egy hozzáférési szintet, majd kattintson az OK gombra. Az oktatóanyag későbbi részében megadott névre lesz szüksége.

Hozzáférés biztosítása a VM rendszer által hozzárendelt felügyelt identitása számára a tárfiók hozzáférési kulcsainak használatához

Az Azure Storage natív módon nem támogatja a Microsoft Entra-hitelesítést. A virtuális gép rendszer által hozzárendelt felügyelt identitásával azonban lekérhet egy tároló SAS-t a Resource Managerből, majd az SAS használatával hozzáférhet a tárolóhoz. Ebben a lépésben hozzáférést biztosít a virtuális gép rendszer által hozzárendelt felügyelt identitása számára a tárfiók SAS-adataihoz. Hozzáférés biztosítása a tárfiók közreműködői szerepkörének a tárfiókot tartalmazó erőforráscsoport hatókörében lévő felügyelt identitáshoz való hozzárendelésével.

A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Feljegyzés

További információ a különböző szerepkörökről, amelyekkel engedélyeket adhat a tárterület-felülvizsgálathoz , engedélyezze a blobokhoz és üzenetsorokhoz való hozzáférést a Microsoft Entra ID használatával.

Hozzáférési jogkivonat lekérése a VM identitásával, majd az Azure Resource Manager meghívása a használatával

Az oktatóanyag hátralévő részében a korábban létrehozott virtuális gépről dolgozunk.

A lépések elvégzéséhez szüksége lesz egy SSH-ügyfélre. Windows használata esetén használhatja a Linux Windows alrendszerében elérhető SSH-ügyfelet. Amennyiben segítségre van szüksége az SSH-ügyfél kulcsának konfigurálásához, Az SSH-kulcsok és a Windows együttes használata az Azure-ban vagy Nyilvános és titkos SSH-kulcspár létrehozása és használata az Azure-ban Linux rendszerű virtuális gépekhez című cikkekben talál további információt.

Az Azure Portalon navigáljon a Virtuális gépek elemre, válassza ki a Linux rendszerű virtuális gépet, majd az Áttekintés lapon válassza a Felül található Csatlakozás lehetőséget . Másolja ki sztringet a virtuális géphez való csatlakozáshoz.

Csatlakozzon a virtuális géphez az SSH-ügyfél használatával.

Ezután meg kell adnia a Linux rendszerű virtuális gép létrehozásakor hozzáadott jelszót.

A CURL használatával kérjen le egy hozzáférési jogkivonatot az Azure Resource Manager számára.

A hozzáférési jogkivonatra vonatkozó CURL-kérelmet és -választ alább láthatja:

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fmanagement.azure.com%2F' -H Metadata:trueFeljegyzés

Az előző kérelemben az "erőforrás" paraméter értékének pontosan meg kell egyeznie a Microsoft Entra ID által várt értékkel. Az Azure Resource Manager erőforrás-azonosítójának használatakor a záró perjelet is szerepeltetni kell az URI-ban. A következő válaszban az access_token elemet a helytakarékosság miatt rövidítve jelenik meg.

{ "access_token": "eyJ0eXAiOiJ...", "refresh_token": "", "expires_in": "3599", "expires_on": "1504130527", "not_before": "1504126627", "resource": "https://management.azure.com", "token_type": "Bearer" }

A tárfiók hozzáférési kulcsainak a lekérése az Azure Resource Managerből tárolóhívások indításához

Most a CURL használatával hívjuk meg a Resource Managert az előző szakaszban lekért hozzáférési jogkivonattal a tárelérési kulcs lekéréséhez. Amint megkaptuk a tárelérési kulcsot, meghívhatjuk a tárfeltöltési/-letöltési műveleteket. A <SUBSCRIPTION ID>, <RESOURCE GROUP> és <STORAGE ACCOUNT NAME> paraméterek értékét mindenképp helyettesítse be a saját értékeivel. Az <ACCESS TOKEN> értéket cserélje le a korábban lekért hozzáférési jogkivonattal:

curl https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE ACCOUNT NAME>/listKeys?api-version=2016-12-01 --request POST -d "" -H "Authorization: Bearer <ACCESS TOKEN>"

Feljegyzés

Az előző URL-cím szövege megkülönbözteti a kis- és nagybetűket, ezért az erőforráscsoportok esetében is különböztesse meg ezeket a megfelelő hivatkozás érdekében. Ezenkívül fontos észben tartani, hogy ez egy POST és nem egy GET kérés, és a -d paraméterrel átadhat egy értéket a maximális hossz korlátozására (lehet NULL értékű is).

A CURL-válasz visszaadja a kulcsok listáját:

{"keys":[{"keyName":"key1","permissions":"Full","value":"iqDPNt..."},{"keyName":"key2","permissions":"Full","value":"U+uI0B..."}]}

Hozzon létre egy példablobfájlt, amelyet feltölthet a Blob Storage-tárolóba. Linux rendszerű virtuális gépeken ezt az alábbi paranccsal teheti meg.

echo "This is a test file." > test.txt

Ezután hitelesítsen az az storage CLI-paranccsal a tárelérési kulcs használatával, és töltse fel a fájlt a blobtárolóba. Ehhez a lépéshez telepítenie kell a legújabb Azure CLI-t a virtuális gépen, ha még nem tette meg.

az storage blob upload -c <CONTAINER NAME> -n test.txt -f test.txt --account-name <STORAGE ACCOUNT NAME> --account-key <STORAGE ACCOUNT KEY>

Válasz:

Finished[#############################################################] 100.0000%

{

"etag": "\"0x8D4F9929765C139\"",

"lastModified": "2017-09-12T03:58:56+00:00"

}

Emellett a fájlt letöltheti az Azure CLI használatával is. A hitelesítéshez használja a tárelérési kulcsot.

Kérés:

az storage blob download -c <CONTAINER NAME> -n test.txt -f test-download.txt --account-name <STORAGE ACCOUNT NAME> --account-key <STORAGE ACCOUNT KEY>

Válasz:

{

"content": null,

"metadata": {},

"name": "test.txt",

"properties": {

"appendBlobCommittedBlockCount": null,

"blobType": "BlockBlob",

"contentLength": 21,

"contentRange": "bytes 0-20/21",

"contentSettings": {

"cacheControl": null,

"contentDisposition": null,

"contentEncoding": null,

"contentLanguage": null,

"contentMd5": "LSghAvpnElYyfUdn7CO8aw==",

"contentType": "text/plain"

},

"copy": {

"completionTime": null,

"id": null,

"progress": null,

"source": null,

"status": null,

"statusDescription": null

},

"etag": "\"0x8D5067F30D0C283\"",

"lastModified": "2017-09-28T14:42:49+00:00",

"lease": {

"duration": null,

"state": "available",

"status": "unlocked"

},

"pageBlobSequenceNumber": null,

"serverEncrypted": false

},

"snapshot": null

}

Az Azure Key Vault elérése Linux VM-beli, rendszer által hozzárendelt felügyelt identitással

Ez az oktatóanyag bemutatja, hogyan férhet hozzá egy Linux rendszerű virtuális gép (VM) egy rendszer által hozzárendelt felügyelt identitással az Azure Key Vault eléréséhez. A Key Vault lehetővé teszi, hogy az ügyfélalkalmazás titkos kóddal hozzáférjen a Microsoft Entra ID által nem védett erőforrásokhoz. A felügyelt szolgáltatásidentitásokat az Azure automatikusan felügyeli, és lehetővé teszi a Microsoft Entra-hitelesítést támogató szolgáltatásokon való hitelesítést anélkül, hogy a kódban szerepeltetnie kell a hitelesítési adatokat.

A következőket fogja megtanulni:

- Hozzáférés engedélyezése a VM számára a Key Vaultban tárolt titkos kódokhoz

- Hozzáférési jogkivonat lekérése a virtuális gép identitásával, és a titkos kulcs lekérése a Key Vaultból

Key Vault létrehozása

Olyan Linux rendszerű virtuális gépre is szüksége van, amely engedélyezve van a rendszer által hozzárendelt felügyelt identitásokkal.

- Ha ehhez az oktatóanyaghoz létre kell hoznia egy virtuális gépet, kövesse a Linux rendszerű virtuális gép létrehozása az Azure Portallal című cikket

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Ez a szakasz bemutatja, hogyan biztosíthat hozzáférést a virtuális gépnek egy Key Vaultban tárolt titkos kódhoz. Az Azure-erőforrások felügyelt identitásainak használatával a kód hozzáférési jogkivonatokat kaphat a Microsoft Entra-hitelesítést támogató erőforrások hitelesítéséhez.

Azonban nem minden Azure-szolgáltatás támogatja a Microsoft Entra-hitelesítést. Az Azure-erőforrások felügyelt identitásainak ilyen szolgáltatásokkal való használatához tárolja el a szolgáltatás hitelesítő adatait az Azure Key Vaultban, és a virtuális gép felügyelt identitásával férjen hozzá a Key Vaulthoz, hogy le tudja kérni a hitelesítő adatokat.

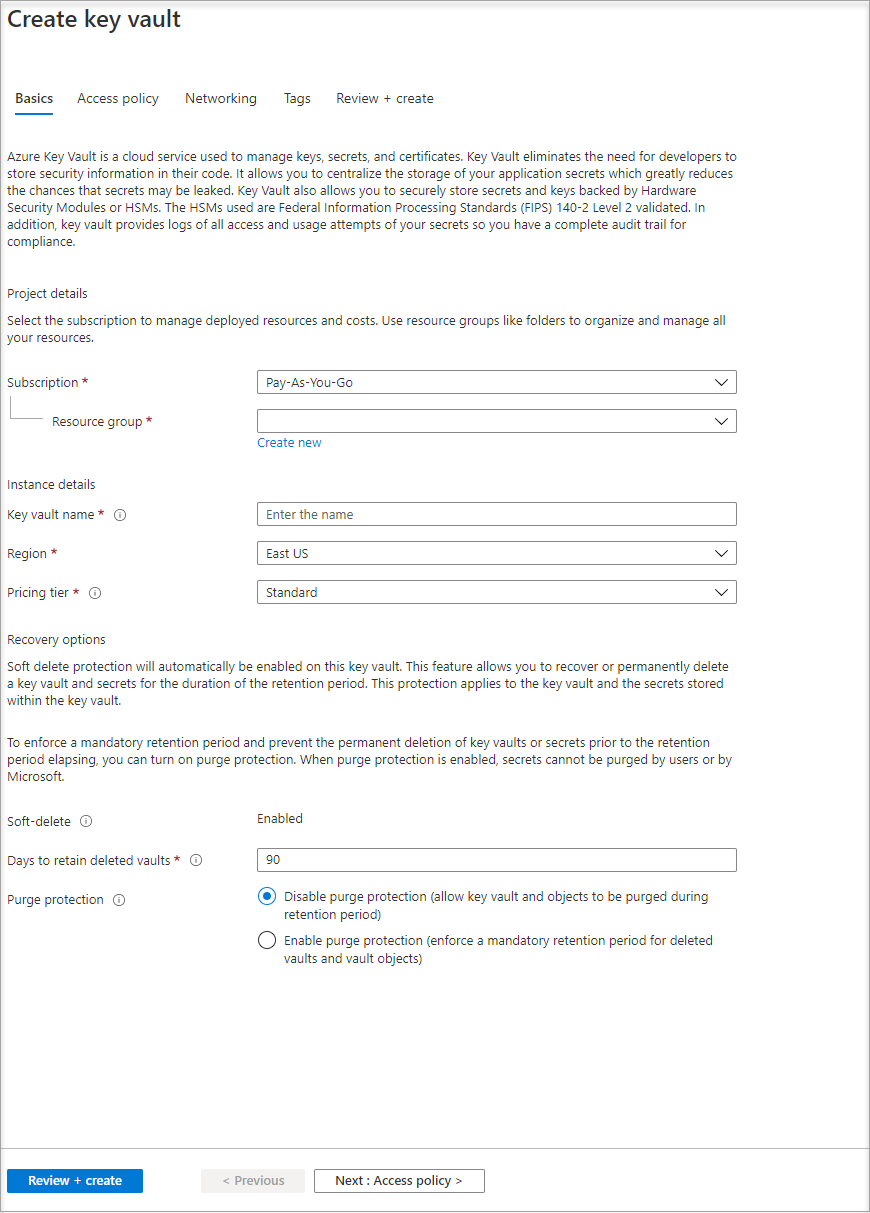

Először létre kell hoznia egy Key Vaultot, és hozzáférést kell adnia a virtuális gép rendszer által hozzárendelt felügyelt identitásához a Key Vaulthoz.

Jelentkezzen be az Azure Portalra.

A bal oldali navigációs sáv tetején válassza az Erőforrás létrehozása lehetőséget.

A Keresés a Piactéren mezőbe írja be a Key Vaultot, és nyomja le az Enter billentyűt.

Válassza a Key Vaultot az eredmények közül.

Válassza a Létrehozás lehetőséget.

Adja meg az új kulcstartó nevét.

Töltse ki az összes szükséges információt, és győződjön meg arról, hogy azt az előfizetést és erőforráscsoportot választja, amelyben létrehozta az oktatóanyaghoz használt virtuális gépet.

Válassza a Véleményezés+ létrehozás, majd a Létrehozás lehetőséget.

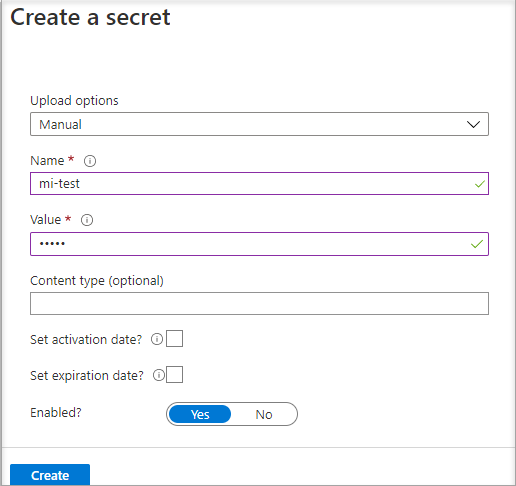

Titkos kulcs létrehozása

Ezután fel kell vennie egy titkos kulcsot a Key Vaultba, hogy később lekérhesse azt a virtuális gépen futó kód használatával. Ebben a szakaszban a PowerShellt fogja használni. Ugyanezek a fogalmak vonatkoznak a virtuális gépen futtatott kódokra is.

Lépjen az újonnan létrehozott Key Vaultra.

Válassza a Titkos kulcsok lehetőséget, majd a Hozzáadás lehetőséget.

Válassza a Generálás/importálás lehetőséget.

A Titkos kód létrehozása szakaszban válassza a Feltöltési beállítások lehetőséget, és győződjön meg arról, hogy a Manuális beállítás van kiválasztva.

Adja meg a titkos kód nevét és értékét. Az érték bármi lehet.

Hagyja üresen az aktiválási dátumot és a lejárati dátumot, és győződjön meg arról, hogy az Engedélyezve érték igen.

Válassza a Létrehozás lehetőséget a titkos kód létrehozásához.

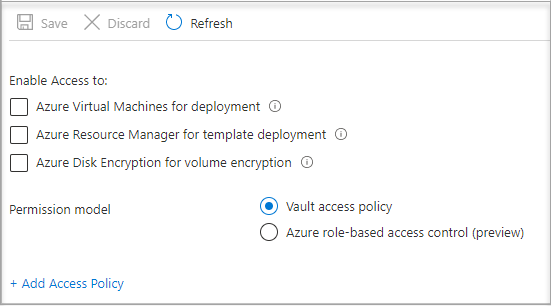

Hozzáférés biztosítása

A virtuális gép által használt felügyelt identitásnak hozzáférésre van szüksége a Key Vaultban tárolt titkos kód olvasásához.

Lépjen az újonnan létrehozott Key Vaultra.

Válassza az Access Policy lehetőséget a bal oldali navigációs sávon.

Válassza a Hozzáférési szabályzat hozzáadása lehetőséget.

A Konfigurálás sablonból (nem kötelező) csoportban válassza a Titkos kódkezelés lehetőséget a legördülő menüben.

Válassza az Egyszerű kiválasztása lehetőséget, majd a keresőmezőbe írja be a korábban létrehozott virtuális gép nevét. Válassza ki a virtuális gépet az eredménylistában, majd válassza ki.

Válassza a Hozzáadás lehetőséget.

Válassza a Mentés lehetőséget.

Adatok elérése

A lépések elvégzéséhez szüksége lesz egy SSH-ügyfélre. Windows használata esetén használhatja a Linux Windows alrendszerében elérhető SSH-ügyfelet. Amennyiben segítségre van szüksége az SSH-ügyfél kulcsának konfigurálásához, Az SSH-kulcsok és a Windows együttes használata az Azure-ban vagy Nyilvános és titkos SSH-kulcspár létrehozása és használata az Azure-ban Linux rendszerű virtuális gépekhez című cikkekben talál további információt.

Fontos

Minden Azure SDK támogatja az Azure.Identity-kódtárat, amely megkönnyíti a Microsoft Entra-jogkivonatok beszerzését a célszolgáltatások eléréséhez. További információ az Azure SDK-król és az Azure.Identity-kódtár eléréséről.

- A portálon lépjen a Linux rendszerű virtuális gépre, és az Áttekintés területen válassza a Csatlakozás lehetőséget.

- Csatlakozzon a virtuális géphez a választott SSH-ügyféllel.

- A terminálablakban a cURL használatával kérést intézhet az Azure-erőforrások helyi felügyelt identitásaihoz az Azure Key Vault hozzáférési jogkivonatának lekéréséhez. A hozzáférési jogkivonatra vonatkozó CURL-kérelmet alább láthatja.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fvault.azure.net' -H Metadata:true

```

The response includes the access token you need to access Resource Manager.

Response:

```bash

{"access_token":"eyJ0eXAi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://vault.azure.net",

"token_type":"Bearer"}

A hozzáférési jogkivonat használatával hitelesíthet az Azure Key Vaultban. A következő CURL-kérés bemutatja, hogyan lehet a Key Vaultból titkos kulcsot beolvasni a CURL és a Key Vault REST API használatával. Szüksége van a Key Vault URL-címére, amely a Key Vault Áttekintés oldalának Essentials szakaszában található. Az előző hívás során beszerzett hozzáférési jogkivonatra is szüksége van.

curl 'https://<YOUR-KEY-VAULT-URL>/secrets/<secret-name>?api-version=2016-10-01' -H "Authorization: Bearer <ACCESS TOKEN>"

A válasz a következőképpen néz ki:

{"value":"p@ssw0rd!","id":"https://mytestkeyvault.vault.azure.net/secrets/MyTestSecret/7c2204c6093c4d859bc5b9eff8f29050","attributes":{"enabled":true,"created":1505088747,"updated":1505088747,"recoveryLevel":"Purgeable"}}

Miután lekérte a titkos kulcsot a Key Vaultból, használhatja a hitelesítésre egy olyan szolgáltatásban, amelyhez név és jelszó szükséges.

Az erőforrások eltávolítása

Ha készen áll az erőforrások törlésére, jelentkezzen be az Azure Portalra, válassza ki az Erőforráscsoportokat, majd keresse meg és válassza ki az oktatóanyag során létrehozott erőforráscsoportot, példáulmi-test. Használhatja az Erőforráscsoport törlése parancsot, vagy a PowerShell vagy a parancssori felület használatával .

Linux rendszerű virtuális gép által hozzárendelt felügyelt identitás használata erőforráscsoport eléréséhez a Resource Managerben

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Ez az oktatóanyag bemutatja, hogyan hozhat létre rendszer által hozzárendelt identitást, hogyan rendelheti hozzá egy Linux rendszerű virtuális géphez, majd hogyan férhet hozzá az Azure Resource Manager API-hoz. A felügyeltszolgáltatás-identitások kezelését az Azure automatikusan végzi. Engedélyezik a microsoft entra-hitelesítést támogató szolgáltatások hitelesítését anélkül, hogy hitelesítő adatokat kellene beágyazniuk a kódba.

Az alábbiak végrehajtásának módját ismerheti meg:

- Adjon hozzáférést a virtuális gépnek az Azure Resource Managerhez.

- Hozzáférési jogkivonat beszerzése a virtuális gép rendszer által hozzárendelt felügyelt identitásával a Resource Manager eléréséhez.

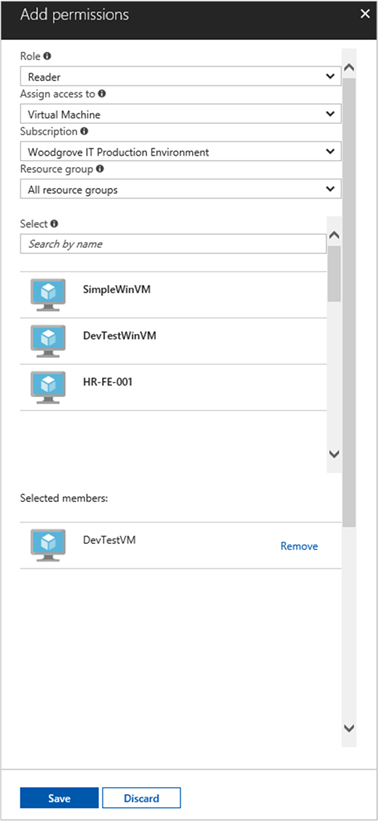

Jelentkezzen be az Azure Portalra a rendszergazdai fiókjával.

Lépjen az Erőforráscsoportok lapra.

Válassza ki azt az erőforráscsoportot , amelyet engedélyezni szeretne a virtuális gép felügyelt identitásához.

A bal oldali panelen válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Hozzáadás, majd a Szerepkör-hozzárendelés hozzáadása lehetőséget.

A Szerepkör lapon válassza az Olvasó lehetőséget. Ez a szerepkör lehetővé teszi az összes erőforrás megtekintését, de nem teszi lehetővé a módosításokat.

A Tagok lap Hozzáférés hozzárendelése lehetőségében válassza a Felügyelt identitás, majd a + Tagok kijelölése lehetőséget.

Győződjön meg arról, hogy a megfelelő előfizetés szerepel az Előfizetés legördülő listában. Erőforráscsoport esetén válassza az Összes erőforráscsoport lehetőséget.

Az Identitás kezelése legördülő listában válassza a Virtuális gép lehetőséget.

A Kiválasztás beállításban válassza ki a virtuális gépet a legördülő listában, majd válassza a Mentés lehetőséget.

Hozzáférési jogkivonat lekérése

Használja a virtuális gép rendszer által hozzárendelt felügyelt identitását, és hívja meg az erőforrás-kezelőt egy hozzáférési jogkivonat beszerzéséhez.

A lépések elvégzéséhez szüksége lesz egy SSH-ügyfélre. Windows használata esetén használhatja az SSH-ügyfelet a Linuxos Windows-alrendszer. Amennyiben segítségre van szüksége az SSH-ügyfél kulcsának konfigurálásához, Az SSH-kulcsok és a Windows együttes használata az Azure-ban vagy Nyilvános és titkos SSH-kulcspár létrehozása és használata az Azure-ban Linux rendszerű virtuális gépekhez című cikkekben talál további információt.

- Az Azure Portalon keresse meg a Linux rendszerű virtuális gépet.

- Az Áttekintés területen válassza a Csatlakozás lehetőséget.

- Csatlakozzon a virtuális géphez a választott SSH-ügyféllel.

- A terminálablakban

curlkérést intézhet az Azure-erőforrások végpontjának helyi felügyelt identitásaihoz, hogy lekérjen egy hozzáférési jogkivonatot az Azure Resource Managerhez. Acurlhozzáférési jogkivonatra vonatkozó kérés alább található.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Feljegyzés

A paraméter értékének resource pontosan meg kell egyeznie a Microsoft Entra ID által várt értékkel. A Resource Manager-erőforrás-azonosító esetében a záró perjelet is meg kell adnia az URI-n.

A válasz tartalmazza az Azure Resource Manager eléréséhez szükséges hozzáférési jogkivonatot.

Válasz:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Ezzel a hozzáférési jogkivonattal érheti el az Azure Resource Managert. Például annak az erőforráscsoportnak a részleteinek elolvasásához, amelyhez korábban hozzáférést adott a virtuális géphez. Cserélje le a , <RESOURCE-GROUP>és <ACCESS-TOKEN> a korábban létrehozott értékeket<SUBSCRIPTION-ID>.

Feljegyzés

Az URL-cím megkülönbözteti a kis- és nagybetűket, ezért győződjön meg arról, hogy a korábban használt pontos esetet használja az erőforráscsoport elnevezésekor, valamint a "G" nagybetűt resourceGroup.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

A válasz vissza a megadott erőforráscsoport-információkkal:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Linux rendszerű virtuális gép felhasználó által hozzárendelt felügyelt identitás használata erőforráscsoport eléréséhez a Resource Managerben

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Ez az oktatóanyag bemutatja, hogyan hozhat létre felhasználó által hozzárendelt identitást, rendelheti hozzá egy Linux rendszerű virtuális géphez, majd hogyan férhet hozzá az Azure Resource Manager API-hoz. A felügyeltszolgáltatás-identitások kezelését az Azure automatikusan végzi. Engedélyezik a microsoft entra-hitelesítést támogató szolgáltatások hitelesítését anélkül, hogy hitelesítő adatokat kellene beágyazniuk a kódba.

A következőket fogja megtanulni:

- Adjon hozzáférést a virtuális gépnek az Azure Resource Managerhez.

- Hozzáférési jogkivonat beszerzése a virtuális gép rendszer által hozzárendelt felügyelt identitásával a Resource Manager eléréséhez.

Hozzon létre egy felhasználó által hozzárendelt felügyelt identitást az az identity create paranccsal. A -g paraméter adja meg azt az erőforráscsoportot, amelyben a felhasználó által hozzárendelt felügyelt identitás létre lesz hozva, a -n paraméter pedig annak nevét határozza meg. Ne felejtse el a <RESOURCE GROUP> és <UAMI NAME> paraméterek értékeit a saját értékeire cserélni:

Fontos

Felhasználó által hozzárendelt felügyelt identitások létrehozásakor a névnek betűvel vagy számmal kell kezdődnie, és tartalmazhat alfanumerikus karaktereket, kötőjeleket (-) és aláhúzásjeleket (_). Ahhoz, hogy a virtuális géphez vagy a virtuálisgép-méretezési csoporthoz való hozzárendelés megfelelően működjön, a név legfeljebb 24 karakter hosszúságú lehet. További információkért lásd a gyakori kérdéseket és az ismert problémákat.

az identity create -g <RESOURCE GROUP> -n <UAMI NAME>

A válasz tartalmazza az imént létrehozott, felhasználó által hozzárendelt felügyelt identitás részleteit, az alábbi példához hasonlóan. Jegyezze fel a felhasználó által hozzárendelt felügyelt identitás id értékét, mivel azt a következő lépésben használni fogja:

{

"clientId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<UAMI NAME>/credentials?tid=5678&oid=9012&aid=aaaaaaaa-0b0b-1c1c-2d2d-333333333333",

"id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<UAMI NAME>",

"location": "westcentralus",

"name": "<UAMI NAME>",

"principalId": "9012",

"resourceGroup": "<RESOURCE GROUP>",

"tags": {},

"tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

}

Identitás hozzárendelése Linux rendszerű virtuális géphez

A felhasználó által hozzárendelt felügyelt identitást az ügyfelek több Azure-erőforrás esetében is használhatják. Az alábbi parancsokkal rendelhet felhasználó által hozzárendelt felügyelt identitást egyetlen virtuális géphez. Ehhez használja az előző lépésben az -IdentityID paraméter esetében visszaadott Id tulajdonságot.

Rendelje hozzá a felhasználó által hozzárendelt felügyelt identitást a Linux rendszerű virtuális géphez az az vm identity assign használatával. Ne felejtse el a <RESOURCE GROUP> és <VM NAME> paraméterek értékeit a saját értékeire cserélni. Ehhez használja az előző lépésben az --identities paraméterérték esetében visszaadott id tulajdonságot.

az vm identity assign -g <RESOURCE GROUP> -n <VM NAME> --identities "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<UAMI NAME>"

Hozzáférés biztosítása egy erőforráscsoporthoz az Azure Resource Managerben

A felügyelt identitások olyan identitások, amelyekkel a kód hozzáférési jogkivonatokat kérhet a Microsoft Entra-hitelesítést támogató erőforrás-API-k hitelesítéséhez. Ebben az oktatóanyagban a kódot az Azure Resource Manager API-jának eléréséhez használjuk.

Ehhez azonban még engedélyeznie kell az identitás számára a hozzáférést az Azure Resource Manager erőforrásaihoz. Ebben az esetben az az erőforráscsoport, amelyben a virtuális gép található. A környezetnek megfelelően frissítse a <SUBSCRIPTION ID> és <RESOURCE GROUP> paraméterek értékeit. Ezen kívül cserélje le a <UAMI PRINCIPALID> értékét az az identity create parancs által a felhasználó által hozzárendelt felügyelt identitás létrehozását ismertető részben visszaadott principalId tulajdonságra:

az role assignment create --assignee <UAMI PRINCIPALID> --role 'Reader' --scope "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESOURCE GROUP> "

A válasz tartalmazza az imént létrehozott szerepkör-hozzárendelés részleteit, az alábbi példához hasonlóan:

{

"id": "/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000",

"name": "00000000-0000-0000-0000-000000000000",

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/<SUBSCRIPTION ID>/providers/Microsoft.Authorization/roleDefinitions/00000000-0000-0000-0000-000000000000",

"scope": "/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>"

},

"resourceGroup": "<RESOURCE GROUP>",

"type": "Microsoft.Authorization/roleAssignments"

}

Hozzáférési jogkivonat lekérése a VM identitásával, majd a Resource Manager meghívása a használatával

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Az oktatóanyag hátralévő részében a korábban létrehozott virtuális gépről dolgozik.

A lépések elvégzéséhez szüksége lesz egy SSH-ügyfélre. Windows használata esetén használhatja a Linux Windows alrendszerében elérhető SSH-ügyfelet.

Jelentkezzen be az Azure Portalra.

A portálon lépjen a Virtuális gépek szakaszra, lépjen a Linux rendszerű virtuális géphez, és az Áttekintés területen kattintson a Csatlakozás lehetőségre. Másolja ki sztringet a virtuális géphez való csatlakozáshoz.

Csatlakozzon a virtuális géphez a választott SSH-ügyféllel. Windows használata esetén használhatja a Linux Windows alrendszerében elérhető SSH-ügyfelet. Amennyiben segítségre van szüksége az SSH-ügyfél kulcsának konfigurálásához, Az SSH-kulcsok és a Windows együttes használata az Azure-ban vagy Nyilvános és titkos SSH-kulcspár létrehozása és használata az Azure-ban Linux rendszerű virtuális gépekhez című cikkekben talál további információt.

A terminálablakban a CURL használatával kérjen egy kérést az Azure Instance Metadata Service (IMDS) identitásvégpontjához az Azure Resource Manager hozzáférési jogkivonatának lekéréséhez.

Az alábbi példában a hozzáférési jogkivonat beszerzésére irányuló CURL-kérés látható. Mindenképpen cserélje le a

<CLIENT ID>értékét azaz identity createparancs által a felhasználó által hozzárendelt felügyelt identitás létrehozását ismertető részben visszaadottclientIdtulajdonságra:curl -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fmanagement.azure.com/&client_id=<UAMI CLIENT ID>"Feljegyzés

A paraméter értékének

resourcepontosan meg kell egyeznie a Microsoft Entra ID által várt értékkel. A Resource Manager erőforrás-azonosítójának használatakor a záró perjelet is szerepeltetni kell az URI-ban.A válasz tartalmazza az Azure Resource Manager eléréséhez szükséges hozzáférési jogkivonatot.

Példa a válaszra:

{ "access_token":"eyJ0eXAiOi...", "refresh_token":"", "expires_in":"3599", "expires_on":"1504130527", "not_before":"1504126627", "resource":"https://management.azure.com", "token_type":"Bearer" }Használja a hozzáférési jogkivonatot az Azure Resource Manager eléréséhez, és olvassa el annak az erőforráscsoportnak a tulajdonságait, amelyhez korábban hozzáférést adott a felhasználó által hozzárendelt felügyelt identitáshoz. Cserélje le a

<SUBSCRIPTION ID>és a<RESOURCE GROUP>értékét a korábban megadott értékekre, az<ACCESS TOKEN>értékét pedig az előző lépésben visszaadott jogkivonatra.Feljegyzés

Az URL-cím megkülönbözteti a kis- és nagybetűket, ezért ügyeljen arra, hogy pontosan ugyanazt a kis- és nagybetűt használja, amelyet korábban az erőforráscsoport elnevezésekor használt, és a "G" nagybetűt

resourceGroups.curl https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS TOKEN>"A válasz az alábbi példához hasonlóan tartalmazza az adott erőforráscsoport adatait:

{ "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/DevTest", "name":"DevTest", "location":"westus", "properties":{"provisioningState":"Succeeded"} }

További információ

- Melyek az Azure-erőforrások felügyelt identitásai?

- Rövid útmutató: Felhasználó által hozzárendelt felügyelt identitás használata egy virtuális gépen az Azure Resource Manager eléréséhez

- Felhasználó által hozzárendelt felügyelt identitás létrehozása, listázása vagy törlése az Azure PowerShell használatával

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: