Microsoft Tunnel for Microsoft Intune

A Microsoft Tunnel egy VPN Gateway-megoldás az Microsoft Intune számára, amely linuxos tárolóban fut, és lehetővé teszi a hozzáférést a helyszíni erőforrásokhoz iOS/iPadOS és Android Enterprise rendszerű eszközökről modern hitelesítéssel és feltételes hozzáféréssel.

Ez a cikk bemutatja a Microsoft Tunnel alapvető működését, működését és architektúráját.

Ha készen áll a Microsoft Tunnel üzembe helyezésére, tekintse meg a Microsoft-alagút előfeltételeit, majd a Microsoft-alagút konfigurálását.

A Microsoft Tunnel üzembe helyezése után hozzáadhatja a Microsoft Tunnel for Mobile Application Managementet (Tunnel for MAM). A Tunnel for MAM kiterjeszti a Microsoft Tunnel VPN-átjárót az Android vagy iOS rendszerű, és a Microsoft Intune nem regisztrált eszközök támogatására. A MAM-alagút akkor érhető el, ha Microsoft Intune 2. csomag vagy Microsoft Intune Suitebővítménylicencként adja hozzá a bérlőhöz.

Megjegyzés:

A Microsoft Tunnel nem használ FIPS-kompatibilis algoritmusokat.

Tipp

Töltse le a Microsoft Tunnel deployment guide v2 -t a Microsoft letöltőközpontból.

A Microsoft Tunnel áttekintése

A Microsoft Tunnel Gateway egy Linux-kiszolgálón futó tárolóra települ. A Linux-kiszolgáló lehet egy fizikai mező a helyszíni környezetben, vagy egy helyszínen vagy a felhőben futó virtuális gép. Az Alagút konfigurálásához üzembe kell helyeznie egy Végponthoz készült Microsoft Defender Microsoft Tunnel-ügyfélalkalmazásként, valamint intune VPN-profilokat iOS- és Android-eszközein. Az ügyfélalkalmazás és a VPN-profil lehetővé teszi az eszközök számára, hogy az alagút használatával csatlakozzanak a vállalati erőforrásokhoz. Ha az alagút a felhőben üzemel, egy azure expressroute-hoz hasonló megoldással kell kiterjesztenie a helyszíni hálózatot a felhőre.

A Microsoft Intune Felügyeleti központban a következőt fogja elérni:

- Töltse le a Linux-kiszolgálókon futtatott Microsoft Tunnel telepítési szkriptet.

- Konfigurálja a Microsoft Tunnel Gateway olyan aspektusait, mint az IP-címek, a DNS-kiszolgálók és a portok.

- Helyezzen üzembe VPN-profilokat az eszközökön, hogy az alagút használatára irányíthassa őket.

- Helyezze üzembe a Végponthoz készült Microsoft Defender (az Alagútügyfél alkalmazás) az eszközein.

A Végponthoz készült Defender alkalmazáson keresztül iOS/iPadOS- és Android Enterprise-eszközök:

- Használja Microsoft Entra azonosítót az alagútban való hitelesítéshez.

- A Active Directory összevonási szolgáltatások (AD FS) (AD FS) használatával hitelesítse magát az alagútban.

- A rendszer kiértékeli a feltételes hozzáférési szabályzatokat. Ha az eszköz nem megfelelő, akkor nem tud hozzáférni a VPN-kiszolgálóhoz vagy a helyszíni hálózathoz.

Több Linux-kiszolgálót is telepíthet a Microsoft Tunnel támogatásához, és a kiszolgálókat helyek nevű logikai csoportokba egyesítheti. Minden kiszolgáló egyetlen helyhez csatlakozhat. Egy hely konfigurálásakor meghatároz egy csatlakozási pontot az eszközök számára, amelyet az alagút elérésekor használhatnak. A helyekhez szükség van egy kiszolgálókonfigurációra , amelyet ön határoz meg és rendel hozzá a helyhez. A kiszolgálókonfigurációt a rendszer minden olyan kiszolgálóra alkalmazza, amelyet a helyhez ad hozzá, ezzel leegyszerűsítve a további kiszolgálók konfigurálását.

Ha az eszközöket az alagút használatára szeretné irányítani, hozzon létre és telepítsen egy VPN-szabályzatot a Microsoft Tunnel számára. Ez a szabályzat egy eszközkonfigurációs VPN-profil, amely a Microsoft Tunnelt használja a kapcsolattípusához.

Az alagút VPN-profiljainak jellemzői a következők:

- A VPN-kapcsolat rövid neve, amely látható a végfelhasználók számára.

- Az a hely, amelyhez a VPN-ügyfél csatlakozik.

- Alkalmazásonkénti VPN-konfigurációk, amelyek meghatározzák, hogy mely alkalmazásokhoz használja a VPN-profilt, és hogy az mindig be van-e kapcsolva vagy sem. Ha mindig be van kapcsolva, a VPN automatikusan csatlakozik, és csak az Ön által meghatározott alkalmazásokhoz használatos. Ha nincs meghatározva alkalmazás, az always-on kapcsolat alagút-hozzáférést biztosít az eszközről érkező összes hálózati forgalomhoz.

- Az alkalmazásonkénti VPN-ek támogatására konfigurált Végponthoz készült Microsoft Defender és a TunnelOnly mód True (Igaz) értékre van állítva, a felhasználóknak nem kell megnyitniuk vagy bejelentkezniük az eszközükön Microsoft Defender az alagút használatához. Ehelyett, ha a felhasználó bejelentkezett az eszközön lévő Céges portál vagy bármely más olyan alkalmazásba, amely többtényezős hitelesítést használ, amely érvényes jogkivonattal rendelkezik a hozzáféréshez, a rendszer automatikusan az alagút alkalmazásonkénti VPN-t használja. A TunnelOnly mód iOS/iPadOS rendszeren támogatott, és letiltja a Defender funkcióit, így csak az alagút képességei maradnak meg.

- Manuális csatlakozás az alagúthoz, amikor egy felhasználó elindítja a VPN-t, és a Csatlakozás lehetőséget választja.

- Igény szerinti VPN-szabályok, amelyek lehetővé teszik a VPN használatát, ha bizonyos FQDN-ek vagy IP-címek feltételei teljesülnek. (iOS/iPadOS)

- Proxytámogatás (iOS/iPadOS, Android 10+)

A kiszolgálókonfigurációk a következők:

- IP-címtartomány – A Microsoft-alagúthoz csatlakozó eszközökhöz rendelt IP-címek.

- DNS-kiszolgálók – A DNS-kiszolgálói eszközöknek a kiszolgálóhoz való csatlakozáskor kell használniuk.

- DNS-utótagok keresése.

- Bújtatási szabályok felosztása – Legfeljebb 500, az útvonalak között megosztott szabály belefoglalása és kizárása. Ha például 300 szabályt hoz létre, legfeljebb 200 kizárási szabályt tartalmazhat.

- Port – A Microsoft Tunnel Gateway által figyelt port.

A helykonfiguráció a következőket tartalmazza:

- Nyilvános IP-cím vagy teljes tartománynév, amely az alagutat használó eszközök csatlakozási pontja. Ez a cím lehet egy különálló kiszolgáló, illetve egy terheléselosztási kiszolgáló IP-címe vagy teljes tartományneve.

- A hely minden kiszolgálójára alkalmazott kiszolgálókonfiguráció.

A kiszolgálót akkor rendeli hozzá egy helyhez, amikor telepíti az alagútszoftvert a Linux-kiszolgálón. A telepítés egy szkriptet használ, amelyet a felügyeleti központból tölthet le. A szkript elindítása után a rendszer kérni fogja, hogy konfigurálja a környezethez tartozó műveletet, amely magában foglalja annak a helynek a megadását, amelyhez a kiszolgáló csatlakozni fog.

A Microsoft Tunnel használatához az eszközöknek telepíteniük kell a Végponthoz készült Microsoft Defender alkalmazást. A megfelelő alkalmazást az iOS/iPadOS vagy androidos alkalmazás-áruházakból szerezheti be, és üzembe helyezheti a felhasználók számára.

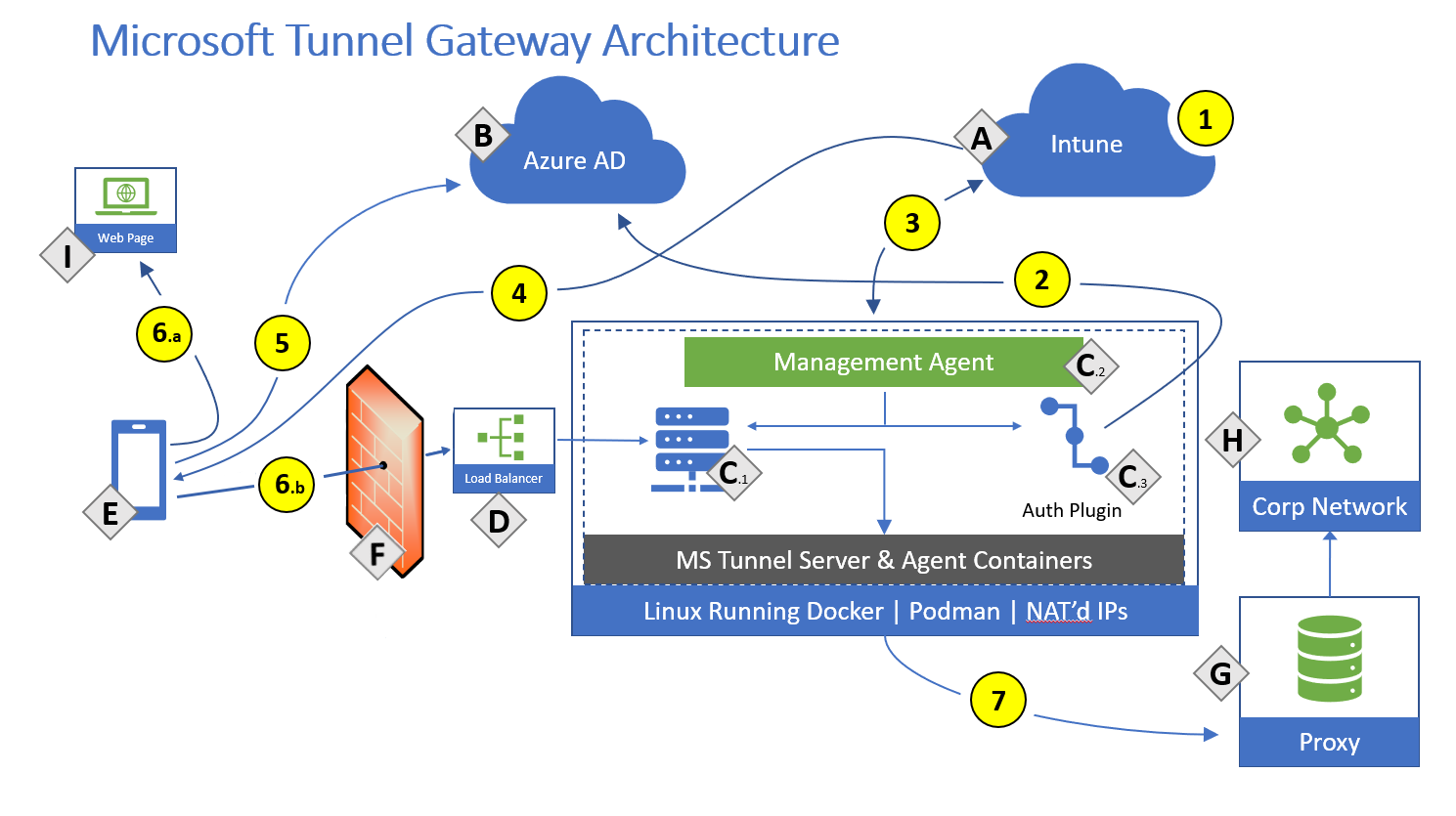

Architecture

A Microsoft Tunnel Gateway Linux-kiszolgálókon futó tárolókban fut.

Összetevők:

- A – Microsoft Intune.

- B- Microsoft Entra azonosító.

- C – Podmant vagy Docker CE-t tartalmazó Linux-kiszolgáló (a Podmant vagy a Dockert igénylő verziókról a Linux-kiszolgálóra vonatkozó követelmények című cikkben olvashat)

- C.1 – Microsoft Tunnel Gateway.

- C.2 – Felügyeleti ügynök.

- C.3 – Hitelesítési beépülő modul – Engedélyezési beépülő modul, amely Microsoft Entra hitelesít.

- D – A Microsoft Tunnel nyilvános IP-címe vagy teljes tartományneve, amely egy terheléselosztót jelölhet.

- E – Mobil Eszközkezelés (MDM) regisztrált eszköz vagy nem regisztrált mobileszköz a Tunnel for Mobile Application Management használatával.

- F – Tűzfal

- G – Belső proxykiszolgáló (nem kötelező).

- H – Vállalati hálózat.

- I – Nyilvános internet.

Műveletek:

- 1 – Az Intune rendszergazdája konfigurálja a kiszolgálókonfigurációkat és a helyeket, a kiszolgálókonfigurációkat a helyekhez.

- 2 – Az Intune rendszergazdája telepíti a Microsoft Tunnel Gatewayt, és a hitelesítési beépülő modul hitelesíti a Microsoft Tunnel Gatewayt Microsoft Entra. A Microsoft Tunnel Gateway-kiszolgáló hozzá van rendelve egy helyhez.

- 3 – A felügyeleti ügynök kommunikál az Intune-nak a kiszolgálókonfigurációs szabályzatok lekérése és a telemetriai naplók Intune-ba való elküldése érdekében.

- 4 – Az Intune rendszergazdája VPN-profilokat és a Defender alkalmazást hozza létre és helyezi üzembe az eszközökön.

- 5 – Az eszköz hitelesítése Microsoft Entra. A rendszer kiértékeli a feltételes hozzáférési szabályzatokat.

- 6 – Osztott alagúttal:

- 6.a – Bizonyos forgalom közvetlenül a nyilvános internetre megy.

- 6.b – A forgalom egy része az alagút nyilvános IP-címére továbbítja. A VPN-csatorna a TCP, a TLS, az UDP és a DTLS protokollt fogja használni a 443-es porton keresztül. Ehhez a forgalomhoz meg kell nyitni a bejövő és kimenő tűzfalportokat .

- 7 – Az alagút a forgalmat a belső proxyhoz (nem kötelező) és/vagy a vállalati hálózathoz irányítja. A rendszergazdáknak gondoskodniuk kell arról, hogy az Alagútátjáró-kiszolgáló belső felületéről érkező forgalom sikeresen átirányítható legyen a belső vállalati erőforráshoz (IP-címtartományok és portok).

Megjegyzés:

Az alagútátjáró két csatornát tart fenn az ügyféllel. A vezérlési csatorna TCP és TLS protokollon keresztül jön létre. Ez biztonsági mentési adatcsatornaként is szolgál. Ezután úgy néz ki, hogy létrehoz egy UDP-csatornát a DTLS (Datagram TLS, a TLS UDP-n keresztüli implementációja) használatával, amely fő adatcsatornaként szolgál. Ha az UDP-csatorna nem jön létre vagy átmenetileg nem érhető el, a rendszer a TCP/TLS protokollon keresztüli biztonsági mentési csatornát használja. Alapértelmezés szerint a 443-at a TCP és az UDP is használja, de ez testre szabható az Intune-kiszolgáló konfigurációja – Kiszolgáló portbeállításával. Ha módosítja az alapértelmezett portot (443), győződjön meg arról, hogy a bejövő tűzfalszabályok az egyéni porthoz vannak igazítva.

A hozzárendelt ügyfél IP-címei (az Alagút kiszolgálókonfigurációjában megadott IP-címtartomány-beállítás) nem láthatók a hálózat többi eszköze számára. A Microsoft Tunnel Gateway portcímfordítást (PAT) használ. A PAT a hálózati címfordítás (NAT) egy típusa, ahol a kiszolgáló konfigurációjából több magánhálózati IP-cím egyetlen IP-címre van leképezve (több-az-egyhez) portok használatával. Az ügyfélforgalom a Linux-kiszolgáló gazdagépének forrás IP-címével fog rendelkezni.

Törés és vizsgálat:

Számos nagyvállalati hálózat olyan technológiákkal kényszeríti ki a hálózati biztonságot az internetes forgalom számára, mint a proxykiszolgálók, a tűzfalak, az SSL-törés és -vizsgálat, a mély csomagvizsgálat és az adatveszteség-megelőzési rendszerek. Ezek a technológiák fontos kockázatcsökkentést biztosítanak az általános internetes kérésekhez, de jelentősen csökkenthetik a teljesítményt, a méretezhetőséget és a végfelhasználói élmény minőségét a Microsoft Tunnel Gateway és az Intune szolgáltatásvégpontokra alkalmazva.

Az alábbi információk azt ismertetik, hogy hol nem támogatott a törés és a vizsgálat. A hivatkozások az előző szakasz architektúradiagramjára mutatnak.

A törés és vizsgálat nem támogatott a következő területeken:

- Az Alagútátjáró nem támogatja az SSL-törést és -vizsgálatot, a TLS-megszakítást és -vizsgálatot, illetve az ügyfélkapcsolatok mély csomagvizsgálatát.

- A tűzfalak, proxyk, terheléselosztók vagy bármely olyan technológia használata, amely leállítja és megvizsgálja az alagútátjáróba irányuló ügyfél-munkameneteket, nem támogatott, és az ügyfélkapcsolatok meghiúsulását okozza. (Lásd az Architektúra diagram F, D és C pontját).

- Ha az alagútátjáró kimenő proxyt használ az internet-hozzáféréshez, a proxykiszolgáló nem tud törést végrehajtani és megvizsgálni. Ennek az az oka, hogy az Alagútátjáró-kezelő ügynök TLS kölcsönös hitelesítést használ az Intune-hoz való csatlakozáskor (lásd az architektúradiagram 3 . pontját). Ha a proxykiszolgálón engedélyezve van a megszakítás és vizsgálat, a proxykiszolgálót kezelő hálózati rendszergazdáknak hozzá kell adniuk az Alagútátjáró-kiszolgáló IP-címét és teljes tartománynevét (FQDN) egy jóváhagyási listához ezekhez az Intune-végpontokhoz.

További részletek:

A feltételes hozzáférés a VPN-ügyfélen és a Microsoft Tunnel Gateway felhőalkalmazáson alapul. A nem megfelelő eszközök nem kapnak hozzáférési jogkivonatot Microsoft Entra azonosítótól, és nem férnek hozzá a VPN-kiszolgálóhoz. A feltételes hozzáférés Microsoft Tunnel szolgáltatással való használatáról további információt a Feltételes hozzáférés használata a Microsoft Tunnel szolgáltatással című témakörben talál.

A felügyeleti ügynök az Azure-alkalmazásazonosító/titkos kulcsok használatával engedélyezve van Microsoft Entra azonosítóval.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: