Viselkedésalapú blokkolás és elszigetelés

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

- Microsoft Defender víruskereső

Platformok

- A Windows

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

Áttekintés

Napjaink fenyegetési környezetét túlterjednek a fájl nélküli kártevők , amelyek a szárazföldön élnek, a hagyományos megoldásoknál gyorsabban mutálódott, erősen polimorf fenyegetések, és az ember által működtetett támadások, amelyek alkalmazkodnak ahhoz, amit a támadók a feltört eszközökön találnak. A hagyományos biztonsági megoldások nem elegendőek az ilyen támadások megállításához; A végponthoz készült Defenderben mesterséges intelligencián (AI) és eszköztanuláson (ML) alapuló képességekre van szüksége, például viselkedési blokkolásra és elszigetelésre.

A viselkedési blokkoló és elszigetelési képességek segíthetnek azonosítani és leállítani a fenyegetéseket viselkedésük és a fák feldolgozása alapján, még akkor is, ha a fenyegetés megkezdte a végrehajtást. A következő generációs védelem, az EDR és a Végponthoz készült Defender összetevői és funkciói együtt működnek a viselkedési blokkolási és elszigetelési képességekben.

A viselkedési blokkoló és elszigetelési képességek a Végponthoz készült Defender több összetevőjével és funkciójával együttműködve azonnal leállítják a támadásokat, és megakadályozzák a támadások előrehaladását.

A következő generációs védelem (amely magában foglalja a Microsoft Defender víruskeresőt is) képes észlelni a fenyegetéseket a viselkedés elemzésével, és leállítja a futó fenyegetéseket.

A végpontészlelés és -válasz (EDR) biztonsági jeleket fogad a hálózaton, az eszközökön és a kernel viselkedésén. A fenyegetések észlelésekor riasztások jönnek létre. Az azonos típusú riasztások incidensekbe vannak összesítve, ami megkönnyíti a biztonsági üzemeltetési csapat számára a kivizsgálását és a válaszadást.

A Végponthoz készült Defender az EDR-n keresztül kapott hálózati, végponti és kernelviselkedési jelek mellett számos különböző identitással, e-maillel, adattal és alkalmazással rendelkezik. A Microsoft Defender XDR egyik összetevője, a Végponthoz készült Defender feldolgozza és korrelálja ezeket a jeleket, észlelési riasztásokat hoz létre, és összekapcsolja a kapcsolódó riasztásokat az incidensekben.

Ezekkel a képességekkel több fenyegetést lehet megelőzni vagy letiltani, még akkor is, ha elkezdenek futni. Ha gyanús viselkedést észlel, a rendszer a fenyegetést tartalmazza, riasztásokat hoz létre, és a fenyegetések leállnak a nyomon követéseikben.

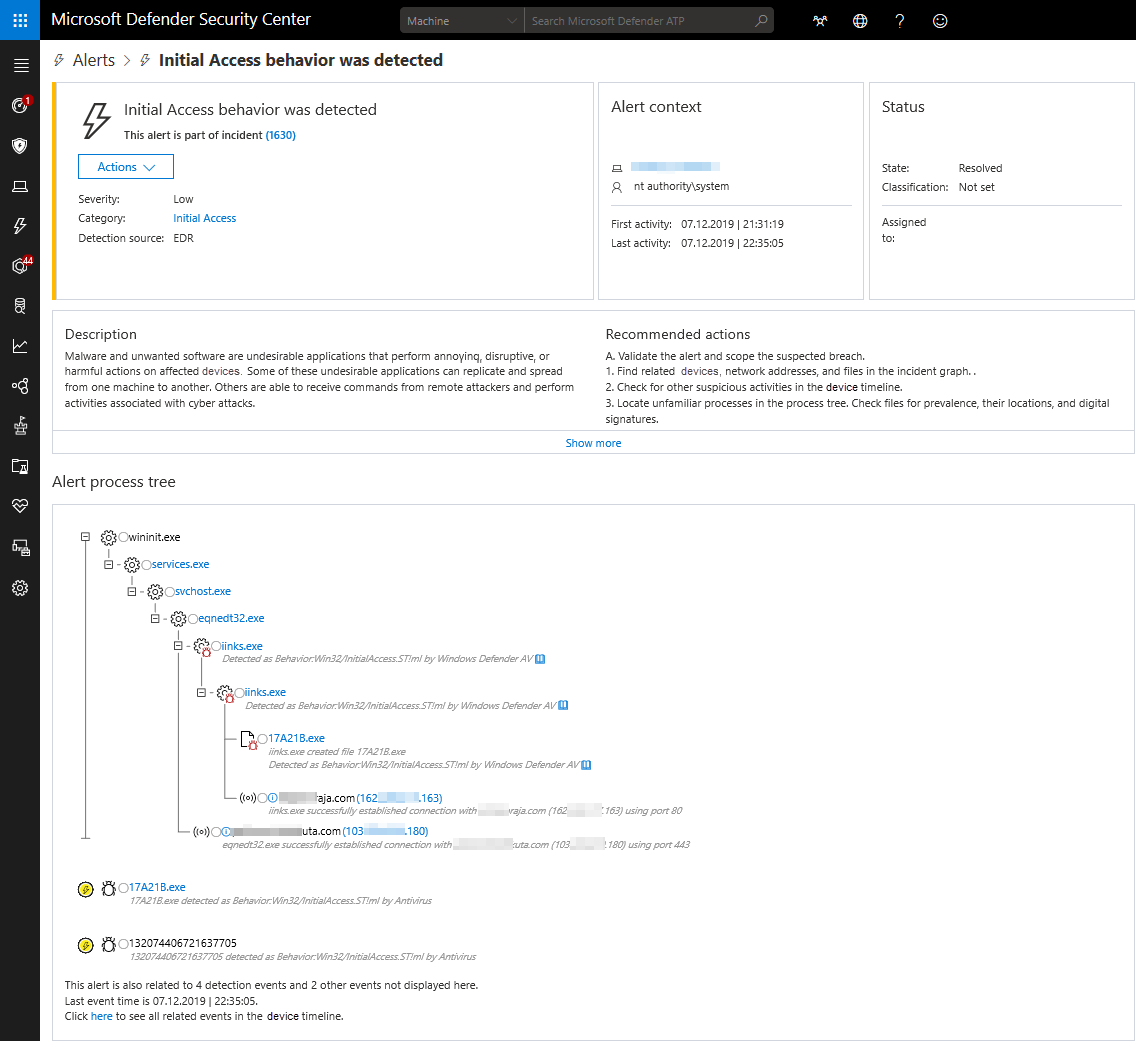

Az alábbi képen egy példa látható egy riasztásra, amelyet viselkedési blokkolási és elszigetelési képességek aktiváltak:

A viselkedésblokkolás és -elszigetelés összetevői

Ügyféloldali, szabályzatalapú támadásifelület-csökkentési szabályok Az előre definiált gyakori támadási viselkedések a támadási felület csökkentésére vonatkozó szabályok szerint nem hajthatók végre. Az ilyen viselkedések végrehajtásakor a Microsoft Defender XDR tájékoztató riasztásként tekinthetők meg. A támadásifelület-csökkentési szabályok alapértelmezés szerint nincsenek engedélyezve; a szabályzatokat a Microsoft Defender portálon konfigurálhatja.

Ügyfél viselkedésének blokkolása A rendszer gépi tanulással észleli a végpontok fenyegetéseit, majd automatikusan letiltja és elhárítja azokat. (Az ügyfél viselkedésének blokkolása alapértelmezés szerint engedélyezve van.)

A visszajelzési hurok blokkolása (más néven gyors védelem) A fenyegetésészlelés viselkedési intelligencián keresztül figyelhető meg. A fenyegetések leállnak, és nem futnak más végpontokon. (A visszajelzési hurok blokkolása alapértelmezés szerint engedélyezve van.)

Végpontészlelés és -válasz (EDR) blokk módban A biztonsági incidens utáni védelemmel megfigyelt rosszindulatú összetevők és viselkedések le vannak tiltva és el vannak zárva. Az EDR blokk módban akkor is működik, ha Microsoft Defender víruskereső nem az elsődleges víruskereső megoldás. (Az EDR blokkmódban alapértelmezés szerint nincs engedélyezve, a Microsoft Defender XDR bekapcsolja.)

A viselkedésblokkolás és -elszigetelés területén várhatóan többen lesznek, mivel a Microsoft továbbra is javítja a veszélyforrások elleni védelmi funkciókat és képességeket. A tervezett és a bevezetési lépések megtekintéséhez látogasson el a Microsoft 365 ütemtervére.

Példák működés közbeni blokkolásra és elszigetelésre

A viselkedési blokkolási és elszigetelési képességek blokkolták az alábbihoz hasonló támadói technikákat:

- Hitelesítő adatok memóriaképe az LSASS-ből

- Folyamatközi injektálás

- Folyamat üresedése

- Felhasználói fiókok felügyeletének megkerülése

- A víruskereső illetéktelen módosítása (például letiltás vagy a kártevő kizárásként való hozzáadása)

- Kapcsolatfelvétel a command and control (C&C) szolgáltatással a hasznos adatok letöltéséhez

- Érmebányászat

- Rendszerindítási rekord módosítása

- Pass-the-hash támadások

- Főtanúsítvány telepítése

- A különböző biztonsági rések kihasználására tett kísérlet

Az alábbiakban két valós példát láthat a viselkedési blokkolásra és a működés közbeni elszigetelésre.

1. példa: Hitelesítő adatok ellopása elleni támadás 100 szervezet ellen

Ahogy az AI-vezérelt viselkedésalapú blokkolás leállítja a támadásokat a nyomukban, a világon 100 szervezet elleni hitelesítőadat-lopási támadást a viselkedésblokkoló és elszigetelési képességek leállították. Az elcsalt dokumentumot tartalmazó lándzsás adathalász e-maileket a megcélzott szervezeteknek küldték. Ha egy címzett megnyitotta a mellékletet, egy kapcsolódó távoli dokumentum képes volt végrehajtani a kódot a felhasználó eszközén, és betölteni a Lokibot kártevőt, amely ellopta a hitelesítő adatokat, kiszűrte az ellopott adatokat, és további utasításokat várt egy parancs- és vezérlési kiszolgálótól.

A Végponthoz készült Defender viselkedésalapú eszköztanulási modelljei a támadási lánc két pontján elfogták és leállították a támadó technikáját:

- Az első védelmi réteg észlelte a biztonsági rés kiaknázása viselkedését. A felhőbeli eszköztanulási osztályozók helyesen azonosították a fenyegetést, és azonnal utasították az ügyféleszközt, hogy blokkolja a támadást.

- A második védelmi réteg, amely segített leállítani azokat az eseteket, amikor a támadás az első rétegen túljutott, folyamat üresedését észlelte, leállította a folyamatot, és eltávolította a megfelelő fájlokat (például a Lokibotot).

A támadás észlelése és leállítása közben a rendszer riasztásokat aktivált, például "kezdeti hozzáférési riasztást", és megjelent a Microsoft Defender portálon.

Ez a példa azt mutatja be, hogy a felhőbeli viselkedésalapú eszköztanulási modellek hogyan adnak új védelmi rétegeket a támadások ellen, még a futtatásuk megkezdése után is.

2. példa: NTLM relay – Lédús burgonya kártevő-változat

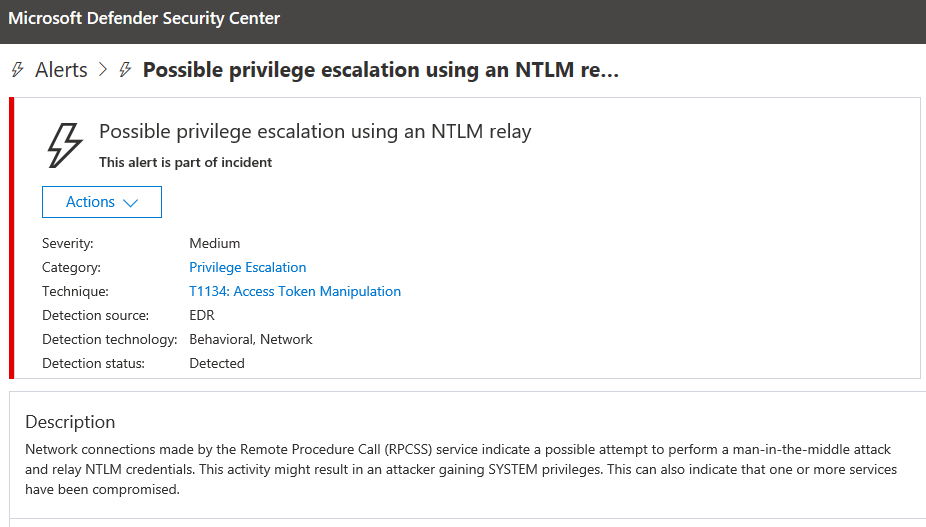

Ahogy azt a viselkedésblokkolás és -elszigetelés: Az optika védelemgé alakítása című legutóbbi blogbejegyzésben leírtak szerint a Végponthoz készült Defender 2020 januárjában jogosultságeszkalációs tevékenységet észlelt egy szervezet egyik eszközén. A rendszer "Lehetséges jogosultságok eszkalálása NTLM-továbbítóval" nevű riasztást aktivált.

A fenyegetésről kiderült, hogy kártevő; ez volt egy új, még nem látott változata egy hírhedt hacking eszköz nevű Lédús burgonya, amelyet a támadók, hogy kap jogosultság eszkalációt egy eszközön.

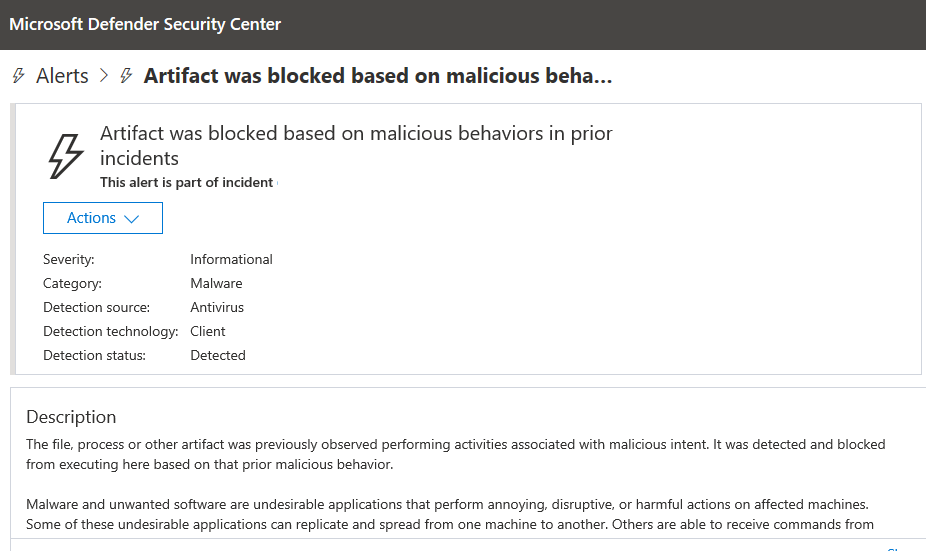

A riasztás aktiválása után néhány perccel a rendszer elemezte a fájlt, és megerősítette, hogy rosszindulatú. A folyamat leállt és le lett tiltva, ahogy az alábbi képen látható:

Néhány perccel az összetevő letiltása után ugyanazon a fájlon több példány is le lett tiltva ugyanazon az eszközön, megakadályozva ezzel, hogy több támadó vagy más kártevő telepítsen az eszközön.

Ez a példa azt mutatja be, hogy a viselkedési blokkolási és elszigetelési képességekkel a rendszer automatikusan észleli, tartalmazza és letiltja a fenyegetéseket.

Tipp

Ha más platformokra vonatkozó, víruskeresővel kapcsolatos információkat keres, lásd:

- Végponthoz készült Microsoft Defender beállítása macOS rendszeren

- Végponthoz készült Microsoft Defender Macen

- MacOS víruskereső házirend-beállításai az Intune-hoz készült Microsoft Defender víruskeresőhöz

- Végponthoz készült Microsoft Defender beállítása Linux rendszeren

- Végponthoz készült Microsoft Defender Linuxon

- Végponthoz készült Defender konfigurálása Android-funkciókon

- Végponthoz készült Microsoft Defender konfigurálása iOS-funkciókon

Következő lépések

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: