IP-tűzfal környezetekben Power Platform

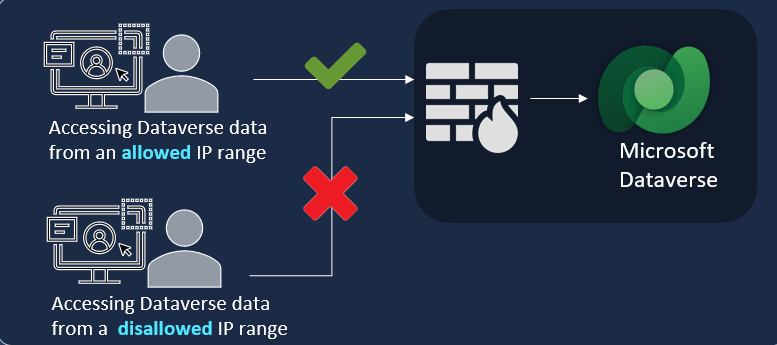

Az IP-tűzfal segít véd a szervezeti adatokat azáltal, hogy a felhasználói hozzáférést Microsoft Dataverse csak az engedélyezett IP-helyekről korlátozza. Az IP-tűzfal valós időben elemzi az egyes kérések IP-címét. Tegyük fel például, hogy az IP-tűzfal be van kapcsolva az éles Dataverse környezetben, és az engedélyezett IP-címek az irodai helyekhez társított tartományokban vannak, nem pedig külső IP-helyeken, például kávézókban. Ha egy felhasználó megpróbál hozzáférni a szervezeti erőforrásokhoz egy kávézóból, Dataverse megtagadja a hozzáférést valós időben.

A legfontosabb előnyök

Az IP-tűzfal engedélyezése a Power Platform környezetekben számos fontos előnnyel jár.

- A belső fenyegetések, például az adatszivárgás csökkentése: A rosszindulatú felhasználók, akik adatokat próbálnak letölteni egy ügyféleszközből Dataverse , például az Excelből vagy Power BI egy nem engedélyezett IP-helyről, valós időben blokkolva vannak.

- Jogkivonat-visszajátszásos támadások megelőzése: Ha egy felhasználó ellop egy hozzáférési token, és megpróbálja használni az engedélyezett IP-tartományon kívüli hozzáféréshez Dataverse , Dataverse valós időben megtagadja a kísérletet.

Az IP-tűzfal védelme interaktív és nem interaktív helyzetekben is működik.

Hogyan működik az IP-tűzfal?

Kérés esetén Dataverse a rendszer valós időben értékeli ki a kérelem IP-címét a környezethez Power Platform konfigurált IP-címtartományok alapján. Ha az IP-cím az engedélyezett tartományokban van, a kérés engedélyezett. Ha az IP-cím kívül esik a környezethez konfigurált IP-tartományokon, az IP-tűzfal a következő hibaüzenettel tagadja meg a kérést: A rendszer elutasítja a kérést, mivel az IP-címhez való hozzáférés le van tiltva. További információért forduljon a rendszergazdához.

Előfeltételek

- Az IP-tűzfal a Felügyelt környezetek szolgáltatása.

- Az IP-tűzfal engedélyezéséhez vagy letiltásához rendszergazdai szerepkörrel Power Platform kell rendelkeznie.

Az IP-tűzfal engedélyezése

Az IP-tűzfalat a felügyeleti központ vagy az OData Power Platform API használatával Power Platform engedélyezheti egy Dataverse környezetben.

Az IP-tűzfal engedélyezése a felügyeleti központ használatával Power Platform

Jelentkezzen be a felügyeleti központba Power Platform rendszergazdaként.

Válassza a Környezetek lehetőséget, majd válasszon egy környezetet.

Válassza a Beállítások>Termék>Adatvédelem + biztonság lehetőséget.

Az IP-cím beállításai alattállítsa az IP-cím alapú tűzfalszabály engedélyezése beállítást Be értékre.

Az IPv4-tartományok engedélyezett listája területenadja meg az engedélyezett IP-címtartományokat osztály nélküli tartományközi útválasztási (CIDR) formátumban az RFC 4632 szerint. Ha több IP-címtartománya van, vesszővel válassza el őket. Ez a mező legfeljebb 4 000 alfanumerikus karaktert fogad el, és legfeljebb 200 IP-címtartományt engedélyez.

Szükség szerint válassza ki a többi beállítást:

- Az IP-tűzfal által engedélyezett szolgáltatáscímkék: A listából válassza ki azokat a szolgáltatáscímkéket, amelyek megkerülhetik az IP-tűzfal korlátozásait.

- Hozzáférés engedélyezése a Microsoft megbízható szolgáltatásai számára: Ez a beállítás lehetővé teszi, hogy a Microsoft megbízható szolgáltatásai, például a figyelési és támogatási felhasználók stb. megkerüljék az IP-tűzfal korlátozásait a Power Platform környezet Dataverse eléréséhez. Alapértelmezés szerint engedélyezve.

- Hozzáférés engedélyezése az alkalmazás összes felhasználója számára: Ez a beállítás lehetővé teszi , hogy az alkalmazás minden felhasználója harmadik féltől és belső féltől hozzáférjen az API-khoz Dataverse . Alapértelmezés szerint engedélyezve. Ha törli ezt az értéket, az csak a külső alkalmazásfelhasználókat blokkolja.

- IP-tűzfal engedélyezése csak naplózási módban: Ez a beállítás engedélyezi az IP-tűzfalat, de az IP-címtől függetlenül engedélyezi a kéréseket. Alapértelmezés szerint engedélyezve.

- Fordított proxy IP-címei: Ha a szervezet fordított proxykat konfigurált, vesszővel elválasztva adja meg egy vagy több IP-címét. A fordított proxybeállítás az IP-alapú cookie-kötésre és az IP-tűzfalra is vonatkozik.

Válassza a Mentés parancsot.

IP-tűzfal engedélyezése az OData Dataverse API használatával

Az OData Dataverse API-val értékeket kérhet le és módosíthat egy Power Platform környezetben. Részletes útmutatásért lásd: Adatok lekérdezése a webes API használatával és Táblasorok frissítése és törlése a webes API használatával (Microsoft Dataverse).

Rugalmasan kiválaszthatja a kívánt eszközöket. Az alábbi dokumentáció segítségével lekérheti és módosíthatja az értékeket az OData Dataverse API-n keresztül:

- Az Insomnia használata webes API-val Dataverse

- Első lépések webes API a PowerShell és Visual Studio a kód használatával

Az IP-tűzfal konfigurálása az OData API használatával

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Hasznos teher

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule – Engedélyezze a funkciót úgy, hogy az értéket true (igaz )értékre állítja, vagy letiltja azt az érték false (hamis) értékreállításával.

allowediprangeforfirewall – Az engedélyezni kívánt IP-tartományok felsorolása. CIDR-jelöléssel, vesszővel elválasztva adja meg őket.

Fontos

Győződjön meg arról, hogy a szolgáltatáscímkék nevei pontosan megegyeznek az IP-tűzfal beállítási oldalán láthatóval. Ha bármilyen eltérés van, előfordulhat, hogy az IP-korlátozások nem működnek megfelelően.

enableipbasedfirewallruleinauditmode – Az true érték csak naplózási módot, míg a false érték kényszerítési módot jelez.

allowedservicetagsforfirewall – Sorolja fel az engedélyezni kívánt szolgáltatáscímkéket vesszővel elválasztva. Ha nem szeretne szolgáltatáscímkéket konfigurálni, hagyja meg a null értéket.

allowapplicationuseraccess – Az alapértelmezett érték true.

allowmicrosofttrustedservicetags – Az alapértelmezett érték true.

Fontos

Ha a Hozzáférés engedélyezése a Microsoft megbízható szolgáltatásai számára és a Hozzáférés engedélyezése minden alkalmazásfelhasználó számára le van tiltva, előfordulhat, hogy egyes használatos Dataverse szolgáltatások, például Power Automate a folyamatok, már nem működnek.

Az IP-tűzfal tesztelése

Tesztelje az IP-tűzfalat, és ellenőrizze, hogy működik-e.

Egy olyan IP-címről, amely nem szerepel a környezet IP-címeinek engedélyezett listájában, keresse meg a környezet URI-ját Power Platform .

A kérést a következő üzenettel kell elutasítani: "A kérést, amelyet megpróbál benyújtani, elutasítjuk, mivel az IP-címéhez való hozzáférés le van tiltva. További információért forduljon a rendszergazdához."

A környezet IP-címeinek engedélyezett listájában található IP-címről keresse meg a környezet URI-ját Power Platform .

Hozzáféréssel kell rendelkeznie a biztonsági szerepkör által meghatározott környezethez.

Javasoljuk, hogy először tesztelje az IP-tűzfalat a tesztkörnyezetben, majd csak naplózási módot éles környezetben, mielőtt kényszerítené az IP-tűzfalat az éles környezetben.

Feljegyzés

Alapértelmezés szerint a TDS végpont be van kapcsolva a Power Platform környezetben.

Az IP-tűzfal licencelési követelményei

Az IP-tűzfal csak olyan környezetekben van kényszerítve, amelyek Felügyelt környezetek aktiválva vannak. Felügyelt környezetek jogosultságként szerepelnek az önálló Power Apps, Power Automate, Microsoft Copilot Studio, Power Pagesés Dynamics 365 licencekben, amelyek prémium használati jogokat biztosítanak. További információ a felügyelt környezet licenceléséről a licencelés áttekintésében Microsoft Power Platform.

Emellett az IP-tűzfal használatához való hozzáféréshez az IP-tűzfalat Dataverse érvényesítő környezetekben lévő felhasználóknak az alábbi előfizetések egyikével kell rendelkezniük:

- Microsoft 365 vagy Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Megfelelőség

- Microsoft 365 F5 biztonság és megfelelőség

- Microsoft 365 A5/E5/F5/G5 információvédelem és adatkezelés

- Microsoft 365 A5/E5/F5/G5 belső kockázatkezelés

További információ ezekről a licencekről

Gyakran ismételt kérdések (GYIK)

Mit takar Power Platform az IP tűzfal?

Az IP-tűzfal minden Power Platform olyan környezetben támogatott, amely magában foglalja Dataverse.

Milyen hamar lép érvénybe az IP-címlista módosítása?

Az engedélyezett IP-címek vagy tartományok listájának módosításai általában körülbelül 5–10 percen belül lépnek életbe.

Működik ez a funkció valós időben?

Az IP tűzfal védelme valós időben működik. Mivel a szolgáltatás a hálózati réteg működik, a hitelesítési kérelem befejezése után kiértékeli a kérelmet.

Engedélyezve van ez a funkció alapértelmezés szerint minden környezetben?

Az IP-tűzfal alapértelmezés szerint nincs engedélyezve. A Power Platform rendszergazdának engedélyeznie kell Felügyelt környezetek.

Mi az a csak naplózási mód?

Csak naplózási módban az IP-tűzfal azonosítja azokat az IP-címeket, amelyek hívásokat kezdeményeznek a környezetbe, és mindegyiket engedélyezi, függetlenül attól, hogy engedélyezett tartományban vannak-e vagy sem. Ez akkor hasznos, ha korlátozásokat konfigurál egy Power Platform környezetre. Javasoljuk, hogy legalább egy hétig engedélyezze a csak naplózási módot, és csak az auditnaplók gondos áttekintése után tiltsa le.

Ez a funkció minden környezetben elérhető?

Az IP-tűzfal csak Felügyelt környezetek érhető el.

Korlátozva van az IP-cím szövegmezőbe beadható IP-címek száma?

Legfeljebb 200 IP-címtartományt adhat hozzá CIDR formátumban az RFC 4632 szerint, vesszővel elválasztva.

Mi a teendő, ha a kérések Dataverse sikertelenek lesznek?

Az IP-tűzfal IP-tartományainak helytelen konfigurációja okozhatja ezt a problémát. Az IP-címtartományokat az IP-tűzfal beállításai lapon ellenőrizheti és ellenőrizheti. Javasoljuk, hogy kényszerítése előtt kapcsolja be az IP-tűzfalat csak naplózási módban.

Hogyan tölthetem le az auditnaplót csak naplózási módhoz?

Az OData Dataverse API használatával töltse le az auditnapló adatait JSON formátumban. Az auditnapló API formátuma a következő:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Cserélje le az [orgURI] helyére a Dataverse környezeti URI-t.

- Állítsa a művelet értékét 118-ra ehhez az eseményhez.

- Állítsa be a visszaadandó elemek számát a top=1 értékben , vagy adja meg a visszaadni kívánt számot.

A Power Automate folyamatok nem a várt módon működnek, miután konfiguráltam az IP-tűzfalat a környezetemben Power Platform . Mi a teendő?

Az IP-tűzfal beállításaiban engedélyezze a Felügyelt összekötők kimenő IP-címei közöttfelsorolt szolgáltatáscímkéket.

Helyesen konfiguráltam a fordított proxycímet, de az IP-tűzfal nem működik. Mi a teendő?

Győződjön meg arról, hogy a fordított proxy úgy van konfigurálva, hogy elküldje az ügyfél IP-címét a továbbított fejlécben.

Az IP-tűzfal naplózási funkciója nem működik a környezetemben. Mi a teendő?

Az IP-tűzfal auditnaplói nem támogatottak a saját kulcs (BYOK) titkosítási kulcsokhoz engedélyezett bérlőkben. Ha a bérlőn engedélyezve van a saját kulcs használata, akkor a BYOK-kompatibilis bérlő összes környezete csak az SQL-hez van zárolva, ezért az auditnaplók csak SQL-ben tárolhatók. Javasoljuk, hogy migráljon az ügyfél által felügyelt kulcsra. A BYOK-ról az ügyfél által felügyelt kulcsra (CMKv2) való áttelepítéshez kövesse a Saját kulcs használata (BYOK) környezetek áttelepítése ügyfél által felügyelt kulcsra című témakörlépéseit.

Támogatja az IP-tűzfal az IPv6 IP-tartományokat?

Az IP-tűzfal jelenleg nem támogatja az IPv6 IP-tartományokat.