Egyéni észlelési szabályok létrehozása és kezelése

Érintett szolgáltatás:

- Microsoft Defender XDR

Az egyéni észlelési szabályok olyan szabályok, amelyeket fejlett veszélyforrás-keresési lekérdezésekkel tervezhet és módosíthat. Ezek a szabályok lehetővé teszik a különböző események és rendszerállapotok proaktív monitorozását, beleértve a feltételezett biztonsági incidensi tevékenységeket és a helytelenül konfigurált végpontokat. Beállíthatja, hogy rendszeres időközönként fussanak, riasztásokat generáljon, és válaszműveleteket hajtson végre, amikor egyezések vannak.

Az egyéni észlelések kezeléséhez szükséges engedélyek

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt jogosultságokkal rendelkező szerepkör, amelyet vészhelyzeti helyzetekre kell korlátozni, ha nem használhat meglévő szerepkört.

Az egyéni észlelések kezeléséhez az alábbi szerepkörök egyikét kell hozzárendelnie:

Biztonsági beállítások (kezelés) – Az ezzel a Microsoft Defender XDR engedéllyel rendelkező felhasználók a biztonsági beállításokat a Microsoft Defender portálon kezelhetik.

Biztonsági rendszergazda – Az Microsoft Entra szerepkörrel rendelkező felhasználók kezelhetik a biztonsági beállításokat a Microsoft Defender portálon, valamint más portálokon és szolgáltatásokban.

Biztonsági operátor – Az ezzel a Microsoft Entra szerepkörrel rendelkező felhasználók kezelhetik a riasztásokat, és globális írásvédett hozzáféréssel rendelkeznek a biztonsággal kapcsolatos funkciókhoz, beleértve a Microsoft Defender portál összes információját. Ez a szerepkör csak akkor elegendő az egyéni észlelések kezeléséhez, ha a szerepköralapú hozzáférés-vezérlés (RBAC) ki van kapcsolva Végponthoz készült Microsoft Defender. Ha az RBAC konfigurálva van, a Végponthoz készült Defender biztonsági beállításainak kezelése engedéllyel is rendelkeznie kell.

Ha rendelkezik a megfelelő engedélyekkel, kezelheti az adott Microsoft Defender XDR-megoldásokból származó adatokra vonatkozó egyéni észleléseket. Ha például csak Office 365-höz készült Microsoft Defender rendelkezik kezelési engedélyekkel, táblák használatával Email* hozhat létre egyéni észleléseket, táblákat azonban nemIdentity*.

Hasonlóképpen, mivel a tábla a Microsoft Defender for Cloud Apps és a IdentityLogonEvents Defender for Identity hitelesítési tevékenységadatait is tartalmazza, mindkét szolgáltatáshoz rendelkeznie kell kezelési engedélyekkel az adott táblát lekérdező egyéni észlelések kezeléséhez.

Megjegyzés:

Az egyéni észlelések kezeléséhez a biztonsági operátoroknak rendelkezniük kell a Biztonsági beállítások kezelése engedéllyel a Végponthoz készült Microsoft Defender, ha az RBAC be van kapcsolva.

A szükséges engedélyek kezeléséhez a globális rendszergazda a következőket teheti:

Rendelje hozzá a Biztonsági rendszergazda vagy a Biztonsági operátor szerepkört Microsoft 365 Felügyeleti központSzerepkörökbiztonsági rendszergazdája> területen.

Ellenőrizze Végponthoz készült Microsoft Defender RBAC-beállításait Microsoft Defender XDRBeállítások>engedélyszerepkörök> területén. Válassza ki a megfelelő szerepkört a biztonsági beállítások kezelésére vonatkozó engedély hozzárendeléséhez.

Megjegyzés:

A folytatáshoz a felhasználónak rendelkeznie kell a megfelelő engedélyekkel az eszközökhöz egy egyéni észlelési szabály eszközhatókörében , amelyet létrehoz vagy szerkeszt. A felhasználók nem szerkeszthetik az összes eszközön futtatandó egyéni észlelési szabályt, ha ugyanaz a felhasználó nem rendelkezik minden eszközre vonatkozó engedélyekkel.

Egyéni észlelési szabály létrehozása

1. A lekérdezés előkészítése

A Microsoft Defender portálon lépjen a Speciális veszélyforrás-keresés elemre, és válasszon ki egy meglévő lekérdezést, vagy hozzon létre egy új lekérdezést. Új lekérdezés használatakor futtassa a lekérdezést a hibák azonosításához és a lehetséges eredmények megértéséhez.

Fontos

Annak érdekében, hogy a szolgáltatás ne ad vissza túl sok riasztást, minden szabály csak 100 riasztás létrehozására korlátozódik, amikor fut. Szabály létrehozása előtt módosítsa a lekérdezést, hogy elkerülje a normál napi tevékenységekre vonatkozó riasztásokat.

Kötelező oszlopok a lekérdezés eredményeiben

Egyéni észlelési szabály létrehozásához a lekérdezésnek a következő oszlopokat kell visszaadnia:

-

Timestamp– A generált riasztások időbélyegének beállítására szolgál - Oszlop vagy oszlopkombináció, amely egyedileg azonosítja az eseményt Defender XDR táblákban:

- Végponthoz készült Microsoft Defender táblák esetében a

Timestamp,DeviceIdésReportIdoszlopnak ugyanabban az eseményben kell megjelennie - Riasztás* táblák

Timestampesetén meg kell jelennie az eseményben - Megfigyelési* táblák esetén,

TimestampésObservationIdugyanabban az eseményben kell megjelennie - Minden más esetében,

TimestampésReportIdugyanabban az eseményben kell megjelennie

- Végponthoz készült Microsoft Defender táblák esetében a

- Az alábbi oszlopok egyike, amely egy érintett objektum erős azonosítóját tartalmazza:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(boríték feladója vagy Return-Path címe) -

SenderMailFromAddress(e-mail-ügyfél által megjelenített feladói cím) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Megjegyzés:

A további entitások támogatása az új táblák speciális veszélyforrás-keresési sémához való hozzáadásakor lesz hozzáadva.

Az egyszerű lekérdezések, például azok, amelyek nem használják az vagy summarize operátort az project eredmények testreszabására vagy összesítésére, általában ezeket a gyakori oszlopokat adnak vissza.

Az összetettebb lekérdezések többféleképpen is visszaadják ezeket az oszlopokat. Ha például egy oszlopban (például DeviceId) szeretné összesíteni és összeszámolni entitások szerint, akkor is visszaadhatja Timestamp és ReportId lekérheti az egyes egyedi DeviceIdelemeket tartalmazó legutóbbi eseményből.

Fontos

Kerülje az egyéni észlelések szűrését az Timestamp oszlop használatával. Az egyéni észleléshez használt adatok az észlelési gyakoriság alapján előre szűrve jelennek meg.

Az alábbi mintalekérdezés megszámolja a víruskereső-észlelésekkel rendelkező egyedi eszközök számát (DeviceId), és ezzel a számmal csak az ötnél több észleléssel rendelkező eszközöket keresi meg. A legújabb Timestamp és a megfelelő ReportIdérték visszaadásához az operátort summarize használja a arg_max függvénnyel.

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tipp

A jobb lekérdezési teljesítmény érdekében állítson be egy időszűrőt, amely megfelel a szabályhoz használni kívánt futtatási gyakoriságnak. Mivel a legkevesebb futtatás 24 óránként történik, az elmúlt napra való szűrés az összes új adatot lefedi.

2. Hozzon létre új szabályt, és adja meg a riasztás részleteit

A lekérdezésszerkesztőben válassza az Észlelési szabály létrehozása lehetőséget, és adja meg a következő riasztási adatokat:

- Észlelés neve – Az észlelési szabály neve; egyedinek kell lennie

- Frequency – A lekérdezés futtatásának és a művelet végrehajtásának időköze. További útmutatást a szabály gyakoriságát ismertető szakaszban talál

- Riasztás címe – A szabály által aktivált riasztásokkal megjelenített cím; egyedinek kell lennie.

- Súlyosság – A szabály által azonosított összetevő vagy tevékenység lehetséges kockázata.

- Kategória – A szabály által azonosított fenyegetési összetevő vagy tevékenység.

- MITRE ATT&CK-technikák – A szabály által azonosított egy vagy több támadási technika a MITRE ATT&CK keretrendszerben dokumentált módon. Ez a szakasz bizonyos riasztási kategóriák, például kártevők, zsarolóprogramok, gyanús tevékenységek és nemkívánatos szoftverek esetében rejtett.

- Leírás – További információ a szabály által azonosított összetevőről vagy tevékenységről.

- Ajánlott műveletek – További műveletek, amelyeket a válaszadók a riasztásokra adott válaszként hajthatnak végre.

Szabály gyakorisága

Amikor új szabályt ment, az futtatja és ellenőrzi az elmúlt 30 nap adatainak egyezéseit. A szabály ezután rögzített időközönként újra fut, és a kiválasztott gyakoriság alapján visszatekintési időszakot alkalmaz:

- 24 óránként – 24 óránként fut, és ellenőrzi az elmúlt 30 nap adatait.

- 12 óránként – 12 óránként fut, és ellenőrzi az elmúlt 48 óra adatait.

- 3 óránként – 3 óránként fut, és ellenőrzi az elmúlt 12 óra adatait.

- Óránként – Óránként fut, és ellenőrzi az elmúlt 4 óra adatait.

- Folyamatos (NRT) – Folyamatosan fut, és közel valós idejű (NRT) módon ellenőrzi az eseményekből származó adatokat, lásd: Folyamatos (NRT) gyakoriság.

Tipp

Egyezzen a lekérdezés időszűrőivel a visszatekintési időszakkal. A visszatekintési időszakon kívüli eredményeket a rendszer figyelmen kívül hagyja.

Amikor szerkeszt egy szabályt, az a beállított gyakoriságnak megfelelően a következő futtatási időpontban alkalmazott módosításokkal fog futni. A szabály gyakorisága az esemény időbélyegén alapul, nem pedig a betöltési időn.

Folyamatos (NRT) gyakoriság

Ha egyéni észlelést állít be folyamatos (NRT) gyakoriságúra, azzal növelheti a szervezet fenyegetéseinek gyorsabb azonosítására vonatkozó képességét. A folyamatos (NRT) gyakoriság használata minimális hatással van az erőforrás-használatra, ezért figyelembe kell venni a szervezet bármely minősített egyéni észlelési szabályát.

Az egyéni észlelési szabályok lapon a Folyamatos (NRT) gyakoriságnak megfelelő egyéni észlelési szabályokat migrálhatja egyetlen gombbal( Migrálás most):

A Migrálás lehetőséget választva megjelenik az összes kompatibilis szabály listája a KQL-lekérdezésnek megfelelően. Dönthet úgy, hogy az összes vagy kiválasztott szabályt csak a beállításoknak megfelelően migrálja:

Ha a Mentés gombra kattint, a kiválasztott szabályok gyakorisága folyamatos (NRT) gyakoriságra frissül.

Folyamatosan futtatható lekérdezések

A lekérdezéseket folyamatosan futtathatja, ha:

- A lekérdezés csak egy táblára hivatkozik.

- A lekérdezés egy operátort használ a támogatott KQL-operátorok listájából. Támogatott KQL-funkciók

- A lekérdezés nem használ illesztéseket, egyesítőket vagy operátort

externaldata. - A lekérdezés nem tartalmaz megjegyzéssort/információt.

Folyamatos (NRT) gyakoriságot támogató táblák

A közel valós idejű észlelések a következő táblázatokban támogatottak:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(kivéveLatestDeliveryLocationésLatestDeliveryActionoszlopok) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Megjegyzés:

Csak az általánosan elérhető oszlopok támogathatják a folyamatos (NRT) gyakoriságot.

3. Válassza ki az érintett entitásokat

Azonosítsa azokat az oszlopokat a lekérdezési eredményekben, amelyekben a fő érintett vagy érintett entitás megkeresésére számít. Egy lekérdezés például feladói (SenderFromAddress vagy SenderMailFromAddress) és címzett (RecipientEmailAddress) címeket adhat vissza. Annak azonosítása, hogy ezek közül az oszlopok közül melyik képviseli a fő érintett entitást, segít a szolgáltatásnak összesíteni a releváns riasztásokat, korrelálni az incidenseket és a célzott válaszműveleteket.

Minden entitástípushoz (postaláda, felhasználó vagy eszköz) csak egy oszlopot jelölhet ki. A lekérdezés által nem visszaadott oszlopok nem jelölhetők ki.

4. Műveletek megadása

Az egyéni észlelési szabály automatikusan műveleteket hajthat végre a lekérdezés által visszaadott eszközökön, fájlokon, felhasználókon vagy e-maileken.

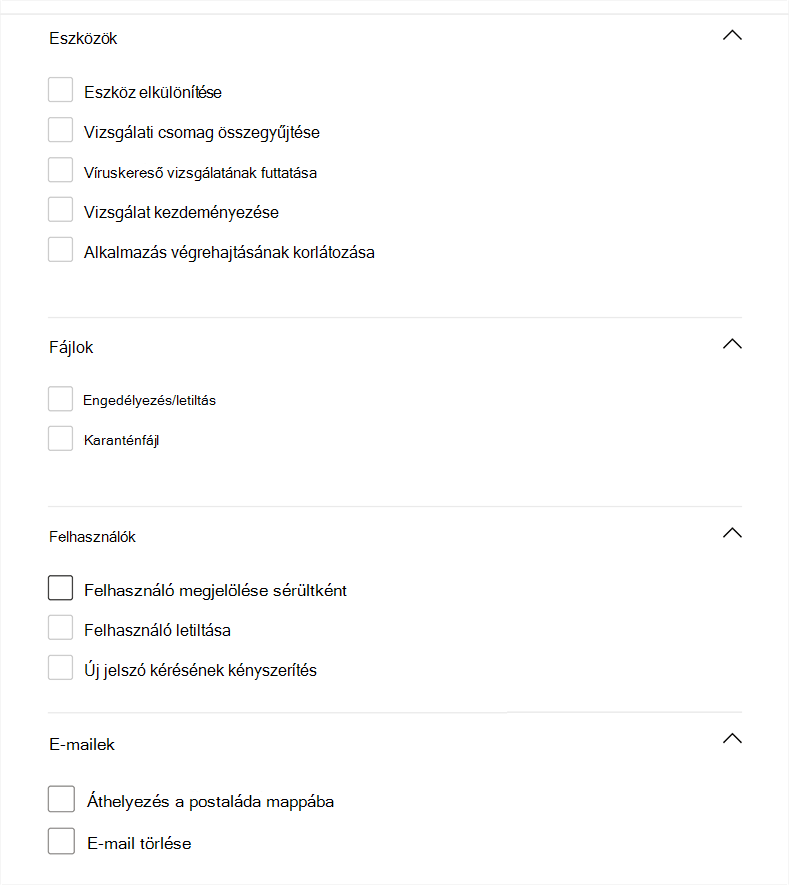

Eszközökre vonatkozó műveletek

Ezeket a műveleteket a rendszer a lekérdezés eredményeinek oszlopában lévő DeviceId eszközökre alkalmazza:

- Eszköz elkülönítése – A Végponthoz készült Microsoft Defender használatával teljes hálózatelkülönítést alkalmaz, megakadályozva, hogy az eszköz bármely alkalmazáshoz vagy szolgáltatáshoz csatlakozzon. További információ Végponthoz készült Microsoft Defender gépelkülönítésről.

- Vizsgálati csomag gyűjtése – Eszközadatokat gyűjt egy ZIP-fájlban. További információ a Végponthoz készült Microsoft Defender vizsgálati csomagról.

- Víruskereső vizsgálat futtatása – Teljes Microsoft Defender víruskereső vizsgálatot végez az eszközön.

- Vizsgálat kezdeményezése – Automatizált vizsgálatot kezdeményez az eszközön.

- Alkalmazás végrehajtásának korlátozása – Beállítja az eszközre vonatkozó korlátozásokat, hogy csak a Microsoft által kiadott tanúsítvánnyal aláírt fájlok fussanak. További információ a Végponthoz készült Microsoft Defender alkalmazáskorlátozásairól.

Fájlokon végzett műveletek

Ha be van jelölve, az Engedélyezés/letiltás művelet alkalmazható a fájlra. A blokkolási fájlok csak akkor engedélyezettek, ha szervizelési engedélyekkel rendelkezik a fájlokhoz, és ha a lekérdezés eredményei azonosítottak egy fájlazonosítót, például sha1-et. Ha egy fájl le van tiltva, ugyanazon fájl más példányai is le lesznek tiltva az összes eszközön. Szabályozhatja, hogy a blokkolás mely eszközcsoportra legyen alkalmazva, de adott eszközökre nem.

Ha be van jelölve, a Fájl karanténba helyezése művelet alkalmazható a

SHA1lekérdezés eredményeinek ,InitiatingProcessSHA1,SHA256vagyInitiatingProcessSHA256oszlopában lévő fájlokra. Ez a művelet törli a fájlt az aktuális helyéről, és karanténba helyezi a másolatot.

Műveletek a felhasználókon

Ha be van jelölve, a Felhasználó megjelölése sérültként műveletet hajtja végre a

AccountObjectIdlekérdezés eredményeinek ,InitiatingProcessAccountObjectIdvagyRecipientObjectIdoszlopában lévő felhasználókon. Ez a művelet "magas" szintre állítja a felhasználók kockázati szintjét a Microsoft Entra ID, és elindítja a megfelelő identitásvédelmi szabályzatokat.Válassza a Felhasználó letiltása lehetőséget, ha ideiglenesen meg szeretné akadályozni a felhasználó bejelentkezését.

Válassza a Jelszó-visszaállítás kényszerítése lehetőséget, hogy a következő bejelentkezési munkamenetben kérje meg a felhasználót a jelszavának módosítására.

Mind a, mind a

Disable userForce password resetbeállításhoz szükség van a felhasználói SID-re, amely a ,InitiatingProcessAccountSid,RequestAccountSidésOnPremSidoszlopbanAccountSidtalálható.

A felhasználói műveletekkel kapcsolatos további részletekért lásd: Szervizelési műveletek Microsoft Defender for Identity.

E-mailekkel kapcsolatos műveletek

Ha az egyéni észlelés e-mail üzeneteket eredményez, az Áthelyezés a postaláda mappába lehetőséget választva áthelyezheti az e-mailt egy kijelölt mappába (a Levélszemét, a Beérkezett üzenetek vagy a Törölt elemek mappába). Pontosabban a Beérkezett üzenetek lehetőséget választva áthelyezheti az e-mail-eredményeket a karanténba helyezett elemekről (például hamis pozitív üzenetek esetén).

Másik lehetőségként választhatja az E-mail törlése lehetőséget, majd áthelyezheti az e-maileket a Törölt elemek mappába (helyreállítható törlés), vagy véglegesen törölheti a kijelölt e-maileket (Végleges törlés).

A lekérdezés eredményében szereplő oszlopoknak NetworkMessageIdRecipientEmailAddress és oszlopoknak jelen kell lenniük az e-mailekre vonatkozó műveletek alkalmazásához.

5. A szabály hatókörének beállítása

A hatókör beállításával adja meg, hogy mely eszközökre vonatkozik a szabály. A hatókör befolyásolja az eszközöket ellenőrző szabályokat, és nem befolyásolja a csak postaládákat, felhasználói fiókokat vagy identitásokat ellenőrző szabályokat.

A hatókör beállításakor a következőt választhatja:

- Minden eszköz

- Adott eszközcsoportok

A rendszer csak a hatókörben lévő eszközökről kérdezi le az adatokat. Emellett csak azokon az eszközökön hajtanak végre műveleteket.

Megjegyzés:

A felhasználók csak akkor hozhatnak létre vagy szerkeszthetnek egyéni észlelési szabályt, ha rendelkeznek a szabály hatókörébe tartozó eszközök megfelelő engedélyével. A rendszergazdák például csak akkor hozhatnak létre vagy szerkeszthetnek olyan szabályokat, amelyek az összes eszközcsoportra vonatkoznak, ha minden eszközcsoporthoz rendelkeznek engedélyekkel.

6. A szabály áttekintése és bekapcsolása

A szabály áttekintése után a mentéshez válassza a Létrehozás lehetőséget. Az egyéni észlelési szabály azonnal lefut. A konfigurált gyakoriság alapján újra fut, hogy ellenőrizze a találatokat, riasztásokat hozzon létre, és válaszműveleteket hajt végre.

Fontos

Az egyéni észleléseket rendszeresen felül kell vizsgálni a hatékonyság és a hatékonyság érdekében. Ha meg szeretne győződni arról, hogy valódi riasztásokat aktiváló észleléseket hoz létre, szánjon időt a meglévő egyéni észlelések áttekintésére a Meglévő egyéni észlelési szabályok kezelése című témakör lépéseit követve.

Ön továbbra is szabályozhatja az egyéni észlelések széles körét vagy sajátosságát, így az egyéni észlelések által generált hamis riasztások a szabályok bizonyos paramétereinek módosítására utalhatnak.

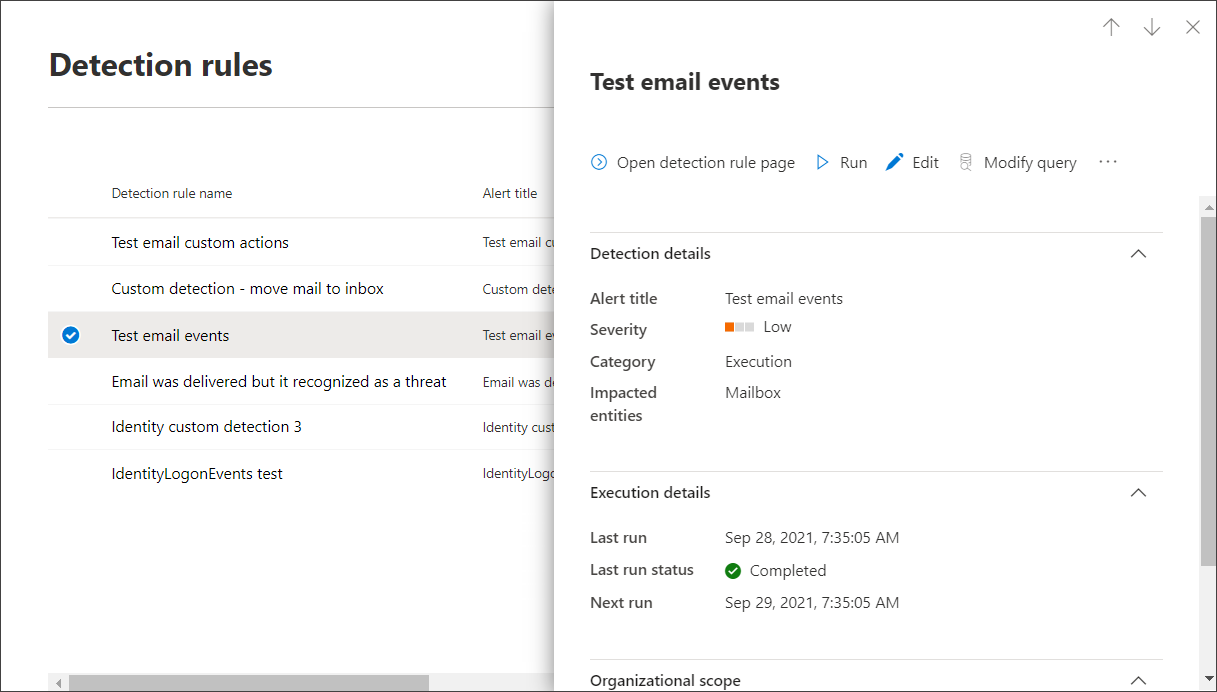

Meglévő egyéni észlelési szabályok kezelése

Megtekintheti a meglévő egyéni észlelési szabályok listáját, ellenőrizheti a korábbi futtatásokat, és áttekintheti az aktivált riasztásokat. A szabályokat igény szerint is futtathatja és módosíthatja.

Tipp

Az egyéni észlelések által generált riasztások riasztásokon és incidens API-kon keresztül érhetők el. További információ: Támogatott Microsoft Defender XDR API-k.

Meglévő szabályok megtekintése

Az összes meglévő egyéni észlelési szabály megtekintéséhez navigáljon azEgyéni észlelési szabályokveszélyforrás-kereséséhez>. Az oldal felsorolja az összes szabályt a következő futtatási információkkal:

- Utolsó futtatás – Amikor utoljára futtattak egy szabályt a lekérdezések egyezéseinek ellenőrzéséhez és riasztások létrehozásához

- Utolsó futtatás állapota – Azt jelzi, hogy egy szabály sikeresen lefutott-e

- Következő futtatás – A következő ütemezett futtatás

- Állapot – Azt jelzi, hogy egy szabály be van-e kapcsolva vagy ki van-e kapcsolva

Szabály részleteinek megtekintése, szabály módosítása és szabály futtatása

Az egyéni észlelési szabályok átfogó információinak megtekintéséhez lépjen azEgyéni észlelési szabályokveszélyforrás-kereséséhez>, majd válassza ki a szabály nevét. Ezután megtekintheti a szabállyal kapcsolatos általános információkat, beleértve az információkat, a futtatás állapotát és a hatókört. Az oldal az aktivált riasztások és műveletek listáját is tartalmazza.

A szabályon az alábbi műveleteket is elvégezheti ezen az oldalon:

- Futtatás – Futtassa azonnal a szabályt. Ez a következő futtatás időközét is alaphelyzetbe állítja.

- Szerkesztés – Módosítsa a szabályt a lekérdezés módosítása nélkül.

- Lekérdezés módosítása – A lekérdezés szerkesztése speciális veszélyforrás-keresés során.

- Bekapcsol / Kikapcsolás – Engedélyezze a szabályt, vagy állítsa le a futtatását.

- Törlés – Kapcsolja ki a szabályt, és távolítsa el.

Aktivált riasztások megtekintése és kezelése

A szabály részleteit tartalmazó képernyőn (Hunting>Custom detections>[Rule name]) lépjen az Aktivált riasztások elemre, amely felsorolja a szabálynak megfelelő egyezések által létrehozott riasztásokat. Válasszon ki egy riasztást a részletes információk megtekintéséhez és a következő műveletek végrehajtásához:

- A riasztás kezelése az állapot és a besorolás beállításával (igaz vagy hamis riasztás)

- A riasztás csatolása egy incidenshez

- Futtassa a riasztást speciális veszélyforrás-kereséskor aktiváló lekérdezést

Műveletek áttekintése

A szabály részleteit tartalmazó képernyőn (Hunting>Custom detections>[Szabály neve]) lépjen az Aktivált műveletek elemre, amely a szabálynak megfelelő műveletek alapján listázza az elvégzett műveleteket.

Tipp

Ha gyorsan meg szeretné tekinteni az információkat, és műveletet szeretne végezni egy táblázat egy elemén, használja a táblázat bal oldalán található [✓] kijelölési oszlopot.

Megjegyzés:

Előfordulhat, hogy a cikk egyes oszlopai nem érhetők el a Végponthoz készült Microsoft Defender. Kapcsolja be a Microsoft Defender XDR, hogy több adatforrással keressen fenyegetéseket. A speciális veszélyforrás-keresési munkafolyamatokat Végponthoz készült Microsoft Defender-ról Microsoft Defender XDR-ra helyezheti át a speciális veszélyforrás-keresési lekérdezések áttelepítése Végponthoz készült Microsoft Defender.

Lásd még

- Egyéni észlelések áttekintése

- Speciális veszélyforrás-keresés áttekintése

- A speciális veszélyforrás-keresési lekérdezési nyelv elsajátítása

- Speciális veszélyforrás-keresési lekérdezések migrálása Végponthoz készült Microsoft Defender

- Microsoft Graph biztonsági API egyéni észlelésekhez

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.