Memprovisikan pengguna ke dalam aplikasi menggunakan PowerShell

Dokumentasi berikut ini menyediakan informasi konfigurasi dan tutorial yang menunjukkan bagaimana konektor PowerShell generik dan host Koneksi or Extensible Koneksi ivity (ECMA) dapat digunakan untuk mengintegrasikan ID Microsoft Entra dengan sistem eksternal yang menawarkan API berbasis Windows PowerShell.

Untuk informasi tambahan, lihat Referensi teknis Koneksi or Windows PowerShell

Prasyarat untuk provisi melalui PowerShell

Bagian berikut merinci prasyarat untuk tutorial ini.

Mengunduh file penyiapan PowerShell

Unduh file penyiapan PowerShell dari repositori GitHub kami. File penyiapan terdiri dari file konfigurasi, file input, file skema, dan skrip yang digunakan.

Prasyarat lokal

Konektor ini menyediakan jembatan antara kemampuan ECMA Koneksi or Host dan Windows PowerShell. Sebelum Anda menggunakan Koneksi or, pastikan Anda memiliki hal berikut di server yang menghosting konektor

- Windows Server 2016 atau versi yang lebih baru.

- Setidaknya 3 GB RAM, untuk menghosting agen provisi.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0, atau 4.0

- Koneksi ivitas antara server hosting, konektor, dan sistem target yang berinteraksi dengan skrip PowerShell.

- Kebijakan eksekusi pada server harus dikonfigurasi untuk memungkinkan konektor menjalankan skrip Windows PowerShell. Kecuali skrip yang dijalankan konektor ditandatangani secara digital, konfigurasikan kebijakan eksekusi dengan menjalankan perintah ini:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - Menyebarkan konektor ini memerlukan satu atau beberapa skrip PowerShell. Beberapa produk Microsoft mungkin menyediakan skrip untuk digunakan dengan konektor ini, dan pernyataan dukungan untuk skrip tersebut akan disediakan oleh produk tersebut. Jika Anda mengembangkan skrip Anda sendiri untuk digunakan dengan konektor ini, Anda harus memiliki keakraban dengan Extensible Koneksi ivity Management Agent API untuk mengembangkan dan memelihara skrip tersebut. Jika Anda berintegrasi dengan sistem pihak ketiga menggunakan skrip Anda sendiri di lingkungan produksi, kami sarankan Anda bekerja dengan vendor pihak ketiga atau mitra penyebaran untuk bantuan, panduan, dan dukungan untuk integrasi ini.

Persyaratan cloud

- Penyewa Microsoft Entra dengan Microsoft Entra ID P1 atau Premium P2 (atau EMS E3 atau E5). Menggunakan fitur ini memerlukan lisensi Microsoft Entra ID P1. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur Microsoft Entra ID yang tersedia secara umum.

- Peran Administrator Aplikasi atau Administrator Aplikasi Cloud untuk mengonfigurasi penyediaan melalui portal Azure, serta peran Administrator Identitas Hibrid untuk mengonfigurasi agen provisi.

- Pengguna Microsoft Entra, yang akan disediakan, harus sudah diisi dengan atribut apa pun yang diperlukan oleh skema.

Mengunduh, menginstal, dan mengonfigurasi Paket Agen Provisi Microsoft Entra Koneksi

Jika Anda telah mengunduh agen provisi dan mengonfigurasinya untuk aplikasi lokal lain, lanjutkan membaca di bagian berikutnya.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Identitas Hibrid.

- Telusuri manajemen Identitas>Hibrid>Microsoft Entra Koneksi> Cloud sync>Agents.

Pilih Unduh agen lokal, tinjau ketentuan layanan, lalu pilih Terima syarat & unduh.

Catatan

Gunakan agen provisi yang berbeda untuk provisi aplikasi lokal dan Microsoft Entra Koneksi sinkronisasi cloud/provisi berbasis SDM. Ketiga skenario ini sebaiknya tidak dikelola pada agen yang sama.

Buka alat penginstal agen provisi, setujui ketentuan layanan, dan pilih Instal.

Saat wizard konfigurasi agen provisi Microsoft Entra terbuka, lanjutkan ke tab Pilih Ekstensi dan pilih Provisi aplikasi lokal saat dimintai ekstensi yang ingin Anda aktifkan.

Agen provisi menggunakan browser web sistem operasi untuk menampilkan jendela popup bagi Anda untuk mengautentikasi ke ID Microsoft Entra, dan berpotensi juga penyedia identitas organisasi Anda. Jika Anda menggunakan Internet Explorer sebagai browser di Windows Server, maka Anda mungkin perlu menambahkan situs web Microsoft ke daftar situs tepercaya browser Anda untuk memperbolehkan JavaScript berjalan dengan benar.

Berikan kredensial untuk administrator Microsoft Entra saat Anda diminta untuk mengotorisasi. Pengguna diharuskan memiliki peran Administrator Identitas Hibrid atau Administrator Global.

Pilih Konfirmasi untuk mengonfirmasi pengaturan. Setelah penginstalan berhasil, Anda dapat memilih Keluar, dan juga menutup alat penginstal Paket Agen Provisi.

Mengonfigurasi aplikasi ECMA lokal

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Pilih Aplikasi baru.

- Cari aplikasi aplikasi ECMA lokal, beri nama aplikasi, dan pilih Buat untuk menambahkannya ke penyewa Anda.

- Navigasi ke halaman Provisi aplikasi Anda.

- Pilih Mulai.

- Di halaman Provisi, ubah mode menjadi Otomatis.

- Di bagian Konektivitas Lokal, pilih agen yang baru saja Anda sebarkan dan pilih Tetapkan Agen.

- Biarkan jendela browser ini tetap terbuka, saat Anda menyelesaikan langkah konfigurasi berikutnya menggunakan wizard konfigurasi.

Tempatkan file InputFile.txt dan Schema.xml di lokasi

Sebelum Anda dapat membuat konektor PowerShell untuk tutorial ini, Anda perlu menyalin file InputFile.txt dan Schema.xml ke lokasi yang benar. File-file ini adalah file yang perlu Anda unduh di bagian Unduh file penyiapan PowerShell.

| File | lokasi |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Mengonfigurasi sertifikat Host Koneksi or Microsoft Entra ECMA

- Pada Windows Server tempat agen provisi diinstal, klik kanan Wizard Konfigurasi Microsoft ECMA2Host dari menu mulai, dan jalankan sebagai administrator. Berjalan sebagai administrator Windows diperlukan agar wizard membuat log peristiwa Windows yang diperlukan.

- Setelah Konfigurasi Host ecma Koneksi atau dimulai, jika ini pertama kalinya Anda menjalankan wizard, itu akan meminta Anda untuk membuat sertifikat. Biarkan port default 8585 dan pilih Buat sertifikat untuk membuat sertifikat. Sertifikat yang dibuat otomatis akan ditandatangani sendiri sebagai bagian dari akar tepercaya. SAN sertifikat cocok dengan nama host.

- Pilih Simpan.

Membuat Koneksi or PowerShell

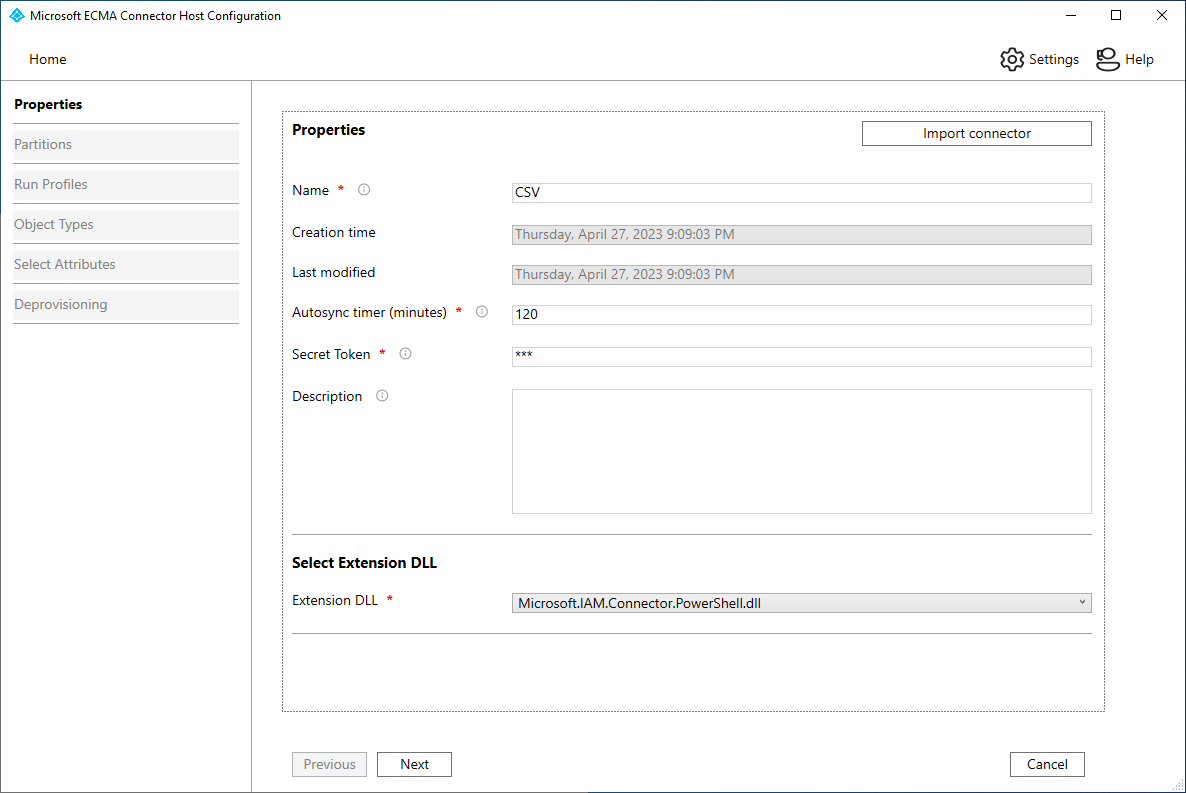

Layar Umum

Luncurkan Panduan Konfigurasi Wizard Microsoft ECMA2Host dari menu mulai.

Di bagian atas, pilih Impor dan pilih file configuration.xml dari langkah 1.

Konektor baru harus dibuat dan muncul dengan warna merah. Klik Edit.

Buat token rahasia yang digunakan untuk mengautentikasi ID Microsoft Entra ke konektor. Harus minimal 12 karakter dan unik untuk setiap aplikasi. Jika Anda belum memiliki generator rahasia, Anda dapat menggunakan perintah PowerShell seperti berikut ini untuk menghasilkan contoh string acak.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Pada halaman Properti , semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

Properti Nilai Nama Nama yang Anda pilih untuk konektor, yang harus unik di semua konektor di lingkungan Anda. Contohnya, PowerShell.Timer sinkronisasi otomatis (menit) 120 Token Rahasia Masukkan token rahasia Anda di sini. Harus minimal 12 karakter. DLL Ekstensi Untuk konektor PowerShell, pilih Microsoft.IAM.KoneksiAtau. PowerShell.dll.

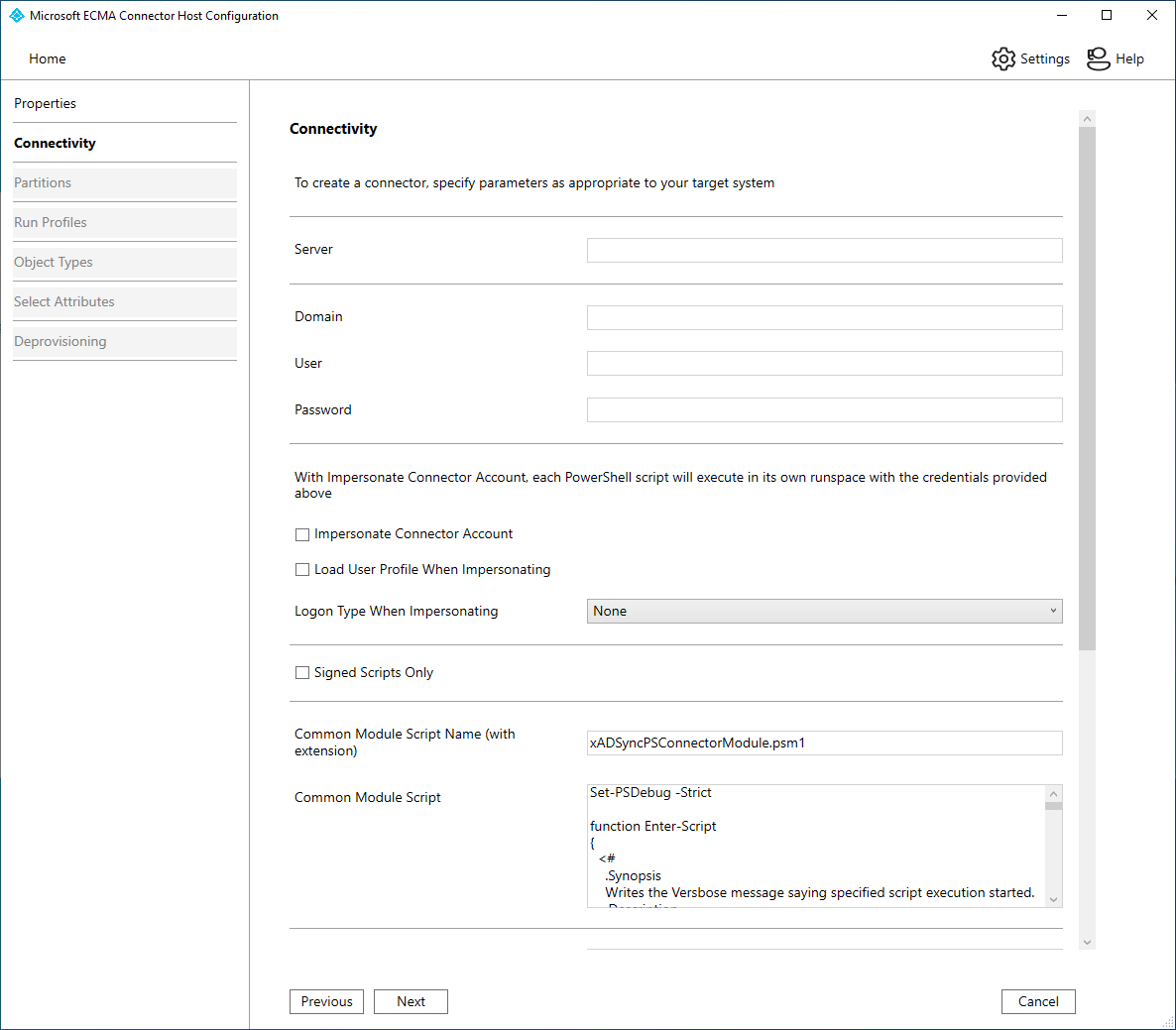

Konektivitas

Tab konektivitas memungkinkan Anda menyediakan parameter konfigurasi untuk menyambungkan ke sistem jarak jauh. Konfigurasikan tab konektivitas dengan informasi yang disediakan dalam tabel.

- Pada halaman Koneksi ivity, semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

| Parameter | Value | Tujuan |

|---|---|---|

| Server | <Kosong> | Nama server yang harus disambungkan oleh konektor. |

| Domain | <Kosong> | Domain kredensial yang akan disimpan untuk digunakan saat konektor dijalankan. |

| User | <Kosong> | Nama pengguna kredensial yang akan disimpan untuk digunakan saat konektor dijalankan. |

| Kata sandi | <Kosong> | Kata sandi kredensial untuk disimpan untuk digunakan saat konektor dijalankan. |

| Meniru Akun Koneksi or | Tidak dicentang | Jika true, layanan sinkronisasi menjalankan skrip Windows PowerShell dalam konteks kredensial yang disediakan. Jika memungkinkan, disarankan agar parameter $Credentials diteruskan ke setiap skrip digunakan alih-alih peniruan identitas. |

| Muat Profil Pengguna Saat Meniru | Tidak dicentang | Menginstruksikan Windows untuk memuat profil pengguna kredensial konektor selama peniruan. Jika pengguna yang ditiru memiliki profil roaming, konektor tidak memuat profil roaming. |

| Jenis Masuk Saat Meniru | Tidak | Jenis masuk selama peniruan identitas. Untuk informasi selengkapnya, lihat dokumentasi dwLogonType . |

| Hanya Skrip yang Ditandatangani | Tidak dicentang | Jika true, konektor Windows PowerShell memvalidasi bahwa setiap skrip memiliki tanda tangan digital yang valid. Jika false, pastikan bahwa kebijakan eksekusi Windows PowerShell server Synchronization Service adalah RemoteSigned atau Unrestricted. |

| Nama Skrip Modul Umum (dengan ekstensi) | xADSyncPS Koneksi orModule.psm1 | Konektor memungkinkan Anda menyimpan modul Windows PowerShell bersama dalam konfigurasi. Saat konektor menjalankan skrip, modul Windows PowerShell diekstrak ke sistem file sehingga dapat diimpor oleh setiap skrip. |

| Skrip Modul Umum | Ad Sync PowerShell Koneksi or Module code sebagai nilai. Modul ini akan dibuat secara otomatis oleh ECMA2Host saat konektor berjalan. | |

| Skrip Validasi | <Kosong> | Skrip Validasi adalah skrip Windows PowerShell opsional yang dapat digunakan untuk memastikan bahwa parameter konfigurasi konektor yang disediakan oleh administrator valid. |

| Skrip Skema | Dapatkan kode Skema sebagai nilai. | |

| Nama Parameter Konfigurasi Tambahan | FileName,Delimiter,Encoding | Selain pengaturan konfigurasi standar, Anda dapat menentukan pengaturan konfigurasi kustom tambahan yang khusus untuk instans Koneksi or. Parameter ini dapat ditentukan di tingkat langkah konektor, partisi, atau jalankan dan diakses dari skrip Windows PowerShell yang relevan. |

| Nama Parameter Konfigurasi Terenkripsi Tambahan | <Kosong> |

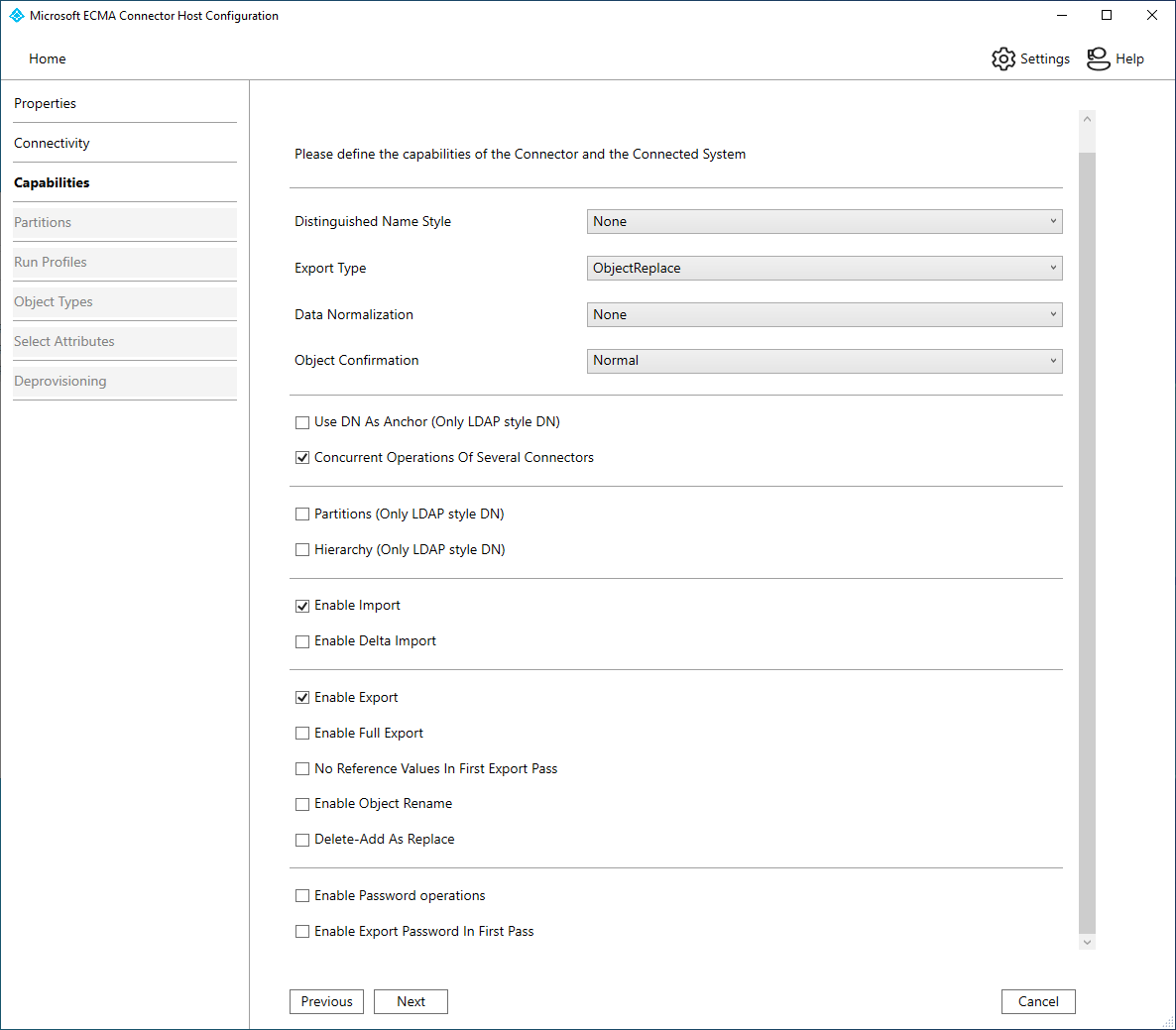

Kemampuan

Tab kemampuan menentukan perilaku dan fungsionalitas konektor. Pilihan yang dibuat pada tab ini tidak dapat dimodifikasi ketika konektor telah dibuat. Konfigurasikan tab kemampuan dengan informasi yang disediakan dalam tabel.

- Pada halaman Kemampuan , semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

| Parameter | Value | Tujuan |

|---|---|---|

| Gaya Nama Khusus | Tidak | Menunjukkan apakah konektor mendukung nama khusus dan jika demikian, gaya apa. |

| Jenis Ekspor | ObjectReplace | Menentukan jenis objek yang disajikan ke skrip Ekspor. |

| Normalisasi Data | Tidak | Menginstruksikan Layanan Sinkronisasi untuk menormalkan atribut jangkar sebelum disediakan untuk skrip. |

| Konfirmasi Objek | Normal | Ini diabaikan. |

| Menggunakan DN sebagai Jangkar | Tidak dicentang | Jika Gaya Nama Khusus diatur ke LDAP, atribut jangkar untuk ruang konektor juga merupakan nama khusus. |

| Operasi Serentak Beberapa Koneksi or | Dicentang | Saat dicentang, beberapa konektor Windows PowerShell dapat berjalan secara bersamaan. |

| Partisi | Tidak dicentang | Saat dicentang, konektor mendukung beberapa partisi dan penemuan partisi. |

| Hirarki | Tidak dicentang | Saat dicentang, konektor mendukung struktur hierarki gaya LDAP. |

| Aktifkan Impor | Dicentang | Saat dicentang, konektor mengimpor data melalui skrip impor. |

| Aktifkan Impor Delta | Tidak dicentang | Saat dicentang, konektor dapat meminta delta dari skrip impor. |

| Aktifkan Ekspor | Dicentang | Saat dicentang, konektor mengekspor data melalui skrip ekspor. |

| Aktifkan Ekspor Penuh | Dicentang | Tidak didukung. Ini akan diabaikan. |

| Tidak ada nilai referensi dalam Pass Ekspor Pertama | Tidak dicentang | Saat dicentang, atribut referensi diekspor dalam pass ekspor kedua. |

| Aktifkan Ganti Nama Objek | Tidak dicentang | Ketika dicentang, nama khusus dapat dimodifikasi. |

| Hapus-Tambahkan Sebagai Ganti | Dicentang | Tidak didukung. Ini akan diabaikan. |

| Aktifkan Ekspor Kata Sandi di Pass Pertama | Tidak dicentang | Tidak didukung. Ini akan diabaikan. |

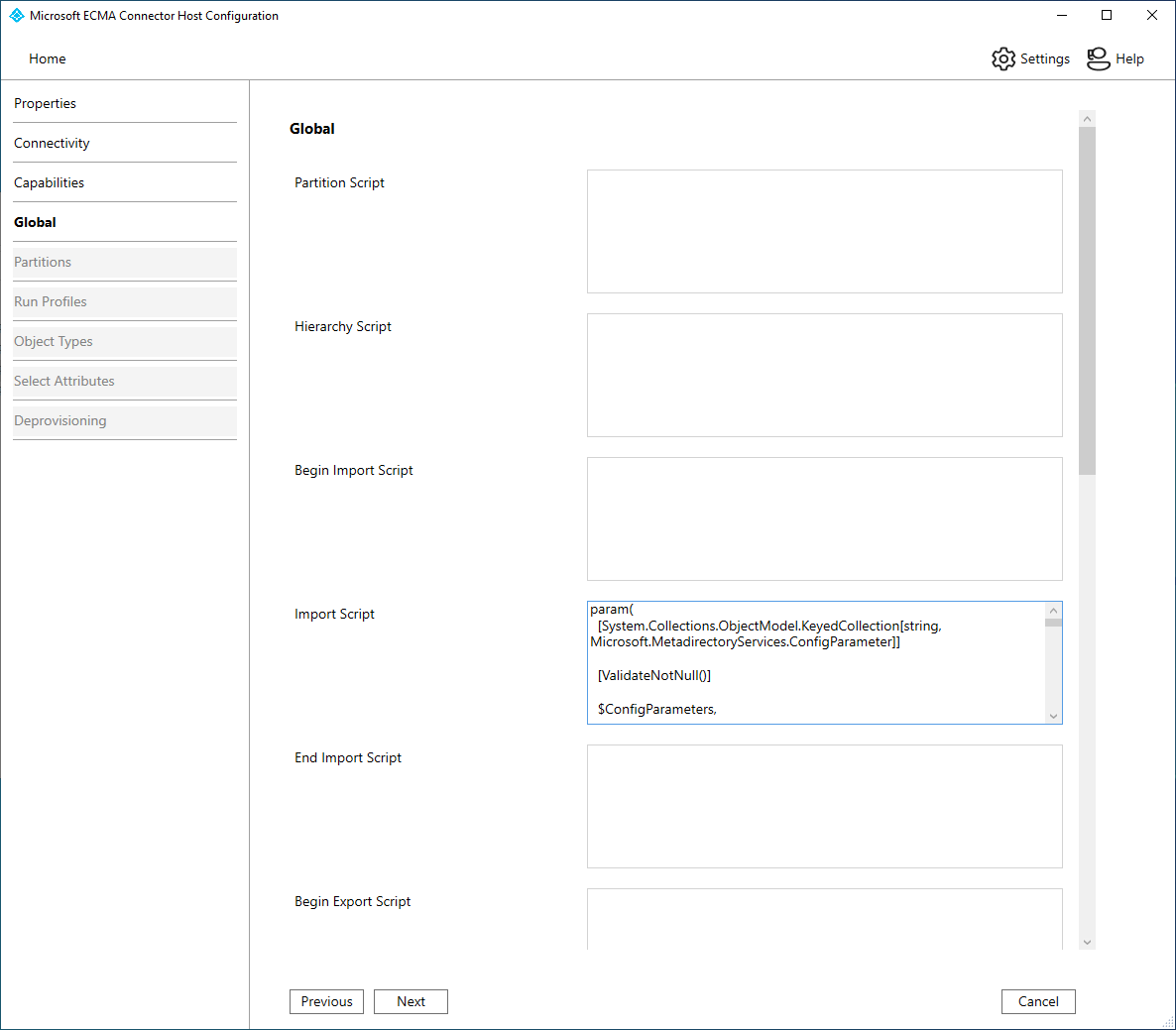

Parameter Global

Tab Parameter Global memungkinkan Anda mengonfigurasi skrip Windows PowerShell yang dijalankan oleh konektor. Anda juga dapat mengonfigurasi nilai global untuk pengaturan konfigurasi kustom yang ditentukan pada tab Koneksi ivity. Konfigurasikan tab parameter global dengan informasi yang disediakan dalam tabel.

- Pada halaman Parameter Global, semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

| Parameter | Value |

|---|---|

| Skrip Partisi | <Kosong> |

| Skrip Hierarki | <Kosong> |

| Mulai Impor Skrip | <Kosong> |

| Impor Skrip | Tempelkan skrip impor sebagai nilai |

| Akhiri Impor Skrip | <Kosong> |

| Mulai Ekspor Skrip | <Kosong> |

| Ekspor Skrip | Tempelkan skrip impor sebagai nilai |

| Akhiri Ekspor Skrip | <Kosong> |

| Mulai Skrip Kata Sandi | <Kosong> |

| Skrip Ekstensi Kata Sandi | <Kosong> |

| Akhiri Skrip Kata Sandi | <Kosong> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Kosong> (default ke UTF8) |

Partisi, Jalankan Profil, Ekspor, FullImport

Pertahankan default dan klik berikutnya.

Jenis objek

Konfigurasikan tab jenis objek dengan informasi yang disediakan dalam tabel.

- Pada halaman Jenis objek, semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

| Parameter | Value |

|---|---|

| Objek Target | Orang |

| Jangkar | AzureObjectID |

| Atribut Kueri | AzureObjectID |

| DN | AzureObjectID |

Pilih Atribut

Pastikan bahwa atribut berikut dipilih:

Pada halaman Pilih Atribut , semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

AzureObjectID

IsActive

DisplayName

EmployeeId

Judul

UserName

email

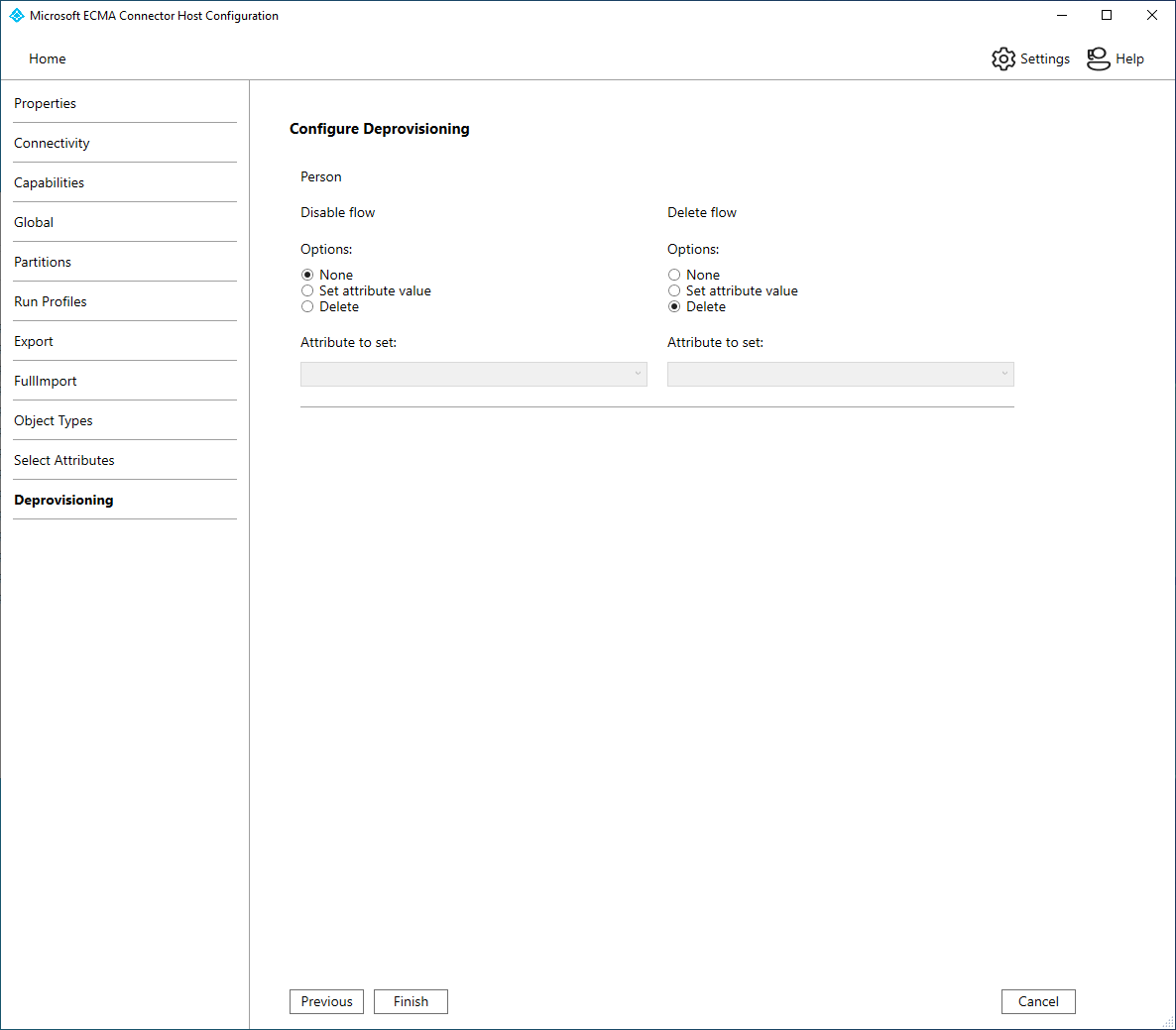

Pencabutan Akses

Pada halaman Deprovisioning, Anda dapat menentukan apakah Anda ingin AGAR ID Microsoft Entra menghapus pengguna dari direktori saat mereka keluar dari cakupan aplikasi. Jika demikian, di bawah Nonaktifkan alur, pilih Hapus, dan di bawah Hapus alur, pilih Hapus. Jika Atur nilai atribut dipilih, atribut yang dipilih pada halaman sebelumnya tidak akan tersedia untuk dipilih pada halaman Deprovisioning.

- Pada halaman Pembatalan penyediaan , semua informasi harus diisi. Tabel disediakan sebagai referensi. Klik Berikutnya.

Pastikan layanan ECMA2Host berjalan dan dapat membaca dari file melalui PowerShell

Ikuti langkah-langkah ini untuk mengonfirmasi bahwa host konektor telah dimulai dan telah mengidentifikasi pengguna yang ada dari sistem target.

- Di server yang menjalankan Microsoft Entra ECMA Koneksi or Host, pilih Mulai.

- Pilih jalankan jika diperlukan, lalu masukkan services.msc dalam kotak.

- Dalam daftar Layanan, pastikan bahwa Microsoft ECMA2Host ada dan berjalan. Jika tidak berjalan, pilih Mulai.

- Di server yang menjalankan Microsoft Entra ECMA Koneksi or Host, luncurkan PowerShell.

- Ubah ke folder tempat host ECMA diinstal, seperti

C:\Program Files\Microsoft ECMA2Host. - Ubah ke subdirektori

Troubleshooting. - Jalankan skrip

TestECMA2HostConnection.ps1di direktori seperti yang ditunjukkan, dan berikan sebagai argumen nama konektor danObjectTypePathnilaicache. Jika host konektor Anda tidak mendengarkan di port TCP 8585, maka Anda mungkin juga perlu memberikan-Portargumen. Saat diminta, ketik token rahasia yang dikonfigurasi untuk konektor tersebut.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Jika skrip menampilkan pesan kesalahan atau peringatan, periksa apakah layanan sedang berjalan, dan nama konektor dan token rahasia cocok dengan nilai yang Anda konfigurasikan dalam wizard konfigurasi.

- Jika skrip menampilkan output

False, konektor belum melihat entri apa pun dalam sistem target sumber untuk pengguna yang ada. Jika ini adalah penginstalan sistem target baru, maka perilaku ini akan diharapkan, dan Anda dapat melanjutkan di bagian berikutnya. - Namun, jika sistem target sudah berisi satu atau beberapa pengguna tetapi skrip ditampilkan

False, maka status ini menunjukkan konektor tidak dapat membaca dari sistem target. Jika Anda mencoba memprovisikan, ID Microsoft Entra mungkin tidak cocok dengan pengguna di direktori sumber tersebut dengan pengguna di ID Microsoft Entra. Tunggu beberapa menit hingga host konektor selesai membaca objek dari sistem target yang ada, lalu jalankan ulang skrip. Jika output terus menjadiFalse, maka periksa konfigurasi konektor Anda dan izin dalam sistem target memungkinkan konektor membaca pengguna yang ada.

Menguji koneksi dari ID Microsoft Entra ke host konektor

Kembali ke jendela browser web tempat Anda mengonfigurasi provisi aplikasi di portal.

Catatan

Jika jendela telah kehabisan waktu, maka Anda perlu memilih kembali agen.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Pilih aplikasi apl ECMA lokal.

- Pilih Provisi.

- Jika Mulai muncul, ubah mode menjadi Otomatis, pada bagian Konektivitas Lokal, pilih agen yang baru saja Anda sebarkan dan pilih Tetapkan Agen, dan tunggu 10 menit. Atau buka Edit Provisi.

Di bagian Informasi masuk Admin, masukkan URL berikut.

connectorNameGanti bagian dengan nama konektor pada host ECMA, sepertiPowerShell. Jika Anda memberikan sertifikat dari otoritas sertifikat Anda untuk host ECMA, maka gantilocalhostdengan nama host server tempat host ECMA diinstal.Properti Nilai URL Penyewa https://localhost:8585/ecma2host_connectorName/scim Masukkan nilai Token Rahasia yang Anda tentukan saat membuat konektor.

Catatan

Jika Anda baru saja menetapkan agen ke aplikasi, harap tunggu 10 menit hingga pendaftaran selesai. Pengujian konektivitas tidak akan dapat dilakukan sampai pendaftaran selesai. Memaksa pendaftaran agen selesai dengan menghidupkan ulang agen provisi di server Anda dapat mempercepat proses pendaftaran. Buka server Anda, cari layanan di bilah pencarian Windows, identifikasi layanan Microsoft Entra Koneksi Provisioning Agent, klik kanan layanan, dan mulai ulang.

Pilih Uji Koneksi, lalu tunggu satu menit.

Setelah pengujian koneksi berhasil dan menunjukkan bahwa kredensial yang disediakan diizinkan untuk mengaktifkan provisi, pilih Simpan.

Mengonfigurasi koneksi aplikasi

Kembali ke jendela browser web tempat Anda mengonfigurasi provisi aplikasi.

Catatan

Jika jendela telah kehabisan waktu, maka Anda perlu memilih kembali agen.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

Telusuri aplikasi Identity>Applications>Enterprise.

Pilih aplikasi apl ECMA lokal.

Pilih Provisi.

Jika Mulai muncul, ubah mode menjadi Otomatis, pada bagian Koneksi ivitas Lokal, pilih agen yang Anda sebarkan dan pilih Tetapkan Agen. Atau buka Edit Provisi.

Di bagian Informasi masuk Admin, masukkan URL berikut.

{connectorName}Ganti bagian dengan nama konektor pada host konektor ECMA, seperti CSV. Nama konektor peka huruf besar/kecil dan harus sama seperti yang dikonfigurasi dalam wizard. Anda juga dapat menggantilocalhostdengan nama host komputer Anda.Properti Nilai URL Penyewa https://localhost:8585/ecma2host_CSV/scimMasukkan nilai Token Rahasia yang Anda tentukan saat membuat konektor.

Catatan

Jika Anda baru saja menetapkan agen ke aplikasi, harap tunggu 10 menit hingga pendaftaran selesai. Pengujian konektivitas tidak akan dapat dilakukan sampai pendaftaran selesai. Memaksa pendaftaran agen selesai dengan menghidupkan ulang agen provisi di server Anda dapat mempercepat proses pendaftaran. Buka server Anda, cari layanan di bilah pencarian Windows, identifikasi Microsoft Entra Koneksi Provisioning Agent Service, klik kanan layanan, dan mulai ulang.

Pilih Uji Koneksi, lalu tunggu satu menit.

Setelah pengujian koneksi berhasil dan menunjukkan bahwa kredensial yang disediakan diizinkan untuk mengaktifkan provisi, pilih Simpan.

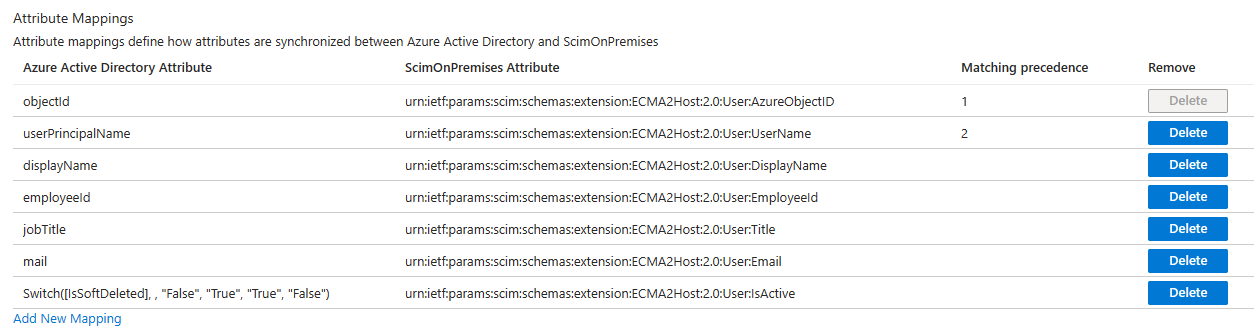

Mengonfigurasi pemetaan atribut

Sekarang Anda perlu memetakan atribut antara representasi pengguna di ID Microsoft Entra dan representasi pengguna di InputFile.txt lokal.

Anda akan menggunakan portal Azure untuk mengonfigurasi pemetaan antara atribut pengguna Microsoft Entra dan atribut yang sebelumnya Anda pilih di wizard konfigurasi Host ECMA.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

Telusuri aplikasi Identity>Applications>Enterprise.

Pilih aplikasi apl ECMA lokal.

Pilih Provisi.

Pilih Edit provisi, dan tunggu 10 detik.

Perluas Pemetaan dan pilih Provisikan pengguna Microsoft Entra. Jika ini pertama kalinya Anda mengonfigurasi pemetaan atribut untuk aplikasi ini, hanya akan ada satu pemetaan yang ada, untuk tempat penampung.

Untuk mengonfirmasi bahwa skema tersedia di MICROSOFT Entra ID, pilih kotak centang Perlihatkan opsi tingkat lanjut dan pilih Edit daftar atribut untuk ScimOnPremises. Pastikan bahwa semua atribut yang dipilih dalam wizard konfigurasi dicantumkan. Jika tidak, tunggu beberapa menit hingga skema di-refresh, lalu muat ulang halaman. Setelah Anda melihat atribut yang tercantum, batalkan dari halaman ini untuk kembali ke daftar pemetaan.

Sekarang, pada klik pada pemetaan USERPrincipalName PLACEHOLDER. Pemetaan ini ditambahkan secara default saat Anda pertama kali mengonfigurasi provisi lokal. Ubah nilai agar sesuai dengan yang berikut ini:

Jenis Pemetaan Atribut sumber Atribut Target Langsung userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Sekarang pilih Tambahkan Pemetaan Baru, dan ulangi langkah berikutnya untuk setiap pemetaan.

Tentukan atribut sumber dan target untuk setiap pemetaan dalam tabel berikut.

Jenis Pemetaan Atribut sumber Atribut Target Langsung objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Langsung userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Langsung displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Langsung employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Langsung jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Langsung mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Setelah semua pemetaan ditambahkan, pilih Simpan.

Menetapkan pengguna ke aplikasi

Sekarang setelah Anda memiliki Microsoft Entra ECMA Koneksi or Host yang berbicara dengan MICROSOFT Entra ID, dan pemetaan atribut dikonfigurasi, Anda dapat melanjutkan untuk mengonfigurasi siapa yang berada dalam cakupan provisi.

Penting

Untuk bagian ini, Anda harus keluar dan masuk menggunakan akun yang memiliki peran Administrator Aplikasi, Administrator Aplikasi Cloud, atau Administrator Global jika sebelumnya Anda masuk sebagai Administrator Identitas Hibrid. Pengguna tidak dapat ditetapkan ke aplikasi melalui peran Administrator Identitas Hibrid.

Jika ada pengguna yang ada di InputFile.txt, maka Anda harus membuat penetapan peran aplikasi untuk pengguna yang ada. Untuk mempelajari selengkapnya tentang cara membuat penetapan peran aplikasi secara massal, lihat mengatur pengguna aplikasi yang sudah ada di ID Microsoft Entra.

Jika tidak, jika tidak ada pengguna aplikasi saat ini, pilih pengguna uji dari Microsoft Entra yang akan diprovisikan ke aplikasi.

- Pastikan bahwa pengguna yang dipilih memiliki semua properti, yang dipetakan ke atribut skema yang diperlukan.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Pilih aplikasi apl ECMA lokal.

- Di sebelah kiri, di bawah Kelola, pilih Pengguna dan grup.

- Pilih Tambahkan pengguna/grup.

- Di bawah Pengguna, pilih Didak Ada yang Dipilih.

- Pilih pengguna dari kanan dan pilih tombol Pilih.

- Kini pili Tetapkan.

Uji provisi

Setelah atribut Anda dipetakan dan pengguna ditetapkan, Anda dapat menguji provisi sesuai permintaan dengan salah satu pengguna Anda.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Pilih aplikasi apl ECMA lokal.

- Pilih Provisi.

- Pilih Provisikan sesuai permintaan.

- Cari salah satu pengguna uji Anda, lalu pilih Provisi.

- Setelah beberapa detik, maka pesan Berhasil dibuat pengguna dalam sistem target muncul, dengan daftar atribut pengguna.

Mulai provisi pengguna

- Setelah provisi sesuai permintaan berhasil, ubah kembali ke halaman konfigurasi provisi. Pastikan cakupan diatur ke hanya pengguna dan grup yang ditetapkan, aktifkan provisi, lalu pilih Simpan.

- Tunggu beberapa menit hingga provisi dimulai. Mungkin perlu waktu hingga 40 menit. Setelah pekerjaan provisi selesai, seperti yang dijelaskan di bagian berikutnya, jika Anda selesai menguji, Anda dapat mengubah status provisi menjadi Nonaktif, dan pilih Simpan. Tindakan ini membuat layanan provisi tidak berjalan di masa yang akan datang.