Akses Bersyar: Sumber daya target

Sumber daya target (sebelumnya aplikasi Cloud, tindakan, dan konteks autentikasi) adalah sinyal utama dalam kebijakan Akses Bersyarat. Kebijakan Akses Bersyarah memungkinkan administrator menetapkan kontrol ke aplikasi, layanan, tindakan, atau konteks autentikasi tertentu.

- Administrator dapat memilih dari daftar aplikasi atau layanan yang menyertakan aplikasi Microsoft bawaan dan aplikasi terintegrasi Microsoft Entra apa pun termasuk galeri, non-galeri, dan aplikasi yang diterbitkan melalui Proksi Aplikasi.

- Administrator mungkin memilih untuk menentukan kebijakan yang tidak didasarkan pada aplikasi cloud tetapi pada tindakan pengguna seperti Mendaftarkan informasi keamanan atau Mendaftarkan atau menggabungkan perangkat, yang memungkinkan Akses Bersyarkat untuk menerapkan kontrol di sekitar tindakan tersebut.

- Administrator dapat menargetkan profil penerusan lalu lintas dari Akses Aman Global untuk fungsionalitas yang ditingkatkan.

- Administrator dapat menggunakan konteks autentikasi untuk memberikan lapisan keamanan tambahan di dalam aplikasi.

Aplikasi cloud Microsoft

Banyak aplikasi cloud Microsoft yang ada disertakan dalam daftar aplikasi yang dapat dipilih dari daftar tersebut.

Administrator dapat menetapkan kebijakan Akses Bersyarat ke aplikasi cloud berikut ini dari Microsoft. Beberapa aplikasi seperti Office 365 dan API Windows Azure Service Management menyertakan beberapa aplikasi atau layanan anak terkait. Kami terus menambahkan lebih banyak aplikasi, sehingga daftar berikut akan terus bertambah dan dapat berubah.

- Office 365

- Azure Analysis Services

- Azure DevOps

- Azure Data Explorer

- Azure Event Hubs

- Azure Service Bus

- Azure SQL Database dan Azure Synapse Analytics

- Common Data Service

- Microsoft Application Insights Analytics

- Microsoft Azure Information Protection

- API Manajemen Layanan Windows Azure

- Microsoft Defender for Cloud Apps

- Microsoft Commerce Tools Access Control Portal

- Microsoft Commerce Tools Authentication Service

- Microsoft Forms

- Microsoft Intune

- Microsoft Intune Enrollment

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power Automate

- Pencarian Microsoft di Bing

- Microsoft StaffHub

- Microsoft Stream

- Microsoft Teams

- Exchange Online

- SharePoint

- Yammer

- Office Delve

- Office Sway

- Outlook Groups

- Layanan Power BI

- Project Online

- Skype for Business Online

- Jaringan Privat Maya (VPN)

- Windows Defender ATP

Penting

Aplikasi yang tersedia untuk Akses Bersyarat telah melalui proses orientasi dan validasi. Daftar ini tidak mencakup semua aplikasi Microsoft, karena banyak aplikasi merupakan layanan backend dan tidak dimaksudkan untuk menerapkan kebijakan secara langsung. Jika mencari aplikasi yang hilang, Anda dapat menghubungi tim aplikasi tertentu atau membuat permintaan di UserVoice.

Office 365

Microsoft 365 menyediakan layanan produktivitas dan kolaborasi berbasis cloud seperti Exchange, SharePoint, dan Microsoft Teams. Layanan cloud Microsoft 365 sangat terintegrasi untuk memastikan pengalaman yang lancar dan kolaboratif. Integrasi ini dapat menyebabkan kebingungan saat membuat kebijakan karena beberapa aplikasi seperti Microsoft Teams memiliki dependensi pada aplikasi lain seperti SharePoint atau Exchange.

Office 365 Suite memungkinkan semua layanan tersebut dapat ditargetkan sekaligus. Sebaiknya gunakan Office 365 Suite baru, daripada menargetkan aplikasi cloud satu per satu untuk menghindari masalah pada dependensi layanan.

Menargetkan grup aplikasi ini membantu menghindari masalah yang mungkin muncul karena kebijakan dan dependensi yang tidak konsisten. Misalnya: Aplikasi Exchange Online terikat dengan data Exchange Online tradisional seperti email, kalender, dan informasi kontak. Metadata terkait mungkin diekspos melalui sumber daya yang berbeda seperti pencarian. Untuk memastikan bahwa semua metadata dilindungi seperti yang diinginkan, administrator harus menetapkan kebijakan ke aplikasi Office 365.

Administrator dapat mengecualikan seluruh rangkaian Office 365 atau aplikasi cloud Office 365 tertentu dari kebijakan Akses Bersyar.

Daftar lengkap semua layanan yang disertakan dapat ditemukan di artikel Aplikasi yang disertakan dalam suite aplikasi Office 365 Akses Bersyarat.

API Manajemen Layanan Azure Windows

Ketika Anda menargetkan aplikasi API Windows Azure Service Management, kebijakan diberlakukan untuk token yang dikeluarkan untuk seperangkat layanan yang terikat erat ke portal. Pengelompokan ini mencakup ID aplikasi dari:

- Azure Resource Manager

- Portal Microsoft Azure, yang juga mencakup pusat admin Microsoft Entra

- Azure Data Lake

- Application Insights API

- API Analitik Log

Karena kebijakan diterapkan ke portal manajemen Azure dan API, layanan, atau klien dengan dependensi layanan Azure API, dapat secara tidak langsung terpengaruh. Contohnya:

- API model penyebaran klasik

- Azure PowerShell

- Azure CLI

- Azure DevOps

- Portal Azure Data Factory

- Azure Event Hubs

- Azure Service Bus

- Database Azure SQL

- Instans Terkelola SQL

- Azure Synapse

- Portal administrator langganan Visual Studio

- Microsoft IoT Central

Catatan

Aplikasi Windows Azure Service Management API berlaku untuk Azure PowerShell, yang memanggil API Azure Resource Manager. Ini tidak berlaku untuk Microsoft Graph PowerShell, yang memanggil Microsoft Graph API.

Untuk informasi selengkapnya tentang cara menyiapkan kebijakan sampel untuk API Windows Azure Service Management, lihat Akses Bersyarat: Memerlukan MFA untuk manajemen Azure.

Tip

Untuk Azure Government, Anda harus menargetkan aplikasi Azure Government Cloud Management API.

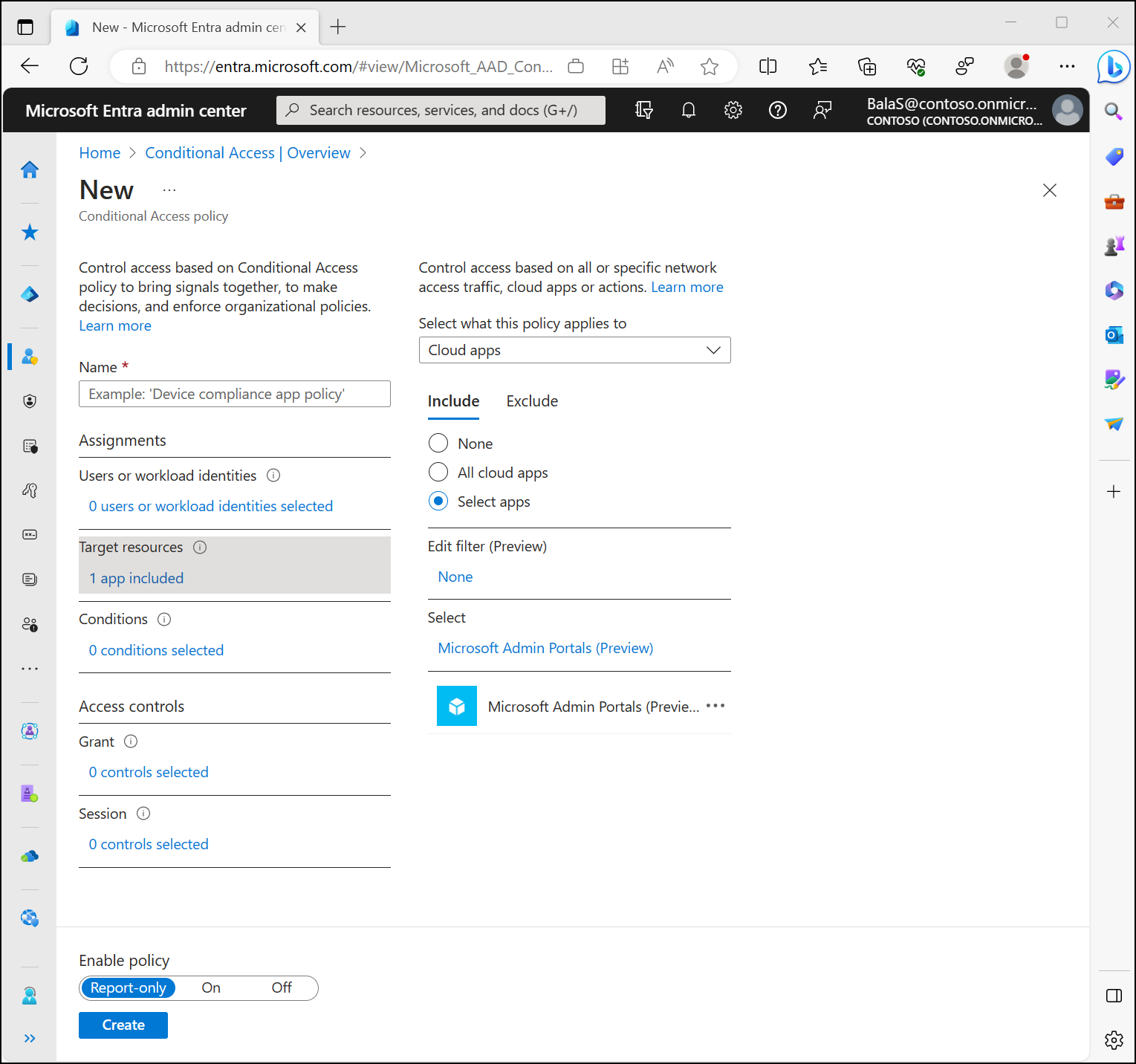

Portal Admin Microsoft

Jika kebijakan Akses Bersyarat menargetkan aplikasi cloud Portal Admin Microsoft, kebijakan diberlakukan untuk token yang dikeluarkan untuk ID aplikasi portal administratif Microsoft berikut:

- Portal Azure

- Pusat admin Exchange

- Pusat admin Microsoft 365

- Portal Pertahanan Microsoft 365

- Pusat admin Microsoft Entra

- Pusat admin Microsoft Intune

- Portal kepatuhan Microsoft Purview

- Pusat admin Microsoft Teams

Kami terus menambahkan banyak lagi portal administratif ke daftar.

Catatan

Aplikasi Portal Admin Microsoft hanya berlaku untuk masuk interaktif ke portal admin yang tercantum. Masuk ke sumber daya atau layanan yang mendasar seperti Microsoft Graph atau API Azure Resource Manager tidak tercakup oleh aplikasi ini. Sumber daya tersebut dilindungi oleh aplikasi Windows Azure Service Management API . Ini memungkinkan pelanggan untuk bergerak di sepanjang perjalanan adopsi MFA untuk admin tanpa memengaruhi otomatisasi yang bergantung pada API dan PowerShell. Ketika Anda siap, Microsoft merekomendasikan penggunaan kebijakan yang mengharuskan administrator melakukan MFA selalu untuk perlindungan komprehensif.

Aplikasi lain

Administrator dapat menambahkan aplikasi apa pun yang terdaftar di Microsoft Entra ke kebijakan Akses Bersyarat. Aplikasi ini bisa meliputi:

- Aplikasi yang diterbitkan melalui proksi aplikasi Microsoft Entra

- Aplikasi yang ditambahkan dari galeri

- Aplikasi kustom yang tidak ada dalam galeri

- Aplikasi lama yang diterbitkan melalui jaringan dan pengendali pengiriman aplikasi

- Aplikasi yang menggunakan akses menyeluruh berbasis kata sandi

Catatan

Karena kebijakan Akses Bersyarat menetapkan persyaratan untuk mengakses layanan, Anda tidak dapat menerapkannya ke aplikasi klien (publik/native). Dengan kata lain, kebijakan tidak ditetapkan langsung pada aplikasi klien (publik/native), tetapi diterapkan ketika klien memanggil layanan. Misalnya, kebijakan yang ditetapkan pada layanan SharePoint berlaku untuk semua klien yang memanggil SharePoint. Kebijakan yang ditetapkan di Exchange berlaku untuk upaya mengakses email menggunakan klien Outlook. Itulah sebabnya mengapa aplikasi klien (publik/native) tidak tersedia dalam pilihan di pemilih Aplikasi Cloud dan opsi Akses Bersyarat tidak tersedia di pengaturan aplikasi untuk aplikasi klien (publik/native) yang terdaftar di penyewa Anda.

Beberapa aplikasi tidak muncul di pemilih sama sekali. Satu-satunya cara untuk menyertakan aplikasi ini dalam kebijakan Akses Bersyarat adalah dengan menyertakan Semua aplikasi cloud.

Semua aplikasi cloud

Menerapkan kebijakan Akses Bersyar ke Semua aplikasi cloud menghasilkan kebijakan yang diberlakukan untuk semua token yang dikeluarkan untuk situs web dan layanan. Opsi ini mencakup aplikasi yang tidak dapat ditargetkan secara individual dalam kebijakan Akses Bersyarat, seperti Microsoft Entra ID.

Dalam beberapa kasus, kebijakan Semua aplikasi cloud secara tidak sengaja dapat memblokir akses pengguna. Kasus-kasus ini dikecualikan dari penegakan kebijakan dan meliputi:

Layanan yang diperlukan untuk mencapai postur keamanan yang diinginkan. Misalnya, panggilan pendaftaran perangkat dikecualikan dari kebijakan perangkat yang sesuai yang ditargetkan ke Semua aplikasi cloud.

Panggilan ke Azure AD Graph dan Microsoft Graph, untuk mengakses profil pengguna, keanggotaan grup, dan informasi hubungan yang umumnya digunakan oleh aplikasi yang dikecualikan dari kebijakan. Cakupan yang dikecualikan tercantum sebagai berikut. Persetujuan masih diperlukan bagi aplikasi untuk menggunakan izin ini.

- Untuk klien asli:

- Azure AD Graph: email, offline_access, openid, profil, User.Read

- Microsoft Graph: email, offline_access, openid, profil, User.Read, Orang. Membaca

- Untuk klien rahasia/terautentikasi:

- Azure AD Graph: email, offline_access, openid, profile, User.Read, User.Read.All, dan User.ReadBasic.All

- Microsoft Graph: email, offline_access, openid, profile, User.Read, User.Read.All, User.ReadBasic.All, Orang. Baca, Orang. Read.All, GroupMember.Read.All, Member.Read.Hidden

- Untuk klien asli:

Tindakan pengguna

Tindakan pengguna adalah tugas yang dilakukan pengguna. Saat ini, Akses Bersyarat mendukung dua tindakan pengguna:

- Mendaftarkan informasi keamanan: Tindakan pengguna ini memungkinkan diterapkannya kebijakan Akses Bersyarat saat pengguna yang diaktifkan untuk pendaftaran gabungan berupaya mendaftarkan informasi keamanan mereka. Informasi selengkapnya dapat ditemukan dalam artikel, Pendaftaran informasi keamanan gabungan.

Catatan

Saat menerapkan kebijakan yang menargetkan tindakan pengguna untuk mendaftarkan informasi keamanan, jika akun pengguna adalah tamu dari akun pribadi Microsoft (MSA), menggunakan kontrol 'Memerlukan autentikasi multifaktor', akan mengharuskan pengguna MSA mendaftarkan informasi keamanan dengan organisasi. Jika pengguna tamu berasal dari penyedia lain seperti Google, akses akan diblokir.

- Mendaftarkan atau menggabungkan perangkat: Tindakan pengguna ini memungkinkan administrator untuk menerapkan kebijakan Akses Bersyar saat pengguna mendaftarkan atau menggabungkan perangkat ke ID Microsoft Entra. Ini memberikan granularitas dalam mengonfigurasi autentikasi multifaktor untuk mendaftarkan atau menggabungkan perangkat alih-alih kebijakan di seluruh penyewa yang saat ini ada. Ada tiga pertimbangan utama dengan tindakan pengguna ini:

Require multifactor authenticationadalah satu-satunya kontrol akses yang tersedia pada tindakan pengguna ini dan lainnya dinonaktifkan. Pembatasan ini mencegah konflik dengan kontrol akses yang bergantung pada pendaftaran perangkat Microsoft Entra atau tidak berlaku untuk pendaftaran perangkat Microsoft Entra.Client apps,Filters for devices, danDevice statekondisi tidak tersedia dengan tindakan pengguna ini karena bergantung pada pendaftaran perangkat Microsoft Entra untuk menerapkan kebijakan Akses Bersyar.- Saat kebijakan Akses Bersyar diaktifkan dengan tindakan pengguna ini, Anda harus mengatur Perangkat Ringkasan>Perangkat>Identitas>Pengaturan -

Devices to be Microsoft Entra joined or Microsoft Entra registered require multifactor authenticationke Tidak. Jika tidak, kebijakan Akses Bersyarat dengan tindakan pengguna ini tidak akan diterapkan dengan benar. Informasi selengkapnya tentang pengaturan perangkat ini dapat ditemukan di Mengonfigurasi pengaturan perangkat.

Profil penerusan lalu lintas

Profil penerusan lalu lintas di Akses Aman Global memungkinkan administrator menentukan dan mengontrol bagaimana lalu lintas dirutekan melalui Akses Internet Microsoft Entra dan Akses Privat Microsoft Entra. Profil penerusan lalu lintas dapat ditetapkan ke perangkat dan jaringan jarak jauh. Untuk contoh cara menerapkan kebijakan Akses Bersyar ke profil lalu lintas ini, lihat artikel Cara menerapkan kebijakan Akses Bersyar ke profil lalu lintas Microsoft 365.

Untuk informasi selengkapnya tentang profil ini, lihat artikel Profil penerusan lalu lintas Akses Aman Global.

Konteks autentikasi

Konteks autentikasi dapat digunakan untuk mengamankan data dan tindakan lebih lanjut dalam aplikasi. Aplikasi ini dapat berupa aplikasi kustom Anda sendiri, aplikasi line of business (LOB) kustom, aplikasi seperti SharePoint, atau aplikasi yang dilindungi oleh Aplikasi Pertahanan Microsoft untuk Cloud.

Misalnya, organisasi mungkin menyimpan file di situs SharePoint seperti menu makan siang atau resep saus BBQ rahasia mereka. Semua orang mungkin memiliki akses ke situs menu makan siang, tetapi pengguna yang memiliki akses ke situs resep saus BBQ rahasia mungkin perlu mengakses dari perangkat terkelola dan menyetujui ketentuan penggunaan tertentu.

Konteks autentikasi berfungsi dengan pengguna atau identitas beban kerja, tetapi tidak dalam kebijakan Akses Bersyar yang sama.

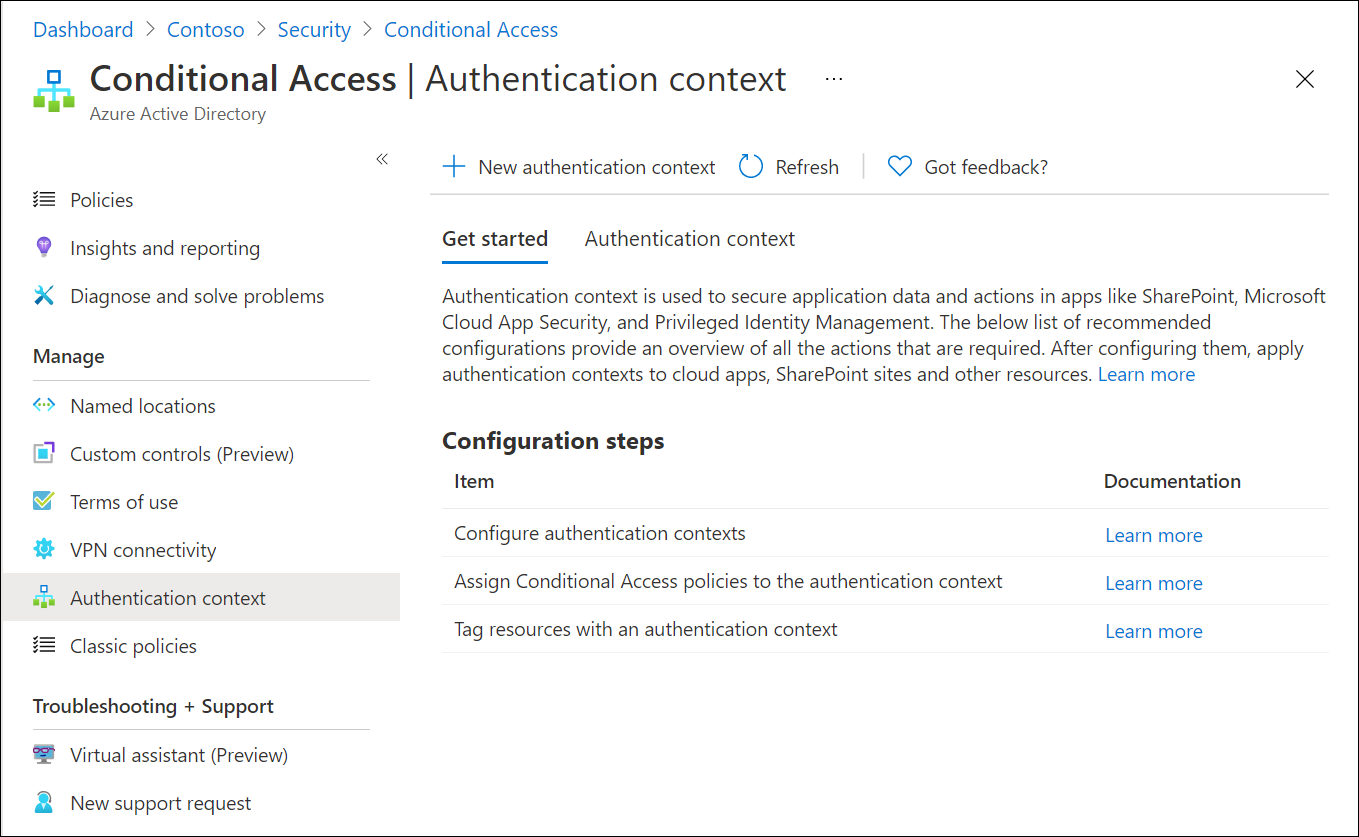

Mengonfigurasi konteks autentikasi

Konteks autentikasi dikelola di bawah konteks Autentikasi Akses>Bersyar Perlindungan>.

Buat definisi konteks autentikasi baru dengan memilih Konteks autentikasi baru. Organisasi dibatasi hingga total 99 definisi konteks autentikasi c1-c99. Konfigurasikan atribut berikut:

- Nama tampilan adalah nama yang digunakan untuk mengidentifikasi konteks autentikasi di ID Microsoft Entra dan di seluruh aplikasi yang menggunakan konteks autentikasi. Kami merekomendasikan nama yang dapat digunakan di seluruh sumber daya, seperti perangkat tepercaya, untuk mengurangi jumlah konteks autentikasi yang diperlukan. Memiliki set yang berkurang membatasi jumlah pengalihan dan memberikan pengalaman pengguna akhir ke pengguna akhir yang lebih baik.

- Deskripsi menyediakan informasi selengkapnya tentang kebijakan, yang digunakan oleh administrator dan yang menerapkan konteks autentikasi ke sumber daya.

- Kotak centang Terbitkan ke aplikasi jika dicentang, mengiklankan konteks autentikasi ke aplikasi dan membuatnya tersedia untuk ditetapkan. Jika tidak diperiksa konteks autentikasi tidak tersedia untuk sumber daya hilir.

- ID berdasarkan baca-saja dan digunakan dalam token dan aplikasi untuk definisi konteks autentikasi khusus permintaan. Tercantum di sini untuk pemecahan masalah dan kasus penggunaan pengembangan.

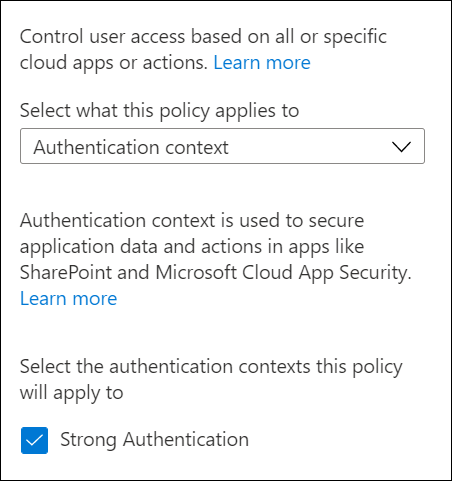

Menambahkan ke kebijakan Akses Bersyarat

Administrator kemudian dapat memilih konteks autentikasi yang diterbitkan dalam kebijakan Akses Bersyarat pada Penugasan>Aplikasi atau tindakan Cloud dan memilih Konteks autentikasi dari menu Pilih target penerapan kebijakan.

Menghapus konteks autentikasi

Saat Anda menghapus konteks autentikasi, pastikan tidak ada aplikasi yang masih menggunakannya. Jika tidak, akses ke data aplikasi tidak lagi dilindungi. Anda dapat mengonfirmasi prasyarat ini dengan memeriksa log masuk untuk kasus saat konteks autentikasi Kebijakan Akses Bersyarat sedang diterapkan.

Untuk menghapus konteks autentikasi, konteks tersebut tidak boleh memiliki kebijakan Akses Bersyar yang ditetapkan dan tidak boleh diterbitkan ke aplikasi. Persyaratan ini membantu mencegah penghapusan konteks autentikasi yang tidak disengaja yang masih digunakan.

Beri tag sumber daya dengan konteks autentikasi

Untuk informasi selengkapnya tentang penggunaan konteks autentikasi dalam aplikasi, lihat artikel berikut ini.

- Gunakan label sensitivitas untuk melindungi konten di Microsoft Teams, grup Microsoft 365, dan situs SharePoint

- Aplikasi Microsoft Defender untuk Cloud

- Aplikasi kustom