Menambahkan Google sebagai penyedia identitas untuk pengguna tamu B2B

Tip

Artikel ini menjelaskan penambahan Google sebagai penyedia identitas untuk kolaborasi B2B. Jika penyewa Anda dikonfigurasi untuk identitas pelanggan dan manajemen akses, lihat Menambahkan Google sebagai penyedia identitas untuk pelanggan.

Dengan menyiapkan federasi dengan Google, Anda dapat mengizinkan pengguna yang diundang untuk masuk ke aplikasi dan resource bersama Anda dengan akun Gmail mereka sendiri, tanpa harus membuat akun Microsoft. Setelah menambahkan Google sebagai salah satu opsi masuk aplikasi, di halaman Masuk , pengguna dapat memasukkan alamat Gmail yang mereka gunakan untuk masuk ke Google.

Catatan

Federasi Google dirancang khusus untuk pengguna Gmail. Untuk bergabung dengan domain Google Workspace, gunakan federasi penyedia identitas SAML/WS-Fed.

Penting

- Mulai 12 Juli 2021, jika pelanggan Microsoft Entra B2B menyiapkan integrasi Google baru untuk digunakan dengan pendaftaran layanan mandiri atau untuk mengundang pengguna eksternal untuk aplikasi kustom atau lini bisnis mereka, autentikasi dapat diblokir untuk pengguna Gmail (dengan layar kesalahan yang ditampilkan di Apa yang diharapkan). Masalah ini terjadi hanya jika Anda membuat integrasi Google untuk arus pengguna pendaftaran layanan mandiri atau undangan setelah 12 Juli 2021 dan autentikasi Gmail di aplikasi kustom atau line-of-business Anda belum dipindahkan ke tampilan web sistem. Karena tampilan web sistem diaktifkan secara default, sebagian besar aplikasi tidak akan terpengaruh. Untuk menghindari masalah ini, kami sangat menyarankan Anda untuk memindahkan autentikasi Gmail ke browser sistem sebelum membuat integrasi Google baru untuk pendaftaran layanan mandiri. Silakan lihat Tindakan yang diperlukan untuk tampilan web yang disematkan.

- Mulai 30 September, 2021, Google menghentikan dukungan rincian masuk tampilan web. Jika aplikasi Anda mengautentikasi pengguna dengan tampilan web yang disematkan dan Anda menggunakan federasi Google dengan Azure AD B2C atau Microsoft Entra B2B untuk undangan pengguna eksternal atau pendaftaran layanan mandiri, pengguna Google Gmail tidak akan dapat mengautentikasi. Pelajari selengkapnya.

Apa pengalaman untuk pengguna Google?

Anda dapat mengundang pengguna Google ke kolaborasi B2B dengan berbagai cara. Misalnya, Anda dapat menambahkannya ke direktori Anda melalui pusat admin Microsoft Entra. Saat menukarkan undangan Anda, pengalaman pengguna dapat bervariasi bergantung pada apakah mereka sudah masuk ke Google:

- Pengguna tamu yang tidak masuk ke Google diminta untuk melakukannya.

- Pengguna tamu yang sudah masuk ke Google diminta untuk memilih akun yang ingin mereka gunakan. Mereka harus memilih akun yang Anda gunakan untuk mengundang mereka.

Pengguna tamu yang melihat kesalahan "header terlalu lama" dapat menghapus cookie mereka atau membuka jendela pribadi atau penyamaran dan mencoba masuk lagi.

Titik akhir masuk

Pengguna tamu Google sekarang dapat masuk ke aplikasi multipenyewa atau pihak pertama Microsoft Anda dengan menggunakan titik akhir umum (dengan kata lain, URL aplikasi umum yang tidak menyertakan konteks penyewa Anda). Selama proses masuk, pengguna tamu memilih opsi Masuk, lalu memilih Masuk ke organisasi. Pengguna kemudian mengetik nama organisasi Anda dan terus masuk menggunakan info masuk Google mereka.

Pengguna tamu Google juga dapat menggunakan titik akhir aplikasi yang menyertakan informasi penyewa Anda, misalnya:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Anda juga dapat memberi pengguna google tamu tautan langsung ke aplikasi atau resource dengan menyertakan informasi penyewa Anda, misalnya https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Penghentian dukungan masuk webview

Mulai 30 September 2021, Google menghentikan dukungan masuk dengan tampilan web tersemat. Jika aplikasi Anda mengautentikasi pengguna dengan tampilan web yang disematkan dan Anda menggunakan federasi Google dengan Azure AD B2C atau Microsoft Entra B2B untuk undangan pengguna eksternal atau pendaftaran layanan mandiri, pengguna Google Gmail tidak akan dapat mengautentikasi.

Berikut ini adalah skenario yang diketahui yang memengaruhi pengguna Gmail:

- Aplikasi Microsoft (misalnya, Teams dan Power Apps) di Windows

- Aplikasi Windows yang menggunakan kontrol WebView, WebView2, atau kontrol WebBrowser yang lebih lama, untuk autentikasi. Aplikasi ini harus bermigrasi untuk menggunakan alur Manajer Akun Web (WAM).

- Aplikasi Android menggunakan elemen UI WebView

- Aplikasi iOS menggunakan UIWebView/WKWebview

- Aplikasi yang menggunakan ADAL

Perubahan ini tidak mempengaruhi:

- Aplikasi web

- Layanan Microsoft 365 yang diakses melalui situs web (misalnya SharePoint Online, Office aplikasi web, dan aplikasi web Teams)

- Aplikasi seluler menggunakan tampilan web sistem untuk autentikasi (SFSafariViewController di iOS, Tab Kustom di Android).

- Identitas Google Workspace, misalnya saat Anda menggunakan federasi langsung berbasis SAML dengan Google Workspace

- Aplikasi Windows yang menggunakan Web Account Manager (WAM) atau Web Authentication Broker (WAB).

Tindakan yang diperlukan untuk tampilan web yang disematkan

Ubah aplikasi Anda untuk menggunakan browser sistem untuk masuk. Untuk detailnya, lihat Tampilan web tersemat vs browser sistem di dokumentasi MSAL.NET. Semua SDK MSAL menggunakan browser sistem secara default.

Ekspektasi yang diinginkan

Mulai 30 September, Microsoft akan secara global meluncurkan aliran masuk perangkat yang berfungsi sebagai solusi untuk aplikasi yang masih menggunakan tampilan web tertanam untuk memastikan bahwa autentikasi tidak diblokir.

Cara masuk dengan alur masuk perangkat

Alur masuk perangkat meminta pengguna yang masuk dengan akun Gmail dalam tampilan web tertanam untuk memasukkan kode di browser terpisah sebelum mereka dapat menyelesaikan proses masuk. Jika pengguna masuk dengan akun Gmail mereka untuk pertama kalinya tanpa sesi aktif di browser, mereka akan melihat urutan layar berikut. Jika akun Gmail yang sudah ada sudah masuk, beberapa langkah ini mungkin akan dihilangkan.

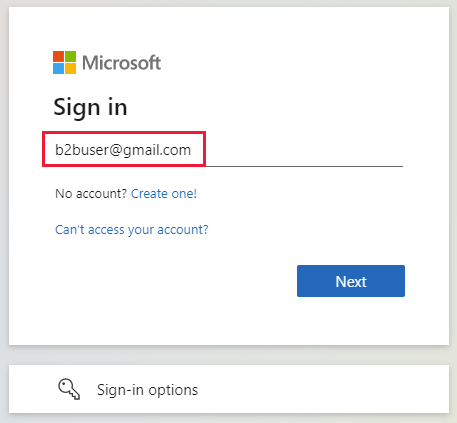

Pada layar Masuk, pengguna memasukkan alamat Gmail dan memilih Berikutnya.

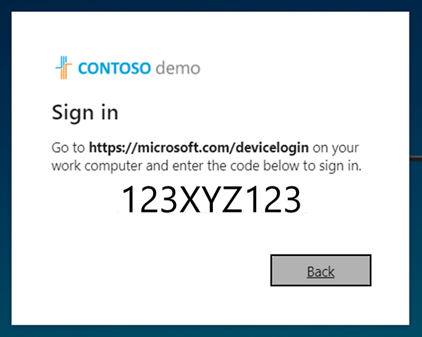

Layar berikut muncul, meminta pengguna untuk membuka jendela baru, menavigasi ke https://microsoft.com/devicelogin, dan memasukkan sembilan digit kode alfanumerik yang ditampilkan.

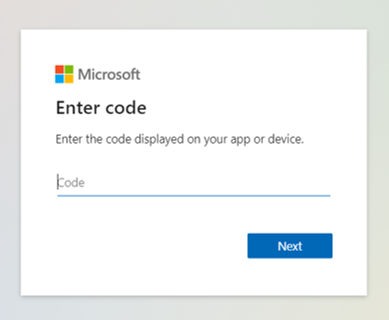

Halaman masuk perangkat terbuka, di mana pengguna dapat memasukkan kode.

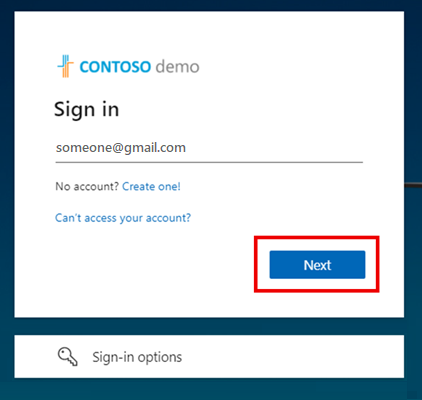

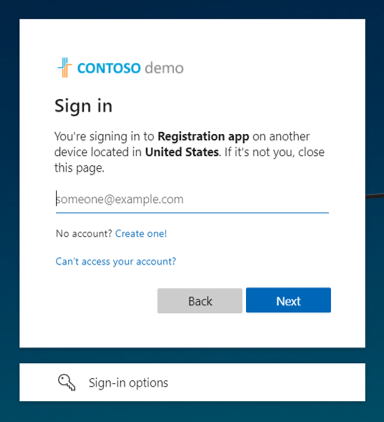

Jika kode cocok, pengguna diminta untuk memasukkan kembali email mereka untuk mengonfirmasi aplikasi mereka dan lokasi masuk untuk tujuan keamanan.

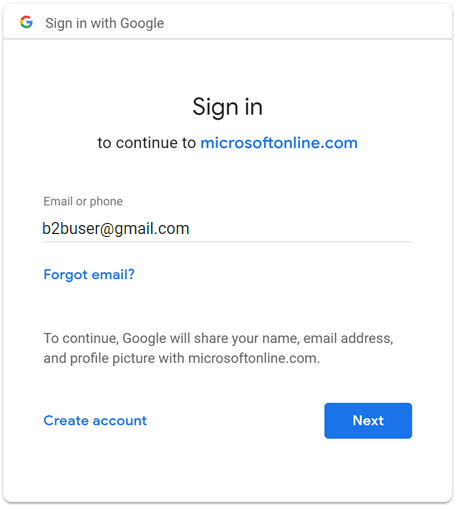

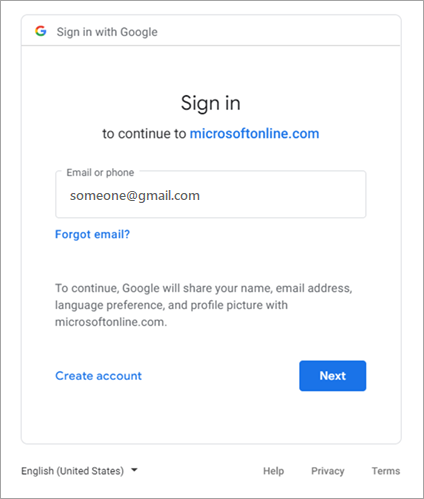

Pengguna masuk ke Google dengan email dan kata sandi mereka.

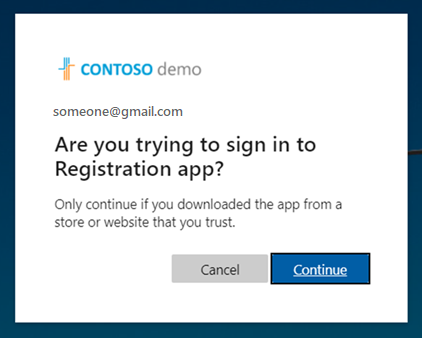

Sekali lagi, mereka diminta untuk mengonfirmasi aplikasi yang mereka masuki.

Pengguna memilih Lanjutkan. Sebuah prompt mengonfirmasi bahwa mereka masuk. Pengguna menutup tab atau jendela dan dikembalikan ke layar pertama, di mana mereka sekarang masuk ke aplikasi.

Atau, Anda dapat meminta pengguna Gmail yang sudah ada dan baru masuk dengan kode sandi satu kali email. Agar pengguna Gmail Anda menggunakan kode sandi email satu kali:

- Mengaktifkan kode sandi sekali pakai email.

- Menghapus Federasi Google.

- Atur ulang status penukaran pengguna Gmail Anda sehingga mereka dapat menggunakan kode sandi email satu kali ke depan.

Jika Anda ingin meminta ekstensi, pelanggan yang terkena dampak dengan ID klien OAuth yang terpengaruh harus menerima email dari Google Developers dengan informasi berikut mengenai ekstensi penegakan kebijakan satu kali, yang harus diselesaikan pada 31 Januari 2022:

- "Jika perlu, Anda dapat meminta ekstensi penegakan kebijakan penegakan satu kali untuk tampilan web tertanam untuk setiap ID klien OAuth yang terdaftar hingga 31 Januari 2022. Untuk kejelasan, kebijakan untuk tampilan web tertanam akan diberlakukan pada 1 Februari 2022 tanpa pengecualian atau ekstensi."

Aplikasi yang dimigrasikan ke tampilan web yang diizinkan untuk autentikasi tidak akan terpengaruh, dan pengguna akan diizinkan untuk mengautentikasi melalui Google seperti biasa.

Jika aplikasi tidak dimigrasikan ke tampilan web yang diizinkan untuk autentikasi, pengguna Gmail yang terpengaruh akan melihat layar berikut.

Membedakan antara CEF/Electron dan tampilan web yang disematkan

Selain penghentian dukungan masuk tampilan web dan kerangka kerja yang disematkan, Google juga menghentikan autentikasi Gmail berbasis Chromium Embedded Framework (CEF). Untuk aplikasi yang dibangun di CEF, seperti aplikasi Electron, Google akan menonaktifkan autentikasi pada 30 Juni 2021. Aplikasi yang terkena dampak telah menerima pemberitahuan dari Google secara langsung, dan tidak tercakup dalam dokumentasi ini. Dokumen ini berkaitan dengan tampilan web yang disematkan yang dijelaskan sebelumnya, yang akan dibatasi Google pada tanggal terpisah pada 30 September 2021.

Tindakan yang diperlukan untuk tampilan web yang disematkan

Ikuti panduan Google untuk menentukan apakah aplikasi Anda terpengaruh.

Langkah 1: Mengonfigurasi pengembang proyek Google

Pertama, buat proyek baru di Google Developers Console untuk mendapatkan ID klien dan rahasia klien yang nantinya dapat Anda tambahkan ke ID Eksternal Microsoft Entra.

Buka API Google di https://console.developers.google.com, dan masuk dengan akun Google Anda. Sebaiknya gunakan akun Google tim bersama.

Terima ketentuan layanan jika Anda diminta untuk melakukannya.

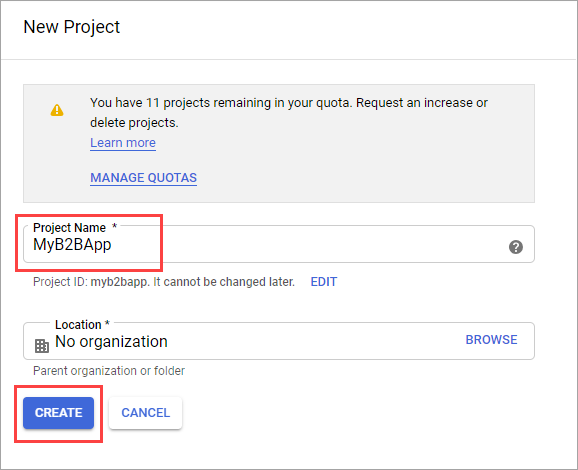

Membuat proyek baru: Di bagian atas halaman, pilih menu proyek untuk membuka halaman Pilih proyek. Pilih Proyek Baru.

Pada halaman Proyek Baru, beri nama proyek (misalnya,

MyB2BApp), lalu pilih Buat:

Buka proyek baru dengan memilih tautan di kotak pesan Notifikasi atau dengan menggunakan menu proyek di bagian atas halaman.

Di menu sebelah kiri, pilih API & Layanan, lalu pilih layar persetujuan OAuth.

Di bawah Tipe Pengguna, pilih Eksternal, lalu pilih Buat.

Di layar persetujuan OAuth, di bawah Informasi aplikasi, masukkan nama Aplikasi.

Di bawah Email dukungan pengguna, pilih alamat email.

Di bawah Domain resmi, pilih Tambahkan domain, lalu tambahkan

microsoftonline.comdomain.Di bawah Informasi kontak pengembang, masukkan alamat email.

Klik Simpan dan lanjutkan.

Di menu sebelah kiri, pilih Informasi Masuk.

Pilih Buat kredensial, lalu pilih ID klien OAuth.

Di menu Jenis aplikasi, pilih Aplikasi web. Beri nama yang sesuai dengan aplikasi ini, seperti

Microsoft Entra B2B. Di bawah URI pengalihan resmi, tambahkan URI berikut:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(di mana<tenant ID>ID penyewa Anda)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(di mana<tenant name>adalah nama penyewa Anda)

Catatan

Untuk menemukan ID penyewa Anda, masuk ke pusat admin Microsoft Entra. Di bawah Identitas, pilih Gambaran Umum dan salin ID Penyewa.

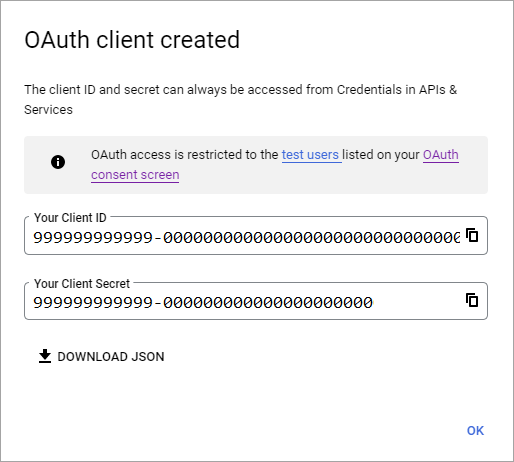

Pilih Buat. Salin ID klien dan rahasia klien Anda. Anda menggunakannya saat menambahkan idP di pusat admin Microsoft Entra.

Anda dapat meninggalkan proyek Anda pada status penerbitan Pengujian dan tambahkan pengguna uji ke layar persetujuan OAuth. Atau Anda dapat memilih tombol Publikasikan aplikasi di layar persetujuan OAuth untuk membuat aplikasi tersedia bagi pengguna mana pun dengan Akun Google.

Catatan

Dalam beberapa kasus, aplikasi Anda mungkin memerlukan verifikasi oleh Google (misalnya, jika Anda memperbarui logo aplikasi). Untuk informasi selengkapnya, lihat bantuan status verifikasi Google.

Langkah 2: Mengonfigurasi federasi Google di ID Eksternal Microsoft Entra

Kini Anda akan menetapkan ID klien Google dan rahasia klien. Anda dapat menggunakan pusat admin Microsoft Entra atau PowerShell untuk melakukannya. Pastikan untuk menguji konfigurasi federasi Google Anda dengan mengundang diri Anda sendiri. Gunakan alamat Gmail dan coba tukarkan undangan dengan akun Google yang Anda undang.

Untuk mengonfigurasi federasi Google di pusat admin Microsoft Entra

Masuk ke pusat admin Microsoft Entra sebagai setidaknya administrator Penyedia Identitas Eksternal.

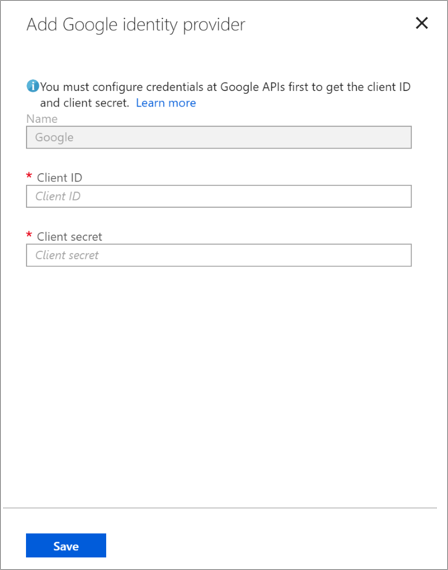

Telusuri Identitas Eksternal>Semua>idP lalu pilih tombol Google.

Masukkan ID klien dan rahasia klien yang Anda peroleh sebelumnya. Pilih Simpan:

Untuk mengonfigurasi federasi Google dengan menggunakan PowerShell

Instal versi terbaru modul Microsoft Graph PowerShell.

Koneksi ke penyewa Anda dengan menggunakan perintah Koneksi-MgGraph.

Pada permintaan masuk, masuk dengan akun Administrator Global terkelola.

Jalankan perintah berikut:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsCatatan

Gunakan ID klien dan rahasia klien dari aplikasi yang Anda buat di "Langkah 1: Konfigurasikan proyek pengembang Google.". Untuk informasi selengkapnya, lihat New-MgIdentityProvider.

Menambahkan IdP Google ke alur pengguna

Pada titik ini, IdP Google disiapkan di penyewa Microsoft Entra Anda. Pengguna yang menukarkan undangan dari Anda dapat menggunakan Google untuk masuk. Namun, jika Anda telah membuat alur pengguna pendaftaran layanan mandiri, Anda juga perlu menambahkan Google ke halaman masuk alur pengguna Anda. Untuk menambahkan IdP Google ke alur pengguna:

Telusuri ke >Identitas Eksternal Identitas>Alur pengguna.

Pilih alur pengguna tempat Anda ingin menambahkan IdP Google.

Di bawah Pengaturan, pilih Penyedia identitas.

Di daftar penyedia identitas, pilih Google.

Pilih Simpan.

Bagaimana cara menghapus federasi Google?

Anda dapat menghapus penyiapan federasi Google Anda. Jika Anda melakukannya, pengguna tamu Google yang sudah menukarkan undangan mereka tidak dapat masuk. Tetapi Anda dapat memberi mereka akses ke sumber daya Anda lagi dengan mereset status penukaran mereka.

Untuk menghapus federasi Google di pusat admin Microsoft Entra

Masuk ke pusat admin Microsoft Entra sebagai setidaknya administrator Penyedia Identitas Eksternal.

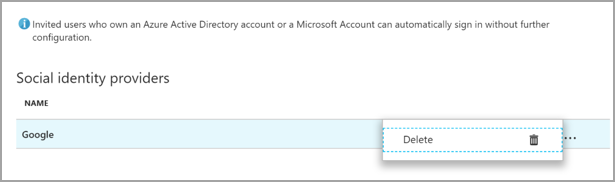

Telusuri Identitas>Eksternal Identitas>Semua idP.

Di baris Google, pilih tombol elipsis (...) lalu pilih Hapus.

Pilih Ya untuk mengonfirmasi penghapusan.

Untuk menghapus federasi Google dengan menggunakan PowerShell

Instal versi terbaru modul Microsoft Graph PowerShell.

Koneksi ke penyewa Anda dengan menggunakan perintah Koneksi-MgGraph.

Di prompt masuk, masuk dengan akun Administrator Global terkelola.

Masukkan perintah berikut:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHCatatan

Untuk informasi selengkapnya, lihat Remove-MgIdentityProvider.