Gunakan Tata Kelola ID Microsoft Entra untuk meninjau dan menghapus pengguna eksternal yang tidak lagi memiliki akses sumber daya

Artikel ini menjelaskan fitur dan metode yang memungkinkan Anda menentukan dan memilih identitas eksternal sehingga Anda dapat meninjaunya dan menghapusnya dari ID Microsoft Entra jika tidak lagi diperlukan. Cloud mempermudah kolaborasi dengan pengguna internal atau eksternal. Dengan menggunakan Office 365, organisasi mulai melihat proliferasi identitas eksternal (termasuk guest), saat pengguna bekerja sama pada data, dokumen, atau ruang kerja digital seperti Teams. Organisasi perlu menyeimbangkan, memungkinkan kolaborasi dan memenuhi persyaratan keamanan dan tata kelola. Bagian dari upaya ini harus mencakup mengevaluasi dan membersihkan pengguna eksternal, yang diundang untuk kolaborasi ke penyewa Anda, yang berasal dari organisasi mitra, dan menghapusnya dari ID Microsoft Entra Anda saat mereka tidak lagi diperlukan.

Catatan

Lisensi Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra, Enterprise Mobility + Security E5 berbayar, atau uji coba diperlukan untuk menggunakan tinjauan akses Microsoft Entra. Untuk informasi selengkapnya, lihat edisi Microsoft Entra.

Mengapa meninjau pengguna dari organisasi eksternal di penyewa Anda?

Di sebagian besar organisasi, pengguna akhir memulai proses mengundang mitra bisnis dan vendor untuk kolaborasi. Kebutuhan untuk berkolaborasi mendorong organisasi untuk menyediakan suatu cara bagi pemilik sumber daya dan pengguna akhir untuk mengevaluasi dan menetapkan pengguna eksternal secara teratur. Seringkali proses onboarding mitra kolaborasi baru direncanakan dan diperhitungkan, tetapi dengan banyak kolaborasi tidak memiliki tanggal akhir yang jelas, tidak selalu jelas ketika pengguna tidak lagi membutuhkan akses. Selain itu, manajemen siklus hidup identitas mendorong perusahaan untuk menjaga ID Microsoft Entra tetap bersih dan menghapus pengguna yang tidak lagi memerlukan akses ke sumber daya organisasi. Hanya menyimpan referensi identitas yang relevan untuk mitra dan vendor dalam direktori membantu mengurangi risiko karyawan Anda saat secara tidak sengaja memilih dan memberikan akses ke pengguna eksternal yang seharusnya dihapus. Dokumen ini memandu Anda melalui beberapa opsi mulai dari saran proaktif yang direkomendasikan hingga aktivitas reaktif dan pembersihan untuk mengatur identitas eksternal.

Menggunakan Pengelolaan Pemberian Hak untuk memberikan dan mencabut akses

Fitur pengelolaan pemberian hak memungkinkan siklus hidup otomatis identitas eksternal dengan akses ke sumber daya. Dengan menetapkan proses dan prosedur untuk mengelola akses melalui Pengelolaan Pemberian Hak, dan menerbitkan sumber daya melalui Paket Akses, melacak akses pengguna eksternal ke sumber daya menjadi masalah yang jauh lebih mudah untuk diselesaikan. Saat mengelola akses melalui Paket Akses Pengelolaan Pemberian Hak di ID Microsoft Entra, organisasi Anda dapat menentukan dan mengelola akses secara terpusat untuk pengguna Anda, dan pengguna dari organisasi mitra. Pengelolaan Pemberian Hak menggunakan persetujuan dan penugasan Paket Akses untuk melacak tempat pengguna eksternal telah meminta dan diberi akses. Jika pengguna eksternal kehilangan semua tugas mereka, Pengelolaan Pemberian Hak dapat menghapus pengguna eksternal ini secara otomatis dari penyewa.

Menemukan guest yang tidak diundang melalui Pengelolaan Pemberian Hak

Saat karyawan berwenang untuk berkolaborasi dengan pengguna eksternal, mereka dapat mengundang sejumlah pengguna dari luar organisasi Anda. Mencari dan mengelompokkan mitra eksternal ke dalam grup dinamis yang selaras dengan perusahaan dan meninjaunya mungkin tidak layak, karena mungkin ada terlalu banyak perusahaan individu yang berbeda untuk ditinjau, atau tidak ada pemilik atau sponsor untuk organisasi. Microsoft menyediakan contoh skrip PowerShell yang dapat membantu Anda menganalisis penggunaan identitas eksternal dalam penyewa. Skrip menghitung identitas eksternal dan mengategorikannya. Skrip dapat membantu Anda mengidentifikasi dan membersihkan identitas eksternal yang mungkin tidak lagi diperlukan. Sebagai bagian dari output skrip, sampel skrip mendukung pembuatan otomatis grup keamanan yang berisi mitra eksternal tanpa grup yang diidentifikasi - untuk analisis dan penggunaan lebih lanjut dengan tinjauan akses Microsoft Entra. Skrip tersedia di GitHub. Setelah selesai berjalan, skrip menghasilkan file output HTML yang menguraikan identitas eksternal yang:

- Tidak lagi memiliki keanggotaan grup dalam penyewa

- Memiliki tugas untuk peran istimewa dalam penyewa

- Memiliki tugas untuk aplikasi di penyewa

Output juga mencakup domain individu untuk masing-masing identitas eksternal ini.

Catatan

Skrip yang sebelumnya dirujuk adalah contoh skrip yang memeriksa keanggotaan grup, penetapan peran, dan penetapan aplikasi di ID Microsoft Entra. Mungkin ada penugasan lain dalam aplikasi yang diterima pengguna eksternal di luar ID Microsoft Entra, seperti SharePoint (penetapan keanggotaan langsung) atau Azure RBAC atau Azure DevOps.

Meninjau sumber daya yang digunakan oleh identitas eksternal

Jika Anda memiliki identitas eksternal menggunakan sumber daya seperti Teams atau aplikasi lain yang belum diatur oleh Pengelolaan Pemberian Hak, Anda mungkin juga ingin meninjau akses ke sumber daya ini secara teratur. Tinjauan Akses Microsoft Entra memberi Anda kemampuan untuk meninjau akses identitas eksternal dengan mengizinkan pemilik sumber daya, identitas eksternal itu sendiri, atau orang lain yang didelegasikan yang Anda percayai membuktikan apakah akses berkelanjutan diperlukan. Tinjauan Akses menargetkan sumber daya dan membuat aktivitas tinjauan yang tercakup untuk semua orang yang memiliki akses ke sumber daya atau pengguna Guest saja. Peninjau kemudian melihat daftar pengguna yang dihasilkan yang perlu mereka tinjau - baik semua pengguna, termasuk karyawan organisasi Anda atau identitas eksternal saja.

Membangun budaya tinjauan yang digerakkan oleh pemilik sumber daya membantu mengatur akses untuk identitas eksternal. Umumnya, pemilik sumber daya yang bertanggung jawab atas akses, ketersediaan, dan keamanan informasi yang mereka miliki, adalah audiens terbaik Anda untuk mendorong keputusan seputar akses ke sumber daya mereka dan lebih dekat dengan pengguna yang mengaksesnya daripada IT pusat atau sponsor yang mengelola banyak eksternal.

Membuat Tinjauan Akses untuk identitas eksternal

Pengguna yang tidak lagi memiliki akses ke sumber daya apa pun di penyewa Anda dapat dihapus jika mereka tidak lagi bekerja dengan organisasi Anda. Sebelum memblokir dan menghapus identitas eksternal ini, Anda mungkin ingin menjangkau pengguna eksternal ini dan memastikan Anda belum mengabaikan proyek, atau akses berdiri yang mereka miliki yang masih mereka butuhkan. Saat Anda membuat grup yang berisi semua identitas eksternal sebagai anggota yang menurut Anda tidak memiliki akses ke sumber daya apa pun di penyewa Anda, Anda dapat menggunakan Tinjauan Akses untuk menetapkan sendiri semua identitas eksternal apakah mereka masih membutuhkan atau memiliki akses - atau akan tetap memerlukan akses di masa mendatang. Sebagai bagian dari tinjauan, pembuat tinjauan di Tinjauan Akses dapat menggunakan fungsi Wajibkan alasan persetujuan untuk mengharuskan pengguna eksternal menyediakan alasan untuk akses berkelanjutan yang memungkinkan Anda mempelajari tempat dan cara mereka masih membutuhkan akses di penyewa Anda. Selain itu, Anda dapat mengaktifkan pengaturan Konten tambahan untuk fitur email peninjau, untuk memberi tahu pengguna bahwa mereka akan kehilangan akses jika mereka tidak merespons dan, jika mereka masih memerlukan akses, pembenaran diperlukan. Jika Anda ingin melanjutkan dan mengizinkan Tinjauan Akses menonaktifkan dan menghapus identitas eksternal, jika mereka gagal merespons atau memberikan alasan yang valid untuk akses lanjutan, Anda dapat menggunakan opsi Nonaktifkan dan hapus, seperti yang dijelaskan di bagian berikutnya.

Untuk membuat Tinjauan Akses untuk identitas eksternal, Anda akan mengikuti langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Tata Kelola Identitas.

Telusuri ke Grup>Identitas>Semua grup.

Cari grup yang berisi anggota yang merupakan identitas eksternal yang tidak memiliki akses ke sumber daya di penyewa Anda dan catat grup ini. Untuk mengotomatiskan pembuatan grup dengan anggota yang sesuai dengan kriteria ini, lihat: Mengumpulkan informasi sekeliling proliferasi identitas eksternal.

Telusuri Tinjauan Akses tata kelola identitas>.

Pilih + Tinjauan akses baru.

Pilih Teams + Groups lalu pilih grup yang Anda catat sebelumnya yang berisi identitas eksternal untuk mengatur cakupan Tinjau.

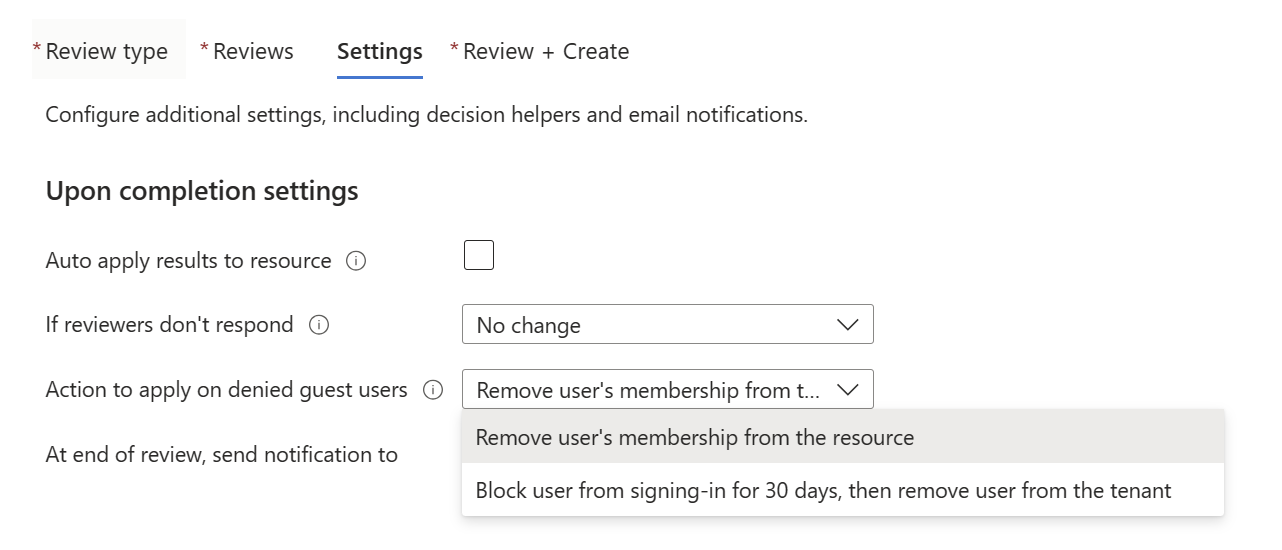

Di bagian Pengaturan setelah penyelesaian, Anda dapat memilih Blokir pengguna agar tidak masuk selama 30 hari, lalu menghapus pengguna dari penyewa di bawah opsi Tindakan untuk diterapkan pada pengguna yang ditolak. Untuk informasi selengkapnya, lihat: Menonaktifkan dan menghapus identitas eksternal dengan tinjauan akses Microsoft Entra.

Setelah tinjauan akses dibuat, pengguna tamu harus mensertifikasi akses mereka sebelum tinjauan selesai. Ini dilakukan oleh tamu yang menyetujui atau tidak menyetujui akses mereka dalam portal Akses Saya. Untuk panduan langkah demi langkah lengkap, lihat: Meninjau akses ke grup dan aplikasi dalam tinjauan akses.

Saat peninjauan selesai, halaman Hasil menunjukkan ringkasan respons yang diberikan oleh setiap identitas eksternal. Anda dapat memilih untuk menerapkan hasil secara otomatis dan membiarkan Tinjauan Akses menonaktifkan dan menghapusnya. Atau, Anda dapat melihat respons yang diberikan dan memutuskan apakah Anda ingin menghapus akses pengguna atau menindaklanjutinya dan mendapatkan informasi tambahan sebelum membuat keputusan. Jika beberapa pengguna masih memiliki akses ke sumber daya yang belum Anda tinjau, Anda dapat menggunakan tinjauan sebagai bagian dari penemuan Anda dan memperkaya siklus tinjauan dan pengesahan Anda berikutnya.

Untuk panduan langkah demi langkah terperinci, lihat: Membuat tinjauan akses grup dan aplikasi di ID Microsoft Entra.

Menonaktifkan dan menghapus identitas eksternal dengan tinjauan akses Microsoft Entra

Selain opsi untuk menghapus identitas eksternal yang tidak diinginkan dari sumber daya seperti grup atau aplikasi, tinjauan akses Microsoft Entra dapat memblokir identitas eksternal agar tidak masuk ke penyewa Anda dan menghapus identitas eksternal dari penyewa Anda setelah 30 hari. Setelah Anda memilih Blokir pengguna agar tidak masuk selama 30 hari, lalu hapus pengguna dari penyewa, tinjauan tetap dalam status "menerapkan" selama 30 hari. Selama periode ini, pengaturan, hasil, peninjau, atau Log audit di bawah tinjauan saat ini tidak dapat dilihat atau dikonfigurasi.

Pengaturan ini memungkinkan Anda mengidentifikasi, memblokir, dan menghapus identitas eksternal dari penyewa Microsoft Entra Anda. Identitas eksternal dengan status ditinjau dan akses lanjutan ditolak oleh peninjau akan diblokir dan dihapus, terlepas dari akses sumber daya atau keanggotaan grup yang mereka miliki. Pengaturan ini paling baik digunakan sebagai langkah terakhir setelah memvalidasi bahwa pengguna eksternal dalam peninjauan tidak lagi membawa akses sumber daya dan dapat dihapus dengan aman dari penyewa Anda atau jika Anda ingin memastikan mereka dihapus, terlepas dari akses mereka yang berdiri. Fitur "Nonaktifkan dan hapus" memblokir pengguna eksternal terlebih dahulu, mencabut kemampuan mereka untuk masuk ke penyewa Anda dan mengakses sumber daya. Akses sumber daya tidak dicabut dalam tahap ini, dan jika Anda ingin menginstansiasi kembali pengguna eksternal, kemampuan mereka untuk masuk dapat dikonfigurasi ulang. Setelah tidak ada tindakan lebih lanjut, identitas eksternal yang diblokir akan dihapus dari direktori setelah 30 hari, menghapus akun dan aksesnya.