Mengonfigurasi koneksi gateway VPN VNet-ke-VNet menggunakan Azure CLI

Artikel ini membantu Anda menghubungkan jaringan virtual dengan menggunakan tipe koneksi VNet-ke-VNet. Jaringan virtual dapat berada di wilayah yang sama atau berbeda, serta dari langganan yang sama atau berbeda. Saat menyambungkan VNet dari langganan yang berbeda, langganan tidak perlu dikaitkan dengan penyewa yang sama.

Langkah-langkah dalam artikel ini berlaku untuk model penyebaran Resource Manager dan menggunakan Azure CLI. Anda juga dapat membuat konfigurasi ini menggunakan alat penerapan atau model penerapan yang berbeda dengan memilih opsi yang berbeda dari daftar berikut:

Tentang menyambungkan VNet

Ada beberapa cara untuk menyambungkan VNet. Bagian berikut menjelaskan berbagai cara untuk menyambungkan jaringan virtual.

VNet-ke-VNet

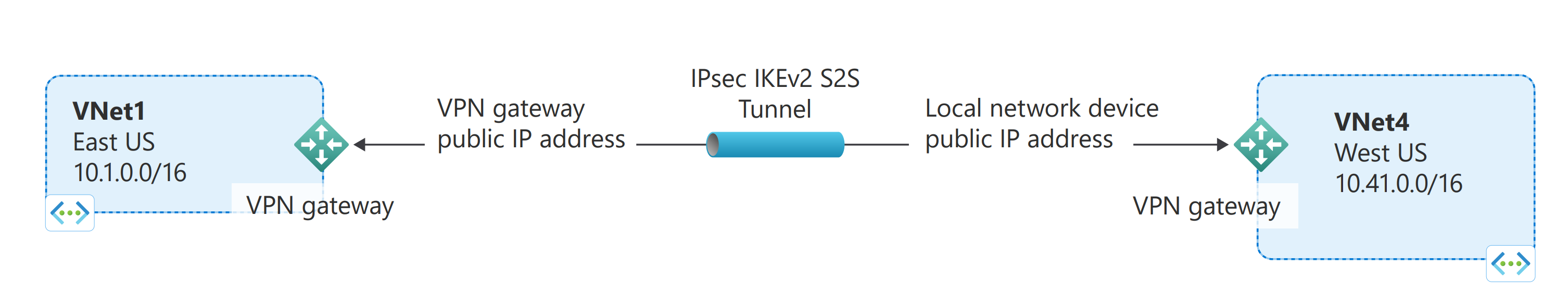

Mengonfigurasi koneksi VNet-ke-VNet adalah cara yang baik untuk menghubungkan VNet dengan mudah. Menghubungkan jaringan virtual ke jaringan virtual lain menggunakan tipe koneksi VNet-ke-VNet adalah mirip dengan membuat koneksi Situs-ke-IPsec Situs ke Situs untuk suatu okasi lokal. Kedua jenis konektivitas menggunakan VPN gateway untuk menyediakan terowongan yang aman menggunakan IPsec/IKE, dan keduanya berfungsi dengan cara yang sama saat berkomunikasi. Perbedaan antara tipe koneksi terletak pada konfigurasi gateway jaringan lokal. Saat membuat koneksi VNet-ke-VNet, Anda tidak melihat ruang alamat gateway jaringan lokal. Ini secara otomatis dibuat dan diisi. Jika Anda memperbarui ruang alamat untuk satu VNet, VNet lainnya secara otomatis tahu untuk merutekan ke ruang alamat yang diperbarui. Membuat koneksi VNet-ke-VNet biasanya lebih cepat dan lebih mudah daripada membuat koneksi Situs-ke-Situs antara VNet, tetapi tidak memberikan tingkat fleksibilitas yang sama jika Anda ingin menambahkan koneksi lain karena ruang alamat gateway jaringan lokal tidak tersedia untuk dimodifikasi secara manual.

Menyambungkan VNet menggunakan langkah-langkah Situs-ke-Situs (IPsec)

Jika Anda bekerja dengan konfigurasi jaringan yang rumit, Anda mungkin lebih suka menyambungkan VNet menggunakan langkah-langkah Situs-ke-Situs , alih-alih langkah VNet-ke-VNet. Saat Anda menggunakan langkah-langkah Situs ke Situs, Anda membuat dan mengonfigurasi gateway jaringan lokal secara manual. Gateway jaringan lokal untuk setiap VNet memperlakukan VNet lainnya sebagai situs lokal. Ini memungkinkan Anda menentukan ruang alamat tambahan untuk gateway jaringan lokal untuk merutekan lalu lintas. Jika ruang alamat untuk VNet berubah, Anda perlu memperbarui gateway jaringan lokal terkait secara manual untuk mencerminkan perubahan. Ini tidak diperbarui secara otomatis.

Peering VNET

Anda mungkin ingin mempertimbangkan untuk menyambungkan VNet menggunakan VNet Peering. Peering Vnet tidak menggunakan gateway VPN dan memiliki batasan yang berbeda. Sebagai tambahan Harga VNet peering dihitung secara berbeda dengan harga VPN Gateway VNet-ke-VNet. Untuk informasi selengkapnya, lihat Peering VNet.

Mengapa membuat koneksi VNet-ke-VNet?

Anda mungkin ingin menyambungkan jaringan virtual menggunakan koneksi VNet-ke-VNet karena alasan berikut:

Geo-redundansi lintas wilayah dan geo-kehadiran

- Anda dapat mengatur replikasi geografis atau sinkronisasi Anda sendiri dengan konektivitas yang aman tanpa melewati titik akhir yang menghadap internet.

- Dengan Azure Traffic Manager dan Load Balancer, Anda dapat menyiapkan beban kerja yang sangat tersedia dengan geo-redundansi di beberapa wilayah Azure. Salah satu contoh penting adalah menyiapkan SQL Always On dengan Grup Ketersediaan yang tersebar di beberapa wilayah Azure.

Aplikasi multi-tingkat regional dengan batas isolasi atau administratif

- Dalam wilayah yang sama, Anda dapat mengatur aplikasi multi-tingkat dengan beberapa jaringan virtual yang terhubung bersama karena persyaratan isolasi atau administrasi.

Komunikasi VNet-ke-VNet dapat dikombinasikan dengan konfigurasi multi-situs. Ini membuat Anda dapat membangun topologi jaringan yang menggabungkan konektivitas lintas lokasi dengan konektivitas antara jaringan virtual.

Langkah-langkah VNet-ke-VNet mana yang harus saya gunakan?

Dalam artikel ini, Anda akan melihat dua set langkah koneksi VNet-ke-VNet yang berbeda. Satu set langkah untuk VNet yang berada di langganan yang sama dan satu set untuk VNet yang berada di langganan yang berbeda.

Untuk latihan ini, Anda dapat menggabungkan konfigurasi, atau hanya memilih salah satu yang ingin Anda kerjakan. Semua konfigurasi menggunakan tipe koneksi VNet-ke-VNet. Lalu lintas jaringan melewati VNet yang terhubung langsung satu sama lain.

Menyambungkan VNet yang berada dalam langganan yang sama

Sebelum Anda mulai

Sebelum memulai, instal versi terbaru dari perintah CLI (2.0 atau yang lebih baru). Untuk informasi tentang penginstalan perintah CLI, baca Menginstal Azure CLI.

Merencanakan rentang alamat IP Anda

Dalam langkah-langkah berikut, Anda membuat dua jaringan virtual bersama dengan subnet dan konfigurasi gateway masing-masing. Anda kemudian membuat koneksi VPN antara dua VNet. Penting untuk merencanakan rentang alamat IP pada konfigurasi jaringan Anda. Perlu diingat bahwa Anda harus memastikan bahwa tidak ada rentang VNet atau rentang jaringan lokal yang tumpang tindih. Dalam contoh ini, kami tidak menyertakan server DNS. Jika Anda ingin resolusi nama untuk jaringan virtual Anda, lihat Resolusi nama.

Kami menggunakan nilai-nilai berikut dalam contoh:

Nilai untuk TestVNet1:

- Nama VNet: TestVNet1

- Grup sumber daya: TestRG1

- Lokasi: AS Timur

- TestVNet1: 10.11.0.0/16 & 10.12.0.0/16

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- GatewayName: VNet1GW

- IP Publik: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (Untuk VNet dalam langganan yang berbeda)

Nilai untuk TestVNet4:

- Nama VNet: TestVNet4

- TestVNet2: 10.41.0.0/16 & 10.42.0.0/16

- FrontEnd: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Grup Sumber Daya: TestRG4

- Lokasi: US Barat

- GatewayName: VNet4GW

- IP Publik: VNet4GWIP

- Tipe VPN: RouteBased

- Koneksi: VNet4toVNet1

Langkah 1 - Menyambungkan ke langganan Anda

Jika Anda ingin menggunakan Azure CLI secara lokal (alih-alih menggunakan Azure CloudShell), gunakan langkah-langkah berikut untuk menyambungkan ke langganan Azure Anda. Jika Anda menggunakan CloudShell, lewati ke bagian berikutnya.

Masuk ke langganan Azure Anda dengan perintah az login dan ikuti petunjuk di layar. Untuk informasi selengkapnya tentang proses masuk, lihat Memulai Azure CLI.

az loginJika Anda memiliki lebih dari satu langganan Azure, daftarkan langganan untuk akun tersebut.

az account list --allTentukan langganan yang ingin Anda gunakan.

az account set --subscription <replace_with_your_subscription_id>

Langkah 2 - Membuat dan mengonfigurasi TestVNet1

Buat grup sumber daya.

az group create -n TestRG1 -l eastusBuat TestVNet1 dan subnet untuk TestVNet1 menggunakan perintah az network vnet create . Contoh ini membuat jaringan virtual bernama TestVNet1 dan subnet bernama FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Membuat ruang alamat tambahan untuk subnet backend. Perhatikan bahwa dalam langkah ini, kami menentukan ruang alamat yang kami buat sebelumnya, dan ruang alamat tambahan yang ingin kami tambahkan. Ini karena perintah pembaruan vnet jaringan az menghapus pengaturan sebelumnya. Pastikan untuk menentukan semua prefiks alamat saat menggunakan perintah ini.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Membuat backend subnet.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Membuat subnet gateway. Perhatikan bahwa subnet gateway diberi nama 'GatewaySubnet'. Nama ini diperlukan. Dalam contoh ini, subnet gateway menggunakan /27. Meskipun dimungkinkan untuk membuat subnet gateway sekecil /29, kami sarankan Anda membuat subnet yang lebih besar yang menyertakan lebih banyak alamat dengan memilih setidaknya /28 atau /27. Ini akan memungkinkan alamat yang cukup untuk mengakomodasi kemungkinan konfigurasi tambahan yang mungkin Anda inginkan di masa mendatang.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Gateway VPN harus memiliki alamat IP publik. Alamat IP publik dialokasikan ke gateway VPN yang Anda buat untuk jaringan virtual Anda. Gunakan contoh berikut untuk meminta alamat IP publik menggunakan perintah az network public-ip create :

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusBuat gateway jaringan virtual untuk TestVNet1 menggunakan perintah az network vnet-gateway create . Jika Anda menjalankan perintah ini menggunakan parameter '--no-wait', Anda tidak akan melihat umpan balik atau output apa pun. Parameter '--no-wait' memungkinkan gateway untuk terbentuk di latar belakang. Bukan berarti gateway VPN segera selesai dibuat. Membuat gateway seringkali memakan waktu 45 menit atau lebih, bergantung pada SKU gateway yang Anda gunakan.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Langkah 3 - Membuat dan mengonfigurasi TestVNet4

Buat grup sumber daya.

az group create -n TestRG4 -l westusBuat TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Buat subnet tambahan untuk TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Membuat subnet gateway.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Minta alamat IP publik.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusBuat gateway jaringan virtual TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Langkah 4 - Buat koneksi

Anda sekarang memiliki dua VNet dengan gateway VPN. Langkah selanjutnya adalah membuat koneksi gateway VPN antara gateway jaringan virtual. Jika Anda menggunakan contoh sebelumnya, gateway VNet Anda berada di grup sumber daya yang berbeda. Saat gateway berada dalam grup sumber daya yang berbeda, Anda perlu mengidentifikasi dan menentukan ID sumber daya untuk setiap gateway saat membuat koneksi. Jika VNet Berada dalam grup sumber daya yang sama, Anda dapat menggunakan kumpulan instruksi kedua karena Anda tidak perlu menentukan ID sumber daya.

Untuk menghubungkan VNet yang berada di grup sumber daya yang berbeda

Dapatkan ID Sumber Daya VNet1GW dari output perintah berikut:

az network vnet-gateway show -n VNet1GW -g TestRG1Di output, temukan baris

"id:". Nilai dalam tanda kutip diperlukan untuk membuat koneksi di bagian berikutnya. Salin nilai-nilai ini ke editor teks, seperti Notepad, sehingga Anda dapat dengan mudah menempelkannya saat membuat koneksi Anda.Contoh output:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Salin nilai setelah

"id":dalam tanda kutip."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Dapatkan ID Sumber Daya VNet4GW dan salin nilai ke editor teks.

az network vnet-gateway show -n VNet4GW -g TestRG4Buat koneksi TestVNet1 ke TestVNet4. Dalam langkah ini, Anda membuat koneksi dari TestVNet1 ke TestVNet4. Ada kunci bersama yang dirujuk dalam contoh. Anda dapat menggunakan nilai Anda sendiri untuk kunci bersama. Yang penting adalah kunci bersama harus cocok untuk kedua koneksi. Membuat sambungan hanya membutuhkan waktu singkat.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWBuat koneksi TestVNet4 ke TestVNet1. Langkah ini mirip dengan langkah sebelumnya, kecuali Anda membuat koneksi dari TestVNet4 ke TestVNet1. Pastikan kunci bersama cocok. Dibutuhkan beberapa menit untuk membangun koneksi.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWVerifikasi sambungan Anda. Lihat Memverifikasi koneksi Anda.

Untuk menghubungkan VNet yang berada di grup sumber daya yang berbeda

Buat koneksi TestVNet1 ke TestVNet4. Dalam langkah ini, Anda membuat koneksi dari TestVNet1 ke TestVNet4. Perhatikan bahwa grup sumber daya sama dalam contoh. Ada kunci bersama yang direferensikan dalam contoh. Anda dapat menggunakan nilai Anda sendiri untuk kunci bersama, tetapi kunci bersama harus cocok untuk kedua koneksi. Membuat sambungan hanya membutuhkan waktu singkat.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWBuat koneksi TestVNet4 ke TestVNet1. Langkah ini mirip dengan langkah sebelumnya, kecuali Anda membuat koneksi dari TestVNet4 ke TestVNet1. Pastikan kunci bersama cocok. Dibutuhkan beberapa menit untuk membangun koneksi.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWVerifikasi sambungan Anda. Lihat Memverifikasi koneksi Anda.

Menyambungkan VNet yang berada di langganan yang berbeda

Dalam skenario ini, Anda menghubungkan TestVNet1 dan TestVNet5. VNets berada di langganan yang berbeda. Langganan tidak perlu dikaitkan dengan penyewa yang sama. Langkah-langkah untuk konfigurasi ini menambahkan koneksi VNet-ke-VNet tambahan untuk menyambungkan TestVNet1 ke TestVNet5.

Langkah 5 - Membuat dan mengonfigurasi TestVNet1

Instruksi ini merupakan lanjutan dari langkah-langkah di bagian sebelumnya. Anda harus menyelesaikan Langkah 1 dan Langkah 2 untuk membuat dan mengonfigurasi TestVNet1 dan VPN Gateway untuk TestVNet1. Untuk konfigurasi ini, Anda tidak diharuskan membuat TestVNet4 dari bagian sebelumnya, meskipun jika Anda membuatnya, itu tidak akan bertentang dengan langkah-langkah ini: lalu lintas dari TestVNet4 tidak merutekan ke TestVNet5. Setelah Anda menyelesaikan Langkah 1 dan Langkah 2, lanjutkan dengan Langkah 6.

Langkah 6 - Periksa rentang alamat IP

Saat membuat koneksi tambahan, penting untuk memverifikasi bahwa ruang alamat IP jaringan virtual baru tidak tumpang tindih dengan rentang VNet atau rentang gateway jaringan lokal Anda lainnya. Untuk latihan ini, Anda bisa menggunakan nilai berikut untuk TestVNet5:

Nilai untuk TestVNet5:

- Nama VNet: TestVNet5

- Grup Sumber Daya: TestRG5

- Lokasi: Jepang Timur

- TestVNet5: 10.51.0.0/16 & 10.52.0.0/16

- FrontEnd: 10.51.0.0/24

- BackEnd: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- NamaGateway: VNet5GW

- IP Publik: VNet5GWIP

- Tipe VPN: RouteBased

- Koneksi: VNet5toVNet1

- ConnectionType: VNet2VNet

Langkah 7 - Membuat dan mengonfigurasi TestVNet5

Langkah ini harus dilakukan dalam konteks langganan baru, Langganan 5. Bagian ini dapat dilakukan oleh administrator di organisasi lain yang memiliki langganan. Untuk beralih antar langganan gunakan az account list --alluntuk mencantumkan langganan yang tersedia untuk akun Anda, lalu gunakanaz account set --subscription <subscriptionID> untuk beralih ke langganan yang ingin Anda gunakan.

Pastikan Anda tersambung ke Langganan 5, lalu buat grup sumber daya.

az group create -n TestRG5 -l japaneastBuat TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Tambahkan subnet.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Menambahkan subnet gateway.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Minta alamat IP publik.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastMembuat gateway TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Langkah 8 - Buat koneksi

Langkah ini dibagi menjadi dua sesi CLI yang ditandai sebagai [Langganan 1], dan [Langganan 5] karena gateway berada di langganan yang berbeda. Untuk beralih antar langganan gunakan az account list --alluntuk mencantumkan langganan yang tersedia untuk akun Anda, lalu gunakanaz account set --subscription <subscriptionID> untuk beralih ke langganan yang ingin Anda gunakan.

[Langganan 1] Masuk dan sambungkan ke Langganan 1. Jalankan perintah berikut untuk mendapatkan nama dan ID Gateway dari output:

az network vnet-gateway show -n VNet1GW -g TestRG1Salin output untuk

id:. Kirim ID dan nama gateway VNet (VNet1GW) ke administrator Langganan 5 melalui email atau metode lain.Contoh output:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Langganan 5] Masuk dan sambungkan ke Langganan 5. Jalankan perintah berikut untuk mendapatkan nama dan ID Gateway dari output:

az network vnet-gateway show -n VNet5GW -g TestRG5Salin output untuk

id:. Kirim ID dan nama gateway VNet (VNet5GW) ke administrator Langganan 1 melalui email atau metode lain.[Langganan 1] Dalam langkah ini, Anda membuat koneksi dari TestVNet1 ke TestVNet5. Anda dapat menggunakan nilai Anda sendiri untuk kunci bersama, tetapi kunci bersama harus cocok untuk kedua koneksi. Membuat sambungan hanya membutuhkan waktu singkat. Pastikan Anda tersambung ke Langganan 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Langganan 5] Langkah ini mirip dengan langkah sebelumnya, kecuali Anda membuat koneksi dari TestVNet5 ke TestVNet1. Pastikan kunci bersama cocok dan Anda tersambung ke Langganan 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Memverifikasi koneksi

Penting

Saat Anda bekerja dengan subnet gateway, hindari mengaitkan grup keamanan jaringan (NSG) ke subnet gateway. Mengaitkan grup keamanan jaringan ke subnet ini dapat menyebabkan gateway jaringan virtual Anda (gateway VPN dan ExpressRoute) berhenti berfungsi seperti yang diharapkan. Untuk informasi selengkapnya tentang grup keamanan jaringan, lihat Apa itu grup keamanan jaringan?.

Anda dapat memverifikasi bahwa koneksi Anda berhasil dengan menggunakan perintah az network vpn-connection show. Dalam contoh, '--name' mengacu pada nama koneksi yang ingin Anda uji. Ketika koneksi sedang dalam proses dibuat, status koneksinya menunjukkan 'Menyambungkan'. Setelah koneksi dibuat, status berubah menjadi 'Tersambung'. Ubah contoh berikut dengan nilai untuk lingkungan Anda.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Tanya Jawab Umum VNet-ke-VNet

Lihat FAQ VPN Gateway untuk tanya jawab umum VNet-ke-VNet.

Langkah berikutnya

- Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke jaringan virtual Anda. Untuk informasi selengkapnya, lihat dokumentasi Virtual Machines .

- Untuk informasi tentang BGP, lihat Ringkasan BGP dan Cara mengonfigurasi BGP.