Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

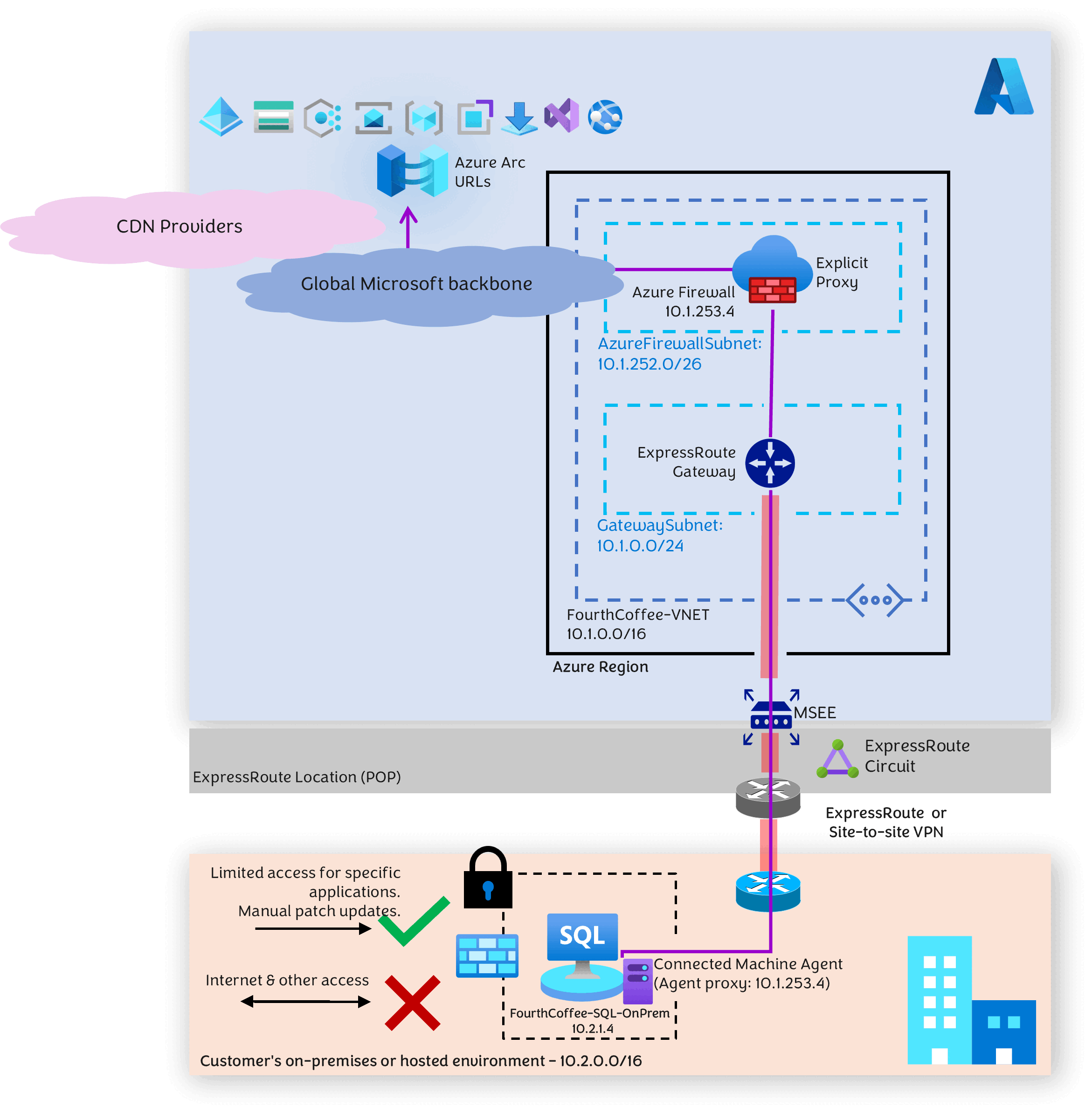

Artikel ini menjelaskan cara mengonfigurasi komunikasi untuk SQL Server yang diaktifkan oleh instans Azure Arc sehingga terhubung ke Azure tanpa melalui jalur internet.

Desain ini menerapkan server proksi penerusan di Azure untuk memungkinkan SQL Server berkomunikasi melalui VPN antarsitus atau koneksi ExpressRoute dengan alamat IP privat. Proksi berkomunikasi dengan URL Arc melalui jaringan backbone Azure.

Penting

Implementasi ini menggunakan proksi Eksplisit Azure Firewall - yang saat ini tersedia dalam pratinjau.

Diagram berikut mewakili pola ini.

Untuk proksi penerusan, pilih salah satu:

Fitur proksi Eksplisit Azure Firewall (pratinjau), yang merupakan Layanan keamanan jaringan Platform as a Service (PaaS).

Atau

Proksi pihak ketiga untuk Network Virtual Appliance (NVA).

Diagram menunjukkan proksi Eksplisit Azure Firewall.

Skenario penggunaan

Gunakan arsitektur ini untuk SQL Server yang diaktifkan oleh Azure Arc saat:

Instans SQL Server terisolasi dan dilindungi.

Agen Azure Connected Machine hanya dapat berkomunikasi dengan proksi penerusan melalui IP privat yang dihosting dalam Virtual Network Anda di Azure. URL dan IP publik yang digunakan oleh proksi penerusan untuk mengakses URL terkait Arc terletak pada backbone Microsoft, bukan melalui internet. Oleh karena itu, lalu lintas tidak melalui internet publik.

Lalu lintas antara instans SQL Server dan proksi penerusan harus aman. Dalam diagram sebelumnya, ExpressRoute digambarkan untuk konektivitas antara server SQL dan proksi penerusan, tetapi juga dapat dicapai menggunakan VPN situs-ke-situs.

Lalu lintas lebih banyak melewati peering privat ExpressRoute dibandingkan peering publik.

Konfigurasi proksi dilakukan dalam agen Arc Connected Machine dan bukan di tingkat OS. Konfigurasi ini mungkin tidak memengaruhi kebijakan terkait keamanan Anda.

Komunikasi Arc dienkripsi melalui port 443, dan menggunakan ExpressRoute atau VPN situs-ke-situs menambahkan lapisan keamanan tambahan.

Prasyarat - Jaringan virtual Azure dengan dua subnet

Arsitektur ini memerlukan jaringan virtual di Azure dengan dua subnet. Langkah-langkah berikut bersiap untuk VPN situs-ke-situs alih-alih ExpressRoute.

- Buat jaringan virtual dan subnet untuk gateway AZURE VPN.

- Buat subnet terpisah untuk Azure Firewall.

Langkah selanjutnya menyebarkan Azure Firewall sebagai proksi penerusan.

Membuat VPN antara SQL Server dan Azure

Buat VPN situs-ke-situs dari lokasi SQL Server Anda ke Azure.

Ikuti langkah-langkah di Tutorial: Membuat dan mengelola gateway VPN menggunakan portal Microsoft Azure untuk membuat VPN Gateway.

Buat Gateway Jaringan Lokal sebelum membuat VPN Site-to-Site. Ikuti langkah-langkah di Tutorial: Membuat koneksi VPN situs-ke-situs di portal Microsoft Azure.

Membuat firewall dan mengonfigurasi proksi

- Buat Azure Firewall bersama dengan Firewall Manager.

- Konfigurasikan pengaturan proksi eksplisit Azure Firewall (pratinjau) untuk bertindak sebagai proksi depan.

- Buat aturan untuk mengizinkan IP SQL Server (

10.2.1.4).

Agen Azure Connected Machine menggunakan aturan tersebut untuk mengakses https keluar melalui firewall.

Menyambungkan server SQL menggunakan Azure Arc

Dari portal Microsoft Azure, buat skrip onboarding. Seperti yang dijelaskan di sini, Sambungkan SQL Server Anda ke Azure Arc.

Jalankan skrip untuk menginstal agen Azure Connected Machine dengan konfigurasi yang benar. Anda dapat mengonfigurasi pengaturan proksi saat membuat skrip.

Dalam artikel ini, kami memperbarui pengaturan proksi jalur privat setelah kami menginstal ekstensi agen Arc Connected Machine.

Mengonfigurasi agen Mesin Terkoneksi Azure

Untuk mengonfigurasi agen Azure Connected Machine, gunakan CLI azcmagent:

Mengatur URL proksi

azcmagent config set proxy.url "http://<ip address>:8443"Memverifikasi URL proksi

azcmagent config get proxy.urlKonsol mengembalikan URL proksi saat ini.

Verifikasi bahwa agen tersambung.

azcmagent show | find | "Agent Status"Konsol mengembalikan status agen. Jika agen dikonfigurasi, konsol mengembalikan:

Agent Status: Connected

Mengabaikan URL

Anda mungkin perlu mengonfigurasi agen untuk melewati URL tertentu sehingga tidak melalui proksi, dan mengizinkan akses langsung sebagai gantinya. URL Proksi melewati jika Anda perlu mendukung titik akhir privat. Untuk informasi selengkapnya, tinjau Melewati proksi untuk titik akhir privat.

Mengonfigurasi firewall untuk analisis log

Anda juga dapat mengonfigurasi firewall untuk mengirim lognya ke Azure Log Analytics. Untuk detailnya, tinjau Monitor Azure Firewall.

Membersihkan sumber daya

Jika Anda tidak akan terus menggunakan aplikasi ini, hapus sumber daya ini.

Untuk menghapus sumber daya dari portal Microsoft Azure:

- Masukkan nama grup sumber daya Anda di kotak pencarian pilih dari hasil pencarian.

- Pilih Hapus grup sumber daya.

- Konfirmasikan nama grup sumber daya di Ketik nama grup sumber daya, dan pilih Hapus.