Menggunakan syarat lokasi dalam kebijakan Akses Bersyarat

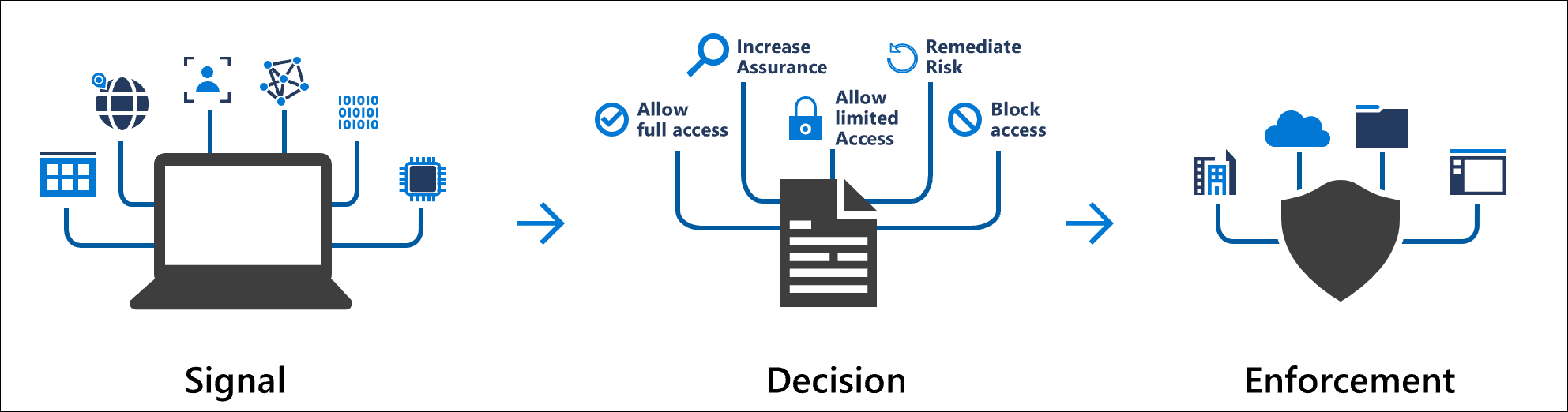

Kebijakan Akses Bersyarat adalah pernyataan if-then paling mendasar yang menggabungkan sinyal, untuk membuat keputusan, dan menegakkan kebijakan organisasi. Salah satu sinyal itu adalah lokasi.

Seperti disebutkan dalam posting blog IPv6 akan datang ke ID Microsoft Entra, kami sekarang mendukung IPv6 di layanan Microsoft Entra.

Organisasi dapat menggunakan lokasi ini untuk tugas umum seperti:

- Memerlukan autentikasi multifaktor bagi pengguna yang mengakses layanan saat berada di luar jaringan perusahaan.

- Memblokir akses bagi pengguna yang mengakses layanan dari negara atau wilayah tertentu yang tidak pernah dioperasikan organisasi Anda.

Lokasi ditemukan menggunakan alamat IP publik yang disediakan klien ke koordinat ID Microsoft Entra atau GPS yang disediakan oleh aplikasi Microsoft Authenticator. Kebijakan Akses Bersyarat secara default berlaku untuk semua alamat IPv4 dan IPv6. Untuk informasi selengkapnya tentang dukungan IPv6, lihat artikel Dukungan IPv6 di ID Microsoft Entra.

Tip

Kebijakan Akses Bersyarat diberlakukan setelah autentikasi faktor pertama selesai. Akses Bersyarat tidak dimaksudkan sebagai garis pertahanan pertama organisasi untuk skenario seperti serangan penolakan layanan (DoS), tetapi dapat menggunakan sinyal dari peristiwa ini untuk menentukan akses.

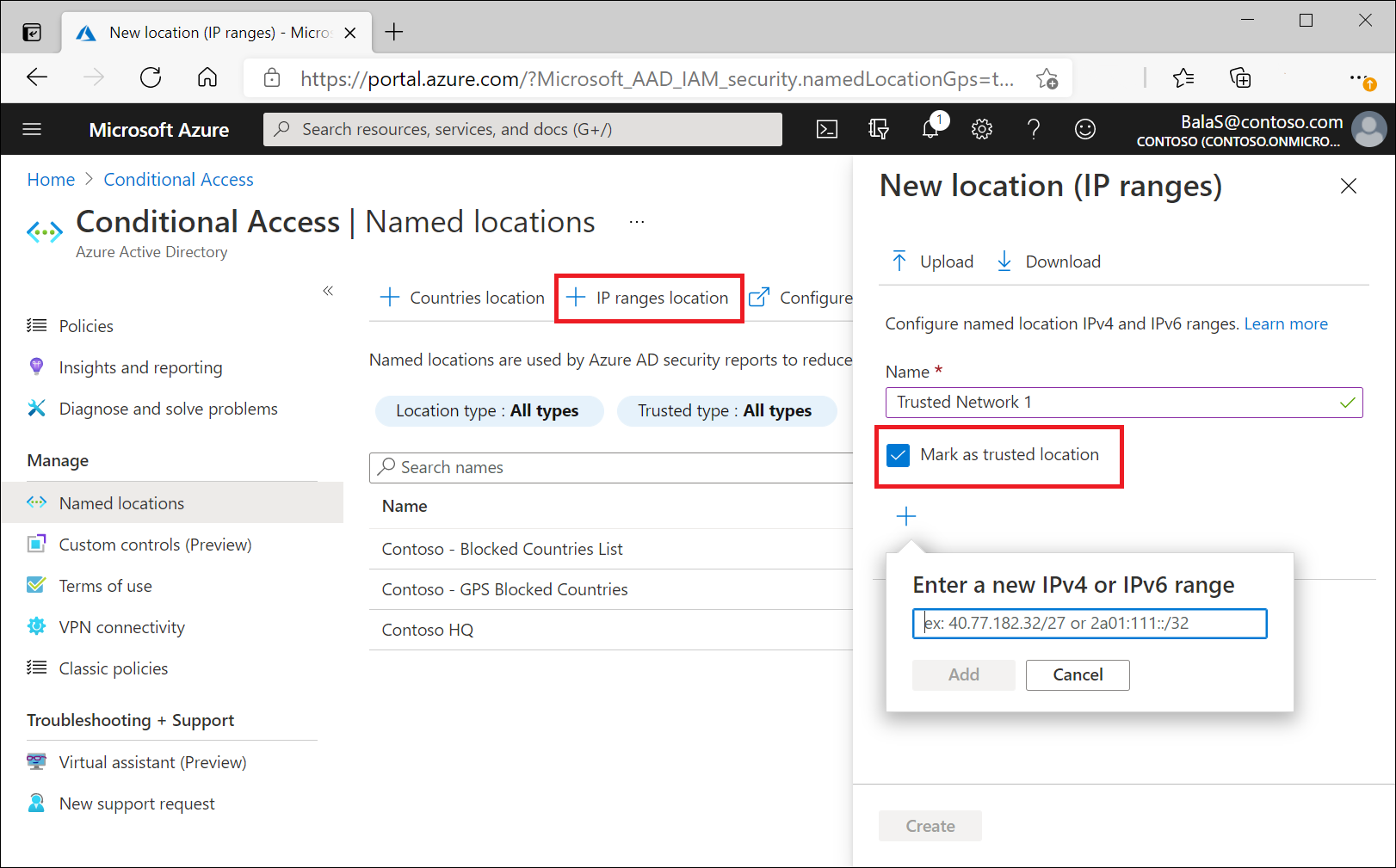

Lokasi bernama

Lokasi ada di bawah Lokasi Bernama Akses>Bersyar perlindungan.> Lokasi jaringan bernama ini mungkin mencakup lokasi seperti rentang jaringan kantor pusat organisasi, rentang jaringan VPN, atau rentang yang ingin Anda blokir. Lokasi bernama ditentukan oleh rentang alamat IPv4 dan IPv6 atau menurut negara/wilayah.

Rentang alamat IPv4 dan IPv6

Untuk menentukan lokasi bernama dengan rentang alamat IPv4/IPv6, Anda perlu menyediakan:

- Nama untuk lokasi.

- Satu atau beberapa rentang IP.

- Secara opsional Tandai sebagai lokasi tepercaya.

Lokasi bernama yang ditentukan oleh rentang alamat IPv4/IPv6 tunduk pada batasan berikut:

- Konfigurasikan hingga 195 lokasi bernama.

- Konfigurasikan hingga 2000 rentang IP per lokasi bernama.

- Rentang IPv4 dan IPv6 didukung.

- Jumlah alamat IP yang ada dalam rentang terbatas. Hanya masker CIDR yang lebih besar dari /8 yang diizinkan saat menentukan rentang IP.

Lokasi tepercaya

Lokasi seperti rentang jaringan publik organisasi Anda dapat ditandai sebagai tepercaya. Penandaan ini digunakan oleh fitur dalam beberapa cara.

- Kebijakan Akses Bersyar dapat mencakup atau mengecualikan lokasi ini.

- Masuk dari lokasi bernama tepercaya meningkatkan akurasi perhitungan risiko Microsoft Entra ID Protection, menurunkan risiko masuk pengguna saat mereka mengautentikasi dari lokasi yang ditandai sebagai tepercaya.

- Lokasi yang ditandai sebagai tepercaya tidak dapat dihapus. Hapus sebutan tepercaya sebelum mencoba menghapus.

Peringatan

Bahkan jika Anda mengetahui jaringan dan menandainya sebagai tepercaya bukan berarti Anda harus mengecualikannya dari kebijakan yang diterapkan. Verifikasi secara eksplisit adalah prinsip inti dari arsitektur Zero Trust. Untuk mengetahui selengkapnya tentang Zero Trust dan cara lain untuk menyelaraskan organisasi Anda dengan prinsip panduan, lihat Pusat Panduan Zero Trust.

Negara/wilayah

Organisasi dapat menentukan lokasi negara/wilayah berdasarkan alamat IP atau koordinat GPS.

Untuk menentukan lokasi bernama menurut negara/wilayah, Anda perlu menyediakan:

- Nama untuk lokasi.

- Pilih untuk menentukan lokasi berdasarkan alamat IP atau koordinat GPS.

- Tambahkan satu atau beberapa negara/wilayah.

- Secara opsional pilih Sertakan negara/wilayah yang tidak dikenal.

Jika Anda memilih Tentukan lokasi menurut alamat IP, sistem mengumpulkan alamat IP perangkat yang masuk pengguna. Saat pengguna masuk, ID Microsoft Entra menyelesaikan alamat IPv4 atau IPv6 pengguna (mulai 3 April 2023) ke negara atau wilayah, dan pemetaan diperbarui secara berkala. Organisasi dapat menggunakan lokasi bernama yang ditentukan oleh negara/wilayah untuk memblokir lalu lintas dari negara/wilayah tempat mereka tidak melakukan bisnis.

Jika Anda memilih Tentukan lokasi berdasarkan koordinat GPS, pengguna harus menginstal aplikasi Microsoft Authenticator di perangkat seluler mereka. Setiap jam, sistem menghubungi aplikasi Microsoft Authenticator pengguna untuk mengumpulkan lokasi GPS perangkat seluler pengguna.

Pertama kali pengguna harus berbagi lokasi mereka dari aplikasi Microsoft Authenticator, pengguna menerima pemberitahuan di aplikasi. Pengguna perlu membuka aplikasi dan memberikan izin lokasi. Selama 24 jam ke depan, jika pengguna masih mengakses sumber daya dan memberikan izin aplikasi untuk berjalan di latar belakang, lokasi perangkat dibagikan secara diam-diam sekali per jam.

- Setelah 24 jam, pengguna harus membuka aplikasi dan menyetujui pemberitahuan.

- Pengguna yang memiliki pencocokan nomor atau konteks tambahan yang diaktifkan di aplikasi Microsoft Authenticator tidak akan menerima pemberitahuan secara diam-diam, dan harus membuka aplikasi untuk menyetujui pemberitahuan.

Setiap kali pengguna membagikan lokasi GPS-nya, aplikasi melakukan deteksi jailbreak (Menggunakan logika yang sama dengan Intune MAM SDK). Jika perangkat di-jailbreak, lokasi tersebut dianggap tidak sah dan pengguna tidak akan diberikan akses. Aplikasi Microsoft Authenticator di Android menggunakan Google Play Integrity API untuk memfasilitasi deteksi jailbreak. Jika Google Play Integrity API tidak tersedia, permintaan ditolak dan pengguna tidak dapat mengakses sumber daya yang diminta kecuali kebijakan Akses Bersyarkat dinonaktifkan. Untuk informasi selengkapnya tentang aplikasi Microsoft Authenticator, lihat artikel Pertanyaan umum tentang aplikasi Microsoft Authenticator.

Catatan

Kebijakan Akses Bersyarat dengan lokasi bernama berbasis GPS dalam mode khusus laporan meminta pengguna untuk membagikan lokasi GPS-nya, meskipun mereka tidak diblokir.

Lokasi GPS tidak berfungsi dengan metode autentikasi tanpa kata sandi.

Beberapa kebijakan Akses Bersyar mungkin meminta pengguna untuk lokasi GPS mereka sebelum semua diterapkan. Karena cara kebijakan Akses Bersyar diterapkan, pengguna mungkin ditolak aksesnya jika mereka melewati pemeriksaan lokasi tetapi gagal dalam kebijakan lain. Untuk informasi selengkapnya tentang penegakan kebijakan, lihat artikel Membangun kebijakan Akses Bersyarat.

Penting

Pengguna mungkin menerima perintah setiap jam yang memberi tahu mereka bahwa ID Microsoft Entra memeriksa lokasi mereka di aplikasi Authenticator. Pratinjau hanya boleh digunakan untuk melindungi aplikasi yang sangat sensitif di mana perilaku ini dapat diterima atau di mana akses perlu dibatasi ke negara / wilayah tertentu.

Menolak permintaan dengan lokasi yang dimodifikasi

Pengguna dapat memodifikasi lokasi yang dilaporkan oleh perangkat iOS dan Android. Akibatnya, Microsoft Authenticator memperbarui garis besar keamanannya untuk kebijakan Akses Bersyarkat berbasis lokasi. Authenticator menolak autentikasi di mana pengguna mungkin menggunakan lokasi yang berbeda dari lokasi GPS aktual perangkat seluler tempat Authenticator diinstal.

Dalam rilis Authenticator November 2023, pengguna yang memodifikasi lokasi perangkat mereka mendapatkan pesan penolakan di Authenticator saat mereka mencoba autentikasi berbasis lokasi. Mulai Januari 2024, setiap pengguna yang menjalankan versi Authenticator yang lebih lama diblokir dari autentikasi berbasis lokasi:

- Authenticator versi 6.2309.6329 atau yang lebih lama di Android

- Authenticator versi 6.7.16 atau yang lebih lama di iOS

Untuk menemukan pengguna mana yang menjalankan versi Authenticator yang lebih lama, gunakan API Microsoft Graph.

Sertakan negara/wilayah yang tidak dikenal

Beberapa alamat IP tidak dipetakan ke negara atau wilayah tertentu. Untuk menangkap lokasi IP ini, centang kotak Sertakan negara/wilayah yang tidak dikenal saat menentukan lokasi geografis. Opsi ini memungkinkan Anda memilih apakah alamat IP ini harus disertakan di lokasi bernama. Gunakan setelan ini saat kebijakan menggunakan lokasi bernama harus diterapkan ke lokasi yang tidak diketahui.

Mengonfigurasi IP tepercaya MFA

Anda juga dapat mengonfigurasi rentang alamat IP yang mewakili intranet lokal organisasi Anda pada pengaturan layanan autentikasi multifaktor. Fitur ini memungkinkan Anda mengonfigurasi hingga 50 rentang alamat IP. Rentang alamat IP dalam format CIDR. Untuk mengetahui informasi selengkapnya, lihat IP Tepercaya.

Jika IP Tepercaya dikonfigurasi, IP tersebut muncul sebagai IP Tepercaya MFA dalam daftar lokasi untuk kondisi lokasi.

Melewati autentikasi multifaktor

Di halaman pengaturan layanan autentikasi multifaktor, Anda bisa mengidentifikasi pengguna intranet perusahaan dengan memilih Melewati autentikasi multifaktor untuk permintaan dari pengguna federasi pada intranet saya. Pengaturan ini menunjukkan bahwa klaim di dalam jaringan perusahaan, yang dikeluarkan oleh AD FS, harus dipercaya dan digunakan untuk mengidentifikasi pengguna sebagai berada di jaringan perusahaan. Untuk mengetahui informasi selengkapnya, lihat Mengaktifkan fitur IP Tepercaya dengan menggunakan Akses Bersyarat.

Setelah mencentang opsi ini, termasuk IP Tepercaya MFA lokasi bernama akan berlaku untuk kebijakan apa pun jika opsi ini dipilih.

Untuk aplikasi seluler dan desktop, yang memiliki masa pakai sesi yang lama, Akses Bersyarat dievaluasi kembali secara berkala. Defaultnya adalah satu jam sekali. Ketika klaim jaringan perusahaan dalam hanya dikeluarkan pada saat autentikasi awal, kami mungkin tidak memiliki daftar rentang IP tepercaya. Dalam hal ini, lebih sulit untuk menentukan apakah pengguna masih berada dalam jaringan perusahaan:

- Periksa apakah alamat IP pengguna berada di salah satu rentang IP tepercaya.

- Periksa apakah tiga oktet pertama alamat IP pengguna cocok dengan tiga oktet pertama alamat IP autentikasi awal. Alamat IP dibandingkan dengan autentikasi awal saat klaim di dalam jaringan perusahaan awalnya dikeluarkan dan lokasi pengguna divalidasi.

Jika kedua langkah gagal, pengguna dianggap tidak lagi berada di IP tepercaya.

Tentukan lokasi

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri lokasi Bernama Akses>Bersayaraf Perlindungan.>

- Pilih Lokasi baru.

- Beri nama lokasi Anda.

- Pilih rentang IP jika Anda mengetahui rentang alamat IPv4 spesifik yang dapat diakses secara eksternal yang membentuk lokasi atau Negara/Wilayah tersebut.

- Berikan rentang IP atau pilih Negara/Kawasaj untuk lokasi yang Anda tentukan.

- Jika Memilih Negara/Wilayah, Anda dapat memilih untuk menyertakan area yang tidak dikenal secara opsional.

- Berikan rentang IP atau pilih Negara/Kawasaj untuk lokasi yang Anda tentukan.

- Pilih Simpan

Syarat lokasi dalam kebijakan

Saat mengonfigurasi syarat lokasi, Anda memiliki opsi untuk membedakan antara:

- Lokasi mana pun

- Semua lokasi tepercaya

- Semua lokasi Jaringan yang Sesuai

- Lokasi yang dipilih

Lokasi mana pun

Secara default, memilih Lokasi apa pun menyebabkan kebijakan diterapkan ke semua alamat IP, yang berarti alamat apa pun di Internet. Pengaturan ini tidak terbatas untuk alamat IP yang telah Anda konfigurasi sebagai lokasi bernama. Saat Anda memilih Lokasi mana pun, Anda masih dapat mengecualikan lokasi tertentu dari kebijakan. Misalnya, Anda dapat menerapkan kebijakan ke semua lokasi kecuali lokasi tepercaya untuk mengatur cakupan ke semua lokasi, kecuali jaringan perusahaan.

Semua lokasi tepercaya

Opsi ini berlaku untuk:

- Semua lokasi ditandai sebagai lokasi tepercaya.

- IP Tepercaya MFA, jika dikonfigurasi.

IP tepercaya autentikasi multifaktor

Menggunakan bagian IP tepercaya dari pengaturan layanan autentikasi multifaktor tidak lagi direkomendasikan. Kontrol ini hanya menerima alamat IPv4 dan hanya boleh digunakan untuk skenario tertentu yang tercakup dalam artikel Mengonfigurasi pengaturan autentikasi multifaktor Microsoft Entra

Jika Anda memiliki IP tepercaya ini yang dikonfigurasi, IP tepercaya ini muncul sebagai IP Tepercaya MFA dalam daftar lokasi untuk kondisi lokasi.

Semua lokasi Jaringan yang Sesuai

Organisasi dengan akses ke fitur pratinjau Akses Aman Global memiliki lokasi lain yang tercantum yang terdiri dari pengguna dan perangkat yang mematuhi kebijakan keamanan organisasi Anda. Untuk informasi selengkapnya, lihat bagian Mengaktifkan sinyal Akses Aman Global untuk Akses Bersyarat. Ini dapat digunakan dengan kebijakan Akses Bersyar untuk melakukan pemeriksaan jaringan yang sesuai untuk akses ke sumber daya.

Lokasi yang dipilih

Dengan opsi ini, Anda dapat memilih satu atau beberapa lokasi bernama. Agar kebijakan dengan pengaturan ini berlaku, pengguna perlu terhubung dari salah satu lokasi yang dipilih. Saat Memilih kontrol pilihan jaringan bernama yang menunjukkan daftar jaringan bernama terbuka. Daftar ini juga memperlihatkan apakah lokasi jaringan ditandai sebagai tepercaya.

Lalu lintas IPv6

Kebijakan Akses Bersyarah berlaku untuk semua lalu lintas IPv4 danIPv6 (mulai 3 April 2023).

Mengidentifikasi lalu lintas IPv6 dengan laporan aktivitas Masuk Microsoft Entra

Anda dapat menemukan lalu lintas IPv6 di penyewa Anda dengan membuka laporan aktivitas masuk Microsoft Entra. Setelah Anda membuka laporan aktivitas, tambahkan kolom "alamat IP" dan tambahkan titik dua (:) ke bidang . Filter ini membantu membedakan lalu lintas IPv6 dari lalu lintas IPv4.

Anda juga dapat menemukan IP klien dengan mengklik baris dalam laporan, lalu masuk ke tab "Lokasi" di detail aktivitas masuk.

Catatan

Alamat IPv6 dari titik akhir layanan mungkin muncul di log masuk dengan kegagalan karena cara mereka menangani lalu lintas. Penting untuk dicatat bahwa titik akhir layanan tidak didukung. Jika pengguna melihat alamat IPv6 ini, hapus titik akhir layanan dari konfigurasi subnet jaringan virtual mereka.

Yang harus Anda ketahui

Proksi dan VPN cloud

Saat Anda menggunakan proksi yang dihosting cloud atau solusi VPN, alamat IP yang digunakan Microsoft Entra ID saat mengevaluasi kebijakan adalah alamat IP proksi. Header X-Forwarded-For (XFF) yang berisi alamat IP publik pengguna tidak digunakan karena tidak terdapat validasi bahwa alamat berasal dari sumber tepercaya, sehingga akan menampilkan metode untuk memalsukan alamat IP.

Saat proksi cloud diberlakukan, kebijakan yang memerlukan perangkat yang bergabung atau mematuhi hibrid Microsoft Entra dapat lebih mudah dikelola. Menjaga daftar alamat IP yang digunakan oleh proksi yang dihosting cloud atau solusi VPN Anda menjadi hampir tidak mungkin.

Sebaiknya organisasi menggunakan Akses Aman Global untuk mengaktifkan pemulihan IP sumber untuk menghindari perubahan alamat ini dan menyederhanakan manajemen.

Kapan lokasi dievaluasi?

Kebijakan Akses Bersyarat dievaluasi saat:

- Pengguna awalnya masuk ke aplikasi web, aplikasi seluler, atau desktop.

- Aplikasi seluler atau desktop yang menggunakan autentikasi modern, menggunakan token refresh untuk memperoleh token akses baru. Secara default, pemeriksaan ini dilakukan satu jam sekali.

Pemeriksaan ini berarti untuk aplikasi seluler dan desktop menggunakan autentikasi modern, perubahan lokasi terdeteksi dalam waktu satu jam setelah mengubah lokasi jaringan. Untuk aplikasi seluler dan desktop yang tidak menggunakan autentikasi modern, kebijakan berlaku pada setiap permintaan token. Frekuensi permintaan dapat bervariasi berdasarkan aplikasi. Demikian pula, untuk aplikasi web, kebijakan berlaku pada masuk awal dan baik untuk masa pakai sesi di aplikasi web. Karena perbedaan masa pakai sesi di seluruh aplikasi, waktu antara evaluasi kebijakan bervariasi. Setiap kali aplikasi meminta token masuk baru, kebijakan diterapkan.

Secara default, MICROSOFT Entra ID mengeluarkan token setiap jam. Setelah pengguna pindah dari jaringan perusahaan, dalam satu jam kebijakan diberlakukan untuk aplikasi menggunakan autentikasi modern.

Alamat IP pengguna

Alamat IP yang digunakan dalam evaluasi kebijakan adalah alamat IPv4 publik atau IPv6 pengguna. Untuk perangkat pada jaringan privat, alamat IP ini bukan IP klien perangkat pengguna pada intranet, namun alamat IP ini adalah alamat yang digunakan oleh jaringan untuk terhubung ke internet publik.

Kapan Anda mungkin memblokir lokasi?

Kebijakan yang menggunakan kondisi lokasi untuk memblokir akses dianggap ketat, dan harus dilakukan dengan hati-hati setelah pengujian menyeluruh. Beberapa instans menggunakan kondisi lokasi untuk memblokir autentikasi mungkin meliputi:

- Memblokir negara/wilayah di mana organisasi Anda tidak pernah melakukan bisnis.

- Memblokir rentang IP tertentu seperti:

- IP berbahaya yang diketahui sebelum kebijakan firewall dapat diubah.

- Untuk tindakan dan aplikasi cloud yang sangat sensitif atau istimewa.

- Berdasarkan rentang IP khusus pengguna seperti akses ke aplikasi akuntansi atau penggajian.

Pengecualian pengguna

Kebijakan Akses Bersyarah adalah alat yang canggih, sebaiknya kecualikan akun berikut dari kebijakan Anda:

- Akses darurat atau akun pemecah kaca untuk mencegah penguncian akun di seluruh penyewa. Dalam skenario yang tidak mungkin saat semua administrator dikunci dari penyewa Anda, akun administratif akses darurat Anda dapat digunakan untuk masuk ke penyewa dan mengambil langkah-langkah pemulihan akses.

- Informasi selengkapnya dapat ditemukan di artikel, Mengelola akun akses darurat di ID Microsoft Entra.

- Akun layanan dan perwakilan layanan, seperti Akun Microsoft Entra Koneksi Sync. Akun layanan adalah akun non-interaktif yang tidak terikat dengan pengguna tertentu. Akun tersebut biasanya digunakan oleh layanan back-end yang memungkinkan akses terprogram ke aplikasi, tetapi juga digunakan untuk masuk ke sistem guna tujuan administratif. Akun layanan seperti ini harus dikecualikan karena MFA tidak dapat diselesaikan secara terprogram. Panggilan yang dilakukan oleh perwakilan layanan tidak akan diblokir oleh kebijakan Akses Bersyar yang dilingkupkan kepada pengguna. Gunakan Akses Bersyarah untuk identitas beban kerja untuk menentukan kebijakan yang menargetkan perwakilan layanan.

- Jika organisasi Anda memiliki akun ini yang digunakan dalam skrip atau kode, pertimbangkan untuk menggantinya dengan identitas terkelola. Sebagai solusi sementara, Anda dapat mengecualikan akun tertentu seperti ini dari kebijakan dasar.

Mengunggah dan mengunduh lokasi bernama secara massal

Saat Anda membuat atau memperbarui lokasi bernama, untuk pembaruan massal, Anda dapat mengunggah atau mengunduh file CSV dengan rentang IP. Unggahan menggantikan rentang IP dalam daftar dengan rentang tersebut dari file. Setiap baris file berisi satu rentang Alamat IP dalam format CIDR.

Dukungan API dan PowerShell

Versi pratinjau Graph API untuk lokasi bernama tersedia, untuk informasi selengkapnya, lihat namedLocation API.

Langkah berikutnya

- Mengonfigurasi kebijakan Akses Bersyarat menggunakan lokasi, harap lihat artikel Akses Bersyarat: Memblokir akses menurut lokasi.