Menyelidiki risiko dengan Perlindungan Identitas di AAD B2C

Perlindungan Identitas memberikan deteksi risiko berkelanjutan untuk penyewa Azure Active Directory B2C Anda. Fungsi ini memungkinkan organisasi untuk menemukan, menyelidiki, dan meremedi risiko berbasis identitas. Perlindungan Identitas dilengkapi dengan laporan risiko yang dapat digunakan untuk menyelidiki risiko identitas di penyewa Azure Active Directory B2C. Dalam artikel ini, Anda mempelajari cara menyelidiki dan mengurangi risiko.

Gambaran Umum

Perlindungan Identitas Azure Active Directory B2C menyediakan dua laporan. Laporan Pengguna berisiko adalah tempat administrator dapat menemukan pengguna mana yang berisiko dan detail tentang deteksi. Laporan deteksi risiko memberikan informasi tentang setiap deteksi risiko, termasuk jenis, risiko lain yang dipicu pada saat yang sama, lokasi upaya masuk, dan banyak lagi.

Setiap laporan diluncurkan dengan daftar semua deteksi untuk periode yang ditunjukkan di bagian atas laporan. Laporan dapat difilter menggunakan filter di bagian atas laporan. Administrator dapat memilih untuk mengunduh data, atau menggunakan MS Graph API dan Microsoft Graph PowerShell SDK untuk terus mengekspor data.

Batasan dan pertimbangan layanan

Saat menggunakan Perlindungan Identitas, pertimbangkan hal berikut:

- Perlindungan Identitas aktif secara default.

- Perlindungan Identitas tersedia untuk identitas lokal dan sosial, seperti Google atau Facebook. Untuk identitas sosial, Akses Bersyarat harus diaktifkan. Deteksi dibatasi karena info masuk akun sosial dikelola oleh penyedia identitas eksternal.

- Di penyewa Azure AD B2C, hanya subset deteksi risiko Microsoft Entra ID Protection yang tersedia. Deteksi risiko berikut didukung oleh Azure Active Directory B2C:

| Jenis deteksi risiko | Deskripsi |

|---|---|

| Perjalanan tidak normal | Masuk dari lokasi yang tidak biasa berdasarkan rincian masuk terbaru pengguna. |

| Alamat IP anonim | Masuk dari alamat IP anonim (misalnya: Tor browser, anonymizer VPN). |

| Alamat IP tertaut malware | Masuk dari alamat IP tertaut malware. |

| Properti masuk yang tidak dikenal | Masuk dengan properti yang belum kami lihat baru-baru ini untuk pengguna tersebut. |

| Admin mengonfirmasi bahwa pengguna disusupi | Admin telah mengindikasikan bahwa pengguna telah disusupi. |

| Pembobolan kata sandi | Masuk melalui serangan pembobolan kata sandi. |

| Inteligensi ancaman Microsoft Entra | Sumber intelijen ancaman internal dan eksternal Microsoft telah mengidentifikasi pola serangan yang diketahui. |

Tingkatan harga

Azure Active Directory B2C Premium P2 diperlukan untuk beberapa fitur Perlindungan Identitas. Jika perlu, ubah tingkat harga Azure Active Directory B2C Anda menjadi Premium P2. Tabel berikut ini meringkas fitur Perlindungan Identitas dan tingkat harga yang diperlukan.

| Fitur | Hal 1 | P2 |

|---|---|---|

| Laporan pengguna berisiko | ✓ | ✓ |

| Detail laporan pengguna berisiko | ✓ | |

| Remediasi Laporan Pengguna berisiko | ✓ | ✓ |

| Laporan deteksi risiko | ✓ | ✓ |

| Detail laporan deteksi risiko | ✓ | |

| Laporkan pengunduhan | ✓ | ✓ |

| Akses MS Graph API | ✓ | ✓ |

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

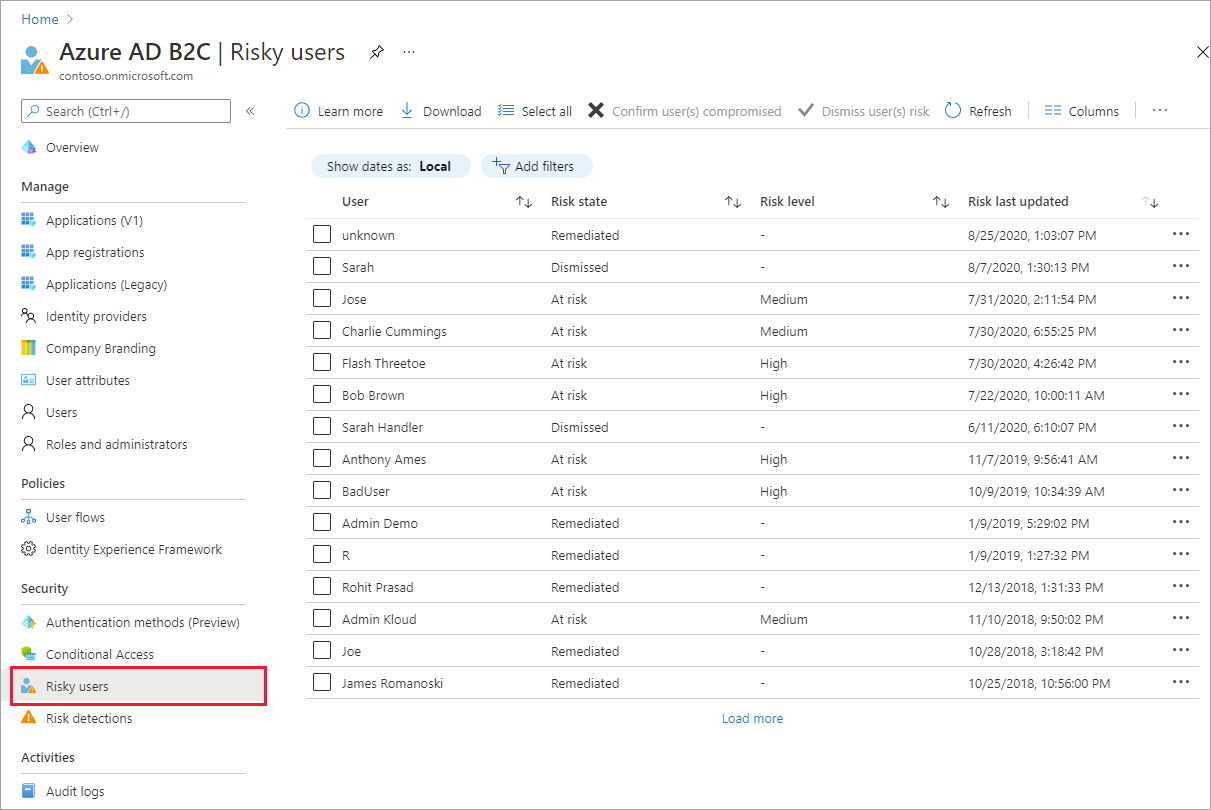

Menyelidiki pengguna yang berisiko

Dengan informasi yang diberikan oleh laporan pengguna berisiko, administrator dapat menemukan:

- Status risiko, menampilkan pengguna mana yang Berisiko, memiliki risiko Yang Telah Diperbaiki, atau memiliki risiko Yang Dihentikan

- Detail tentang deteksi

- Riwayat semua proses masuk yang riskan

- Riwayat risiko

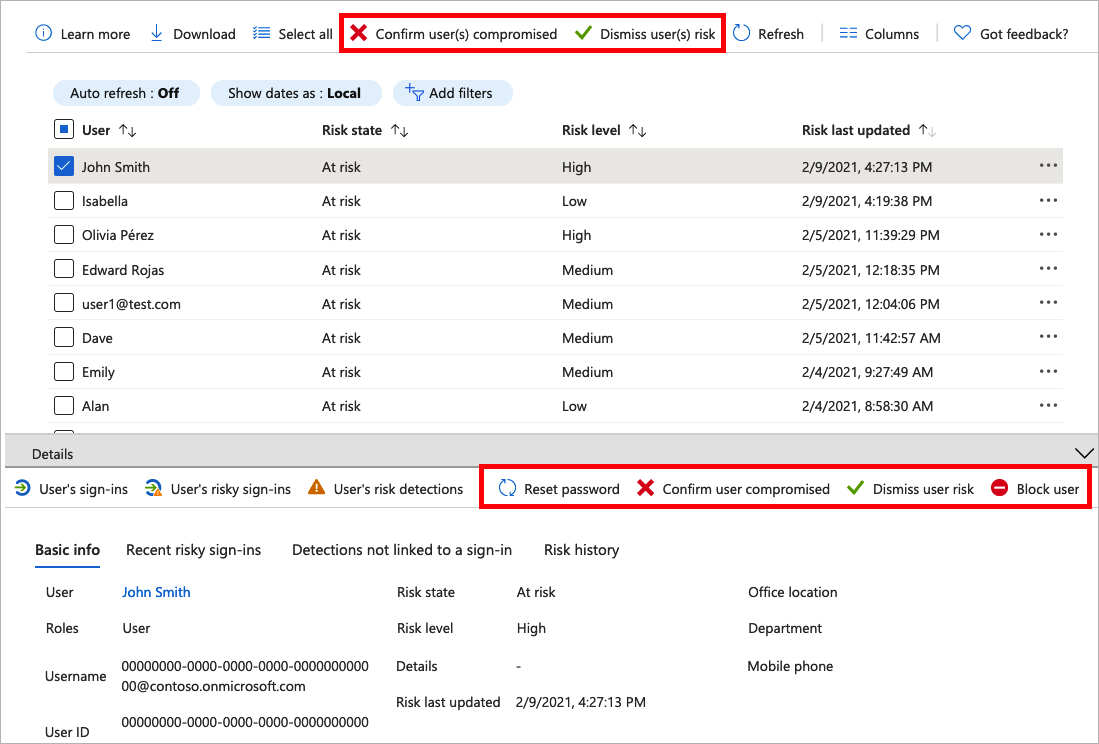

Kemudian, administrator dapat memilih untuk mengambil tindakan pada peristiwa ini. Administrator dapat memilih untuk:

- Mereset kata sandi pengguna

- Mengonfirmasi bahwa pengguna disusupi

- Menghilangkah risiko pengguna

- Memblokir pengguna agar tidak masuk

- Menyelidiki lebih lanjut menggunakan Azure ATP

Administrator dapat memilih untuk menghentikan risiko pengguna di portal Microsoft Azure atau secara terprogram melalui API Microsoft Graph Hentikan Risiko Pengguna. Hak administrator diperlukan untuk menghentikan risiko pengguna. Memulihkan risiko dapat dilakukan oleh pengguna berisiko atau oleh administrator atas nama pengguna, misalnya melalui reset kata sandi.

Menavigasi laporan pengguna berisiko

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

Di Keamanan, pilih Pengguna berisiko.

Memilih entri individual memperluas jendela detail di bawah deteksi. Tampilan detail memungkinkan administrator menyelidiki dan melakukan tindakan pada setiap deteksi.

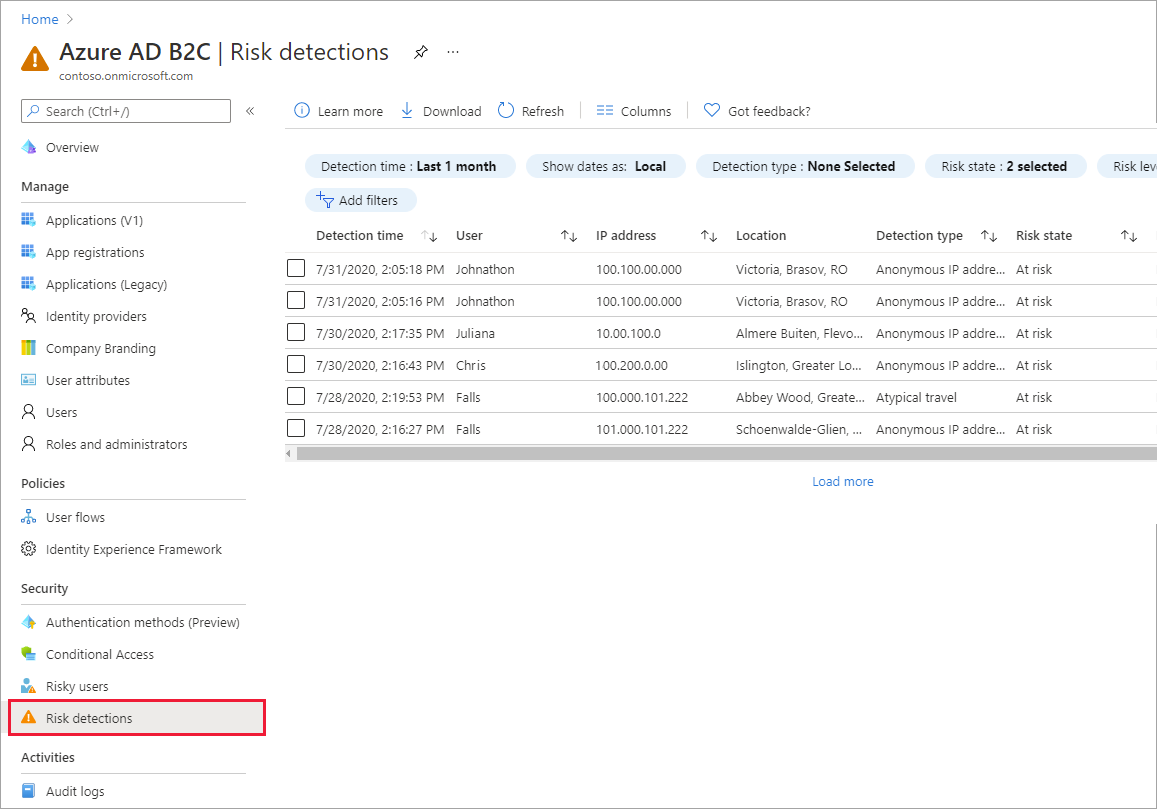

Laporan deteksi risiko

Laporan deteksi risiko berisi data yang dapat difilter hingga 90 hari terakhir (tiga bulan).

Dengan informasi yang diberikan oleh laporan deteksi risiko, administrator dapat menemukan:

- Informasi tentang setiap deteksi risiko termasuk jenis.

- Risiko lain yang dipicu pada saat yang sama.

- Lokasi percobaan masuk.

Kemudian, administrator dapat memilih untuk kembali ke laporan risiko atau masuk pengguna untuk mengambil tindakan berdasarkan informasi yang dikumpulkan.

Menavigasi laporan deteksi risiko

Di portal Microsoft Azure, cari dan pilih AAD B2C.

Di Keamanan, pilih Deteksi risiko.