Mengaktifkan autentikasi multifaktor di Azure Active Directory B2C

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Azure Active Directory B2C (Azure AD B2C) terintegrasi langsung dengan autentikasi multifaktor Microsoft Entra sehingga Anda dapat menambahkan lapisan keamanan kedua untuk pengalaman pendaftaran dan masuk di aplikasi Anda. Anda mengaktifkan autentikasi multifaktor tanpa menulis satu baris kode pun. Jika Anda telah membuat alur pengguna pendaftaran dan masuk, Anda masih dapat mengaktifkan autentikasi multifaktor.

Fitur ini membantu aplikasi menangani skenario seperti:

- Anda tidak memerlukan autentikasi multifaktor untuk mengakses satu aplikasi, tetapi Anda memerlukannya untuk mengakses yang lain. Misalnya, pelanggan dapat masuk ke aplikasi asuransi mobil dengan akun sosial atau lokal, namun harus memverifikasi nomor telepon sebelum mengakses aplikasi asuransi rumah yang terdaftar di direktori yang sama.

- Anda tidak memerlukan autentikasi multifaktor untuk mengakses aplikasi secara umum, tetapi Anda memerlukannya untuk mengakses bagian sensitif di dalamnya. Misalnya, pelanggan dapat masuk ke aplikasi perbankan dengan akun sosial atau lokal dan memeriksa saldo rekening, namun harus memverifikasi nomor telepon sebelum mencoba transfer bank.

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

Metode verifikasi

Dengan Akses bersyarat pengguna mungkin atau mungkin tidak tertantang untuk MFA berdasarkan keputusan konfigurasi yang dapat Anda buat sebagai admin. Metode autentikasi multifaktor adalah:

- Email - Selama proses masuk, email verifikasi yang berisi kata sandi satu kali (OTP) dikirimkan ke pengguna. Pengguna memberikan kode OTP yang dikirim dalam email.

- SMS atau panggilan telepon - Selama pendaftaran atau masuk pertama, pengguna diminta untuk memberikan dan memverifikasi nomor telepon. Selama proses masuk berikutnya, pengguna diminta untuk memilih opsi autentikasi multifaktor telepon Kirim Kode atau Hubungi Saya. Tergantung pada pilihan pengguna, pesan teks akan dikirim atau panggilan telepon akan dilakukan ke nomor telepon yang diverifikasi untuk mengidentifikasi pengguna. Pengguna memberikan kode OTP yang dikirim melalui pesan teks atau menyetujui panggilan telepon.

- Hanya panggilan telepon - Bekerja dengan cara yang sama seperti opsi SMS atau panggilan telepon, tetapi hanya panggilan telepon yang dilakukan.

- Hanya SMS - Bekerja dengan cara yang sama seperti opsi SMS atau panggilan telepon, tetapi hanya pesan teks yang dikirim.

- Aplikasi Authenticator - TOTP - Pengguna harus menginstal aplikasi authenticator yang mendukung verifikasi kata sandi satu kali (TOTP) berbasis waktu, seperti aplikasi Microsoft Authenticator, pada perangkat yang mereka miliki. Selama pendaftaran atau masuk pertama, pengguna memindai kode QR atau memasukkan kode secara manual menggunakan aplikasi pengautentikasi. Selama proses masuk berikutnya, pengguna mengetikkan kode TOTP yang muncul di aplikasi pengautentikasi. Lihat cara menyiapkan aplikasi Microsoft Authenticator.

Penting

Aplikasi Authenticator - TOTP memberikan keamanan yang lebih kuat daripada SMS/Telepon dan email adalah yang paling tidak aman. Autentikasi multifaktor berbasis SMS/Telepon dikenakan biaya terpisah dari model harga Azure AD B2C MAU normal.

Mengatur autentikasi multifaktor

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di menu sebelah kiri, pilih Azure AD B2C. Atau, pilih Semua layanan lalu cari dan pilih Azure AD B2C.

Pilih Alur pengguna.

Pilih alur pengguna yang ingin Anda aktifkan MFA. Misalnya, B2C_1_signinsignup.

Pilih Properti.

Di bagian Autentikasi multifaktor, pilih Jenis metode yang diinginkan. Lalu di bawah pemberlakuan MFA pilih opsi:

Nonaktif - MFA tidak pernah diberlakukan selama masuk, dan pengguna tidak diminta untuk mendaftar di MFA selama mendaftar atau masuk.

Selalu aktif - MFA selalu diperlukan, terlepas dari pengaturan Akses Bersyarat Anda. Selama pendaftaran, pengguna diminta untuk mendaftar di MFA. Selama proses masuk, jika pengguna belum terdaftar di MFA, pengguna akan diminta untuk mendaftar.

Bersyarat - Selama pendaftaran dan proses masuk, pengguna diminta untuk mendaftar di MFA (baik pengguna baru maupun pengguna yang sudah ada yang belum terdaftar di MFA). Selama proses masuk, MFA hanya diberlakukan saat evaluasi kebijakan Akses Bersyarat yang aktif memerlukannya:

- Jika hasilnya adalah tantangan MFA tanpa risiko, MFA diberlakukan. Jika pengguna belum terdaftar di MFA, pengguna diminta untuk mendaftar.

- Jika hasilnya adalah tantangan MFA karena risiko dan pengguna tidak terdaftar di MFA, rincian masuk diblokir.

Catatan

- Dengan ketersediaan umum Akses Bersyarat pada Microsoft Azure AD B2C, pengguna kini diminta untuk mendaftar di metode MFA selama pendaftaran. Setiap alur pengguna pendaftaran yang Anda buat sebelum ketersediaan umum tidak akan menunjukkan perilaku baru ini, namun Anda dapat menyertakan perilaku tersebut dengan membuat alur pengguna baru.

- Jika Anda memilih Bersyarat, Anda juga perlu menambahkan Akses Bersyarat ke alur pengguna, dan menentukan aplikasi tempat Anda ingin menerapkan kebijakannya.

- Autentikasi multifaktor dinonaktifkan secara default untuk alur pengguna pendaftaran. Anda dapat mengaktifkan MFA dalam alur pengguna dengan pendaftaran telepon, tetapi karena nomor telepon digunakan sebagai pengidentifikasi utama, kode akses satu kali alamat surel adalah satu-satunya opsi yang tersedia untuk faktor autentikasi kedua.

Pilih Simpan. MFA sekarang diaktifkan untuk alur pengguna ini.

Anda dapat menggunakan Jalankan alur pengguna untuk memverifikasi pengalaman. Konfirmasi skenario berikut:

Akun pelanggan dibuat di penyewa Anda sebelum langkah autentikasi multifaktor terjadi. Selama langkah tersebut, pelanggan diminta untuk memberikan nomor telepon dan memverifikasinya. Jika verifikasi berhasil, nomor telepon dilampirkan ke akun untuk digunakan nanti. Bahkan jika pelanggan membatalkan atau keluar, pelanggan dapat diminta untuk memverifikasi nomor telepon lagi selama proses masuk berikutnya dengan autentikasi multifaktor diaktifkan.

Untuk mengaktifkan autentikasi multifaktor, dapatkan paket awal kebijakan kustom dari GitHub sebagai berikut:

- Unduh file .zip atau klon repositori dari

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, lalu perbarui file XML dalam paket awal SocialAndLocalAccountsWithMFA dengan nama penyewa Azure Active Directory B2C Anda. SocialAndLocalAccountsWithMFA mengaktifkan opsi masuk sosial dan lokal, dan opsi autentikasi multifaktor, kecuali untuk aplikasi Authenticator - opsi TOTP. - Untuk mendukung opsi Aplikasi Pengautentikasi - Autentikasi Multifaktor TOTP, unduh file kebijakan kustom dari

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp, lalu perbarui file XML dengan nama penyewa Azure Active Directory B2C Anda. Pastikan untuk menyertakan fileTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xml, danTrustFrameworkBase.xmlXML dari paket awal SocialAndLocalAccounts. - Perbarui [tata letak halaman] Anda ke versi

2.1.14. Untuk informasi selengkapnya, lihat Memilih tata letak halaman.

Daftarkan pengguna di TOTP dengan aplikasi pengautentikasi (untuk pengguna akhir)

Saat aplikasi Azure Active Directory B2C mengaktifkan Autentikasi Multifaktor menggunakan opsi TOTP, pengguna akhir perlu menggunakan aplikasi pengautentikasi untuk membuat kode TOTP. Pengguna dapat menggunakan aplikasi Microsoft Authenticator atau aplikasi pengautentikasi lainnya yang mendukung verifikasi TOTP. Admin sistem Azure Active Directory B2C perlu menyarankan pengguna akhir untuk menyiapkan aplikasi Microsoft Authenticator menggunakan langkah-langkah berikut:

- Unduh dan instal aplikasi Microsoft Authenticator di perangkat seluler Android atau iOS Anda.

- Buka aplikasi yang mewajibkan Anda menggunakan TOTP untuk Autentikasi Multifaktor, misalnya Contoso webapp, lalu masuk atau daftar dengan memasukkan informasi yang diperlukan.

- Jika Anda diminta untuk mendaftarkan akun Anda dengan memindai kode QR menggunakan aplikasi pengautentikasi, buka aplikasi Microsoft Authenticator di ponsel Anda, dan di sudut kanan atas, pilih ikon menu 3 titik (untuk Android) atau ikon menu + (untuk iOS).

- Pilih + Tambahkan akun.

- Pilih Akun lain (Google, Facebook, dll.), lalu pindai kode QR yang ditampilkan di aplikasi (misalnya, aplikasi web Contoso) untuk mendaftarkan akun Anda. Jika Anda tidak dapat memindai kode QR, Anda dapat menambahkan akun secara manual:

- Di aplikasi Microsoft Authenticator di ponsel Anda, pilih ATAU MASUKKAN KODE SECARA MANUAL.

- Dalam aplikasi (misalnya, Aplikasi web Contoso), pilih Masih mengalami masalah?. Hal ini akan menampilkan Nama Akun dan Rahasia.

- Masukkan Nama Akun dan Rahasia di aplikasi Microsoft Authenticator Anda, lalu pilih SELESAI.

- Dalam aplikasi (misalnya, Contoso webapp), pilih Lanjutkan.

- Di bagian Masukkan kode Anda, masukkan kode yang muncul di aplikasi Microsoft Authenticator Anda.

- Pilih Verifikasi.

- Selama proses masuk berikutnya ke aplikasi, ketik kode yang muncul di aplikasi Microsoft Authenticator.

Pelajari tentang token perangkat lunak OATH

Hapus pendaftaran pengautentikasi TOTP pengguna (untuk admin sistem)

Di Azure Active Directory B2C, Anda dapat menghapus pendaftaran aplikasi pengautentikasi TOTP pengguna. Kemudian pengguna akan diminta untuk mendaftarkan ulang akun mereka untuk menggunakan autentikasi TOTP lagi. Untuk menghapus pendaftaran TOTP pengguna, Anda dapat menggunakan portal Microsoft Azure atau API Microsoft Graph.

Catatan

- Menghapus pendaftaran aplikasi pengautentikasi TOTP pengguna dari Azure Active Directory B2C tidak menghapus akun pengguna di aplikasi pengautentikasi TOTP. Admin sistem perlu mengarahkan pengguna untuk menghapus akun mereka secara manual dari aplikasi pengautentikasi TOTP sebelum mencoba mendaftar lagi.

- Jika pengguna secara tidak sengaja menghapus akun mereka dari aplikasi pengautentikasi TOTP, mereka perlu memberi tahu admin sistem atau pemilik aplikasi yang dapat menghapus pendaftaran pengautentikasi TOTP pengguna dari Azure Active Directory B2C sehingga pengguna dapat mendaftar ulang.

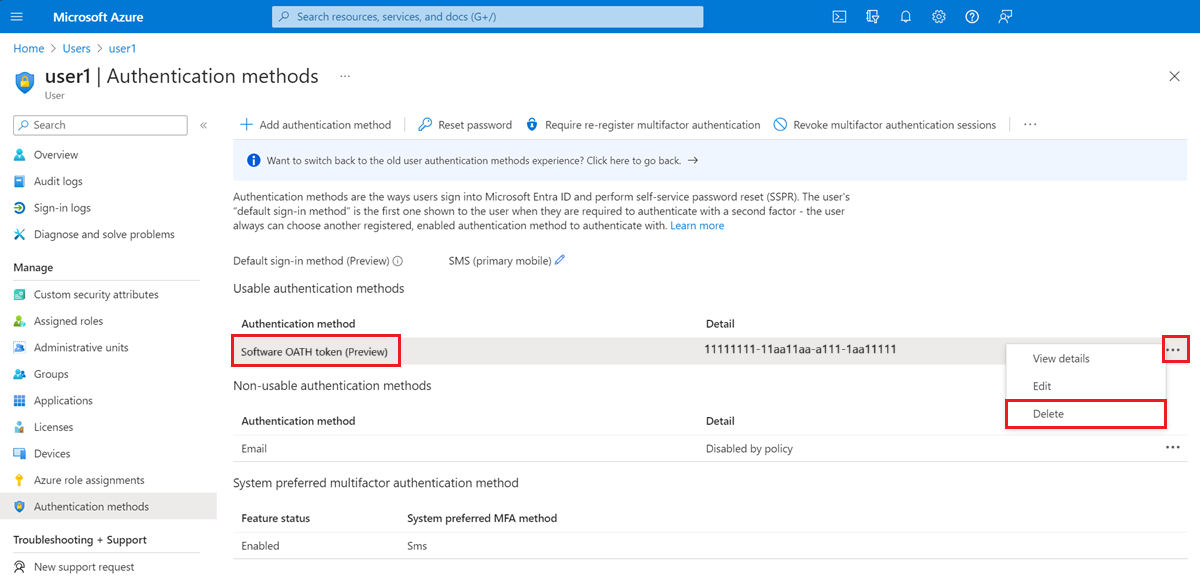

Hapus pendaftaran aplikasi pengautentikasi TOTP menggunakan portal Microsoft Azure

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di menu sebelah kiri, pilih Pengguna.

- Cari dan pilih pengguna yang ingin Anda hapus pendaftaran aplikasi pengautentikasi TOTPnya.

- Di menu sebelah kiri, pilih Metode autentikasi.

- Di bawah Metode autentikasi yang dapat digunakan, temukan Token OATH Perangkat Lunak, lalu pilih menu elipsis di sebelahnya. Jika Anda tidak melihat antarmuka ini, pilih opsi "Beralih ke pengalaman metode autentikasi pengguna baru! Klik di sini untuk menggunakannya sekarang" untuk beralih ke pengalaman metode autentikasi yang baru.

- Pilih Hapus, lalu pilih Ya untuk mengonfirmasi.

Menghapus pendaftaran aplikasi pengautentikasi TOTP menggunakan Microsoft Graph API

Pelajari cara menghapus metode autentikasi token OATH Perangkat Lunak pengguna menggunakan Microsoft Graph API.

Langkah berikutnya

- Pelajari tentang kontrol tampilan TOTP dan profil teknis autentikasi multifaktor ID Microsoft Entra

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk