Tutorial: Mengaktifkan akses hibrid aman untuk aplikasi dengan Azure Active Directory B2C dan F5 BIG-IP

Pelajari cara mengintegrasikan Azure Active Directory B2C (Azure AD B2C) dengan F5 BIG-IP Access Policy Manager (APM). Anda dapat mengekspos aplikasi warisan dengan aman ke internet melalui keamanan BIG-IP, dengan praauthentikasi B2C Azure AD, Akses Bersyarat (CA), dan akses menyeluruh (SSO). F5 Inc. berfokus pada pengiriman, keamanan, performa, dan ketersediaan layanan yang terhubung, termasuk komputasi, penyimpanan, dan sumber daya jaringan. Ini menyediakan perangkat keras, perangkat lunak modular, dan solusi appliance virtual siap cloud.

Sebarkan Pengontrol Pengiriman Aplikasi (ADC) F5 BIG-IP sebagai gateway yang aman antara jaringan privat dan internet. Ada fitur untuk inspeksi tingkat aplikasi dan kontrol akses yang dapat disesuaikan. Jika disebarkan sebagai proksi terbalik, gunakan BIG-IP untuk mengaktifkan akses hibrid yang aman ke aplikasi bisnis, dengan lapisan akses identitas federasi yang dikelola oleh APM.

Buka f5.com sumber daya dan laporan resmi untuk: Mudah Mengonfigurasi Akses Aman ke Semua Aplikasi Anda melalui ID Microsoft Entra

Prasyarat

Untuk memulai, Anda memerlukan:

- Langganan Azure

- Jika Anda tidak memilikinya, dapatkan akun gratis Azure

- Penyewa Azure AD B2C yang ditautkan ke langganan Azure

- BIG-IP atau uji coba BIG-IP Virtual Environment (VE) yang disebarkan di Azure

- Salah satu lisensi F5 BIG-IP berikut:

- F5 BIG-IP® Bundel terbaik

- Lisensi mandiri F5 BIG-IP Access Policy Manager™

- Lisensi add-on Manajer™ Kebijakan Akses F5 BIG-IP pada BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Lisensi uji coba fitur lengkap BIG-IP 90 hari

- Aplikasi web berbasis header atau aplikasi IIS untuk pengujian

- Lihat, Menyiapkan aplikasi IIS

- Sertifikat SSL untuk menerbitkan layanan melalui HTTPS, atau menggunakan default saat pengujian

- Lihat, profil SSL

Deskripsi Skenario

Skenario berikut berbasis header, tetapi Anda dapat menggunakan metode ini untuk mencapai SSO Kerberos.

Untuk skenario ini, akses untuk aplikasi internal bergantung pada penerimaan header otorisasi HTTP dari sistem broker warisan. Agen penjualan dapat diarahkan ke area konten masing-masing. Layanan ini perlu diperluas ke basis konsumen yang lebih luas. Aplikasi akan ditingkatkan untuk opsi autentikasi konsumen, atau diganti.

Idealnya, peningkatan aplikasi mendukung manajemen dan tata kelola langsung dengan sarana kontrol modern. Namun, waktu dan upaya untuk memodernisasi memperkenalkan biaya dan potensi waktu henti. Sebagai gantinya, sebarkan BIG-IP Virtual Edition (VE) antara internet publik dan jaringan virtual Azure internal (VNet) untuk akses gerbang dengan Azure AD B2C. BIG-IP di depan aplikasi memungkinkan overlay layanan dengan pra-autentikasi Azure AD B2C dan SSO berbasis header, meningkatkan postur keamanan aplikasi.

Solusi akses hibrid yang aman memiliki komponen berikut:

- Aplikasi - layanan back-end yang dilindungi oleh akses hibrid aman Azure AD B2C dan BIG-IP

- Azure AD B2C - server otorisasi penyedia identitas (IdP) dan OpenID Connect (OIDC) yang memverifikasi kredensial pengguna, autentikasi multifaktor, dan SSO ke BIG-IP APM

- BIG-IP - proksi terbalik untuk aplikasi. BIG-IP APM adalah klien OIDC, mendelegasikan autentikasi ke server otorisasi OIDC, sebelum SSO berbasis header ke layanan back-end.

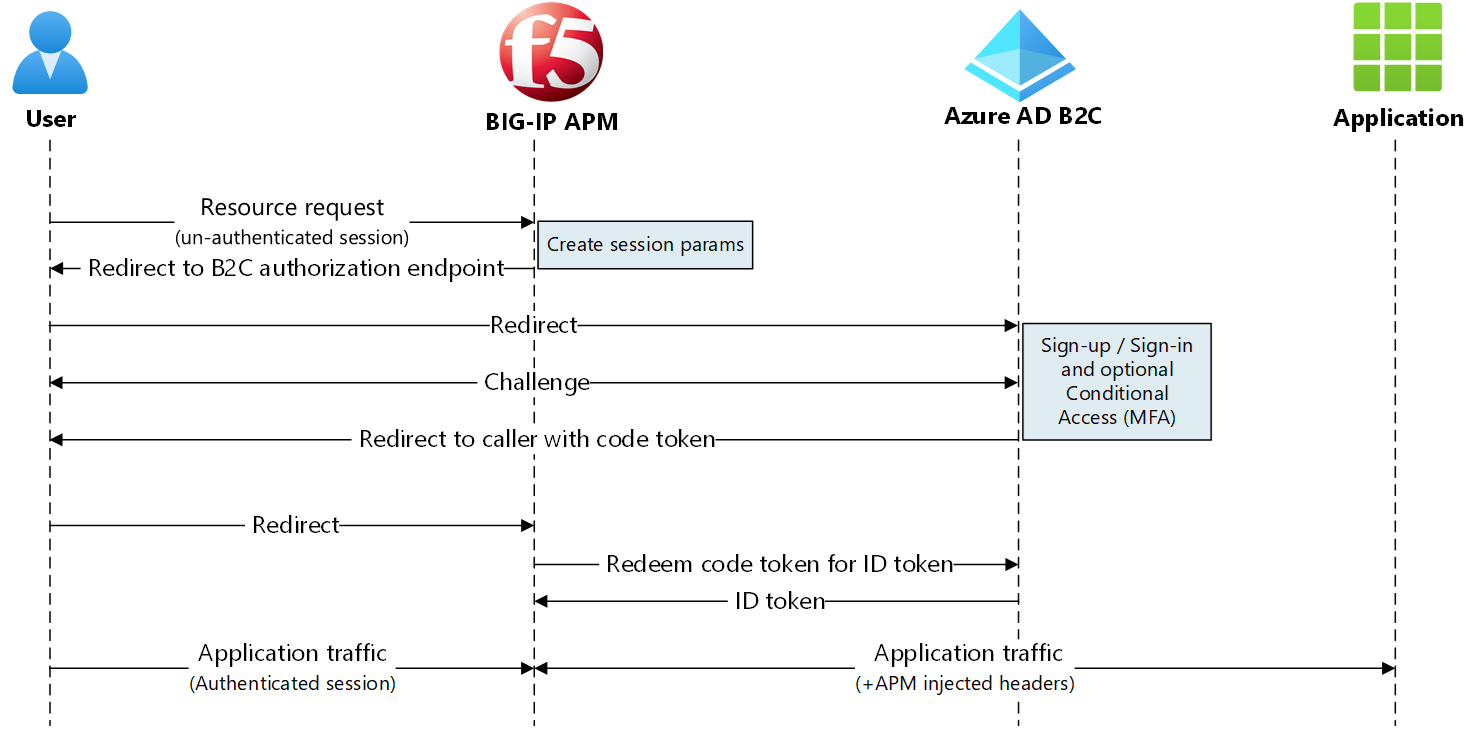

Diagram berikut mengilustrasikan alur yang dimulai penyedia layanan (SP) untuk skenario ini.

- Pengguna terhubung ke titik akhir aplikasi. BIG-IP adalah penyedia layanan.

- Klien BIG-IP APM OIDC mengalihkan pengguna ke titik akhir penyewa B2C Azure AD, server otorisasi OIDC

- Azure AD penyewa B2C melakukan pra-autentikasi pengguna dan menerapkan kebijakan Akses Bersyariah

- AAD B2C mengalihkan pengguna kembali ke SP dengan kode otorisasi

- Klien OIDC meminta server otorisasi untuk menukar kode otorisasi untuk token ID

- BIG-IP APM memberikan akses kepada pengguna dan memasukkan header HTTP dalam permintaan klien diteruskan ke aplikasi

Batas konfigurasi Azure Active Directory B2C

Untuk mengaktifkan BIG-IP dengan autentikasi Azure AD B2C, gunakan penyewa Azure AD B2C dengan alur pengguna atau kebijakan kustom.

Lihat, Tutorial: Membuat alur pengguna dan kebijakan kustom di Azure AD B2C

Membuat atribut kustom

Dapatkan atribut kustom dari objek pengguna Azure AD B2C, IdP federasi, konektor API, atau pendaftaran pengguna. Sertakan atribut dalam token yang masuk ke aplikasi.

Aplikasi warisan mengharapkan atribut tertentu, jadi sertakan dalam alur pengguna Anda. Anda dapat menggantinya dengan atribut yang diperlukan aplikasi Anda. Atau jika Anda menyiapkan aplikasi pengujian menggunakan instruksi, maka gunakan header apa pun.

- Masuk ke portal Azure sebagai Administrator Global.

- Di panel sebelah kiri, pilih Atribut pengguna.

- Pilih Tambahkan untuk membuat dua atribut kustom.

- Untuk ID Agen, pilih Jenis Data String.

- Untuk Geo Agen, pilih Jenis Data String.

Menambahkan atribut ke alur pengguna

- Di menu sebelah kiri, buka Kebijakan>Alur pengguna.

- Pilih kebijakan Anda, misalnya, B2C_1_SignupSignin.

- Pilih Atribut pengguna.

- Tambahkan kedua atribut kustom.

- Tambahkan atribut Nama Tampilan . Atribut ini dikumpulkan selama pendaftaran pengguna.

- Pilih Klaim aplikasi.

- Tambahkan kedua atribut kustom.

- Tambahkan Nama Tampilan. Atribut ini masuk ke BIG-IP.

- Pilih Jalankan alur pengguna.

- Di menu alur pengguna, di bilah navigasi kiri, verifikasi perintah untuk atribut yang ditentukan.

Pelajari selengkapnya: Tutorial: Membuat alur pengguna dan kebijakan kustom di Azure AD B2C

Federasi AAD B2C

Federasi BIG-IP dan Azure AD B2C untuk kepercayaan bersama. Daftarkan BIG-IP di penyewa Azure AD B2C sebagai aplikasi OIDC.

- Di portal, pilih Pendaftaran aplikasi>Pendaftaran baru.

- Masukkan Nama aplikasi, misalnya, HeaderApp1.

- Di bagian Tipe akun yang didukung, pilih Akun di penyedia identitas atau direktori organisasi apa pun (untuk mengautentikasi pengguna dengan alur pengguna) .

- Di bawah URI Pengalihan, pilih Web.

- Masukkan FQDN publik layanan terproteksi.

- Masukkan jalur.

- Biarkan pilihan yang tersisa.

- Pilih Daftar.

- Navigasi ke Rahasia >sertifikat &+ Rahasia klien baru.

- Masukkan nama deskriptif

- Masukkan TTL untuk rahasia yang digunakan oleh BIG-IP.

- Perhatikan Rahasia Klien untuk konfigurasi BIG-IP.

URI pengalihan adalah titik akhir BIG-IP. Setelah autentikasi, server otorisasi (Azure AD B2C) mengirim pengguna ke titik akhir.

Pelajari lebih lanjut: Tutorial: Mendaftarkan aplikasi web di Azure AD B2C untuk Azure AD B2C.

Konfigurasi BIG-IP

Untuk konfigurasi BIG-IP, gunakan Konfigurasi Terpandu v.7/8. Kerangka kerja alur kerja disesuaikan untuk mengakses topologi dan menyelesaikan penerbitan layanan web yang cepat.

Versi Konfigurasi Terpandu

- Untuk mengonfirmasi versi, masuk ke konfigurasi web BIG-IP dengan akun administrator.

- Buka Akses>Konfigurasi Terpandu.

- Versi muncul di sudut kanan atas.

Untuk meningkatkan Konfigurasi Terpandu, buka my.f5.com untuk K85454683: Tingkatkan Konfigurasi Terpandu F5 BIG-IP pada sistem BIG-IP.

Profil SSL

Gunakan BIG-IP yang dikonfigurasi dengan profil SSL klien untuk mengamankan lalu lintas sisi klien melalui TLS. Impor sertifikat yang cocok dengan nama domain, yang digunakan oleh URL yang menghadap publik untuk aplikasi Anda. Kami sarankan Anda menggunakan otoritas sertifikat publik, tetapi Anda dapat menggunakan sertifikat yang ditandatangani sendiri BIG-IP untuk pengujian.

Untuk menambahkan dan mengelola sertifikat di BIG-IP VE, buka techdocs.f5.com untuk Sistem BIG-IP: Administrasi SSL.

Konfigurasi Terpandu

- Untuk meluncurkan wizard penyebaran, di konfigurasi web, bukaKonfigurasi TerpanduAkses>.

- Pilih Federasi>F5 sebagai Klien OAuth dan Server Sumber Daya.

- Amati ringkasan alur untuk skenario ini.

- Pilih Selanjutnya.

- Wizard dimulai.

Properti OAuth

Di bagian berikut, tentukan properti untuk mengaktifkan federasi antara BIG-IP APM dan server otorisasi OAuth, penyewa Azure AD B2C. OAuth disebut di seluruh konfigurasi BIG-IP. Solusi ini menggunakan OIDC, lapisan identitas pada protokol OAuth 2.0. Klien OIDC memverifikasi identitas pengguna dan mendapatkan informasi profil lainnya.

Nama konfigurasi

Nama tampilan konfigurasi membantu membedakan antara konfigurasi penyebaran dalam Konfigurasi Terpandu. Anda tidak dapat mengubah nama, dan hanya muncul di tampilan Konfigurasi Terpandu.

Mode

BIG-IP APM adalah klien OIDC, oleh karena itu pilih opsi Klien.

Penyelesai DNS

Target yang ditentukan harus menyelesaikan alamat IP publik dari titik akhir B2C Azure AD. Pilih pemecah masalah DNS publik, atau buat yang baru.

Pengaturan penyedia

Konfigurasikan Azure AD B2C sebagai IdP OAuth2. Konfigurasi Terpandu memiliki templat B2C Azure AD, tetapi tidak memiliki cakupan tertentu.

Tambahkan penyedia baru dan konfigurasikan:

Properti umum OAuth

| Properti | Deskripsi |

|---|---|

| Jenis penyedia OAuth | Kustom |

| Pilih penyedia OAuth | Membuat baru, atau menggunakan penyedia OAuth |

| Nama | Nama tampilan untuk IdP B2C. Nama ini muncul untuk pengguna sebagai opsi penyedia saat masuk |

| Jenis token | Token web JSON |

Pengaturan kebijakan OAuth

| Properti | Deskripsi |

|---|---|

| Cakupan | Biarkan kosong. Cakupan OpenID untuk masuk pengguna ditambahkan secara otomatis |

| Jenis hibah | Kode otorisasi |

| Aktifkan OpenID Connect | Pilih opsi untuk menempatkan klien APM OAuth dalam mode OIDC |

| Tipe alur | Kode otorisasi |

Pengaturan penyedia OAuth

OpenID URI berikut mengacu pada titik akhir metadata yang digunakan oleh klien OIDC untuk menemukan informasi IdP seperti penandatanganan rollover sertifikat.

- Temukan titik akhir metadata untuk penyewa B2C Azure AD Anda. Menavigasi ke Pendaftaran aplikasi>Endpoints.

- Salin URI dokumen metadata OpenID Connect Azure AD B2C. Contohnya,

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Perbarui URI dengan properti Anda,

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration. - Tempelkan URI ke browser.

- Lihat metadata OIDC untuk penyewa Azure AD B2C Anda.

| Properti | Deskripsi |

|---|---|

| Audiens | ID klien aplikasi yang mewakili BIG-IP di penyewa Azure AD B2C |

| URI Autentikasi | Titik akhir otorisasi dalam metadata B2C OIDC Anda |

| URI Token | Titik akhir token di metadata AAD B2C Anda |

| URI permintaan Userinfo | Biarkan kosong. Azure AD B2C tidak mendukung fitur ini |

| URI OpenID | Titik akhir metadata URI OpenID yang Anda buat |

| Abaikan validasi sertifikat yang kedaluwarsa | Biarkan tidak dicentang |

| Izinkan sertifikat konfigurasi JWK yang ditandatangani sendiri | Centang |

| Bundel CA tepercaya | Pilih ca-bundle.crt untuk menggunakan otoritas tepercaya F5 default |

| Interval penemuan | Berikan interval bagi BIG-IP untuk mengkueri penyewa Azure AD B2C Anda untuk pembaruan. Interval minimum dalam AGC versi 16.1 0.0.19, adalah 5 menit. |

Pengaturan server OAuth

Untuk server otorisasi OIDC, menjadi penyewa Azure AD B2C Anda.

| Properti | Deskripsi |

|---|---|

| ID Klien | ID Klien aplikasi yang mewakili BIG-IP di penyewa Azure AD B2C |

| Rahasia Klien | Rahasia Klien aplikasi |

| Profil SSL klien-server | Atur profil SSL untuk memastikan APM berkomunikasi dengan Azure AD B2C IdP melalui TLS. Pilih serverssl default. |

Pengaturan permintaan OAuth

BIG-IP telah memerlukan Azure AD permintaan B2C dalam kumpulan permintaan yang telah dikonfigurasi sebelumnya. Namun, permintaan tersebut cacat, dan tidak memiliki parameter penting. Jadi, kami membuatnya secara manual.

Permintaan token: Diaktifkan

| Properti | Deskripsi |

|---|---|

| Pilih permintaan OAuth | Buat baru |

| Metode HTTP | POST |

| Aktifkan header | Tidak dicentang |

| Aktifkan parameter | Dicentang |

| Parameter | Nama parameter | Nilai parameter |

|---|---|---|

| client_id | client_id | T/A |

| nonce | nonce | T/A |

| redirect_uri | redirect_uri | T/A |

| cakupan | cakupan | T/A |

| response_type | response_type | T/A |

| client_secret | client_secret | T/A |

| custom | grant_type | authorization_code |

Permintaan pengalihan autentikasi: Diaktifkan

| Properti | Deskripsi |

|---|---|

| Pilih permintaan OAuth | Buat baru |

| Metode HTTP | GET |

| Jenis permintaan | Tidak ada |

| Aktifkan header | Tidak dicentang |

| Aktifkan parameter | Dicentang |

| Parameter | Nama parameter | Nilai parameter |

|---|---|---|

| client_id | client_id | T/A |

| redirect_uri | redirect_uri | T/A |

| response_type | response_type | T/A |

| cakupan | cakupan | T/A |

| nonce | nonce | T/A |

Permintaan refresh token: Dinonaktifkan Anda dapat mengaktifkan dan mengonfigurasi sesuai kebutuhan.

Permintaan UserInfo OpenID: Dinonaktifkan Tidak didukung di penyewa B2C Azure AD global.

Properti server virtual

Buat server virtual BIG-IP untuk mencegat permintaan klien eksternal untuk layanan back-end yang dilindungi oleh akses hibrid yang aman. Tetapkan server virtual IP yang dipetakan ke catatan DNS publik untuk titik akhir layanan BIG-IP yang mewakili aplikasi. Gunakan server virtual jika tersedia, jika tidak, berikan properti berikut.

| Properti | Deskripsi |

|---|---|

| Alamat tujuan | IP privat atau publik yang menjadi titik akhir layanan BIG-IP untuk aplikasi back-end |

| Port layanan | HTTPS |

| Aktifkan port pengalihan | Pilih agar pengguna dialihkan secara otomatis dari http ke https |

| Port pengalihan | HTTP |

| Profil SSL klien | Tukar profil yang telah clientssl ditentukan sebelumnya dengan profil yang memiliki sertifikat SSL Anda. Anda dapat menguji dengan profil default. tetapi kemungkinan menyebabkan pemberitahuan browser. |

Properti kumpulan

Layanan back-end muncul di BIG-IP sebagai kumpulan, dengan satu atau beberapa server aplikasi tempat server virtual mengarahkan lalu lintas masuk. Pilih kumpulan, jika tidak, buat yang baru.

| Properti | Deskripsi |

|---|---|

| Metode penyeimbangan beban | Pilih Round Robin |

| Server kumpulan | IP internal aplikasi back-end |

| Port | Port layanan aplikasi back-end |

Catatan

Pastikan BIG-IP memiliki garis pandang ke alamat server kumpulan.

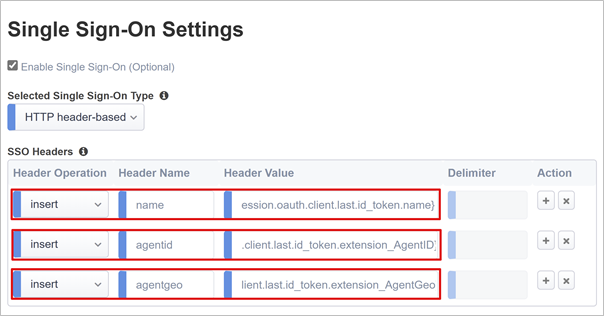

Pengaturan SSO

BIG-IP mendukung opsi SSO, tetapi dalam mode klien OAuth, Konfigurasi Terpandu terbatas pada Kerberos atau Header HTTP. Aktifkan SSO dan gunakan informasi berikut untuk APM untuk memetakan atribut masuk yang ditentukan ke header keluar.

| Properti | Deskripsi |

|---|---|

| Operasi Header | Sisipkan |

| Nama header | nama |

| Nilai Header | %{session.oauth.client.last.id_token.name} |

| Operasi Header | Sisipkan |

| Nama header | agentid |

| Nilai Header | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Catatan

Variabel sesi APM dalam kurung kurawal peka huruf besar/kecil. Memasukkan agentid, ketika nama atribut Azure AD B2C dikirim sebagai AgentID, menyebabkan kegagalan pemetaan atribut. Tentukan atribut dalam huruf kecil. Di Azure AD B2C, alur pengguna meminta lebih banyak atribut kepada pengguna, menggunakan nama atribut di portal. Oleh karena itu, gunakan kasus kalimat alih-alih huruf kecil.

Properti kustomisasi

Sesuaikan bahasa dan tampilan layar yang dilihat pengguna dalam alur kebijakan akses APM. Edit pesan layar dan perintah, ubah tata letak layar, warna, gambar, dan lokalkan keterangan, deskripsi, dan pesan.

Di bidang teks Header Formulir , ganti F5 Networks string dengan nama yang Anda inginkan.

Properti pengelolaan sesi

Gunakan pengaturan manajemen sesi BIG-IP untuk menentukan kondisi yang mengakhiri sesi atau memungkinkannya untuk melanjutkan. Atur batasan untuk pengguna dan alamat IP, dan halaman kesalahan. Sebaiknya terapkan single log out (SLO), yang mengakhiri sesi dengan aman, mengurangi risiko akses yang tidak sah.

Menyebarkan pengaturan

Pilih Sebarkan untuk menerapkan pengaturan dan membuat objek BIG-IP dan APM fir akses hibrid aman ke aplikasi. Aplikasi muncul sebagai sumber daya target di Akses Bersyarah. Untuk peningkatan keamanan, blokir akses langsung ke aplikasi, sehingga memberlakukan jalur melalui BIG-IP.

Pelajari selengkapnya: Perlindungan Identitas dan Akses Bersyarkat untuk Azure AD B2C

Menguji alur pendaftaran masuk

- Sebagai pengguna, buka URL eksternal aplikasi.

- Halaman masuk klien OAuth BIG-IP muncul.

- Masuk menggunakan pemberian kode otorisasi. Untuk menghapus langkah ini, lihat bagian Konfigurasi tambahan .

- Daftar dan autentikasi terhadap penyewa Azure AD B2C Anda.

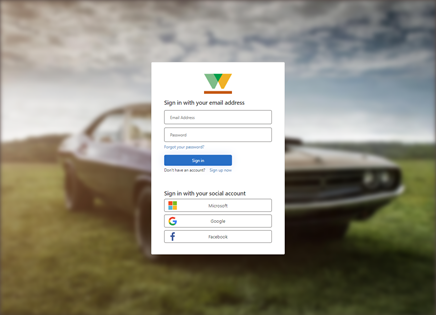

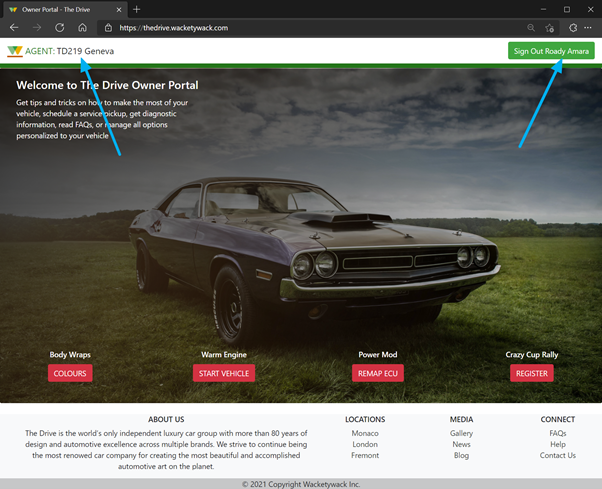

Gambar berikut adalah dialog masuk pengguna dan halaman selamat datang masuk.

Untuk peningkatan keamanan, blokir akses langsung ke aplikasi, sehingga memberlakukan jalur melalui BIG-IP.

Konfigurasi tambahan

Akses menyeluruh (SLO)

Azure AD B2C mendukung penyedia identitas (IdP) dan keluar aplikasi. Lihat, Akses menyeluruh.

Untuk mencapai SLO, aktifkan fungsi keluar aplikasi Anda untuk memanggil titik akhir keluar Azure AD B2C. Kemudian, Azure AD B2C mengeluarkan pengalihan akhir ke BIG-IP. Tindakan ini memastikan sesi APM aplikasi pengguna berakhir.

Proses SLO alternatif adalah mengaktifkan BIG-IP untuk mendengarkan permintaan, saat memilih tombol Keluar aplikasi. Setelah mendeteksi permintaan, permintaan akan memanggil titik akhir keluar Azure AD B2C. Pendekatan ini menghalangi pembuatan perubahan pada aplikasi.

Untuk mempelajari lebih lanjut BIG-IP iRules, buka support.f5.com untuk K42052145: Mengonfigurasi penghentian sesi otomatis (keluar) berdasarkan nama file yang dirujuk URI.

Catatan

Terlepas dari pendekatannya, pastikan penyewa Azure AD B2C mengetahui titik akhir keluar APM.

- Di portal, navigasikan ke Kelola>Manifes.

logoutUrlTemukan properti . Ini berbunyi null.- Tambahkan URI pasca log-out APM:

https://<mysite.com>/my.logout.php3

Catatan

<mysite.com> adalah BIG-IP FQDN untuk aplikasi berbasis header Anda.

Alur masuk yang dioptimalkan

Untuk meningkatkan pengalaman masuk pengguna, tekan perintah masuk pengguna OAuth yang muncul sebelum Microsoft Entra pra-autentikasi.

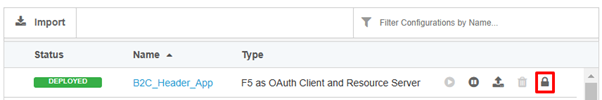

Navigasi keKonfigurasi TerpanduAkses>.

Di ujung kanan baris, pilih ikon gembok .

Aplikasi berbasis header membuka konfigurasi ketat.

Membuka kunci konfigurasi yang ketat mencegah perubahan dengan UI wizard. Objek BIG-IP dikaitkan dengan instans aplikasi yang diterbitkan, dan terbuka untuk manajemen langsung.

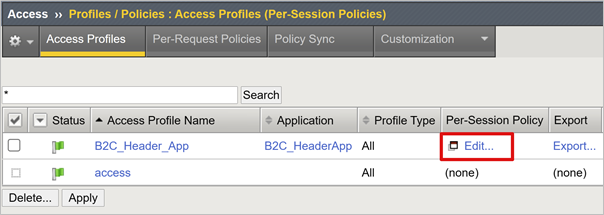

Navigasi ke Profil Akses>/Profil Akses Kebijakan >(Kebijakan Per sesi).

Untuk objek kebijakan aplikasi, di kolom Kebijakan Per Sesi , pilih Edit.

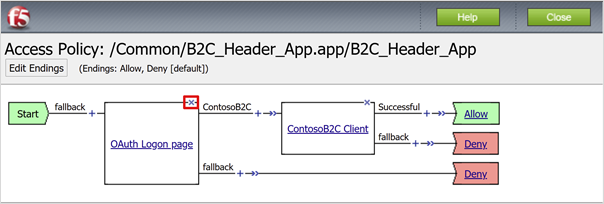

Untuk menghapus objek kebijakan Halaman Masuk OAuth , pilih X.

Pada perintah, sambungkan ke simpul sebelumnya.

Di sudut kiri atas, pilih Terapkan Kebijakan Akses.

Tutup tab editor visual.

Saat Anda mencoba menyambungkan ke aplikasi, halaman masuk Azure AD B2C akan muncul.

Catatan

Jika Anda mengaktifkan kembali mode ketat dan menyebarkan konfigurasi, pengaturan yang dilakukan di luar UI Konfigurasi Terpandu akan ditimpa. Terapkan skenario ini dengan membuat objek konfigurasi secara manual untuk layanan produksi.

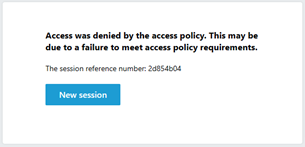

Pemecahan Masalah

Gunakan panduan pemecahan masalah berikut jika akses ke aplikasi yang dilindungi dicegah.

Verbositas log

Log BIG-IP memiliki informasi untuk mengisolasi masalah autentikasi dan SSO. Tingkatkan tingkat verbositas log.

- Buka Kebijakan Akses>Ringkasan>Log Peristiwa>Pengaturan.

- Pilih baris untuk aplikasi yang diterbitkan, lalu Edit>Log Sistem Akses.

- Dari daftar SSO, pilih Debug.

- PilihOK.

- Sebelum meninjau log, reproduksi masalah Anda.

Setelah selesai, kembalikan pengaturan sebelumnya.

Pesan kesalahan BIG-IP

Jika Anda melihat pesan kesalahan BIG-IP setelah autentikasi Azure AD B2C, masalah ini mungkin terkait dengan SSO dari ID Microsoft Entra ke BIG-IP.

- Buka Akses>Ringkasan>Laporan akses.

- Jalankan laporan selama satu jam terakhir

- Tinjau log untuk petunjuk.

- Pilih tautan Tampilkan variabel sesi .

- Tentukan apakah APM menerima klaim Microsoft Entra yang diharapkan.

Tidak ada pesan kesalahan BIG-IP

Jika tidak ada pesan kesalahan BIG-IP yang muncul, masalahnya mungkin terkait dengan permintaan back-end, atau SSO dari BIG-IP ke aplikasi.

- Buka Kebijakan Akses>Ringkasan>Sesi Aktif.

- Pilih tautan untuk sesi aktif Anda.

- Pilih tautan Lihat Variabel .

- Tinjau untuk menentukan akar penyebab, terutama jika BIG-IP APM mendapatkan atribut sesi yang tidak akurat.

- Gunakan log aplikasi untuk membantu memahami apakah ia menerima atribut sebagai header.

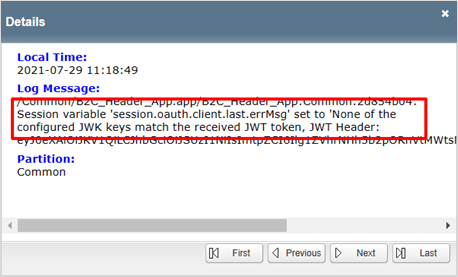

Masalah konfigurasi terpandu v8 yang diketahui

Jika menggunakan Konfigurasi Terpandu v8, masalah yang diketahui menghasilkan kesalahan berikut setelah berhasil Azure AD autentikasi B2C. Masalahnya mungkin AGC tidak mengaktifkan pengaturan JWT Otomatis selama penyebaran. APM tidak dapat memperoleh kunci penandatanganan token saat ini. Rekayasa F5 sedang menyelidiki akar penyebabnya.

Log akses yang sama memberikan detail.

Mengaktifkan pengaturan secara manual

- Navigasi keKonfigurasi TerpanduAkses>.

- Di ujung kanan baris untuk aplikasi berbasis header Anda, pilih gembok.

- Navigasi ke Akses>Penyedia Klien OAuth/Server> Sumber DayaFederasi>.

- Pilih penyedia untuk konfigurasi AAD B2C Anda.

- Centang kotak Gunakan JWT Otomatis .

- Pilih Temukan.

- Pilih Simpan.

- Bidang Kunci (JWT) memiliki ID kunci sertifikat penandatanganan token (KID) dari metadata URI OpenID.

- Di sudut kiri atas, pilih Terapkan Kebijakan Akses.

- Pilih Terapkan.

Untuk informasi selengkapnya, buka techdocs.f5.com untuk tips pemecahan masalah klien dan server sumber daya OAuth