Opsi autentikasi tanpa kata sandi untuk Microsoft Entra ID

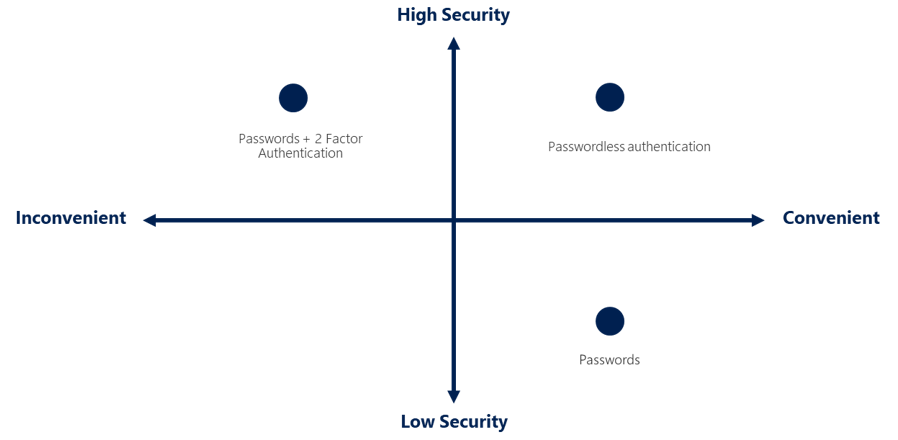

Fitur seperti autentikasi multifaktor (MFA) adalah cara yang bagus untuk mengamankan organisasi Anda, tetapi pengguna sering merasa frustrasi dengan lapisan keamanan tambahan selain harus mengingat kata sandi mereka. Metode autentikasi tanpa kata sandi lebih nyaman karena kata sandi dihapus dan diganti dengan sesuatu yang Anda miliki atau sesuatu yang Anda atau ketahui.

| Autentikasi | Sesuatu yang Anda miliki | Sesuatu dalam diri Anda atau yang Anda tahu |

|---|---|---|

| Tanpa kata sandi | Perangkat Windows 10, telepon, atau kunci keamanan | Biometrik atau PIN |

Setiap organisasi memiliki kebutuhan yang berbeda dalam hal autentikasi. Microsoft Azure dan Azure Government menawarkan lima opsi autentikasi tanpa kata sandi berikut yang terintegrasi dengan ID Microsoft Entra:

- Windows Hello untuk Bisnis

- Info Masuk Platform untuk macOS

- Akses menyeluruh platform (PSSO) untuk macOS dengan autentikasi kartu pintar

- Microsoft Authenticator

- Kode akses (FIDO2)

- Autentikasi berbasis sertifikat

Windows Hello untuk Bisnis

Windows Hello untuk Bisnis sangat cocok untuk pekerja informasi yang memiliki PC Windows yang khusus untuk sendiri. Info masuk biometrik dan PIN terkait langsung dengan PC pengguna, yang mencegah akses dari siapa pun selain pemiliknya. Dengan integrasi infrastruktur kunci umum (PKI) dan dukungan bawaan untuk akses menyeluruh (SSO), Windows Hello untuk Bisnis menyediakan metode yang nyaman untuk mengakses sumber daya perusahaan dengan lancar secara lokal dan di cloud.

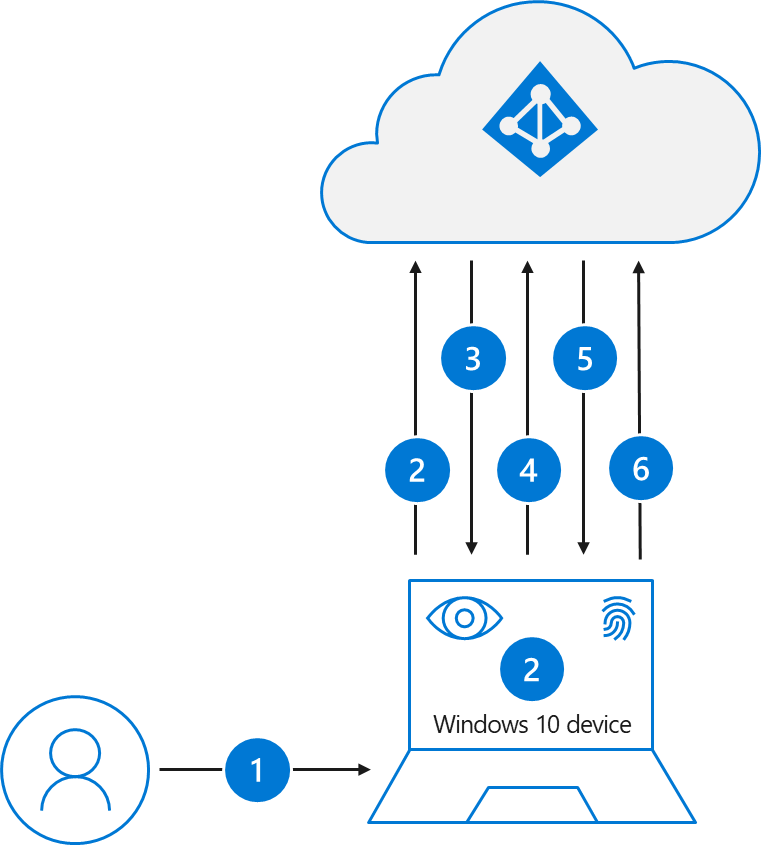

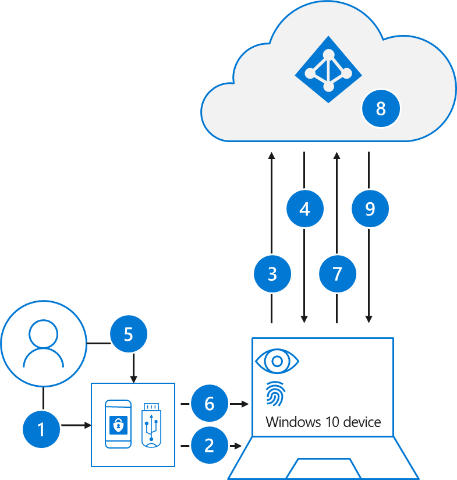

Langkah-langkah berikut menunjukkan cara kerja proses masuk dengan ID Microsoft Entra:

- Pengguna yang masuk ke Windows menggunakan isyarat biometrik atau PIN. Isyarat ini membuka kunci privat Windows Hello untuk Bisnis dan dikirim ke penyedia dukungan keamanan Autentikasi Cloud, yang disebut sebagai penyedia Cloud AP.

- Penyedia Cloud AP meminta nonce (angka acak arbitrer yang dapat digunakan sekali) dari ID Microsoft Entra.

- ID Microsoft Entra mengembalikan nonce yang valid selama 5 menit.

- Penyedia Cloud AP menandatangani nonce menggunakan kunci privat pengguna dan mengembalikan nonce yang ditandatangani ke ID Microsoft Entra.

- MICROSOFT Entra ID memvalidasi nonce yang ditandatangani menggunakan kunci publik pengguna yang terdaftar dengan aman terhadap tanda tangan nonce. MICROSOFT Entra ID memvalidasi tanda tangan lalu memvalidasi nonce yang ditandatangani yang dikembalikan. Saat nonce divalidasi, MICROSOFT Entra ID membuat token refresh utama (PRT) dengan kunci sesi yang dienkripsi ke kunci transportasi perangkat dan mengembalikannya ke penyedia Cloud AP.

- Penyedia Cloud AP menerima PRT terenkripsi dengan kunci sesi. Penyedia Cloud AP menggunakan kunci transportasi privat perangkat untuk mendekripsi kunci sesi dan melindungi kunci sesi menggunakan Trusted Platform Module (TPM) perangkat.

- Penyedia Cloud AP menampilkan respons autentikasi yang berhasil ke Windows. Pengguna kemudian dapat mengakses aplikasi Windows dan cloud dan lokal tanpa perlu mengautentikasi lagi (SSO).

Panduan perencanaan Windows Hello untuk Bisnis dapat digunakan untuk membantu Anda membuat keputusan tentang jenis penyebaran Windows Hello untuk Bisnis dan opsi yang perlu Anda pertimbangkan.

Info Masuk Platform untuk macOS

Kredensial Platform untuk macOS adalah kemampuan baru di macOS yang diaktifkan menggunakan Ekstensi akses menyeluruh (SSOe) Microsoft Enterprise. Ini menyediakan kunci kriptografi terikat perangkat keras yang didukung enklave aman yang digunakan untuk SSO di seluruh aplikasi yang menggunakan ID Microsoft Entra untuk autentikasi. Kata sandi akun lokal pengguna tidak terpengaruh dan diperlukan untuk masuk ke Mac.

Info Masuk Platform untuk macOS memungkinkan pengguna untuk tanpa kata sandi dengan mengonfigurasi Touch ID untuk membuka kunci perangkat, dan menggunakan kredensial tahan phish, berdasarkan teknologi Windows Hello untuk Bisnis. Ini menghemat uang organisasi pelanggan dengan menghapus kebutuhan akan kunci keamanan dan memajukan tujuan Zero Trust menggunakan integrasi dengan Enklave Aman.

Info Masuk Platform untuk macOS juga dapat digunakan sebagai kredensial tahan pengelabuan untuk digunakan dalam tantangan WebAuthn (termasuk skenario autentikasi ulang browser). Admin harus mengaktifkan metode autentikasi kunci keamanan FIDO2 untuk kemampuan ini. Jika Anda memanfaatkan Kebijakan Pembatasan Kunci dalam kebijakan FIDO, Maka Anda harus menambahkan AAGUID untuk Kredensial Platform macOS ke daftar AAGUID yang diizinkan: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC

- Pengguna membuka kunci macOS menggunakan sidik jari atau gerakan kata sandi, yang membuka kunci tas kunci untuk menyediakan akses ke UserSecureEnclaveKey.

- MacOS meminta nonce (angka acak arbitrer yang dapat digunakan hanya sekali) dari ID Microsoft Entra.

- ID Microsoft Entra mengembalikan nonce yang valid selama 5 menit.

- Sistem operasi (OS) mengirimkan permintaan masuk ke ID Microsoft Entra dengan pernyataan tertanam yang ditandatangani dengan UserSecureEnclaveKey yang berada di Enklave Aman.

- MICROSOFT Entra ID memvalidasi pernyataan yang ditandatangani menggunakan kunci publik pengguna yang terdaftar dengan aman dari kunci UserSecureEnclave. MICROSOFT Entra ID memvalidasi tanda tangan dan nonce. Setelah pernyataan divalidasi, MICROSOFT Entra ID membuat token refresh utama (PRT) yang dienkripsi dengan kunci publik UserDeviceEncryptionKey yang ditukar selama pendaftaran dan mengirim respons kembali ke OS.

- OS mendekripsi dan memvalidasi respons, mengambil token SSO, menyimpan, dan membagikannya dengan ekstensi SSO untuk menyediakan SSO. Pengguna dapat mengakses aplikasi macOS, cloud, dan lokal tanpa perlu mengautentikasi lagi (SSO).

Lihat SSO Platform macOS untuk informasi selengkapnya tentang cara mengonfigurasi dan menyebarkan Info Masuk Platform untuk macOS.

Akses menyeluruh platform untuk macOS dengan SmartCard

Akses menyeluruh platform (PSSO) untuk macOS memungkinkan pengguna untuk tanpa kata sandi menggunakan metode autentikasi SmartCard. Pengguna masuk ke komputer menggunakan kartu pintar eksternal, atau token keras yang kompatibel dengan kartu pintar (seperti Yubikey). Setelah perangkat tidak terkunci, kartu pintar digunakan dengan MICROSOFT Entra ID untuk memberikan SSO di seluruh aplikasi yang menggunakan ID Microsoft Entra untuk autentikasi menggunakan autentikasi berbasis sertifikat (CBA). CBA perlu dikonfigurasi dan diaktifkan bagi pengguna agar fitur ini berfungsi. Untuk mengonfigurasi CBA, lihat Cara mengonfigurasi autentikasi berbasis sertifikat Microsoft Entra.

Untuk mengaktifkannya, administrator perlu mengonfigurasi PSSO melalui Microsoft Intune atau MDM lain yang didukung.

- Pengguna membuka kunci macOS menggunakan pin kartu pintar yang membuka kunci kartu pintar dan tas kunci untuk menyediakan akses ke kunci pendaftaran perangkat yang ada di Secure Enclave.

- MacOS meminta nonce (angka acak arbitrer yang dapat digunakan hanya sekali) dari ID Microsoft Entra.

- ID Microsoft Entra mengembalikan nonce yang valid selama 5 menit.

- Sistem operasi (OS) mengirimkan permintaan masuk ke ID Microsoft Entra dengan pernyataan tersemat yang ditandatangani dengan sertifikat Microsoft Entra pengguna dari kartu pintar.

- MICROSOFT Entra ID memvalidasi pernyataan, tanda tangan, dan nonce yang ditandatangani. Setelah pernyataan divalidasi, MICROSOFT Entra ID membuat token refresh utama (PRT) yang dienkripsi dengan kunci publik UserDeviceEncryptionKey yang ditukar selama pendaftaran dan mengirim respons kembali ke OS.

- OS mendekripsi dan memvalidasi respons, mengambil token SSO, menyimpan, dan membagikannya dengan ekstensi SSO untuk menyediakan SSO. Pengguna dapat mengakses aplikasi macOS, cloud, dan lokal tanpa perlu mengautentikasi lagi (SSO).

Microsoft Authenticator

Anda juga dapat mengizinkan ponsel karyawan Anda menjadi metode autentikasi tanpa kata sandi. Anda sudah dapat menggunakan aplikasi Authenticator sebagai opsi autentikasi multifaktor yang nyaman selain kata sandi. Anda juga dapat menggunakan Aplikasi Authenticator sebagai opsi tanpa kata sandi.

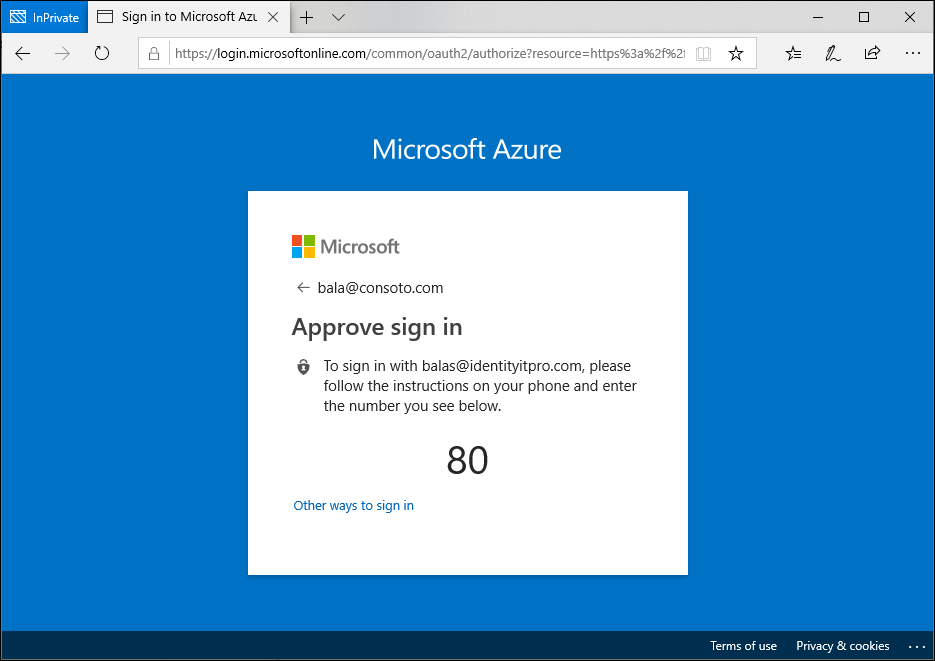

Aplikasi Authenticator mengubah ponsel iOS atau Android menjadi info masuk yang kuat dan tanpa sandi. Pengguna dapat masuk ke platform atau browser apa pun dengan mendapatkan pemberitahuan ke ponsel mereka, mencocokkan nomor yang ditampilkan di layar dengan yang ada di ponsel mereka. Kemudian mereka dapat menggunakan biometrik mereka (sentuh atau wajah) atau PIN untuk mengonfirmasi. Lihat Unduh dan pasang Microsoft Authenticator untuk detail pemasangan.

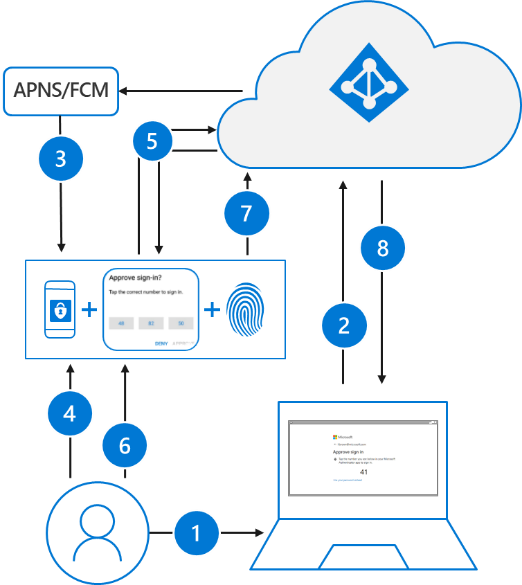

Autentikasi tanpa kata sandi menggunakan aplikasi Authenticator mengikuti pola dasar yang sama seperti Windows Hello untuk Bisnis. Ini sedikit lebih rumit karena pengguna perlu diidentifikasi sehingga ID Microsoft Entra dapat menemukan versi aplikasi Authenticator yang digunakan:

- Pengguna memasukkan nama pengguna mereka.

- MICROSOFT Entra ID mendeteksi bahwa pengguna memiliki kredensial yang kuat dan memulai alur Kredensial yang Kuat.

- Pemberitahuan dikirim ke aplikasi melalui Apple Push Notification Service (APNS) di perangkat iOS, atau melalui Firebase Cloud Messaging (FCM) di perangkat Android.

- Pengguna menerima pemberitahuan push dan membuka aplikasi.

- Aplikasi ini memanggil MICROSOFT Entra ID dan menerima tantangan bukti kehadiran dan nonce.

- Pengguna menyelesaikan tantangan dengan memasukkan biometrik atau PIN mereka untuk membuka kunci privat.

- Nonce ditandatangani dengan kunci privat dan dikirim kembali ke ID Microsoft Entra.

- MICROSOFT Entra ID melakukan validasi kunci publik/privat dan mengembalikan token.

Untuk mulai masuk tanpa kata sandi, selesaikan panduan berikut:

Kode akses (FIDO2)

Aliansi FIDO (Fast IDentity Online) membantu mempromosikan standar autentikasi terbuka dan mengurangi penggunaan kata sandi sebagai bentuk autentikasi. FIDO2 adalah standar terbaru yang menggabungkan standar autentikasi web (WebAuthn).

Kunci keamanan FIDO2 adalah metode autentikasi tanpa kata sandi berbasis standar yang tidak dapat diubah yang dapat datang dalam faktor bentuk apa pun. Fast Identity Online (FIDO) adalah standar terbuka untuk autentikasi tanpa kata sandi. FIDO memungkinkan pengguna dan organisasi menerapkan standar untuk masuk ke sumber daya mereka tanpa nama pengguna atau kata sandi menggunakan kunci keamanan eksternal atau kunci platform yang disertakan dalam perangkat.

Pengguna dapat mendaftar, kemudian memilih kunci keamanan FIDO2 di antarmuka masuk sebagai sarana autentikasi utama mereka. Kunci keamanan FIDO2 ini biasanya adalah perangkat USB, tetapi juga dapat menggunakan Bluetooth atau NFC. Dengan perangkat keras yang menangani autentikasi, keamanan akun ditingkatkan karena tidak ada kata sandi yang dapat diekspos atau ditebak.

Kunci keamanan FIDO2 dapat digunakan untuk masuk ke id Microsoft Entra atau perangkat Windows 10 yang bergabung dengan Microsoft Entra dan mendapatkan akses menyeluruh ke sumber daya cloud dan lokal mereka. Pengguna juga dapat masuk ke browser yang didukung. Kunci keamanan FIDO2 adalah opsi yang bagus untuk perusahaan yang sangat sensitif terhadap keamanan atau memiliki skenario atau karyawan yang tidak bersedia atau dapat menggunakan ponsel mereka sebagai faktor kedua.

Lihat dokumen referensi di sini: Dukungan untuk autentikasi FIDO2 dengan ID Microsoft Entra. Untuk praktik terbaik pengembang, lihat Mendukung autentikasi FIDO2 dalam aplikasi yang mereka kembangkan.

Proses berikut digunakan saat pengguna masuk dengan kunci keamanan FIDO2:

- Pengguna menyambungkan kunci keamanan FIDO2 ke komputer mereka.

- Windows mendeteksi kunci keamanan FIDO2.

- Windows mengirim permintaan autentikasi.

- MICROSOFT Entra ID mengirimkan kembali nonce.

- Pengguna menyelesaikan isyarat mereka untuk membuka kunci privat yang disimpan di enklave aman kunci keamanan FIDO2.

- Kunci keamanan FIDO2 menandatangani nonce dengan kunci privat.

- Permintaan token refresh utama (PRT) dengan nonce yang ditandatangani dikirim ke ID Microsoft Entra.

- MICROSOFT Entra ID memverifikasi nonce yang ditandatangani menggunakan kunci umum FIDO2.

- MICROSOFT Entra ID mengembalikan PRT untuk mengaktifkan akses ke sumber daya lokal.

Untuk daftar penyedia kunci keamanan FIDO2, lihat Menjadi vendor kunci keamanan FIDO2 yang kompatibel dengan Microsoft.

Untuk mulai menggunakan kunci keamanan FIDO2, selesaikan panduan berikut:

Autentikasi berbasis sertifikat

Autentikasi berbasis sertifikat (CBA) Microsoft Entra memungkinkan pelanggan mengizinkan atau mengharuskan pengguna untuk mengautentikasi langsung dengan sertifikat X.509 terhadap ID Microsoft Entra mereka untuk aplikasi dan masuk browser. CBA memungkinkan pelanggan untuk mengadopsi autentikasi tahan phishing dan masuk dengan sertifikat X.509 terhadap Infrastruktur Kunci Umum (PKI) mereka.

Manfaat utama menggunakan Microsoft Entra CBA

| Keuntungan | Deskripsi |

|---|---|

| Pengalaman pengguna yang luar biasa | - Pengguna yang membutuhkan autentikasi berbasis sertifikat sekarang dapat langsung mengautentikasi terhadap ID Microsoft Entra dan tidak perlu berinvestasi di Layanan Federasi Direktori Aktif gabungan. - Portal antarmuka pengguna memungkinkan pengguna untuk dengan mudah mengkonfigurasi cara memetakan bidang sertifikat ke atribut objek pengguna untuk mencari pengguna di penyewa (pengikatan nama pengguna sertifikat) - Portal antarmuka pengguna untuk mengonfigurasi kebijakan autentikasi untuk membantu menentukan sertifikat mana yang merupakan faktor tunggal versus multifaktor. |

| Mudah untuk menyebarkan dan mengelola | - Microsoft Entra CBA adalah fitur gratis, dan Anda tidak memerlukan ID Microsoft Entra edisi berbayar untuk menggunakannya. Tidak perlu penyebaran lokal atau konfigurasi jaringan yang kompleks. - Autentikasi langsung terhadap ID Microsoft Entra. |

| Mengamankan | - Kata sandi lokal tidak perlu disimpan di cloud dalam bentuk apa pun. - Melindungi akun pengguna Anda dengan bekerja tanpa hambatan dengan kebijakan Akses Bersyarat Microsoft Entra, termasuk autentikasi multifaktor Tahan Phishing (MFA memerlukan edisi berlisensi) dan memblokir autentikasi warisan. - Dukungan autentikasi yang kuat di mana pengguna dapat menentukan kebijakan autentikasi melalui bidang sertifikat, seperti penerbit atau OID kebijakan (pengidentifikasi objek), untuk menentukan sertifikat mana yang memenuhi syarat sebagai faktor tunggal versus multifaktor. - Fitur ini bekerja dengan mulus dengan fitur Akses Bersyar dan kemampuan kekuatan autentikasi untuk memberlakukan MFA untuk membantu mengamankan pengguna Anda. |

Skenario yang didukung

Skenario berikut didukung:

- Kredensial masuk pengguna ke aplikasi berbasis browser web.

- Masuk pengguna ke aplikasi seluler Office di platform iOS/Android dan aplikasi asli Office di Windows, termasuk Outlook, OneDrive, dan sebagainya.

- Kredensial masuk pengguna di browser asli seluler.

- Dukungan untuk aturan autentikasi granular untuk autentikasi multifaktor dengan menggunakan penerbit sertifikat Subjek dan OID kebijakan.

- Mengonfigurasi pengikatan akun sertifikat ke pengguna dengan menggunakan salah satu bidang sertifikat:

- Nama Alternatif Subjek (SAN) PrincipalName dan SAN RFC822Nare

- Pengidentifikasi Kunci Subjek (SKI) dan SHA1PublicKey

- Mengonfigurasi pengikatan akun sertifikat ke pengguna dengan menggunakan salah satu atribut objek pengguna:

- Nama Utama Pengguna

- onPremisesUserPrincipalName

- CertificateUserIds

Skenario yang didukung

Pertimbangan berikut berlaku:

- Administrator dapat mengaktifkan metode autentikasi tanpa kata sandi untuk penyewanya.

- Administrator dapat menargetkan semua pengguna atau memilih pengguna/Grup keamanan dalam penyewa mereka untuk setiap metode.

- Pengguna akhir dapat mendaftar dan mengelola metode autentikasi tanpa kata sandi ini di portal akun mereka.

- Pengguna dapat masuk dengan metode autentikasi tanpa kata sandi ini:

- Aplikasi Authenticator: Berfungsi dalam skenario di mana autentikasi Microsoft Entra digunakan, termasuk di semua browser, selama penyiapan Windows 10, dan dengan aplikasi seluler terintegrasi pada sistem operasi apa pun.

- Kunci keamanan: Bekerja pada layar penguncian untuk Windows 10 dan web di browser yang didukung seperti Microsoft Edge (Edge warisan dan baru).

- Pengguna dapat menggunakan kredensial tanpa kata sandi untuk mengakses sumber daya di penyewa tempat mereka menjadi tamu, tetapi mereka masih diharuskan untuk melakukan MFA di penyewa sumber daya tersebut. Untuk informasi selengkapnya, lihat Kemungkinan autentikasi multifaktor ganda.

- Pengguna tidak dapat mendaftarkan kredensial tanpa kata sandi dalam penyewa tempat mereka menjadi tamu, dengan cara yang sama seperti mereka tidak memiliki kata sandi yang dikelola di penyewa tersebut.

Skenario yang tidak didukung

Kami merekomendasikan tidak lebih dari 20 set kunci untuk setiap metode tanpa kata sandi untuk akun pengguna mana pun. Karena lebih banyak kunci ditambahkan, ukuran objek pengguna meningkat, dan Anda dapat melihat degradasi untuk beberapa operasi. Dalam hal ini, Anda harus menghapus kunci yang tidak perlu. Untuk informasi selengkapnya dan cmdlet PowerShell untuk mengkueri dan menghapus kunci, lihat Menggunakan modul PowerShell WHfBTools untuk membersihkan Kunci Windows Hello untuk Bisnis yatim piatu. Gunakan parameter opsional /UserPrincipalName untuk mengkueri hanya kunci untuk pengguna tertentu. Izin yang diperlukan adalah menjalankan sebagai administrator atau pengguna yang ditentukan.

Saat Anda menggunakan PowerShell untuk membuat file CSV dengan semua kunci yang ada, identifikasi kunci yang perlu Anda simpan dengan hati-hati, dan hapus baris tersebut dari CSV. Kemudian gunakan CSV yang dimodifikasi dengan PowerShell untuk menghapus kunci yang tersisa untuk membawa jumlah kunci akun di bawah batas.

Aman untuk menghapus kunci apa pun yang dilaporkan sebagai "Orphaned"="True" di CSV. Kunci tanpa intim adalah kunci untuk perangkat yang tidak lagi terdaftar di ID Microsoft Entra. Jika menghapus semua Yatim piatu masih tidak membawa akun Pengguna di bawah batas, perlu melihat kolom DeviceId dan CreationTime untuk mengidentifikasi kunci mana yang akan ditargetkan untuk dihapus. Berhati-hatilah untuk menghapus baris apa pun di CSV untuk kunci yang ingin Anda simpan. Kunci untuk DeviceID apa pun yang sesuai dengan perangkat yang digunakan pengguna secara aktif harus dihapus dari CSV sebelum langkah penghapusan.

Memilih metode tanpa kata sandi

Pilihan antara ketiga opsi tanpa kata sandi ini tergantung pada persyaratan keamanan, platform, dan aplikasi perusahaan Anda.

Berikut adalah beberapa faktor yang perlu Anda pertimbangkan saat memilih teknologi tanpa kata sandi Microsoft:

| Windows Hello for Business | Kredensial masuk tanpa kata sandi dengan aplikasi Authenticator | Kunci keamanan Fido2 | |

|---|---|---|---|

| Prasyarat | Windows 10, versi 1809 atau yang lebih baru Microsoft Entra ID |

Aplikasi Authenticator Ponsel (perangkat iOS serta Android) |

Windows 10, versi 1903 atau yang lebih baru Microsoft Entra ID |

| Mode | Platform | Perangkat lunak | Perangkat Keras |

| Sistem dan perangkat | PC dengan Modul Platform Tepercaya (TPM) bawaan PIN dan pengenalan biometrik |

PIN dan pengenalan biometrik di ponsel | Perangkat keamanan FIDO2 yang kompatibel dengan Microsoft |

| Pengalaman pengguna | Masuk menggunakan PIN atau pengenalan biometrik (wajah, iris, atau sidik jari) dengan perangkat Windows. Autentikasi Windows Hello terkait dengan perangkat; pengguna memerlukan perangkat dan komponen masuk seperti PIN atau faktor biometrik untuk mengakses sumber daya perusahaan. |

Masuk menggunakan ponsel dengan pemindaian sidik jari, pengenalan wajah atau iris, atau PIN. Pengguna masuk ke akun kantor atau pribadi dari PC atau ponsel mereka. |

Masuk menggunakan perangkat keamanan FIDO2 (biometrik, PIN, dan NFC) Pengguna dapat mengakses perangkat berdasarkan kontrol organisasi dan mengautentikasi berdasarkan PIN, biometrik menggunakan perangkat seperti kunci keamanan USB dan kartu pintar, kunci, atau wearable yang mendukung NFC. |

| Skenario yang diaktifkan | Pengalaman tanpa kata sandi dengan perangkat Windows. Berlaku untuk PC kerja khusus dengan kemampuan untuk akses menyeluruh ke perangkat dan aplikasi. |

Solusi di mana saja tanpa kata sandi menggunakan ponsel. Berlaku untuk mengakses aplikasi kerja atau pribadi di web dari perangkat apa pun. |

Pengalaman tanpa kata sandi untuk pekerja yang menggunakan biometrik, PIN, dan NFC. Berlaku untuk PC bersama dan di mana ponsel bukan pilihan yang layak (seperti untuk personel staf staf bantuan, kios publik, atau tim rumah sakit) |

Gunakan tabel berikut untuk memilih metode mana yang mendukung kebutuhan dan pengguna Anda.

| Persona | Skenario | Lingkungan | Teknologi tanpa kata sandi |

|---|---|---|---|

| Admin | Akses aman ke perangkat untuk tugas pengelolaan | Perangkat Windows 10 yang ditetapkan | Kunci keamanan Windows Hello untuk Bisnis dan/atau FIDO2 |

| Admin | Tugas pengelolaan di perangkat non-Windows | Perangkat seluler atau non Windows | Kredensial masuk tanpa kata sandi dengan aplikasi Authenticator |

| Pekerja informasi | Pekerjaan produktivitas | Perangkat Windows 10 yang ditetapkan | Kunci keamanan Windows Hello untuk Bisnis dan/atau FIDO2 |

| Pekerja informasi | Pekerjaan produktivitas | Perangkat seluler atau non Windows | Kredensial masuk tanpa kata sandi dengan aplikasi Authenticator |

| Pekerja garis depan | Kios di pabrik, produsen, ritel, atau entri data | Perangkat Windows 10 bersama | Kunci keamanan Fido2 |

Langkah berikutnya

Untuk mulai menggunakan ID Microsoft Entra tanpa kata sandi, selesaikan salah satu cara berikut:

- Mengaktifkan masuk tanpa kata sandi kunci keamanan FIDO2

- Mengaktifkan masuk tanpa kata sandi berbasis telepon dengan aplikasi Authenticator

Tautan Eksternal

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk