Memantau dan menyelesaikan masalah evaluasi akses berkelanjutan

Admin dapat memantau dan memecahkan masalah peristiwa masuk di mana evaluasi akses berkelanjutan (CAE) diterapkan dalam berbagai cara.

Pelaporan masuk evaluasi akses berkelanjutan

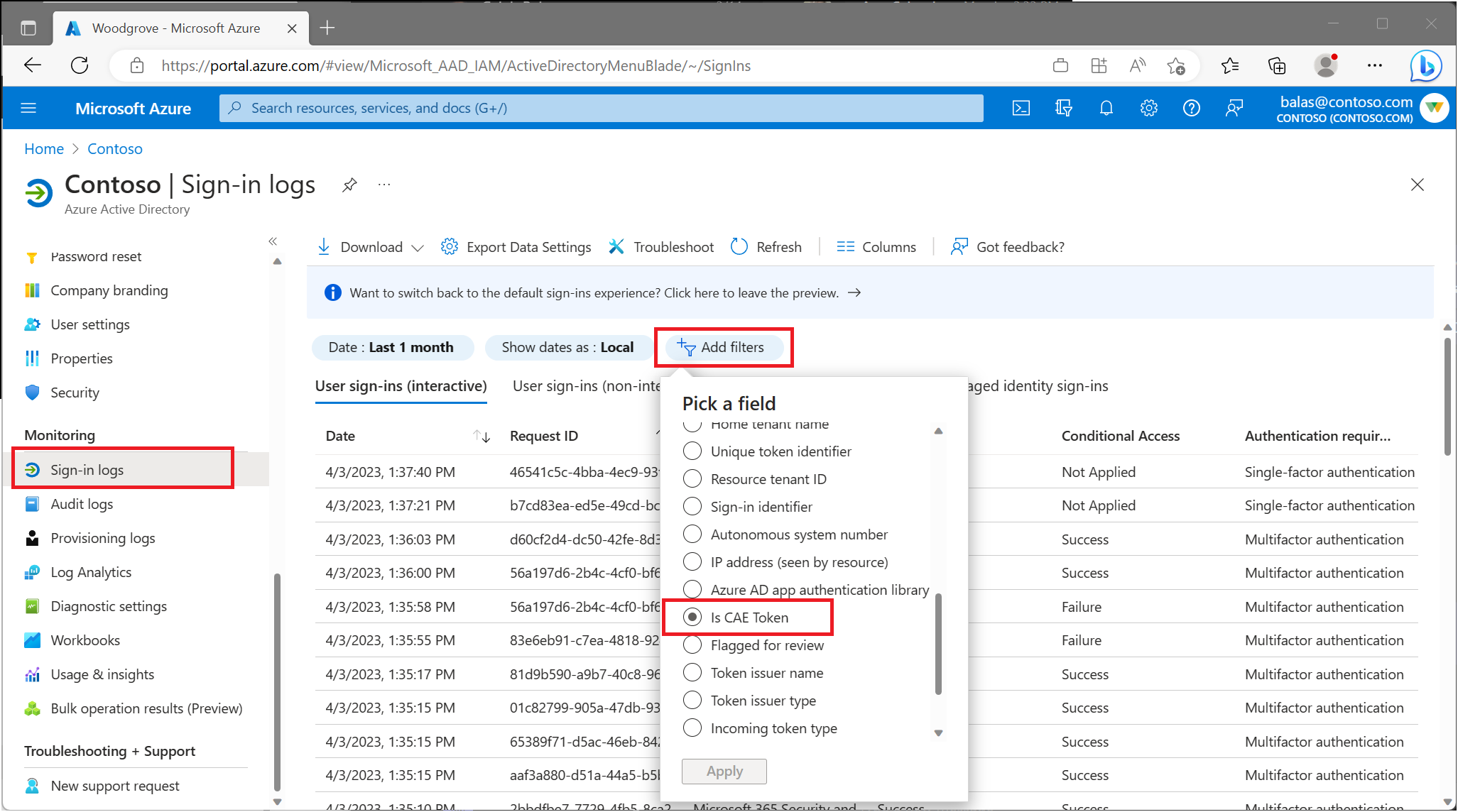

Administrator dapat memantau rincian masuk pengguna tempat evaluasi akses berkelanjutan (CAE) diterapkan. Informasi ini ditemukan di log masuk Microsoft Entra:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Pembaca Keamanan.

- Telusuri ke Pemantauan Identitas>& log Masuk kesehatan.>

- Terapkan filter Token Is CAE .

Dari sini, admin disajikan dengan informasi tentang peristiwa masuk pengguna mereka. Pilih rincian masuk apa pun untuk melihat detail tentang sesi, seperti kebijakan Akses Bersyarat mana yang diterapkan dan jika CAE diaktifkan.

Ada beberapa permintaan masuk untuk setiap autentikasi. Beberapa berada di tab interaktif, sementara yang lain berada di tab non-interaktif. CAE hanya ditandai benar untuk salah satu permintaan yang dapat dilakukan pada tab interaktif atau tab non-interaktif. Admin harus memeriksa kedua tab untuk mengonfirmasi apakah autentikasi pengguna diaktifkan CAE atau tidak.

Mencari upaya masuk tertentu

Log masuk berisi informasi tentang peristiwa keberhasilan dan kegagalan. Gunakan filter untuk mempersempit pencarian Anda. Misalnya, jika pengguna masuk ke Teams, gunakan filter Aplikasi atur ke Teams. Admin mungkin perlu memeriksa rincian masuk dari tab interaktif dan non-interaktif untuk menemukan rincian masuk tertentu. Untuk mempersempit pencarian lebih lanjut, admin mungkin menerapkan beberapa filter.

Buku kerja evaluasi akses berkelanjutan

Buku kerja insight evaluasi akses berkelanjutan memungkinkan admin untuk menampilkan dan memantau insight penggunaan CAE untuk penyewa mereka. Tabel menampilkan upaya autentikasi dengan ketidakcocokan IP. Buku kerja ini dapat ditemukan sebagai templat di bawah kategori Akses Bersyarat.

Mengakses templat buku kerja CAE

Integrasi Log Analytics harus diselesaikan sebelum buku kerja ditampilkan. Untuk informasi selengkapnya tentang cara melakukan streaming log masuk Microsoft Entra ke ruang kerja Analitik Log, lihat artikel Mengintegrasikan log Microsoft Entra dengan log Azure Monitor.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Pembaca Keamanan.

- Telusuri ke Pemantauan Identitas>& Buku Kerja kesehatan.>

- Di bawah Templat Publik, cari Insight evaluasi akses berkelanjutan.

Buku kerja Wawasan evaluasi akses berkelanjutan berisi tabel berikut:

Potensi ketidakcocokan alamat IP antara ID Microsoft Entra dan penyedia sumber daya

Potensi ketidakcocokan alamat IP antara ID Microsoft Entra & tabel penyedia sumber daya memungkinkan admin untuk menyelidiki sesi di mana alamat IP yang terdeteksi oleh ID Microsoft Entra tidak cocok dengan alamat IP yang terdeteksi oleh penyedia sumber daya.

Tabel buku kerja ini menjelaskan skenario ini dengan menampilkan alamat IP masing-masing dan apakah token CAE dikeluarkan selama sesi.

Wawasan evaluasi akses berkelanjutan per kredensial masuk

Wawasan evaluasi akses berkelanjutan per halaman masuk dalam buku kerja menyambungkan beberapa permintaan dari log masuk dan menampilkan permintaan tunggal tempat token CAE diterbitkan.

Buku kerja ini dapat berguna, misalnya, ketika: Pengguna membuka Outlook di desktop mereka dan mencoba mengakses sumber daya di dalam Exchange Online. Tindakan masuk ini dapat memetakan ke beberapa permintaan masuk interaktif dan non-interaktif dalam log yang membuat masalah sulit didiagnosis.

Konfigurasi alamat IP

Penyedia identitas dan penyedia sumber daya Anda mungkin melihat alamat IP yang berbeda. Ketidakcocokan ini mungkin terjadi karena contoh berikut:

- Jaringan Anda menerapkan penerowongan terpisah.

- Penyedia sumber daya Anda menggunakan alamat IPv6 dan ID Microsoft Entra menggunakan alamat IPv4.

- Karena konfigurasi jaringan, ID Microsoft Entra melihat satu alamat IP dari klien dan penyedia sumber daya Anda melihat alamat IP yang berbeda dari klien.

Jika skenario ini ada di lingkungan Anda, untuk menghindari perulangan tak terbatas, ID Microsoft Entra mengeluarkan token CAE satu jam dan tidak memberlakukan perubahan lokasi klien selama periode satu jam tersebut. Bahkan dalam kasus ini, keamanan ditingkatkan dibandingkan dengan token satu jam tradisional karena kami masih mengevaluasi peristiwa lain selain peristiwa perubahan lokasi klien.

Admin dapat menampilkan catatan yang difilter berdasarkan rentang waktu dan aplikasi. Admin dapat membandingkan jumlah IP yang tidak cocok yang terdeteksi dengan jumlah total masuk selama jangka waktu tertentu.

Untuk membuka blokir pengguna, admin dapat menambahkan alamat IP tertentu ke lokasi bernama tepercaya.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri lokasi Bernama Akses>Bersayaraf Perlindungan.> Di sini Anda dapat membuat atau memperbarui lokasi IP tepercaya.

Catatan

Sebelum menambahkan alamat IP sebagai lokasi bernama tepercaya, konfirmasikan bahwa alamat IP sebenarnya adalah milik organisasi yang dituju.

Untuk informasi selengkapnya tentang lokasi bernama, lihat artikel Menggunakan kondisi lokasi.