Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Kedaluwarsa dan refresh token adalah mekanisme standar dalam industri ini. Saat aplikasi klien seperti Outlook terhubung ke layanan seperti Exchange Online, permintaan API diotorisasi menggunakan token akses OAuth 2.0. Secara default, token akses berlaku selama satu jam, ketika kedaluwarsa klien dialihkan ke Microsoft Entra untuk merefreshnya. Periode refresh tersebut memberikan kesempatan untuk mengevaluasi kembali kebijakan untuk akses pengguna. Misalnya: kami mungkin memilih untuk tidak memperbarui token karena kebijakan Akses Bersyarat, atau karena pengguna dinonaktifkan dalam direktori.

Pelanggan menyatakan kekhawatiran tentang jeda antara ketika kondisi berubah untuk pengguna, dan kapan perubahan kebijakan diberlakukan. Microsoft bereksperimen dengan pendekatan "objek tumpul" dari pengurangan masa pakai token tetapi menemukan mereka menurunkan pengalaman dan keandalan pengguna tanpa menghilangkan risiko.

Respons tepat waktu terhadap pelanggaran kebijakan atau masalah keamanan benar-benar memerlukan "percakapan" antara penerbit token Microsoft Entra, dan pihak yang mengandalkan (aplikasi tercerahkan). Percakapan dua arah ini memberi kami dua kemampuan penting. Pihak yang mengandalkan dapat melihat kapan properti berubah, seperti lokasi jaringan, dan memberi tahu penerbit token. Ini juga memberi penerbit token cara untuk memberi tahu pihak yang mengandalkan untuk berhenti menggunakan token bagi pengguna tertentu dikarenakan penyusupan akun, penonaktifan, atau masalah lainnya. Mekanisme untuk percakapan ini adalah evaluasi akses berkelanjutan (CAE), standar industri berdasarkan Profil Evaluasi Akses Berkelanjutan (CAEP) OPEN ID. Tujuan untuk evaluasi peristiwa penting adalah agar respons mendekati real time, tetapi latensi hingga 15 menit mungkin diamati karena waktu penyebaran peristiwa; namun, penegakan kebijakan lokasi IP bersifat instan.

Penerapan awal evaluasi akses berkelanjutan berfokus pada Exchange, Teams, dan SharePoint Online.

Untuk menyiapkan aplikasi Anda agar menggunakan CAE, lihat Cara menggunakan API yang diaktifkan Evaluasi Akses Berkelanjutan di aplikasi Anda.

Manfaat utama

- Penghentian pengguna atau perubahan/reset kata sandi: Pencabutan sesi pengguna diberlakukan hampir secara real time.

- Perubahan lokasi jaringan: Kebijakan lokasi Akses Bersyarat diberlakukan hampir secara real time.

- Ekspor token ke mesin di luar jaringan tepercaya dapat dicegah dengan kebijakan lokasi Akses Bersyarat.

Skenario

Ada dua skenario yang membentuk evaluasi akses berkelanjutan, evaluasi peristiwa penting, dan evaluasi kebijakan Akses Bersyarat.

Evaluasi peristiwa penting

Evaluasi akses berkelanjutan diterapkan dengan mengaktifkan layanan, seperti Exchange Online, SharePoint Online, dan Teams, untuk berlangganan acara penting Microsoft Entra. Peristiwa-peristiwa itu kemudian dapat dievaluasi dan ditegakkan hampir secara real time. Evaluasi kejadian penting tidak bergantung pada kebijakan Akses Bersyarat sehingga tersedia di semua penyewa. Peristiwa berikut saat ini dievaluasi:

- Akun Pengguna dihapus atau dinonaktifkan

- Kata sandi untuk pengguna diubah atau direset

- Autentikasi multifaktor diaktifkan untuk pengguna

- Administrator secara eksplisit mencabut semua token refresh untuk pengguna

- Risiko pengguna tinggi terdeteksi oleh Microsoft Entra ID Protection

Proses ini memungkinkan skenario di mana pengguna kehilangan akses ke file, email, kalender, atau tugas SharePoint Online organisasi, dan tim dari aplikasi klien Microsoft 365 dalam beberapa menit setelah peristiwa penting.

Catatan

SharePoint Online tidak mendukung kejadian risiko pengguna.

Evaluasi kebijakan Akses Bersyarat

Exchange Online, SharePoint Online, Teams, dan MS Graph dapat menyinkronkan kebijakan Akses Bersyarat utama untuk evaluasi dalam layanan itu sendiri.

Proses ini memungkinkan skenario di mana pengguna kehilangan akses ke file, email, kalender, atau tugas dari aplikasi klien Microsoft 365 atau SharePoint Online segera setelah lokasi jaringan berubah.

Catatan

Tidak semua kombinasi aplikasi klien dan penyedia sumber daya didukung. Lihat tabel berikut. Kolom pertama tabel ini mengacu pada aplikasi web yang diluncurkan melalui browser web (yaitu, PowerPoint diluncurkan di browser web) sementara empat kolom lainnya mengacu pada aplikasi asli yang berjalan pada setiap platform yang dijelaskan. Selain itu, referensi untuk "Office" mencakup Word, Excel, dan PowerPoint.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Didukung | Didukung | Didukung | Didukung | Didukung |

| Exchange Online | Didukung | Didukung | Didukung | Didukung | Didukung |

| Aplikasi web Office | Aplikasi Office Win32 | Office untuk iOS | Office untuk Android | Office untuk Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Tidak Didukung* | Didukung | Didukung | Didukung | Didukung |

| Exchange Online | Tidak Didukung | Didukung | Didukung | Didukung | Didukung |

| Web OneDrive | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Didukung | Tidak Didukung | Didukung | Didukung | Tidak Didukung |

| Teams versi web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Layanan Teams | Didukung sebagian | Didukung sebagian | Didukung sebagian | Didukung sebagian | Didukung sebagian |

| SharePoint Online | Didukung sebagian | Didukung sebagian | Didukung sebagian | Didukung sebagian | Didukung sebagian |

| Exchange Online | Didukung sebagian | Didukung sebagian | Didukung sebagian | Didukung sebagian | Didukung sebagian |

* Masa pakai token untuk aplikasi web Office akan dikurangi menjadi 1 jam ketika kebijakan Akses Bersyarat ditetapkan.

Catatan

Teams terdiri atas berbagai layanan dan di antaranya, layanan panggilan dan obrolan tidak mematuhi kebijakan Akses Bersyarat berbasis IP.

Evaluasi akses berkesinambungan juga tersedia di tenant Azure Government (GCC High dan DOD) untuk Exchange Online.

Kemampuan Klien

Tantangan klaim pihak klien

Sebelum evaluasi akses berkelanjutan, klien akan memutar ulang token akses dari cache selama tidak kedaluwarsa. Dengan CAE, kami memperkenalkan kasus baru di mana penyedia sumber daya dapat menolak token meskipun belum kedaluwarsa. Untuk memberi tahu klien untuk melewati cache mereka meskipun token yang di-cache belum kedaluwarsa, kami memperkenalkan mekanisme yang disebut tantangan klaim untuk menunjukkan bahwa token tersebut ditolak dan token akses baru perlu dikeluarkan oleh Microsoft Entra. CAE memerlukan pembaruan klien untuk memahami tantangan terkait klaim. Versi terbaru dari aplikasi berikut mendukung tantangan klaim:

| Situs Web | Win32 | Ios | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Didukung | Didukung | Didukung | Didukung | Didukung |

| Tim | Didukung | Didukung | Didukung | Didukung | Didukung |

| Kantor | Tidak Didukung | Didukung | Didukung | Didukung | Didukung |

| OneDrive | Didukung | Didukung | Didukung | Didukung | Didukung |

Masa pakai token

Risiko dan kebijakan dievaluasi secara real-time, sehingga klien yang menegosiasikan sesi evaluasi akses berkelanjutan yang terinformasi tidak lagi bergantung pada kebijakan masa berlaku token akses yang statis. Perubahan ini berarti bahwa kebijakan masa aktif token yang dapat dikonfigurasi tidak diindahkan oleh klien yang menegosiasikan sesi yang sadar CAE.

Masa berlaku token meningkat menjadi lebih lama, hingga 28 jam, pada sesi CAE. Evaluasi kebijakan dan peristiwa penting mendorong pencabutan, bukan hanya periode waktu arbitrer. Perubahan ini meningkatkan stabilitas aplikasi tanpa mempengaruhi postur keamanan.

Jika Anda tidak menggunakan klien berkemampuan CAE, masa pakai token akses default Anda tetap 1 jam. Pengaturan bawaan hanya mengubah jika Anda mengonfigurasi masa pakai token akses Anda dengan fitur pratinjau Configurable Token Lifetime (CTL).

Contoh diagram alur

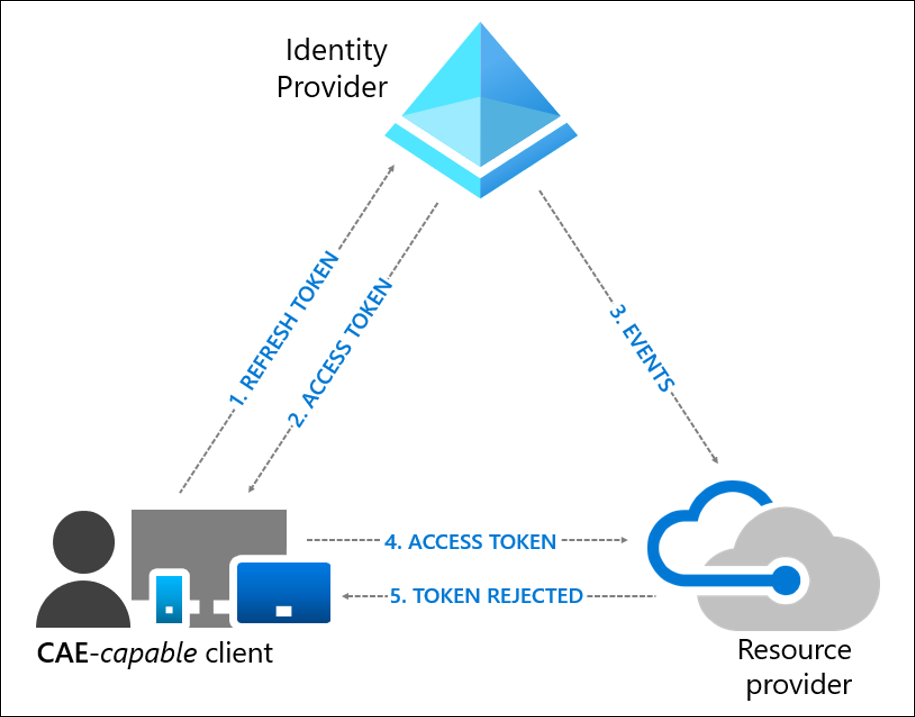

Alur peristiwa pencabutan pengguna

- Klien berkemampuan CAE menyajikan kredensial atau token refresh ke Microsoft Entra yang meminta token akses untuk beberapa sumber daya.

- Token akses dikembalikan bersama dengan artefak lain ke klien.

- Administrator secara eksplisit mencabut semua token refresh untuk pengguna, lalu peristiwa pencabutan dikirim ke penyedia sumber daya dari Microsoft Entra.

- Token akses diberikan ke penyedia sumber daya. Penyedia sumber mengevaluasi validitas token dan memeriksa apakah ada peristiwa pencabutan untuk pengguna. Penyedia sumber daya menggunakan informasi ini guna memutuskan untuk memberikan akses ke sumber daya atau tidak.

- Dalam hal ini, penyedia sumber daya menolak akses, dan mengirim tantangan klaim 401+ kembali ke klien.

- Klien berkemampuan CAE memahami tantangan klaim 401+. Ini mengabaikan cache dan kembali ke langkah 1, mengirimkan token penyegaran bersama dengan tantangan klaim kembali ke Microsoft Entra. Microsoft Entra kemudian mengevaluasi ulang semua kondisi dan meminta pengguna untuk mengautentikasi ulang dalam kasus ini.

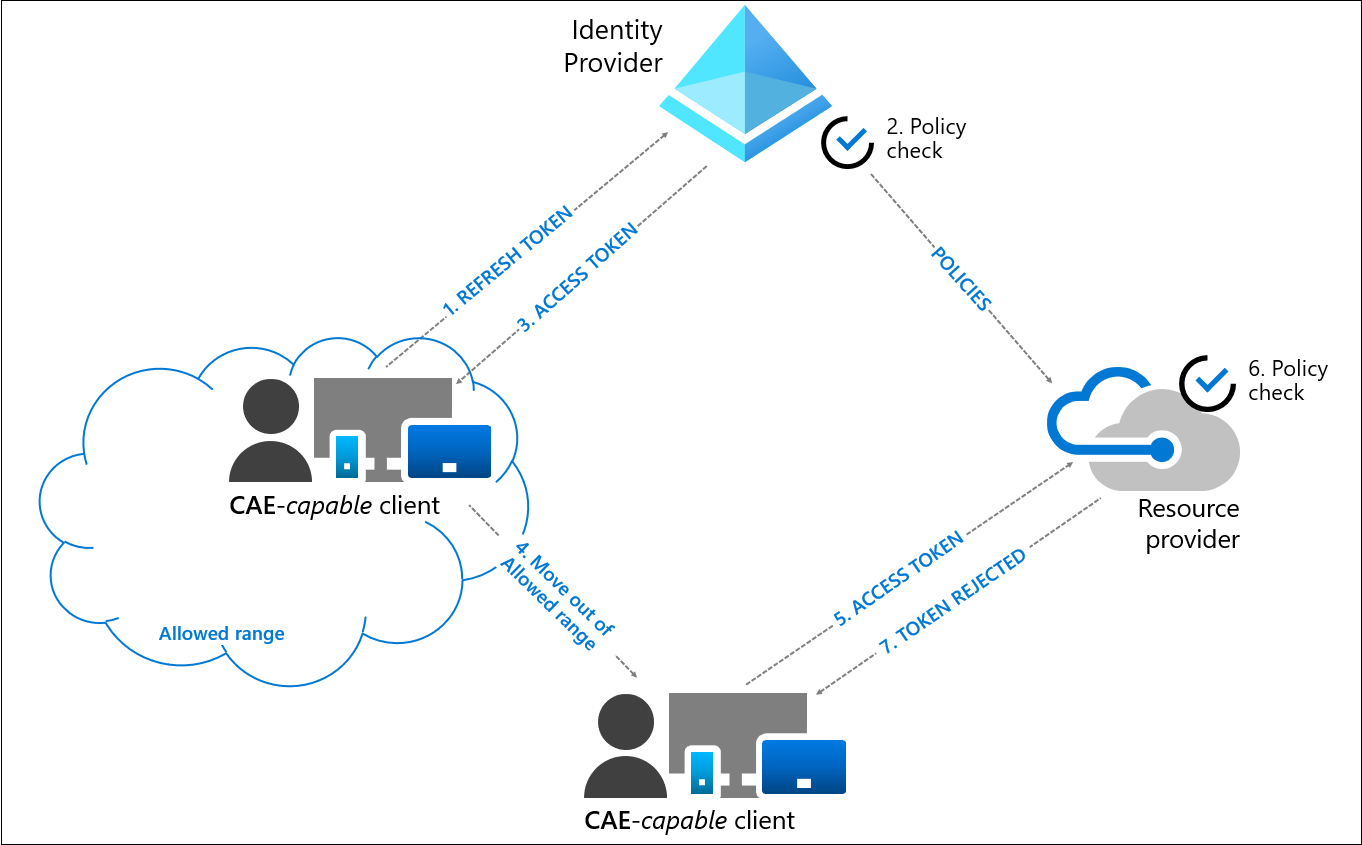

Alur perubahan kondisi pengguna

Dalam contoh berikut, Administrator Akses Bersyarkat mengonfigurasi kebijakan Akses Bersyarkat berbasis lokasi untuk hanya mengizinkan akses dari rentang IP tertentu:

- Klien berkemampuan CAE menyajikan kredensial atau token refresh ke Microsoft Entra yang meminta token akses untuk beberapa sumber daya.

- Microsoft Entra mengevaluasi semua kebijakan Akses Bersyarat untuk melihat apakah pengguna dan klien memenuhi kondisi.

- Token akses dikembalikan bersama dengan artefak lain ke klien.

- Pengguna keluar dari rentang IP yang diizinkan.

- Klien memberikan token akses ke penyedia sumber daya dari luar rentang IP yang diizinkan.

- Penyedia sumber daya mengevaluasi validitas token dan memeriksa kebijakan lokasi yang disinkronkan dari Microsoft Entra.

- Dalam hal ini, penyedia sumber daya menolak akses, dan mengirim tantangan klaim 401+ kembali ke klien. Klien mengalami masalah karena tidak berasal dari rentang IP yang diizinkan.

- Klien berkemampuan CAE memahami tantangan klaim 401+. Ini mengabaikan cache dan kembali ke langkah 1, mengirimkan token penyegaran bersama dengan tantangan klaim kembali ke Microsoft Entra. Microsoft Entra mengevaluasi ulang semua kondisi dan menolak akses dalam kasus ini.

Pengecualian untuk variasi alamat IP dan cara menonaktifkan pengecualian

Pada langkah 8 di atas, ketika Microsoft Entra merevalidasi kondisi, Microsoft Entra menolak akses karena lokasi baru yang terdeteksi oleh Microsoft Entra berada di luar rentang IP yang diizinkan. Ini tidak selalu terjadi. Karena beberapa topologi jaringan yang kompleks, permintaan autentikasi dapat tiba dari alamat IP keluar yang diizinkan bahkan setelah permintaan akses yang diterima oleh penyedia sumber daya tiba dari alamat IP yang tidak diizinkan. Dalam kondisi ini, Microsoft Entra menafsirkan bahwa klien terus berada di lokasi yang diizinkan dan harus diberikan akses. Oleh karena itu, Microsoft Entra mengeluarkan token satu jam yang menangguhkan pemeriksaan alamat IP di sumber daya hingga token kedaluwarsa. Microsoft Entra terus memberlakukan pemeriksaan alamat IP.

Jika Anda mengirim lalu lintas ke sumber daya non-Microsoft 365 melalui Akses Aman Global, penyedia sumber daya tidak mengetahui alamat IP sumber pengguna karena pemulihan IP sumber saat ini tidak didukung untuk sumber daya ini. Dalam hal ini, jika pengguna berada di lokasi IP tepercaya (seperti yang dilihat oleh Microsoft Entra), Microsoft Entra mengeluarkan token satu jam yang menangguhkan pemeriksaan alamat IP di sumber daya hingga token kedaluwarsa. Microsoft Entra terus menerapkan pemeriksaan alamat IP dengan benar untuk sumber daya ini.

Mode standar vs. Ketat. Pemberian akses berdasarkan pengecualian ini (yaitu, lokasi yang diizinkan yang terdeteksi antara ID Microsoft Entra dengan lokasi yang tidak diizinkan yang terdeteksi oleh penyedia sumber daya) melindungi produktivitas pengguna dengan mempertahankan akses ke sumber daya penting. Ini adalah pelaksanaan kebijakan lokasi standar. Di sisi lain, Administrator yang beroperasi di bawah topologi jaringan yang stabil dan ingin menghapus pengecualian ini dapat menggunakan Penegakan Lokasi Ketat (Pratinjau Umum).

Mengaktifkan atau menonaktifkan CAE

Pengaturan CAE dipindahkan ke Akses Bersyarat. Pelanggan baru CAE dapat mengakses dan mengaktifkan CAE secara langsung saat membuat kebijakan Akses Bersyarat. Namun, beberapa pelanggan yang sudah ada harus melalui migrasi sebelum mereka dapat mengakses CAE melalui Akses Bersyarat.

Migrasi

Pelanggan yang sebelumnya mengonfigurasi pengaturan CAE di bawah Keamanan harus memigrasikan pengaturan tersebut ke kebijakan Akses Bersyarat yang baru.

Tabel berikut menjelaskan pengalaman migrasi setiap grup pelanggan berdasarkan pengaturan CAE yang telah dikonfigurasi sebelumnya.

| Pengaturan CAE yang sudah ada | Apakah Migrasi Diperlukan | Diaktifkan Otomatis untuk CAE | Pengalaman Migrasi yang Diharapkan |

|---|---|---|---|

| Penyewa baru yang tidak melakukan pengaturan apa pun pada antarmuka sebelumnya. | Tidak | Ya | Pengaturan CAE lama disembunyikan mengingat pelanggan ini kemungkinan tidak melihat pengalaman sebelum ketersediaan umum. |

| Penyewa yang diaktifkan secara eksplisit untuk semua pengguna dengan pengalaman lama. | Tidak | Ya | Pengaturan CAE lama berwarna abu-abu. Karena pelanggan ini secara eksplisit mengaktifkan pengaturan ini untuk semua pengguna, mereka tidak perlu bermigrasi. |

| Penyewa yang secara eksplisit mengaktifkan beberapa pengguna di penyewa mereka dengan pengalaman lama. | Ya | Tidak | Pengaturan CAE lama berwarna abu-abu. Mengklik Migrasi akan meluncurkan wizard kebijakan Akses Bersyarat baru, yang mencakup Semua pengguna, sambil mengecualikan pengguna dan grup yang disalin dari CAE. Ini juga menyetel kontrol sesi Kustomisasi evaluasi akses berkelanjutan ke Dinonaktifkan. |

| Penyewa yang secara eksplisit menonaktifkan pratinjau. | Ya | Tidak | Pengaturan CAE lama berwarna abu-abu. Mengklik Migrasi meluncurkan wizard kebijakan Akses Bersyarat baru, yang mencakup Semua pengguna, dan mengatur kontrol sesi Kustomisasi evaluasi akses berkelanjutan baru ke Dinonaktifkan. |

Informasi lebih lanjut tentang evaluasi akses berkelanjutan sebagai kontrol sesi dapat ditemukan di bagian, Kustomisasi evaluasi akses berkelanjutan.

Batasan

Waktu berlaku keanggotaan grup dan pembaruan kebijakan

Perubahan yang dilakukan pada kebijakan Akses Bersyarat dan keanggotaan grup yang dibuat oleh administrator dapat memakan waktu hingga satu hari untuk dapat mulai diberlakukan. Penundaan ini berasal dari replikasi antara Microsoft Entra dan penyedia sumber daya seperti Exchange Online dan SharePoint Online. Beberapa pengoptimalan telah dilakukan untuk pembaruan kebijakan yang mengurangi keterlambatan hingga dua jam. Namun, ini belum mencakup semua skenario.

Ketika kebijakan Akses Bersyarat atau perubahan keanggotaan grup perlu diterapkan segera pada pengguna tertentu, Anda memiliki dua opsi.

- Jalankan perintah PowerShell evoke-mgusersign untuk mencabut semua token refresh dari pengguna tertentu.

- Pilih "Cabut Sesi" di halaman profil pengguna untuk mencabut sesi pengguna untuk memastikan bahwa kebijakan yang diperbarui segera diterapkan.

Variasi alamat IP dan jaringan dengan alamat IP bersama atau alamat IP keluar yang tidak diketahui

Jaringan modern sering mengoptimalkan konektivitas dan jalur jaringan untuk aplikasi secara berbeda. Pengoptimalan ini sering menyebabkan variasi perutean dan alamat IP sumber koneksi, seperti yang dilihat oleh penyedia identitas dan penyedia sumber daya Anda. Anda mungkin mengamati jalur terpisah atau variasi alamat IP ini dalam beberapa topologi jaringan, termasuk, tetapi tidak terbatas pada:

- Proksi lokal dan berbasis cloud.

- Implementasi jaringan privat virtual (VPN), seperti split tunneling.

- Penyebaran jaringan area luas yang didefinisikan oleh perangkat lunak (SD-WAN).

- Topologi egress jaringan dengan beban seimbang atau redundan, seperti yang menggunakan SNAT.

- Penyebaran kantor cabang yang memungkinkan konektivitas internet langsung untuk aplikasi tertentu.

- Jaringan yang mendukung klien IPv6.

- Topologi lain, yang menangani lalu lintas aplikasi atau sumber daya secara berbeda dari lalu lintas ke penyedia identitas.

Selain variasi IP, pelanggan juga dapat menggunakan solusi dan layanan jaringan yang:

- Gunakan alamat IP yang mungkin dibagikan dengan pelanggan lain. Misalnya, layanan proksi berbasis cloud tempat alamat IP keluar dibagikan antar pelanggan.

- Gunakan alamat IP yang mudah bervariasi atau tidak dapat ditentukan. Misalnya, topologi di mana ada set alamat IP keluar yang besar dan dinamis yang digunakan, seperti skenario perusahaan besar atau VPN terpisah dan lalu lintas egress jaringan lokal.

Jaringan di mana alamat IP keluar mungkin sering berubah atau dibagikan dapat memengaruhi Akses Bersyarat Microsoft Entra dan Evaluasi Akses Berkelanjutan (CAE). Varianbilitas ini dapat memengaruhi cara kerja fitur ini dan konfigurasi yang direkomendasikan. Split Tunneling juga dapat menyebabkan blokir tak terduga saat lingkungan dikonfigurasi menggunakan Praktik Terbaik VPN untuk Split Tunneling. Pengarahan IP yang Dioptimalkan melalui IP/VPN Tepercaya mungkin diperlukan untuk mencegah blok yang terkait dengan insufficient_claims atau pemeriksaan Penegakan IP Instan yang gagal.

Tabel berikut ini meringkas perilaku fitur Akses Bersyarat dan CAE serta rekomendasi untuk berbagai jenis penyebaran jaringan dan penyedia sumber daya (RP):

| Jenis Jaringan | Contoh | IP yang dilihat oleh Microsoft Entra | IP yang dilihat oleh RP | Konfigurasi Akses Bersyarat yang Berlaku (Lokasi Bernama Tepercaya) | Penegakan CAE | Token akses CAE | Rekomendasi |

|---|---|---|---|---|---|---|---|

| 1. Alamat IP Egress didedikasikan dan dapat didaftarkan untuk Microsoft Entra dan semua lalu lintas RP | Semua lalu lintas jaringan ke Microsoft Entra dan RPs keluar melalui 1.1.1.1 dan/atau 2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Peristiwa Penting Perubahan Lokasi IP |

Berumur panjang - hingga 28 jam | Jika Lokasi Bernama Akses Bersyarat ditentukan, pastikan bahwa lokasi tersebut berisi semua IP keluar yang mungkin (dilihat oleh Microsoft Entra dan semua RP) |

| 2. IP Egress didedikasikan dan dapat diidentifikasi untuk Microsoft Entra, tetapi tidak untuk lalu lintas RP | Lalu lintas jaringan ke Microsoft Entra mengalir keluar melalui 1.1.1.1. Lalu lintas RP mengalir keluar melalui x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Peristiwa Penting | Masa pakai token akses default – 1 jam | Jangan menambahkan IP keluar yang tidak khusus atau tidak dapat diingat (x.x.x.x) ke dalam aturan Akses Bersyar Lokasi Bernama Tepercaya karena dapat melemahkan keamanan |

| 3. IP Keluar tidak didedikasikan/dibagikan atau tidak dapat dijumlahkan untuk lalu lintas Microsoft Entra dan RP | Lalu lintas jaringan ke Microsoft Entra keluar melalui y.y.y.y. lalu lintas RP keluar melalui x.x.x.x | y.y.y.y | x.x.x.x | N/A - tidak ada kebijakan Akses Bersyarat IP / Lokasi Terpercaya yang dikonfigurasi | Peristiwa Penting | Berumur panjang - hingga 28 jam | Jangan tambahkan alamat IP keluar yang tidak khusus atau tidak terdaftar (x.x.x.x/y.y.y.y) ke dalam aturan Akses Kondisional Lokasi Bernama Tepercaya karena dapat melemahkan keamanan. |

Jaringan dan layanan jaringan yang digunakan oleh klien yang terhubung ke penyedia identitas dan sumber daya terus berkembang dan berubah sebagai respons terhadap tren modern. Perubahan ini dapat memengaruhi konfigurasi Akses Bersyarat dan CAE yang mengandalkan alamat IP mendasarinya. Saat memutuskan konfigurasi ini, pertimbangkan perubahan teknologi di masa mendatang dan pemeliharaan dari daftar alamat yang ditentukan dalam rencana Anda.

Kebijakan lokasi yang didukung

CAE hanya memiliki pemahaman tentang lokasi yang diberi nama berbasis IP. CAE tidak memiliki wawasan tentang kondisi lokasi lain seperti IP tepercaya MFA atau lokasi berbasis negara/wilayah. Ketika pengguna berasal dari IP tepercaya MFA, lokasi tepercaya yang menyertakan IP Tepercaya MFA, atau lokasi negara/wilayah, CAE tidak akan diberlakukan setelah pengguna tersebut pindah ke lokasi lain. Dalam kasus tersebut, Microsoft Entra mengeluarkan token akses satu jam tanpa pemeriksaan penegakan IP instan.

Penting

Jika Anda ingin kebijakan lokasi Anda diterapkan secara real time dengan evaluasi akses berkelanjutan, gunakan hanya kondisi lokasi Akses Bersyarat berbasis IP dan konfigurasikan semua alamat IP, termasuk IPv4 dan IPv6, yang dapat dilihat oleh penyedia identitas dan penyedia sumber daya Anda. Jangan gunakan kondisi lokasi negara/wilayah atau fitur ip tepercaya yang tersedia di halaman pengaturan layanan autentikasi multifaktor Microsoft Entra.

Pembatasan lokasi yang diberi nama

Ketika jumlah semua rentang IP yang ditentukan dalam kebijakan lokasi melebihi 5.000, CAE tidak dapat memberlakukan alur lokasi perubahan pengguna secara real time. Dalam hal ini, Microsoft Entra mengeluarkan token CAE berdurasi satu jam. CAE terus memberlakukan semua peristiwa dan kebijakan lainnya selain peristiwa perubahan lokasi klien. Dengan perubahan ini, Anda masih mempertahankan postur keamanan yang lebih kuat dibandingkan dengan token tradisional satu jam, karena peristiwa lain masih dievaluasi hampir secara real time.

Pengaturan Office dan Web Account Manager

| Saluran pembaruan Office | DisableADALatopWAMOverride | Nonaktifkan AADWAM |

|---|---|---|

| Saluran Perusahaan Semi-Tahunan | Jika diatur ke "aktif" atau 1, CAE tidak didukung. | Jika diatur ke "aktif" atau 1, CAE tidak didukung. |

| Saluran Saat Ini atau Saluran Perusahaan Bulanan |

Apa pun pengaturannya, CAE akan tetap didukung | Apa pun pengaturannya, CAE akan tetap didukung |

Untuk penjelasan tentang saluran pembaruan office, lihat Gambaran umum saluran pembaruan untuk Aplikasi Microsoft 365. Rekomendasinya adalah bahwa organisasi tidak menonaktifkan Web Account Manager (WAM).

Penulisan bersama di aplikasi Office

Saat beberapa pengguna berkolaborasi pada dokumen secara bersamaan, CAE mungkin tidak segera mencabut akses mereka ke dokumen berdasarkan peristiwa perubahan kebijakan. Dalam hal ini, pengguna akan kehilangan akses sepenuhnya setelah:

- Menutup dokumen

- Menutup aplikasi Office

- Setelah 1 jam sejak kebijakan IP Akses Bersyarat diterapkan

Untuk mengurangi waktu ini lebih lanjut, Administrator SharePoint dapat mengurangi masa pakai maksimum sesi penulisan bersama untuk dokumen yang disimpan di SharePoint Online dan Microsoft OneDrive, dengan mengonfigurasi kebijakan lokasi jaringan. Setelah konfigurasi ini diubah, masa pakai maksimum sesi penulisan bersama dikurangi menjadi 15 menit, dan dapat disesuaikan lebih lanjut menggunakan perintah SharePoint Online PowerShell Set-SPOTenant –IPAddressWACTokenLifetime.

Mengaktifkan setelah pengguna dinonaktifkan

Jika Anda mengaktifkan kembali pengguna segera setelah menonaktifkannya, ada beberapa latensi sebelum akun tersebut dikenali sebagai diaktifkan pada layanan Microsoft pada tingkat selanjutnya.

- SharePoint Online dan Teams biasanya memiliki penundaan selama 15 menit.

- Exchange Online biasanya memiliki penundaan 35-40 menit.

Pemberitahuan push

Kebijakan alamat IP tidak dievaluasi sebelum pemberitahuan push dirilis. Skenario ini ada karena pemberitahuan push keluar dan tidak memiliki alamat IP terkait untuk dievaluasi. Jika pengguna memilih pemberitahuan push tersebut, misalnya email di Outlook, kebijakan alamat IP CAE masih diberlakukan sebelum email dapat ditampilkan. Pemberitahuan push menampilkan pratinjau pesan yang tidak dilindungi oleh kebijakan alamat IP. Semua pemeriksaan CAE lainnya dilakukan sebelum pemberitahuan push dikirim. Jika pengguna atau perangkat menghapus aksesnya, penerapan akan terjadi dalam periode yang terdokumentasi.

Pengguna tamu

CAE tidak mendukung akun pengguna Tamu. Peristiwa pencabutan CAE dan kebijakan Akses Kondisional berbasis IP tidak diterapkan secara instan.

CAE dan Frekuensi Masuk

Frekuensi Masuk dihormati dengan atau tanpa CAE.