Mengonfigurasi gabungan hibrid Microsoft Entra secara manual

Jika menggunakan Microsoft Entra Koneksi adalah opsi untuk Anda, lihat panduan di Mengonfigurasi gabungan hibrid Microsoft Entra. Menggunakan otomatisasi di Microsoft Entra Koneksi, secara signifikan menyederhanakan konfigurasi gabungan hibrid Microsoft Entra.

Artikel ini membahas konfigurasi manual persyaratan untuk gabungan hibrid Microsoft Entra termasuk langkah-langkah untuk domain terkelola dan federasi.

Prasyarat

- Microsoft Entra Koneksi

- Agar sinkronisasi pendaftaran perangkat berhasil, sebagai bagian dari konfigurasi pendaftaran perangkat, jangan kecualikan atribut perangkat default dari konfigurasi Microsoft Entra Koneksi Sync Anda. Untuk mempelajari selengkapnya tentang atribut perangkat default yang disinkronkan ke ID Microsoft Entra, lihat Atribut yang disinkronkan oleh Microsoft Entra Koneksi.

- Jika objek komputer perangkat yang ingin Anda jadikan gabungan hibrid Microsoft Entra milik unit organisasi (OU) tertentu, konfigurasikan OU yang benar untuk disinkronkan di Microsoft Entra Koneksi. Untuk mempelajari selengkapnya tentang cara menyinkronkan objek komputer dengan menggunakan Microsoft Entra Koneksi, lihat Pemfilteran berbasis unit organisasi.

- Info masuk administrator perusahaan untuk tiap-tiap forest Active Directory Domain Services lokal.

- (Untuk domain federasi) Windows Server dengan Layanan Federasi Direktori Aktif terinstal.

- Pengguna dapat mendaftarkan perangkat mereka dengan ID Microsoft Entra. Informasi selengkapnya tentang pengaturan ini dapat ditemukan di bagian judul Mengonfigurasi pengaturan perangkat, pada artikel, Mengonfigurasi pengaturan perangkat.

Gabungan hibrida Microsoft Entra memerlukan perangkat untuk memiliki akses ke sumber daya Microsoft berikut dari dalam jaringan organisasi Anda:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(Jika Anda menggunakan atau berencana menggunakan SSO yang lancar)- Layanan Token Keamanan (STS) organisasi Anda (Untuk domain gabungan)

Peringatan

Jika organisasi Anda menggunakan server proksi yang mencegat lalu lintas SSL untuk skenario seperti pencegahan kehilangan data atau pembatasan penyewa Microsoft Entra, pastikan bahwa lalu lintas ke URL ini dikecualikan dari pemecahan dan pemeriksaan TLS. Kegagalan untuk mengecualikan URL ini dapat menyebabkan gangguan pada autentikasi sertifikat klien, menyebabkan masalah dengan pendaftaran perangkat, dan Akses Bersyarkat berbasis perangkat.

Jika organisasi Anda memerlukan akses ke internet melalui proksi keluar, Anda dapat menggunakan Web Proxy Auto-Discovery (WPAD) untuk mengaktifkan Windows 10 atau komputer yang lebih baru untuk pendaftaran perangkat dengan ID Microsoft Entra. Jika Anda mengalami masalah saat mengonfigurasi dan mengelola WPAD, lihatMemecahkan masalah deteksi otomatis.

Jika Anda tidak menggunakan WPAD, Anda bisa mengonfigurasi pengaturan proxy WinHTTP di komputer Anda yang dimulai dengan Windows 10 1709. Untuk informasi selengkapnya, lihat Proksi WinHTTP Pengaturan disebarkan oleh Objek Kebijakan Grup (GPO).

Catatan

Jika Anda mengonfigurasi pengaturan proksi di komputer Anda dengan menggunakan pengaturan WinHTTP, komputer apa pun yang tidak bisa tersambung ke proksi yang dikonfigurasi akan gagal tersambung ke internet.

Jika organisasi Anda memerlukan akses ke internet melalui proksi keluar yang diautentikasi, Anda harus memastikan bahwa komputer Windows 10 atau yang lebih baru berhasil mengautentikasi proksi keluar. Karena komputer Windows 10 atau yang lebih baru menjalankan pendaftaran perangkat dengan menggunakan konteks komputer, Anda harus mengonfigurasi autentikasi proksi keluar dengan menggunakan konteks komputer. Tindak lanjuti dengan penyedia proxy keluar Anda pada persyaratan konfigurasi.

Verifikasi bahwa perangkat dapat mengakses sumber daya Microsoft yang diperlukan pada akun sistem dengan menggunakan skrip Menguji Konektivitas Pendaftaran Perangkat.

Konfigurasi

Anda dapat mengonfigurasi perangkat gabungan hibrid Microsoft Entra untuk berbagai jenis platform perangkat Windows.

- Untuk domain terkelola dan federasi, Anda harus mengonfigurasi titik koneksi layanan (SCP).

- Untuk domain terfederasi, Anda harus memastikan bahwa layanan federasi Anda dikonfigurasi untuk mengeluarkan klaim yang sesuai.

Setelah konfigurasi ini selesai, ikuti panduan untuk memverifikasi pendaftaran.

Mengonfigurasikan titik koneksi layanan

Perangkat Anda menggunakan objek titik koneksi layanan (SCP) selama pendaftaran untuk menemukan informasi penyewa Microsoft Entra. Dalam instans Active Directory lokal Anda, objek SCP untuk perangkat gabungan hibrid Microsoft Entra harus ada di partisi konteks penamaan konfigurasi forest komputer. Hanya ada satu konteks penamaan konfigurasi per forest. Dalam konfigurasi Direktori Aktif multi-forest, titik koneksi layanan harus ada di semua forest yang berisi komputer yang tergabung dengan domain.

Objek SCP berisi dua nilai kata kunci – azureADid:<TenantID> dan azureADName:<verified domain>. Nilai <verified domain> dalam kata kunci azureADName menentukan jenis alur pendaftaran perangkat (federasi atau terkelola) yang akan diikuti perangkat setelah membaca nilai SCP dari instans Active Directory lokal Anda. Selengkapnya tentang alur terkelola dan terfederasi dapat ditemukan dalam artikel Cara kerja pendaftaran perangkat Microsoft Entra.

Anda dapat menggunakan cmdlet Get-ADRootDSE untuk mengambil konteks penamaan konfigurasi forest Anda.

Untuk forest dengan nama domain Direktori Aktif fabrikam.com, konteks penamaan konfigurasi adalah:

CN=Configuration,DC=fabrikam,DC=com

Di forest Anda, objek SCP untuk pendaftaran otomatis perangkat yang bergabung dengan domain terletak di:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

Bergantung pada cara Anda menyebarkan Microsoft Entra Koneksi, objek SCP mungkin sudah dikonfigurasi. Anda dapat memverifikasi keberadaan objek dan mengambil nilai penemuan dengan menggunakan skrip PowerShell berikut:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

$scp . Output kata kunci memperlihatkan informasi penyewa Microsoft Entra. Berikut contohnya:

azureADName:microsoft.com

azureADId:72f988bf-86f1-41af-91ab-2d7cd011db47

Menyiapkan penerbitan klaim

Dalam konfigurasi Microsoft Entra gabungan, perangkat mengandalkan Layanan Federasi Direktori Aktif atau layanan federasi lokal dari mitra Microsoft untuk mengautentikasi ke ID Microsoft Entra. Perangkat mengautentikasi untuk mendapatkan token akses untuk mendaftar terhadap Microsoft Entra Device Registration Service (Azure DRS).

Perangkat Windows saat ini mengautentikasi dengan menggunakan NTLM terintegrasi ke titik akhir WS-Trust aktif (baik versi 1.3 atau 2005) yang dihosting oleh layanan federasi lokal.

Saat Menggunakan Layanan Federasi Direktori Aktif, Anda perlu mengaktifkan titik akhir WS-Trust berikut:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Peringatan

Baik adfs/services/trust/2005/windowstransport dan adfs/services/trust/13/windowstransport harus diaktifkan sebagai intranet yang menghadapi titik akhir saja dan TIDAK boleh diekspos sebagai ekstranet yang menghadapi titik akhir melalui Proksi Aplikasi Web. Untuk mempelajari selengkapnya tentang cara menonaktifkan titik akhir Windows WS-Trust, lihat Menonaktifkan titik akhir Windows WS-Trust pada proksi. Anda dapat melihat titik akhir apa yang diaktifkan melalui konsol manajemen AD FS di bagian Titik Akhir>Layanan.

Catatan

Jika Anda tidak memiliki Layanan Federasi Direktori Aktif sebagai layanan federasi lokal Anda, ikuti instruksi dari vendor Anda untuk memastikan mereka mendukung titik akhir WS-Trust 1.3 atau 2005 dan bahwa ini diterbitkan melalui file Metadata Exchange (MEX).

Agar pendaftaran perangkat selesai, klaim berikut harus ada di token yang diterima Azure DRS. Azure DRS membuat objek perangkat di ID Microsoft Entra dengan beberapa informasi ini. Microsoft Entra Koneksi kemudian menggunakan informasi ini untuk mengaitkan objek perangkat yang baru dibuat dengan akun komputer lokal.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Jika Anda memerlukan lebih dari satu nama domain terverifikasi, Anda perlu menyediakan klaim berikut untuk komputer:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Jika Anda sudah menerbitkan klaim ImmutableID (misalnya, menggunakan mS-DS-ConsistencyGuid atau atribut lain sebagai nilai sumber untuk ImmutableID), Anda perlu memberikan satu klaim yang sesuai untuk komputer:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

Di bagian berikut, Anda menemukan informasi tentang:

- Nilai-nilai yang harus dimiliki setiap klaim.

- Seperti apa definisi dalam Layanan Federasi Direktori Aktif.

Definisi ini membantu Anda memverifikasi apakah nilai tersedia atau jika Anda perlu membuatnya.

Catatan

Jika Anda tidak menggunakan Layanan Federasi Direktori Aktif untuk server federasi lokal Anda, ikuti instruksi vendor Anda untuk membuat konfigurasi yang sesuai untuk mengeluarkan klaim ini.

Mengeluarkan klaim jenis akun

http://schemas.microsoft.com/ws/2012/01/accounttypeKlaim harus berisi nilai DJ, yang mengidentifikasi perangkat sebagai komputer yang tergabung dengan domain. Di Layanan Federasi Direktori Aktif, Anda dapat menambahkan aturan transformasi penerbitan yang terlihat seperti ini:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

Mengeluarkan objectGUID dari akun komputer lokal

http://schemas.microsoft.com/identity/claims/onpremobjectguidKlaim harus berisi nilai objectGUID dari akun komputer lokal. Di Layanan Federasi Direktori Aktif, Anda dapat menambahkan aturan transformasi penerbitan yang terlihat seperti ini:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

Mengeluarkan objectSid dari akun komputer lokal

http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidKlaim harus berisi nilai objectSid dari akun komputer lokal. Di Layanan Federasi Direktori Aktif, Anda dapat menambahkan aturan transformasi penerbitan yang terlihat seperti ini:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

Menerbitkan issuerID untuk komputer ketika beberapa nama domain terverifikasi berada di ID Microsoft Entra

Klaim http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid harus berisi Uniform Resource Identifier (URI) dari salah satu nama domain terverifikasi yang terhubung dengan layanan federasi lokal (Layanan Federasi Direktori Aktif atau mitra) yang menerbitkan token. Di Layanan Federasi Direktori Aktif, Anda dapat menambahkan aturan transformasi penerbitan yang terlihat seperti berikut ini dalam urutan tertentu, setelah yang sebelumnya. Perlu satu aturan untuk secara eksplisit mengeluarkan aturan bagi pengguna. Dalam aturan berikut, aturan pertama yang mengidentifikasi pengguna versus autentikasi komputer ditambahkan.

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

Dalam klaim sebelumnya, <verified-domain-name> adalah tempat penampung. Ganti dengan salah satu nama domain terverifikasi Anda di ID Microsoft Entra. Misalnya, gunakan Value = "http://contoso.com/adfs/services/trust/".

Untuk informasi selengkapnya tentang nama domain terverifikasi, lihat Menambahkan nama domain kustom ke ID Microsoft Entra.

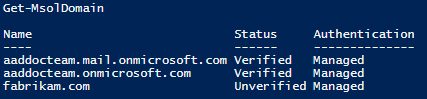

Untuk mendapatkan daftar domain perusahaan terverifikasi, Anda dapat menggunakan cmdlet Get-MgDomain .

Mengeluarkan ImmutableID untuk komputer ketika tersedia satu untuk pengguna (misalnya, menggunakan mS-DS-ConsistencyGuid sebagai sumber untuk ImmutableID)

Klaim http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID harus memuat nilai yang valid untuk komputer. Di Layanan Federasi Direktori Aktif, Anda dapat membuat aturan transformasi penerbitan sebagai berikut:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

Skrip pembantu untuk membuat aturan transformasi penerbitan Layanan Federasi Direktori Aktif

Skrip berikut ini membantu Anda membuat aturan transformasi penerbitan yang dijelaskan sebelumnya.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Keterangan

Skrip ini menambahkan aturan ke aturan yang ada. Jangan menjalankan skrip dua kali, karena sekumpulan aturan akan ditambahkan dua kali. Pastikan bahwa tidak ada aturan yang sesuai untuk klaim ini (dalam kondisi yang sesuai) sebelum menjalankan skrip lagi.

Jika Anda memiliki beberapa nama domain terverifikasi, atur nilai $multipleVerifiedDomainNames dalam skrip ke $true. Pastikan juga bahwa Anda menghapus klaim penerbitan yang ada yang dibuat oleh Microsoft Entra Koneksi atau cara lain. Berikut ini contoh aturan ini:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Jika Anda telah mengeluarkan klaim ImmutableID untuk akun pengguna, atur nilai $immutableIDAlreadyIssuedforUsers dalam skrip ke $true.

Memecahkan masalah implementasi Anda

Jika Anda mengalami masalah saat menyelesaikan gabungan hibrid Microsoft Entra untuk perangkat Windows yang bergabung dengan domain, lihat:

- Perangkat pemecahan masalah menggunakan perintah dsregcmd

- Memecahkan masalah perangkat gabungan hibrida Microsoft Entra

- Memecahkan masalah Microsoft Entra hibrid yang tergabung dengan perangkat tingkat rendah