Akhiran domain kustom untuk App Service Environment

Lingkungan Azure App Service adalah fitur Azure App Service yang menyediakan lingkungan yang sepenuhnya terisolasi dan khusus untuk menjalankan aplikasi App Service dengan aman dalam skala tinggi. Pengaturan DNS untuk akhiran domain default App Service Environment Anda tidak membatasi aplikasi untuk hanya dapat diakses dengan nama-nama tersebut. Akhiran domain kustom adalah fitur penyeimbang beban internal (ILB) App Service Environment yang memungkinkan Anda menggunakan akhiran domain Anda sendiri untuk mengakses aplikasi dalam Lingkungan App Service Anda.

Jika Anda tidak memiliki App Service Environment, lihat Cara Membuat App Service Environment v3.

Catatan

Artikel ini mencakup fitur, manfaat, dan kasus penggunaan Lingkungan App Service v3, yang digunakan dengan paket App Service Isolated v2.

Akhiran domain kustom menentukan domain akar yang digunakan oleh Lingkungan App Service. Dalam variasi publik Azure App Service, domain akar default untuk semua aplikasi web adalah azurewebsites.net. Untuk ILB App Service Environment, the domain akar default adalah appserviceenvironment.net. Namun, karena ILB App Service Environment bersifat internal bagi jaringan virtual pelanggan, mereka dapat menggunakan domain akar di samping domain default yang masuk akal untuk digunakan dalam jaringan virtual internal perusahaan. Misalnya, Contoso Corporation hipotetis mungkin menggunakan domain akar default internal.contoso.com untuk aplikasi yang dimaksudkan untuk hanya dapat diselesaikan dan dapat diakses dalam jaringan virtual Contoso. Aplikasi di jaringan virtual ini dapat dicapai dengan mengakses APP-NAME.internal.contoso.com.

Akhiran domain kustom adalah untuk App Service Environment. Fitur ini berbeda dari pengikatan domain kustom di App Service. Untuk informasi selengkapnya tentang pengikatan domain kustom, lihat Memetakan nama DNS kustom yang telah ada ke Azure App Service.

Jika sertifikat yang digunakan untuk akhiran domain kustom berisi entri Nama Alternatif Subjek (SAN) untuk *.scm. CUSTOM-DOMAIN, situs scm juga dapat dijangkau dari APP-NAME.scm.CUSTOM-DOMAIN. Anda hanya dapat mengakses scm melalui domain kustom menggunakan autentikasi dasar. Akses menyeluruh hanya dimungkinkan dengan domain akar default.

Tidak seperti versi sebelumnya, titik akhir FTPS untuk App Services Anda di Lingkungan App Service v3 Anda hanya dapat dicapai menggunakan akhiran domain default.

Koneksi ke titik akhiran domain kustom perlu menggunakan Indikasi Nama Server (SNI) untuk koneksi berbasis TLS.

Prasyarat

- Variasi ILB App Service Environment v3.

- Sertifikat SSL/TLS yang valid harus disimpan di Azure Key Vault di . Format PFX. Untuk informasi selengkapnya tentang menggunakan sertifikat dengan App Service, lihat Menambahkan sertifikat TLS/SSL di Azure App Service.

- Sertifikat harus kurang dari 20 kb.

Identitas terkelola

Identitas terkelola digunakan untuk mengautentikasi terhadap Azure Key Vault tempat sertifikat SSL/TLS disimpan. Jika saat ini Anda tidak memiliki identitas terkelola yang terkait dengan Lingkungan App Service, Anda perlu mengonfigurasinya.

Anda dapat menggunakan identitas terkelola yang ditetapkan sistem atau ditetapkan pengguna. Untuk mempelajari cara membuat identitas terkelola yang ditetapkan pengguna, lihat Mengelola identitas terkelola yang ditetapkan pengguna. Jika Anda ingin menggunakan identitas terkelola yang ditetapkan sistem dan belum memilikinya yang ditetapkan ke Lingkungan App Service Anda, pengalaman portal akhiran domain kustom memandu Anda melalui proses pembuatan. Atau, Anda dapat membuka halaman Identitas untuk App Service Environment Anda dan mengonfigurasi serta menetapkan identitas terkelola Anda di sana.

Untuk mengaktifkan identitas terkelola yang ditetapkan sistem, atur Status ke Aktif.

Untuk menetapkan identitas terkelola yang ditetapkan pengguna, pilih "Tambahkan dan temukan identitas terkelola yang ingin Anda gunakan.

Setelah Anda menetapkan identitas terkelola ke App Service Environment Anda, pastikan identitas terkelola memiliki izin yang cukup untuk Azure Key Vault. Anda dapat menggunakan kebijakan akses vault atau kontrol akses berbasis peran Azure.

Jika Anda menggunakan kebijakan akses vault, identitas terkelola memerlukan setidaknya izin rahasia "Dapatkan" untuk brankas kunci.

Jika Anda memilih untuk menggunakan kontrol akses berbasis peran Azure untuk mengelola akses ke brankas kunci, Anda perlu memberikan identitas terkelola Anda minimal peran "Pengguna Rahasia Key Vault".

Sertifikat

Sertifikat untuk akhiran domain kustom harus disimpan di Azure Key Vault. Sertifikat harus diunggah di . Format PFX dan lebih kecil dari 20 kb. Sertifikat dalam . Format PEM saat ini tidak didukung. Lingkungan App Service menggunakan identitas terkelola yang Anda pilih untuk mendapatkan sertifikat.

Sertifikat Anda harus berupa sertifikat wildcard untuk nama domain kustom yang dipilih. Misalnya, internal.contoso.com memerlukan sertifikat yang mencakup *.internal.contoso.com. Jika sertifikat yang digunakan oleh akhiran domain kustom berisi entri Nama Alternatif Subjek (SAN) untuk scm, misalnya *.scm.internal.contoso.com, situs scm juga tersedia menggunakan akhiran domain kustom.

Jika Anda memutar sertifikat di Azure Key Vault, Lingkungan App Service mengambil perubahan dalam waktu 24 jam.

Akses jaringan ke Key Vault

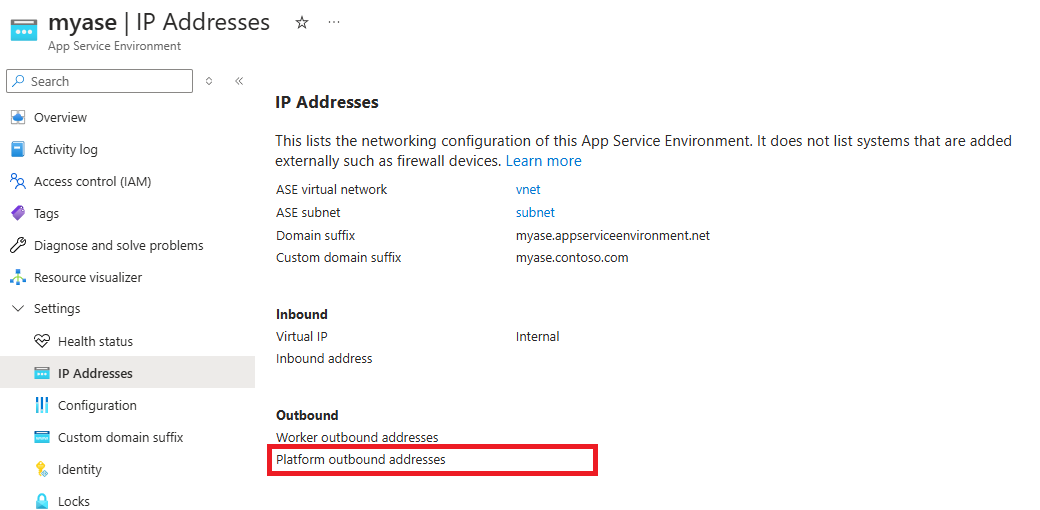

Brankas kunci dapat diakses secara publik atau melalui titik akhir privat yang dapat diakses dari subnet tempat Lingkungan App Service disebarkan. Untuk mempelajari cara mengonfigurasi titik akhir privat, lihat Mengintegrasikan Key Vault dengan Azure Private Link. Jika Anda menggunakan akses publik, Anda dapat mengamankan brankas kunci untuk hanya menerima lalu lintas dari alamat IP keluar Lingkungan App Service. Lingkungan App Service menggunakan alamat IP keluar platform sebagai alamat sumber saat mengakses brankas kunci. Anda dapat menemukan alamat IP di halaman Alamat IP di portal Azure.

Menggunakan portal Azure untuk mengonfigurasi akhiran domain kustom

- Dari portal Azure, buka halaman Akhiran domain kustom untuk App Service Environment Anda.

- Masukkan nama domain kustom Anda.

- Pilih identitas terkelola yang Anda tentukan untuk Lingkungan App Service Anda. Anda dapat menggunakan identitas terkelola yang ditetapkan sistem atau ditetapkan pengguna. Anda dapat mengonfigurasi identitas terkelola jika Anda belum melakukannya. Anda dapat mengonfigurasi identitas terkelola langsung dari halaman akhiran domain kustom menggunakan opsi "Tambahkan identitas" di kotak pemilihan identitas terkelola.

- Pilih sertifikat untuk akhiran domain kustom.

- Jika Anda menggunakan titik akhir privat untuk mengakses brankas kunci, karena akses jaringan dibatasi ke titik akhir privat, Anda tidak dapat menggunakan antarmuka portal untuk memilih sertifikat. Anda harus memasukkan URL sertifikat secara manual.

- Pilih "Simpan" di bagian atas halaman. Untuk melihat pembaruan konfigurasi terbaru, refresh halaman.

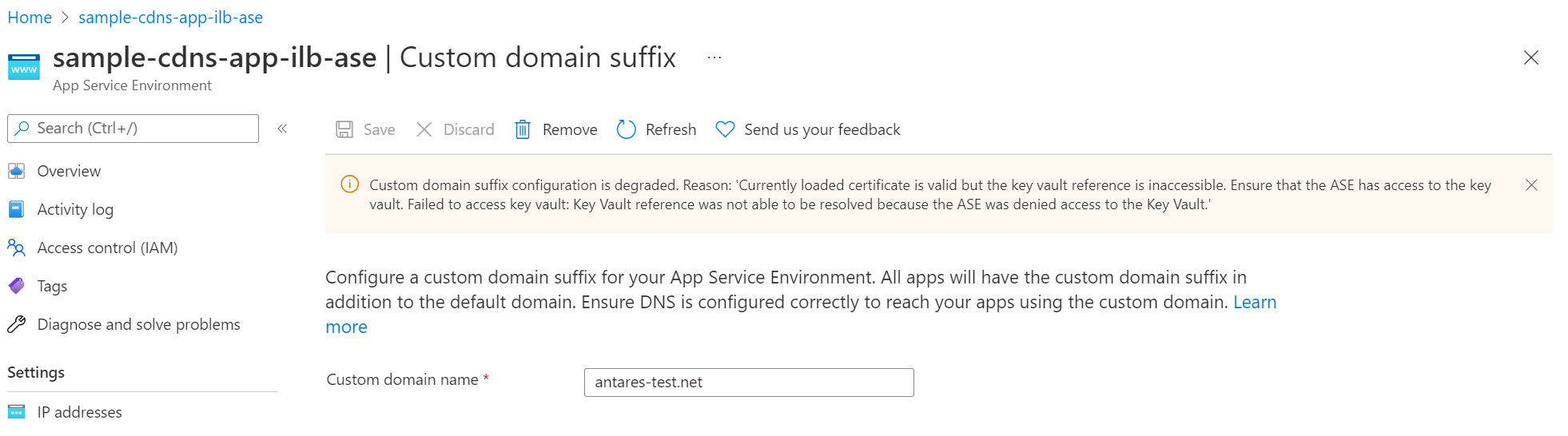

- Dibutuhkan beberapa menit agar konfigurasi akhiran domain kustom diatur. Periksa status dengan memilih "Refresh" di bagian atas halaman. Banner diperbarui dengan kemajuan terbaru. Setelah selesai, banner akan menyatakan bahwa akhiran domain kustom telah dikonfigurasi.

Menggunakan Azure Resource Manager untuk mengonfigurasi akhiran domain kustom

Untuk mengonfigurasi akhiran domain kustom untuk Lingkungan App Service Anda menggunakan templat Azure Resource Manager, Anda perlu menyertakan properti di bawah ini. Pastikan Anda memenuhi prasyarat dan identitas dan sertifikat terkelola Anda dapat diakses dan memiliki izin yang sesuai untuk Azure Key Vault.

Anda perlu mengonfigurasi identitas terkelola dan memastikan identitas tersebut ada sebelum menetapkannya di templat Anda. Untuk informasi selengkapnya tentang identitas terkelola, lihat gambaran umum identitas terkelola.

Menggunakan identitas terkelola yang ditetapkan pengguna

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Menggunakan identitas terkelola yang ditetapkan sistem

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Menggunakan Azure Resource Explorer untuk mengonfigurasi akhiran domain kustom

Atau, Anda dapat memperbarui ILB App Service Environment yang ada dengan menggunakan Azure Resource Explorer.

- Di Penjelajah Sumber Daya, buka simpul untuk Lingkungan Azure App Service (langganan>{langganan Anda}>resourceGroups>{Grup Sumber Daya Anda}>penyedia>Microsoft.Web>Lingkungan hosting). Kemudian klik App Service Environment tertentu yang ingin Anda perbarui.

- Pilih Baca/Tulis di toolbar atas untuk memungkinkan pengeditan interaktif di Resource Explorer.

- Pilih tombol Edit agar templat Resource Manager dapat diedit.

- Gulir ke bagian bawah panel kanan. Atribut customDnsSuffixConfiguration berada di bagian bawah.

- Masukkan nilai Anda untuk dnsSuffix, certificateUrl, dan keyVaultReferenceIdentity.

- Buka atribut identitas lalu masukkan detail terkait identitas terkelola yang Anda gunakan.

- Pilih tombol PUT di bagian atas untuk menerapkan perubahan ke Lingkungan App Service.

- ProvisioningState di bawah customDnsSuffixConfiguration menyediakan status pada pembaruan konfigurasi.

Konfigurasi DNS

Untuk mengakses aplikasi Anda di Lingkungan App Service menggunakan akhiran domain kustom, Anda perlu mengonfigurasi server DNS Anda sendiri atau mengonfigurasi DNS di zona DNS privat Azure untuk domain kustom Anda.

Jika Anda ingin menggunakan server DNS Anda sendiri, tambahkan catatan berikut:

- Buat zona untuk domain kustom Anda.

- Buat catatan A di zona itu yang menunjuk * ke alamat IP masuk yang digunakan oleh Lingkungan Layanan Aplikasi Anda.

- Buat catatan A di zona itu yang menunjuk @ ke alamat IP masuk yang digunakan oleh Lingkungan Layanan Aplikasi Anda.

- Secara opsional buat zona untuk subdomain scm dengan * Catatan yang menunjuk ke alamat IP masuk yang digunakan oleh Lingkungan App Service Anda

Untuk mengonfigurasi DNS di zona pribadi Azure DNS:

- Buat zona privat Azure DNS yang diberi nama untuk domain kustom Anda. Dalam contoh berikut, domain kustom internal.contoso.com.

- Buat catatan A di zona itu yang menunjuk * ke alamat IP masuk yang digunakan oleh Lingkungan Layanan Aplikasi Anda.

- Buat catatan A di zona itu yang menunjuk @ ke alamat IP masuk yang digunakan oleh Lingkungan Layanan Aplikasi Anda.

- Tautkan zona privat Azure DNS ke jaringan virtual App Service Environment Anda.

- Secara opsional buat catatan A di zona tersebut yang menunjuk *.scm ke alamat IP masuk yang digunakan oleh Lingkungan App Service Anda.

Untuk informasi selengkapnya tentang mengonfigurasi DNS untuk domain Anda, lihat Menggunakan App Service Environment.

Catatan

Selain mengonfigurasi DNS untuk akhiran domain kustom, Anda juga harus mempertimbangkan untuk mengonfigurasi DNS untuk akhiran domain default untuk memastikan semua fitur App Service berfungsi seperti yang diharapkan.

Mengakses aplikasi Anda

Setelah mengonfigurasi akhiran domain kustom dan DNS untuk App Service Environment, Anda dapat masuk ke halaman Domain kustom untuk salah satu aplikasi App Service di App Service Environment Anda dan mengonfirmasi penambahan domain kustom yang ditetapkan untuk aplikasi.

Aplikasi di ILB App Service Environment dapat diakses dengan aman melalui HTTPS dengan masuk ke domain kustom yang Anda konfigurasi atau domain default appserviceenvironment.net seperti pada gambar sebelumnya. Kemampuan mengakses aplikasi Anda menggunakan domain App Service Environment default dan domain kustom Anda adalah fitur unik yang hanya didukung di App Service Environment v3.

Namun, sama seperti aplikasi yang berjalan pada layanan multipenyewa publik, Anda juga dapat mengonfigurasi nama host kustom untuk aplikasi individual, lalu mengonfigurasi pengikatan sertifikat SNI TLS/SSL unik untuk aplikasi individual.

Pemecahan Masalah

Platform App Service secara berkala memeriksa apakah Lingkungan App Service Anda dapat mengakses brankas kunci Anda dan apakah sertifikat Anda valid. Jika izin atau pengaturan jaringan untuk identitas terkelola, brankas kunci, atau Lingkungan App Service Anda tidak diatur dengan tepat atau baru-baru ini diubah, Anda tidak dapat mengonfigurasi akhiran domain kustom. Anda menerima kesalahan yang mirip dengan contoh yang diperlihatkan dalam cuplikan layar. Tinjau prasyarat untuk memastikan Anda mengonfigurasi izin yang diperlukan. Anda juga melihat pesan kesalahan serupa jika platform App Service mendeteksi bahwa sertifikat Anda terdegradasi atau kedaluwarsa.