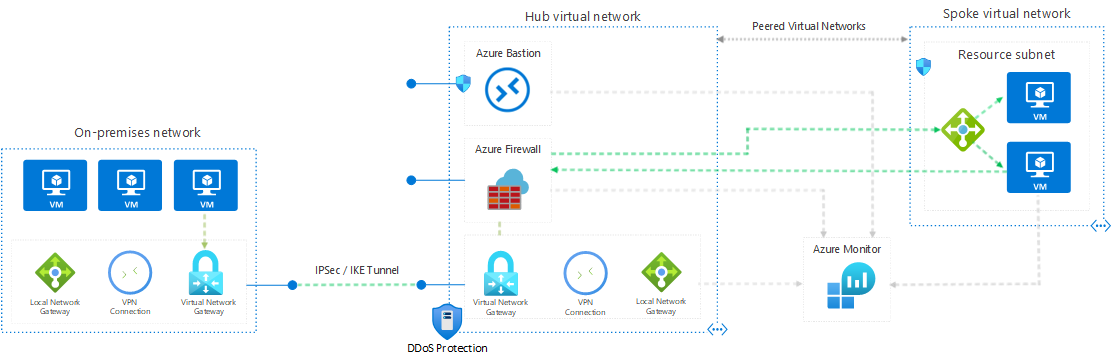

Arsitektur referensi ini menunjukkan jaringan hibrid aman yang memperluas jaringan lokal ke Azure. Arsitektur mengimplementasikan jaringan perimeter, juga disebut DMZ, antara jaringan lokal dan jaringan virtual Azure. Semua lalu lintas masuk dan keluar akan melewati Azure Firewall.

Sistem

Unduh file Visio arsitektur ini.

Komponen

Arsitektur terdiri dari aspek-aspek berikut:

Jaringan lokal. Jaringan area lokal privat yang diterapkan dalam organisasi.

Azure virtual network. Jaringan virtual menghosting komponen solusi dan sumber daya lain yang berjalan di Azure.

Rute jaringan virtual menentukan alur lalu lintas IP dalam jaringan virtual Azure. Dalam diagram, ada dua tabel rute yang ditentukan pengguna.

Di subnet gateway, lalu lintas dirutekan melalui instans Azure Firewall.

Catatan

Bergantung pada persyaratan koneksi VPN, Anda dapat mengonfigurasi rute Border Gateway Protocol (BGP) untuk menerapkan aturan penerusan yang mengarahkan lalu lintas kembali melalui jaringan lokal.

Gateway. Gateway menyediakan konektivitas antara router di jaringan lokal dan jaringan virtual. Gateway ditempatkan di subnetnya sendiri.

Azure Firewall. Azure Firewall adalah firewall terkelola sebagai layanan. Instans Firewall ditempatkan di subnetnya sendiri.

Kelompok keamanan jaringan. Gunakan kelompok keamanan untuk membatasi lalu lintas dalam jaringan virtual.

Azure Bastion. Azure Bastion memungkinkan Anda untuk masuk ke komputer virtual (VM) di jaringan virtual melalui SSH atau protokol desktop jarak jauh (RDP) tanpa mengekspos VM langsung ke internet. Gunakan Bastion untuk mengelola mesin virtual di jaringan virtual.

Bastion memerlukan subnet khusus bernama AzureBastionSubnet.

Kemungkinan kasus penggunaan

Arsitektur ini memerlukan koneksi ke pusat data lokal Anda, baik menggunakan gateway VPN atau koneksi ExpressRoute. Penggunaan umum untuk arsitektur ini meliputi:

- Aplikasi hibrid tempat beban kerja dijalankan sebagian di lokal dan sebagian di Azure.

- Infrastruktur yang memerlukan kontrol menyeluruh atas lalu lintas yang memasuki jaringan virtual Azure dari pusat data lokal.

- Aplikasi yang harus mengaudit lalu lintas keluar. Audit sering kali merupakan persyaratan peraturan dari banyak sistem komersial dan dapat membantu mencegah pengungkapan publik informasi privat.

Rekomendasi

Rekomendasi berikut berlaku untuk sebagian besar skenario. Ikuti rekomendasi ini kecuali Anda memiliki persyaratan khusus yang menimpanya.

Rekomendasi kontrol akses

Gunakan Kontrol akses berbasis peran Azure (RBAC Azure) untuk mengelola sumber daya di aplikasi Anda. Pertimbangkan untuk membuat peran kustom berikut:

Peran DevOps dengan izin untuk mengelola infrastruktur aplikasi, menyebarkan komponen aplikasi, serta memantau dan menghidupkan ulang mesin virtual.

Peran administrator TI terpusat untuk mengelola dan memantau sumber daya jaringan.

Peran administrator TI keamanan untuk mengelola sumber daya jaringan yang aman seperti firewall.

Peran administrator TI seharusnya tidak memiliki akses ke sumber daya firewall. Akses harus dibatasi untuk peran administrator TI keamanan.

Rekomendasi grup sumber daya

Sumber daya Azure seperti mesin virtual, jaringan virtual, dan load balancer dapat dengan mudah dikelola dengan mengelompokkannya ke dalam grup sumber daya. Tetapkan peran Azure ke setiap grup sumber daya untuk membatasi akses.

Sebaiknya buat grup sumber daya berikut:

- Grup sumber daya yang berisi jaringan virtual (tidak termasuk mesin virtual), NSG, dan sumber daya gateway untuk menghubungkan ke jaringan lokal. Tetapkan peran administrator TI terpusat ke grup sumber daya ini.

- Grup sumber daya yang berisi mesin virtual untuk instans Azure Firewall dan rute yang ditentukan pengguna untuk subnet gateway. Tetapkan peran administrator TI keamanan ke grup sumber daya ini.

- Pisahkan grup sumber daya untuk setiap jaringan virtual spoke yang berisi load balancer dan VM.

Rekomendasi jaringan

Untuk menerima lalu lintas masuk dari internet, tambahkan aturan Destination Network Address Translation (DNAT) ke Azure Firewall.

- Alamat tujuan = Alamat IP publik dari instans firewall.

- Alamat yang diterjemahkan = Alamat IP privat dalam jaringan virtual.

Rutekan paksa semua lalu lintas internet keluar melalui jaringan lokal Anda menggunakan terowongan VPN site-to-site, dan rutekan ke internet menggunakan network address translation (NAT). Desain ini mencegah kebocoran informasi rahasia yang tidak disengaja dan memungkinkan inspeksi dan audit semua lalu lintas keluar.

Jangan sepenuhnya memblokir lalu lintas internet dari sumber daya di subnet jaringan spoke. Memblokir lalu lintas akan mencegah sumber daya ini menggunakan layanan Azure PaaS yang mengandalkan alamat IP publik, seperti pembuatan log diagnostik VM, pengunduhan ekstensi VM, dan fungsionalitas lainnya. Diagnostik Azure juga mengharuskan komponen dapat membaca dan menulis ke akun Azure Storage.

Verifikasi bahwa lalu lintas internet keluar dirutekan paksa dengan benar. Jika Anda menggunakan koneksi VPN dengan layanan perutean dan akses jarak jauh di server lokal, gunakan alat seperti WireShark.

Pertimbangkan untuk menggunakan Application Gateway atau Azure Front Door untuk penghentian SSL.

Pertimbangan

Pertimbangan ini mengimplementasikan pilar Azure Well-Architected Framework, yang merupakan serangkaian tenet panduan yang dapat digunakan untuk meningkatkan kualitas beban kerja. Untuk informasi selengkapnya, lihat Microsoft Azure Well-Architected Framework.

Efisiensi kinerja

Efisiensi performa adalah kemampuan beban kerja Anda untuk diskalakan agar memenuhi permintaan yang diberikan oleh pengguna dengan cara yang efisien. Untuk informasi selengkapnya, lihat Gambaran umum pilar efisiensi performa.

Untuk detail tentang batas bandwidth VPN Gateway, lihat SKU Gateway. Untuk bandwidth yang lebih tinggi, pertimbangkan untuk meningkatkan ke gateway ExpressRoute. ExpressRoute menyediakan bandwidth hingga 10 Gbps dengan latensi yang lebih rendah daripada koneksi VPN.

Untuk informasi selengkapnya tentang skalabilitas gateway Azure, lihat bagian pertimbangan skalabilitas di:

- Menerapkan arsitektur jaringan hibrid dengan Azure dan VPN lokal

- Menerapkan arsitektur jaringan hibrid dengan Azure ExpressRoute

Untuk detail tentang mengelola jaringan virtual dan NSG dalam skala besar, lihat Azure Virtual Network Manager (AVNM): Membuat jaringan hub dan spoke aman untuk membuat hub baru (dan onboarding yang ada) dan topologi jaringan virtual spoke untuk manajemen pusat konektivitas dan aturan NSG.

Keandalan

Keandalan memastikan aplikasi Anda dapat mencapai komitmen yang Anda buat kepada pelanggan Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keandalan.

Jika Anda menggunakan Azure ExpressRoute untuk menyediakan konektivitas antara jaringan virtual dan jaringan lokal, konfigurasikan gateway VPN untuk menyediakan failover jika koneksi ExpressRoute tidak tersedia.

Untuk informasi tentang mempertahankan ketersediaan untuk koneksi VPN dan ExpressRoute, lihat pertimbangan ketersediaan di:

- Menerapkan arsitektur jaringan hibrid dengan Azure dan VPN lokal

- Menerapkan arsitektur jaringan hibrid dengan Azure ExpressRoute

Keunggulan operasional

Keunggulan operasional mencakup proses operasi yang menyebarkan aplikasi dan membuatnya tetap berjalan dalam produksi. Untuk informasi selengkapnya, lihat Gambaran umum pilar keunggulan operasional.

Jika konektivitas gateway dari jaringan lokal Anda ke Azure tidak aktif, Anda masih dapat menjangkau mesin virtual di jaringan virtual Azure melalui Azure Bastion.

Setiap subnet tingkat dalam arsitektur referensi dilindungi oleh aturan NSG. Anda mungkin perlu membuat aturan untuk membuka port 3389 untuk akses protokol desktop jarak jauh (RDP) di mesin virtual Windows atau port 22 untuk akses shell aman (SSH) di mesin virtual Linux. Alat manajemen dan pemantauan lainnya mungkin memerlukan aturan untuk membuka port tambahan.

Jika Anda menggunakan ExpressRoute untuk menyediakan konektivitas antara pusat data lokal dan Azure, gunakan Azure Connectivity Toolkit (AzureCT) untuk memantau dan memecahkan masalah koneksi.

Anda dapat menemukan informasi tambahan tentang memantau serta mengelola koneksi VPN dan ExpressRoute di artikel Menerapkan arsitektur jaringan hibrid dengan Azure dan VPN lokal.

Keamanan

Keamanan memberikan jaminan terhadap serangan yang disukai dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keamanan.

Arsitektur referensi ini menerapkan beberapa tingkat keamanan.

Merutekan semua permintaan pengguna lokal melalui Azure Firewall

Rute yang ditentukan pengguna di subnet gateway memblokir semua permintaan pengguna selain yang diterima dari lokal. Rute meneruskan permintaan yang diizinkan ke firewall. Permintaan diteruskan ke sumber daya di jaringan virtual spoke jika diizinkan oleh aturan firewall. Anda dapat menambahkan rute lain, tetapi pastikan rute tersebut tidak melewati firewall atau memblokir lalu lintas administratif yang ditujukan untuk subnet manajemen secara tidak sengaja.

Menggunakan NSG untuk memblokir/meneruskan lalu lintas ke subnet jaringan virtual spoke

Lalu lintas ke dan dari subnet sumber daya di jaringan virtual spoke dibatasi dengan menggunakan NSG. Jika Anda memiliki persyaratan untuk memperluas aturan NSG untuk memungkinkan akses yang lebih luas ke sumber daya ini, mempertimbangkan persyaratan ini terhadap risiko keamanan. Setiap jalur masuk baru mewakili peluang kebocoran data atau kerusakan aplikasi yang tidak disengaja atau disengaja.

Perlindungan DDoS

Azure DDoS Protection, dikombinasikan dengan praktik terbaik desain aplikasi, menyediakan fitur mitigasi DDoS yang ditingkatkan untuk memberikan lebih banyak pertahanan terhadap serangan DDoS. Anda harus mengaktifkan Azure DDOS Protection di jaringan virtual perimeter apa pun.

Menggunakan AVNM untuk membuat aturan Admin Keamanan garis besar

AVNM memungkinkan Anda membuat garis besar aturan keamanan, yang dapat diprioritaskan daripada aturan kelompok keamanan jaringan. Aturan admin keamanan dievaluasi sebelum aturan NSG dan memiliki sifat NSG yang sama, dengan dukungan untuk prioritas, tag layanan, dan protokol L3-L4. AVNM memungkinkan IT pusat untuk menerapkan garis besar aturan keamanan, sambil memungkinkan independensi aturan NSG tambahan oleh pemilik jaringan virtual spoke. Untuk memfasilitasi peluncuran perubahan aturan keamanan yang terkontrol, fitur penyebaran AVNM memungkinkan Anda merilis perubahan melanggar konfigurasi ini dengan aman ke lingkungan hub-and-spoke.

Akses DevOps

Gunakan RBAC Azure untuk membatasi operasi yang dapat dilakukan DevOps di setiap tingkat. Saat memberikan izin, gunakan prinsip dengan hak istimewa paling rendah. Catat semua operasi administratif dan lakukan audit rutin untuk memastikan perubahan konfigurasi telah direncanakan.

Pengoptimalan biaya

Optimalisasi biaya adalah tentang mencari cara untuk mengurangi pengeluaran yang tidak perlu dan meningkatkan efisiensi operasional. Untuk informasi selengkapnya, lihat Gambaran umum pilar pengoptimalan biaya.

Gunakan kalkulator harga Azure untuk memperkirakan biaya. Pertimbangan lain dijelaskan di bagian Pengoptimalan biaya di Microsoft Azure Well-Architected Framework.

Berikut adalah pertimbangan biaya untuk layanan yang digunakan dalam arsitektur ini.

Azure Firewall

Dalam arsitektur ini, Azure Firewall disebarkan di jaringan virtual untuk mengontrol lalu lintas antara subnet gateway dan sumber daya di jaringan virtual spoke. Dengan cara ini Azure Firewall menjadi hemat biaya karena digunakan sebagai solusi bersama yang digunakan oleh banyak beban kerja. Berikut adalah model harga Azure Firewall:

- Tarif tetap per jam penyebaran.

- Data diproses per GB untuk mendukung penskalaan otomatis.

Jika dibandingkan dengan appliance virtual jaringan (NVA), dengan Azure Firewall Anda dapat menghemat hingga 30-50%. Untuk informasi selengkapnya, lihat Azure Firewall vs NVA.

Azure Bastion

Azure Bastion terhubung dengan aman ke mesin virtual Anda melalui RDP dan SSH tanpa perlu mengonfigurasi IP publik di mesin virtual.

Penagihan bastion sebanding dengan komputer virtual tingkat rendah dasar yang dikonfigurasi sebagai jump box. Bastion lebih hemat biaya daripada jump box karena memiliki fitur keamanan bawaan, dan tidak dikenakan biaya tambahan untuk penyimpanan dan mengelola server terpisah.

Microsoft Azure Virtual Network

Azure Virtual Network gratis. Setiap langganan diizinkan untuk membuat hingga 50 jaringan virtual di semua wilayah. Semua lalu lintas yang terjadi dalam batas jaringan virtual gratis. Misalnya, VM di jaringan virtual yang sama yang berbicara satu sama lain tidak dikenakan biaya lalu lintas jaringan.

Load Balancer internal

Penyeimbangan beban dasar antara mesin virtual yang berada di jaringan virtual yang sama gratis.

Penyeimbang muatan internal digunakan untuk memuat penyeimbang lalu lintas di dalam jaringan virtual.

Menyebarkan skenario ini

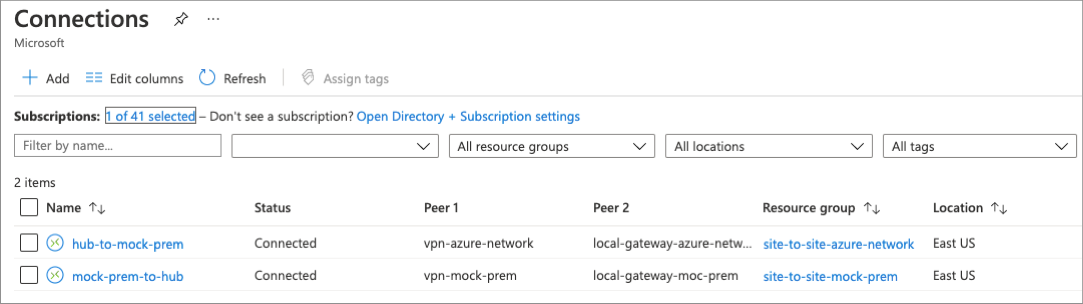

Penyebaran ini membuat dua grup sumber daya; yang pertama memegang jaringan lokal tiruan, yang kedua sekumpulan jaringan hub dan spoke. Jaringan lokal tiruan dan jaringan hub terhubung menggunakan gateway Azure Virtual Network untuk membentuk koneksi site-to-site. Konfigurasi ini sangat mirip dengan cara Anda menghubungkan pusat data lokal ke Azure.

Penyebaran ini dapat memakan waktu hingga 45 menit untuk diselesaikan. Metode penyebaran yang disarankan menggunakan opsi portal yang ditemukan di bawah.

Gunakan tombol berikut untuk menyebarkan referensi menggunakan portal Microsoft Azure.

Setelah penyebaran selesai, verifikasi konektivitas site-to-site dengan melihat sumber daya koneksi yang baru dibuat. Saat berada di portal Microsoft Azure, cari 'koneksi' dan perhatikan status masing-masing koneksi.

Instans IIS yang ditemukan di jaringan spoke dapat diakses dari komputer virtual yang terletak di jaringan lokal tiruan. Buat koneksi ke mesin virtual menggunakan host Azure Bastion yang disertakan, buka browser web, dan navigasikan ke alamat load balancer jaringan aplikasi.

Untuk informasi terperinci dan opsi penyebaran tambahan, lihat templat Azure Resource Manager (templat ARM) yang digunakan untuk menyebarkan solusi ini: Jaringan Hibrid Aman.

Langkah berikutnya

- Pusat data virtual: Perspektif jaringan.

- Dokumentasi keamanan Azure.