Ide solusi

Artikel ini menjelaskan ide solusi. Arsitek cloud Anda dapat menggunakan panduan ini untuk membantu memvisualisasikan komponen utama untuk implementasi umum arsitektur ini. Gunakan artikel ini sebagai titik awal untuk merancang solusi yang dirancang dengan baik yang selaras dengan persyaratan spesifik beban kerja Anda.

Anda dapat membuat infrastruktur TI lengkap untuk organisasi Anda menggunakan berbagai layanan Azure. Azure juga menyediakan layanan keamanan untuk melindungi infrastruktur ini. Dengan menggunakan solusi keamanan Azure, Anda dapat meningkatkan postur keamanan lingkungan TI Anda, mengurangi kerentanan, dan mencegah pelanggaran dengan mengikuti rekomendasi praktik terbaik Microsoft untuk solusi yang dirancang dengan baik. Meskipun beberapa layanan keamanan dilengkapi dengan biaya terkait, banyak yang tersedia tanpa biaya tambahan. Layanan gratis termasuk kelompok keamanan jaringan (NSG), enkripsi penyimpanan, TLS/SSL, token tanda tangan akses bersama, dan banyak lagi. Artikel ini berfokus pada layanan bebas biaya ini.

Beberapa layanan keamanan dilengkapi dengan biaya tambahan, sementara yang lain tersedia tanpa biaya tambahan. Layanan gratis termasuk kelompok keamanan jaringan (NSG), enkripsi penyimpanan, TLS/SSL, token tanda tangan akses bersama, dan banyak lagi. Artikel ini berfokus pada layanan keamanan bebas biaya ini.

Artikel ini adalah yang ketiga dalam seri lima. Untuk meninjau dua artikel sebelumnya dalam seri ini, termasuk pengenalan dan ulasan tentang bagaimana Anda dapat memetakan ancaman terhadap lingkungan TI, lihat artikel berikut:

- Menggunakan pemantauan Azure untuk mengintegrasikan komponen keamanan

- Memetakan ancaman ke lingkungan TI Anda

Kemungkinan kasus penggunaan

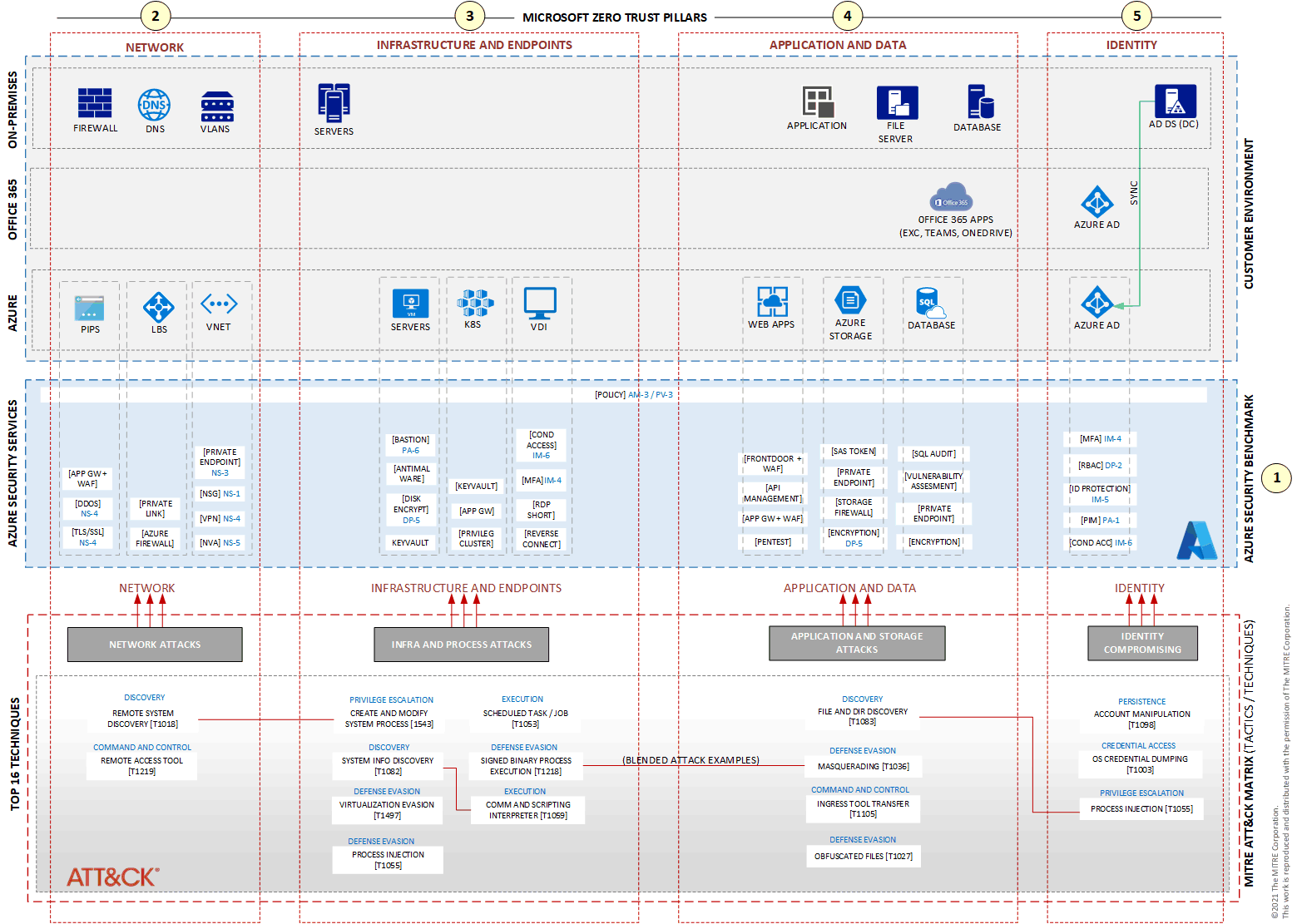

Artikel ini mengatur layanan keamanan Azure oleh setiap sumber daya Azure, memungkinkan Anda untuk fokus pada ancaman tertentu yang menargetkan sumber daya seperti komputer virtual (VM), sistem operasi, jaringan Azure, atau aplikasi, serta serangan yang dapat membahayakan pengguna dan kata sandi. Diagram yang disediakan akan memandu Anda dalam mengidentifikasi layanan keamanan Azure yang sesuai untuk melindungi sumber daya dan identitas pengguna dari jenis ancaman ini.

Sistem

Unduh file Visio arsitektur ini.

©2021 Mitre Corporation. Pekerjaan ini direprodisi dan didistribusikan dengan izin Dari Mitre Corporation.

Lapisan keamanan Azure dalam diagram ini didasarkan pada Azure Security Benchmark (ASB) v3, yang merupakan serangkaian aturan keamanan yang diterapkan melalui kebijakan Azure. ASB didasarkan pada kombinasi aturan dari CIS Center for Internet Security dan National Institute of Standards and Technology. Untuk informasi selengkapnya tentang ASB, lihat Gambaran Umum Azure Security Benchmark v3.

Diagram tidak menyertakan setiap layanan keamanan Azure yang tersedia, tetapi menyoroti layanan yang paling umum digunakan oleh organisasi. Semua layanan keamanan yang ditampilkan dalam diagram arsitektur dapat digabungkan dan dikonfigurasi untuk bekerja sama berdasarkan lingkungan TI Anda dan kebutuhan keamanan khusus organisasi Anda.

Alur kerja

Bagian ini menjelaskan komponen dan layanan yang muncul dalam diagram. Banyak dari mereka diberi label dengan kode kontrol ASB mereka, selain label singkatannya. Kode kontrol sesuai dengan domain kontrol yang tercantum dalam Kontrol.

TOLOK UKUR KEAMANAN AZURE

Setiap kontrol keamanan mengacu pada satu atau beberapa layanan keamanan Azure tertentu. Referensi arsitektur dalam artikel ini menunjukkan beberapa di antaranya dan nomor kontrolnya sesuai dengan dokumentasi ASB. Kontrolnya meliputi:

- Keamanan jaringan

- Pengelolaan identitas

- Akses dengan hak istimewa

- Perlindungan data

- Manajemen Aset

- Pengelogan dan Deteksi Ancaman

- Respons insiden

- Manajemen postur dan kerentanan

- Keamanan titik akhir

- Cadangan dan pemulihan

- Keamanan Azure DevOps

- Tata kelola dan strategi

Untuk informasi selengkapnya tentang kontrol keamanan, lihat Gambaran Umum Tolok Ukur Keamanan Azure (v3).

NETWORK

Tabel berikut ini menjelaskan layanan jaringan dalam diagram.

Label Deskripsi Dokumentasi NSG Layanan gratis yang Anda lampirkan ke antarmuka jaringan atau subnet. NSG memungkinkan Anda memfilter lalu lintas protokol TCP atau UDP dengan menggunakan rentang alamat IP dan port untuk koneksi masuk dan keluar. Grup keamanan jaringan VPN Gateway jaringan privat virtual (VPN) yang memberikan terowongan dengan perlindungan IPSEC (IKE v1/v2). VPN Gateway AZURE FIREWALL Platform as a service (PaaS) yang memberikan perlindungan di lapisan 4 dan dilampirkan ke seluruh jaringan virtual. Apa itu Azure Firewall? APP GW + WAF Azure Application Gateway dengan Web Application Firewall (WAF). Application Gateway adalah load balancer untuk lalu lintas web yang berfungsi di lapisan 7 dan menambahkan WAF untuk melindungi aplikasi yang menggunakan HTTP dan HTTPS. Apa itu Azure Application Gateway? NVA Network Virtual Appliance (NVA), layanan keamanan virtual dari marketplace yang disediakan di VM di Azure. Appliance Virtual Jaringan DDOS Perlindungan DDoS yang diterapkan pada jaringan virtual untuk membantu Anda mengurangi berbagai jenis serangan DDoS. Gambaran umum Perlindungan Jaringan Azure DDoS TLS/SSL TLS/SSL memberikan enkripsi saat transit untuk sebagian besar layanan Azure yang bertukar informasi, seperti Azure Storage dan Web Apps. Mengonfigurasi TLS end-to-end dengan menggunakan Application Gateway dengan PowerShell PRIVATE LINK Layanan yang memungkinkan Anda membuat jaringan privat untuk layanan Azure yang awalnya terekspos ke internet. Apa itu Azure Private Link? TITIK AKHIR PRIVAT Membuat antarmuka jaringan dan melampirkannya ke layanan Azure. Titik Akhir Privat adalah bagian dari Private Link. Konfigurasi ini memungkinkan layanan, dengan menggunakan titik akhir privat, menjadi bagian dari jaringan virtual Anda. Apa itu titik akhir privat? INFRASTRUKTUR DAN TITIK AKHIR

Tabel berikut ini menjelaskan infrastruktur dan layanan titik akhir yang diperlihatkan dalam diagram.

Label Deskripsi Dokumentasi BASTION Bastion menyediakan fungsionalitas jump server. Layanan ini memungkinkan Anda mengakses VM melalui protokol desktop jarak jauh (RDP) atau SSH tanpa mengekspos VM Anda ke internet. Apa itu Azure Bastion? ANTIMALWARE Pertahanan Microsoft menyediakan layanan anti-malware dan merupakan bagian dari Windows 10, Windows 11, Windows Server 2016, dan Windows Server 2019. Antivirus Microsoft Defender di Windows ENKRIPSI DISK Enkripsi Disk memungkinkan Anda mengenkripsi disk VM. Azure Disk Encryption for Windows VM KEYVAULT Key Vault, layanan untuk menyimpan kunci, rahasia, dan sertifikat dengan FIPS 140-2 Level 2 atau 3. Konsep dasar Azure Key Vault RDP SHORT Shortpath RDP Azure Virtual Desktop. Fitur ini memungkinkan pengguna jarak jauh untuk terhubung ke layanan Virtual Desktop dari jaringan privat. Azure Virtual Desktop RDP Shortpath untuk jaringan terkelola REVERSE CONNECT Fitur keamanan bawaan dari Azure Virtual Desktop. Koneksi terbalik menjamin bahwa pengguna jarak jauh hanya menerima aliran piksel dan tidak mencapai VM host. Memahami konektivitas jaringan Azure Virtual Desktop APLIKASI DAN DATA

Tabel berikut ini menjelaskan layanan aplikasi dan data yang diperlihatkan dalam diagram.

Label Deskripsi Dokumentasi FRONTDOOR + WAF Jaringan pengiriman konten (CDN). Front Door menggabungkan beberapa titik kehadiran untuk memberikan koneksi yang lebih baik bagi pengguna yang mengakses layanan dan menambahkan WAF. Apa itu Azure Front Door? API MANAGEMENT Layanan yang memberikan keamanan untuk panggilan API dan mengelola API di seluruh lingkungan. Tentang API Management PENTEST Serangkaian praktik terbaik untuk menjalankan pengujian penetrasi di lingkungan Anda, termasuk sumber daya Azure. Uji penetrasi TOKEN SAS PENYIMPANAN Token akses bersama untuk memungkinkan orang lain mengakses akun penyimpanan Azure Anda. Berikan akses terbatas ke sumber daya Azure Storage menggunakan tanda tangan akses bersama (SAS) TITIK AKHIR PRIVAT Buat antarmuka jaringan dan lampirkan ke akun penyimpanan Anda untuk mengonfigurasinya di dalam jaringan privat di Azure. Menggunakan titik akhir privat untuk Azure Storage FIREWALL PENYIMPANAN Firewall yang memungkinkan Anda mengatur berbagai alamat IP yang dapat mengakses akun penyimpanan Anda. Mengonfigurasi firewall dan jaringan virtual Azure Storage ENKRIPSI

(Azure Storage)Melindungi akun penyimpanan Anda dengan enkripsi saat tidak aktif. Enkripsi Layanan Azure Storage untuk data yang tidak digunakan SQL AUDIT Melacak peristiwa database dan menulisnya ke log audit di akun penyimpanan Azure Anda. Audit untuk Azure SQL Database dan Azure Synapse Analytics PENILAIAN KERENTANAN Layanan yang membantu Anda menemukan, melacak, dan memulihkan potensi kerentanan database. Penilaian kerentanan SQL membantu Anda mengidentifikasi kerentanan database ENKRIPSI

(Azure SQL)Enkripsi data transparan (TDE) membantu melindungi layanan database Azure SQL dengan mengenkripsi data tidak aktif. Enkripsi data transparan untuk SQL Database, SQL Managed Instance, dan Azure Synapse Analytics IDENTITAS

Tabel berikut ini menjelaskan layanan identitas yang diperlihatkan dalam diagram.

Label Deskripsi Dokumentasi RBAC Kontrol akses berbasis peran Azure (Azure RBAC) membantu Anda mengelola akses ke layanan Azure dengan menggunakan izin terperinci yang didasarkan pada kredensial Microsoft Entra pengguna. Apa yang dimaksud dengan kontrol akses berbasis peran Azure (Azure RBAC)? MFA Autentikasi multifaktor menawarkan jenis autentikasi tambahan di luar nama pengguna dan kata sandi. Cara kerjanya: Autentikasi multifaktor Microsoft Entra PERLINDUNGAN ID Identity Protection, layanan keamanan dari ID Microsoft Entra, menganalisis triliunan sinyal per hari untuk mengidentifikasi dan melindungi pengguna dari ancaman. Apa itu Perlindungan Identitas? PIM Privileged Identity Management (PIM), layanan keamanan dari ID Microsoft Entra. Ini membantu Anda memberikan hak istimewa superuser untuk sementara waktu untuk ID Microsoft Entra (misalnya, Administorator Pengguna) dan langganan Azure (misalnya, Administrator Kontrol Akses Berbasis Peran atau Administrator Key Vault). Apa itu Microsoft Entra Privileged Identity Management? COND ACC Akses Bersyar adalah layanan keamanan cerdas yang menggunakan kebijakan yang Anda tentukan untuk berbagai kondisi untuk memblokir atau memberikan akses kepada pengguna. Apa yang dimaksud dengan Akses Bersyarat?

Komponen

Contoh arsitektur dalam artikel ini menggunakan komponen Azure berikut:

ID Microsoft Entra adalah layanan manajemen identitas dan akses berbasis cloud. MICROSOFT Entra ID membantu pengguna Anda mengakses sumber daya eksternal, seperti Microsoft 365, portal Azure, dan ribuan aplikasi SaaS lainnya. Ini juga membantu mereka mengakses sumber daya internal, seperti aplikasi di jaringan intranet perusahaan Anda.

Azure Virtual Network adalah blok bangunan dasar untuk jaringan pribadi Anda di Azure. Virtual Network memungkinkan banyak jenis sumber daya Azure untuk berkomunikasi satu sama lain dengan aman, internet, dan jaringan lokal. Virtual Network menyediakan jaringan virtual yang mendapat manfaat dari infrastruktur Azure, seperti skala, ketersediaan, dan isolasi.

Azure Load Balancer adalah layanan penyeimbangan beban Lapisan 4 latensi rendah berkinerja tinggi (masuk dan keluar) untuk semua protokol UDP dan TCP. Opsi ini dibangun untuk menangani jutaan permintaan setiap detik sambil memastikan bahwa solusi Anda sangat tersedia. Azure Load Balancer bersifat zona-redundan, memastikan ketersediaan tinggi di seluruh Zona Ketersediaan.

Komputer virtual adalah salah satu dari beberapa jenis sumber daya komputasi sesuai permintaan dan dapat diskalakan yang ditawarkan Azure. Mesin virtual (VM) Azure memberi Anda fleksibilitas virtualisasi tanpa harus membeli dan memelihara perangkat keras fisik yang menjalankannya.

Azure Kubernetes Service (AKS) adalah layanan Kubernetes yang dikelola sepenuhnya untuk menyebarkan dan mengelola aplikasi dalam kontainer. AKS menyediakan Kubernetes tanpa server, integrasi berkelanjutan/pengiriman berkelanjutan (CI/CD), dan keamanan dan tata kelola tingkat perusahaan.

Azure Virtual Desktop adalah layanan virtualisasi desktop dan aplikasi yang berjalan di cloud untuk menyediakan desktop bagi pengguna jarak jauh.

App Service Web Apps adalah layanan berbasis HTTP untuk menghosting aplikasi web, REST API, dan back end seluler. Anda dapat mengembangkan dalam bahasa favorit Anda, dan aplikasi berjalan dan menskalakan dengan mudah di lingkungan berbasis Windows dan Linux.

Azure Storage sangat tersedia, penyimpanan yang dapat diskalakan, tahan lama, dan aman secara besar-besaran untuk berbagai objek data di cloud, termasuk objek, blob, file, disk, antrean, dan penyimpanan tabel. Semua data yang ditulis ke akun penyimpanan Microsoft Azure dienkripsi oleh layanan. Azure Storage memberi Anda kontrol mendetail atas siapa yang memiliki akses ke data Anda.

Database Azure SQL adalah mesin database PaaS yang dikelola sepenuhnya yang menangani sebagian besar fungsi manajemen database seperti peningkatan, patching, pencadangan, dan pemantauan. Ini menyediakan fungsi-fungsi ini tanpa keterlibatan pengguna. SQL Database menyediakan berbagai fitur keamanan dan kepatuhan bawaan untuk membantu aplikasi Anda memenuhi persyaratan keamanan dan kepatuhan.

Kontributor

Artikel ini dikelola oleh Microsoft. Ini awalnya ditulis oleh kontributor berikut.

Penulis utama:

- Rudnei Oliveira | Insinyur Keamanan Azure Senior

Kontributor lain:

- Gary Moore | Programmer/Writer

- Andrew Nathan | Manajer Teknik Pelanggan Senior

Langkah berikutnya

Microsoft memiliki lebih banyak dokumentasi yang dapat membantu Anda mengamankan lingkungan TI Anda, dan artikel berikut ini dapat sangat membantu:

- Keamanan dalam Microsoft Cloud Adoption Framework untuk Azure. Cloud Adoption Framework memberikan panduan keamanan untuk perjalanan cloud Anda dengan mengklarifikasi proses, praktik terbaik, model, dan pengalaman.

- Microsoft Azure Well-Architected Framework. Azure Well-Architected Framework adalah sekumpulan tenet panduan yang dapat Anda gunakan untuk meningkatkan kualitas beban kerja. Kerangka kerja didasarkan pada lima pilar: keandalan, keamanan, pengoptimalan biaya, keunggulan operasional, dan efisiensi performa.

- Praktik Terbaik Keamanan Microsoft. Praktik Terbaik Keamanan Microsoft (sebelumnya dikenal sebagai Azure Security Compass atau Microsoft Security Compass) adalah kumpulan praktik terbaik yang memberikan panduan yang jelas dan dapat ditindakkan untuk keputusan terkait keamanan.

- Microsoft Cybersecurity Reference Architectures (MCRA). MCRA adalah kompilasi dari berbagai arsitektur referensi keamanan Microsoft.

Dalam sumber daya berikut, Anda dapat menemukan informasi selengkapnya tentang layanan, teknologi, dan terminologi yang disebutkan dalam artikel ini:

- Apa itu cloud publik, privat, dan hibrid?

- Ringkasan Azure Security Benchmark (v3)

- Mencakup keamanan proaktif dengan Zero Trust

- Informasi langganan Microsoft 365

- Pertahanan Microsoft XDR

Sumber daya terkait

Untuk detail selengkapnya tentang arsitektur referensi ini, lihat artikel lain dalam seri ini:

- Bagian 1: Menggunakan pemantauan Azure untuk mengintegrasikan komponen keamanan

- Bagian 2: Memetakan ancaman ke lingkungan TI Anda

- Bagian 4: Membangun lapisan pertahanan kedua dengan layanan Keamanan Pertahanan Microsoft XDR

- Bagian 5: Integrasi antara Azure dan layanan keamanan Microsoft Defender XDR