Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Firewall adalah layanan keamanan firewall jaringan cloud-native dan cerdas yang menawarkan perlindungan ancaman tingkat atas untuk beban kerja cloud Azure Anda. Ini adalah firewall yang sepenuhnya stateful sebagai layanan, yang menampilkan ketersediaan tinggi bawaan dan skalabilitas cloud tak terbatas. Azure Firewall memeriksa lalu lintas timur-barat dan utara-selatan. Untuk memahami jenis lalu lintas ini, lihat lalu lintas timur-barat dan utara-selatan.

Azure Firewall tersedia dalam tiga SKU: Dasar, Standar, dan Premium.

Nota

Azure Firewall adalah salah satu layanan yang membentuk kategori Keamanan Jaringan di Azure. Layanan lain dalam kategori ini termasuk Azure DDoS Protection dan Azure Web Application Firewall. Setiap layanan memiliki fitur unik dan kasus penggunaannya sendiri. Untuk informasi selengkapnya tentang kategori layanan ini, lihat Keamanan Jaringan.

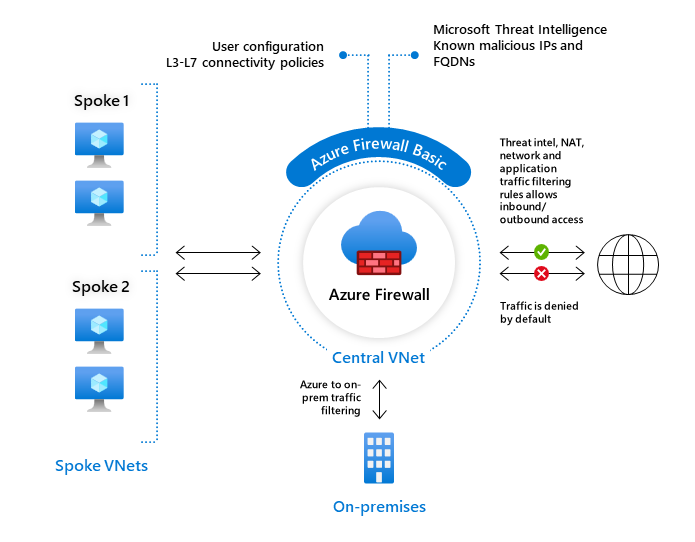

Azure Firewall Basic

Azure Firewall Basic dirancang untuk bisnis kecil dan menengah (UKM) untuk mengamankan lingkungan cloud Azure mereka. Ini memberikan perlindungan penting dengan harga yang terjangkau.

Batasan utama Azure Firewall Basic meliputi:

- Mendukung "Intelijen Ancaman" dalam mode pemberitahuan saja

- Unit dengan skala tetap dengan dua instans mesin virtual di backend

- Direkomendasikan untuk lingkungan dengan perkiraan throughput 250 Mbps

Untuk informasi selengkapnya, lihat Fitur Azure Firewall oleh SKU.

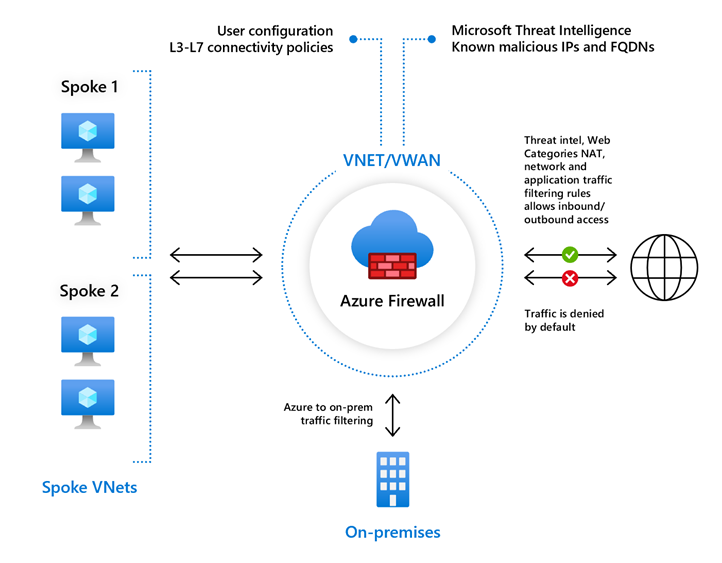

Azure Firewall Standar

Azure Firewall Standard menawarkan L3-L7 pemfilteran dan umpan inteligensi ancaman langsung dari Microsoft Cyber Security. Ini dapat memperingatkan dan memblokir lalu lintas dari/ke alamat IP dan domain berbahaya yang diketahui, diperbarui secara real time untuk melindungi dari ancaman baru dan yang muncul.

Untuk informasi selengkapnya, lihat Fitur Azure Firewall oleh SKU.

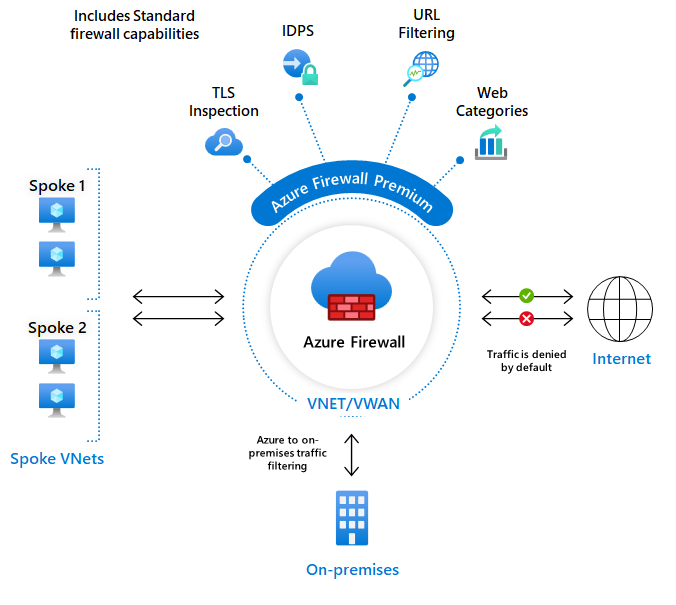

Azure Firewall Premium

Azure Firewall Premium menyediakan kemampuan tingkat lanjut, termasuk IDPS berbasis tanda tangan untuk deteksi serangan cepat dengan mengidentifikasi pola tertentu. Pola ini dapat mencakup urutan byte dalam lalu lintas jaringan atau urutan instruksi berbahaya yang diketahui digunakan oleh malware. Dengan lebih dari 67.000 tanda tangan dalam lebih dari 50 kategori, diperbarui secara real-time, ini melindungi dari eksploitasi baru dan yang muncul seperti malware, phishing, penambangan koin, dan serangan Trojan.

Untuk informasi selengkapnya, lihat Fitur Azure Firewall oleh SKU.

Perbandingan fitur

Untuk membandingkan semua fitur SKU Azure Firewall, lihat Memilih SKU Azure Firewall yang tepat untuk memenuhi kebutuhan Anda.

Azure Firewall Manager

Azure Firewall Manager memungkinkan Anda mengelola Azure Firewall secara terpusat di beberapa langganan. Ini menggunakan kebijakan firewall untuk menerapkan sekumpulan aturan dan konfigurasi jaringan dan aplikasi umum ke firewall di penyewa Anda.

Firewall Manager mendukung firewall di jaringan virtual dan lingkungan Virtual WAN (Secure Virtual Hub). Hub Virtual Aman menggunakan solusi otomasi perutean Virtual WAN untuk menyederhanakan perutean lalu lintas ke firewall hanya dengan beberapa langkah.

Untuk mempelajari selengkapnya, lihat Azure Firewall Manager.

Harga dan SLA

Untuk detail harga, lihat Harga Azure Firewall.

Untuk informasi SLA, lihat Azure Firewall SLA.

Wilayah yang didukung

Untuk daftar wilayah yang didukung, lihat Produk Azure yang tersedia menurut wilayah.

Yang baru

Untuk mempelajari tentang pembaruan terbaru, lihat Pembaruan Azure.

Masalah umum

Untuk masalah yang diketahui, lihat Masalah umum Azure Firewall.

Langkah berikutnya

- Mulai cepat: Membuat Azure Firewall dan kebijakan firewall - templat ARM

- Mulai cepat: Menyebarkan Azure Firewall dengan Zona Ketersediaan - templat ARM

- Tutorial: Menerapkan dan mengonfigurasi Azure Firewall menggunakan portal Microsoft Azure

- Modul pembelajaran: Pengantar Azure Firewall

- Pelajari selengkapnya tentang keamanan jaringan Azure