Memahami izin berbagi NAS di Azure NetApp Files

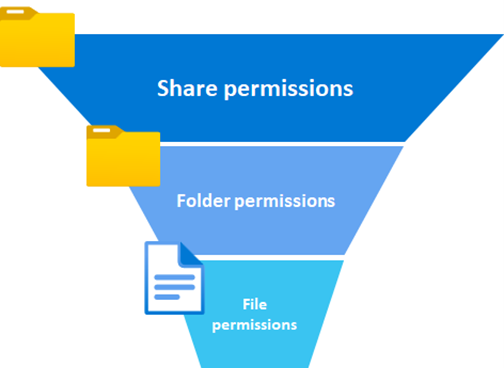

Azure NetApp Files menyediakan beberapa cara untuk mengamankan data NAS Anda. Salah satu aspek dari keamanan itu adalah izin. Di NAS, izin dapat dipecah menjadi dua kategori:

- Bagikan batas izin akses siapa yang dapat memasang volume NAS. NFS mengontrol izin akses berbagi melalui alamat IP atau nama host. SMB mengontrol ini melalui daftar kontrol akses pengguna dan grup (ACL).

- Izin akses file membatasi apa yang dapat dilakukan pengguna dan grup setelah volume NAS dipasang. Izin akses file diterapkan ke file dan folder individual.

Izin Azure NetApp Files bergantung pada standar NAS, menyederhanakan proses volume NAS keamanan untuk administrator dan pengguna akhir dengan metode yang familier.

Catatan

Jika izin yang berkonflik tercantum pada berbagi dan file, izin yang paling ketat diterapkan. Misalnya, jika pengguna hanya membaca akses di tingkat berbagi dan kontrol penuh di tingkat file , pengguna menerima akses baca di semua tingkat.

Berbagi izin akses

Titik masuk awal yang akan diamankan di lingkungan NAS adalah akses ke berbagi itu sendiri. Dalam kebanyakan kasus, akses harus dibatasi hanya untuk pengguna dan grup yang memerlukan akses ke berbagi. Dengan izin akses berbagi, Anda dapat mengunci siapa yang bahkan dapat memasang berbagi di tempat pertama.

Karena izin yang paling ketat mengambil alih izin lain, dan berbagi adalah titik masuk utama ke volume (dengan kontrol akses terkecil), izin berbagi harus mematuhi logika corong, di mana berbagi memungkinkan lebih banyak akses daripada file dan folder yang mendasar. Logika corong memberlakukan kontrol yang lebih terperinci dan ketat.

Kebijakan ekspor NFS

Volume di Azure NetApp Files dibagikan ke klien NFS dengan mengekspor jalur yang dapat diakses oleh klien atau sekumpulan klien. NFSv3 dan NFSv4.x menggunakan metode yang sama untuk membatasi akses ke berbagi NFS di Azure NetApp Files: kebijakan ekspor.

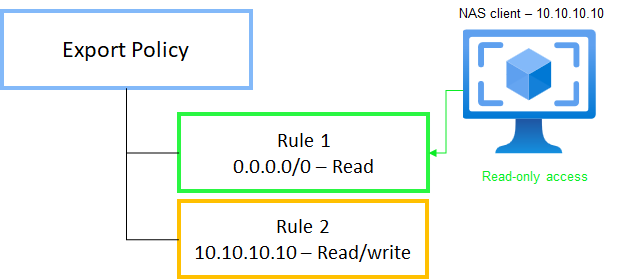

Kebijakan ekspor adalah kontainer untuk sekumpulan aturan akses yang tercantum dalam urutan akses yang diinginkan. Aturan ini mengontrol akses ke berbagi NFS dengan menggunakan alamat IP klien atau subnet. Jika klien tidak tercantum dalam aturan kebijakan ekspor—mengizinkan atau menolak akses secara eksplisit—maka klien tersebut tidak dapat memasang ekspor NFS. Karena aturan dibaca secara berurutan, jika aturan kebijakan yang lebih ketat diterapkan ke klien (misalnya, melalui subnet), aturan tersebut dibaca dan diterapkan terlebih dahulu. Aturan kebijakan berikutnya yang memungkinkan lebih banyak akses diabaikan. Diagram ini menunjukkan klien yang memiliki IP 10.10.10.10 mendapatkan akses baca-saja ke volume karena subnet 0.0.0.0/0 (setiap klien di setiap subnet) diatur ke baca-saja dan tercantum terlebih dahulu dalam kebijakan.

Opsi aturan kebijakan ekspor tersedia di Azure NetApp Files

Saat membuat volume Azure NetApp Files, ada beberapa opsi yang dapat dikonfigurasi untuk kontrol akses ke volume NFS.

- Indeks: menentukan urutan di mana aturan kebijakan ekspor dievaluasi. Jika klien termasuk dalam beberapa aturan dalam kebijakan, aturan pertama yang berlaku berlaku untuk klien dan aturan berikutnya diabaikan.

- Klien yang diizinkan: menentukan klien mana aturan berlaku. Nilai ini dapat berupa alamat IP klien, daftar alamat IP yang dipisahkan koma, atau subnet termasuk beberapa klien. Nilai nama host dan netgroup tidak didukung di Azure NetApp Files.

- Akses: menentukan tingkat akses yang diizinkan untuk pengguna non-root. Untuk volume NFS tanpa Kerberos diaktifkan, opsinya adalah: Baca saja, Baca & tulis, atau Tidak ada akses. Untuk volume dengan Kerberos diaktifkan, opsinya adalah: Kerberos 5, Kerberos 5i, atau Kerberos 5p.

- Akses root: menentukan bagaimana pengguna akar diperlakukan dalam ekspor NFS untuk klien tertentu. Jika diatur ke "Aktif," akarnya adalah root. Jika diatur ke "Nonaktif", akar dijepit ke ID pengguna anonim 65534.

- mode chown: mengontrol apa yang dapat dijalankan pengguna mengubah perintah kepemilikan pada ekspor (chown). Jika diatur ke "Dibatasi," hanya pengguna root yang dapat menjalankan chown. Jika diatur ke "Tidak Dibatasi," setiap pengguna dengan izin file/folder yang tepat dapat menjalankan perintah chown.

Aturan kebijakan default di Azure NetApp Files

Saat membuat volume baru, aturan kebijakan default dibuat. Kebijakan default mencegah skenario di mana volume dibuat tanpa aturan kebijakan, yang akan membatasi akses untuk klien yang mencoba mengakses ekspor. Jika tidak ada aturan, tidak ada akses.

Aturan default memiliki nilai berikut:

- Indeks = 1

- Klien yang diizinkan = 0.0.0.0/0 (semua klien diizinkan mengakses)

- Akses = Baca &tulis

- Akses root = Aktif

- Mode chown = Dibatasi

Nilai-nilai ini dapat diubah pada pembuatan volume atau setelah volume dibuat.

Mengekspor aturan kebijakan dengan NFS Kerberos diaktifkan di Azure NetApp Files

NFS Kerberos hanya dapat diaktifkan pada volume menggunakan NFSv4.1 di Azure NetApp Files. Kerberos menyediakan keamanan tambahan dengan menawarkan mode enkripsi yang berbeda untuk pemasangan NFS, tergantung pada jenis Kerberos yang digunakan.

Ketika Kerberos diaktifkan, nilai untuk aturan kebijakan ekspor berubah untuk memungkinkan spesifikasi mode Kerberos mana yang harus diizinkan. Beberapa mode keamanan Kerberos dapat diaktifkan dalam aturan yang sama jika Anda memerlukan akses ke lebih dari satu.

Mode keamanan tersebut meliputi:

- Kerberos 5: Hanya autentikasi awal yang dienkripsi.

- Kerberos 5i: Autentikasi pengguna ditambah pemeriksaan integritas.

- Kerberos 5p: Autentikasi pengguna, pemeriksaan integritas, dan privasi. Semua paket dienkripsi.

Hanya klien berkemampuan Kerberos yang dapat mengakses volume dengan aturan ekspor yang menentukan Kerberos; tidak ada AUTH_SYS akses yang diizinkan ketika Kerberos diaktifkan.

Akar squashing

Ada beberapa skenario di mana Anda ingin membatasi akses root ke volume Azure NetApp Files. Karena root memiliki akses tidak terbatas ke apa pun dalam volume NFS – bahkan ketika secara eksplisit menolak akses ke root menggunakan bit mode atau ACL—satu-satunya cara untuk membatasi akses root adalah dengan memberi tahu server NFS bahwa root dari klien tertentu tidak lagi root.

Dalam aturan kebijakan ekspor, pilih "Akses root: off" untuk melakukan squash root ke ID pengguna non-root anonim 65534. Ini berarti bahwa akar pada klien yang ditentukan sekarang adalah ID pengguna 65534 (biasanya nfsnobody pada klien NFS) dan memiliki akses ke file dan folder berdasarkan bit ACL/mode yang ditentukan untuk pengguna tersebut. Untuk bit mode, izin akses umumnya berada di bawah hak akses "Semua Orang". Selain itu, file yang ditulis sebagai "root" dari klien yang terkena dampak aturan root squash membuat file dan folder sebagai nfsnobody:65534 pengguna. Jika Anda mengharuskan root menjadi root, atur "Akses root" ke "Aktif."

Untuk mempelajari selengkapnya tentang mengelola kebijakan ekspor, lihat Mengonfigurasi kebijakan ekspor untuk NFS atau volume protokol ganda.

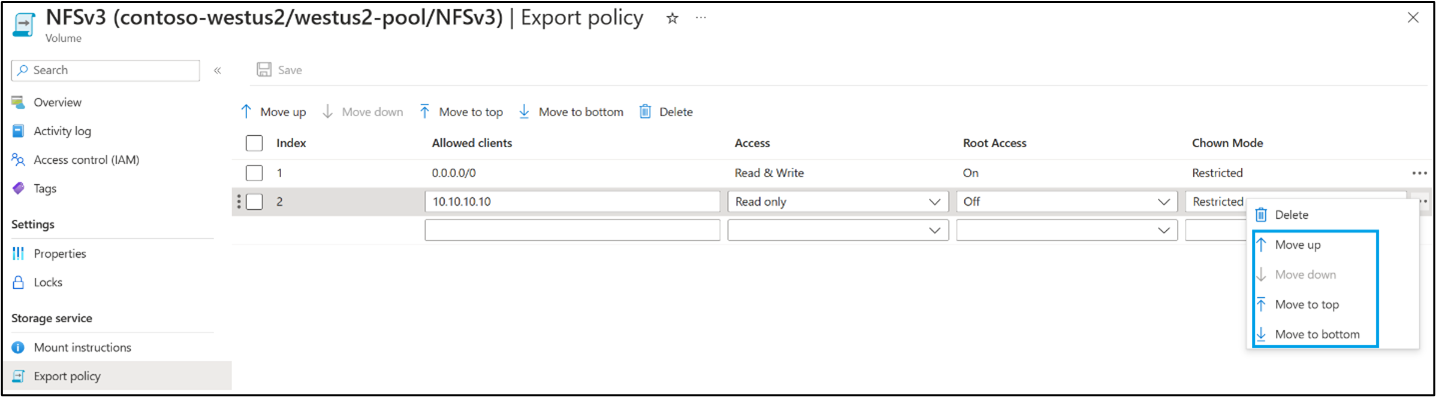

Pengurutan aturan kebijakan ekspor

Urutan aturan kebijakan ekspor menentukan bagaimana aturan tersebut diterapkan. Aturan pertama dalam daftar yang berlaku untuk klien NFS adalah aturan yang digunakan untuk klien tersebut. Saat menggunakan rentang/subnet CIDR untuk aturan kebijakan ekspor, klien NFS dalam rentang tersebut mungkin menerima akses yang tidak diinginkan karena rentang tempatnya disertakan.

Pertimbangkan contoh berikut:

- Aturan pertama dalam indeks mencakup semua klien di semua subnet dengan cara aturan kebijakan default menggunakan 0.0.0.0/0 sebagai entri Klien yang diizinkan. Aturan itu memungkinkan akses "Baca & Tulis" ke semua klien untuk volume NFSv3 Azure NetApp Files tersebut.

- Aturan kedua dalam indeks secara eksplisit mencantumkan klien NFS 10.10.10.10 dan dikonfigurasi untuk membatasi akses ke "Baca saja," tanpa akses root (root tergencet).

Seperti yang ada, klien 10.10.10.10 menerima akses karena aturan pertama dalam daftar. Aturan berikutnya tidak pernah dievaluasi untuk pembatasan akses, dengan demikian 10.10.10.10 mendapatkan akses Baca & Tulis meskipun "Baca saja" diinginkan. Akar juga akar, daripada diremukkan.

Untuk memperbaiki ini dan mengatur akses ke tingkat yang diinginkan, aturan dapat diurutkan kembali untuk menempatkan aturan akses klien yang diinginkan di atas aturan subnet/CIDR apa pun. Anda dapat menyusun ulang aturan kebijakan ekspor di portal Azure dengan menyeret aturan atau menggunakan perintah Pindahkan di ... menu di baris untuk setiap aturan kebijakan ekspor.

Catatan

Anda dapat menggunakan Azure NetApp Files CLI atau REST API hanya untuk menambahkan atau menghapus aturan kebijakan ekspor.

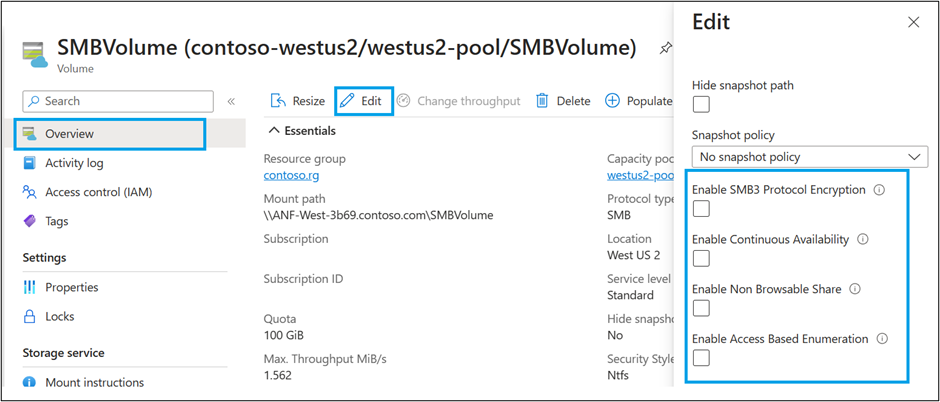

Berbagi SMB

Berbagi SMB memungkinkan pengguna akhir dapat mengakses volume SMB atau protokol ganda di Azure NetApp Files. Kontrol akses untuk berbagi SMB terbatas di sarana kontrol Azure NetApp Files hanya untuk opsi keamanan SMB seperti enumerasi berbasis akses dan fungsionalitas berbagi yang tidak dapat dijelajahi. Opsi keamanan ini dikonfigurasi selama pembuatan volume dengan fungsionalitas Edit volume .

ACL izin tingkat berbagi dikelola melalui konsol MMC Windows daripada melalui Azure NetApp Files.

Properti berbagi terkait keamanan

Azure NetApp Files menawarkan beberapa properti berbagi untuk meningkatkan keamanan bagi administrator.

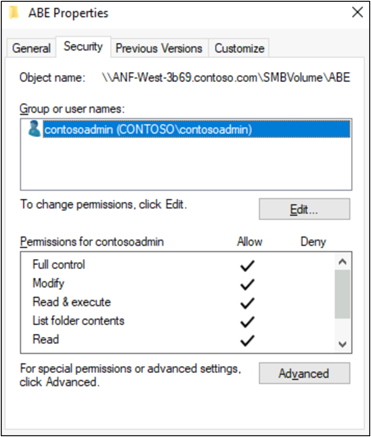

Enumerasi berbasis akses

Enumerasi berbasis akses adalah fitur volume Azure NetApp Files SMB yang membatasi enumerasi file dan folder (yaitu, mencantumkan konten) di SMB hanya untuk pengguna dengan akses yang diizinkan pada berbagi. Misalnya, jika pengguna tidak memiliki akses untuk membaca file atau folder dalam berbagi dengan enumerasi berbasis akses diaktifkan, maka file atau folder tidak muncul di daftar direktori. Dalam contoh berikut, pengguna (smbuser) tidak memiliki akses untuk membaca folder bernama "ABE" dalam volume Azure NetApp Files SMB. Hanya contosoadmin memiliki akses.

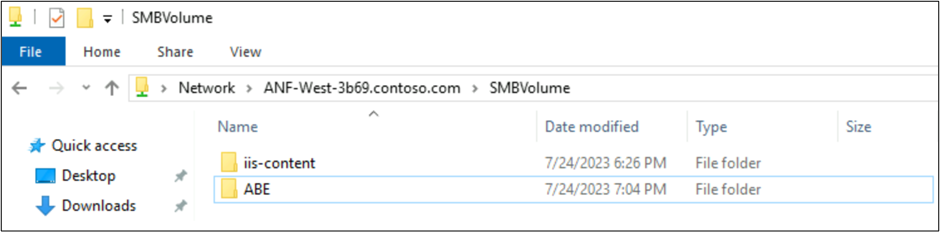

Dalam contoh di bawah ini, enumerasi berbasis akses dinonaktifkan, sehingga pengguna memiliki akses ke ABE direktori SMBVolume.

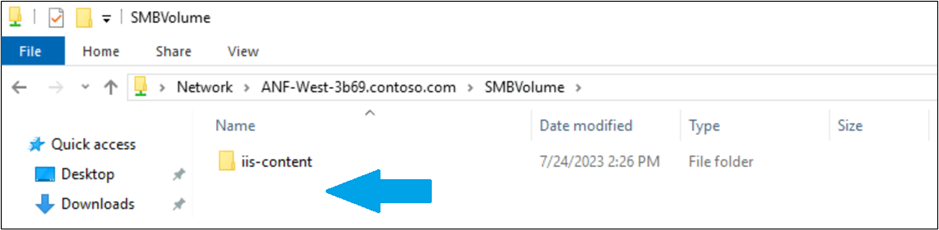

Dalam contoh berikutnya, enumerasi berbasis akses diaktifkan, sehingga ABE direktori SMBVolume tidak ditampilkan untuk pengguna.

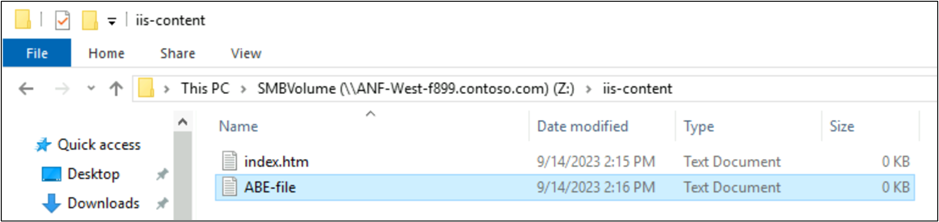

Izin juga diperluas ke file individual. Dalam contoh di bawah ini, enumerasi berbasis akses dinonaktifkan dan ABE-file ditampilkan kepada pengguna.

Dengan enumerasi berbasis akses diaktifkan, ABE-file tidak ditampilkan kepada pengguna.

Berbagi yang tidak dapat dijelajahi

Fitur berbagi yang tidak dapat dijelajahi di Azure NetApp Files membatasi klien untuk menelusuri berbagi SMB dengan menyembunyikan berbagi dari tampilan di Windows Explorer atau saat mencantumkan berbagi dalam "tampilan bersih." Hanya pengguna akhir yang mengetahui jalur absolut ke berbagi yang dapat menemukan berbagi.

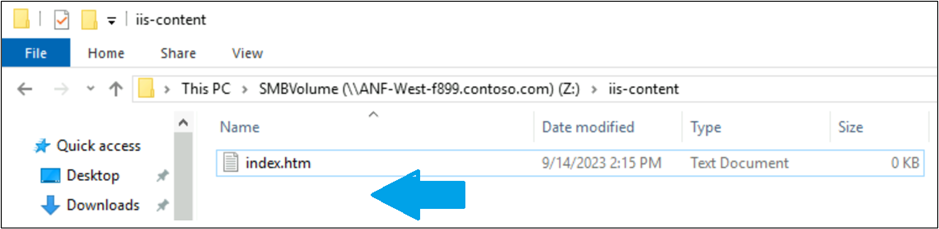

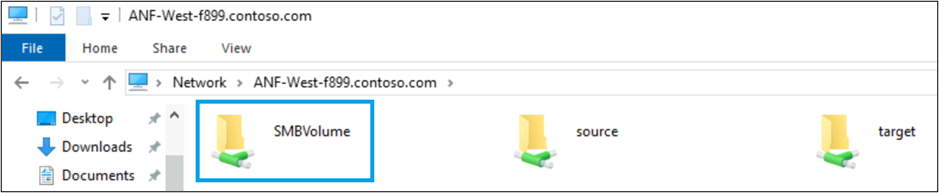

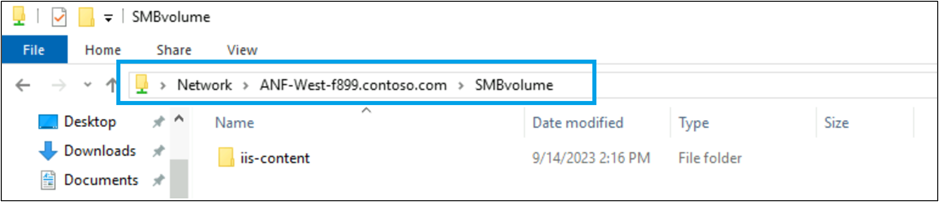

Dalam gambar berikut, properti berbagi yang tidak dapat dijelajahi tidak diaktifkan untuk SMBVolume, sehingga volume ditampilkan dalam daftar server file (menggunakan \\servername).

Dengan berbagi yang tidak dapat dijelajah diaktifkan di SMBVolume Azure NetApp Files, tampilan server file yang sama mengecualikan SMBVolume.

Pada gambar berikutnya, berbagi SMBVolume memiliki berbagi yang tidak dapat dijelajahi yang diaktifkan di Azure NetApp Files. Ketika diaktifkan, ini adalah tampilan tingkat atas server file.

Meskipun volume dalam daftar tidak dapat dilihat, volume tersebut tetap dapat diakses jika pengguna mengetahui jalur file.

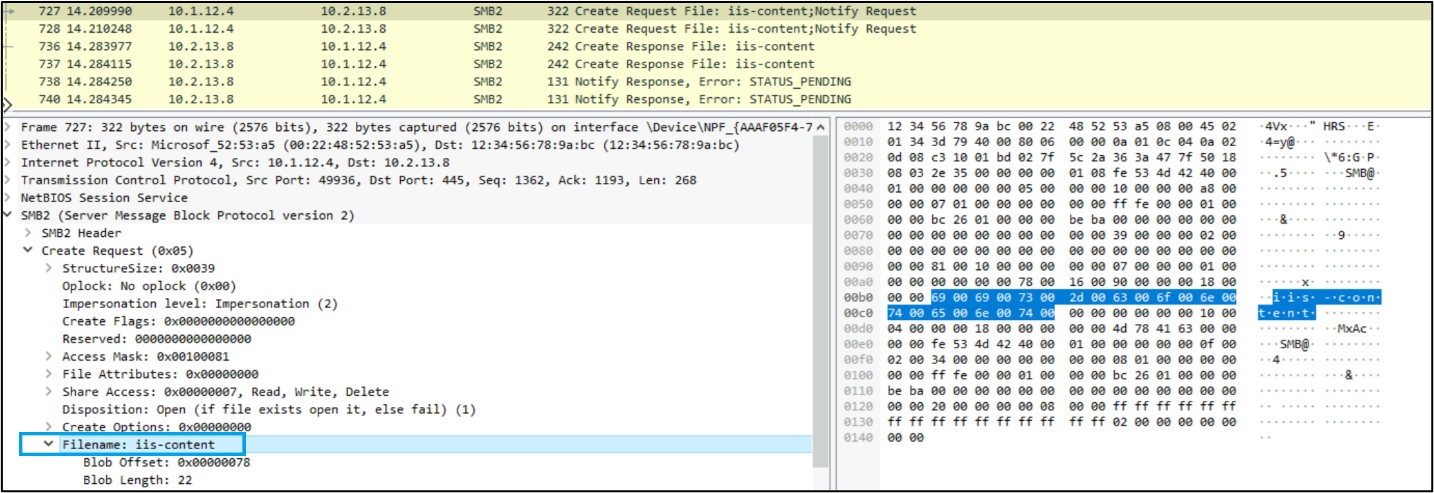

Enkripsi SMB3

Enkripsi SMB3 adalah fitur volume Azure NetApp Files SMB yang memberlakukan enkripsi melalui kawat untuk klien SMB untuk keamanan yang lebih besar di lingkungan NAS. Gambar berikut menunjukkan tangkapan layar lalu lintas jaringan saat enkripsi SMB dinonaktifkan. Informasi sensitif—seperti nama file dan handel file—terlihat.

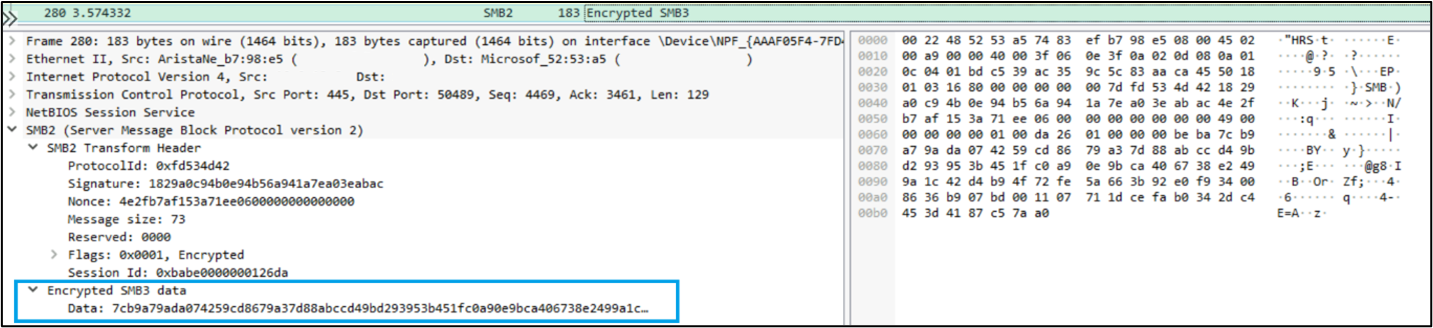

Ketika Enkripsi SMB diaktifkan, paket ditandai sebagai terenkripsi, dan tidak ada informasi sensitif yang dapat dilihat. Sebaliknya, ini ditampilkan sebagai "Data SMB3 terenkripsi."

ACL berbagi SMB

Berbagi SMB dapat mengontrol akses ke siapa yang dapat memasang dan mengakses berbagi, serta mengontrol tingkat akses ke pengguna dan grup di domain Direktori Aktif. Tingkat izin pertama yang dievaluasi adalah daftar kontrol akses berbagi (ACL).

Izin berbagi SMB lebih mendasar daripada izin file: mereka hanya menerapkan kontrol baca, ubah, atau penuh. Izin berbagi dapat ditimpa oleh izin file dan izin file dapat ditimpa oleh izin berbagi; izin yang paling ketat adalah izin yang ditampung oleh. Misalnya, jika grup "Semua Orang" diberikan kontrol penuh pada berbagi (perilaku default), dan pengguna tertentu memiliki akses baca-saja ke folder melalui ACL tingkat file, maka akses baca diterapkan ke pengguna tersebut. Pengguna lain yang tidak tercantum secara eksplisit di ACL memiliki kontrol penuh

Sebaliknya, jika izin berbagi diatur ke "Baca" untuk pengguna tertentu, tetapi izin tingkat file diatur ke kontrol penuh untuk pengguna tersebut, akses "Baca" diberlakukan.

Di lingkungan NAS protokol ganda, ACL berbagi SMB hanya berlaku untuk pengguna SMB. Klien NFS memanfaatkan kebijakan dan aturan ekspor untuk aturan akses berbagi. Dengan demikian, mengontrol izin di tingkat file dan folder lebih disukai daripada ACL tingkat berbagi, terutama untuk volume NAS protokol ganda=.

Untuk mempelajari cara mengonfigurasi ACL, lihat Mengelola ACL berbagi SMB di Azure NetApp Files.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk