Tutorial: Mulai menggunakan Always Encrypted dengan enklave Intel SGX di Azure SQL Database

Berlaku untuk: Azure SQL Database

Tutorial ini mengajarkan Anda cara memulai dengan Always Encrypted dengan enclave aman di Azure SQL Database. Anda akan menggunakan enklave Intel Software Guard Extensions (Intel SGX). Ini akan menunjukkan kepada Anda:

- Cara membuat lingkungan untuk menguji dan mengevaluasi Always Encrypted dengan enklave Intel SGX.

- Cara mengenkripsi data di tempat dan mengeluarkan kueri rahasia yang kaya terhadap kolom terenkripsi menggunakan SQL Server Management Studio (SSMS).

Prasyarat

- Langganan Azure aktif. Jika Anda tidak memilikinya, buat akun gratis. Anda harus menjadi anggota peran Kontributor atau peran Pemilik agar langganan dapat membuat sumber daya dan mengonfigurasi kebijakan pengesahan.

- Opsional, tetapi disarankan untuk menyimpan kunci master kolom Anda untuk Always Encrypted: brankas kunci di Azure Key Vault. Untuk informasi tentang cara membuat brankas kunci, lihat Mulai Cepat: Membuat brankas kunci menggunakan portal Azure.

- Jika brankas kunci Anda menggunakan model izin kebijakan akses, pastikan Anda memiliki izin kunci berikut di brankas kunci:

get, ,list,createunwrap key,wrap key,verify,sign. Untuk informasi selengkapnya, lihat Menetapkan kebijakan akses Key Vault. - Jika Anda menggunakan model izin kontrol akses berbasis peran Azure (RBAC), pastikan Anda adalah anggota peran Petugas Kripto Key Vault untuk brankas kunci Anda. Lihat Menyediakan akses ke kunci, sertifikat, dan rahasia Key Vault dengan kontrol akses berbasis peran Azure.

- Jika brankas kunci Anda menggunakan model izin kebijakan akses, pastikan Anda memiliki izin kunci berikut di brankas kunci:

- Versi terbaru SQL Server Management Studio (SSMS).

Persyaratan PowerShell

Catatan

Prasyarat yang tercantum di bagian ini hanya berlaku jika Anda memilih untuk menggunakan PowerShell untuk beberapa langkah dalam tutorial ini. Jika Anda berencana untuk menggunakan portal Azure sebagai gantinya, Anda dapat melewati bagian ini.

Modul Az PowerShell versi 9.3.0 atau yang lebih baru diperlukan. Untuk detail tentang cara menginstal modul Az PowerShell, lihat Menginstal modul Azure Az PowerShell. Untuk menentukan versi modul Az PowerShell yang diinstal pada komputer Anda, jalankan perintah berikut dari PowerShell.

Get-InstalledModule -Name Az

Langkah 1: Membuat dan mengonfigurasi server dan database seri DC

Dalam langkah ini, Anda akan membuat server logis Azure SQL Database baru dan database baru menggunakan perangkat keras seri DC, yang diperlukan untuk Always Encrypted dengan enklave aman. Untuk informasi selengkapnya, lihat Seri DC.

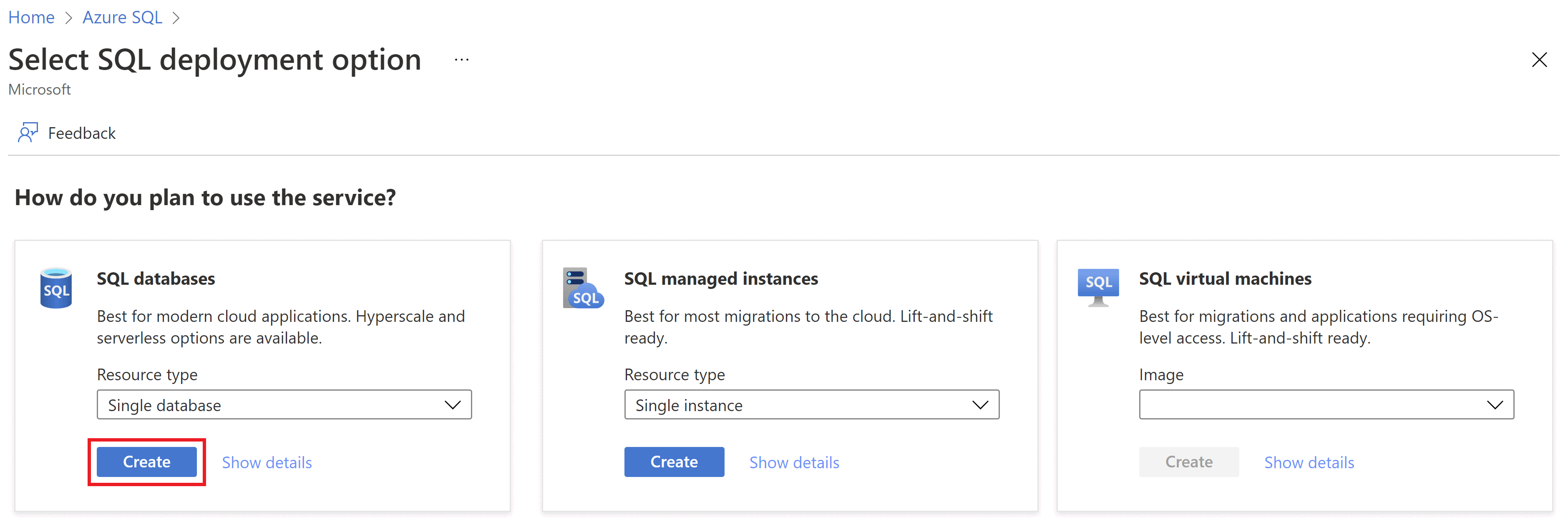

Buka halaman Memilih opsi penyebaran SQL.

Jika Anda belum masuk ke portal Azure, masuk saat diminta.

Di bawah database SQL, biarkan Jenis sumber daya diatur ke Database tunggal dan pilih Buat.

Pada tab Dasar formulir Buat Database SQL, di bawah Detail proyek, pilih Langganan Azure yang diinginkan.

Untuk Grup sumber daya, pilih Buat baru, masukkan nama untuk grup sumber daya, lalu pilih OK.

Untuk Nama database, masukkan ContosoHR.

Untuk Server, pilih Buat baru,dan isi formulir Server baru dengan nilai berikut ini:

- Nama server: Masukkan mysqlserver, dan tambahkan beberapa karakter untuk keunikan. Kami tidak dapat memberikan nama server yang tepat untuk digunakan karena nama server harus unik secara global untuk semua server di Azure, tidak hanya unik dalam langganan. Jadi masukkan sesuatu seperti mysqlserver135, dan portal memberi tahu Anda apakah tersedia atau tidak.

- Lokasi: Pilih lokasi dari daftar turun bawah.

Penting

Anda harus memilih lokasi (wilayah Azure) yang mendukung perangkat keras seri DC dan Microsoft Azure Attestation. Untuk daftar wilayah yang mendukung seri DC, lihat ketersediaan seri DC. Di sini adalah ketersediaan regional Microsoft Azure Attestation.

- Metode autentikasi: Pilih Gunakan Autentikasi SQL

- Masuk admin server: Masukkan nama untuk masuk admin, misalnya: azureuser.

- Kata sandi: Masukkan kata sandi yang memenuhi persyaratan dan masukkan lagi di bidang Konfirmasi kata sandi.

- Pilih OK.

Biarkan Ingin menggunakan kumpulan elastis SQL diatur ke Tidak.

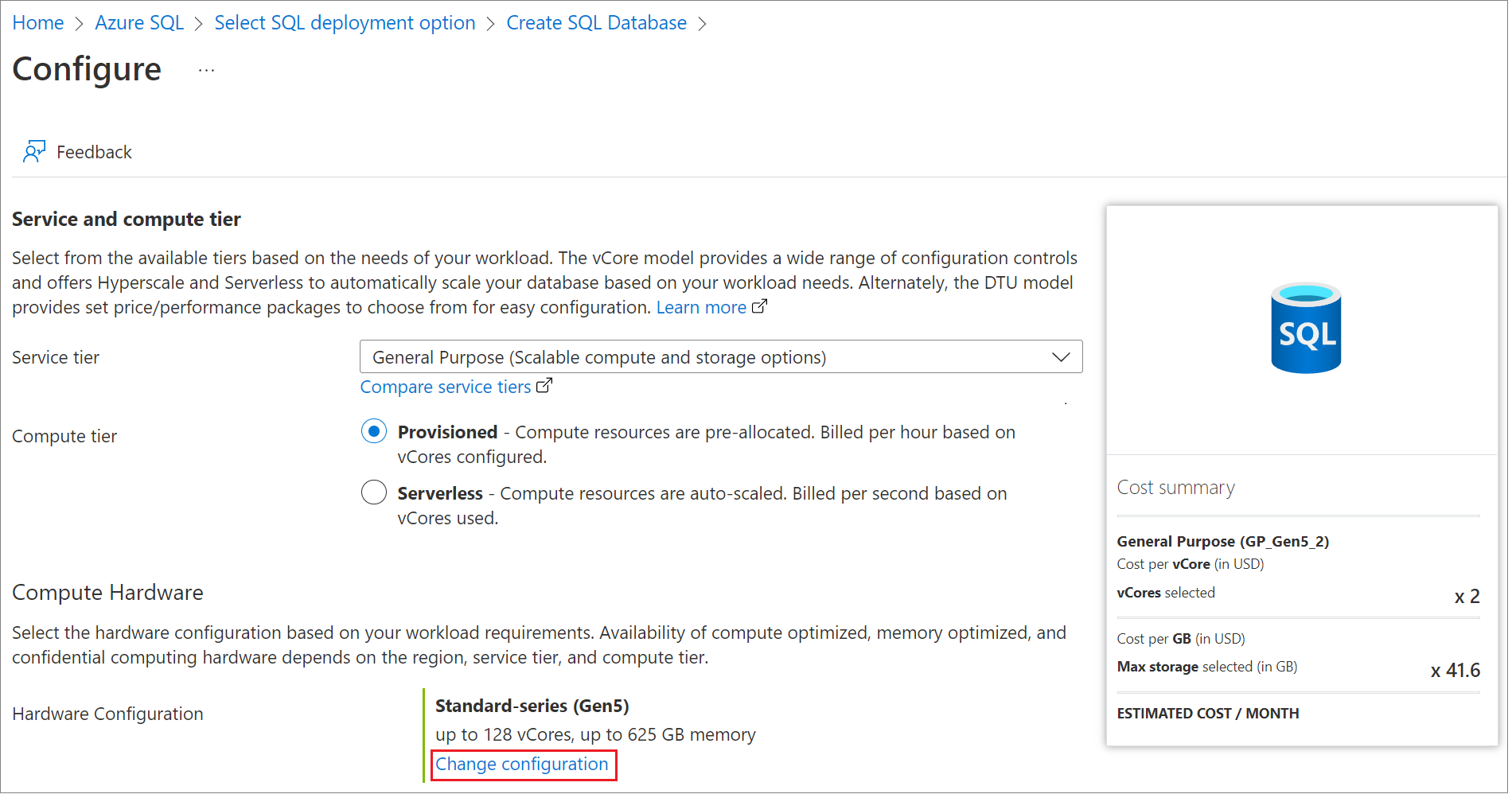

Di bawah Komputasi + penyimpanan, pilih Konfigurasikan database, dan pilih Ubah konfigurasi.

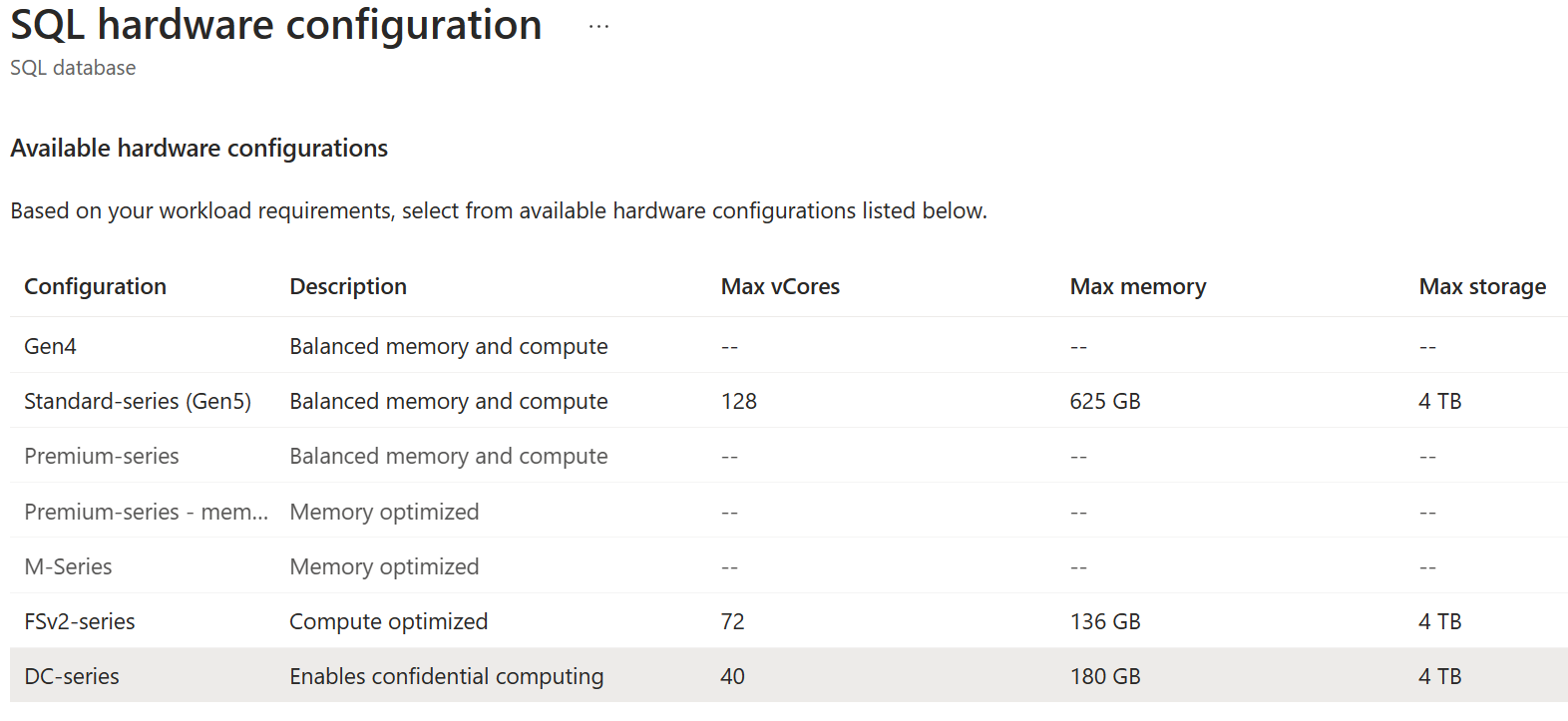

Pilih konfigurais perangkat keras seri DC, lalu pilih OK.

Pilih Terapkan.

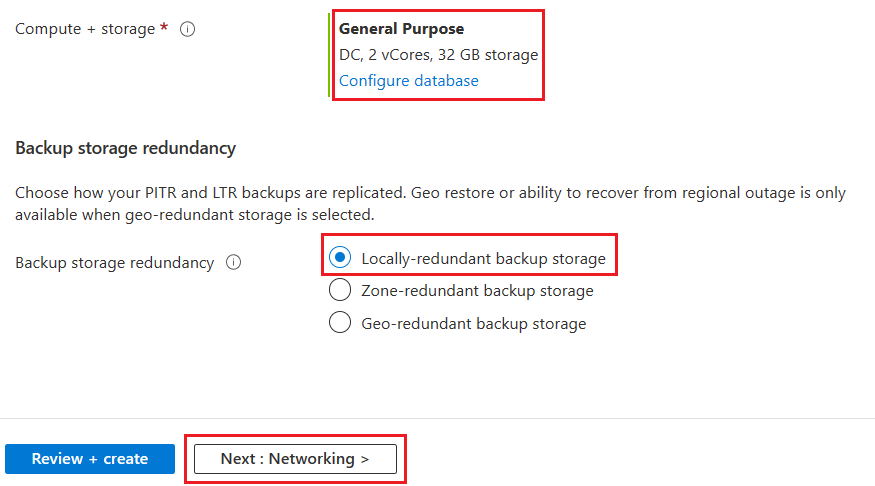

Kembali pada tab Dasar, verifikasi Komputasi + penyimpanan diatur ke Tujuan Umum, DC, 2 vCores, penyimpanan 32 GB.

Untuk Redundansi penyimpanan Cadangan, pilih Penyimpanan cadangan redundan lokal.

Pilih Berikutnya: Jaringan di bagian bawah halaman.

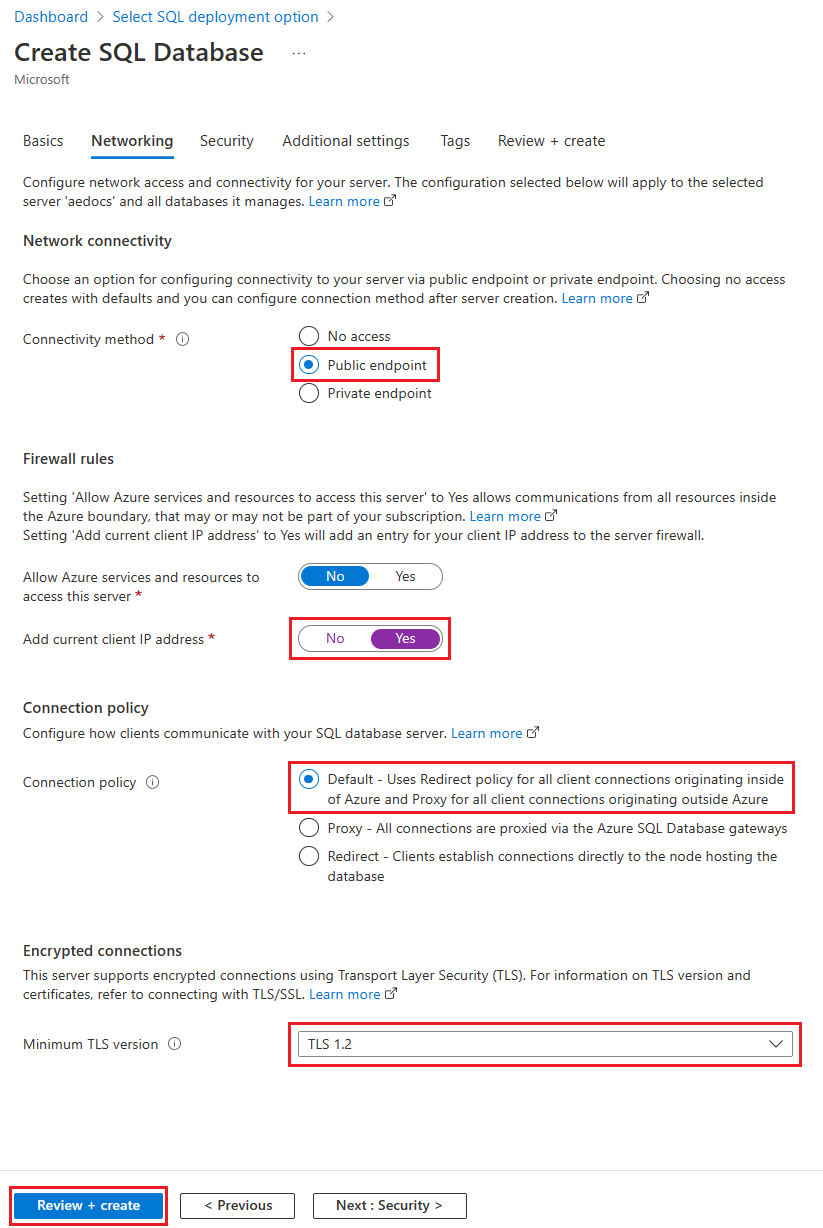

Pada tab Jaringan, untuk metode Konektivitas, pilih Titik akhir publik.

Untuk aturan Firewall, atur Tambahkan alamat IP klien saat ini ke Ya. Biarkan Izinkan layanan dan sumber daya Azure untuk mengakses server ini diatur ke Tidak.

Untuk Kebijakan koneksi, biarkan Kebijakan koneksi ke Default - Menggunakan Kebijakan pengalihan untuk semua koneksi klien yang berasal dari dalam Azure dan Proksi untuk semua koneksi klien yang berasal dari luar Azure

Untuk Koneksi terenkripsi, biarkan Versi TLS Minimum ke TLS 1.2.

Pilih Tinjau + buat di bagian bawah halaman.

Pada halaman Tinjau + buat, setelah mengulas, pilih Buat.

Langkah 2: Mengonfigurasikan penyedia pengesahan

Dalam langkah ini, Anda akan membuat dan mengonfigurasikan penyedia pengesahan di Microsoft Azure Attestation. Ini diperlukan untuk membuktikan enclave aman yang digunakan database Anda.

Telusuri halaman Buat penyedia pengesahan.

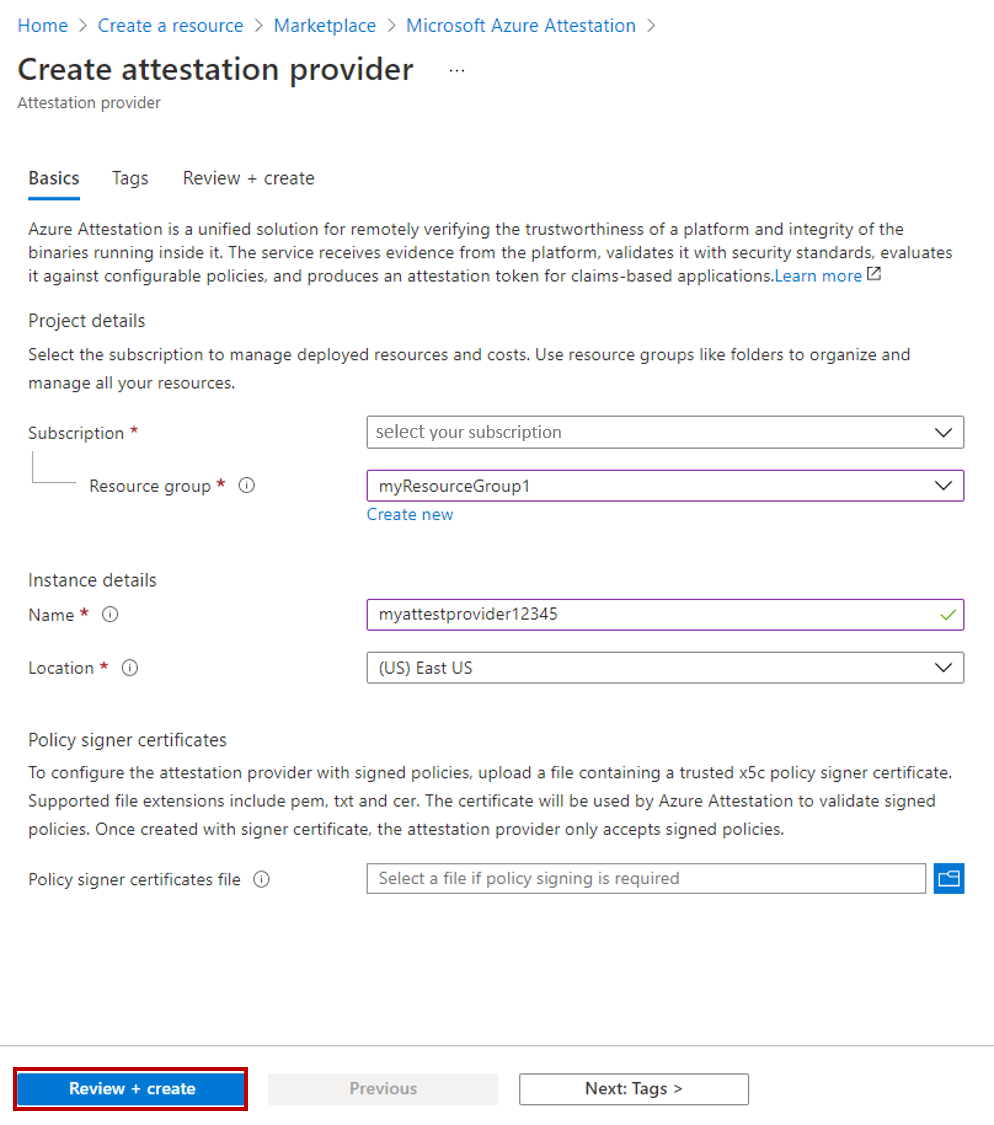

Di halaman Buat penyedia pengesahan, berikan input berikut:

- Langganan: Pilih langganan yang sama dengan tempat Anda membuat server logika Azure SQL.

- Grup Sumber Daya: Pilih grup sumber daya yang sama dengan tempat Anda membuat server logika Azure SQL.

- Nama: Masukkan myattestprovider, dan tambahkan beberapa karakter untuk keunikan. Kami tidak dapat memberikan nama penyedia pengesahan yang tepat untuk digunakan karena nama harus unik secara global. Jadi masukkan sesuatu seperti myattestprovider12345, dan portal memberi tahu Anda apakah tersedia atau tidak.

- Lokasi: Pilih lokasi yang sama dengan server logis Azure SQL Anda.

- File sertifikat penanda tangan kebijakan: Biarkan bidang ini kosong, karena Anda akan mengonfigurasi kebijakan yang tidak ditandatangani.

Setelah Anda memberikan input yang diperlukan, pilih Tinjau + buat.

Pilih Buat.

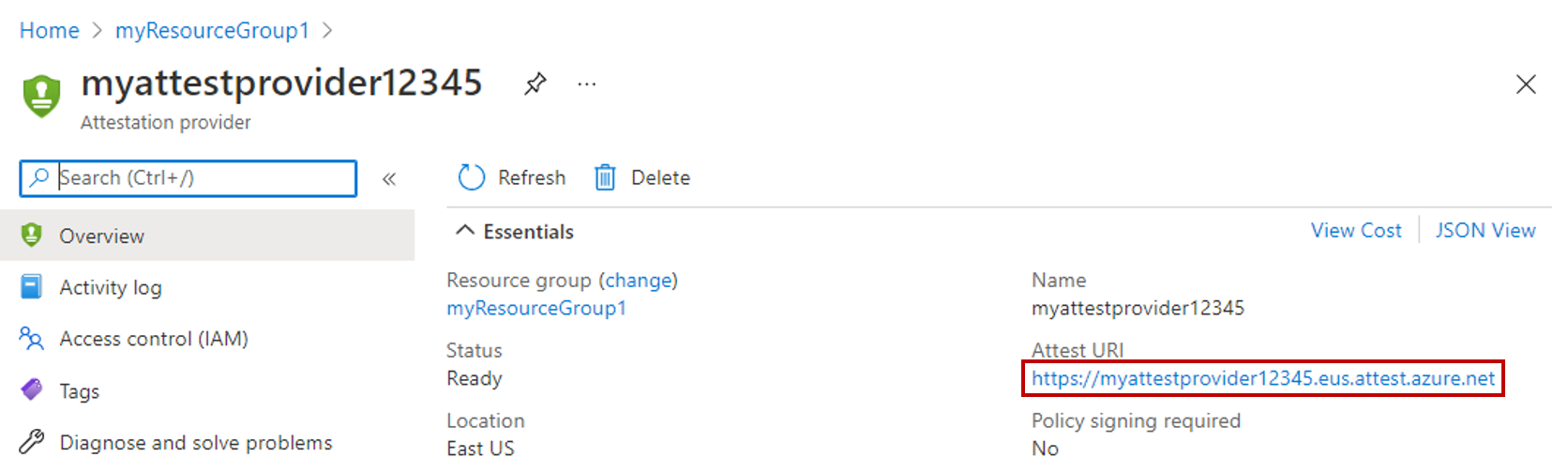

Setelah penyedia pengesahan dibuat, pilih Buka sumber daya.

Di tab Gambaran Umum untuk penyedia pengesahan, salin nilai properti Attest URI ke clipboard dan simpan dalam file. Ini adalah URL pengesahan, yang anda perlukan di langkah selanjutnya.

Pilih Kebijakan pada menu sumber daya di sisi kiri jendela atau di panel bawah.

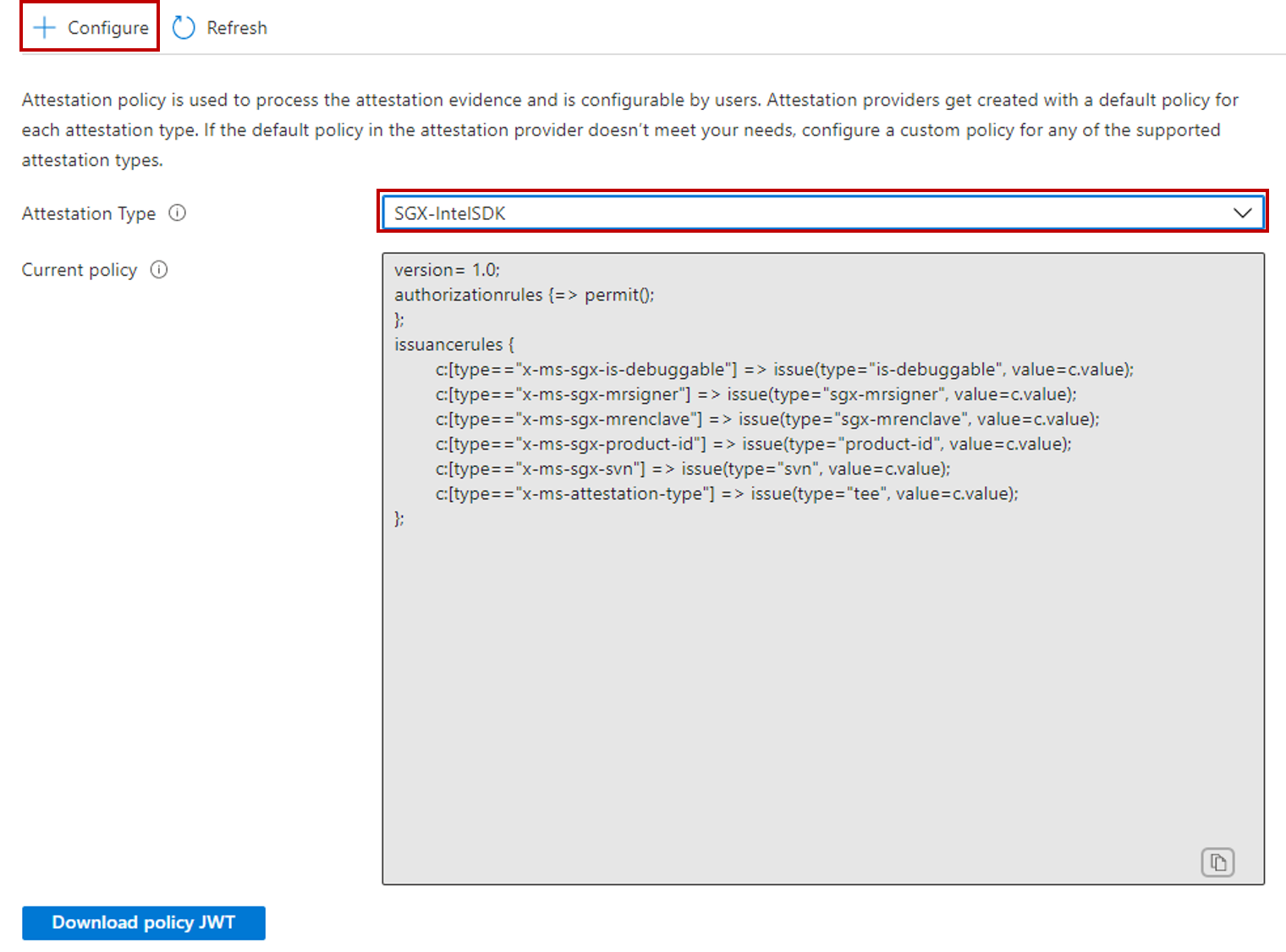

Atur Jenis Pengesahan ke SGX-IntelSDK.

Pilih Konfigurasikan pada menu atas.

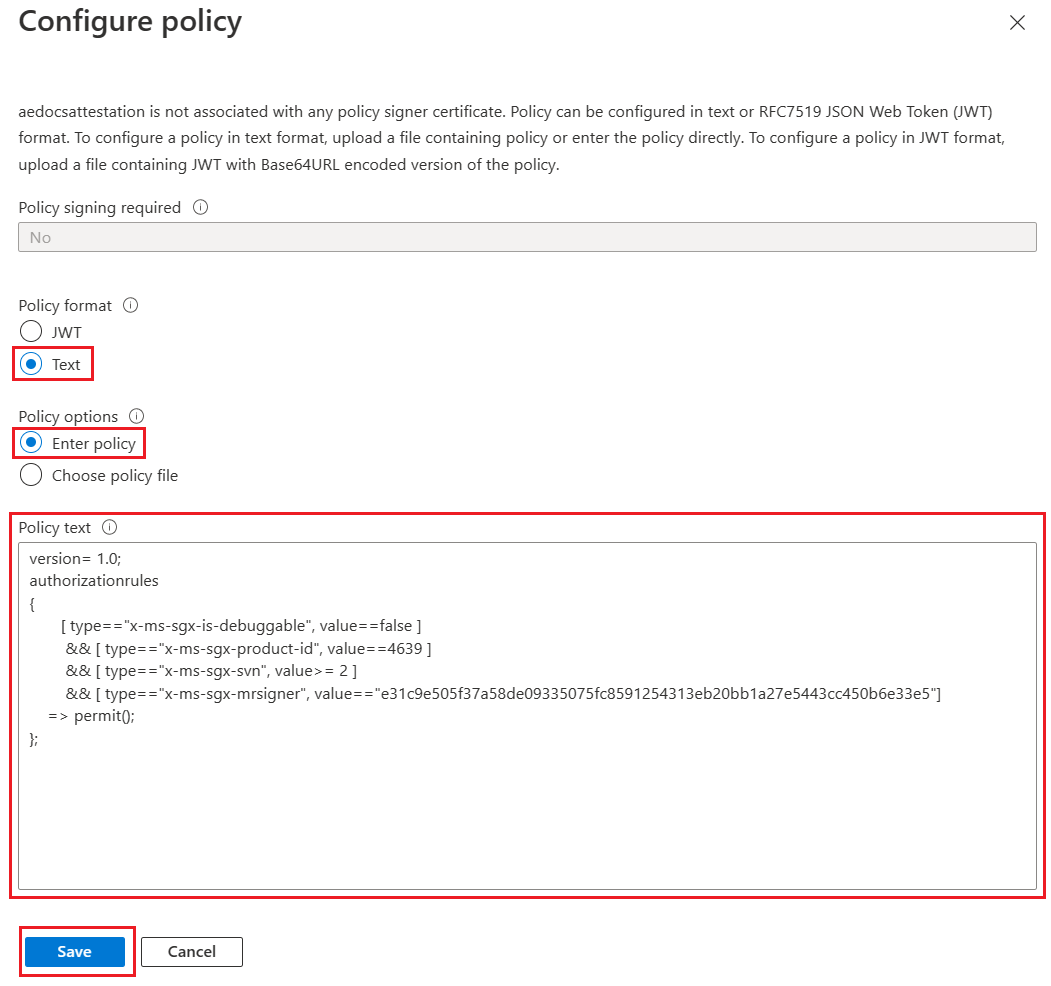

Atur Format Kebijakan ke Teks. Biarkan Opsi kebijakan diatur ke Masukkan kebijakan.

Di bidang Teks kebijakan, ganti kebijakan default dengan kebijakan di bawah. Untuk informasi tentang kebijakan di bawah ini, lihat Membuat dan mengonfigurasikan penyedia pengesahan.

version= 1.0;

authorizationrules

{

[ type=="x-ms-sgx-is-debuggable", value==false ]

&& [ type=="x-ms-sgx-product-id", value==4639 ]

&& [ type=="x-ms-sgx-svn", value>= 2 ]

&& [ type=="x-ms-sgx-mrsigner", value=="e31c9e505f37a58de09335075fc8591254313eb20bb1a27e5443cc450b6e33e5"]

=> permit();

};

Pilih Simpan.

Pilih Refresh pada menu atas untuk melihat kebijakan yang dikonfigurasi.

Langkah 3: Mengisi database Anda

Dalam langkah ini, Anda akan membuat tabel dan mengisinya dengan beberapa data yang nantinya akan Anda enkripsi dan kueri.

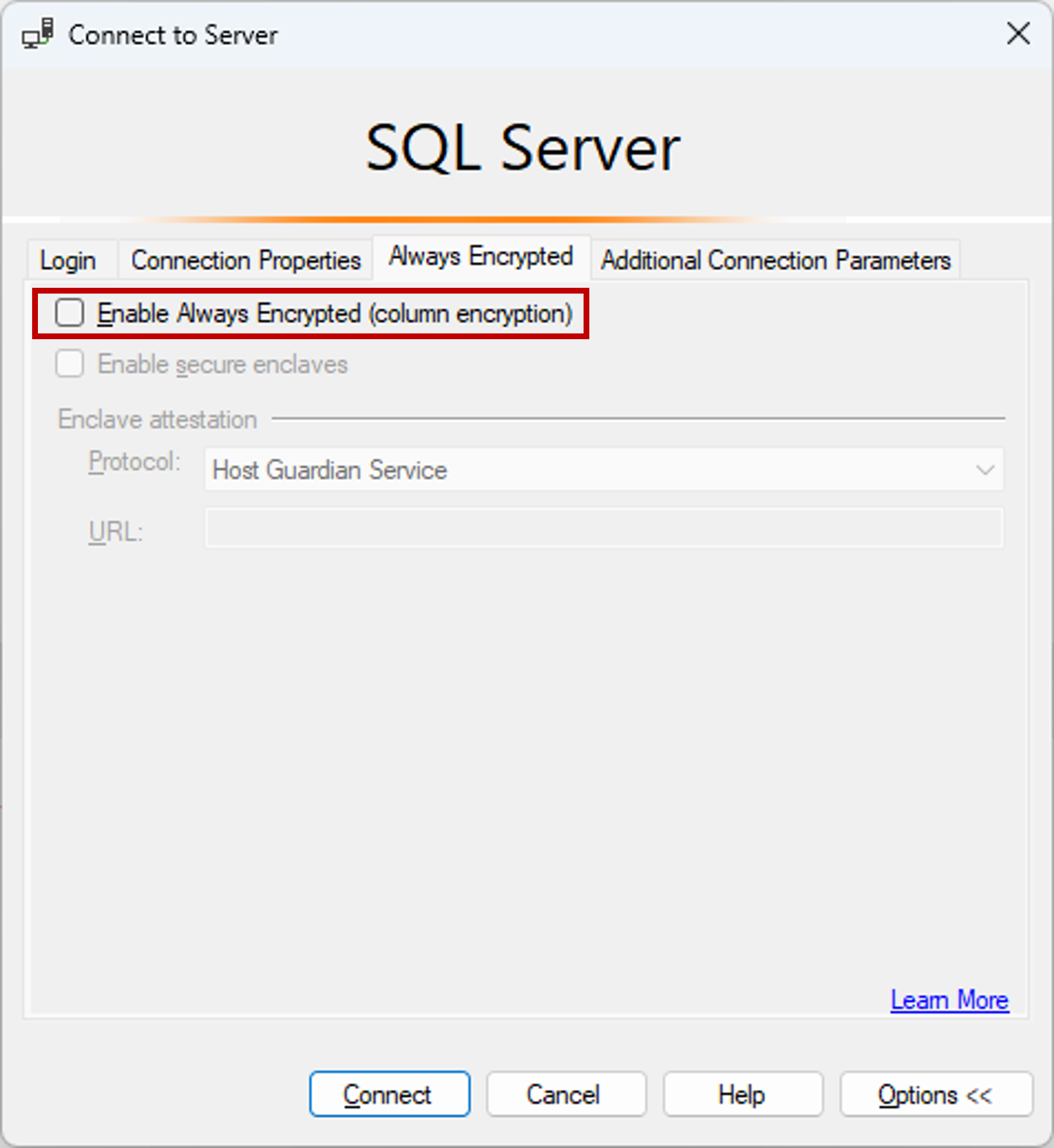

Buka SSMS dan sambungkan ke database ContosoHR di server logika Azure SQL yang Anda buat tanpa Always Encrypted diaktifkan dalam koneksi database.

Dalam dialog Sambungkan ke Server, tentukan nama server Anda yang sepenuhnya memenuhi syarat (misalnya, myserver135.database.windows.net), dan masukkan nama pengguna administrator serta kata sandi yang Anda tentukan saat membuat server.

Pilih Opsi >> dan pilih tab Properti Koneksi. Pastikan untuk memilih database ContosoHR (bukan default,

masterdatabase).Pilih tab Always Encrypted.

Pastikan kotak centang Aktifkan Always Encrypted (enkripsi kolom) tidak dipilih.

Pilih Sambungkan.

Buat tabel baru, bernama Karyawan.

CREATE SCHEMA [HR]; GO CREATE TABLE [HR].[Employees] ( [EmployeeID] [int] IDENTITY(1,1) NOT NULL, [SSN] [char](11) NOT NULL, [FirstName] [nvarchar](50) NOT NULL, [LastName] [nvarchar](50) NOT NULL, [Salary] [money] NOT NULL ) ON [PRIMARY]; GOMenambahkan beberapa catatan karyawan ke tabel Karyawan.

INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('795-73-9838' , N'Catherine' , N'Abel' , $31692); INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('990-00-6818' , N'Kim' , N'Abercrombie' , $55415);

Langkah 4: Menyediakan kunci berkemampuan enklave

Dalam langkah ini, Anda akan membuat kunci master kolom dan kunci enkripsi kolom yang memungkinkan komputasi enklave.

Menggunakan instans SSMS dari langkah sebelumnya, di Object Explorer, perluas database Anda dan navigasi ke Keamanan>Kunci Always Encrypted.

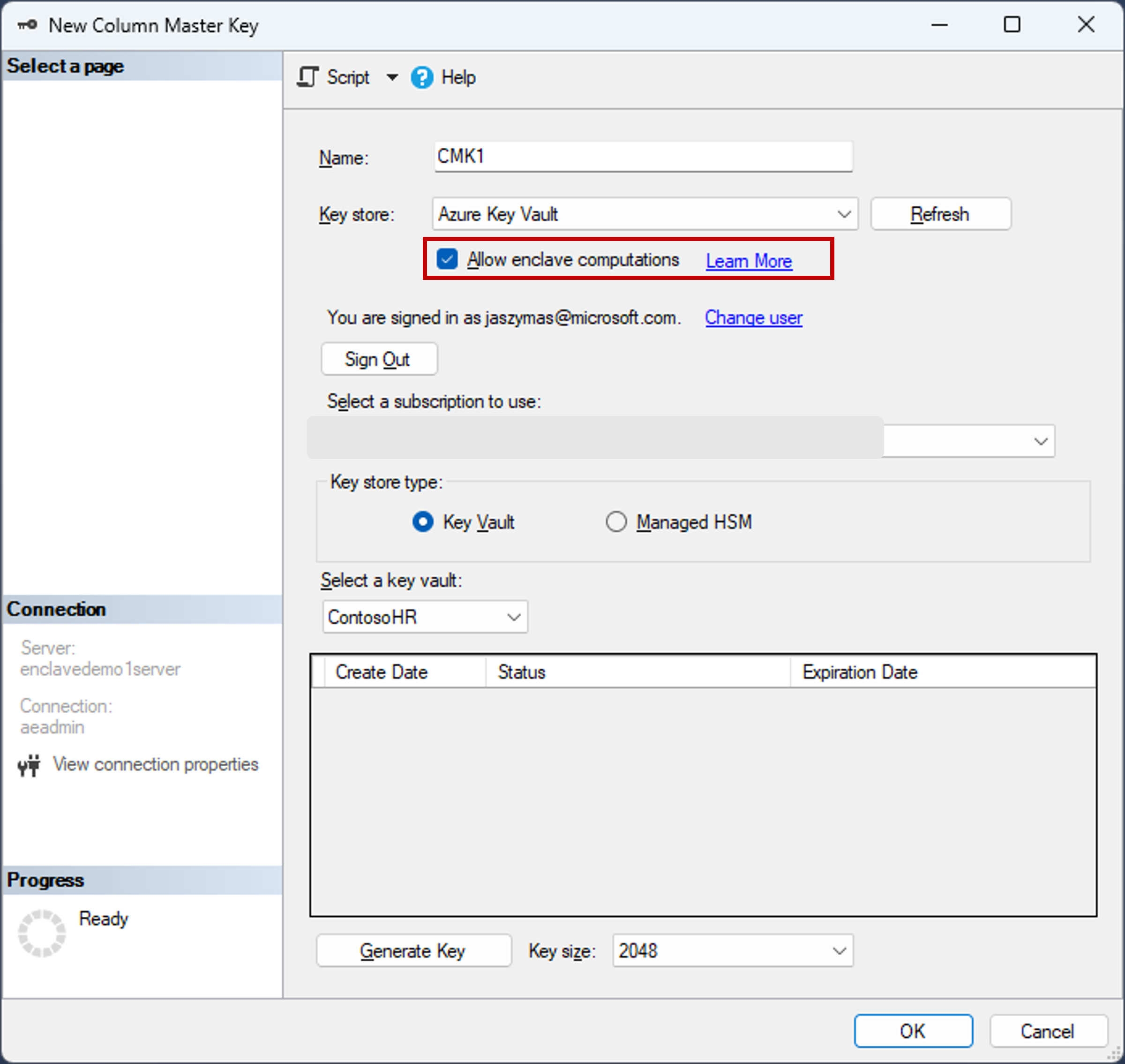

Sediakan kunci master kolom baru yang berkemampuan enklave:

- Klik kanan Kunci Always Encrypted dan pilih Kunci Master Kolom Baru....

- Masukkan nama untuk kunci master kolom baru: CMK1.

- Verifikasi Perbolehkan komputasi enklave dipilih. (Ini dipilih secara default jika enklave aman diaktifkan untuk database. Ini harus diaktifkan karena database Anda menggunakan konfigurasi perangkat keras seri DC.)

- Pilih Azure Key Vault (disarankan) atau Penyimpanan Sertifikat Windows (Pengguna Saat Ini atau Komputer Lokal).

- Jika Anda memilih Azure Key Vault, masuk ke Azure, pilih langganan Azure yang berisi brankas kunci yang ingin Anda gunakan, dan pilih brankas kunci Anda. Pilih Buat Kunci untuk membuat kunci baru.

- Jika Anda memilih Penyimpanan Sertifikat Windows, pilih tombol Buat Sertifikat untuk membuat sertifikat baru.

- Pilih OK.

Buat kunci enkripsi kolom berkemampuan enklave baru:

- Klik kanan Kunci Always Encrypted dan pilih Kunci Enkripsi Kolom Baru.

- Masukkan nama untuk kunci enkripsi kolom baru: CEK1.

- Di menu turun-bawah Kunci master kolom, pilih kunci master kolom yang Anda buat di langkah sebelumnya.

- Pilih OK.

Langkah 5: Mengenkripsi beberapa kolom di tempat

Dalam langkah ini, Anda akan mengenkripsi data yang disimpan di kolom SSN dan Gaji di dalam enklave sisi server, lalu menguji kueri SELECT pada data.

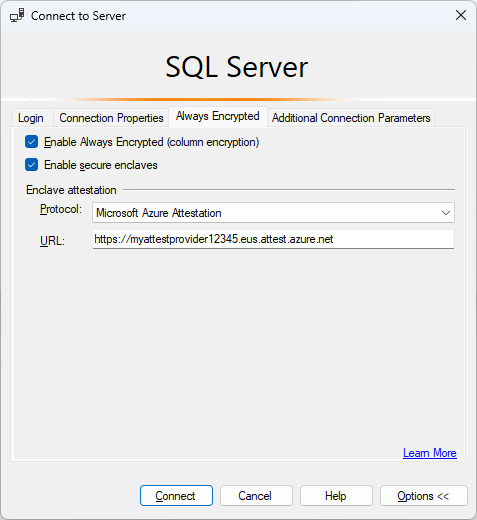

Buka SSMS instans baru dan sambungkan ke database Anda dengan Always Encrypted diaktifkan untuk koneksi database.

Mulai SSMS instans baru.

Dalam dialog Sambungkan ke Server, tentukan nama server Anda yang sepenuhnya memenuhi syarat (misalnya, myserver135.database.windows.net), dan masukkan nama pengguna administrator serta kata sandi yang Anda tentukan saat membuat server.

Pilih Opsi >> dan pilih tab Properti Koneksi. Pastikan untuk memilih database ContosoHR (bukan default,

masterdatabase).Pilih tab Always Encrypted.

Pilih kotak centang Aktifkan Always Encrypted (enkripsi kolom).

Pilih Aktifkan enklave aman. (Langkah ini berlaku untuk SSMS 19 atau yang lebih baru.)

Atur Protokol ke Microsoft Azure Attestation. (Langkah ini berlaku untuk SSMS 19 atau yang lebih baru.)

Tentukan URL pengesahan enklave yang telah Anda peroleh dengan mengikuti langkah di Langkah 2: Mengonfigurasikan penyedia pengesahan. Lihat tangkapan layar di bawah ini.

Pilih Sambungkan.

Jika Anda diminta untuk mengaktifkan Parameterisasi untuk kueri Always Encrypted, pilih Aktifkan.

Menggunakan instans SSMS yang sama (dengan Always Encrypted diaktifkan), buka jendela kueri baru dan enkripsi kolom SSN dan Gaji dengan menjalankan pernyataan di bawah ini.

ALTER TABLE [HR].[Employees] ALTER COLUMN [SSN] [char] (11) COLLATE Latin1_General_BIN2 ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER TABLE [HR].[Employees] ALTER COLUMN [Salary] [money] ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE;Catatan

Perhatikan pernyataan ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE untuk menghapus cache rencana kueri untuk database dalam skrip di atas. Setelah Anda mengubah tabel, Anda perlu menghapus rencana untuk semua batch dan prosedur tersimpan yang mengakses tabel untuk menyegarkan informasi enkripsi parameter.

Untuk memverifikasi kolom SSN dan Gaji yang saat ini dienkripsi, buka jendela kueri baru di instans SSMS tanpa Always Encrypted diaktifkan untuk koneksi database dan jalankan pernyataan di bawah ini. Jendela kueri harus mengembalikan nilai terenkripsi di kolom SSN dan Gaji. Jika Anda menjalankan kueri yang sama menggunakan instans SSMS dengan Always Encrypted diaktifkan, Anda akan melihat data didekripsi.

SELECT * FROM [HR].[Employees];

Langkah 6: Jalankan kueri yang kaya terhadap kolom terenkripsi

Anda dapat menjalankan kueri yang kaya terhadap kolom terenkripsi. Beberapa pemrosesan kueri akan dilakukan di dalam enklave sisi server Anda.

Dalam instans SSMS dengan Always Encrypted diaktifkan, pastikan Parameterisasi untuk Always Encrypted juga diaktifkan.

- Pilih Alat dari menu utama SSMS.

- Pilih Opsi....

- Navigasi ke Kueri Eksekusi>SQL Server>Tingkat Lanjut.

- Pastikan bahwa Aktifkan Parameterisasi untuk Always Encrypted dicentang.

- Pilih OK.

Buka jendela kueri baru, tempelkan di kueri di bawah ini, dan jalankan. Kueri harus mengembalikan nilai teksbersih dan baris yang memenuhi kriteria pencarian yang ditentukan.

DECLARE @SSNPattern [char](11) = '%6818'; DECLARE @MinSalary [money] = $1000; SELECT * FROM [HR].[Employees] WHERE SSN LIKE @SSNPattern AND [Salary] >= @MinSalary;Coba lagi kueri yang sama dalam instans SSMS yang tidak memiliki Always Encrypted diaktifkan. Kegagalan bisa terjadi.

Langkah berikutnya

Setelah menyelesaikan tutorial ini, Anda dapat membuka salah satu tutorial berikut:

- Tutorial: Mengembangkan aplikasi .NET menggunakan Always Encrypted dengan enklave aman

- Tutorial: Mengembangkan aplikasi .NET Framework menggunakan Always Encrypted dengan enklave aman

- Tutorial: Membuat dan menggunakan indeks pada kolom berkemampuan enklave menggunakan enkripsi acak

Lihat juga

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk