Melakukan migrasi dari kebijakan akses vault ke model izin kontrol akses berbasis peran Azure

Azure Key Vault menawarkan dua sistem otorisasi: Kontrol akses berbasis peran Azure (Azure RBAC), dan model kebijakan akses. Azure RBAC adalah sistem otorisasi default dan direkomendasikan untuk Azure Key Vault. Untuk perbandingan dua metode otorisasi, lihat Kontrol akses berbasis peran Azure (Azure RBAC) vs. kebijakan akses.

Artikel ini menyediakan informasi yang diperlukan untuk bermigrasi dari brankas kunci dari otorisasi kebijakan akses ke model Azure RBAC.

Mengakses kebijakan ke pemetaan peran Azure

Azure RBAC memiliki beberapa peran bawaan Azure yang dapat Anda tetapkan ke pengguna, grup, prinsip layanan, dan identitas terkelola. Jika peran bawaan tidak memenuhi kebutuhan spesifik organisasi, Anda bisa membuat peran kustom Azure.

Peran bawaan Key Vault untuk kunci, sertifikat, dan manajemen akses rahasia:

- Administrator Key Vault

- Pembaca Key Vault

- Petugas Sertifikat Key Vault

- Pengguna Sertifikat Key Vault

- Petugas Kripto Key Vault

- Pengguna Kripto Key Vault

- Pengguna Enkripsi Layanan Kripto Key Vault

- Petugas Rahasia Key Vault

- Pengguna Rahasia Key Vault

Untuk informasi selengkapnya tentang peran bawaan yang ada, lihat Peran bawaan Azure

Kebijakan akses vault dapat ditetapkan dengan izin yang dipilih secara individual atau dengan templat izin yang ditetapkan sebelumnya.

Template izin yang ditetapkan sebelumnya kebijakan akses:

- Manajemen Kunci, Rahasia, Sertifikat

- Manajemen Kunci & Rahasia

- Manajemen Rahasia & Sertifikat

- Pengelolaan Kunci

- Manajemen Rahasia

- Manajemen Sertifikat

- SQL Server Connector

- Azure Data Lake Storage atau Azure Storage

- Pencadangan Azure

- Kunci Pelanggan Exchange Online

- Kunci Pelanggan SharePoint Online

- BYOK Informasi Azure

Template kebijakan akses ke pemetaan peran Azure

| Mengakses templat kebijakan | Operasional | Peran Azure |

|---|---|---|

| Manajemen Kunci, Rahasia, Sertifikat | Kunci: semua operasi Sertifikat: semua operasi Rahasia: semua operasi |

Administrator Key Vault |

| Manajemen Kunci & Rahasia | Kunci: semua operasi Rahasia: semua operasi |

Petugas Kripto Key Vault Petugas Rahasia Key Vault |

| Manajemen Rahasia & Sertifikat | Sertifikat: semua operasi Rahasia: semua operasi |

Petugas Sertifikat Key Vault Petugas Rahasia Key Vault |

| Pengelolaan Kunci | Kunci: semua operasi | Petugas Kripto Key Vault |

| Manajemen Rahasia | Rahasia: semua operasi | Petugas Rahasia Key Vault |

| Manajemen Sertifikat | Sertifikat: semua operasi | Petugas Sertifikat Key Vault |

| SQL Server Connector | Kunci: get, list, wrap key, unwrap key | Pengguna Enkripsi Layanan Kripto Key Vault |

| Azure Data Lake Storage atau Azure Storage | Kunci: dapatkan, daftar, buka kunci | T/A Peran kustom diperlukan |

| Pencadangan Azure | Kunci: get, list, backup Rahasia: get, list, backup |

T/A Peran kustom diperlukan |

| Kunci Pelanggan Exchange Online | Kunci: get, list, wrap key, unwrap key | Pengguna Enkripsi Layanan Kripto Key Vault |

| Kunci Pelanggan Exchange Online | Kunci: get, list, wrap key, unwrap key | Pengguna Enkripsi Layanan Kripto Key Vault |

| BYOK Informasi Azure | Kunci: get, decrypt, sign | T/A Peran kustom diperlukan |

Catatan

Konfigurasi sertifikat Azure App Service melalui Portal Azure tidak mendukung model izin RBAC Key Vault. Anda dapat menggunakan penyebaran templat Azure PowerShell, Azure CLI, ARM dengan penetapan peran Pengguna Sertifikat Key Vault untuk identitas global App Service, misalnya Microsoft Azure App Service' di cloud publik.

Pemetaan cakupan penugasan

Azure RBAC for Key Vault memungkinkan penetapan peran pada cakupan berikut:

- Grup manajemen

- Langganan

- Grup sumber daya

- Sumber daya Key Vault

- Kunci individu, rahasia, dan sertifikat

Model izin kebijakan akses vault terbatas ke penetapan kebijakan hanya pada tingkat sumber daya Key Vault.

Secara umum, praktik terbaiknya adalah memiliki satu key vault per aplikasi dan mengelola akses pada tingkat key vault. Ada skenario saat mengelola akses di cakupan lain dapat menyederhanakan manajemen akses.

Infrastruktur, administrator keamanan, dan operator: mengelola grup brankas kunci di tingkat grup manajemen, langganan, atau grup sumber daya dengan kebijakan akses brankas memerlukan kebijakan pemeliharaan untuk setiap brankas kunci. Azure RBAC memungkinkan pembuatan satu penetapan peran di grup manajemen, langganan, atau grup sumber daya. Penugasan tersebut akan berlaku untuk key vault yang baru dibuat di bawah cakupan yang sama. Dalam skenario ini, sebaiknya gunakan Privileged Identity Management dengan akses tepat waktu daripada menyediakan akses permanen.

Aplikasi: ada skenario saat aplikasi perlu berbagi rahasia dengan aplikasi lain. Dengan menggunakan kebijakan akses vault, key vault terpisah harus dibuat untuk menghindari pemberian akses ke semua rahasi. Azure RBAC memungkinkan penetapan peran dengan cakupan untuk rahasia individual bukan menggunakan satu key vault.

Kebijakan akses vault untuk langkah migrasi Azure RBAC

Ada banyak perbedaan antara Azure RBAC dan model izin kebijakan akses vault. Untuk menghindari penonaktifan selama migrasi, langkah-langkah di bawah ini disarankan.

- Mengidentifikasi dan menetapkan peran: identifikasi peran bawaan berdasarkan tabel pemetaan di atas dan buat peran kustom jika perlu. Tetapkan peran pada cakupan, berdasarkan panduan pemetaan cakupan. Untuk informasi selengkapnya tentang cara menetapkan peran ke key vault, lihat Menyediakan akses ke Key Vault dengan kontrol akses berbasis peran Azure

- Memvalidasi penetapan peran: menyebarkan penetapan peran di Azure RBAC dapat memakan waktu beberapa menit. Untuk panduan cara memeriksa penetapan peran, lihat Mencantumkan penetapan peran pada cakupan

- Mengonfigurasi pemantauan dan pemberitahuan pada key vault: penting untuk mengaktifkan pengelogan dan menyiapkan pemberitahuan untuk akses pengecualian yang ditolak. Untuk informasi selengkapnya, lihat Pemantauan dan pemberitahuan untuk Azure Key Vault

- Menetapkan model izin kontrol akses berbasis peran Azure di Key Vault: mengaktifkan model izin Azure RBAC akan membatalkan semua kebijakan akses yang ada. Jika terjadi kesalahan, model izin dapat dialihkan kembali dengan tidak menyentuh semua kebijakan akses yang ada.

Catatan

Mengubah model izin memerlukan izin 'Microsoft.Authorization/roleAssignments/write', yang merupakan bagian dari peran Pemilik dan Administrator Akses Pengguna. Peran administrator langganan klasik seperti 'Administrator Layanan' dan 'Rekan Administrator' tidak didukung.

Catatan

Saat model izin Azure RBAC diaktifkan, semua skrip yang mencoba memperbarui kebijakan akses akan gagal. Penting untuk memperbarui skrip tersebut untuk menggunakan Azure RBAC.

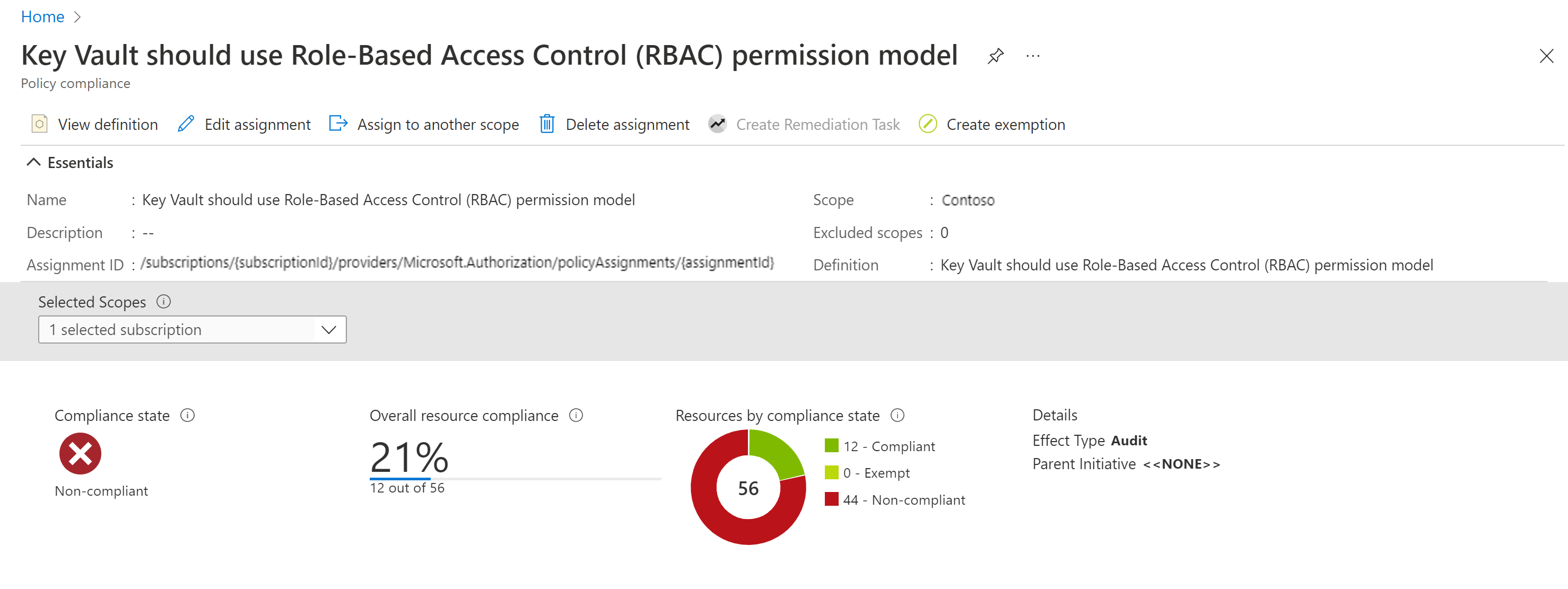

Pemerintahan migrasi

Menggunakan layanan Azure Policy, Anda bisa mengatur migrasi model izin RBAC di seluruh brankas Anda. Anda dapat membuat definisi kebijakan kustom untuk mengaudit brankas kunci yang ada dan menerapkan semua brankas kunci baru untuk menggunakan model izin Azure RBAC.

Membuat dan menetapkan definisi kebijakan untuk model izin Key Vault Azure RBAC

- Buka Sumber daya kebijakan

- Pilih Penugasan di bawah Penulisan di sisi kiri halaman Azure Policy.

- Pilih Tetapkan kebijakan di bagian atas halaman. Tombol ini terbuka ke halaman Penetapan kebijakan.

- Masukkan informasi berikut:

- Tentukan cakupan kebijakan dengan memilih grup langganan dan sumber daya tempat kebijakan akan diberlakukan. Pilih dengan mengklik tombol tiga titik di bidang Cakupan .

- Pilih nama definisi kebijakan: "[Pratinjau]: Azure Key Vault harus menggunakan model izin RBAC"

- Buka tab Parameter di bagian atas halaman dan tentukan efek kebijakan yang diinginkan (Audit, Tolak, atau Dinonaktifkan).

- Isi bidang tambahan apa pun. Navigasikan tab yang mengklik tombol Sebelumnya dan Berikutnya di bagian bawah halaman.

- Pilih Tinjau + buat

- Pilih Buat

Setelah kebijakan bawaan ditetapkan, diperlukan waktu hingga 24 jam untuk menyelesaikan pemindaian. Setelah pemindaian selesai, Anda dapat melihat hasil kepatuhan seperti di bawah ini.

Untuk informasi selengkapnya, lihat

Kebijakan Akses ke Alat Perbandingan Azure RBAC

Penting

Alat ini dibangun dan dikelola oleh anggota Komunitas Microsoft dan tanpa dukungan Layanan Dukungan Pelanggan formal. Alat ini disediakan AS IS tanpa jaminan apa pun.

Alat PowerShell untuk membandingkan kebijakan akses Key Vault dengan peran RBAC yang ditetapkan untuk membantu kebijakan akses ke migrasi Model Izin RBAC. Tujuan alat ini adalah untuk memberikan pemeriksaan kewarasan saat memigrasikan Key Vault yang ada ke model izin RBAC untuk memastikan bahwa peran yang ditetapkan dengan tindakan data yang mendasar mencakup Kebijakan Akses yang ada.

Pemecahan Masalah

- Penetapan peran tidak berfungsi setelah beberapa menit - ada situasi ketika penetapan peran dapat memerlukan waktu lebih lama. Penting untuk menulis logika coba lagi dalam kode untuk menutupi kasus tersebut.

- Penetapan peran menghilang saat Key Vault dihapus (penghapusan sementara) dan dipulihkan - saat ini merupakan batasan fitur penghapusan sementara di semua layanan Azure. Pembuatan ulang semua penetapan peran diperlukan setelah pemulihan.