Penting

Saat menggunakan model izin Kebijakan Akses, pengguna dengan Contributor, Key Vault Contributor, atau peran lain yang menyertakan Microsoft.KeyVault/vaults/write izin untuk bidang manajemen brankas kunci dapat memberi diri mereka akses sarana data dengan mengatur kebijakan akses Key Vault. Untuk mencegah akses dan pengelolaan yang tidak sah terhadap brankas kunci, kunci, rahasia, dan sertifikat Anda, penting untuk membatasi akses peran Kontributor ke brankas kunci berdasarkan model izin Kebijakan Akses. Untuk mengurangi risiko ini, kami sarankan Anda menggunakan model izin Kontrol Akses Berbasis Peran (RBAC), yang membatasi manajemen izin ke peran 'Pemilik' dan 'Administrator Akses Pengguna', yang memungkinkan pemisahan yang jelas antara operasi keamanan dan tugas administratif.

Lihat Panduan RBAC Key Vault dan Apa itu Azure RBAC? untuk informasi selengkapnya.

Kebijakan akses Key Vault menentukan apakah prinsip keamanan tertentu, yaitu pengguna, aplikasi, atau grup pengguna, dapat melakukan operasi yang berbeda pada Key Vault rahasia, kunci, dan sertifikat. Anda dapat menetapkan kebijakan akses menggunakan Portal Azure, Azure CLI, atau Azure PowerShell.

Key Vault mendukung hingga 1024 entri kebijakan akses, di mana setiap entri memberikan serangkaian izin yang berbeda untuk prinsipal keamanan tertentu. Karena pembatasan ini, sebaiknya tetapkan kebijakan akses ke grup pengguna, jika memungkinkan, daripada pengguna individu. Menggunakan grup mempermudah pengelolaan izin untuk beberapa orang di organisasi Anda. Untuk informasi selengkapnya, lihat Mengelola akses aplikasi dan sumber daya menggunakan grup Microsoft Entra.

Menetapkan kebijakan akses

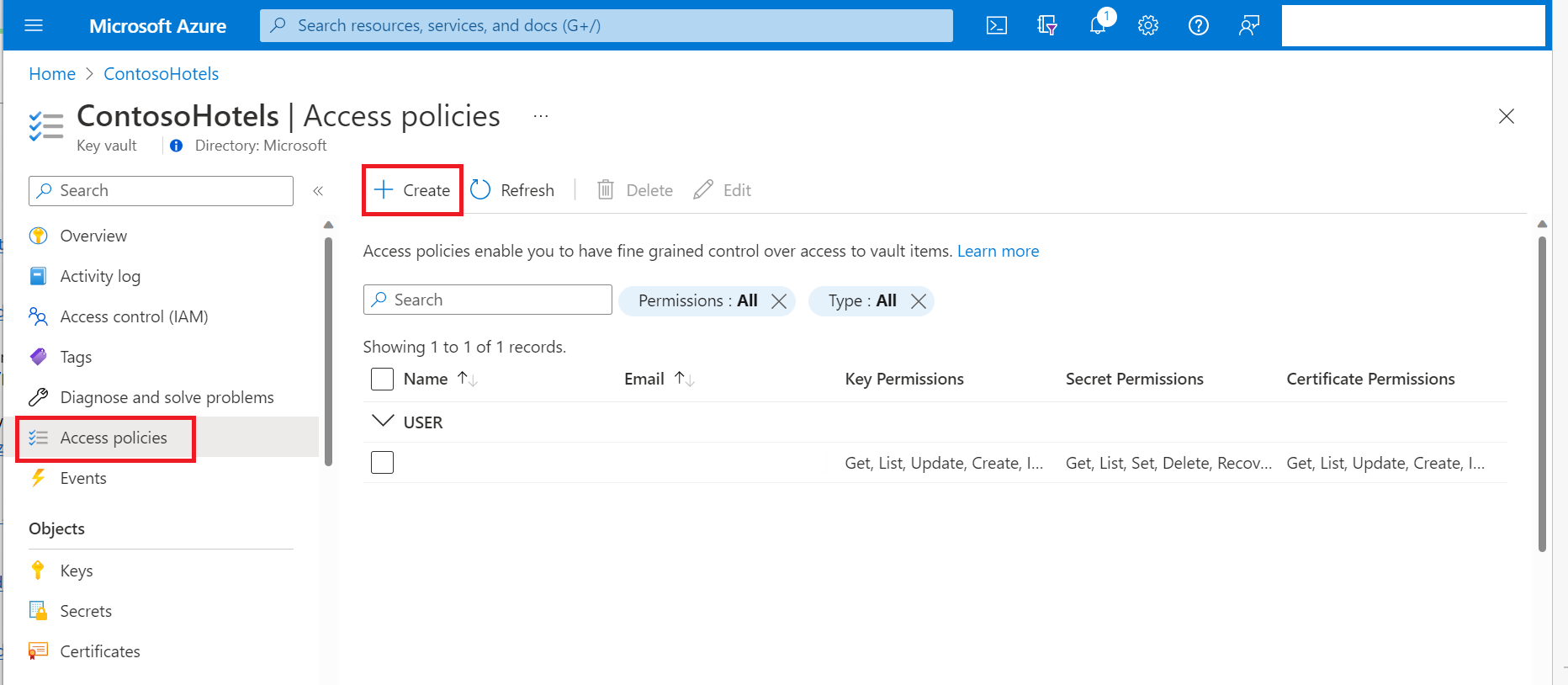

Pada Azure portal, arahkan ke sumber daya brankas kunci.

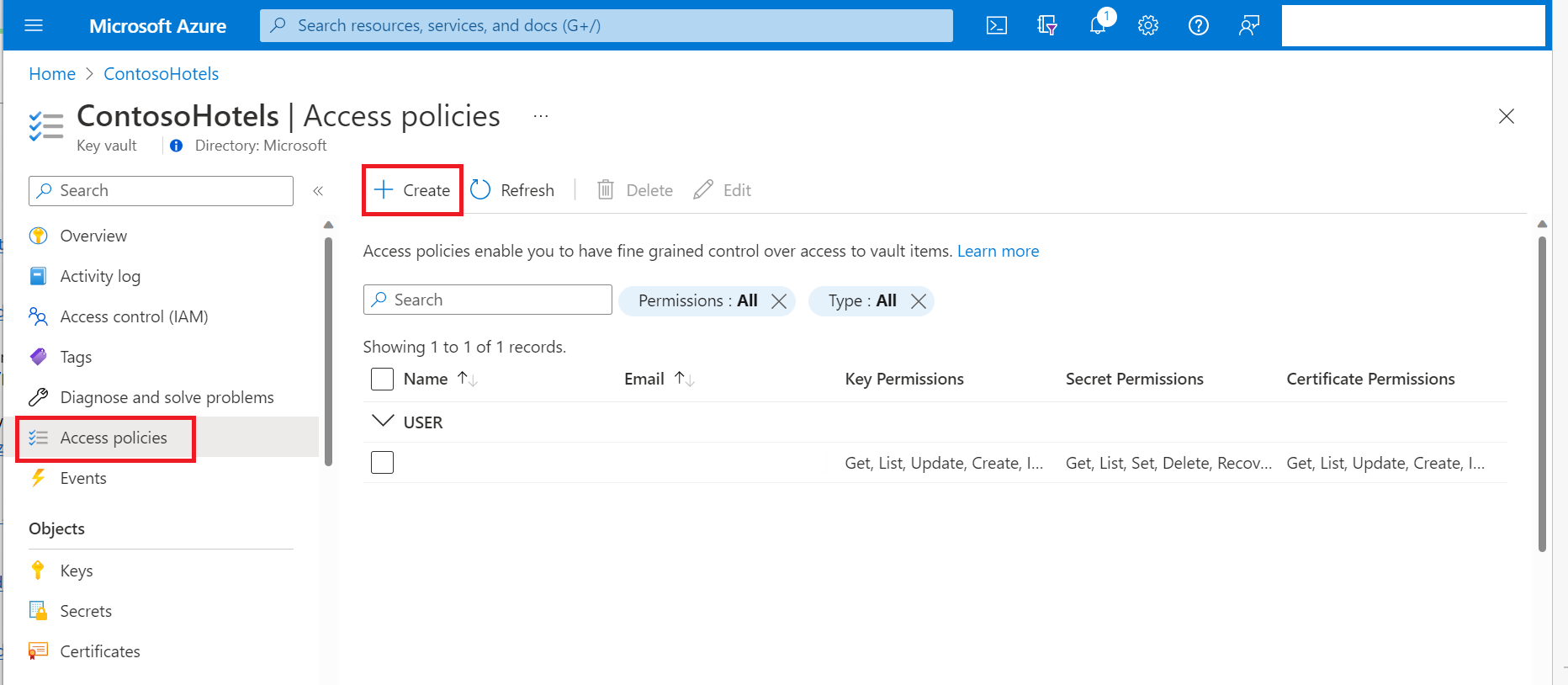

Pilih Kebijakan akses, lalu pilih Buat:

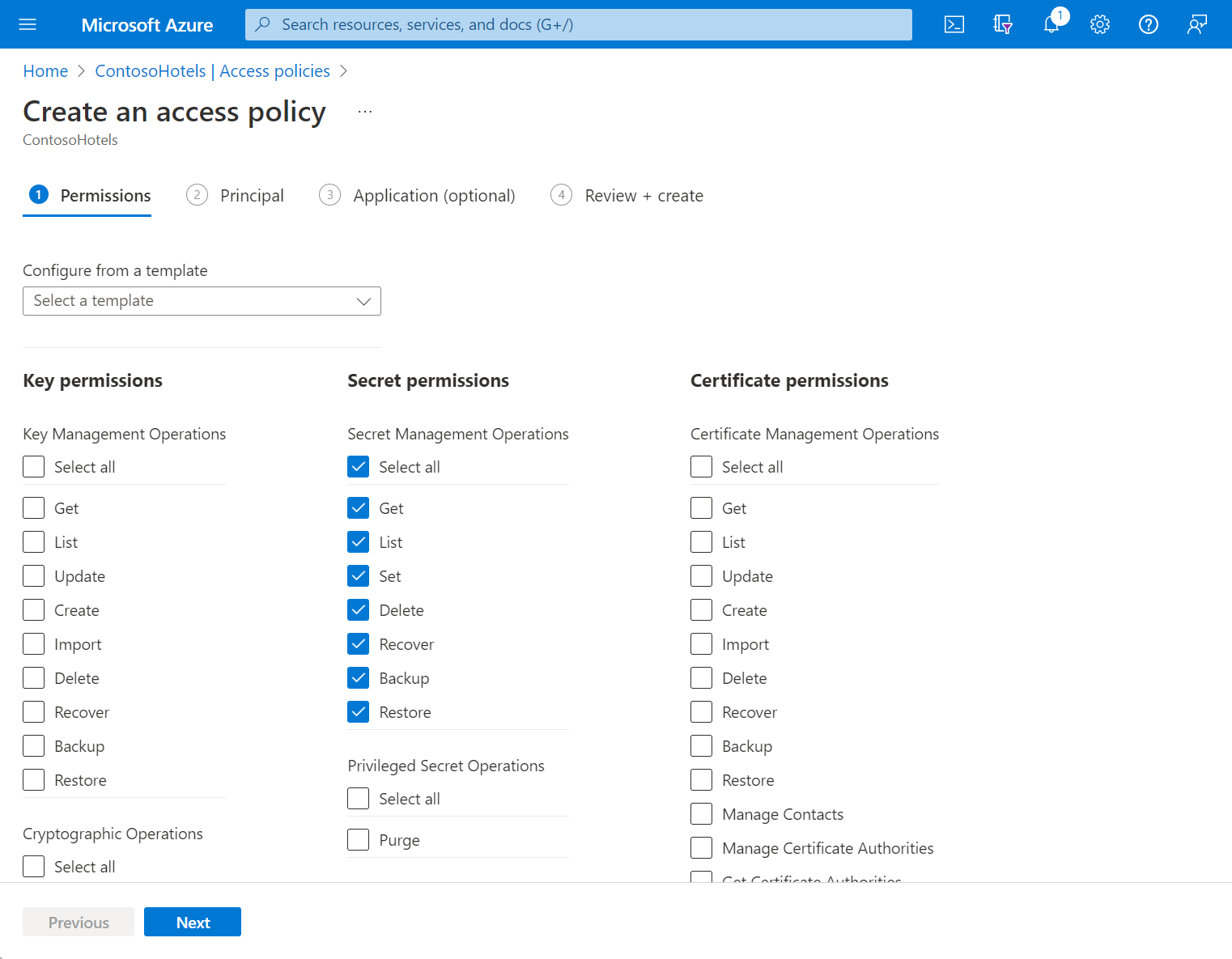

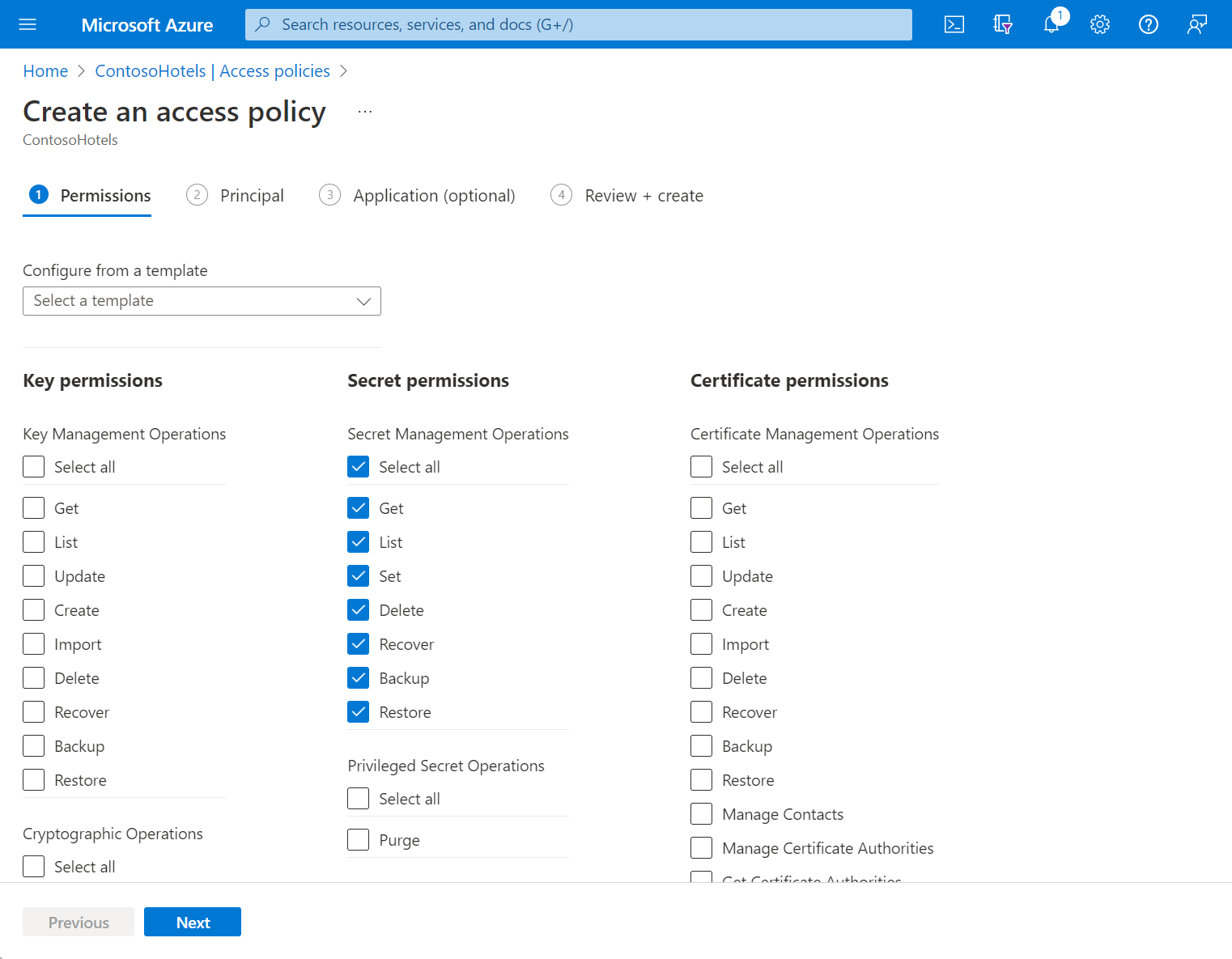

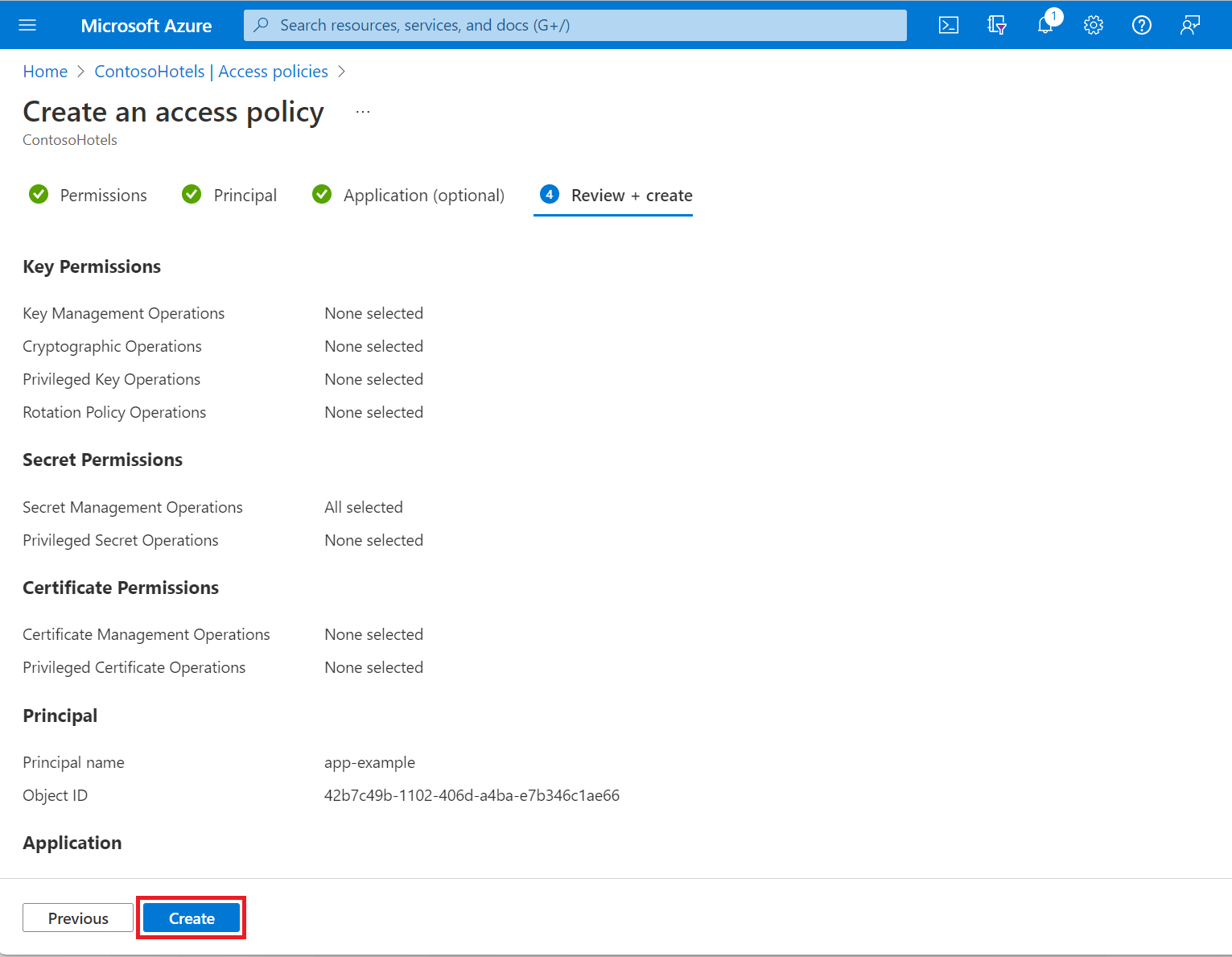

Pilih izin yang Anda inginkan di bawah Izin kunci, Izin rahasia, dan Izin sertifikat.

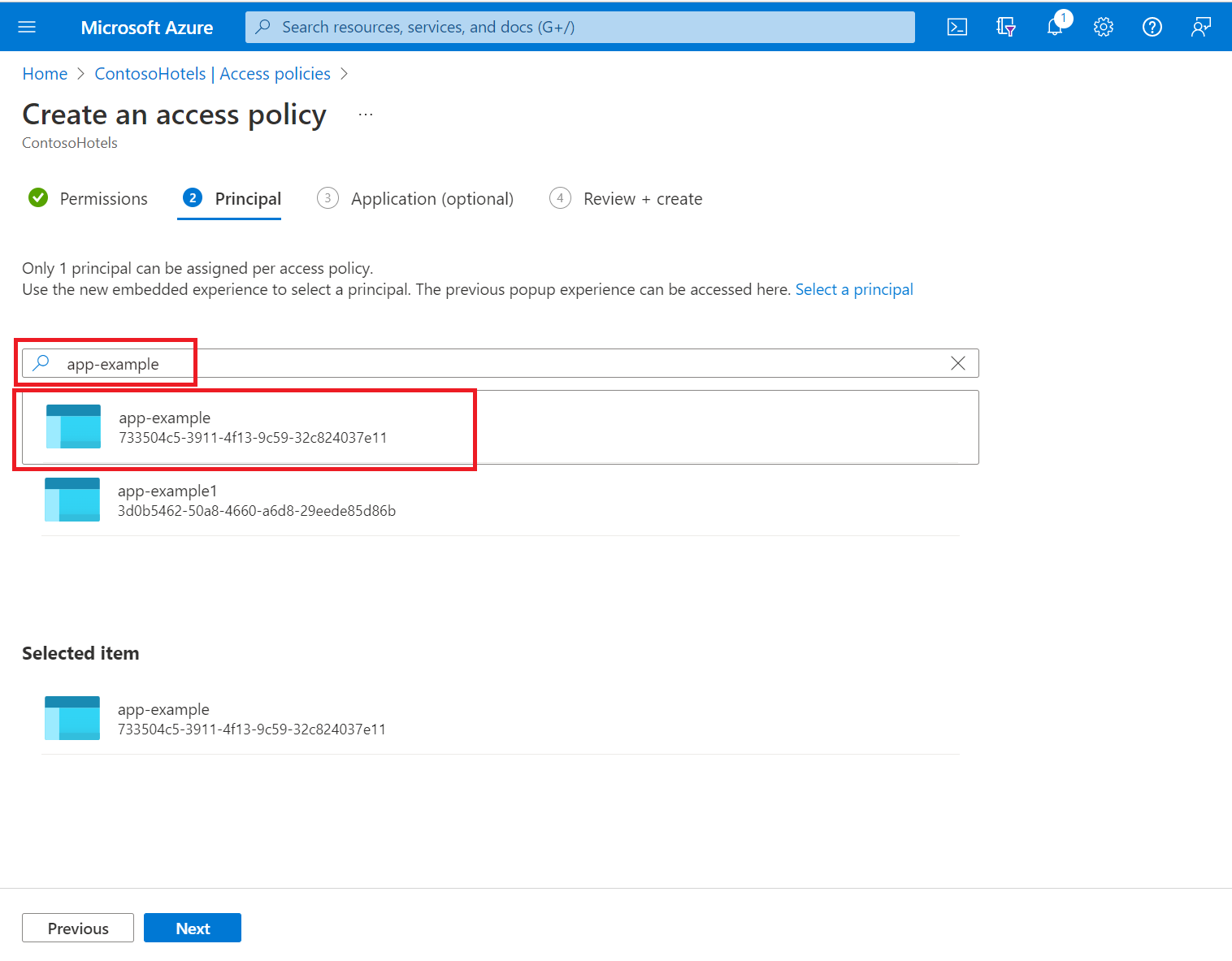

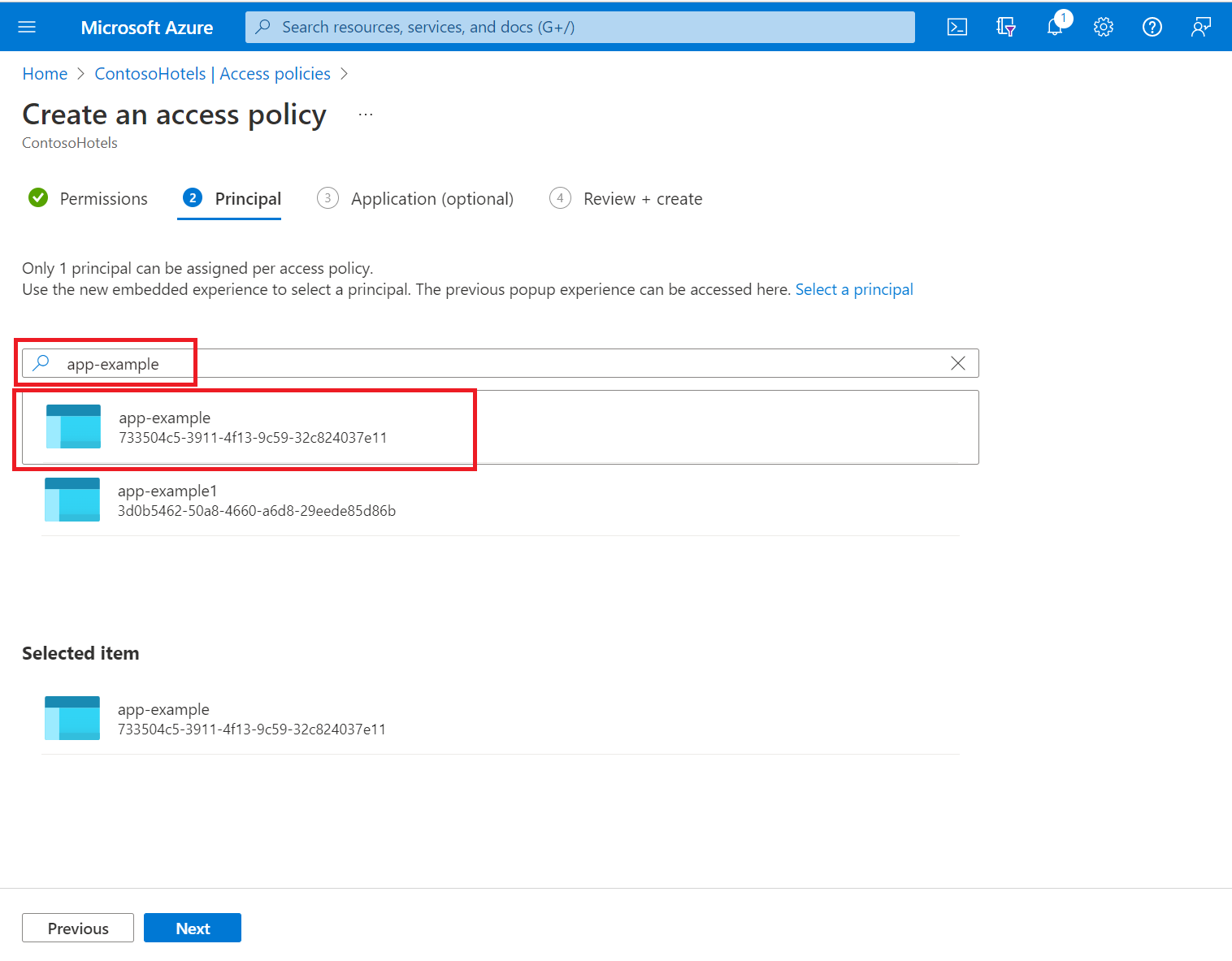

Di bawah panel Pilihan utama , masukkan nama pengguna, aplikasi, atau perwakilan layanan di bidang pencarian dan pilih hasil yang sesuai.

Jika Anda menggunakan identitas terkelola untuk aplikasi, cari dan pilih nama aplikasi itu sendiri. (Untuk informasi selengkapnya tentang prinsip keamanan, lihat Autentikasi Key Vault.

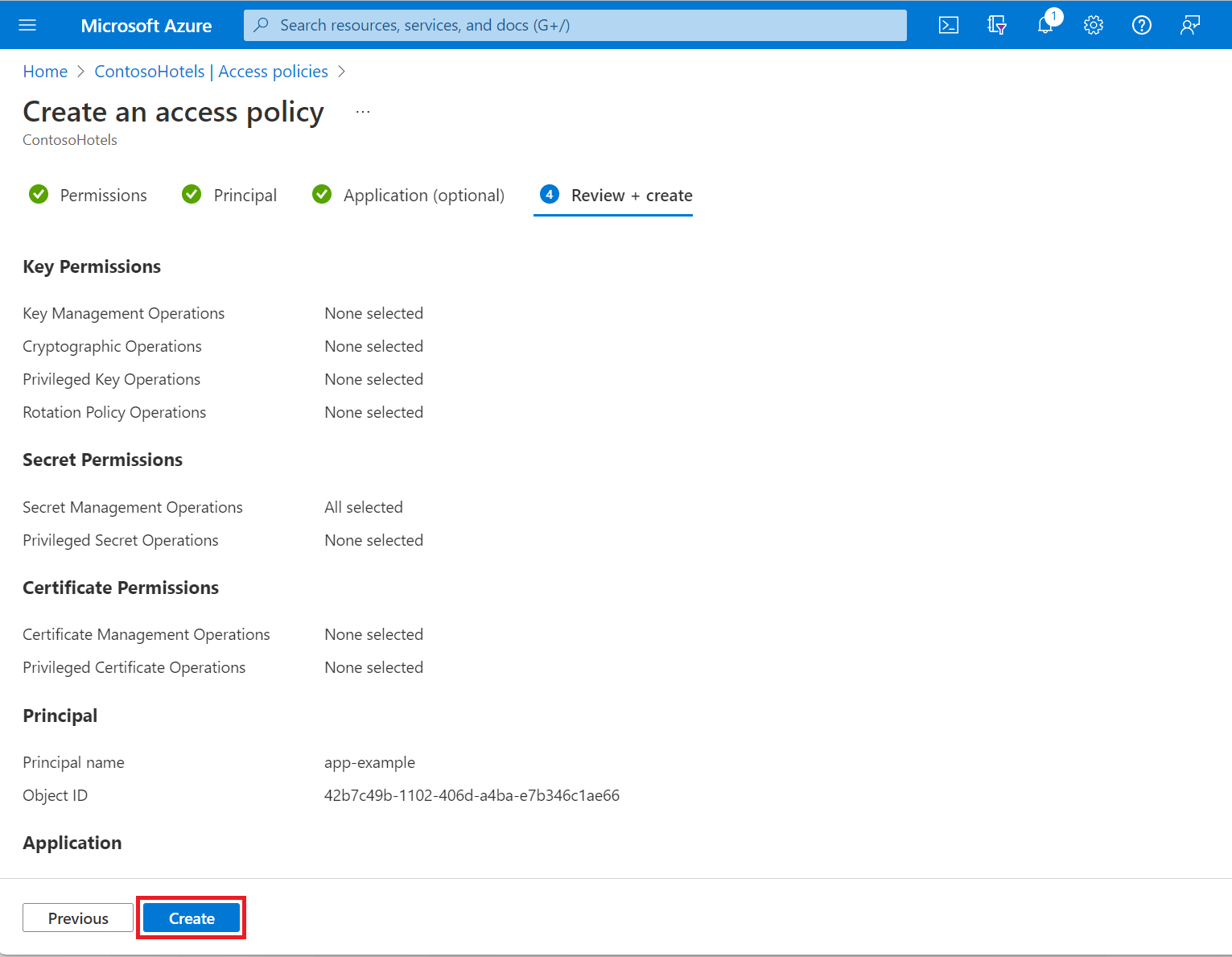

Tinjau perubahan kebijakan akses dan pilih Buat untuk menyimpan kebijakan akses.

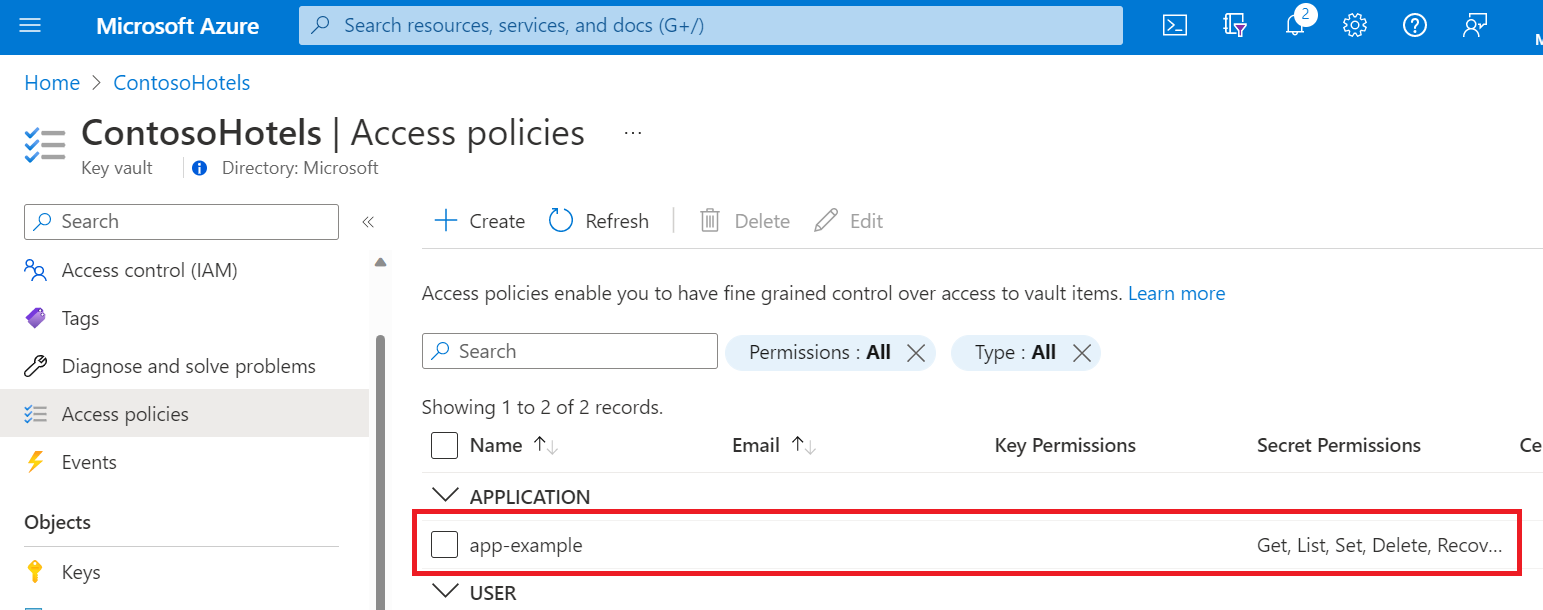

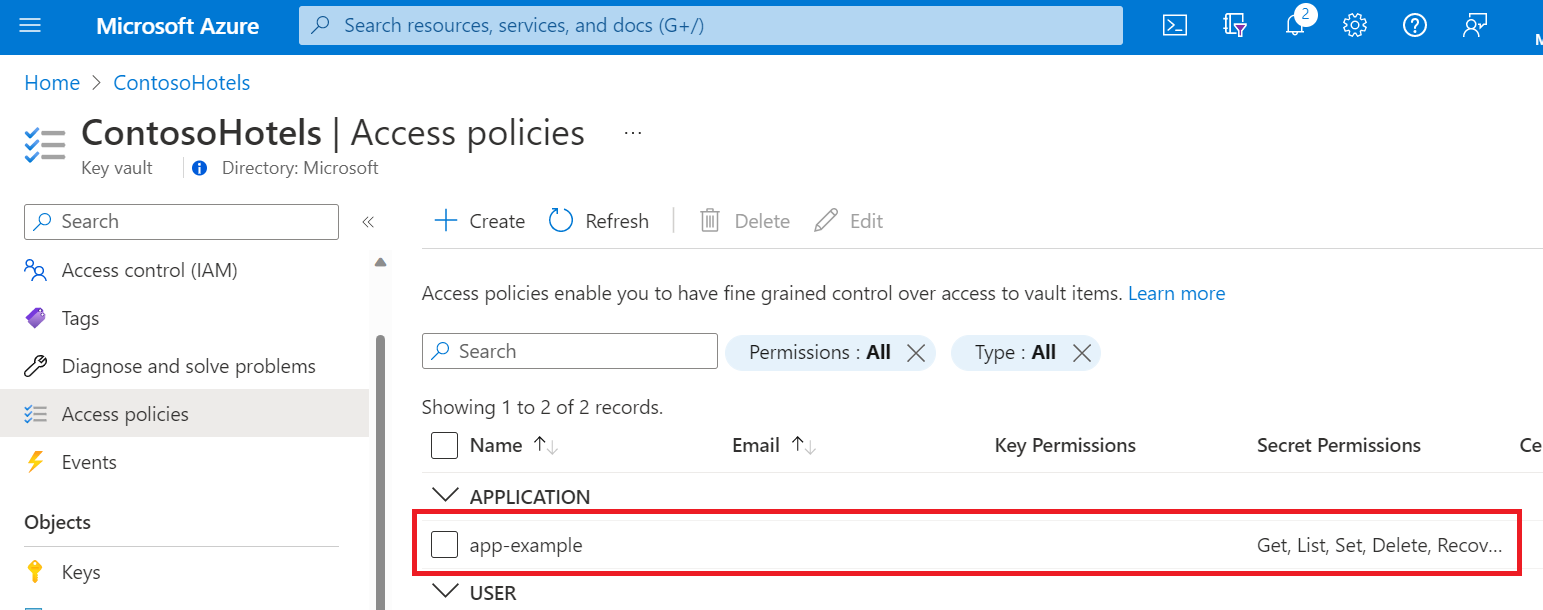

Kembali ke halaman Kebijakan akses , verifikasi bahwa kebijakan akses Anda tercantum.

Untuk informasi selengkapnya tentang membuat grup di MICROSOFT Entra ID menggunakan Azure CLI, lihat az ad group create dan az ad group member add.

Untuk menjalankan perintah Azure CLI secara lokal, instal Azure CLI.

Untuk menjalankan perintah langsung di awan, gunakan Azure Cloud Shell.

CLI lokal saja: masuk ke Azure menggunakan az login :

az login

Perintah az login membuka jendela browser untuk mengumpulkan kredensial jika diperlukan.

Memperoleh ID objek

Tentukan ID objek aplikasi, grup, atau pengguna yang ingin Anda tetapkan kebijakan aksesnya:

Aplikasi dan perwakilan layanan lainnya: gunakan perintah az ad sp list untuk mengambil perwakilan layanan Anda. Periksa output perintah untuk menentukan ID objek dari prinsip keamanan yang ingin Anda tetapkan kebijakan aksesnya.

az ad sp list --show-mine

Grup: gunakan perintah az daftar grup iklan, memfilter hasil dengan --display-name parameter:

az ad group list --display-name <search-string>

Pengguna: gunakan perintah az ad user show dengan memasukkan alamat email pengguna di parameter --id.

az ad user show --id <email-address-of-user>

Menetapkan kebijakan akses

Gunakan perintah az set-policy keyvault untuk menetapkan izin yang diinginkan:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

Ganti <object-id> dengan ID objek prinsipal keamanan Anda.

Anda hanya perlu menyertakan --secret-permissions,--key-permissions, dan --certificate-permissions ketika menetapkan izin untuk jenis tertentu. Nilai yang diperbolehkan untuk <secret-permissions>, <key-permissions>, dan <certificate-permissions> diberikan dalam dokumentasi set-policy az keyvault.

Untuk informasi selengkapnya tentang membuat grup di MICROSOFT Entra ID menggunakan Azure PowerShell, lihat New-AzADGroup dan Add-AzADGroupMember.

Untuk menjalankan perintah secara lokal, instal Azure PowerShell jika Anda belum melakukannya.

Untuk menjalankan perintah langsung di awan, gunakan Azure Cloud Shell.

PowerShell Lokal saja:

Instal modul Azure Active Directory PowerShell.

Masuk ke Azure:

Connect-AzAccount

Memperoleh ID objek

Tentukan ID objek aplikasi, grup, atau pengguna yang ingin Anda tetapkan kebijakan aksesnya:

Aplikasi dan prinsipal layanan lainnya: gunakan cmdlet Get-AzADServicePrincipal dengan -SearchString parameter untuk memfilter hasil dengan nama prinsipal layanan yang diinginkan:

Get-AzADServicePrincipal -SearchString <search-string>

Grup: gunakan cmdlet Get-AzADGroup dengan -SearchString parameter untuk memfilter hasil ke nama grup yang diinginkan:

Get-AzADGroup -SearchString <search-string>

Dalam output, ID objek dicantumkan sebagai Id.

Pengguna: gunakan cmdlet Get-AzADUser, meneruskan alamat email pengguna ke -UserPrincipalName parameter.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

Dalam output, ID objek dicantumkan sebagai Id.

Menetapkan kebijakan akses

Gunakan cmdlet Set-AzKeyVaultAccessPolicy untuk menetapkan kebijakan akses:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

Anda hanya perlu menyertakan -PermissionsToSecrets,-PermissionsToKeys, dan -PermissionsToCertificates ketika menetapkan izin untuk jenis tertentu. Nilai yang diperbolehkan untuk <secret-permissions>, <key-permissions>, dan <certificate-permissions> diberikan dalam dokumentasi Set-AzKeyVaultAccessPolicy - Parameters.

Langkah berikutnya