Menyimpan hasil pemindaian Penilaian Kerentanan di akun penyimpanan yang dapat diakses di belakang firewall dan VNet

Berlaku untuk: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Jika Anda membatasi akses ke akun penyimpanan di Azure untuk VNet atau layanan tertentu, Anda harus mengaktifkan konfigurasi yang sesuai sehingga pemindaian Penilaian Kerentanan (VA) untuk SQL Database atau Azure SQL Managed Instances memiliki akses ke akun penyimpanan tersebut.

Catatan

Pengaturan ini tidak diperlukan saat menggunakan Konfigurasi Ekspres.

Layanan Penilaian Kerentanan SQL memerlukan izin ke akun penyimpanan untuk menyimpan garis besar dan hasil pemindaian.

Gunakan identitas terkelola SQL Server:

- SQL Server harus memiliki identitas terkelola.

- Akun penyimpanan harus memiliki penetapan peran untuk Identitas Terkelola SQL sebagai Kontributor Data Blob Storage.

- Saat Anda menerapkan pengaturan, bidang VA storageContainerSasKey dan storageAccountAccessKey harus kosong (konfigurasi menggunakan kunci akun penyimpanan atau kunci SAS penyimpanan tidak valid untuk skenario ini).

Saat Anda menggunakan portal Microsoft Azure untuk menyimpan pengaturan VA SQL, Azure memeriksa apakah Anda memiliki izin untuk menetapkan penetapan peran baru untuk identitas terkelola sebagai Kontributor Data Blob Storage pada penyimpanan. Jika izin ditetapkan, Azure menggunakan identitas terkelola SQL Server, jika tidak, Azure menggunakan metode kunci (yang tidak didukung untuk skenario ini).

Catatan

- Identitas terkelola yang ditetapkan pengguna tidak didukung untuk skenario ini.

- Jika menggunakan kebijakan manajemen siklus hidup Azure Storage, hindari memindahkan file pada kontainer yang digunakan oleh VA ke tingkat akses arsip. Membaca hasil pemindaian atau konfigurasi dasar yang disimpan di tingkat akses arsip tidak didukung.

Jika Anda telah mengonfigurasi akun penyimpanan VA agar hanya dapat diakses oleh jaringan atau layanan tertentu, Anda harus memastikan bahwa pemindaian VA untuk Azure SQL Database Anda dapat menyimpan pemindaian di akun penyimpanan. Anda dapat menggunakan akun penyimpanan yang ada, atau membuat akun penyimpanan baru untuk menyimpan hasil pemindaian VA untuk semua database di server SQL logis Anda.

Catatan

Layanan penilaian kerentanan tidak dapat mengakses akun penyimpanan yang dilindungi dengan firewall atau VNet jika memerlukan kunci akses penyimpanan.

Masuk ke Group sumber daya Anda yang berisi akun penyimpanan dan akses panel Akun penyimpanan. Di bawah Pengaturan, pilih Firewall dan jaringan virtual.

Pastikan Izinkan layanan Microsoft tepercaya untuk mengakses akun penyimpanan tersebut dicentang.

Untuk mengetahui akun penyimpanan mana yang sedang digunakan, lakukan langkah-langkah berikut:

- Buka panel server SQL Anda di portal Azure.

- Di bawah Keamanan, pilih Defender untuk Cloud.

- Pilih Konfigurasikan.

Menyimpan hasil pemindaian VA untuk Azure SQL Managed Instance di akun penyimpanan yang dapat diakses di balik firewall atau VNet

Karena Azure SQL Managed Instance bukan Layanan Microsoft tepercaya dan memiliki VNet yang berbeda dari akun penyimpanan, menjalankan pemindaian VA akan mengakibatkan kesalahan.

Catatan

Sangat disarankan untuk memastikan Azure SQL Managed Instances Anda terdaftar ke gelombang fitur November 2022 yang akan memungkinkan konfigurasi Penilaian Kerentanan SQL yang jauh lebih sederhana ketika akun penyimpanan berada di belakang firewall atau VNET.

Untuk mendukung pemindaian VA pada Azure SQL Managed Instances yang memasang gelombang fitur November 2022, ikuti langkah-langkah di bawah ini:

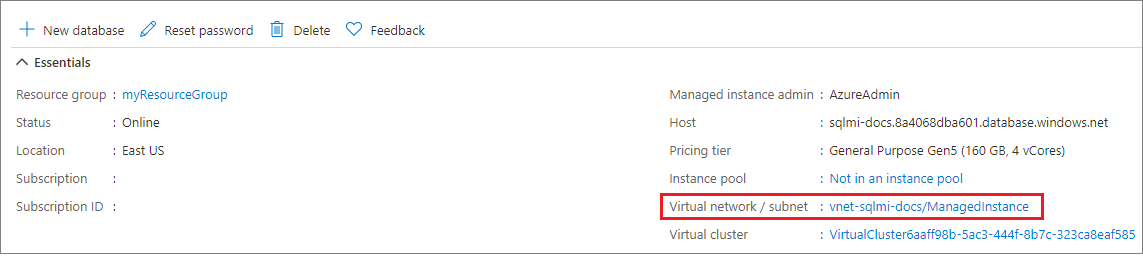

Di bawah halaman Gambaran Umum Azure SQL Managed Instance, perhatikan nilai di bawah Jaringan virtual/subnet.

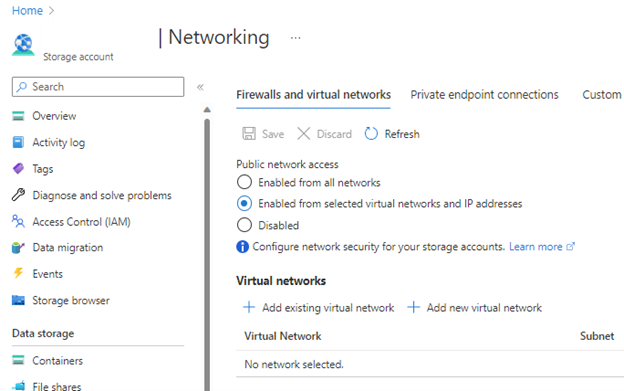

Buka halaman Jaringan di akun penyimpanan tempat SQL VA dikonfigurasi untuk menyimpan hasil pemindaian.

Di bawah tab Firewall dan jaringan virtual, di bawah Akses jaringan publik pilih Diaktifkan dari jaringan virtual dan alamat IP yang dipilih.

Di bawah bagian Jaringan virtual, klik Tambahkan jaringan virtual yang ada dan pilih VNET dan subnet yang digunakan oleh instans terkelola yang telah Anda catat di langkah pertama.

Untuk mendukung pemindaian VA pada Azure SQL Managed Instances yang tidak menginstal gelombang fitur November 2022, ikuti langkah-langkah di bawah ini:

Di panel instans terkelola SQL, di bawah judul Ringkasan, klik tautan Jaringan virtual/subnet. Ini akan membawa Anda ke panel Jaringan virtual.

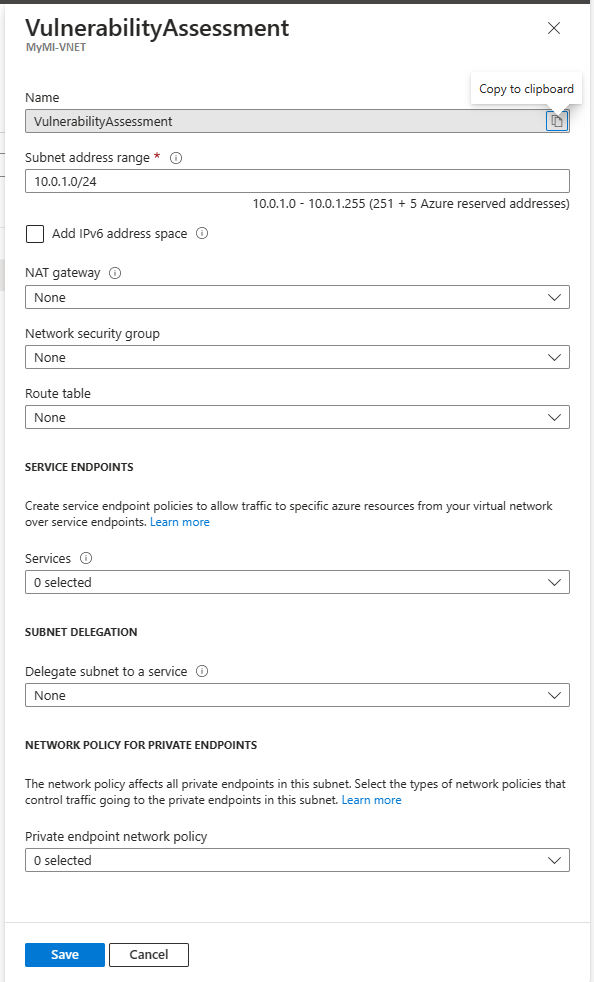

Pada Pengaturan, pilih Subnet. Klik + Subnet di panel baru untuk menambahkan subnet. Untuk informasi selengkapnya, lihat Mengelola subnet.

Lalu lintas dari instans di subnet instans terkelola default ke Azure Resource Manager harus dirutekan melalui internet. Oleh karena itu, rute dengan hop berikutnya adalah internet dan tag tujuan menjadi tag UDR yang sesuai untuk rentang alamat Azure Resource Manager harus ditetapkan ke subnet tempat instans terkelola berada. Rute ini akan ditambahkan secara otomatis dalam penyebaran baru, tetapi perlu ditambahkan lagi jika dihapus.

Subnet baru harus memiliki konfigurasi berikut:

- Gateway NAT: Tidak ada

- Kelompok keamanan jaringan: Tidak ada

- Tabel rute: Tidak ada

- TITIK AKHIR LAYANAN - layanan: Tidak ada yang dipilih

- DELEGASI SUBNET - Mendelegasikan subnet ke layanan: Tidak ada

- KEBIJAKAN JARINGAN UNTUK TITIK AKHIR PRIVAT - Kebijakan jaringan titik akhir privat: Tidak ada yang dipilih

Buka akun penyimpanan tempat SQL VA dikonfigurasi untuk menyimpan hasil pemindaian dan klik tab Koneksi titik akhir privat, lalu klik + Titik akhir privat

Pilih detail untuk titik akhir privat Anda (disarankan untuk meletakkannya di RG yang sama dan wilayah yang sama).

Pilih blob untuk sub-sumber daya Target

Pilih jaringan virtual SQL MI (dari langkah 1) dan pilih subnet yang Anda buat (langkah 3):

Pilih Integrasikan dengan zona DNS privat (harus default) dan pilih nilai default lainnya

Lanjutkan ke tab Tinjau + Buat dan klik Buat. Setelah penyebaran selesai, Anda akan melihat ini di tab Koneksi titik akhir privat di bawah bagian Jaringan dari akun Penyimpanan:

Anda sekarang dapat menyimpan pemindaian VA untuk Azure SQL Managed Instances di akun penyimpanan Anda.

Memecahkan masalah umum terkait pemindaian penilaian kerentanan.

Anda mungkin tidak dapat menyimpan perubahan pada pengaturan penilaian kerentanan jika akun penyimpanan Anda tidak memenuhi beberapa prasyarat atau jika Anda memiliki izin yang tidak mencukupi.

Akun penyimpanan tempat menyimpan hasil pemindaian penilaian kerentanan harus memenuhi persyaratan berikut:

- Jenis: StorageV2 (Tujuan Umum V2) atau Penyimpanan (Tujuan Umum V1)

- Performa: Standar (saja)

- Wilayah: Penyimpanan harus berada di wilayah yang sama dengan instans Azure SQL Server.

Jika salah satu persyaratan ini tidak terpenuhi, perubahan pada pengaturan penilaian kerentanan gagal.

Izin berikut diperlukan untuk menyimpan perubahan pada pengaturan penilaian kerentanan:

- Pengelola Keamanan SQL

- Pembaca Data Blob Penyimpanan.

- Peran pemilik pada akun penyimpanan

Mengatur penetapan peran baru memerlukan akses pemilik atau administrator pengguna ke akun penyimpanan dan izin berikut:

- Pemilik Data Blob Penyimpanan

Akun penyimpanan mungkin tidak muncul di pemilih akun penyimpanan karena beberapa alasan:

- Akun penyimpanan yang Anda cari tidak berada dalam langganan yang dipilih.

- Akun penyimpanan yang Anda cari tidak berada di wilayah yang sama dengan Azure SQL Server.

- Anda tidak memiliki izin Microsoft.Storage/storageAccounts/read pada akun penyimpanan.

Kegagalan untuk membuka tautan email untuk hasil pemindaian atau tidak dapat melihat hasil pemindaian

Anda mungkin tidak dapat membuka tautan dalam email pemberitahuan tentang hasil pemindaian, atau melihat hasil pemindaian jika Anda tidak memiliki izin yang diperlukan, atau jika Anda menggunakan browser yang tidak mendukung pembukaan atau menampilkan hasil pemindaian.

Izin berikut ini diperlukan untuk membuka tautan di pemberitahuan email tentang hasil pemindaian atau untuk melihat hasil pemindaian:

- Pengelola Keamanan SQL

- Pembaca Data Blob Penyimpanan.

Browser Firefox tidak mendukung pembukaan atau menampilkan tampilan hasil pemindaian. Kami menyarankan agar Anda menggunakan Microsoft Edge atau Chrome untuk melihat hasil pemindaian penilaian kerentanan.