Membuat server yang dikonfigurasi dengan identitas terkelola yang ditetapkan pengguna dan TDE yang dikelola pelanggan

Berlaku untuk: Azure SQL Database

Panduan cara ini menguraikan langkah-langkah untuk membuat server logis di Azure yang dikonfigurasi dengan enkripsi data transparan (TDE) dengan kunci yang dikelola pelanggan (CMK) menggunakan identitas terkelola yang ditetapkan pengguna untuk mengakses Azure Key Vault.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Prasyarat

- Panduan cara kerja ini mengasumsikan bahwa Anda telah membuat Azure Key Vault dan mengimpor kunci ke dalamnya untuk digunakan sebagai pelindung TDE untuk Azure SQL Database. Untuk informasi selengkapnya, lihat enkripsi data transparan dengan dukungan BYOK.

- Perlindungan dari penghapusan sementara dan Pembersihan harus diaktifkan di vault utama

- Anda harus telah membuat identitas terkelola yang ditetapkan oleh pengguna dan memberikannya izin TDE yang diperlukan (Dapatkan, Bungkus Kunci, Buka Bungkus Kunci) pada brankas kunci di atas. Untuk membuat identitas terkelola yang ditetapkan oleh pengguna, lihat Membuat identitas terkelola yang ditetapkan oleh pengguna.

- Anda harus memiliki Azure PowerShell yang diinstal dan bekerja.

- [Direkomendasikan tetapi opsional] Buat material kunci untuk pelindung TDE dalam modul keamanan perangkat keras (HSM) atau penyimpanan kunci lokal terlebih dahulu, dan impor material kunci ke Azure Key Vault. Ikuti instruksi untuk menggunakan modul keamanan perangkat keras (HSM) dan Key Vault untuk belajar lebih banyak.

Buat server yang dikonfigurasi dengan TDE dengan kunci yang dikelola pelanggan (CMK)

Langkah-langkah berikut menguraikan proses pembuatan server logis Azure SQL Database baru dan database baru dengan identitas terkelola yang ditetapkan oleh pengguna. Identitas terkelola yang ditetapkan pengguna diperlukan guna mengonfigurasi kunci yang dikelola pelanggan untuk TDE pada waktu pembuatan server.

Telusuri halaman opsi Pilih penyebaran SQL di portal Azure.

Jika Anda belum masuk ke portal Azure, masuk jika diminta.

Di bawah database SQL, biarkan Jenis sumber daya diatur ke Database tunggal dan pilih Buat.

Pada tab Dasar formulir Buat Database SQL, di bawah Detail proyek, pilih Langganan Azure yang diinginkan.

Untuk Grup sumber daya, pilih Buat baru, masukkan nama untuk grup sumber daya, lalu pilih OK.

Untuk Nama database masukkan

ContosoHR.Untuk Server, pilih Buat baru,dan isi formulir Server baru dengan nilai berikut ini:

- Nama server: Masukkan nama server unik. Nama server harus unik secara global untuk semua server di Azure, bukan hanya unik dalam langganan. Masukkan sesuatu seperti

mysqlserver135, dan portal Microsoft Azure akan memberi tahu Anda apakah tersedia atau tidak. - Masuk admin server: Masukkan ID masuk admin, misalnya:

azureuser. - Kata sandi: Masukkan kata sandi yang memenuhi persyaratan sandi, dan masukkan lagi di bidang Konfirmasi sandi.

- Lokasi: Pilih lokasi dari menu drop-down

- Nama server: Masukkan nama server unik. Nama server harus unik secara global untuk semua server di Azure, bukan hanya unik dalam langganan. Masukkan sesuatu seperti

Pilih Berikutnya: Jaringan di bagian bawah halaman.

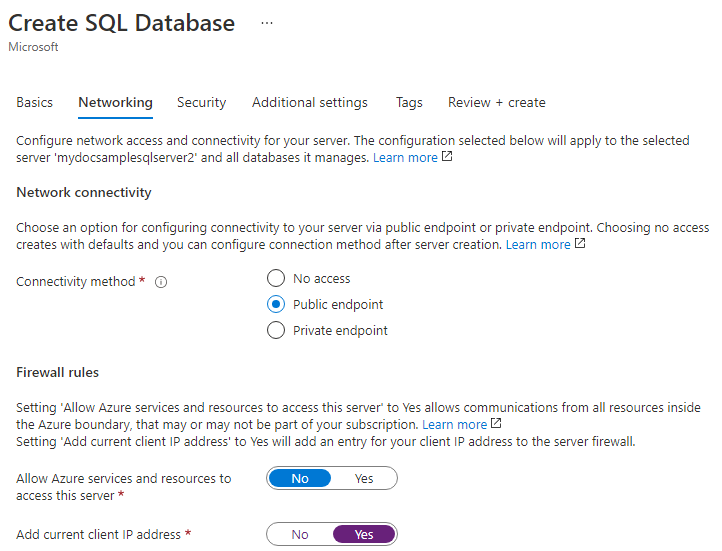

Pada tab Jaringan, untuk metode Konektivitas, pilih Titik akhir publik.

Untuk aturan Firewall, atur Tambahkan alamat IP klien saat ini ke Ya. Biarkan Izinkan layanan dan sumber daya Azure untuk mengakses server ini diatur ke Tidak.

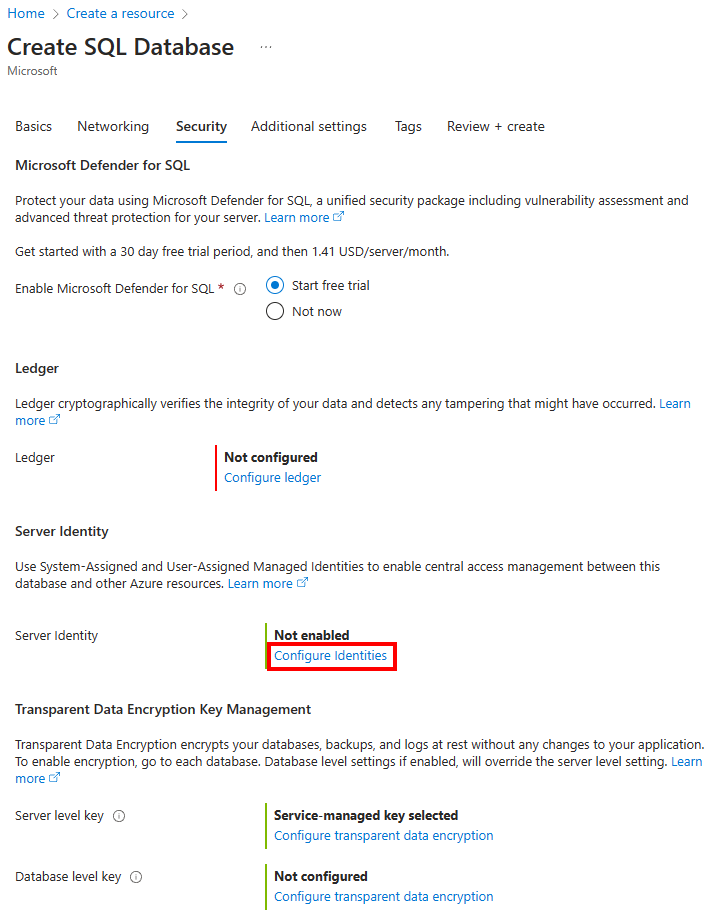

Pilih Berikutnya: Keamanan di bagian bawah halaman.

Pada tab Keamanan, di bawah Identitas Server, pilih Konfigurasikan Identitas.

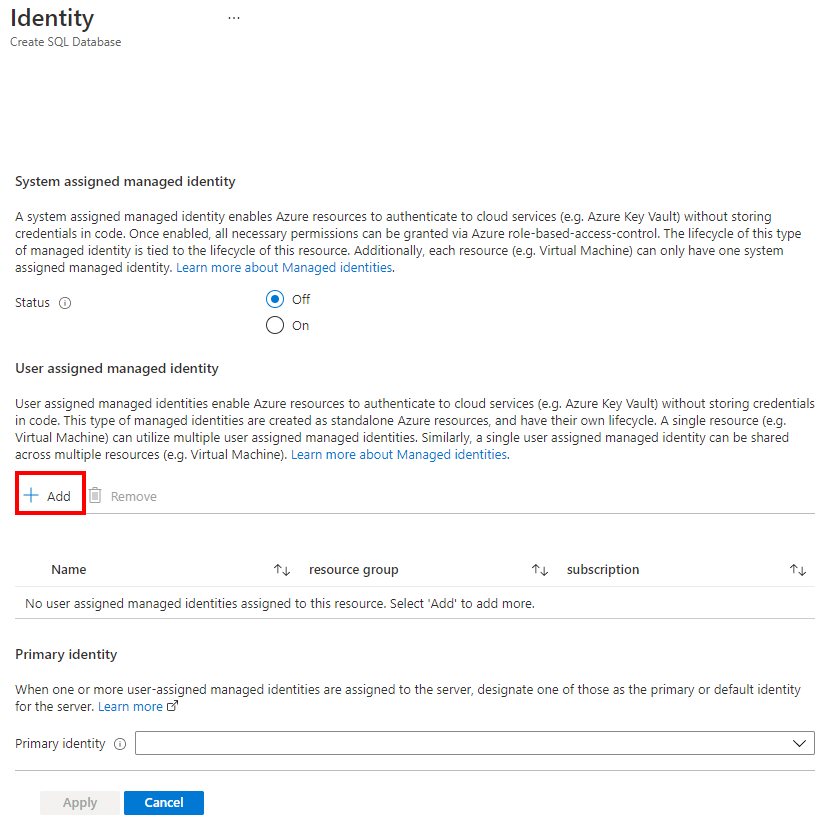

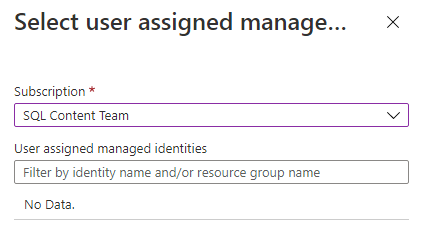

Pada panel Identitas , pilih Nonaktif untuk Identitas terkelola yang ditetapkan sistem lalu pilih Tambahkan di bawah Identitas terkelola yang ditetapkan pengguna. Pilih Langganan yang diinginkan lalu di bawah Identitas terkelola yang ditetapkan pengguna, pilih identitas terkelola yang ditetapkan pengguna yang diinginkan dari langganan yang dipilih. Kemudian pilih tombol Tambahkan.

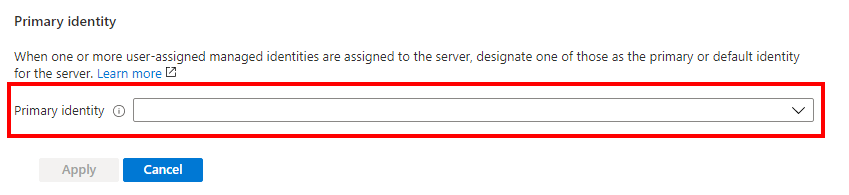

Di bagian Identitas utama, pilih identitas terkelola yang ditetapkan pengguna yang sama dengan yang dipilih pada langkah sebelumnya.

Pilih Terapkan

Pada tab Keamanan, di bawah Manajemen Kunci Enkripsi Data Transparan, Anda memiliki opsi untuk mengonfigurasi enkripsi data transparan untuk server atau database.

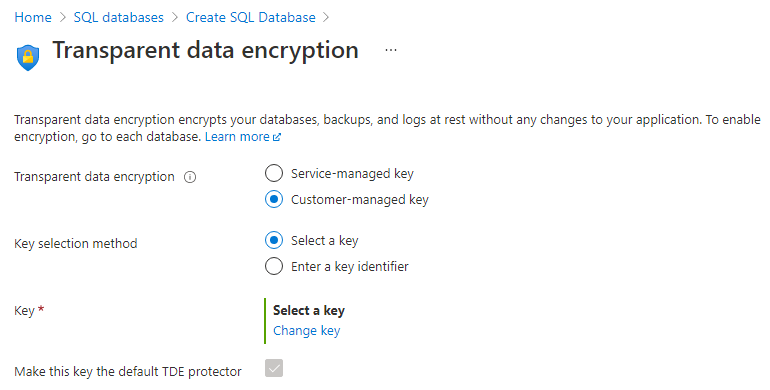

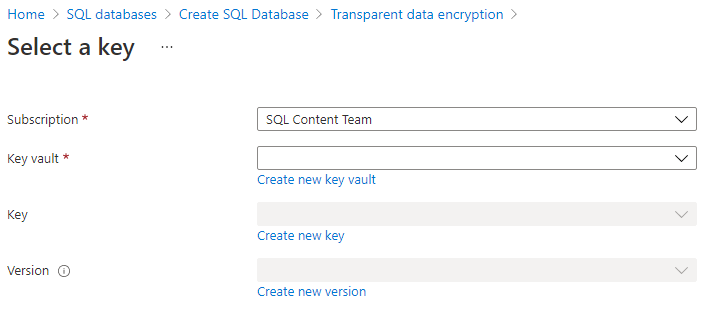

- Untuk Kunci tingkat server: Pilih Konfigurasikan enkripsi data transparan. Pilih Kunci yang Dikelola Pelanggan, dan opsi untuk memilih Pilih kunci akan muncul. Pilih Ubah kunci. Pilih Langganan yang diinginkan, Brankas kunci, Kunci, dan Versi untuk kunci yang dikelola pelanggan yang akan digunakan untuk TDE. Pilih tombol Pilih.

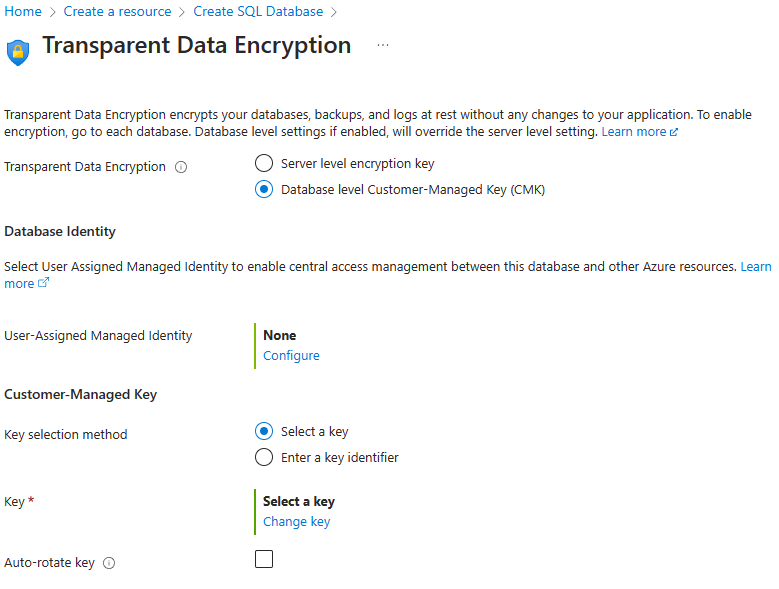

- Untuk Kunci tingkat database: Pilih Konfigurasikan enkripsi data transparan. Pilih Kunci yang Dikelola Pelanggan tingkat database, dan opsi untuk mengonfigurasi Identitas Database dan Kunci yang Dikelola Pelanggan akan muncul. Pilih Konfigurasikan untuk mengonfigurasi Identitas Terkelola yang Ditetapkan Pengguna untuk database, mirip dengan langkah 13. Pilih Ubah kunci untuk mengonfigurasi Kunci yang Dikelola Pelanggan. Pilih Langganan yang diinginkan, Brankas kunci, Kunci, dan Versi untuk kunci yang dikelola pelanggan yang akan digunakan untuk TDE. Anda juga memiliki opsi untuk mengaktifkan Kunci putar otomatis di menu Enkripsi Data Transparan. Pilih tombol Pilih.

Pilih Terapkan

Pilih Tinjau + buat di bagian bawah halaman

Pada halaman Tinjau + buat, setelah mengulas, pilih Buat.

Langkah berikutnya

- Mulai dengan integrasi Azure Key Vault dan dukungan Bring Your Own Key untuk TDE: Aktifkan TDE menggunakan kunci Anda sendiri dari Key Vault.