Memutar pelindung Enkripsi data transparan (TDE)

Berlaku untuk: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (hanya kumpulan SQL khusus)

Artikel ini menjelaskan rotasi kunci untuk server menggunakan pelindung TDE dari Azure Key Vault. Memutar pelindung TDE logis untuk server berarti beralih ke kunci asimetris baru yang melindungi database di server. Rotasi kunci adalah operasi online dan hanya butuh beberapa detik untuk selesai, karena ini hanya mendeskripsi dan mengenkripsi ulang kunci enkripsi data database, bukan seluruh database.

Artikel ini membahas metode otomatis dan manual untuk memutar pelindung TDE di server.

Pertimbangan penting saat memutar pelindung TDE

- Ketika pelindung TDE diubah/diputar, cadangan lama database, termasuk file log yang dicadangkan, tidak diperbarui untuk menggunakan pelindung TDE terbaru. Untuk memulihkan backup yang dienkripsi dengan pelindung TDE dari Key Vault, pastikan bahwa material kunci tersedia untuk server target. Oleh karena itu, sebaiknya Anda menyimpan semua versi lama pelindung TDE di Azure Key Vault (AKV), sehingga cadangan database dapat dipulihkan.

- Bahkan saat beralih dari kunci yang dikelola pelanggan (CMK) ke kunci yang dikelola layanan, simpan semua kunci yang digunakan sebelumnya di AKV. Hal ini memastikan pencadangan database, termasuk file log cadangan, dapat dipulihkan dengan pelindung TDE yang disimpan di AKV.

- Selain cadangan lama, file log transaksi mungkin juga memerlukan akses ke pelindung TDE yang lebih lama. Untuk menentukan apakah ada log yang tersisa yang masih memerlukan kunci yang lebih lama, setelah melakukan rotasi kunci, gunakan tampilan manajemen dinamis (DMV) sys.dm_db_log_info. DMV ini mengembalikan informasi tentang file log virtual (VLF) log transaksi bersama dengan thumbprint kunci enkripsi VLF-nya.

- Kunci yang lebih lama harus disimpan di AKV dan tersedia untuk server berdasarkan periode retensi cadangan yang dikonfigurasi sebagai bagian belakang kebijakan retensi cadangan pada database. Ini membantu memastikan cadangan Retensi Jangka Panjang (LTR) di server masih dapat dipulihkan menggunakan kunci yang lebih lama.

Catatan

Kumpulan SQL khusus yang dijeda di Azure Synapse Analytics harus dilanjutkan sebelum putaran kunci.

Artikel ini berlaku untuk kumpulan SQL khusus Azure SQL Database, Azure SQL Managed Instance, dan Azure Synapse Analytics (sebelumnya SQL DW). Untuk dokumentasi tentang enkripsi data transparan (TDE) untuk kumpulan SQL khusus di dalam ruang kerja Synapse, lihat Enkripsi Azure Synapse Analytics.

Penting

Jangan menghapus versi kunci sebelumnya setelah rollover. Saat kunci di-roll over, beberapa data masih dienkripsi dengan kunci sebelumnya, seperti cadangan database yang lebih lama, file log cadangan dan file log transaksi.

Prasyarat

- Panduan cara ini mengasumsikan bahwa Anda sudah menggunakan kunci dari Azure Key Vault sebagai pelindung TDE untuk Azure SQL Database atau Azure Synapse Analytics. Lihat Enkripsi data transparan dengan Dukungan BYOK.

- Anda harus memiliki Azure PowerShell yang diinstal dan bekerja.

Tip

Direkomendasikan tetapi opsional - buat bahan kunci untuk pelindung TDE dalam modul keamanan perangkat keras (HSM) atau penyimpanan kunci lokal terlebih dahulu, dan impor materi kunci ke Azure Key Vault. Ikuti instruksi untuk menggunakan modul keamanan perangkat keras (HSM) dan Key Vault untuk belajar lebih banyak.

Masuk ke portal Azure

Rotasi kunci otomatis

Rotasi otomatis untuk pelindung TDE dapat diaktifkan saat mengonfigurasi pelindung TDE untuk server atau database, dari portal Azure atau menggunakan perintah PowerShell atau Azure CLI di bawah ini. Setelah diaktifkan, server atau database akan terus memeriksa brankas kunci untuk versi baru kunci yang digunakan sebagai pelindung TDE. Jika versi baru kunci terdeteksi, pelindung TDE di server atau database akan secara otomatis diputar ke versi kunci terbaru dalam waktu 24 jam.

Rotasi otomatis di server, database, atau instans terkelola dapat digunakan dengan rotasi kunci otomatis di Azure Key Vault untuk mengaktifkan rotasi sentuhan nol end-to-end untuk kunci TDE.

Catatan

Jika server atau instans terkelola memiliki replikasi geografis yang dikonfigurasi, sebelum mengaktifkan rotasi otomatis, panduan tambahan perlu diikuti seperti yang dijelaskan di sini.

Menggunakan Portal Azure:

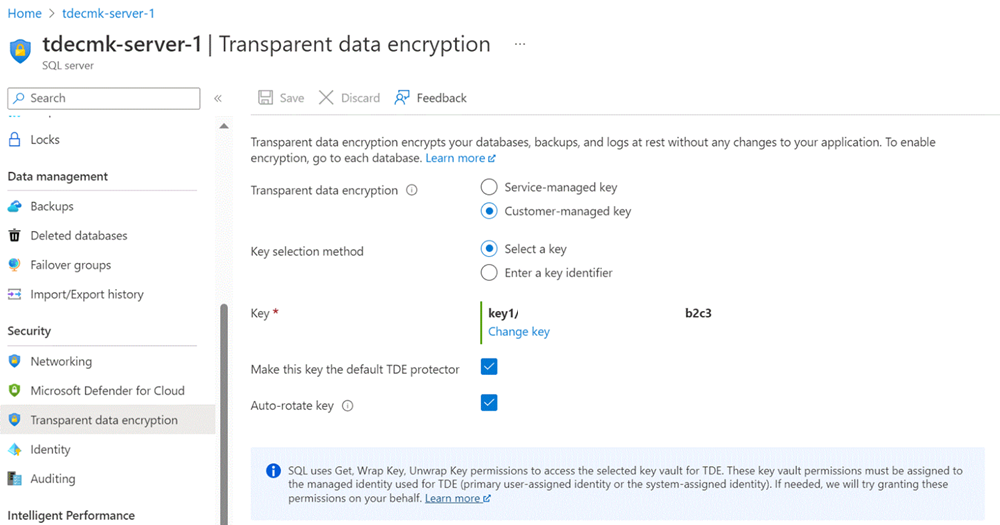

- Telusuri ke bagian Enkripsi data transparan untuk server atau instans terkelola yang ada.

- Pilih opsi Kunci yang dikelola pelanggan dan pilih brankas kunci dan kunci yang akan digunakan sebagai pelindung TDE.

- Centang kotak Centang tombol putar otomatis.

- Pilih Simpan.

Rotasi kunci otomatis di tingkat database

Rotasi kunci otomatis juga dapat diaktifkan di tingkat database untuk Azure SQL Database. Ini berguna ketika Anda ingin mengaktifkan rotasi kunci otomatis hanya untuk satu atau subset database di server. Untuk informasi selengkapnya, lihat Identitas dan manajemen kunci untuk TDE dengan kunci yang dikelola pelanggan tingkat database.

Untuk informasi portal Azure tentang menyiapkan rotasi kunci otomatis di tingkat database, lihat Memperbarui Azure SQL Database yang sudah ada dengan kunci yang dikelola pelanggan tingkat database.

Rotasi kunci otomatis untuk konfigurasi replikasi geografis

Dalam konfigurasi replikasi geografis Azure SQL Database di mana server utama diatur untuk menggunakan TDE dengan CMK, server sekunder juga perlu dikonfigurasi untuk mengaktifkan TDE dengan CMK dengan kunci yang sama yang digunakan pada primer.

Menggunakan Portal Azure:

Telusuri ke bagian Enkripsi data transparan untuk server utama .

Pilih opsi Kunci yang dikelola pelanggan dan pilih brankas kunci dan kunci yang akan digunakan sebagai pelindung TDE.

Centang kotak Centang tombol putar otomatis.

Pilih Simpan.

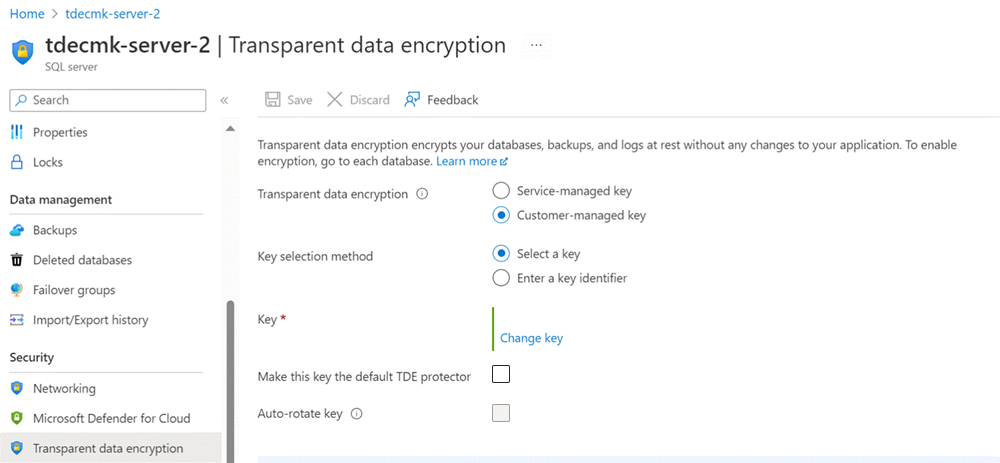

Telusuri ke bagian Enkripsi data transparan untuk server sekunder .

Pilih opsi Kunci yang dikelola pelanggan dan pilih brankas kunci dan kunci yang akan digunakan sebagai pelindung TDE. Gunakan kunci yang sama seperti yang Anda gunakan untuk server utama.

Hapus centang Jadikan kunci ini sebagai pelindung TDE default.

Pilih Simpan.

Ketika kunci diputar di server utama, kunci secara otomatis ditransfer ke server sekunder.

Menggunakan kunci yang berbeda untuk setiap server

Dimungkinkan untuk mengonfigurasi server utama dan sekunder dengan kunci brankas kunci yang berbeda saat mengonfigurasi TDE dengan CMK di portal Azure. Tidak terbukti dalam portal Azure bahwa kunci yang digunakan untuk melindungi server utama juga merupakan kunci yang sama yang melindungi database utama yang telah direplikasi ke server sekunder. Namun, Anda dapat menggunakan PowerShell, Azure CLI, atau REST API untuk mendapatkan detail tentang kunci yang digunakan di server. Ini menunjukkan bahwa kunci yang diputar otomatis ditransfer dari server utama ke server sekunder.

Berikut adalah contoh penggunaan perintah PowerShell untuk memeriksa kunci yang ditransfer dari server utama ke server sekunder setelah rotasi kunci.

Jalankan perintah berikut di server utama untuk menampilkan detail kunci server:

Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Anda akan melihat hasil yang serupa dengan berikut ini:

ResourceGroupName : <SQLDatabaseResourceGroupName> ServerName : <logicalServerName> ServerKeyName : <keyVaultKeyName> Type : AzureKeyVault Uri : https://<keyvaultname>.vault.azure.net/keys/<keyName>/<GUID> Thumbprint : <thumbprint> CreationDate : 12/13/2022 8:56:32 PMJalankan perintah yang sama

Get-AzSqlServerKeyVaultKeydi server sekunder:Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Jika server sekunder memiliki pelindung TDE default menggunakan kunci yang berbeda dari server utama, Anda akan melihat dua (atau lebih) kunci. Kunci pertama adalah pelindung TDE default, dan kunci kedua adalah kunci yang digunakan di server utama yang digunakan untuk melindungi database yang direplikasi.

Ketika kunci diputar di server utama, kunci secara otomatis ditransfer ke server sekunder. Jika Anda menjalankannya

Get-AzSqlServerKeyVaultKeylagi di server utama, Anda akan melihat dua kunci. Kunci pertama adalah kunci asli, dan kunci kedua, yang merupakan kunci saat ini yang dihasilkan sebagai bagian dari rotasi kunci.Get-AzSqlServerKeyVaultKeyMenjalankan perintah di server sekunder juga harus menampilkan kunci yang sama yang ada di server utama. Ini mengonfirmasi bahwa kunci yang diputar di server utama secara otomatis ditransfer ke server sekunder, dan digunakan untuk melindungi replika database.

Putaran kunci manual

Rotasi kunci manual menggunakan perintah berikut untuk menambahkan kunci baru, yang dapat berada di bawah nama kunci baru atau bahkan brankas kunci lain. Menggunakan dukungan pendekatan ini menambah kunci yang sama ke key vault yang berbeda untuk mendukung skenario geo-dr dan ketersediaan tinggi. Rotasi kunci manual juga dapat dilakukan menggunakan portal Azure.

Dengan rotasi kunci manual, ketika versi kunci baru dihasilkan di brankas kunci (baik secara manual atau melalui kebijakan rotasi kunci otomatis di brankas kunci), hal yang sama harus diatur secara manual sebagai pelindung TDE di server.

Catatan

Panjang gabungan untuk nama key vault dan nama kunci tidak boleh lebih dari 94 karakter.

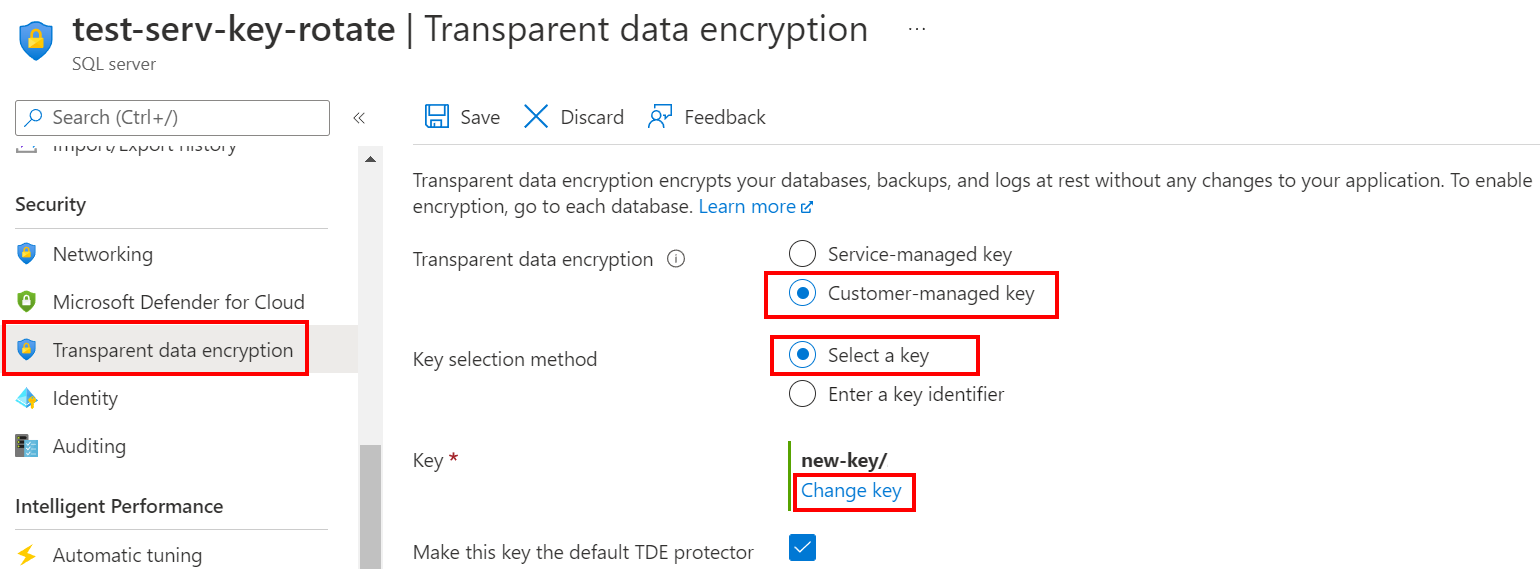

Menggunakan portal Microsoft Azure:

- Telusuri ke menu Enkripsi data transparan untuk server atau instans terkelola yang ada.

- Pilih opsi Kunci yang dikelola pelanggan dan pilih brankas kunci dan kunci yang akan digunakan sebagai pelindung TDE baru.

- Pilih Simpan.

Alihkan mode pelindung TDE

Menggunakan portal Azure untuk mengalihkan pelindung TDE dari mode Yang dikelola Microsoft ke BYOK:

- Telusuri ke menu Enkripsi data transparan untuk server atau instans terkelola yang ada.

- Pilih opsi Kunci yang dikelola pelanggan.

- Pilih brankas kunci dan kunci yang akan digunakan sebagai pelindung TDE.

- Pilih Simpan.

Konten terkait

Jika ada risiko keamanan, pelajari cara menghapus pelindung TDE yang berpotensi disusupi: Menghapus kunci yang berpotensi disusupi.

Mulai dengan integrasi Azure Key Vault dan dukungan Bring Your Own Key untuk TDE: Aktifkan TDE menggunakan kunci Anda sendiri dari Key Vault menggunakan PowerShell.