Menggunakan identitas terkelola

Artikel ini memperlihatkan kepada Anda cara membuat dan menggunakan identitas terkelola di Azure Web PubSub.

Penting

Azure Web PubSub hanya dapat mendukung satu identitas terkelola. Anda dapat menambahkan identitas yang ditetapkan sistem atau identitas yang ditetapkan pengguna.

Tambahkan identitas yang ditetapkan sistem

Untuk menyiapkan identitas terkelola di portal Azure, buat instans Azure Web PubSub, lalu aktifkan fitur tersebut.

Di portal Azure, buat sumber daya Web PubSub. Buka sumber daya di portal.

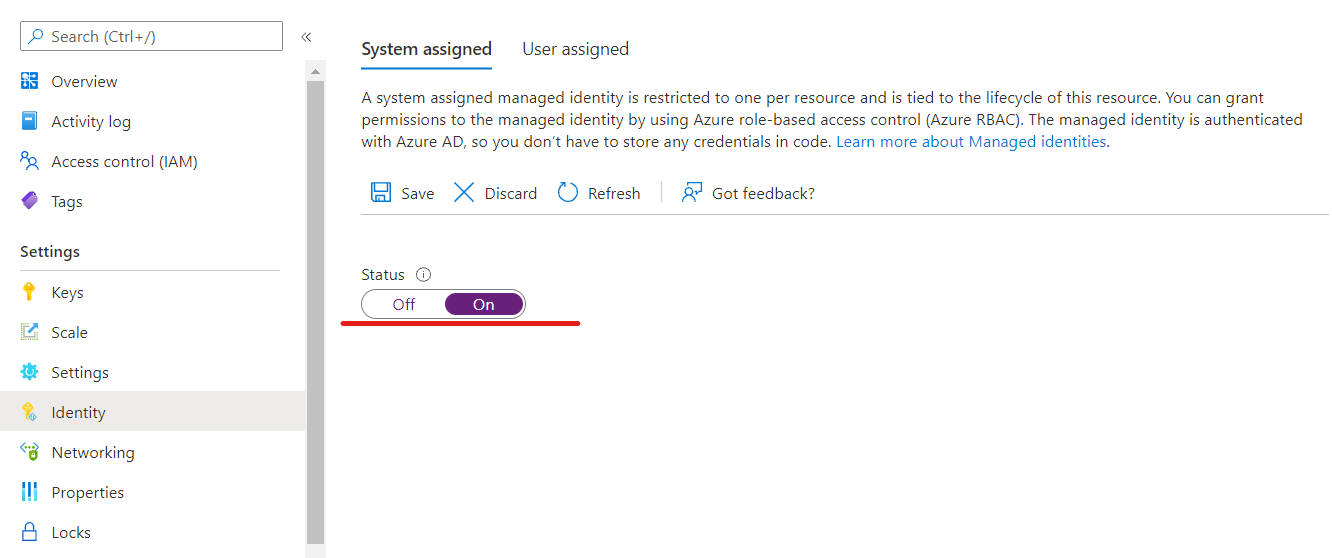

Di menu sebelah kiri, pilih Identitas.

Pilih tab Sistem yang ditetapkan, lalu atur Status ke Aktif. Pilih Simpan.

Menambahkan identitas yang ditetapkan pengguna

Untuk membuat sumber daya Web PubSub dengan menggunakan identitas yang ditetapkan pengguna, buat identitas, lalu tambahkan pengidentifikasi sumber daya identitas ke layanan Anda.

Buat sumber daya identitas terkelola yang ditetapkan pengguna.

Di portal Azure, buat sumber daya Web PubSub. Buka sumber daya di portal.

Di menu sebelah kiri, pilih Identitas.

Pilih tab Ditetapkan pengguna, lalu pilih Tambahkan.

Cari identitas yang Anda buat dan pilih. Pilih Tambahkan.

Gunakan identitas terkelola dalam skenario peristiwa klien

Azure Web PubSub adalah layanan yang dikelola sepenuhnya, sehingga Anda tidak dapat menggunakan identitas terkelola untuk mendapatkan token secara manual. Sebagai gantinya, ketika Web PubSub mengirim peristiwa ke penanganan aktivitas, web PubSub menggunakan identitas terkelola untuk mendapatkan token akses. Layanan kemudian mengatur token akses di Authorization header permintaan HTTP.

Menyiapkan autentikasi identitas terkelola untuk penanganan aktivitas

Tambahkan identitas yang ditetapkan sistem atau identitas yang ditetapkan pengguna.

Buka Mengonfigurasi pengaturan hub dan menambahkan atau mengedit penanganan aktivitas upstram.

Di bawah Autentikasi, pilih Gunakan Identitas Terkelola, lalu pilih kotak centang Tentukan audiens token yang dikeluarkan. Audiens menjadi

audklaim dalam token akses. Klaim dapat menjadi bagian dari validasi untuk penanganan aktivitas Anda.Untuk autentikasi, Anda dapat memilih salah satu opsi berikut:

- Gunakan aplikasi Microsoft Entra yang sudah ada. ID aplikasi aplikasi yang Anda pilih digunakan.

- Gunakan URI ID Aplikasi dari perwakilan layanan.

Penting

Menggunakan sumber daya kosong benar-benar memperoleh target token untuk Microsoft Graph. Saat ini, Microsoft Graph mengaktifkan enkripsi token, sehingga tidak didukung bagi aplikasi untuk mengautentikasi token selain dengan Microsoft Graph. Anda harus selalu membuat perwakilan layanan untuk mewakili target upstram Anda. Atur nilai ID Aplikasi atau URI ID Aplikasi untuk perwakilan layanan yang Anda buat.

Autentikasi di aplikasi Azure Functions

Anda dapat dengan mudah mengatur validasi akses untuk aplikasi Functions tanpa membuat perubahan kode.

Di portal Azure, buka aplikasi Functions.

Di menu sebelah kiri, pilih Autentikasi.

Pilih Tambahkan IdP.

Pada tab Dasar , untuk Penyedia identitas, pilih Microsoft.

Agar Tindakan diambil saat permintaan tidak diautentikasi, pilih Masuk dengan ID Microsoft Entra.

Opsi untuk membuat pendaftaran baru dipilih secara default. Anda dapat mengubah nama pendaftaran. Untuk informasi selengkapnya tentang cara mengaktifkan penyedia Microsoft Entra, lihat Mengonfigurasi aplikasi Azure App Service atau Azure Functions Anda untuk menggunakan masuk ID Microsoft Entra.

Buka sumber daya Web PubSub Anda dan tambahkan identitas yang ditetapkan sistem atau identitas yang ditetapkan pengguna.

Di menu sebelah kiri untuk sumber daya Web PubSub Anda, pilih Pengaturan.

Pilih Edit untuk mengedit pengaturan hub Anda, lalu pilih Edit untuk mengedit pengaturan penanganan aktivitas Anda. Di bawah Autentikasi, pilih Gunakan Identitas Terkelola dan pilih kotak centang Pilih dari aplikasi yang sudah ada. Pilih aplikasi yang Anda buat.

Setelah Anda mengonfigurasi pengaturan ini, aplikasi Functions menolak permintaan yang tidak memiliki token akses di header.

Memvalidasi token akses

Jika Anda tidak menggunakan fitur Web Apps dari Azure App Service atau Azure Functions, Anda juga dapat memvalidasi token.

Token di header Authorization adalah token akses platform identitas Microsoft.

Untuk memvalidasi token akses, aplikasi Anda juga harus memvalidasi audiens dan token penandatanganan. Token penandatanganan harus divalidasi terhadap nilai dalam dokumen penemuan OpenID. Misalnya, lihat versi dokumen independen penyewa.

Middleware Microsoft Entra memiliki kemampuan bawaan untuk memvalidasi token akses. Anda dapat menelusuri sampel kami untuk menemukan sampel yang ditulis dalam bahasa yang ingin Anda gunakan.

Kami menyediakan pustaka dan sampel kode yang menunjukkan kepada Anda cara menangani validasi token. Beberapa pustaka mitra sumber terbuka juga tersedia untuk validasi JSON Web Token (JWT). Setidaknya ada satu opsi untuk hampir setiap platform dan bahasa. Untuk informasi selengkapnya tentang pustaka otorisasi Microsoft Entra dan sampel kode, lihat pustaka autentikasi platform identitas Microsoft.

Jika penanganan aktivitas menghosting di Azure Functions atau Web Apps, cara mudahnya adalah dengan mengonfigurasi masuk Microsoft Entra.

Menggunakan identitas terkelola untuk referensi brankas kunci

Web PubSub dapat mengakses brankas kunci untuk mendapatkan rahasia dengan menggunakan identitas terkelola.

Tambahkan identitas yang ditetapkan sistem atau identitas yang ditetapkan pengguna untuk Azure Web PubSub.

Di brankas kunci, berikan izin baca rahasia untuk identitas terkelola dengan menggunakan kebijakan akses. Untuk informasi selengkapnya, lihat Menetapkan kebijakan akses brankas kunci di portal Azure.

Saat ini, fitur ini dapat digunakan dalam skenario berikut:

- Gunakan sintaks

{@Microsoft.KeyVault(SecretUri=<secret-identity>)}untuk mendapatkan rahasia dari brankas kunci di pengaturan templat URL penanganan aktivitas.