Konfigurasikan otorisasi Multipengguna menggunakan Resource Guard di Azure Backup

Artikel ini menjelaskan cara mengonfigurasi otorisasi Multi-pengguna (MUA) untuk Azure Backup guna menambahkan lapisan perlindungan tambahan ke operasi penting pada vault Layanan Pemulihan Anda.

Artikel ini menunjukkan pembuatan Resource Guard di penyewa berbeda yang menawarkan perlindungan maksimum. Ini juga menunjukkan cara meminta dan menyetujui permintaan untuk melakukan operasi penting menggunakan Microsoft Entra Privileged Identity Management di penyewa yang menaungi Resource Guard. Anda dapat secara opsional menggunakan mekanisme lain untuk mengelola izin JIT pada Resource Guard sesuai pengaturan.

Catatan

- Otorisasi multipengguna untuk Azure Backup tersedia di semua wilayah Azure publik.

- Otorisasi multi-pengguna menggunakan Resource Guard untuk brankas Backup sekarang tersedia secara umum. Pelajari selengkapnya.

Sebelum memulai

- Pastikan Resource Guard dan vault Recovery Services berada di wilayah Azure yang sama.

- Pastikan admin Cadangan tidak memiliki izin Kontributor di Resource Guard. Anda dapat memilih untuk memiliki Resource Guard di langganan lain dari direktori yang sama atau di direktori lain untuk memastikan isolasi maksimum.

- Pastikan bahwa langganan Anda yang berisi brankas Layanan Pemulihan serta Pelindung Sumber Daya (di langganan atau penyewa yang berbeda) sudah terdaftar untuk menggunakan penyedia Microsoft.RecoveryServices dan Microsoft.DataProtection. Untuk informasi selengkapnya, lihat Penyedia dan jenis sumber daya Azure.

Pelajari tentang berbagai skenario penggunaan MUA.

Buat Resource Guard

Admin keamanan membuat Resource Guard. Sebaiknya Anda membuat Resource Guard di langganan yang berbeda atau penyewa yang berbeda sebagai brankas. Tetapi, Resource Guard harus berada di wilayah yang sama dengan brankas. Admin Cadangan harus TIDAK memiliki akses kontributor di Resource Guard atau langganan yang memuatnya.

Pilih klien

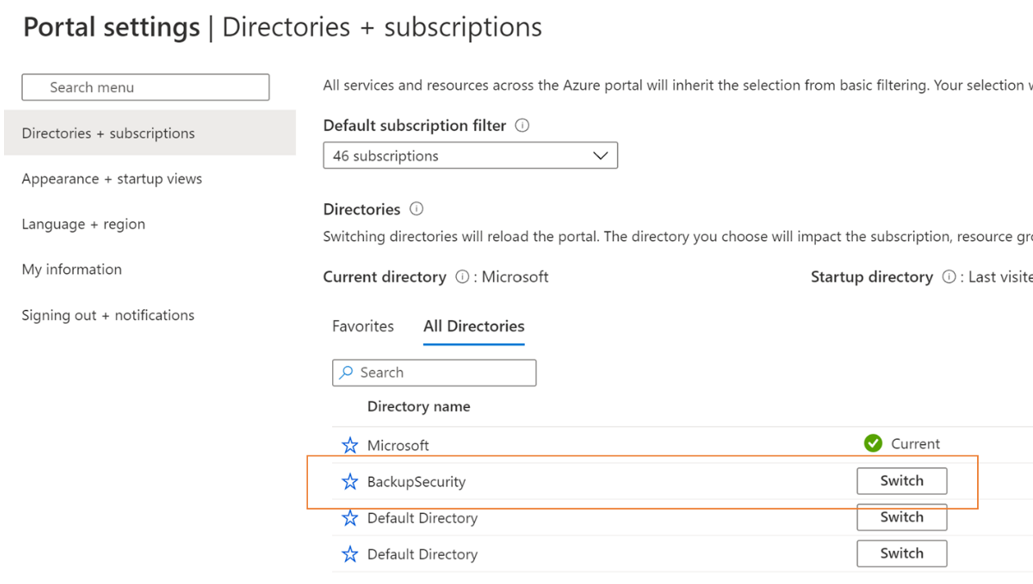

Untuk membuat Resource Guard di penyewa yang berbeda dari penyewa vault, ikuti langkah-langkah berikut:

Di portal Azure, buka direktori tempat Anda ingin membuat Resource Guard.

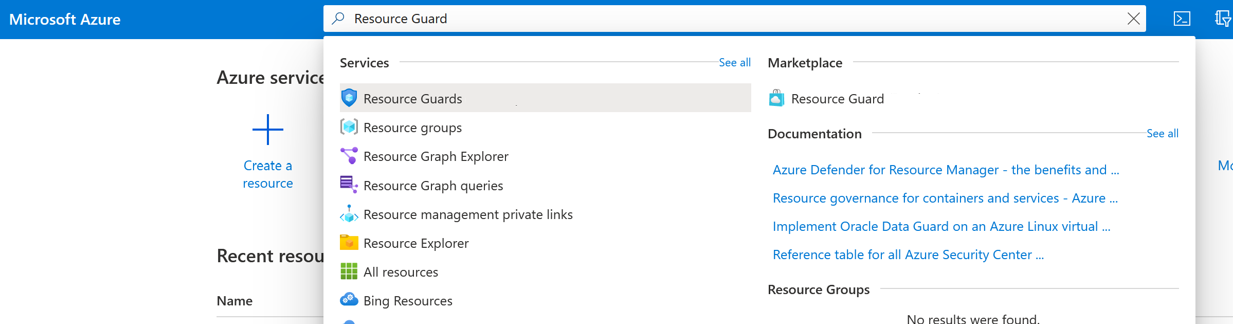

Cari Resource Guards di bilah pencarian, lalu pilih item yang sesuai dari daftar drop-down.

- Pilih Buat untuk mulai membuat Resource Guard.

- Di blade buat, isi detail yang diperlukan untuk Resource Guard ini.

- Pastikan Resource Guard berada di wilayah Azure yang sama dengan brankas Recovery Services.

- Selain itu, sangat membantu untuk menambahkan deskripsi tentang cara mendapatkan atau meminta akses untuk melakukan tindakan pada vault terkait saat diperlukan. Deskripsi ini juga akan muncul di brankas terkait untuk memandu admin cadangan dalam mendapatkan izin yang diperlukan. Anda dapat mengedit deskripsi nanti jika diperlukan, tetapi sangat dianjurkan untuk memiliki deskripsi yang terdefinisi dengan baik setiap saat.

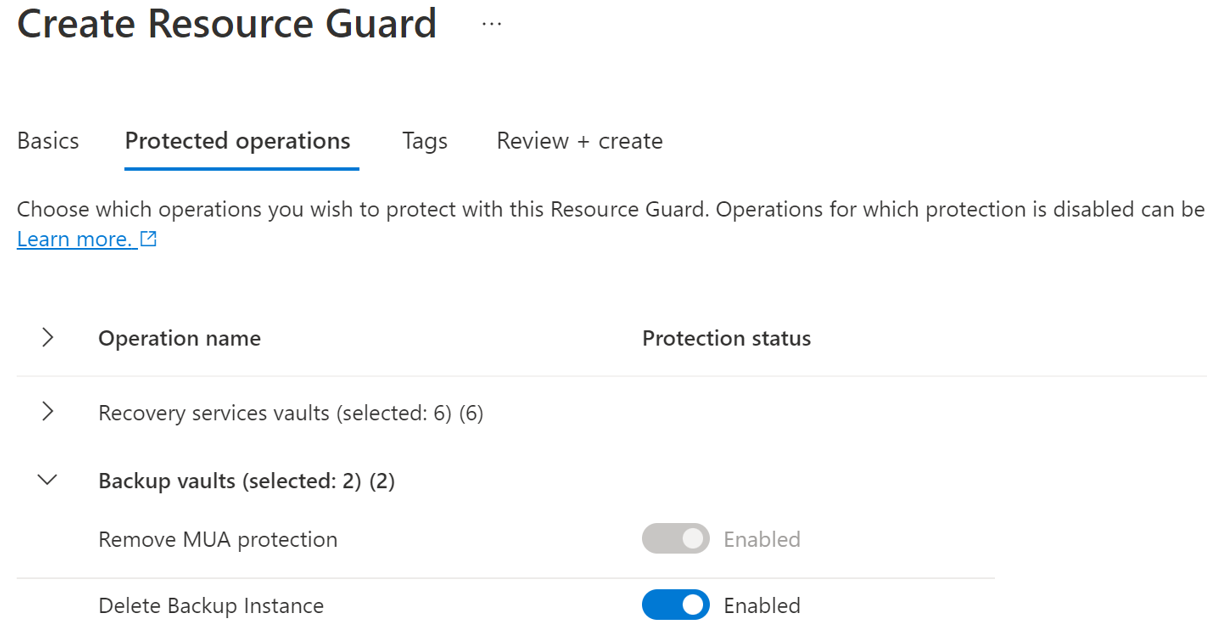

Pada tab Operasi terproteksi, pilih operasi yang perlu Anda lindungi menggunakan resource guard ini.

Anda juga dapat memilih operasi untuk perlindungan setelah membuat penjaga sumber daya.

Secara opsional, tambahkan tag apa pun ke Resource Guard sesuai persyaratan

Pilih Tinjau + Buat dan ikuti pemberitahuan untuk status dan pembuatan Resource Guard yang berhasil.

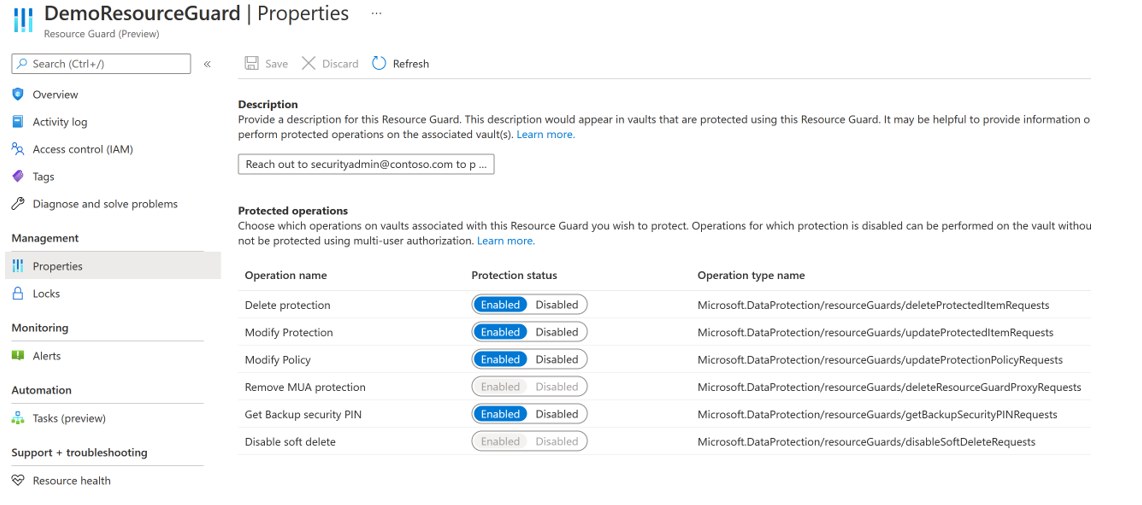

Pilih operasi yang akan dilindungi menggunakan Resource Guard

Pilih operasi yang ingin Anda lindungi menggunakan Resource Guard dari semua operasi penting yang didukung. Secara default, semua operasi penting yang didukung diaktifkan. Namun, Anda (sebagai admin keamanan) dapat membebaskan operasi tertentu agar tidak termasuk dalam purview MUA menggunakan Resource Guard.

Pilih klien

Untuk mengecualikan operasi, ikuti langkah-langkah berikut:

Di Resource Guard yang dibuat di atas, buka tab Brankas Layanan Pemulihan Properti>.

Pilih Nonaktifkan untuk operasi yang ingin Anda kecualikan agar tidak diotorisasi menggunakan Resource Guard.

Catatan

Anda tidak dapat menonaktifkan operasi yang dilindungi - Nonaktifkan penghapusan sementara dan Hapus perlindungan MUA.

Secara opsional, Anda juga dapat memperbarui deskripsi untuk Resource Guard menggunakan blade ini.

Pilih Simpan.

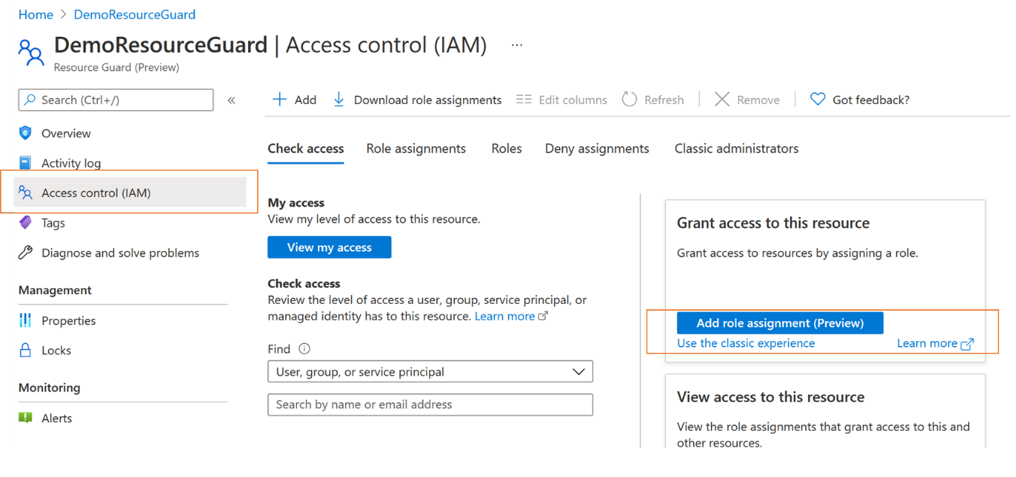

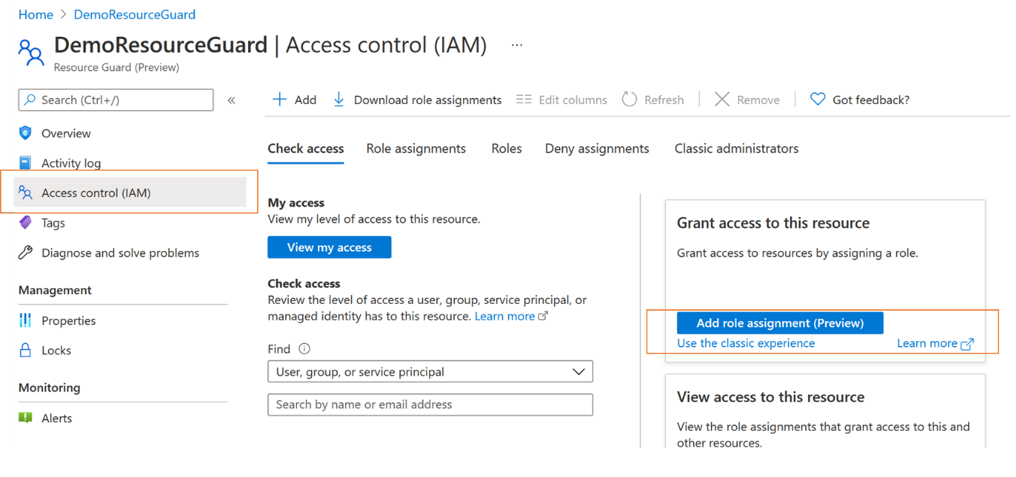

Tetapkan izin ke admin Cadangan di Resource Guard untuk mengaktifkan MUA

Untuk mengaktifkan MUA di brankas, admin brankas harus memiliki peran Pembaca di Resource Guard atau langganan yang berisi Resource Guard. Untuk menetapkan peran Pembaca di Resource Guard:

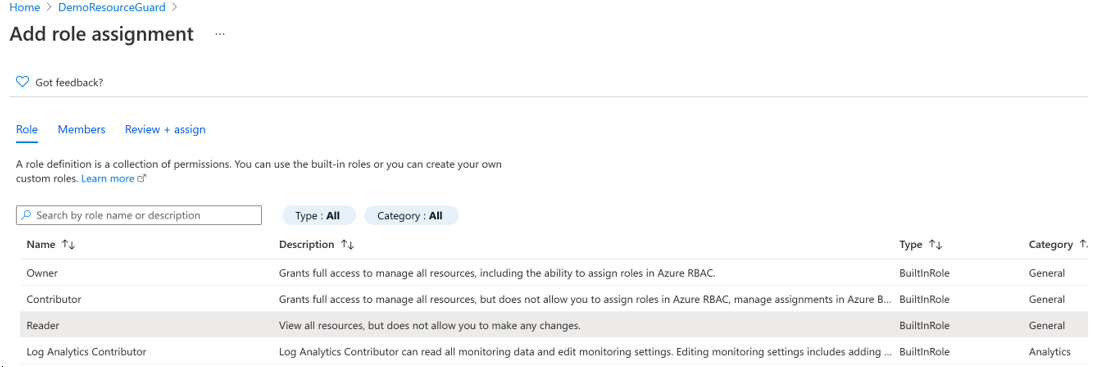

Di Resource Guard yang dibuat di atas, buka bilah Kontrol Akses (IAM), lalu buka Tambahkan penetapan peran.

Pilih Pembaca dari daftar peran bawaan, dan pilih Berikutnya.

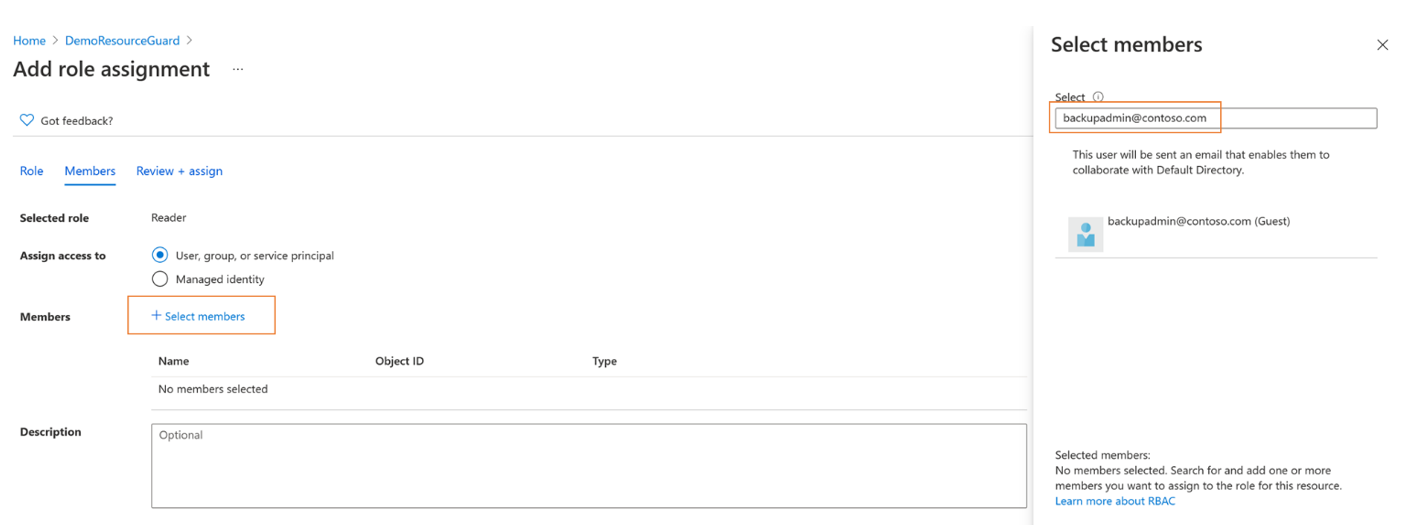

Klik Pilih anggota dan tambahkan ID email admin Cadangan untuk menambahkan mereka sebagai Pembaca. Karena admin Cadangan berada di penyewa lain dalam hal ini, mereka akan ditambahkan sebagai tamu ke penyewa yang berisi Resource Guard.

Klik Pilih lalu lanjutkan ke Tinjau + tetapkan untuk menyelesaikan penetapan peran.

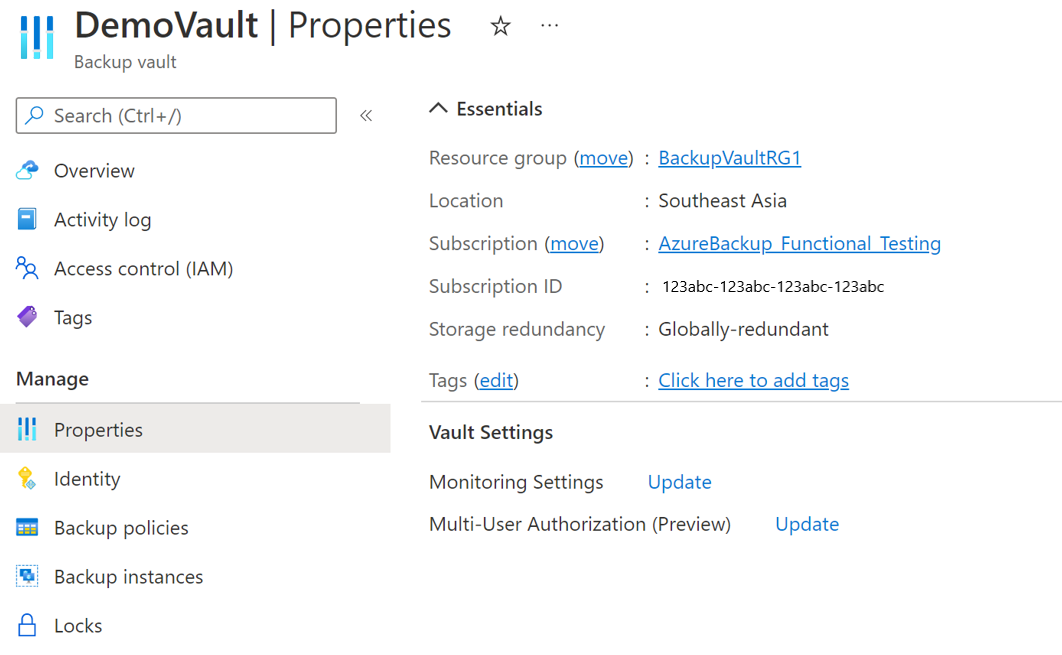

Aktifkan MUA di brankas Recovery Services

Setelah penetapan peran Pembaca di Resource Guard selesai, aktifkan otorisasi multi-pengguna pada vault (sebagai admin Cadangan) yang Anda kelola.

Pilih klien

Untuk mengaktifkan MUA pada vault, ikuti langkah-langkah ini.

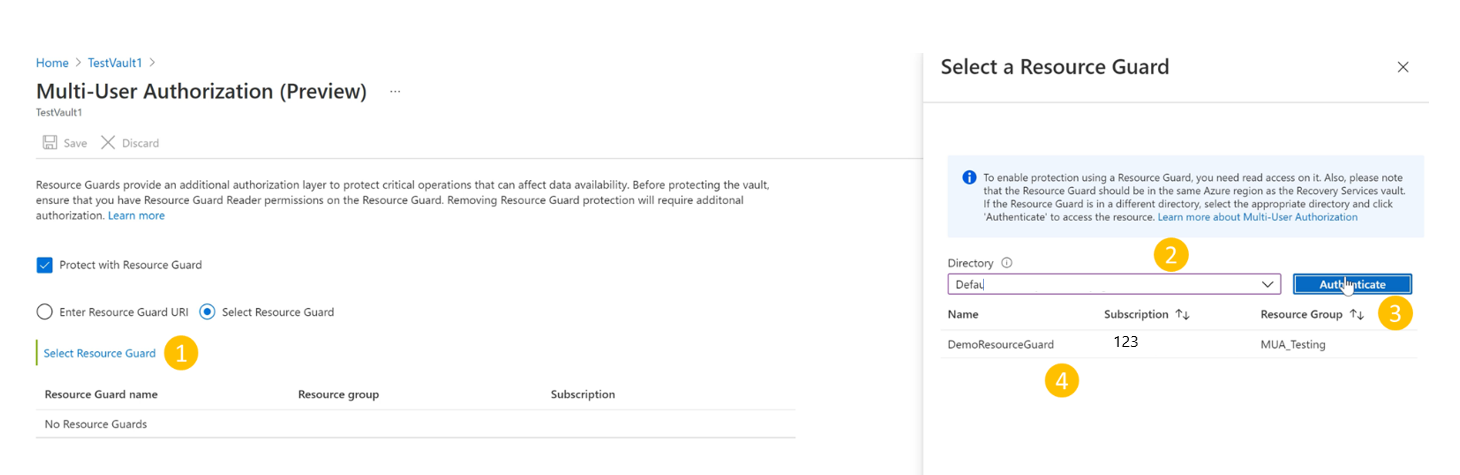

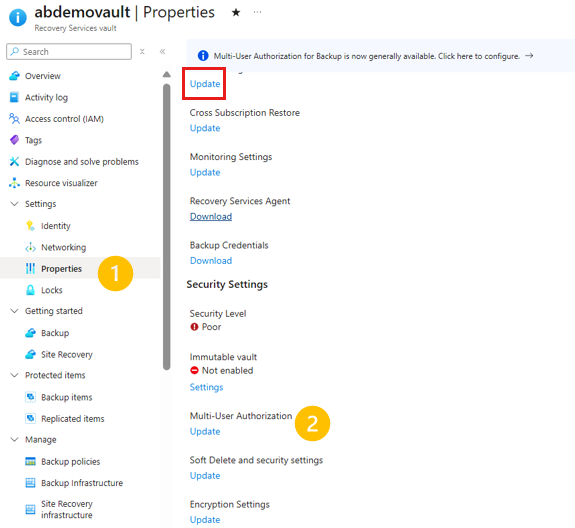

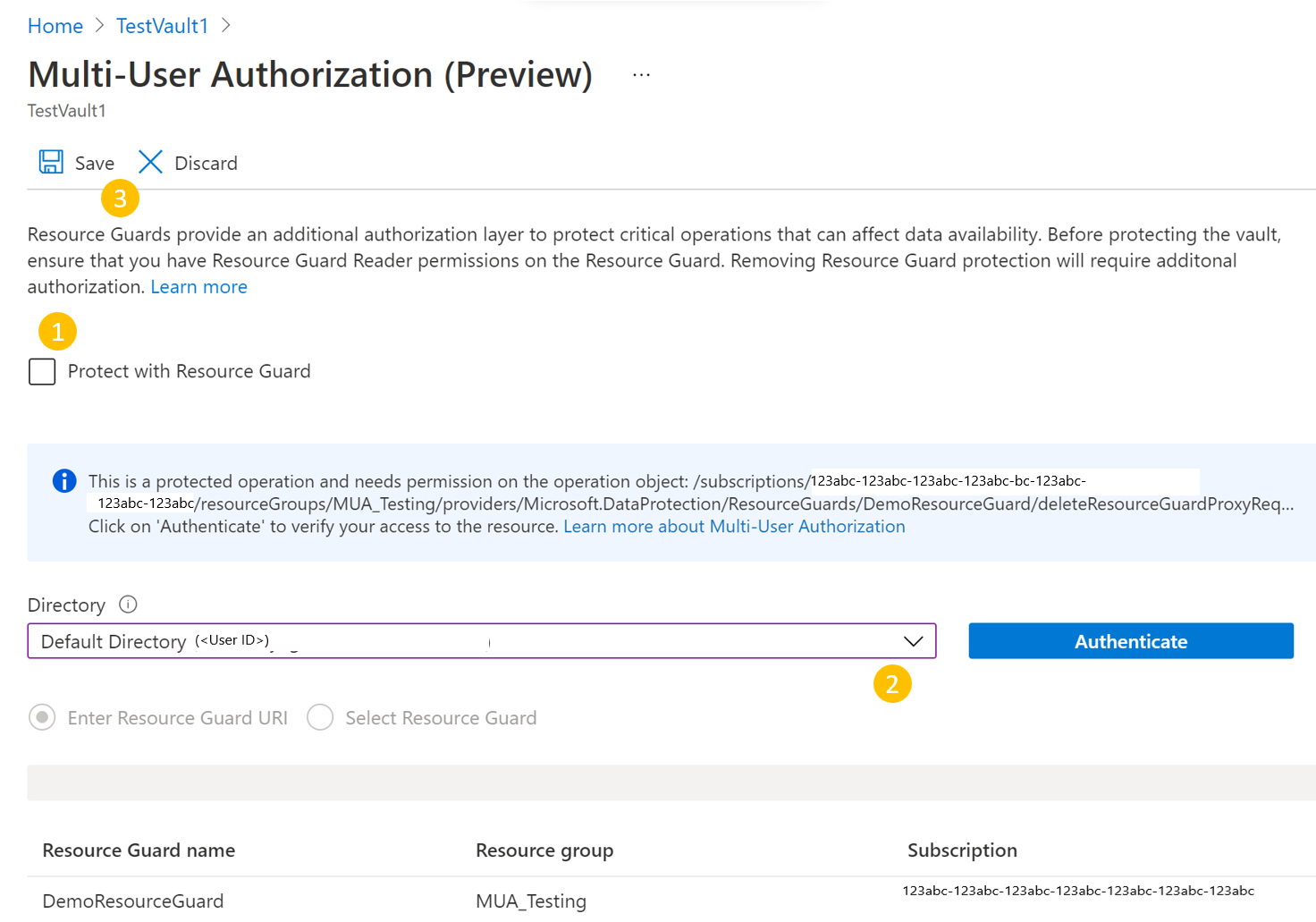

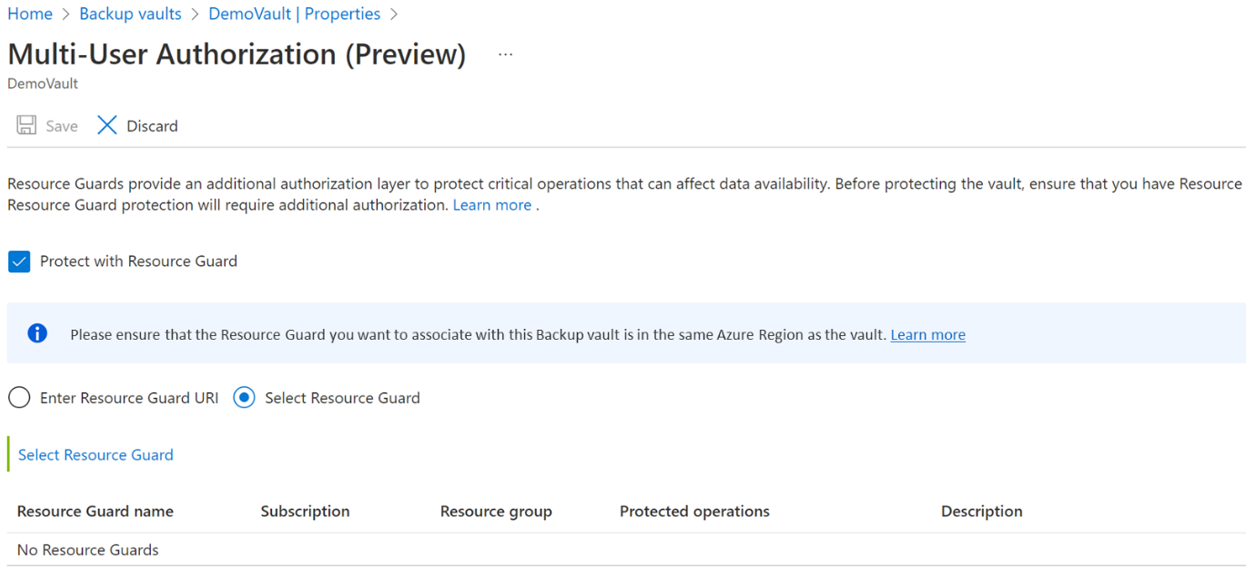

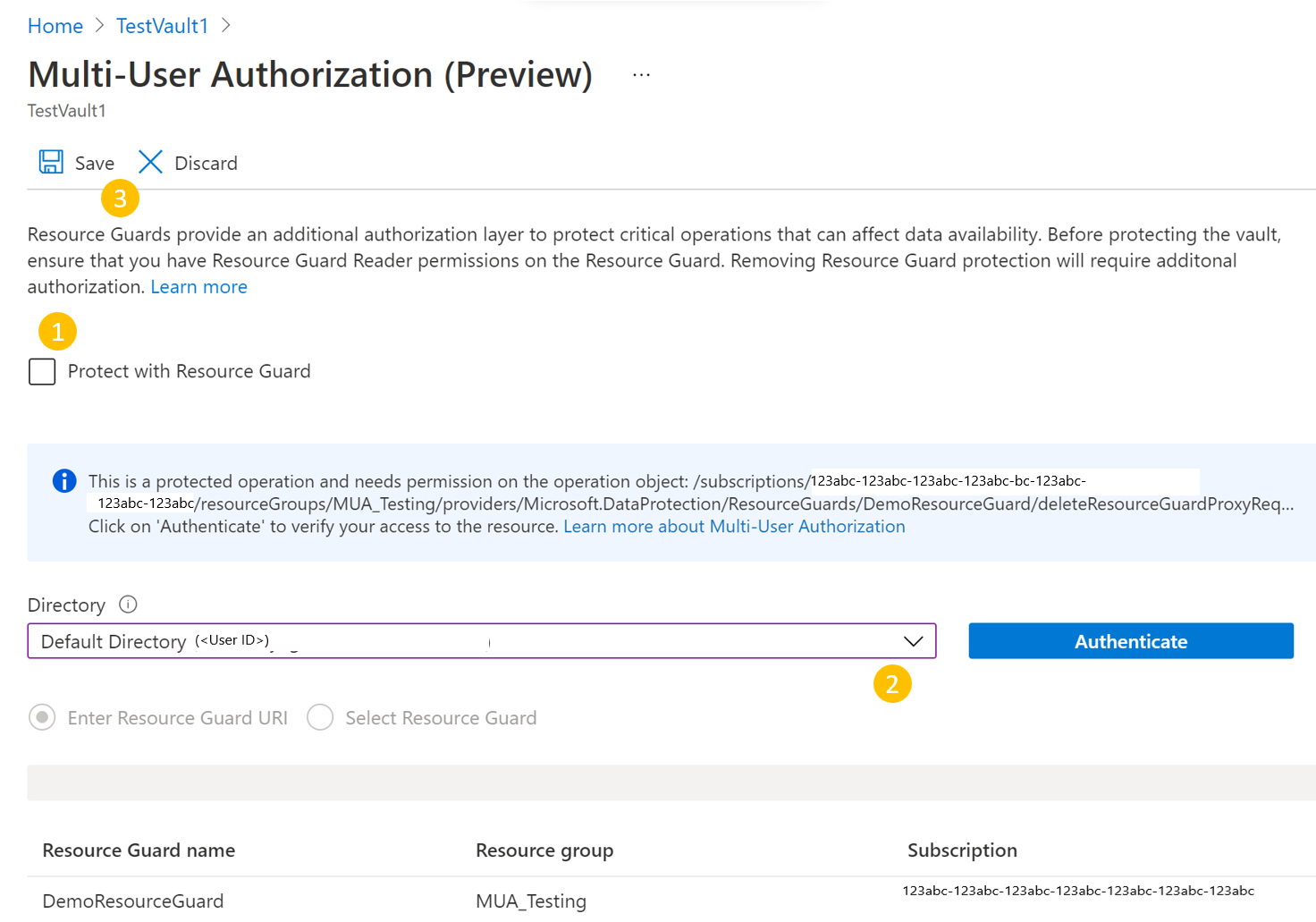

Menghapus vault Layanan Pemulihan Buka Properti di panel navigasi kiri, lalu ke Otorisasi Multi-Pengguna dan pilih Perbarui.

Sekarang, Anda disajikan dengan opsi untuk mengaktifkan MUA dan memilih Resource Guard menggunakan salah satu cara berikut:

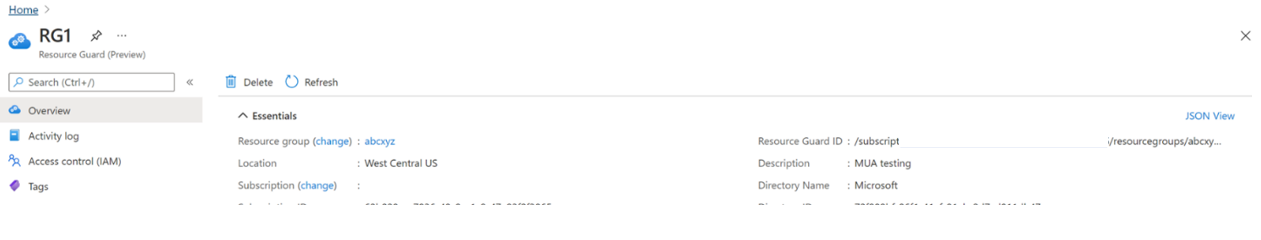

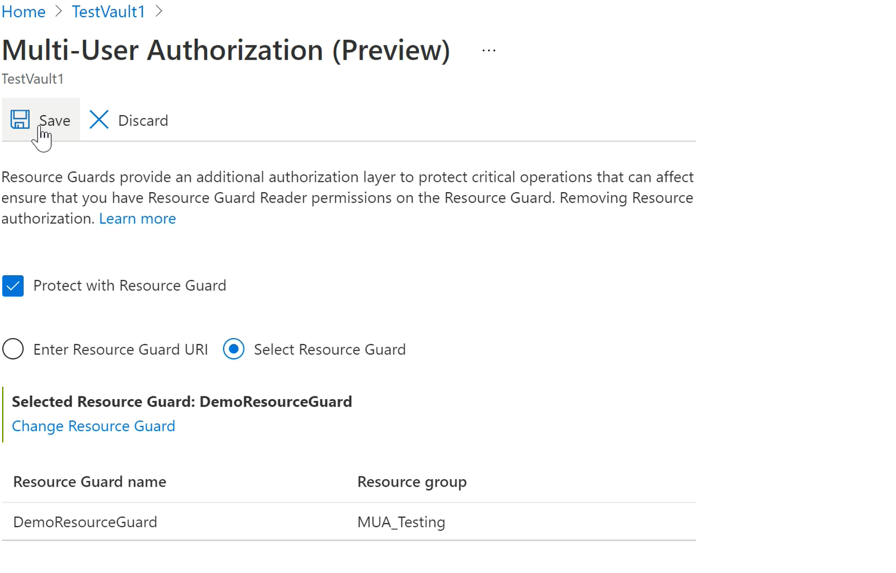

Anda dapat menentukan URI Resource Guard, pastikan Anda menentukan URI Resource Guard yang dapat diakses Pembaca dan wilayah yang sama dengan brankas. Anda dapat menemukan URI (ID Resource Guard) dari Resource Guard di layar Gambaran Umum:

Atau Anda dapat memilih Resource Guard dari daftar Resource Guard tempat akses Pembaca yang Anda miliki, dan yang tersedia di wilayah tersebut.

- Klik Pilih Resource Guard

- Pilih daftar dropdown, lalu pilih direktori tempat Resource Guard berada.

- Pilih Autentikasi untuk memvalidasi identitas dan akses Anda.

- Setelah autentikasi, pilih Resource Guard dari daftar yang ditampilkan.

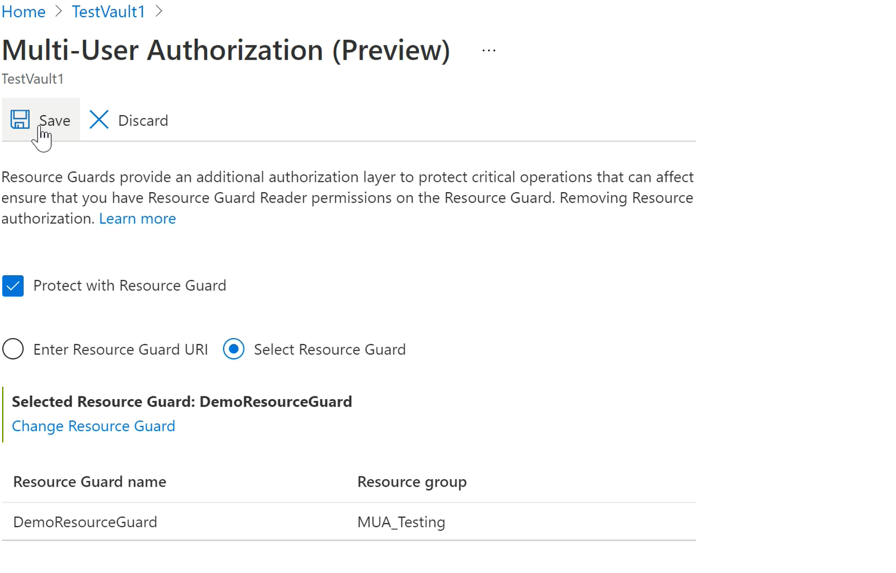

Pilih Simpan setelah selesai untuk mengaktifkan MUA.

Operasi yang dilindungi menggunakan MUA

Setelah Anda mengaktifkan MUA, operasi dalam cakupan akan dibatasi pada vault, jika admin Cadangan mencoba melakukannya tanpa memiliki peran yang diperlukan (yaitu, peran Kontributor) pada Resource Guard.

Catatan

Kami sangat menyarankan Anda menguji penyiapan setelah mengaktifkan MUA untuk memastikan bahwa operasi yang dilindungi diblokir seperti yang diharapkan dan untuk memastikan bahwa MUA dikonfigurasi dengan benar.

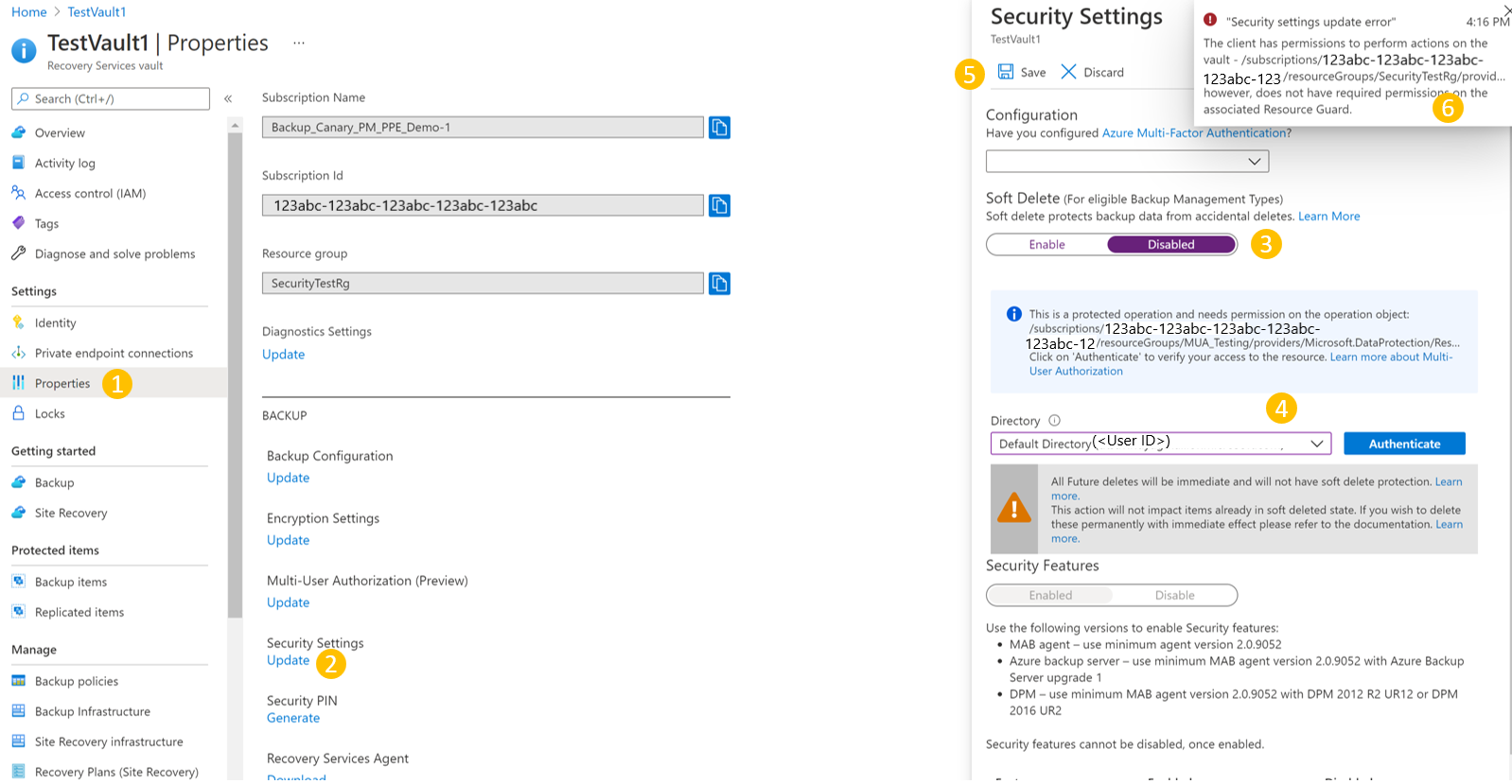

Digambarkan di bawah ini adalah ilustrasi tentang apa yang terjadi ketika admin Backup mencoba melakukan operasi yang dilindungi tersebut (Misalnya, menonaktifkan penghapusan sementara digambarkan di sini. Operasi yang dilindungi lainnya memiliki pengalaman serupa). Langkah-langkah berikut dilakukan oleh admin Cadangan tanpa izin yang diperlukan.

Untuk menonaktifkan penghapusan sementara, buka Pengaturan Keamanan Properti>brankas> Layanan Pemulihan dan pilih Perbarui, yang memunculkan Pengaturan Keamanan.

Nonaktifkan penghapusan sementara menggunakan penggeser. Anda diberi tahu bahwa ini adalah operasi yang dilindungi, dan Anda perlu memverifikasi aksesnya ke Resource Guard.

Pilih direktori yang berisi Resource Guard dan Autentikasikan sendiri. Langkah ini mungkin tidak diperlukan jika Resource Guard berada di direktori yang sama dengan brankas.

Lanjutkan untuk memilih Simpan. Permintaan gagal dengan kesalahan yang memberi tahu mereka tentang tidak memiliki izin yang memadai pada Resource Guard untuk memungkinkan Anda melakukan operasi ini.

Mengotorisasi operasi penting (dilindungi) menggunakan Microsoft Entra Privileged Identity Management

Bagian berikut membahas otorisasi permintaan ini menggunakan PIM. Ada kasus di mana Anda mungkin perlu melakukan operasi penting pada cadangan dan MUA dapat membantu memastikan bahwa ini dilakukan hanya jika ada persetujuan atau izin yang tepat. Seperti yang telah dibahas sebelumnya, admin Cadangan harus memiliki peran Kontributor di Resource Guard untuk melakukan operasi penting yang berada dalam cakupan Resource Guard. Salah satu cara untuk mengizinkan just-in-time untuk operasi tersebut adalah melalui penggunaan Microsoft Entra Privileged Identity Management.

Catatan

Meskipun menggunakan Microsoft Entra PIM adalah pendekatan yang direkomendasikan, Anda dapat menggunakan metode manual atau kustom untuk mengelola akses untuk admin Cadangan di Resource Guard. Untuk mengelola akses ke Resource Guard secara manual, gunakan pengaturan ‘Kontrol akses (IAM)’ di bilah navigasi kiri Resource Guard dan berikan peran Kontributor kepada admin Cadangan.

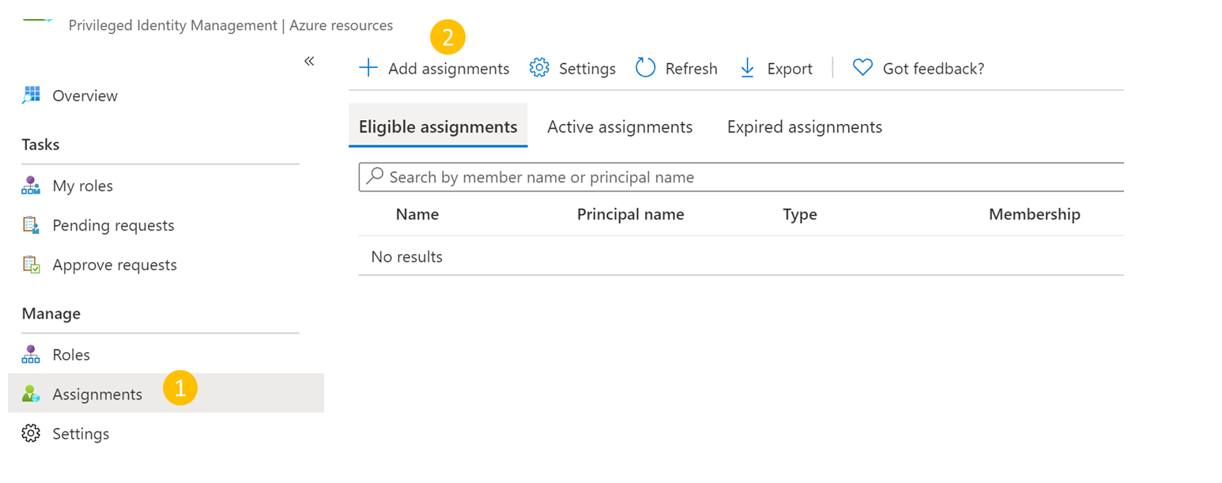

Membuat penugasan yang memenuhi syarat untuk admin Cadangan (jika menggunakan Microsoft Entra Privileged Identity Management)

Admin Keamanan dapat menggunakan PIM untuk membuat penugasan yang memenuhi syarat untuk admin Cadangan sebagai Kontributor untuk Resource Guard. Hal ini memungkinkan admin Cadangan mengajukan permintaan (untuk peran Kontributor) saat mereka perlu melakukan operasi yang dilindungi. Untuk melakukannya, admin keamanan melakukan hal berikut:

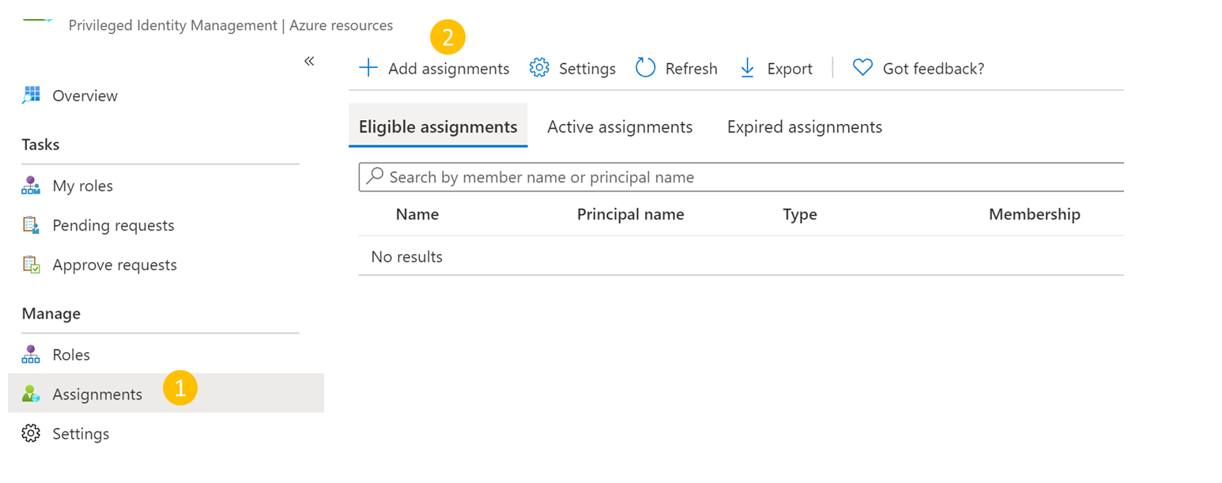

Di penyewa keamanan (yang berisi Resource Guard), buka Privileged Identity Management (cari ini di bilah pencarian di portal Microsoft Azure) lalu buka Sumber Daya Azure (di bawah Kelola di menu sebelah kiri).

Pilih sumber daya (Resource Guard atau langganan/RG yang memuatnya) yang ingin Anda tetapkan peran Kontributor.

Jika tidak melihat sumber daya yang sesuai dalam daftar sumber daya, pastikan Anda menambahkan langganan yang dimuat untuk dikelola oleh PIM.

Di sumber daya yang dipilih, buka Penugasan (di bawah Kelola di menu sebelah kiri) dan buka Tambahkan penugasan.

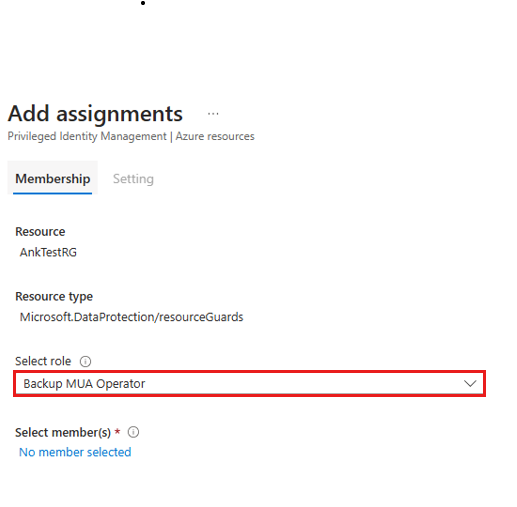

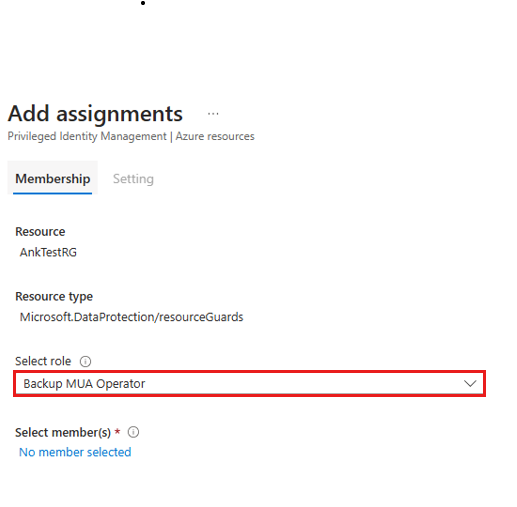

Di Tambahkan penugasan:

- Pilih peran sebagai Kontributor.

- Buka Pilih anggota dan tambahkan nama pengguna (atau ID email) admin Cadangan.

- Pilih Selanjutnya.

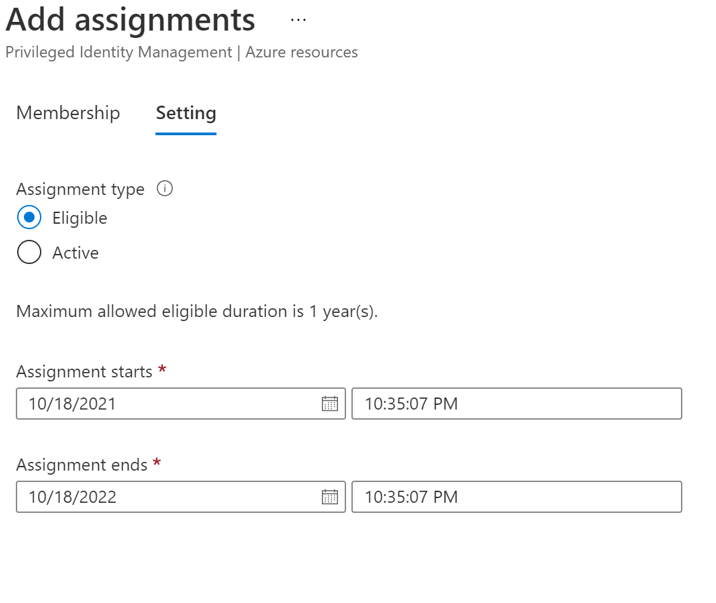

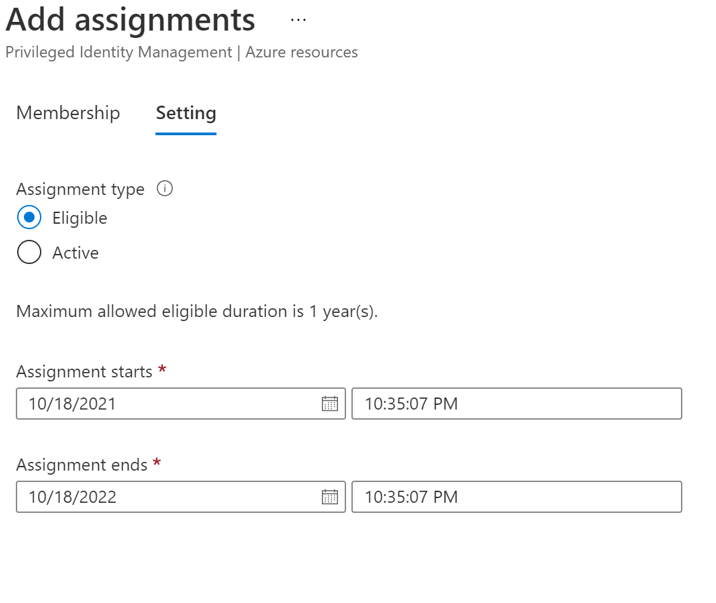

Di layar berikutnya:

- Di bawah jenis penugasan, pilih Layak.

- Tentukan durasi validitas izin yang memenuhi syarat.

- Pilih Tetapkan untuk menyelesaikan pembuatan tugas yang memenuhi syarat.

Siapkan pemberi izin untuk mengaktifkan peran Kontributor

Secara default, penyiapan di atas mungkin tidak memiliki pemberi izin (dan persyaratan alur persetujuan) yang dikonfigurasi di PIM. Guna memastikan bahwa pemberi izin diperlukan untuk mengizinkan hanya permintaan yang sah untuk dilalui, admin keamanan harus melakukan langkah-langkah berikut.

Catatan

Jika ini tidak dikonfigurasi, permintaan apa pun akan disetujui secara otomatis tanpa melalui admin keamanan atau peninjauan pemberi persetujuan yang ditunjuk. Detail selengkapnya tentang ini dapat ditemukan di sini

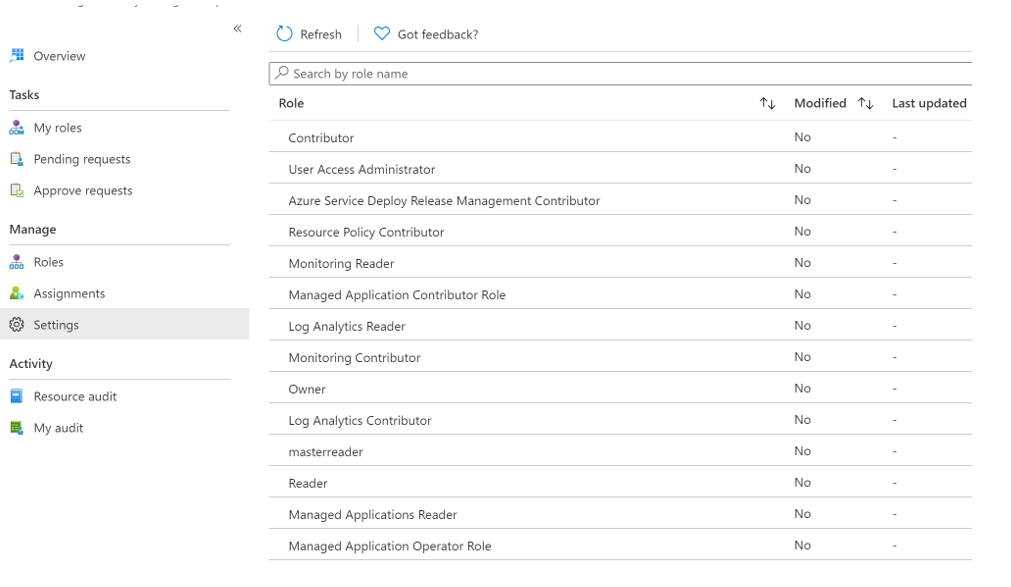

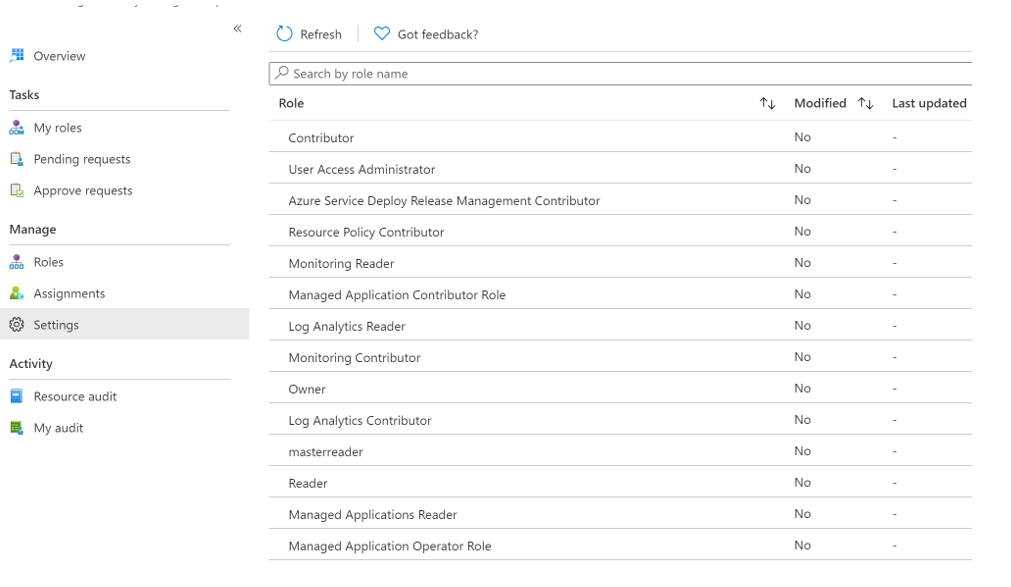

Di Microsoft Entra PIM, pilih Sumber Daya Azure di bilah navigasi kiri dan pilih Resource Guard Anda.

Buka Pengaturan,kemudian buka peran Kontributor.

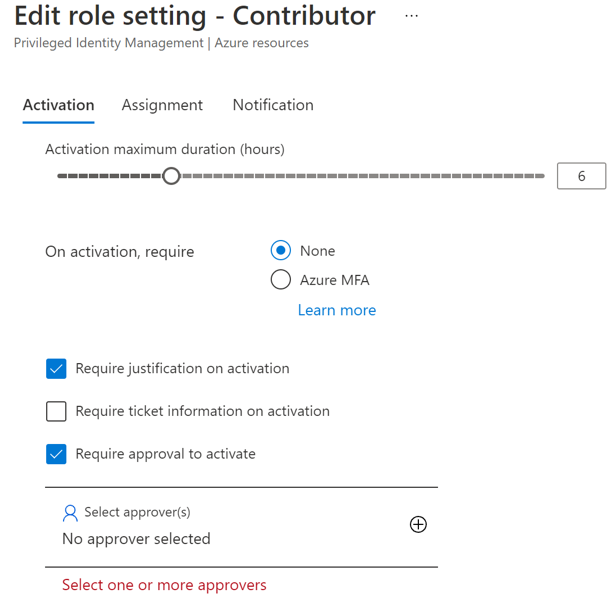

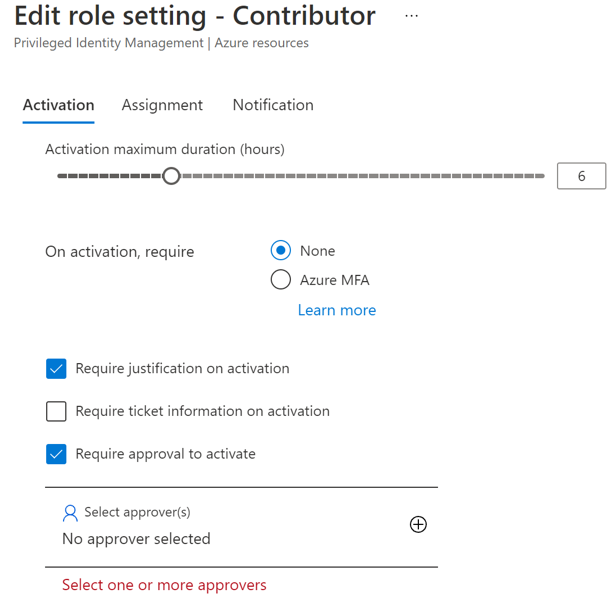

Jika pengaturan bernama Pemberi Persetujuan memperlihatkan Tidak Ada atau menampilkan pemberi izin yang salah, pilih Edit untuk menambahkan peninjau yang perlu meninjau dan menyetujui permintaan aktivasi untuk peran Kontributor.

Pada tab Aktivasi , pilih Perlu persetujuan untuk mengaktifkan dan menambahkan pemberi persetujuan yang perlu menyetujui setiap permintaan. Anda juga dapat memilih opsi keamanan lainnya seperti menggunakan MFA dan mewajibkan opsi tiket untuk mengaktifkan peran Kontributor. Secara opsional, pilih pengaturan yang relevan pada tab Penugasan dan Pemberitahuan sesuai kebutuhan Anda.

Pilih Perbarui setelah selesai.

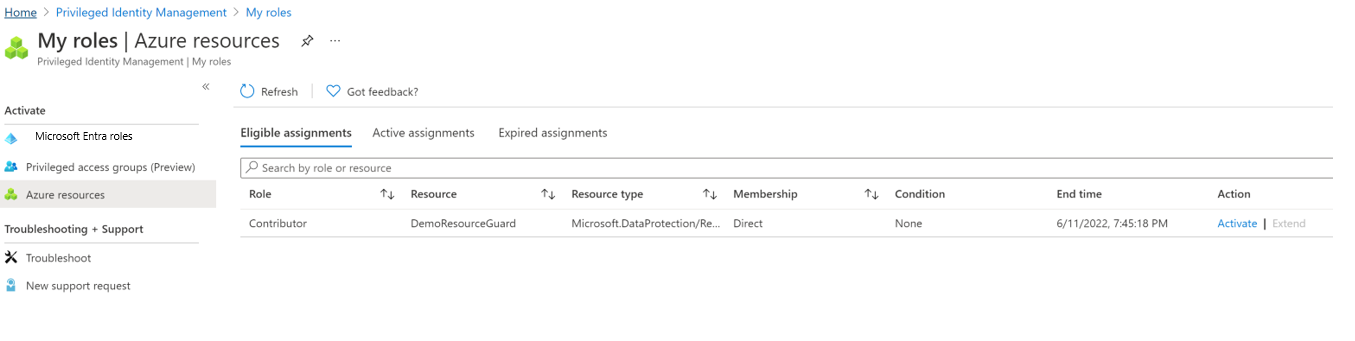

Minta aktivasi penugasan yang memenuhi syarat untuk melakukan operasi penting

Setelah admin keamanan membuat penugasan yang memenuhi syarat, admin Cadangan harus mengaktifkan penugasan untuk peran Kontributor agar dapat melakukan tindakan yang dilindungi. Tindakan berikut dilakukan oleh admin Cadangan untuk mengaktifkan penetapan peran.

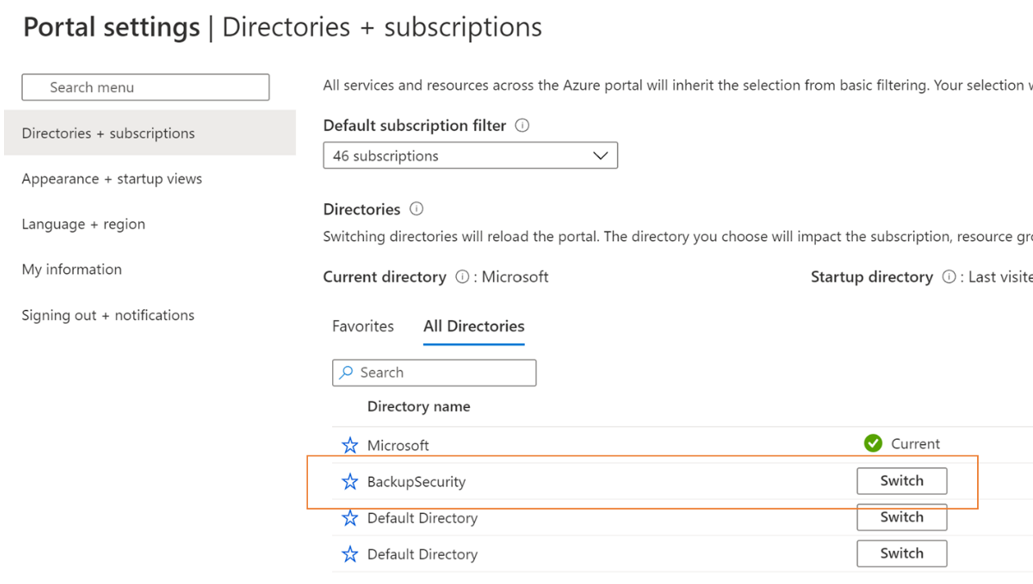

Buka Microsoft Entra Privileged Identity Management. Jika Resource Guard berada di direktori lain, beralihlah ke direktori tersebut lalu buka Microsoft Entra Privileged Identity Management.

Buka Sumber daya Azure peran>saya di menu sebelah kiri.

Admin Cadangan dapat melihat penugasan yang Memenuhi Syarat untuk peran kontributor. Pilih Aktifkan untuk mengaktifkannya.

Admin Cadangan diinformasikan melalui pemberitahuan portal bahwa permintaan dikirim untuk persetujuan.

Menyetujui aktivasi permintaan untuk melakukan operasi penting

Setelah admin Cadangan mengajukan permintaan untuk mengaktifkan peran Kontributor, permintaan tersebut akan ditinjau dan disetujui oleh admin keamanan.

- Di penyewa keamanan, buka Microsoft Entra Privileged Identity Management.

- Buka Setujui permintaan.

- Di bawah Sumber daya Azure, permintaan yang diajukan oleh admin Cadangan yang meminta aktivasi sebagai Kontributor dapat dilihat.

- Tinjau permintaan. Jika asli, pilih permintaan dan pilih Setujui untuk menyetujuinya.

- Admin Cadangan diberi tahu melalui email (atau mekanisme pemberitahuan organisasi lainnya) bahwa permintaan mereka sekarang disetujui.

- Setelah disetujui, admin Cadangan dapat melakukan operasi yang dilindungi untuk periode yang diminta.

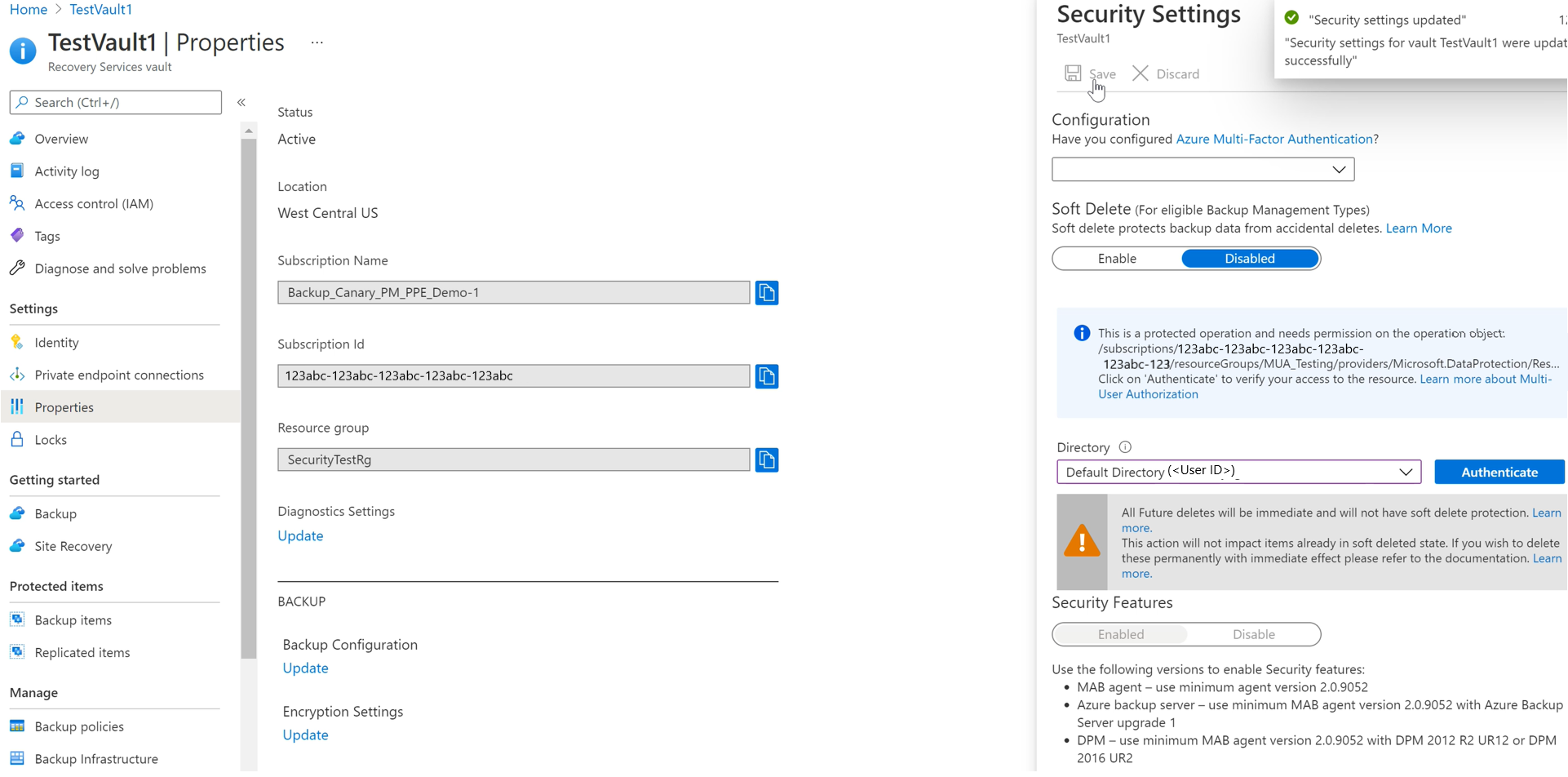

Melakukan operasi yang dilindungi setelah disetujui

Setelah permintaan admin Cadangan untuk peran Kontributor di Resource Guard disetujui, mereka dapat melakukan operasi yang dilindungi di brankas terkait. Jika Resource Guard berada di direktori lain, admin Cadangan perlu mengautentikasi sendiri.

Catatan

Jika akses ditetapkan menggunakan mekanisme JIT, peran Kontributor ditarik kembali pada akhir periode yang disetujui. Jika tidak, admin Keamanan secara manual menghapus peran Kontributor yang ditetapkan ke admin Cadangan untuk melakukan operasi penting.

Cuplikan layar berikut ini memperlihatkan contoh menonaktifkan penghapusan sementara untuk vault yang diaktifkan MUA.

Nonaktifkan MUA di brankas Recovery Services

Menonaktifkan MUA adalah operasi yang dilindungi, jadi, vault dilindungi menggunakan MUA. Jika Anda (admin Cadangan) ingin menonaktifkan MUA, Anda harus memiliki peran Kontributor yang diperlukan di Resource Guard.

Pilih klien

Untuk menonaktifkan MUA pada vault, ikuti langkah-langkah berikut:

Permintaan admin Cadangan menggunakan peran admin Keamanan untuk Kontributor di Resource Guard. Mereka dapat meminta ini untuk menggunakan metode yang disetujui oleh organisasi seperti prosedur JIT, seperti Microsoft Entra Privileged Identity Management, atau alat dan prosedur internal lainnya.

Admin Keamanan menyetujui permintaan (jika menurut mereka layak untuk disetujui) dan memberi tahu admin Cadangan. Sekarang admin Cadangan memiliki peran 'Kontributor' di Resource Guard.

Admin Cadangan masuk ke Properti>vault >Otorisasi Multi-pengguna.

Pilih Perbarui.

- Kosongkan kotak centang Lindungi dengan Resource Guard .

- Pilih Direktori yang berisi Resource Guard dan verifikasi akses menggunakan tombol Autentikasi (jika ada).

- Setelah autentikasi, pilih Simpan. Dengan akses yang tepat, permintaan seharusnya berhasil diselesaikan.

ID penyewa diperlukan jika penjaga sumber daya ada di penyewa yang berbeda.

Contoh:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Artikel ini menjelaskan cara mengonfigurasi otorisasi Multi-pengguna (MUA) untuk Azure Backup guna menambahkan lapisan perlindungan tambahan ke operasi penting pada vault Cadangan Anda.

Artikel ini menunjukkan pembuatan Resource Guard di penyewa berbeda yang menawarkan perlindungan maksimum. Ini juga menunjukkan cara meminta dan menyetujui permintaan untuk melakukan operasi penting menggunakan Microsoft Entra Privileged Identity Management di penyewa yang menaungi Resource Guard. Anda dapat secara opsional menggunakan mekanisme lain untuk mengelola izin JIT pada Resource Guard sesuai pengaturan.

Catatan

- Otorisasi multi-pengguna menggunakan Resource Guard untuk brankas Backup sekarang tersedia secara umum.

- Otorisasi multipengguna untuk Azure Backup tersedia di semua wilayah Azure publik.

Sebelum memulai

- Pastikan Resource Guard dan brankas Backup berada di wilayah Azure yang sama.

- Pastikan admin Cadangan tidak memiliki izin Kontributor di Resource Guard. Anda dapat memilih untuk memiliki Resource Guard di langganan lain dari direktori yang sama atau di direktori lain untuk memastikan isolasi maksimum.

- Pastikan langganan Anda berisi brankas Cadangan serta Resource Guard (dalam langganan atau penyewa yang berbeda) terdaftar untuk menggunakan penyedia - Microsoft.DataProtection4. Untuk informasi selengkapnya, lihat Penyedia dan jenis sumber daya Azure.

Pelajari tentang berbagai skenario penggunaan MUA.

Buat Resource Guard

Admin keamanan membuat Resource Guard. Sebaiknya Anda membuat Resource Guard di langganan yang berbeda atau penyewa yang berbeda sebagai brankas. Tetapi, Resource Guard harus berada di wilayah yang sama dengan brankas.

Admin Cadangan harus TIDAK memiliki akses kontributor di Resource Guard atau langganan yang memuatnya.

Untuk membuat Resource Guard di penyewa yang berbeda dari penyewa vault sebagai admin Keamanan, ikuti langkah-langkah berikut:

Di portal Azure, buka direktori tempat Anda ingin membuat Resource Guard.

Cari Resource Guards di bilah pencarian, lalu pilih item yang sesuai dari daftar dropdown.

- Pilih Buat untuk membuat Resource Guard.

- Di bilah Buat, isi detail yang diperlukan untuk Resource Guard ini.

- Pastikan bahwa Resource Guard berada di wilayah Azure yang sama dengan vault Backup.

- Tambahkan deskripsi tentang cara meminta akses untuk melakukan tindakan pada vault terkait saat diperlukan. Deskripsi ini muncul di vault terkait untuk memandu admin Cadangan tentang cara mendapatkan izin yang diperlukan.

Pada tab Operasi terproteksi, pilih operasi yang perlu Anda lindungi menggunakan penjaga sumber daya ini di bawah tab Brankas cadangan.

Saat ini, tab Operasi terproteksi hanya menyertakan opsi Hapus instans cadangan untuk dinonaktifkan.

Anda juga dapat memilih operasi untuk perlindungan setelah membuat penjaga sumber daya.

Secara opsional, tambahkan tag apa pun ke Resource Guard sesuai persyaratan.

Pilih Tinjau + Buat lalu ikuti pemberitahuan untuk memantau status dan keberhasilan pembuatan Resource Guard.

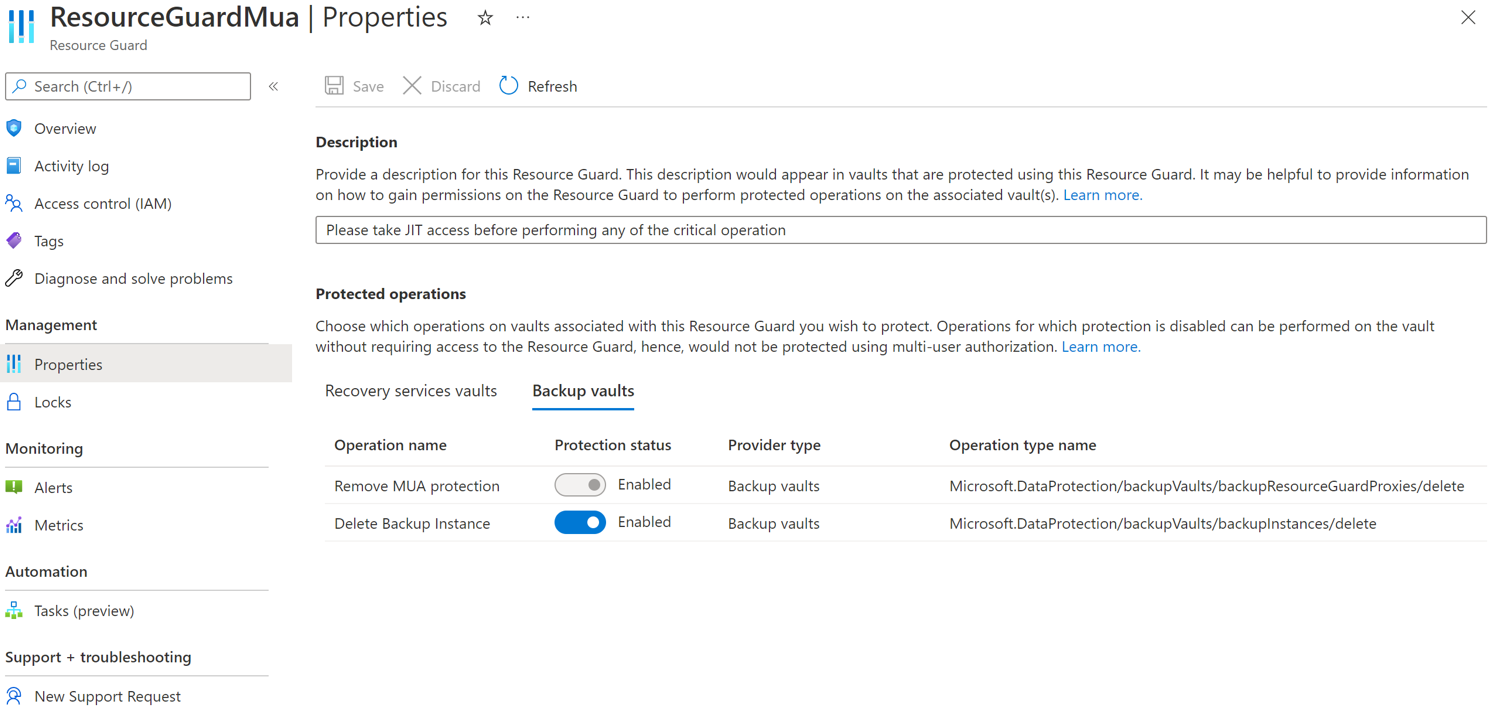

Pilih operasi yang akan dilindungi menggunakan Resource Guard

Setelah pembuatan vault, admin Keamanan juga dapat memilih operasi untuk perlindungan menggunakan Resource Guard di antara semua operasi penting yang didukung. Secara default, semua operasi penting yang didukung diaktifkan. Namun, admin Keamanan dapat membebaskan operasi tertentu agar tidak termasuk dalam purview MUA menggunakan Resource Guard.

Untuk memilih operasi perlindungan, ikuti langkah-langkah berikut:

Di Resource Guard yang telah Anda buat, buka tab Brankas Pencadangan Properti>.

Pilih Nonaktifkan untuk operasi yang ingin Anda kecualikan agar tidak diotorisasi.

Anda tidak dapat menonaktifkan operasi Hapus perlindungan MUA dan Nonaktifkan penghapusan sementara.

Secara opsional, di tab Brankas cadangan, perbarui deskripsi untuk Resource Guard.

Pilih Simpan.

Tetapkan izin ke admin Cadangan di Resource Guard untuk mengaktifkan MUA

Admin Cadangan harus memiliki peran Pembaca di Resource Guard atau langganan yang berisi Resource Guard untuk mengaktifkan MUA pada vault. Admin Keamanan perlu menetapkan peran ini ke admin Cadangan.

Untuk menetapkan peran Pembaca di Resource Guard, ikuti langkah-langkah berikut:

Di Resource Guard yang dibuat di atas, buka bilah Kontrol Akses (IAM), lalu buka Tambahkan penetapan peran.

Pilih Pembaca dari daftar peran bawaan, dan pilih Berikutnya.

Klik Pilih anggota dan tambahkan ID email admin Cadangan untuk menetapkan peran Pembaca .

Karena admin Cadangan berada di penyewa lain, mereka akan ditambahkan sebagai tamu ke penyewa yang berisi Resource Guard.

Klik Pilih>Tinjau + tetapkan untuk menyelesaikan penetapan peran.

Mengaktifkan MUA pada vault Backup

Setelah admin Cadangan memiliki peran Pembaca di Resource Guard, mereka dapat mengaktifkan otorisasi multi-pengguna pada vault yang dikelola dengan mengikuti langkah-langkah berikut:

Buka brankas Cadangan yang ingin Anda konfigurasi muanya.

Di panel kiri, pilih Properti.

Buka Otorisasi Multi-Pengguna dan pilih Perbarui.

Untuk mengaktifkan MUA dan memilih Resource Guard, lakukan salah satu tindakan berikut:

Anda dapat menentukan URI Resource Guard. Pastikan Anda menentukan URI Resource Guard tempat Anda memiliki akses Pembaca dan berada di wilayah yang sama dengan vault. Anda dapat menemukan URI (ID Resource Guard) Resource Guard di halaman Gambaran Umumnya.

Atau Anda dapat memilih Resource Guard dari daftar Resource Guard tempat akses Pembaca yang Anda miliki, dan yang tersedia di wilayah tersebut.

- Klik Pilih Resource Guard.

- Pilih menu dropdown dan pilih direktori tempat Resource Guard berada.

- Pilih Autentikasi untuk memvalidasi identitas dan akses Anda.

- Setelah autentikasi, pilih Resource Guard dari daftar yang ditampilkan.

Pilih Simpan untuk mengaktifkan MUA.

Operasi yang dilindungi menggunakan MUA

Setelah admin Cadangan mengaktifkan MUA, operasi dalam cakupan akan dibatasi pada vault, dan operasi gagal jika admin Cadangan mencoba melakukannya tanpa memiliki peran Kontributor pada Resource Guard.

Catatan

Kami sangat menyarankan Anda untuk menguji penyiapan Anda setelah mengaktifkan MUA untuk memastikan bahwa:

- Operasi yang dilindungi diblokir seperti yang diharapkan.

- MUA dikonfigurasi dengan benar.

Untuk melakukan operasi yang dilindungi (menonaktifkan MUA), ikuti langkah-langkah berikut:

Buka Properti vault >di panel kiri.

Kosongkan kotak centang untuk menonaktifkan MUA.

Anda akan menerima pemberitahuan bahwa ini adalah operasi yang dilindungi, dan Anda harus memiliki akses ke Resource Guard.

Pilih direktori yang berisi Resource Guard dan autentikasi diri Anda sendiri.

Langkah ini mungkin tidak diperlukan jika Resource Guard berada di direktori yang sama dengan brankas.

Pilih Simpan.

Permintaan gagal dengan kesalahan bahwa Anda tidak memiliki izin yang memadai pada Resource Guard untuk melakukan operasi ini.

Mengotorisasi operasi penting (dilindungi) menggunakan Microsoft Entra Privileged Identity Management

Ada skenario di mana Anda mungkin perlu melakukan operasi penting pada cadangan Anda dan Anda dapat melakukannya dengan persetujuan atau izin yang tepat dengan MUA. Bagian berikut menjelaskan cara mengotorisasi permintaan operasi penting menggunakan Privileged Identity Management (PIM).

Admin Cadangan harus memiliki peran Kontributor pada Resource Guard untuk melakukan operasi penting dalam cakupan Resource Guard. Salah satu cara untuk mengizinkan operasi just-in-time (JIT) adalah melalui penggunaan Microsoft Entra Privileged Identity Management.

Catatan

Kami menyarankan agar Anda menggunakan Microsoft Entra PIM. Namun, Anda juga dapat menggunakan metode manual atau kustom untuk mengelola akses untuk admin Cadangan di Resource Guard. Untuk mengelola akses secara manual ke Resource Guard, gunakan pengaturan Kontrol akses (IAM) di panel kiri Resource Guard dan berikan peran Kontributor ke admin Cadangan.

Membuat penugasan yang memenuhi syarat untuk admin Cadangan menggunakan Microsoft Entra Privileged Identity Management

Admin Keamanan dapat menggunakan PIM untuk membuat penugasan yang memenuhi syarat untuk admin Cadangan sebagai Kontributor ke Resource Guard. Hal ini memungkinkan admin Cadangan mengajukan permintaan (untuk peran Kontributor) saat mereka perlu melakukan operasi yang dilindungi.

Untuk membuat penugasan yang memenuhi syarat, ikuti langkah-langkahnya:

Masuk ke portal Azure.

Buka penyewa keamanan Resource Guard, dan dalam pencarian, masukkan Privileged Identity Management.

Di panel kiri, pilih Kelola dan buka Sumber Daya Azure.

Pilih sumber daya (Resource Guard atau langganan/RG yang memuatnya) yang ingin Anda tetapkan peran Kontributor.

Jika Anda tidak menemukan sumber daya yang sesuai, tambahkan langganan yang berisi yang dikelola oleh PIM.

Pilih sumber daya dan buka Kelola>Tugas>Tambahkan tugas.

Di Tambahkan penugasan:

- Pilih peran sebagai Kontributor.

- Buka Pilih anggota dan tambahkan nama pengguna (atau ID email) admin Cadangan.

- Pilih Selanjutnya.

Di Penugasan, pilih Memenuhi Syarat dan tentukan validitas durasi izin yang memenuhi syarat.

Pilih Tetapkan untuk menyelesaikan pembuatan tugas yang memenuhi syarat.

Siapkan pemberi izin untuk mengaktifkan peran Kontributor

Secara default, penyiapan di atas mungkin tidak memiliki pemberi persetujuan (dan persyaratan alur persetujuan) yang dikonfigurasi di PIM. Untuk memastikan bahwa pemberi izin memiliki peran Kontributor untuk meminta persetujuan, admin Keamanan harus mengikuti langkah-langkah berikut:

Catatan

Jika penyiapan pemberi persetujuan tidak dikonfigurasi, permintaan secara otomatis disetujui tanpa melalui admin Keamanan atau peninjauan pemberi izin yang ditunjuk. Pelajari selengkapnya.

Di Microsoft Entra PIM, pilih Sumber Daya Azure di panel kiri dan pilih Resource Guard Anda.

Buka peran Pengaturan> Kontributor.

Pilih Edit untuk menambahkan peninjau yang harus meninjau dan menyetujui permintaan aktivasi untuk peran Kontributor jika Anda menemukan bahwa Pemberi Persetujuan menunjukkan Tidak Ada atau menampilkan pemberi persetujuan yang salah.

Pada tab Aktivasi , pilih Perlu persetujuan untuk mengaktifkan untuk menambahkan pemberi persetujuan yang harus menyetujui setiap permintaan.

Pilih opsi keamanan, seperti Autentikasi Multifaktor (MFA), Mandating ticket untuk mengaktifkan peran Kontributor .

Pilih opsi yang sesuai pada tab Penugasan dan Pemberitahuan sesuai kebutuhan Anda.

Pilih Perbarui untuk menyelesaikan penyiapan pemberi persetujuan untuk mengaktifkan peran Kontributor .

Minta aktivasi penugasan yang memenuhi syarat untuk melakukan operasi penting

Setelah admin Keamanan membuat penugasan yang memenuhi syarat, admin Cadangan perlu mengaktifkan penetapan peran untuk peran Kontributor untuk melakukan tindakan yang dilindungi.

Untuk mengaktifkan penetapan peran, ikuti langkah-langkahnya:

Buka Microsoft Entra Privileged Identity Management. Jika Resource Guard berada di direktori lain, beralihlah ke direktori tersebut lalu buka Microsoft Entra Privileged Identity Management.

Buka Sumber daya Azure peran>saya di panel kiri.

Pilih Aktifkan untuk mengaktifkan penetapan yang memenuhi syarat untuk peran Kontributor .

Pemberitahuan muncul yang memberi tahu bahwa permintaan dikirim untuk disetujui.

Menyetujui permintaan aktivasi untuk melakukan operasi penting

Setelah admin Cadangan mengajukan permintaan untuk mengaktifkan peran Kontributor, admin Keamanan harus meninjau dan menyetujui permintaan.

Untuk meninjau dan menyetujui permintaan, ikuti langkah-langkah berikut:

Di penyewa keamanan, buka Microsoft Entra Privileged Identity Management.

Buka Setujui permintaan.

Di bawah sumber daya Azure, Anda dapat melihat permintaan menunggu persetujuan.

Pilih Setujui untuk meninjau dan menyetujui permintaan asli.

Setelah persetujuan, admin Cadangan menerima pemberitahuan, melalui email atau opsi pemberitahuan internal lainnya, bahwa permintaan disetujui. Sekarang, admin Cadangan dapat melakukan operasi yang dilindungi untuk periode yang diminta.

Melakukan operasi yang dilindungi setelah persetujuan

Setelah admin Keamanan menyetujui permintaan admin Cadangan untuk peran Kontributor di Resource Guard, mereka dapat melakukan operasi yang dilindungi pada vault terkait. Jika Resource Guard berada di direktori lain, admin Backup harus mengautentikasi diri mereka sendiri.

Catatan

Jika akses ditetapkan menggunakan mekanisme JIT, peran Kontributor ditarik kembali pada akhir periode yang disetujui. Jika tidak, admin Keamanan secara manual menghapus peran Kontributor yang ditetapkan ke admin Cadangan untuk melakukan operasi penting.

Cuplikan layar berikut menunjukkan contoh menonaktifkan penghapusan sementara untuk vault yang diaktifkan MUA.

Menonaktifkan MUA pada vault Backup

Menonaktifkan MUA adalah operasi terlindungi yang harus dilakukan oleh admin Cadangan saja. Untuk melakukan ini, admin Cadangan harus memiliki peran Kontributor yang diperlukan di Resource Guard. Untuk mendapatkan izin ini, admin Cadangan harus terlebih dahulu meminta admin Keamanan untuk peran Kontributor pada Resource Guard menggunakan prosedur just-in-time (JIT), seperti Microsoft Entra Privileged Identity Management atau alat internal.

Kemudian admin Keamanan menyetujui permintaan jika permintaan tersebut asli dan memperbarui admin Cadangan yang sekarang memiliki peran Kontributor di Resource guard. Pelajari selengkapnya tentang cara mendapatkan peran ini.

Untuk menonaktifkan MUA, admin Cadangan harus mengikuti langkah-langkah berikut:

Buka Properti>vault >Otorisasi Multi-pengguna.

Pilih Perbarui dan kosongkan kotak centang Lindungi dengan Resource Guard .

Pilih Autentikasi (jika ada) untuk memilih Direktori yang berisi Resource Guard dan verifikasi akses.

Pilih Simpan untuk menyelesaikan proses penonaktifan MUA.

Langkah berikutnya

Pelajari selengkapnya tentang Otorisasi multi-pengguna menggunakan Resource Guard.