Rencana segmentasi jaringan zona arahan

Bagian ini membahas rekomendasi utama untuk memberikan segmentasi jaringan internal yang sangat aman dalam zona arahan untuk mendorong implementasi zero-trust jaringan.

Pertimbangan desain:

Model zero-trust mengasumsikan status dilanggar dan memverifikasi setiap permintaan seolah-olah itu berasal dari jaringan yang tidak terkontrol.

Implementasi jaringan zero-trust tingkat lanjut menggunakan perimeter mikro cloud masuk/keluar yang terdistribusi sepenuhnya dan segmentasi mikro yang lebih dalam.

Grup keamanan jaringan (NSG) dapat menggunakan tag layanan Azure untuk memfasilitasi konektivitas ke layanan Azure PaaS.

Grup keamanan aplikasi (ASG) tidak menjangkau atau memberikan perlindungan di seluruh jaringan virtual.

Log alur NSG sekarang didukung melalui template Azure Resource Manager.

Rekomendasi desain:

Delegasikan pembuatan subnet kepada pemilik zona arahan. Ini akan memungkinkan mereka untuk menentukan cara mengelompokkan beban kerja di seluruh subnet (misalnya, satu subnet besar, aplikasi multi tingkat, atau aplikasi yang disuntikkan jaringan). Tim platform dapat menggunakan Azure Policy untuk memastikan bahwa NSG dengan aturan tertentu (seperti tolak SSH atau RDP masuk dari internet, atau izinkan/blokir lalu lintas zona arahan) selalu dikaitkan dengan subnet yang memiliki kebijakan hanya tolak.

Gunakan NSG untuk membantu melindungi lalu lintas subnet, serta lalu lintas timur/barat di seluruh platform (lalu lintas antar zona arahan).

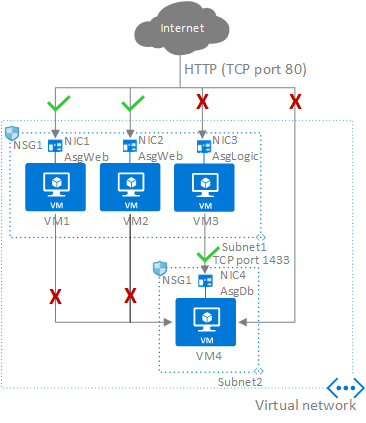

Tim aplikasi harus menggunakan grup keamanan aplikasi di NSG tingkat subnet untuk membantu melindungi mesin virtual multi tingkat dalam zona arahan.

Gunakan NSG dan grup keamanan aplikasi untuk lalu lintas segmen mikro dalam zona arahan dan hindari menggunakan NVA pusat untuk menyaring arus lalu lintas.

Aktifkan log aliran NSG dan masukkan ke dalam Analisis Lalu Lintas untuk mendapatkan wawasan tentang arus lalu lintas internal dan eksternal. Log aliran harus diaktifkan pada semua VNet/subnet penting dalam langganan Anda sebagai praktik terbaik kemampuan audit dan keamanan.

Gunakan NSG untuk secara selektif mengizinkan konektivitas antar zona arahan.

Untuk topologi WAN Virtual, rutekan lalu lintas melintasi zona arahan melalui Azure Firewall jika organisasi Anda memerlukan kemampuan filtering dan pengelogan untuk lalu lintas yang mengalir melintasi zona arahan.

Jika organisasi Anda memutuskan untuk menerapkan penerowongan paksa (mengiklankan rute default) ke lokal, sebaiknya sertakan aturan NSG keluar berikut untuk menolak lalu lintas keluar dari VNets langsung ke internet jika sesi BGP hilang.

Catatan

Prioritas aturan perlu disesuaikan berdasarkan set aturan NSG yang ada.

| Prioritas | Nama | Sumber | Tujuan | Layanan | Tindakan | Komentar |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Izinkan lalu lintas selama operasi normal. Dengan penerowongan paksa diaktifkan, 0.0.0.0/0 dianggap sebagai bagian dari tag VirtualNetwork selama BGP mengiklankannya ke ExpressRoute atau VPN Gateway. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Tolak lalu lintas langsung ke internet jika rute 0.0.0.0/0 ditarik dari rute yang diiklankan (misalnya, karena pemadaman listrik atau salah konfigurasi). |

Perhatian

Layanan Azure PaaS yang dapat disuntikkan ke jaringan virtual mungkin tidak kompatibel dengan penerowongan paksa. Operasi sarana kontrol mungkin masih memerlukan konektivitas langsung ke alamat IP publik tertentu agar layanan beroperasi dengan benar. Disarankan untuk memeriksa dokumentasi layanan tertentu untuk persyaratan jaringan dan akhirnya membebaskan subnet layanan dari propagasi rute default. Tag Layanan di UDR dapat digunakan untuk melewati rute default dan mengalihkan lalu lintas sarana kontrol saja, jika tag layanan tertentu tersedia.