Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Keamanan jaringan berkembang di luar perimeter tradisional, yang pernah terikat dengan batas fisik pusat data. Saat ini, perimeter bersifat dinamis—meluas ke pengguna, perangkat, dan data di mana pun mereka berada. Pergeseran ini mendorong adopsi kebijakan berbasis risiko yang mengisolasi host, memberlakukan enkripsi, menyegmentasi jaringan, dan menempatkan kontrol lebih dekat dengan aplikasi dan data.

Secure Access Service Edge (SASE) mencerminkan evolusi ini dengan mendefinisikan ulang perimeter sepenuhnya. Ini menyatukan jaringan dan keamanan ke dalam layanan berbasis cloud yang mengikuti pengguna dan data di berbagai lingkungan. Pendekatan ini menyederhanakan manajemen kebijakan dan memperkuat perlindungan.

Menambahkan strategi Zero Trust ke kerangka kerja SASE semakin meningkatkan keamanan dengan memastikan bahwa tidak ada pengguna atau perangkat yang dipercaya secara default—terlepas dari lokasinya. Prinsip ini selaras mulus dengan tujuan SASE untuk mengamankan akses di ujung.

Kecerdasan Buatan (AI) memperkuat pendekatan ini dengan menganalisis data secara real time, mendeteksi ancaman, dan mengaktifkan respons otomatis yang cepat. Bersama-sama, SASE, Zero Trust, dan AI memberdayakan organisasi untuk mengamankan dunia tanpa perimeter dengan kelincahan, presisi, dan ketahanan yang lebih besar.

Prinsip utama model jaringan Zero Trust

Alih-alih mengasumsikan bahwa segala sesuatu di balik firewall perusahaan aman, strategi Zero Trust end-to-end mengakui bahwa pelanggaran tidak dapat dihindari. Pendekatan ini mengharuskan memverifikasi setiap permintaan seolah-olah berasal dari jaringan yang tidak terkontrol, dengan manajemen identitas memainkan peran penting. Ketika organisasi menggabungkan model dan pola Zero Trust dari Cybersecurity and Infrastructure Security Agency (CISA) dan National Institute of Standards and Technology (NIST), mereka memperkuat keamanan mereka dan dengan lebih baik melindungi jaringan mereka.

Dalam model Zero Trust, mengamankan jaringan Anda berfokus pada tiga tujuan inti:

- Mencegah akses yang tidak sah. Terapkan autentikasi yang kuat, verifikasi berkelanjutan, dan prinsip hak akses minimum, untuk mengurangi risiko kompromi awal.

- Batasi dampak pelanggaran. Gunakan segmentasi jaringan, perimeter mikro, dan kontrol adaptif untuk membatasi ancaman dan mencegah pergerakan lateral.

- Tingkatkan visibilitas dan kontrol. Gunakan solusi seperti Secure Access Service Edge (SASE) untuk menyatukan penegakan kebijakan keamanan, memantau lalu lintas, dan merespons ancaman yang muncul dengan cepat di seluruh lingkungan cloud dan hibrid.

Tujuan ini selaras dengan prinsip Zero Trust. Mereka mendukung solusi modern seperti SASE, yang mengintegrasikan fungsi jaringan dan keamanan. Integrasi ini memberikan perlindungan komprehensif dan manajemen terpusat.

Untuk melahirkan hal ini, ikuti tiga prinsip Zero Trust:

- Memverifikasi secara eksplisit. Selalu autentikasi dan otorisasi berdasarkan semua titik data yang tersedia. Sertakan identitas pengguna, jaringan, lokasi, kesehatan perangkat, layanan atau beban kerja, risiko pengguna dan perangkat, klasifikasi data, dan anomali.

- Gunakan akses dengan hak istimewa paling sedikit. Batasi akses pengguna dengan Just-In-Time dan Just-Enough-Access (JIT/JEA), kebijakan adaptif berbasis risiko, dan perlindungan data untuk melindungi data dan produktivitas.

- Anggap ada pelanggaran. Minimalkan radius pengaruh untuk pelanggaran dan cegah gerakan lateral dengan mengesegmentasi akses berdasarkan jaringan, pengguna, perangkat, dan kesadaran aplikasi. Verifikasi semua sesi dienkripsi dari ujung ke ujung. Gunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan.

Tujuan penyebaran jaringan Zero Trust

Zero Trust (ZT) adalah model keamanan yang mengasumsikan tidak ada kepercayaan implisit dan terus memverifikasi setiap permintaan akses. Pilar Jaringan di Zero Trust berfokus pada pengamanan komunikasi, lingkungan segmentasi, dan memberlakukan akses hak istimewa paling sedikit ke sumber daya.

Saat menerapkan kerangka kerja Zero Trust end-to-end untuk mengamankan jaringan, kami sarankan Anda fokus terlebih dahulu pada:

- PerimeterNetwork-Segmentation &Software-Defined

- Secure Access Service Edge (SASE) & Zero Trust Network Access (ZTNA)

- Enkripsi Yang Kuat & Komunikasi Aman

- Visibilitas Jaringan & Deteksi Ancaman

- Kontrol Akses Berbasis Kebijakan & Hak Istimewa Terkecil

Setelah tujuan ini selesai, fokus pada tujuan 6 dan 7.

Panduan penyebaran jaringan Zero Trust

Panduan ini memandu Anda melalui langkah-langkah yang diperlukan untuk mengamankan jaringan Anda mengikuti prinsip kerangka kerja keamanan Zero Trust.

1. Segmentasi jaringan dan perimeter yang ditentukan perangkat lunak

Segmentasi jaringan dan Software-Defined Perimeters (SDP) membentuk fondasi model keamanan Zero Trust. Alih-alih mengandalkan kontrol berbasis perimeter statis, Anda memberlakukan keamanan secara dinamis di tingkat sumber daya. Ketika Anda mempartisi infrastruktur Anda ke dalam segmen terisolasi menggunakan segmentasi mikro, Anda membatasi gerakan lateral penyerang dan meminimalkan efek pelanggaran. SDP memperkuat pendekatan ini dengan membuat perimeter mikro sesuai permintaan dan berpusat pada identitas di sekitar setiap interaksi sumber daya pengguna, dan terus memvalidasi konteks sebelum memberikan akses. Singkatnya, ikuti prinsip-prinsip utama ini:

- Batasi pergerakan lateral dengan menerapkan segmentasi jaringan halus (segmentasi Makro & Mikro).

- Gunakan Software-Defined Networking (SDN) dan Network Access Control (NAC) untuk menerapkan kebijakan secara dinamis.

- Mengadopsi segmentasi berbasis identitas melalui metode berbasis IP tradisional.

1.1 Strategi segmentasi makro

Sebelum menyelami segmentasi mikro, penting untuk membangun strategi segmentasi yang lebih luas. Segmentasi makro melibatkan pembagian jaringan Anda menjadi segmen yang lebih besar berdasarkan persyaratan fungsional atau keamanan yang menyeluruh. Pendekatan ini menyederhanakan manajemen awal dan menyediakan fondasi di mana granularitas yang lebih halus, seperti segmentasi mikro, dapat dibangun.

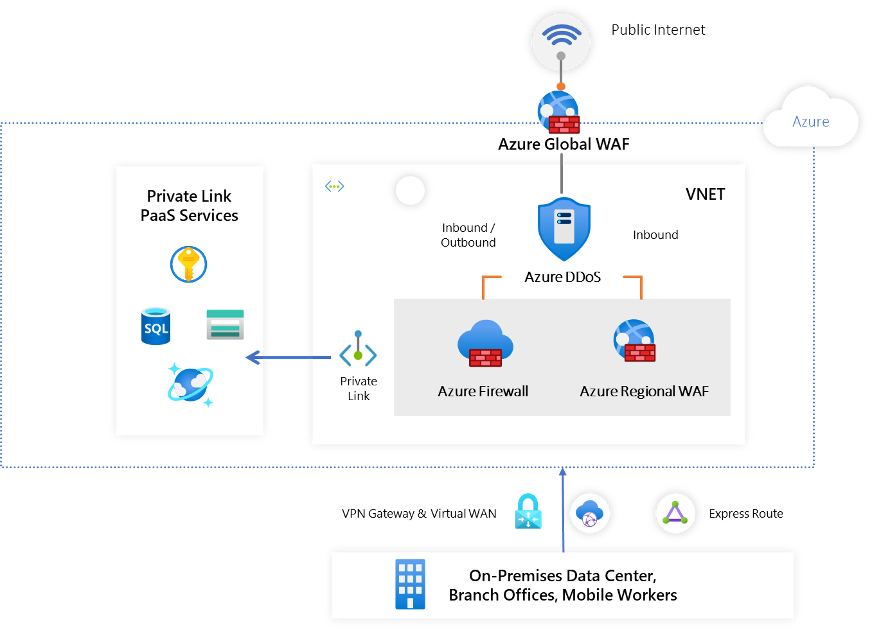

1.2 Segmentasi jaringan: Banyak perimeter mikro cloud masuk/keluar dengan beberapa segmentasi mikro

Organisasi tidak boleh hanya memiliki satu pipa besar tunggal masuk dan keluar dari jaringan mereka. Dalam pendekatan Zero Trust, jaringan disegmentasi ke pulau-pulau yang lebih kecil tempat beban kerja tertentu berada. Setiap segmen memiliki kontrol ingress dan egress sendiri untuk meminimalkan efek akses tidak sah ke data. Dengan menerapkan perimeter yang ditentukan perangkat lunak dengan kontrol terperinci, Anda meningkatkan kesulitan bagi aktor yang tidak sah untuk menyebar ke seluruh jaringan Anda, sehingga mengurangi pergerakan ancaman lateral.

Tidak ada desain arsitektur yang sesuai dengan kebutuhan semua organisasi. Anda memiliki opsi antara beberapa pola desain umum untuk mensegmentasi jaringan Anda sesuai dengan model Zero Trust.

Dalam panduan penyebaran ini, kami memandu Anda melalui langkah-langkah untuk mencapai salah satu desain tersebut: Segmentasi mikro.

Dengan segmentasi mikro, organisasi dapat bergerak melampaui perimeter berbasis jaringan terpusat sederhana ke segmentasi komprehensif dan terdistribusi menggunakan perimeter mikro yang ditentukan perangkat lunak.

1.3 Segmentasi jaringan: Perimeter mikro cloud masuk/keluar yang sepenuhnya terdistribusi dan segmentasi mikro yang lebih dalam

Setelah Anda mencapai tiga tujuan awal, langkah selanjutnya adalah menyegmentasi jaringan Anda lebih lanjut.

1.4 Segmen dan terapkan batas eksternal

Ikuti langkah-langkah ini, tergantung pada jenis batas:

Batas internet

- Untuk menyediakan konektivitas internet untuk rute aplikasi Anda melalui hub jaringan virtual, perbarui aturan kelompok keamanan jaringan di hub jaringan virtual.

- Untuk melindungi hub jaringan virtual dari serangan lapisan jaringan volumetrik dan serangan protokol, aktifkan Azure DDoS Network Protection.

- Jika aplikasi Anda menggunakan protokol HTTP/S, aktifkan Azure Web Application Firewall untuk melindungi dari ancaman Lapisan 7.

Petunjuk / Saran

Layanan Azure DDoS Protection juga melindungi alamat IP publik di jaringan virtual dan bukan hanya IP di jaringan virtual hub. Azure Firewall juga dapat digunakan untuk mengontrol konektivitas internet keluar. Untuk mempelajari lebih lanjut, lihat Merencanakan konektivitas internet masuk dan keluar.

Batas lokal

- Jika aplikasi Anda memerlukan konektivitas ke pusat data lokal atau cloud privat Anda, gunakan Microsoft Entra Private Access, Azure ExpressRoute, atau Azure VPN untuk konektivitas ke hub jaringan virtual Anda.

- Untuk memeriksa dan mengatur lalu lintas di hub jaringan virtual, Konfigurasikan Azure Firewall.

Batas layanan PaaS

- Saat menggunakan layanan PaaS yang disediakan Azure, Azure Storage, Azure Cosmos DB, atau Azure Web App, gunakan opsi konektivitas PrivateLink untuk memastikan semua pertukaran data melalui ruang IP privat dan lalu lintas tidak pernah meninggalkan jaringan Microsoft.

- Jika layanan PaaS Anda memerlukan batas yang aman untuk berkomunikasi satu sama lain dan mengelola akses jaringan publik, kami sarankan mengaitkannya ke perimeter keamanan jaringan. Konektivitas Private Link akan dihormati untuk lalu lintas yang masuk melalui titik akhir privat layanan PaaS ini, memastikan semua pertukaran data melalui alamat IP privat dan lalu lintas tidak pernah meninggalkan jaringan Microsoft. Pelajari selengkapnya tentang Perimeter Keamanan Jaringan dan lihat daftar layanan PaaS yang didukung.

Petunjuk / Saran

Pelajari tentang menerapkan strategi Zero Trust end-to-end untuk data.

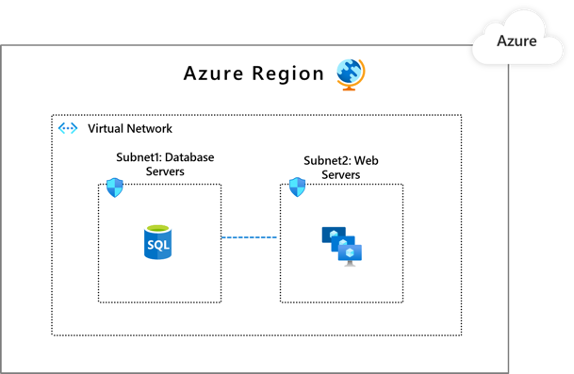

Komponen aplikasi partisi ke subnet yang berbeda

Ikuti langkah-langkah ini:

- Dalam jaringan virtual, tambahkan subnet jaringan virtual sehingga komponen diskrit aplikasi dapat memiliki perimeternya sendiri.

- Untuk mengizinkan lalu lintas hanya dari subnet yang memiliki subkomponen aplikasi yang diidentifikasi sebagai mitra komunikasi yang sah, terapkan aturan grup keamanan jaringan.

Atau, firewall Azure juga dapat digunakan untuk segmentasi dan memungkinkan lalu lintas dari subnet dan Virtual Network tertentu.

- Gunakan Azure Firewall untuk memfilter lalu lintas yang mengalir antara sumber daya cloud, internet, dan sumber daya lokal. Gunakan Azure Firewall atau Azure Firewall Manager untuk membuat aturan atau kebijakan yang mengizinkan atau menolak lalu lintas menggunakan kontrol lapisan 3 hingga lapisan 7. Untuk mempelajari lebih lanjut, lihat rekomendasi untuk membangun strategi segmentasi.

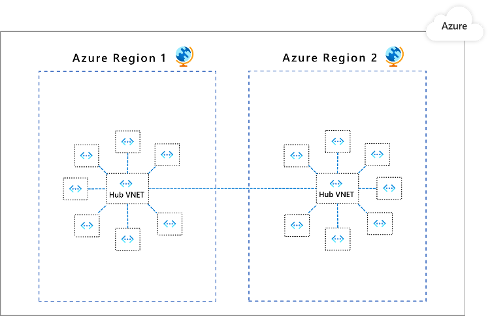

Aplikasi dipartisi ke Azure Virtual Networks (VNet) yang berbeda dan terhubung menggunakan model hub-spoke

Ikuti langkah-langkah ini:

- Buat jaringan virtual khusus untuk aplikasi dan/atau komponen aplikasi yang berbeda.

- Buat jaringan virtual pusat untuk menyiapkan pengaturan keamanan untuk konektivitas antar-aplikasi dan menyambungkan jaringan virtual aplikasi (VNet) dalam arsitektur hub-and-spoke.

- Sebarkan Azure Firewall di hub jaringan virtual. Gunakan Azure Firewall untuk memeriksa dan mengatur lalu lintas jaringan.

1.5 Memvalidasi segmentasi dengan Network Watcher Traffic Analytics

Untuk memastikan bahwa segmentasi jaringan berfungsi seperti yang dimaksudkan, organisasi harus menerapkan Azure Network Watcher Traffic Analytics. Kemampuan ini memberikan visibilitas tingkat alur dengan menganalisis Log alur VNET, memungkinkan tim memantau pola lalu lintas di seluruh lingkungan tersegmentasi.

Analitik Lalu Lintas mendukung segmentasi Zero Trust dengan:

Memvalidasi kebijakan segmentasi: Identifikasi apakah lalu lintas hanya mengalir di antara segmen yang dimaksudkan dan mendeteksi pelanggaran batas segmentasi.

Mendeteksi pergerakan lateral: Munculkan lalu lintas timur-barat yang tidak terduga atau tidak sah yang mungkin menunjukkan pelanggaran atau kesalahan konfigurasi.

Meningkatkan visibilitas: Menghubungkan arus lalu lintas dengan aturan NSG dan inteligensi ancaman untuk mendapatkan wawasan yang dapat ditindaklanjuti tentang perilaku jaringan.

Mendukung peningkatan berkelanjutan: Gunakan analitik untuk menyempurnakan strategi segmentasi mikro dan menerapkan akses hak istimewa paling sedikit secara dinamis.

Dengan mengintegrasikan Analitik Lalu Lintas ke dalam penyebaran Zero Trust, Anda mendapatkan kemampuan untuk terus menilai dan meningkatkan efektivitas strategi segmentasi Anda—memastikan bahwa batas jaringan Anda tidak hanya ditentukan tetapi dipantau dan diberlakukan secara aktif.

2. Secure Access Service Edge (SASE) dan Zero Trust Network Access (ZTNA)

Untuk mengamankan jaringan modern secara efektif, organisasi harus bergerak melampaui solusi warisan dan mengadopsi pendekatan canggih dan terintegrasi. Langkah ini termasuk mengadopsi solusi Zero Trust Network Access (ZTNA) untuk konektivitas terperinci berbasis identitas, menerapkan arsitektur SASE untuk menyatukan kemampuan jaringan dan keamanan, dan menerapkan validasi sesi berkelanjutan dengan kontrol akses berbasis risiko. Strategi ini bekerja sama untuk memastikan bahwa akses selalu diverifikasi, ancaman diminimalkan, dan kebijakan keamanan beradaptasi secara dinamis terhadap risiko yang berkembang.

2.1 Akses Jaringan Zero Trust (ZTNA)

Akses Jaringan Zero Trust menggantikan VPN berbasis perimeter yang luas dengan konektivitas yang terperinci, berbasis identitas, dan berbasis konteks. Tiga kemampuan ZTNA inti, masing-masing dijelaskan terlebih dahulu untuk Microsoft Global Secure Access lalu untuk opsi Azure VPN Gateway.

Implementasi Microsoft terhadap ZTNA adalah bagian dari kemampuan Global Secure Access (pratinjau) yang berada di bawah Microsoft Entra, dan dibangun di atas fondasi Security Service Edge (SSE).

Pelajari lebih lanjut: Apa itu Akses Aman Global? (Microsoft Entra)

2.2 Memodernisasi VPN tradisional dengan ZTNA yang sadar identitas

Akses Aman Global

Akses Aman Global Microsoft menggantikan terowongan jaringan yang luas dengan koneksi khusus aplikasi berbasis identitas. Saat pengguna meminta akses, Global Secure Access menggunakan ID Microsoft Entra untuk Single Sign-On dan Akses Bersyarat pada lapisan ujung jaringan—tidak diperlukan aturan firewall masuk. Hanya aplikasi yang disetujui yang terlihat di portal pengguna, dan keputusan akses didasarkan pada kondisi perangkat (dari Defender untuk Endpoint) dan sinyal risiko secara real-time.

Azure VPN Gateway

Memodernisasi VPN point-to-site (P2S) dengan mengintegrasikan autentikasi dengan Microsoft Entra ID, menerapkan kebijakan Akses Bersyarat (seperti MFA, kepatuhan perangkat, dan Lokasi Bernama) sebelum memulai koneksi terowongan. Di hub Azure Virtual WAN, VPN P2S dan ExpressRoute beroperasi dalam skala global, dengan keamanan dan perutean terpusat melalui Azure Firewall Manager. Pendekatan ini mempertahankan konektivitas VPN yang akrab sambil memastikan akses dengan hak istimewa minimum dan memperhatikan identitas.

2.3 Menggunakan Arsitektur SASE: Mengintegrasikan Jaringan & Fungsi Keamanan

Mengintegrasikan Jaringan & Fungsi Keamanan dengan SASE

Akses Aman Global

Akses Aman Global menghadirkan kemampuan Security Service Edge (SSE) —termasuk Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), dan Firewall-as-a-Service (FWaaS)—ke dalam kerangka kerja SASE terpadu. Lalu lintas pengguna, baik yang ditujukan untuk internet atau aplikasi privat, dirutekan melalui jaringan tepi global Microsoft. Di sini, inspeksi TLS, pemfilteran URL, pencegahan kehilangan data (DLP), dan inteligensi ancaman diterapkan. Defender for Cloud Apps memungkinkan kontrol sesi sebaris untuk aplikasi SaaS, sementara Azure Firewall melindungi akses aplikasi privat.

- SWG dalam Akses Global Aman:Microsoft Entra Internet Access

- CASB dengan Defender for Cloud Apps:Apa itu Defender for Cloud Apps?

Arsitektur ini:

- Mengalihkan lalu lintas pengguna melalui jaringan tepi Microsoft untuk inspeksi dan kontrol terpusat.

- Mengurangi kompleksitas dengan menyatukan penegakan kebijakan keamanan

- Mendukung pengarahan lalu lintas dan split tunneling untuk performa dan kepatuhan

Integrasi Azure VPN Gateway

Titik akhir VPN tradisional dapat diintegrasikan dengan Azure Firewall atau perangkat SWG mitra menggunakan konfigurasi terowongan paksa. Konfigurasi ini memungkinkan lalu lintas VPN keluar dan masuk diperiksa dan dikontrol dengan Azure Firewall Manager, inteligensi ancaman, dan kontrol sesi Akses Bersyarat. Anda dapat menerapkan pemfilteran URL, inspeksi paket mendalam (DPI), dan DLP ke sesi VPN. Kebijakan sesi Defender for Cloud Apps dapat menegakkan kontrol unggah/unduhan dan penemuan teknologi informasi bayangan pada lalu lintas terowongan.

2.4 Menerapkan validasi sesi berkelanjutan dan akses berbasis risiko

Validasi sesi berkelanjutan memastikan bahwa keputusan akses diberlakukan secara real time, bukan hanya pada masuk awal. Pendekatan ini membantu organisasi merespons dengan cepat perubahan kondisi risiko dan mempertahankan postur keamanan yang kuat.

Microsoft Akses Aman Global

Akses Jaringan Zero Trust bukan pemeriksaan satu kali. Microsoft Global Secure Access menggunakan Evaluasi Akses Berkelanjutan (CAE) untuk memantau sinyal risiko—seperti malware yang terdeteksi atau lokasi yang tidak biasa—dan dapat mencabut atau mengevaluasi ulang token akses aplikasi dan mengakhiri konektivitas jaringan saat risiko terdeteksi. Defender for Cloud Apps memberlakukan kontrol sesi langsung, seperti memblokir unduhan, mengkarantina sesi, atau memerlukan autentikasi multifaktor tambahan (MFA) selama sesi aktif. Playbook respons otomatis di Microsoft Azure Sentinel atau Microsoft Defender XDR dapat mengisolasi perangkat yang disusupi atau menonaktifkan akun secara real time.

- Pelajari tentang Evaluasi Akses Berkelanjutan (CAE)

- Pelajari tentang kontrol sesi Defender for Cloud Apps

- Pelajari tentang Evaluasi Akses Berkelanjutan Universal (Pratinjau)

Azure VPN Gateway Untuk koneksi VPN menggunakan autentikasi ID Microsoft Entra, Evaluasi Akses Berkelanjutan (CAE) didukung. Jika Akses Bersyarat mendeteksi pengguna atau perangkat berisiko, terowongan VPN dapat ditutup atau memerlukan autentikasi ulang. Anda dapat mengirim log VPN ke Microsoft Azure Sentinel dan menggunakan playbook otomatis untuk memblokir IP, mencabut akses, atau memperingatkan tim keamanan—memungkinkan respons cepat berbasis risiko untuk koneksi VPN.

- Autentikasi VPN Gateway dengan ID Microsoft Entra

- Mengotomatiskan respons dengan playbook Microsoft Sentinel

3. Enkripsi yang kuat dan komunikasi yang aman

Komunikasi jaringan modern harus dienkripsi dan diamankan dengan kuat di setiap tahap. Organisasi harus:

- Gunakan Keamanan Lapisan Transportasi (TLS) 1.3 dan terapkan enkripsi end-to-end untuk semua lalu lintas jaringan. TLS 1.3 memberikan keamanan yang lebih kuat, jabat tangan yang lebih cepat, dan autentikasi klien yang selalu dienkripsi—penting untuk melindungi beban kerja modern.

- Terapkan autentikasi timbal balik (mTLS) antara beban kerja dan perangkat untuk memastikan identitas klien dan server diverifikasi, mencegah akses yang tidak sah bahkan dengan kredensial yang valid.

- Blokir protokol yang tidak tepercaya atau warisan yang tidak memiliki enkripsi, seperti TLS 1.0/1.1 atau cipher ketinggalan jaman.

Nota

Meskipun TLS mengamankan lalu lintas yang sah, ancaman seperti malware dan kebocoran data masih dapat disembunyikan dalam sesi terenkripsi. Inspeksi TLS Microsoft Entra Internet Access memberikan visibilitas ke dalam lalu lintas terenkripsi, memungkinkan deteksi malware, pencegahan kehilangan data, dan kontrol keamanan tingkat lanjut. Pelajari selengkapnya tentang inspeksi Keamanan Lapisan Transportasi.

Nota

Azure Firewall dapat melakukan inspeksi TLS pada lalu lintas jaringan. Ini mendekripsi data, menerapkan Sistem Deteksi dan Pencegahan Intrusi (IDPS) atau aturan aplikasi, lalu mengenkripsi ulang dan meneruskannya. Pelajari selengkapnya tentang inspeksi Azure Firewall TLS dan sertifikat Azure Firewall Premium.

Rekomendasi utama

- Azure App Service & Azure Front Door: Atur Versi TLS Masuk Minimum ke 1.3 untuk memastikan hanya suite cipher aman yang digunakan untuk aplikasi web. Untuk mempelajari selengkapnya, lihat Menerapkan versi TLS minimum untuk App Service dan Front Door.

- Azure IoT Edge, IoT Hub, dan layanan PaaS lainnya: Konfirmasi SDK perangkat mendukung TLS 1.3, atau batasi ke TLS 1.2+.

- Azure Application Gateway (v2): Mendukung mTLS menggunakan sertifikat yang divalidasi OCP untuk verifikasi klien. Untuk mempelajari selengkapnya, lihat Gambaran Umum TLS di App Service.

- Mengenkripsi lalu lintas backend aplikasi antar jaringan virtual.

-

Mengenkripsi lalu lintas antara lokal dan cloud:

- Mengonfigurasi VPN situs-ke-situs melalui peering Microsoft ExpressRoute.

- Gunakan mode transport IPsec untuk private peering ExpressRoute.

- Menyiapkan mTLS antara server-server melalui peering privat ExpressRoute.

Memblokir protokol yang tidak tepercaya atau warisan

- Titik akhir Azure (App Service, Storage, SQL, Event Hubs, dll.): Hanya terima TLS 1.2+ dan idealnya terapkan 1.3, menonaktifkan versi lama.

- Virtual Machines dan Network Appliances: Gunakan Azure Policy dan Microsoft Defender for Cloud untuk memindai protokol yang sudah usang (seperti SMBv1 atau TLS <kustom 1.2) dan terapkan remediasi.

- Kebersihan operasional: Nonaktifkan sandi dan protokol warisan di tingkat OS atau aplikasi (misalnya, nonaktifkan TLS 1.0/1.1 di Windows Server atau SQL Server).

Bersiap untuk Kriptografi Pasca-Kuantum (PQC)

Algoritma kriptografi kunci publik tradisional (seperti RSA dan ECC) rentan terhadap komputer kuantum di masa mendatang. Microsoft telah mengintegrasikan algoritma tahan kuantum (LMS dan ML-DSA, FIPS 204) ke dalam platformnya, dengan dukungan PQC yang lebih luas segera hadir. Mulai transisi ke TLS 1.3 dan bersiaplah untuk integrasi PQC saat standar diselesaikan.

3.1 Enkripsi: Lalu lintas internal pengguna ke aplikasi dienkripsi

Tambahkan enkripsi untuk memastikan lalu lintas internal pengguna-ke-aplikasi dienkripsi.

Ikuti langkah-langkah ini:

- Terapkan komunikasi khusus HTTPS untuk aplikasi web yang terhubung ke internet Anda dengan mengalihkan lalu lintas HTTP ke HTTPS menggunakan Azure Front Door.

- Sambungkan karyawan/mitra jarak jauh ke Microsoft Azure menggunakan Azure VPN Gateway.

- Aktifkan enkripsi untuk lalu lintas titik-ke-situs apa pun di layanan Azure VPN Gateway.

- Akses komputer virtual Azure Anda dengan aman menggunakan komunikasi terenkripsi melalui Azure Bastion.

- Sambungkan menggunakan SSH ke komputer virtual Linux.

- Sambungkan menggunakan Protokol Desktop Jauh (RDP) ke komputer virtual Windows.

3.2 Enkripsi: Semua lalu lintas

Terakhir, selesaikan perlindungan jaringan Anda dengan memastikan bahwa semua lalu lintas dienkripsi.

Ikuti langkah-langkah ini:

- Mengenkripsi lalu lintas backend aplikasi antar jaringan virtual.

- Mengenkripsi lalu lintas antara lokal dan cloud:

- Mengonfigurasi VPN situs-ke-situs melalui peering Microsoft ExpressRoute.

- Konfigurasikan mode transportasi IPsec untuk peering privat ExpressRoute.

- Konfigurasikan mTLS antar server di seluruh peering privat ExpressRoute.

4. Visibilitas jaringan dan deteksi ancaman

Dalam model keamanan Zero Trust, prinsip "jangan pernah percaya, selalu verifikasi" berlaku tidak hanya untuk pengguna dan perangkat, tetapi juga untuk lalu lintas jaringan. Pemantauan dan pengelogan aktivitas jaringan sangat penting untuk memberlakukan Zero Trust karena memberikan visibilitas berkelanjutan tentang bagaimana sumber daya diakses, memastikan kepatuhan terhadap kebijakan keamanan, dan memungkinkan deteksi cepat perilaku yang mencurigakan atau tidak sah. Di bawah ini adalah elemen kunci, yang akan dibahas bagian ini:

- Sebarkan Deteksi & Respons Jaringan (NDR) untuk memantau dan menganalisis lalu lintas jaringan.

- Gunakan DPI (Inspeksi Paket Mendalam) dan deteksi anomali berbasis AI untuk perburuan ancaman real time.

- Pertahankan pengelogan terpusat dan integrasi SIEM/SOAR untuk analisis jaringan.

- Sebarkan Deteksi dan Respons Yang Diperluas (XDR) untuk menganalisis pola lalu lintas, mengidentifikasi anomali, dan mencegah pelanggaran.

- Integrasikan analitik berbasis AI untuk meningkatkan respons cepat terhadap ancaman yang muncul.

- Memungkinkan deteksi dan respons ancaman yang lebih baik dengan mengadopsi Global Secure Access pemulihan IP sumber.

- Manfaatkan log dan pemantauan Akses Aman Global.

4.1 Perlindungan ancaman: Perlindungan dan pemfilteran ancaman berbasis pembelajaran mesin dengan sinyal berbasis konteks

Untuk perlindungan ancaman lebih lanjut, aktifkan Azure DDoS Network Protection untuk terus memantau lalu lintas aplikasi yang dihosting Azure Anda, gunakan kerangka kerja berbasis ML untuk menggarisbawahi dan mendeteksi banjir lalu lintas volumetrik, mendeteksi serangan protokol, dan menerapkan mitigasi otomatis.

Ikuti langkah-langkah ini:

- Mengonfigurasi dan mengelola Perlindungan Jaringan Azure DDoS.

- Mengonfigurasi pemberitahuan untuk metrik perlindungan DDoS.

- Gunakan Microsoft Sentinel dengan Azure Web Application Firewall

- Menggunakan Azure Firewall dengan Microsoft Azure Sentinel

4.2 Perlindungan ancaman: Pemfilteran dan perlindungan asli cloud untuk ancaman yang diketahui

Aplikasi cloud yang membuka titik akhir ke lingkungan eksternal, seperti internet atau infrastruktur lokal Anda, berisiko terkena serangan yang berasal dari lingkungan tersebut. Oleh karena itu, penting bagi Anda untuk memindai trafik jaringan untuk beban berbahaya atau logika berbahaya.

Jenis ancaman ini termasuk dalam dua kategori luas:

Serangan yang diketahui. Ancaman yang ditemukan oleh penyedia perangkat lunak Anda atau komunitas yang lebih besar. Dalam kasus seperti itu, tanda tangan serangan tersedia dan Anda perlu memastikan bahwa setiap permintaan diperiksa terhadap tanda tangan tersebut. Kuncinya adalah untuk dapat dengan cepat memperbarui mesin deteksi Anda dengan serangan yang baru diidentifikasi.

Serangan yang tidak diketahui. Serangan ini adalah ancaman yang tidak sepenuhnya sesuai dengan pola yang diketahui. Jenis ancaman ini termasuk kerentanan nol hari dan pola yang tidak biasa dalam lalu lintas permintaan. Kemampuan untuk mendeteksi serangan tersebut tergantung pada seberapa baik pertahanan Anda tahu apa yang normal dan apa yang tidak. Pertahanan Anda harus terus belajar dan memperbarui pola seperti bisnis Anda (dan lalu lintas terkait) berevolusi.

Pertimbangkan langkah-langkah ini untuk melindungi dari ancaman yang diketahui:

Terapkan kemampuan Microsoft Entra Internet Access seperti pemfilteran konten web dan inspeksi TLS. Untuk mempelajari selengkapnya, lihat Pelajari tentang Microsoft Entra Internet Access untuk semua aplikasi.

Lindungi titik akhir menggunakan Azure Web Application Firewall (WAF) dengan:

- Mengaktifkan set aturan default atau aturan perlindungan 10 teratas OWASP untuk melindungi dari serangan lapisan web yang diketahui

- Mengaktifkan set aturan perlindungan bot untuk mencegah bot berbahaya mengikis informasi, melakukan pengisian kredensial, dll.

- Menambahkan aturan kustom untuk melindungi dari ancaman khusus untuk bisnis Anda.

Anda dapat menggunakan salah satu dari dua opsi:

Titik akhir depan dengan Azure Firewall untuk pemfilteran berbasis inteligensi ancaman dan IDPS di Lapisan 4:

- Menyebarkan dan mengonfigurasi Azure Firewall menggunakan portal Azure.

-

Aktifkan pemfilteran berbasis inteligensi ancaman untuk lalu lintas Anda.

Petunjuk / Saran

Pelajari tentang menerapkan strategi Zero Trust end-to-end untuk titik akhir.

- IDPS Azure Firewall mendeteksi dan mencegah ancaman dalam lalu lintas jaringan saat diaktifkan

4.3 Pemantauan dan visibilitas

Analitik Lalu Lintas

Network Watcher Traffic Analytics memainkan peran penting dalam segmentasi Zero Trust dengan menganalisis log alur VNET untuk mendeteksi lalu lintas anomali, memvalidasi kebijakan segmentasi, dan mengungkap TI bayangan atau jalur akses yang salah dikonfigurasi. Ini memungkinkan tim keamanan untuk memvisualisasikan lalu lintas antara segmen dan menerapkan kontrol adaptif berdasarkan telemetri real-time.

Analisis Log

Microsoft Defender Extended Detection and Response (XDR)

Microsoft Defender Extended Detection and Response (XDR) adalah rangkaian pertahanan perusahaan terpadu yang Anda gunakan sebelum dan sesudah pelanggaran. Rangkaian mengoordinasikan deteksi, pencegahan, investigasi, dan respons secara asli di seluruh titik akhir, identitas, email, dan aplikasi. Gunakan Defender XDR untuk melindungi dan merespons serangan canggih.

- Menyelidiki pemberitahuan

- Pelajari tentang Zero Trust dengan Defender XDR

- Pelajari tentang Defender XDR untuk pemerintah AS

Microsoft Sentinel

Mengembangkan kueri analitik kustom dan memvisualisasikan data yang dikumpulkan menggunakan buku kerja.

- Mendeteksi ancaman dengan aturan analitik yang disesuaikan

- Memvisualisasikan data yang dikumpulkan

- Menggunakan buku kerja dengan Akses Aman Global

akses jaringanAI-Enabled

Microsoft Sentinel

Gunakan Azure Firewall untuk memvisualisasikan aktivitas firewall, mendeteksi ancaman dengan kemampuan investigasi AI, menghubungkan aktivitas, dan mengotomatiskan tindakan respons.

- Azure Firewall dengan Microsoft Sentinel

Microsoft Entra ID Protection menggunakan algoritma pembelajaran mesin (ML) untuk mendeteksi pengguna dan risiko masuk. Gunakan kondisi risiko dalam kebijakan Akses Bersyarat untuk akses berdasarkan tingkat risiko secara dinamis.

- Microsoft Entra ID Perlindungan

- Pendekteksian Risiko

- Kebijakan akses berbasis risiko

Akses Aman Global

Dengan memanfaatkan log Akses Aman Microsoft Entra Global, organisasi dapat melacak upaya akses, memantau aliran data, dan mengidentifikasi anomali secara real time. Pemantauan terperinci ini membantu memvalidasi bahwa hanya identitas dan perangkat yang berwenang yang mengakses sumber daya sensitif, mendukung respons insiden, dan memberikan bukti penting untuk audit dan investigasi. Oleh karena itu, pengelogan lalu lintas yang komprehensif adalah elemen dasar dalam mempertahankan dan membuktikan efektivitas arsitektur Zero Trust. Selain log lalu lintas, log tambahan tersedia untuk sinyal tambahan:

- Pencatatan dan pemantauan Akses Aman Global

- Log audit Akses yang Aman Global

- Akses Aman Global memperkaya log Microsoft 365

- Log lalu lintas Akses Aman Global

- Log Kesehatan Jaringan Jarak Jauh

4.4 Otomatisasi dan orkestrasi

Otomatisasi dan orkestrasi sangat penting untuk memberlakukan prinsip Zero Trust di seluruh infrastruktur jaringan. Dengan memanfaatkan penegakan, respons, dan tata kelola otomatis, organisasi dapat mencapai konektivitas yang aman dan tangguh.

Jaringan Azure

Layanan jaringan Azure—termasuk Azure Firewall, Network Security Groups (NSGs), Virtual WAN, dan DDoS Protection—dapat disebarkan, diatur, dan dipantau menggunakan alat Infrastructure as Code (IaC) seperti templat ARM, Bicep, Terraform, dan Azure Policy.

Kemampuan utama:

- Penyebaran otomatis: Gunakan alur IaC untuk menyebarkan segmentasi jaringan secara otomatis (NSG, Azure Firewall) dan kontrol pemfilteran.

- Kepatuhan berkelanjutan: Menerapkan dan memulihkan otomatis standar keamanan (misalnya, memblokir IP publik, memerlukan enkripsi) dengan Azure Policy.

- Integrasi DevOps: Integrasikan dengan alur kerja GitOps/DevOps untuk konfigurasi jaringan deklaratif yang dikontrol versi.

Contoh: Menyebarkan aturan NSG dan kebijakan Azure Firewall secara otomatis saat subnet baru disediakan menggunakan Bicep dan Azure DevOps.

- Panduan Memulai: Membuat Azure Firewall dan kebijakan keamanan firewall - Bicep

- Mengamankan lalu lintas pod dengan kebijakan jaringan - Azure Kubernetes Service

Microsoft Entra (Akses Aman Global dengan Tata Kelola Identitas)

Microsoft Entra Global Secure Access menggabungkan akses sadar identitas dengan kontrol jaringan, melampaui VPN warisan. Tata Kelola Identitas memperluas ini dengan otomatisasi pemberian izin.

Kemampuan utama:

- Onboarding otomatis: Onboarding aplikasi/layanan ke Akses Privat atau Proksi Aplikasi menggunakan API Microsoft Graph dan templat kebijakan.

- Pengelolaan pemberian izin: Tentukan paket akses jaringan dengan alur kerja persetujuan, kedaluwarsa, dan tinjauan akses.

- Deprovisi dinamis: Hapus pemberian izin jaringan secara otomatis berdasarkan perubahan peran atau peristiwa siklus hidup.

Contoh: Tetapkan paket akses yang memberikan Akses Privat ke aplikasi tertentu saat pengguna bergabung dengan proyek, dengan kedaluwarsa dan tinjauan akses yang diberlakukan.

Microsoft Sentinel

Microsoft Sentinel menyediakan playbook (Logic Apps) untuk mengotomatiskan deteksi dan respons ancaman jaringan.

Kemampuan utama:

- Respons otomatis: Perbarui aturan NSG atau Azure Firewall untuk memblokir IP/domain berbahaya.

- Karantina sumber daya: Nonaktifkan sesi atau karantina sumber daya dengan menyesuaikan Akses Bersyarat.

- Pengayaan pemberitahuan: Menghubungkan pemberitahuan jaringan dengan log alur, DNS, identitas, dan telemetri perangkat.

Contoh: Sentinel mendeteksi komunikasi dengan IP berbahaya yang diketahui; playbook memperbarui grup IP Azure Firewall dan memberi tahu tim operasi keamanan (SecOps).

- Contoh pedoman: memblokir IP berbahaya di Azure NSG

- Otomatis respons ancaman dengan panduan Sentinel

Microsoft Defender XDR

Microsoft Defender XDR mengotomatiskan deteksi, investigasi, dan respons terkoordinasi di seluruh sinyal identitas, titik akhir, dan jaringan.

Kemampuan utama:

- Korelasi: Mendeteksi gerakan lateral atau pola jaringan anomali menggunakan konteks identitas dan perangkat.

- Isolasi otomatis: Mengisolasi perangkat yang disusupi dan memicu tindakan penegakan di seluruh platform.

- Integrasi: Bekerja dengan Sentinel dan Entra untuk respons insiden end-to-end.

Contoh: Defender for Endpoint mendeteksi lalu lintas perintah dan kontrol (C2), XDR mengisolasi perangkat, dan memicu playbook Sentinel untuk memblokir tujuan di Azure Firewall.

5. Kontrol akses berbasis kebijakan dan hak istimewa paling sedikit

Jaringan Zero Trust Modern memerlukan kontrol akses adaptif terperinci yang memberlakukan hak istimewa paling sedikit dan merespons risiko secara dinamis. Akses berbasis kebijakan memastikan pengguna dan perangkat hanya mendapatkan izin minimum yang diperlukan, untuk waktu terpendek yang diperlukan, dan hanya dalam kondisi yang tepat.

5.1 Menerapkan kebijakan akses sadar konteks

- Gunakan Akses Bersyarat Microsoft Entra untuk menentukan kebijakan berdasarkan sinyal pengguna, perangkat, lokasi, aplikasi, dan risiko.

- Mulailah dengan merencanakan penyebaran Akses Bersyarat Anda agar kebijakan selaras dengan persyaratan organisasi Anda.

- Mempercepat penyebaran dengan templat kebijakan Akses Kondisional untuk skenario umum.

5.2 Menerapkan kontrol berbasis risiko dan adaptif

- Memerlukan autentikasi multifaktor (MFA) ketika risiko terdeteksi, seperti rincian masuk yang tidak dikenal atau perangkat berisiko.

- Gunakan MFA berbasis risiko masuk untuk secara otomatis meminta MFA berdasarkan penilaian risiko real time.

- Pahami deteksi risiko di Microsoft Entra ID Protection untuk menginformasikan keputusan kebijakan dan mengotomatiskan remediasi.

5.3 Menerapkan Just-in-Time (JIT) dan akses istimewa

- Menerapkan akses Just-in-Time (JIT) menggunakan Privileged Identity Management (PIM) untuk memberikan izin tingkat tinggi hanya jika diperlukan.

- Mengamankan akses aplikasi privat dengan PIM dan Akses Aman Global untuk mengurangi hak istimewa permanen dan membatasi paparan.

5.4 Akses hibrid dan khusus aplikasi

- Untuk lingkungan hibrid, konfigurasikan kebijakan akses per aplikasi menggunakan Aplikasi Akses Aman Global.

- Aktifkan administrasi jarak jauh yang aman dengan menggunakan SSH dengan Microsoft Entra Private Access untuk akses server granular dan berbasis kebijakan.

5.5 Menolak secara default dan evaluasi berkelanjutan

- Terapkan prinsip tolak secara default di semua lapisan jaringan, memberikan akses hanya ketika secara eksplisit diizinkan oleh kebijakan.

- Terus mengevaluasi risiko sesi dan memberlakukan perubahan kebijakan secara real time untuk meminimalkan permukaan serangan.

Gunakan kebijakan sadar konteks, berbasis risiko, dan hak istimewa terkecil untuk mengurangi akses yang tidak sah dan membatasi pergerakan lateral di jaringan Anda.

6. Keamanan jaringan cloud dan hibrid

Mengamankan lingkungan cloud dan hibrid memerlukan kombinasi kontrol modern cloud-native dan penegakan kebijakan yang konsisten di semua platform. Saat organisasi mengadopsi arsitektur multicloud dan hibrid, penting untuk memperluas prinsip Zero Trust di luar pusat data tradisional ke beban kerja cloud, saaS, dan lingkungan PaaS.

6.1 Mengamankan beban kerja cloud dengan perimeter mikro dan firewall cloud-native

- Perimeter mikro: Gunakan segmentasi mikro untuk membuat batas keamanan terperinci di sekitar beban kerja, aplikasi, atau layanan individual. Ini membatasi gerakan lateral dan berisi potensi pelanggaran dalam segmen terisolasi.

- Firewall cloud-native: Sebarkan solusi seperti Azure Firewall untuk memeriksa dan mengontrol lalu lintas antara beban kerja cloud, menerapkan pemfilteran berbasis inteligensi ancaman, dan menerapkan aturan aplikasi dan jaringan dalam skala besar.

- Kelompok Keamanan Jaringan (NSG): Gunakan Kelompok Keamanan Jaringan (NSG) dan Kelompok Keamanan Aplikasi untuk menentukan dan menerapkan kontrol akses terperintah untuk sumber daya dalam jaringan virtual.

- Titik akhir privat: Gunakan Azure Private Link untuk membatasi akses ke layanan PaaS melalui alamat IP privat, memastikan lalu lintas tetap berada dalam backbone Microsoft tepercaya.

6.2 Mengintegrasikan proksi sadar identitas untuk keamanan SaaS dan PaaS

- Proksi sadar identitas: Terapkan solusi seperti Microsoft Entra Private Access untuk mengatur akses ke aplikasi SaaS dan PaaS. Proksi ini memberlakukan autentikasi, kepatuhan perangkat, dan kebijakan Akses Bersyarat sebelum memberikan akses. Pertimbangkan Microsoft Entra Internet Access untuk akses internet sadar identitas.

- Cloud Access Security Broker (CASB): Gunakan Microsoft Defender for Cloud Apps untuk menemukan, memantau, dan mengontrol penggunaan SaaS, memberlakukan pencegahan kehilangan data (DLP), dan menerapkan kontrol sesi untuk aplikasi cloud.

- Validasi sesi berkelanjutan: Terapkan penegakan kebijakan berbasis risiko dan real-time untuk akses SaaS dan PaaS, termasuk kontrol adaptif berdasarkan konteks pengguna, perangkat, dan sesi.

6.3 Memastikan penegakan kebijakan keamanan yang konsisten di seluruh lingkungan hibrid dan multicloud

- Manajemen kebijakan terpadu: Gunakan platform seperti Microsoft Entra Conditional Access dan Azure Policy untuk menentukan dan menerapkan kebijakan keamanan yang konsisten di seluruh lokal, Azure, dan penyedia cloud lainnya.

- Konektivitas hibrid: Mengamankan koneksi hibrid menggunakan Azure VPN Gateway, ExpressRoute, dan menerapkan kontrol enkripsi dan akses untuk semua lalu lintas lingkungan.

- Pemantauan dan respons terpusat: Integrasikan log dan peristiwa keamanan dari semua lingkungan ke Microsoft Sentinel atau platform SIEM/SOAR Anda untuk visibilitas terpadu, deteksi ancaman, dan respons otomatis.

- Manajemen postur keamanan multicloud: Gunakan alat seperti Microsoft Defender untuk Cloud untuk menilai, memantau, dan meningkatkan postur keamanan sumber daya di Azure dan penyedia cloud lainnya.

Organisasi yang menerapkan strategi ini dapat mencapai keamanan end-to-end yang kuat untuk jaringan cloud dan hibrid. Pendekatan ini memastikan prinsip Zero Trust diterapkan secara konsisten, terlepas dari di mana beban kerja dan data berada.

7. Menghentikan teknologi keamanan jaringan warisan

Zero Trust menolak kepercayaan implisit di segmen jaringan atau perangkat apa pun. Kontrol perimeter-sentris warisan—seperti terowongan VPN datar, inspeksi lalu lintas "pin rambut", daftar kontrol akses berkode keras (ACL), dan firewall jaringan statis—tidak lagi memberikan perlindungan adaptif, sadar identitas, dan sadar konteks yang diperlukan untuk lingkungan hibrid modern dan cloud-asli. Untuk sepenuhnya mewujudkan Zero Trust, organisasi harus menghentikan teknologi kedaluarsa ini demi layanan keamanan berbasis identitas yang ditentukan perangkat lunak.

7.1 Cakupan penghentian

Teknologi warisan untuk pensiun meliputi:

- VPN tradisional yang memberikan akses jaringan luas hanya berdasarkan sertifikat perangkat atau kunci bersama.

- Firewall jaringan yang kaku dengan seperangkat aturan statis dan visibilitas tingkat aplikasi terbatas.

- Proksi web lama yang tidak memiliki pemeriksaan ancaman secara langsung atau pengendalian sesi.

- ACL jaringan atau segmentasi berbasis rute tanpa integrasi dengan sinyal identitas atau keadaan perangkat.

7.2 Prinsip penggantian

Untuk setiap kontrol yang tidak digunakan lagi, adopsi alternatif Zero Trust modern yang:

- Memberlakukan akses hak istimewa paling sedikit di lapisan aplikasi atau beban kerja menggunakan Akses Jaringan Zero Trust.

- Mengintegrasikan identitas dan postur perangkat (menggunakan Microsoft Entra ID dan Microsoft Defender untuk Endpoint) ke dalam setiap keputusan akses.

- Menyediakan validasi berkelanjutan dengan Evaluasi Akses Berkelanjutan dan evaluasi ulang sesi.

- Memberikan visibilitas dan kontrol yang ditentukan perangkat lunak melalui solusi Secure Access Service Edge (SASE) dan Security Service Edge (SSE), seperti Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS), dan Network Detection and Response (NDR).

7.3 Strategi transisi

Inventarisasi dan prioritaskan

- Katalog semua perangkat lama dan profil VPN.

- Klasifikasi berdasarkan kekritisan (aplikasi yang menghadap publik, konektivitas mitra, administrasi jarak jauh).

Uji coba dan validasi

- Mengimplementasikan pilot ZTNA menggunakan Microsoft Global Secure Access atau Azure VPN Gateway dengan autentikasi Microsoft Entra ID untuk set aplikasi berisiko rendah.

- Memvalidasi konektivitas, performa, dan penegakan kebijakan.

Penurunan bertahap

- Migrasikan kelompok pengguna dan grup aplikasi dalam gelombang, sambil memantau indikator kesuksesan (seperti waktu akses, tiket helpdesk, dan alert keamanan).

- Alihkan lalu lintas secara bersamaan melalui tumpukan SASE atau SSE pilihan Anda.

Penonaktifan formal

- Hentikan perangkat keras dan cabut konfigurasi VPN lama.

- Perbarui diagram jaringan dan runbook operasional untuk menghapus teknologi yang tidak digunakan lagi.

Produk yang tercakup dalam panduan ini

Kelompok Keamanan Jaringan dan Kelompok Keamanan Aplikasi

Azure Web Application Firewall

Microsoft Entra Internet Access

Kesimpulan

Mengamankan jaringan adalah pusat dari strategi Zero Trust yang sukses. Untuk informasi lebih lanjut atau bantuan implementasi, hubungi tim Keberhasilan Pelanggan Anda atau lanjutkan membaca bab lain dari panduan ini, yang mencakup semua pilar Zero Trust.