Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Banyak organisasi harus mematuhi peraturan industri atau regional sebelum mengadopsi layanan cloud Azure. Setiap peraturan mendefinisikan domain kepatuhan dan kontrol tertentu. Misalnya, CMMC L3 AC 1.001 mengacu pada domain Kontrol Akses (AC) dan ID kontrol 1.001 dalam kerangka kerja Sertifikasi Model Kematangan Keamanan Cyber (CMMC). Sebagai praktik terbaik, petakan kontrol kepatuhan yang diperlukan ke tolok ukur keamanan cloud (MCSB) Microsoft. Identifikasi kontrol kustom apa pun yang tidak dicakup MCSB.

MCSB menyediakan daftar kebijakan bawaan dan inisiatif kebijakan beserta GUID (Pengidentifikasi Unik Global) yang menangani kontrol yang diperlukan. Untuk kontrol yang tidak dicakup oleh MCSB, ikuti panduan pemetaan kontrol untuk membangun kebijakan dan inisiatif kustom menggunakan proses langkah demi langkah yang disediakan.

Memetakan kontrol yang diperlukan ke MCSB dapat mempercepat proses orientasi Azure yang aman. MCSB menawarkan serangkaian standar kontrol keamanan teknis yang berfokus pada cloud berdasarkan kerangka kerja kepatuhan yang banyak digunakan. Contohnya termasuk National Institute of Standards and Technology (NIST), Center for Internet Security (CIS), dan Payment Card Industry (PCI). Azure menyediakan inisiatif kepatuhan peraturan bawaan. Untuk menemukan inisiatif untuk domain kepatuhan tertentu, lihat Inisiatif bawaan kepatuhan peraturan.

Note

Pemetaan kontrol antara MCSB dan tolok ukur industri, seperti CIS, NIST, dan PCI, ini menunjukkan bahwa fitur Azure tertentu dapat sepenuhnya atau sebagian memenuhi persyaratan kontrol. Namun, menggunakan fitur-fitur ini tidak menjamin kepatuhan penuh dengan kontrol yang sesuai dalam tolok ukur industri ini.

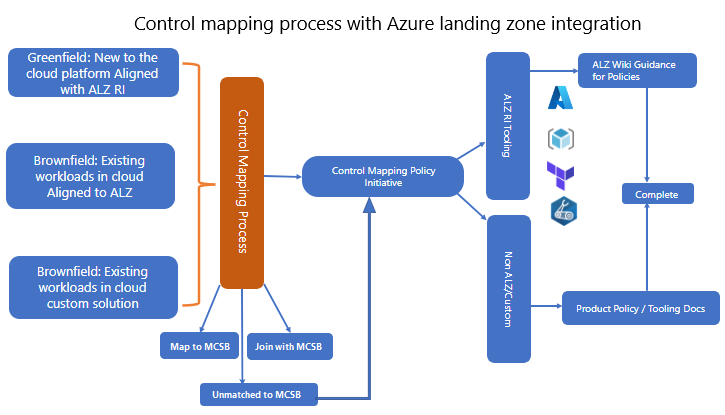

Diagram berikut mengilustrasikan alur proses pemetaan kontrol:

Langkah-langkah untuk memetakan kontrol keamanan di Azure

- Identifikasi kontrol yang diperlukan.

- Petakan kontrol yang diperlukan ke MCSB.

- Identifikasi kontrol yang tidak dipetakan dengan MCSB dan kebijakan masing-masingnya.

- Lakukan penilaian tingkat platform dan layanan.

- Menerapkan pengaman dengan inisiatif kebijakan menggunakan alat zona pendaratan Azure, alat bawaan, atau alat pihak ketiga.

Tip

Tinjau panduan tentang cara menyesuaikan arsitektur zona pendaratan Azure untuk mendukung persyaratan pemetaan kontrol Anda.

1. Identifikasi kontrol yang diperlukan

Kumpulkan semua kontrol kepatuhan yang ada dan diperlukan dari tim keamanan Anda. Jika tidak ada daftar, dokumentasikan persyaratan kontrol di lembar bentang Excel. Gunakan format di bawah ini sebagai panduan. Daftar Anda mungkin menyertakan kontrol dari satu atau beberapa kerangka kerja kepatuhan.

Sampel daftar kontrol formal.

2. Memetakan kontrol ke tolok ukur keamanan cloud Microsoft dan membuat kontrol kustom

Untuk setiap kontrol yang Anda ambil, gunakan judul kontrol, kategori domain, dan deskripsi yang benar untuk mengidentifikasi kontrol terkait. Sesuaikan tujuan setiap kontrol seakurat mungkin. Perhatikan perbedaan atau celah di spreadsheet Anda.

Anda juga dapat menggunakan kerangka kerja umum yang sesuai dengan kontrol organisasi Anda dan MCSB, jika tersedia. Misalnya, jika kontrol dan MCSB Anda dipetakan ke NIST 800-53 Revisi 4 atau CIS 7.1, Anda dapat menggabungkan himpunan data menggunakan kerangka kerja bersama yang sama. Temukan kerangka kerja umum perantara di bagian sumber daya.

Contoh pemetaan kontrol tunggal: Tujuan kontrol organisasi Anda

Tabel di atas memperlihatkan salah satu tujuan kontrol unik dengan kata kunci yang disorot.

Dalam contoh ini, tinjau kategorisasi kontrol berlabel 'Keamanan Aplikasi' untuk mengidentifikasinya sebagai kontrol terkait aplikasi. Persyaratannya adalah menerapkan firewall aplikasi dan memperkuat serta menambal aplikasi. Saat meninjau kontrol dan panduan MCSB, Anda mungkin menemukan beberapa kontrol yang berlaku dan memetakan persyaratan ini.

Untuk mencari versi MCSB tertentu dengan cepat, unduh file Excel untuk setiap rilis. Cari file-file ini dengan mengontrol ID atau kata kunci dalam deskripsi. Gunakan langkah ini untuk mengidentifikasi dan memetakan kontrol yang dicakup MCSB.

3. Identifikasi kontrol yang tidak dipetakan dengan tolok ukur keamanan cloud Microsoft dan kebijakan masing-masing

Tandai kontrol apa pun yang tidak dipetakan langsung sebagai memerlukan mitigasi. Kembangkan kebijakan kustom atau skrip otomatisasi untuk kontrol ini selama proses implementasi pagar pembatas.

Tip

AzAdvertizer adalah alat berbasis komunitas yang didukung oleh Cloud Adoption Framework. Gunakan untuk menemukan kebijakan bawaan dari zona pendaratan Azure atau dari repositori Azure Policy komunitas di satu tempat.

4. Lakukan penilaian tingkat platform dan layanan

Setelah Anda memetakan kontrol dan tujuan Anda ke MCSB dan mengumpulkan informasi pendukung tentang tanggung jawab, panduan, dan pemantauan, kantor keamanan TI atau organisasi pendukung Anda harus meninjau semua informasi dalam penilaian platform resmi.

Penilaian platform ini menentukan apakah MCSB memenuhi persyaratan minimum untuk digunakan dan memenuhi semua kebutuhan keamanan dan kepatuhan yang diberlakukan oleh peraturan.

Jika Anda mengidentifikasi celah, Anda masih dapat menggunakan MCSB, tetapi Anda mungkin perlu mengembangkan kontrol mitigasi sampai Anda menutup celah ini atau tolok ukur merilis pembaruan untuk mengatasinya. Anda juga dapat memetakan kontrol kustom dengan membuat definisi kebijakan dan, jika diperlukan, menambahkannya ke definisi inisiatif.

Daftar Periksa untuk Persetujuan

Tim keamanan telah menyetujui platform Azure untuk penggunaan.

Anda harus menggabungkan berkas acuan layanan tolok ukur keamanan cloud Microsoft individual Excel ke dalam pemetaan kontrol tingkat platform yang telah selesai sebelumnya.

- Tambahkan dalam kolom untuk mengakomodasi penilaian seperti: cakupan, penegakan, efek yang diizinkan.

Lakukan analisis baris demi baris dari templat penilaian garis besar layanan yang dihasilkan:

Untuk setiap tujuan kontrol, tunjukkan:

- Jika dapat dipenuhi oleh layanan atau risiko.

- Nilai risiko, jika ada.

- Status peninjauan untuk item baris tersebut.

- Diperlukan kontrol mitigasi, jika ada.

- Azure Policy dapat menerapkan/memantau kontrol.

Di mana ada celah dalam pemantauan atau penegakan untuk layanan dan kontrol:

- Laporkan ke tim tolok ukur keamanan cloud Microsoft untuk menutup celah dalam konten, pemantauan, atau penerapan.

Untuk area apa pun yang tidak memenuhi persyaratan Anda, perhatikan risiko yang terlibat jika Anda memilih untuk mengecualikan persyaratan tersebut, dampaknya, dan jika dapat diterima untuk disetujui atau jika Anda mengalami hambatan karena kesenjangan.

Status layanan ditentukan:

- Baik layanan memenuhi semua persyaratan, atau risikonya dapat diterima dan ditempatkan dalam daftar yang diizinkan untuk digunakan setelah batasan diberlakukan.

- ATAU, kesenjangan layanan terlalu besar / risiko terlalu besar dan layanan ditempatkan pada daftar blokir. Ini tidak dapat digunakan sampai celah ditutup oleh Microsoft.

Masukan - tingkat platform

- Templat penilaian layanan (Excel)

- Tujuan kontrol untuk pemetaan standar keamanan cloud Microsoft

- Layanan target

Output - tingkat platform

- Penyelesaian penilaian layanan (Excel)

- Pengendalian mitigasi

- Kesenjangan

- Persetujuan/non-persetujuan untuk penggunaan layanan

Setelah tim keamanan atau audit internal Anda menyetujui bahwa platform dan layanan inti memenuhi kebutuhan mereka, terapkan pemantauan dan pagar pembatas yang disepakati. Jika Anda mengidentifikasi kontrol mitigasi yang melampaui MCSB, terapkan kontrol bawaan atau Azure Policy menggunakan definisi kebijakan. Tambahkan kontrol ini ke definisi inisiatif jika diperlukan.

Daftar periksa - tingkat layanan

- Ringkas kebijakan yang diidentifikasi sebagaimana diperlukan sebagai output penilaian platform dan penilaian layanan.

- Kembangkan definisi kebijakan kustom yang diperlukan untuk mendukung mitigasi kontrol/kesenjangan.

- Buat inisiatif kebijakan kustom.

- Tetapkan prakarsa kebijakan menggunakan peralatan zona pendaratan Azure, alat asli, atau alat pihak ketiga.

Input - tingkat layanan

- Penyelesaian penilaian layanan (Excel)

Output - tingkat layanan

- Inisiatif kebijakan khusus

5. Menerapkan pagar pembatas menggunakan zona pendaratan Azure atau alat asli

Bagian berikut menjelaskan cara mengidentifikasi, memetakan, dan menerapkan kontrol kepatuhan peraturan sebagai bagian dari penyebaran zona pendaratan Azure. Penyebaran ini mencakup kebijakan yang selaras dengan MCSB untuk kontrol keamanan tingkat platform.

Tip

Saat Anda menggunakan arsitektur referensi zona pendaratan Azure—seperti Portal, Bicep, atau Terraform—penyebaran menetapkan inisiatif kebijakan MCSB ke Grup Manajemen Akar Menengah secara default.

Pelajari selengkapnya tentang kebijakan yang ditetapkan sebagai bagian dari penyebaran arsitektur referensi zona landasan Azure.

Panduan untuk menerapkan kebijakan di zona pendaratan Azure

Bergantung pada tujuan kontrol Anda, Anda mungkin perlu membuat definisi kebijakan kustom, definisi inisiatif kebijakan, dan penetapan kebijakan.

Lihat panduan berikut untuk setiap opsi implementasi referensi zona pendaratan Azure.

Portal arsitektur referensi zona pendaratan Azure

Saat menggunakan akselerator portal zona pendaratan Azure:

- Membuat kebijakan keamanan kustom di Microsoft Defender for Cloud

- Tutorial: Membuat definisi kebijakan kustom

- Menetapkan Azure Policy atau inisiatif kebijakan

Modul terraform

Saat menggunakan Azure Verified Modules (AVM) for Platform landing zone (ALZ) - Terraform, lihat panduan berikut tentang menggunakan pustaka kustom.

Bicep

Saat menggunakan Modul Terverifikasi Azure (AVM) untuk zona pendaratan Platform (ALZ) - Bicep, lihat panduan berikut tentang memodifikasi penetapan kebijakan.

Menerapkan kebijakan kustom saat tidak menggunakan implementasi zona pendaratan Azure

portal Azure

Saat menggunakan portal Microsoft Azure, lihat artikel berikut ini.

- Membuat kebijakan keamanan kustom di Microsoft Defender for Cloud

- Membuat definisi kebijakan kustom

- Membuat dan mengelola kebijakan untuk menegakkan kepatuhan

- Menetapkan inisiatif kebijakan

Template Manajer Sumber Daya Azure

Saat menggunakan templat Resource Manager, lihat artikel berikut ini.

- Membuat definisi kebijakan kustom

- Menetapkan inisiatif kebijakan

- Buat penetapan kebijakan untuk mengidentifikasi sumber daya yang tidak sesuai dengan menggunakan templat ARM

- Referensi templat definisi kebijakan Bicep dan Resource Manager

- Referensi templat set Bicep dan Resource Manager (inisiatif)

- Referensi templat penetapan kebijakan Bicep dan Resource Manager

Terraform

Saat menggunakan Terraform, lihat artikel berikut.

- Menambahkan definisi dan inisiatif kebijakan Azure kustom

- Menambahkan Kumpulan Definisi Kebijakan Azure

- Menetapkan kebijakan grup manajemen

- Menetapkan Azure Policy atau inisiatif kebijakan

Bicep

Saat menggunakan templat Bicep, lihat artikel berikut ini.

- Mulai cepat: Membuat penetapan kebijakan untuk mengidentifikasi sumber daya yang tidak sesuai dengan menggunakan file Bicep

- Referensi templat definisi kebijakan Bicep dan Resource Manager

- Referensi templat kumpulan kebijakan Bicep dan Resource Manager (inisiatif)

- Referensi templat penetapan kebijakan Bicep dan Resource Manager

Gunakan Microsoft Defender for Cloud untuk memantau kepatuhan

Microsoft Defender for Cloud terus membandingkan konfigurasi sumber daya Anda dengan persyaratan dalam standar, peraturan, dan tolok ukur industri. Dasbor kepatuhan peraturan menunjukkan postur kepatuhan Anda. Pelajari selengkapnya tentang meningkatkan kepatuhan terhadap peraturan Anda.

Tanya jawab umum

Bagaimana cara mengintegrasikan sasaran kontrol jika kerangka kerja saya tidak dipetakan ke tolok ukur keamanan cloud Microsoft?

Microsoft menyediakan pemetaan tolok ukur keamanan cloud (MCSB) ke banyak kerangka kerja industri terkemuka. Jika kontrol yang diperlukan tidak tercakup, lakukan pemetaan manual. Ikuti langkah-langkah dalam artikel ini untuk pemetaan kontrol manual.

Contoh: Jika Anda perlu memenuhi kepatuhan Kanada Federal Protected B (PBMM) dan tolok ukur keamanan cloud Microsoft belum memetakan ke PBMM, temukan kerangka kerja bersama seperti Publikasi Khusus NIST (SP) 800-53 Revisi 4. Jika baik PBMM maupun MCSB v2 memetakan ke NIST SP 800-53 R4, gunakan kerangka kerja umum ini untuk mengidentifikasi rekomendasi dan panduan yang perlu Anda ikuti di Azure.

Bagaimana cara mengatasi tujuan kontrol yang tidak dicakup oleh tolok ukur keamanan cloud Microsoft?

MCSB berfokus pada kontrol teknis Azure. Ini tidak termasuk tujuan non-teknis, seperti pelatihan, atau kontrol yang tidak terkait langsung dengan keamanan teknis, seperti keamanan pusat data. Tandai item ini sebagai tanggung jawab Microsoft, dan gunakan bukti dari konten MCSB atau laporan audit Microsoft untuk menunjukkan kepatuhan. Jika Anda menentukan bahwa tujuan adalah kontrol teknis, buat kontrol mitigasi selain kontrol dasar untuk pelacakan. Anda juga dapat mengirim permintaan untuk MCSBteam@microsoft.com mengatasi kontrol yang hilang dalam rilis mendatang.