Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Container Apps beroperasi dalam konteks lingkungan, yang menjalankan jaringan virtualnya sendiri. Saat Anda membuat lingkungan, ada beberapa pertimbangan utama yang menginformasikan kemampuan jaringan aplikasi kontainer Anda:

Pemilihan lingkungan

Container Apps memiliki dua jenis lingkungan yang berbeda, yang memiliki banyak karakteristik jaringan yang sama dengan beberapa perbedaan utama.

| Jenis lingkungan | Jenis paket yang didukung | Deskripsi |

|---|---|---|

| Profil beban kerja (default) | Konsumsi, Terdedikasi | Mendukung rute yang ditentukan pengguna (UDR), keluar melalui NAT Gateway, dan membuat titik akhir privat pada lingkungan aplikasi kontainer. Ukuran subnet minimum yang diperlukan adalah /27. |

| Hanya konsumsi (warisan) | Konsumsi | Tidak mendukung rute yang ditentukan pengguna (UDR), egres melalui NAT Gateway, penghubungan melalui gateway terpencil, atau bentuk egres lainnya. Ukuran subnet minimum yang diperlukan adalah /23. |

Untuk informasi selengkapnya lihat Jenis lingkungan.

Jenis jaringan virtual

Secara default, Container Apps terintegrasi dengan jaringan Azure, yang dapat diakses secara publik melalui internet dan hanya dapat berkomunikasi dengan titik akhir yang dapat diakses internet. Anda juga memiliki opsi untuk menyediakan VNet yang sudah ada saat Anda membuat lingkungan sebagai alternatif. Setelah Anda membuat lingkungan dengan jaringan Azure default atau VNet yang ada, jenis jaringan tidak dapat diubah.

Gunakan VNet yang sudah ada saat Anda memerlukan fitur jaringan Azure seperti:

- Kelompok Keamanan Jaringan

- Integrasu Application Gateway

- Integrasi Azure Firewall

- Mengontrol lalu lintas keluar dari aplikasi kontainer Anda

- Akses ke sumber daya di belakang titik akhir privat di jaringan virtual Anda

Jika Anda menggunakan VNet yang ada, Anda perlu menyediakan subnet yang didedikasikan secara eksklusif untuk lingkungan Aplikasi Kontainer yang Anda sebarkan. Subnet ini tidak tersedia untuk layanan lain. Untuk informasi selengkapnya, lihat Konfigurasi jaringan virtual.

Tingkat aksesibilitas

Anda dapat mengonfigurasi apakah aplikasi kontainer Anda mengizinkan akses masuk secara publik atau hanya dari dalam VNet Anda pada level lingkungan.

| Tingkat aksesibilitas | Deskripsi |

|---|---|

| Eksternal | Memungkinkan aplikasi kontainer Anda menerima permintaan publik. Lingkungan eksternal disebarkan dengan IP virtual pada alamat IP eksternal yang menghadap publik. |

| Internasional | Lingkungan internal tidak memiliki titik akhir publik dan disebarkan dengan IP virtual (VIP) yang dipetakan ke alamat IP internal. Titik akhir internal adalah load balancer internal Azure (ILB) dan alamat IP dikeluarkan dari daftar alamat IP privat VNet yang ada. |

Akses jaringan publik

Pengaturan akses jaringan publik menentukan apakah lingkungan aplikasi kontainer Anda dapat diakses dari Internet publik. Apakah Anda dapat mengubah pengaturan ini setelah membuat lingkungan Anda bergantung pada konfigurasi IP virtual lingkungan. Tabel berikut ini memperlihatkan nilai yang valid untuk akses jaringan publik, tergantung pada konfigurasi IP virtual lingkungan Anda.

| IP Virtual | Akses jaringan publik yang didukung | Deskripsi |

|---|---|---|

| Eksternal |

Enabled, Disabled |

Lingkungan aplikasi kontainer dibuat dengan titik akhir yang dapat diakses Internet. Pengaturan akses jaringan publik menentukan apakah lalu lintas diterima melalui titik akhir publik atau hanya melalui titik akhir privat, dan pengaturan akses jaringan publik dapat diubah setelah membuat lingkungan. |

| Internasional | Disabled |

Lingkungan aplikasi kontainer dibuat tanpa titik akhir yang dapat diakses Internet. Pengaturan akses jaringan publik tidak dapat diubah untuk menerima lalu lintas dari Internet. |

Untuk membuat titik akhir privat di lingkungan Azure Container App Anda, akses jaringan publik harus diatur ke Disabled.

Kebijakan jaringan Azure didukung dengan bendera akses jaringan publik.

Konfigurasi Ingress

Di bawah bagian ingress , Anda bisa mengonfigurasi pengaturan berikut:

Ingress: Anda dapat mengaktifkan atau menonaktifkan ingress untuk aplikasi kontainer Anda.

Lalu lintas masuk: Anda dapat menerima lalu lintas ke aplikasi kontainer dari mana saja, atau Anda dapat membatasinya ke lalu lintas yang berasal dari dalam lingkungan Container Apps yang sama.

Aturan pemisahan lalu lintas: Anda dapat menentukan aturan pemisahan lalu lintas antara berbagai revisi aplikasi Anda. Untuk informasi selengkapnya, lihat Pemisahan lalu lintas.

Untuk informasi selengkapnya tentang skenario jaringan yang berbeda, lihat Ingress di Azure Container Apps.

Fitur masuk

| Fitur | Pelajari cara |

|---|---|

|

Ingress Mengonfigurasi pengaturan masuk |

Mengendalikan lalu lintas eksternal dan internal menuju aplikasi kontainer Anda. |

| Akses Premium | Konfigurasikan pengaturan ingress tingkat lanjut seperti dukungan profil beban kerja untuk ingress dan batas waktu tidak aktif. |

| Pembatasan IP | Batasi lalu lintas masuk ke aplikasi kontainer Anda dengan alamat IP. |

| Autentikasi sertifikat klien | Konfigurasikan autentikasi sertifikat klien (juga dikenal sebagai TLS bersama atau mTLS) untuk aplikasi kontainer Anda. |

|

Pemisahan lalu lintas Strategi Penyebaran Biru/Hijau |

Pisahkan lalu lintas masuk antara revisi aktif aplikasi kontainer Anda. |

| Afinitas sesi | Rutekan semua permintaan dari klien ke replika yang sama dari aplikasi kontainer Anda. |

| Berbagi sumber daya lintas asal (CORS) | Aktifkan CORS untuk aplikasi kontainer Anda, yang memungkinkan permintaan yang dibuat melalui browser ke domain yang tidak cocok dengan asal halaman. |

| Perutean berbasis jalur | Gunakan aturan untuk merutekan permintaan ke aplikasi kontainer yang berbeda di lingkungan Anda, tergantung pada jalur setiap permintaan. |

| Jaringan virtual | Konfigurasikan VNet untuk lingkungan aplikasi kontainer Anda. |

| DNS | Konfigurasikan DNS untuk VNet lingkungan aplikasi kontainer Anda. |

| Titik akhir privat | Gunakan titik akhir privat untuk mengakses Aplikasi Kontainer Azure Anda dengan aman tanpa mengeksposnya ke Internet publik. |

| Integrasikan dengan Azure Front Door | Sambungkan langsung dari Azure Front Door ke Azure Container Apps Anda menggunakan tautan privat alih-alih internet publik. |

Fitur penyaluran

| Fitur | Pelajari cara |

|---|---|

| Menggunakan Azure Firewall | Gunakan Azure Firewall untuk mengontrol lalu lintas keluar dari aplikasi kontainer Anda. |

| Jaringan virtual | Konfigurasikan VNet untuk lingkungan aplikasi kontainer Anda. |

| Mengamankan VNet yang ada dengan NSG | Amankan VNet lingkungan aplikasi kontainer Anda dengan Network Security Group (NSG). |

| NAT gateway terintegrasi | Gunakan NAT Gateway untuk menyederhanakan konektivitas internet keluar di jaringan virtual Anda di lingkungan profil beban kerja. |

Berbagai Tutorial

| Panduan | Pelajari cara |

|---|---|

| Menggunakan jaringan virtual | Gunakan jaringan virtual. |

| Mengonfigurasi Gerbang Aplikasi WAF | Mengonfigurasi gateway aplikasi WAF. |

| Aktifkan Rute yang Ditentukan Pengguna (UDR) | Aktifkan rute yang ditentukan pengguna (UDR). |

| Gunakan Keamanan Lapisan Transportasi Bersama (mTLS) | Buat aplikasi mTLS di Azure Container Apps. |

| Menggunakan titik akhir privat | Gunakan titik akhir privat untuk mengakses Aplikasi Kontainer Azure Anda dengan aman tanpa mengeksposnya ke Internet publik. |

| Integrasikan dengan Azure Front Door | Sambungkan langsung dari Azure Front Door ke Azure Container Apps Anda menggunakan tautan privat alih-alih internet publik. |

Keamanan lingkungan

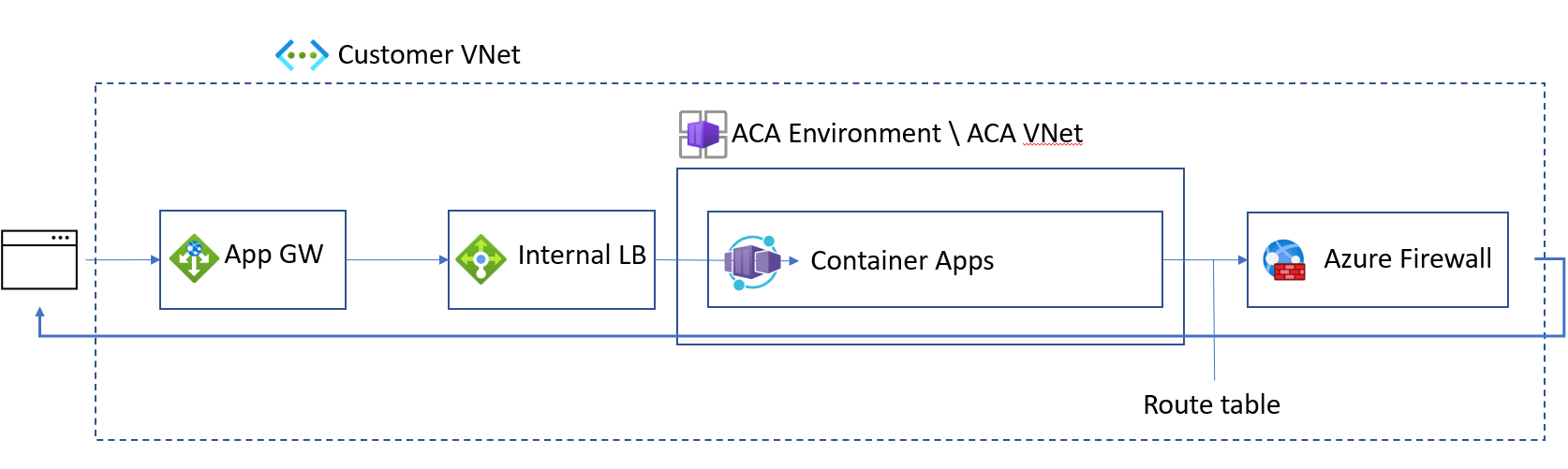

Anda dapat sepenuhnya mengamankan lingkungan profil beban kerja lalu lintas jaringan masuk dan keluar Anda dengan mengambil tindakan berikut:

Buat lingkungan aplikasi kontainer internal Anda di lingkungan profil beban kerja. Untuk langkah-langkahnya, lihat Mengelola profil beban kerja dengan Azure CLI.

Integrasikan Aplikasi Kontainer Anda dengan Application Gateway.

Konfigurasikan UDR untuk merutekan semua lalu lintas melalui Azure Firewall.

Perilaku proksi tepi HTTP

Azure Container Apps menggunakan proksi HTTP pembatas yang mengakhiri lapisan keamanan transport (TLS) dan merutekan permintaan ke setiap aplikasi.

Skala aplikasi HTTP berdasarkan jumlah permintaan dan koneksi HTTP. Envoy mengarahkan lalu lintas internal dalam kluster.

Koneksi hilir mendukung HTTP1.1 dan HTTP2 dan Envoy secara otomatis mendeteksi dan meningkatkan koneksi jika koneksi klien memerlukan peningkatan.

Koneksi upstream ditentukan dengan mengatur properti pada objek transport.

Ketergantungan portal

Untuk setiap aplikasi di Azure Container Apps, ada dua URL.

Runtime Container Apps awalnya menghasilkan nama domain lengkap (FQDN) yang digunakan untuk mengakses aplikasi Anda. Lihat Url Aplikasi di jendela gambaran umum aplikasi kontainer Anda di portal Azure untuk FQDN aplikasi kontainer Anda.

URL kedua juga dibuat untuk Anda. Lokasi ini memberikan akses ke layanan streaming log dan konsol. Jika perlu, Anda mungkin perlu menambahkan https://azurecontainerapps.dev/ ke daftar izin firewall atau proksi Anda.

Port dan alamat IP

Port berikut diekspos untuk koneksi masuk.

| Protokol | Port atau Pelabuhan |

|---|---|

| HTTP/HTTPS | 80, 443 |

Alamat IP dipecah menjadi jenis berikut:

| Tipe | Deskripsi |

|---|---|

| Alamat IP masuk publik | Digunakan untuk lalu lintas aplikasi dalam penyebaran eksternal, dan lalu lintas manajemen dalam penyebaran internal dan eksternal. |

| IP publik ke luar | Digunakan sebagai IP "asal" untuk koneksi keluar dari jaringan virtual. Koneksi ini tidak dirutekan melalui VPN. IP keluar dapat berubah dari waktu ke waktu. Menggunakan gateway NAT atau proksi lain dari lingkungan Container Apps untuk lalu lintas keluar hanya didukung di lingkungan profil beban kerja. |

| Alamat IP internal load balancer | Alamat ini hanya ada di lingkungan jaringan internal. |