Titik akhir privat untuk Azure Data Explorer

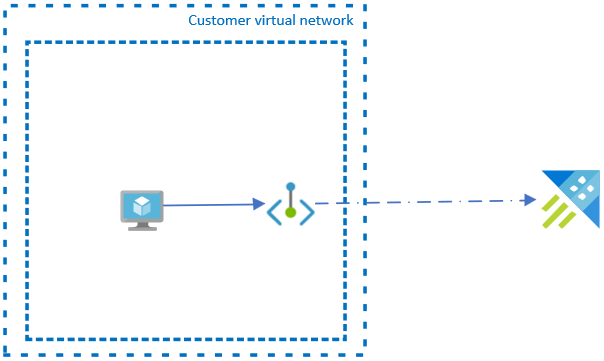

Anda dapat menggunakan titik akhir privat untuk kluster Anda untuk memungkinkan klien di jaringan virtual mengakses data dengan aman melalui tautan privat. Titik akhir privat menggunakan alamat IP privat dari ruang alamat jaringan virtual Anda untuk menghubungkan Anda secara privat ke kluster Anda. Lalu lintas jaringan antara klien di jaringan virtual dan kluster, melintasi jaringan virtual dan tautan privat di jaringan backbone Microsoft, menghilangkan paparan dari internet publik.

Menggunakan titik akhir privat untuk kluster memungkinkan Anda untuk:

- Amankan kluster Anda dengan mengonfigurasi firewall untuk memblokir semua koneksi pada titik akhir publik ke kluster.

- Tingkatkan keamanan untuk jaringan virtual dengan memungkinkan Anda memblokir eksfiltrasi data dari jaringan virtual.

- Sambungkan dengan aman ke kluster dari jaringan lokal yang terhubung ke jaringan virtual menggunakan gateway VPN atau ExpressRoutes dengan peering privat.

Gambaran Umum

Titik akhir privat adalah antarmuka jaringan khusus untuk layanan Azure di jaringan virtual Anda yang ditetapkan alamat IP dari rentang alamat IP jaringan virtual Anda. Saat Anda membuat titik akhir privat untuk kluster Anda, titik akhir tersebut menyediakan konektivitas yang aman antara klien di jaringan virtual dan kluster Anda. Koneksi antara titik akhir privat dan kluster menggunakan tautan privat yang aman.

Aplikasi di jaringan virtual dapat terhubung dengan mulus ke kluster melalui titik akhir privat. String koneksi dan mekanisme otorisasi sama dengan yang akan Anda gunakan untuk menyambungkan ke titik akhir publik.

Saat Anda membuat titik akhir privat untuk kluster di jaringan virtual Anda, permintaan persetujuan dikirim untuk persetujuan kepada pemilik kluster. Jika pengguna yang meminta pembuatan titik akhir privat juga merupakan pemilik kluster, permintaan akan disetujui secara otomatis. Pemilik kluster dapat mengelola permintaan persetujuan dan titik akhir privat untuk kluster di portal Azure, di bawah Titik akhir privat.

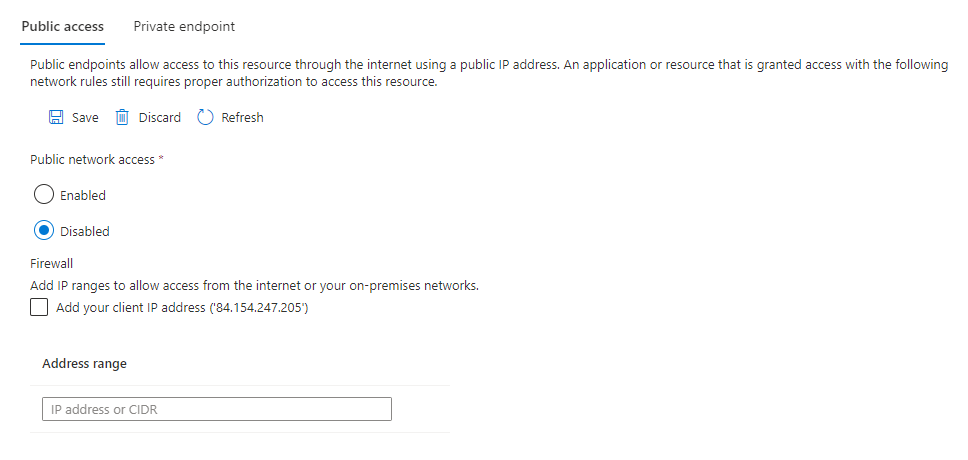

Anda dapat mengamankan kluster untuk hanya menerima koneksi dari jaringan virtual Anda dengan mengonfigurasi firewall kluster untuk menolak akses melalui titik akhir publiknya secara default. Anda tidak memerlukan aturan firewall untuk mengizinkan lalu lintas dari jaringan virtual yang memiliki titik akhir privat karena firewall kluster hanya mengontrol akses untuk titik akhir publik. Sebaliknya, titik akhir privat mengandalkan alur persetujuan untuk memberikan akses subnet ke kluster.

Merencanakan ukuran subnet di jaringan virtual Anda

Ukuran subnet yang digunakan untuk menghosting titik akhir privat untuk kluster tidak dapat diubah setelah subnet disebarkan. Titik akhir privat menggunakan beberapa alamat IP di jaringan virtual Anda. Dalam skenario ekstrem, seperti penyerapan kelas atas, jumlah alamat IP yang dikonsumsi oleh titik akhir privat mungkin meningkat. Peningkatan ini disebabkan oleh peningkatan jumlah akun penyimpanan sementara yang diperlukan sebagai akun penahapan untuk diserap ke dalam kluster Anda. Jika skenario relevan di lingkungan Anda, Anda harus merencanakannya saat menentukan ukuran untuk subnet.

Catatan

Skenario penyerapan yang relevan yang akan bertanggung jawab untuk memperluas skala akun penyimpanan sementara adalah penyerapan dari file lokal dan penyerapan asinkron dari blob.

Gunakan informasi berikut untuk membantu Anda menentukan jumlah total alamat IP yang diperlukan oleh titik akhir privat Anda:

| Penggunaan | Jumlah alamat IP |

|---|---|

| Layanan mesin | 1 |

| Layanan manajemen data | 1 |

| Akun penyimpanan sementara | 6 |

| Alamat yang dipesan Azure | 5 |

| Total | 13 |

Catatan

Ukuran minimum absolut untuk subnet harus /28 (14 alamat IP yang dapat digunakan). Jika Anda berencana untuk membuat kluster Azure Data Explorer untuk beban kerja penyerapan ekstrem, Anda berada di sisi yang aman dengan netmask /24.

Jika Anda membuat subnet yang terlalu kecil, Anda dapat menghapusnya dan membuat subnet baru dengan rentang alamat yang lebih besar. Setelah membuat ulang subnet, Anda dapat membuat titik akhir privat baru untuk kluster.

Menyambungkan ke titik akhir privat

Klien di jaringan virtual yang menggunakan titik akhir privat harus menggunakan string koneksi yang sama untuk kluster sebagai klien yang terhubung ke titik akhir publik. Resolusi DNS secara otomatis merutekan koneksi dari jaringan virtual ke kluster melalui tautan privat.

Penting

Gunakan string koneksi yang sama untuk terhubung ke kluster menggunakan titik akhir privat seperti yang Anda gunakan untuk terhubung ke titik akhir publik. Jangan terhubung ke kluster menggunakan URL subdomain tautan pribadinya.

Secara default, Azure Data Explorer membuat zona DNS privat yang dilampirkan ke jaringan virtual dengan pembaruan yang diperlukan untuk titik akhir privat. Namun, jika Anda menggunakan server DNS Anda sendiri, Anda mungkin perlu membuat lebih banyak perubahan pada konfigurasi DNS Anda.

Penting

Untuk konfigurasi yang optimal, kami sarankan Anda menyelaraskan penyebaran dengan rekomendasi di artikel Titik Akhir Privat dan konfigurasi DNS di Scale Cloud Adoption Framework. Gunakan informasi dalam artikel untuk mengotomatiskan pembuatan entri DNS Privat menggunakan Kebijakan Azure, sehingga lebih mudah untuk mengelola penyebaran saat Anda menskalakan.

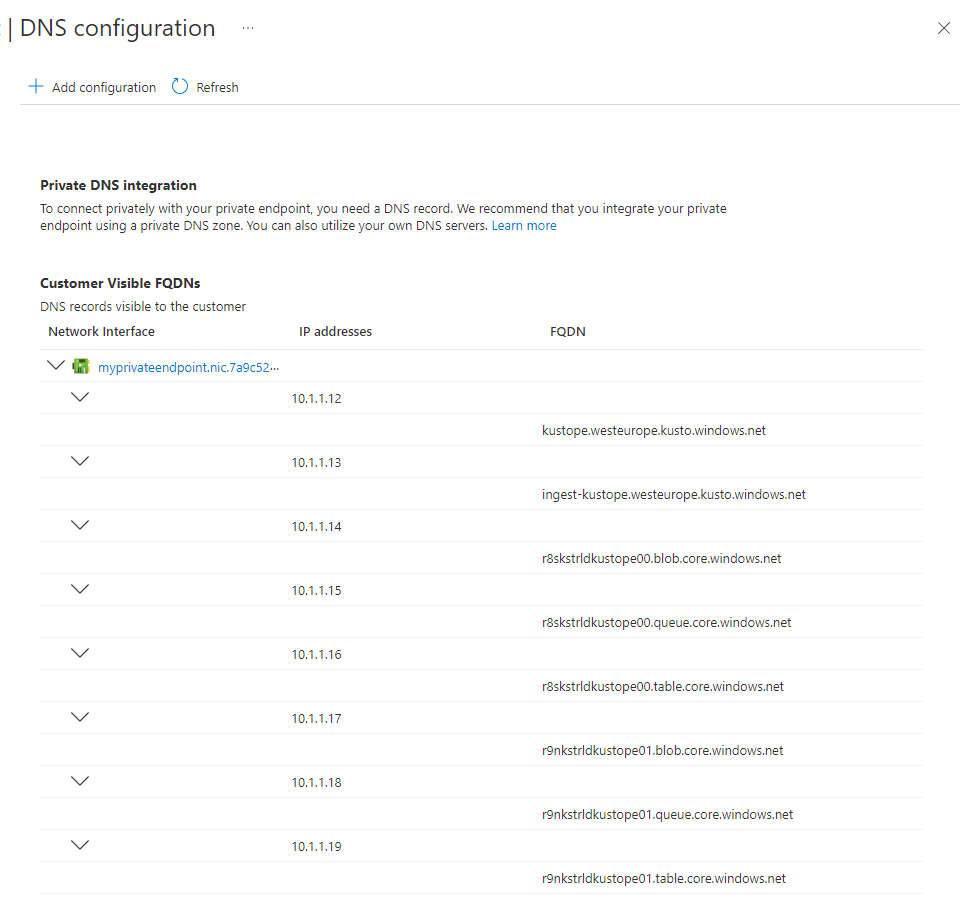

Azure Data Explorer membuat beberapa FQDN yang terlihat pelanggan sebagai bagian dari penyebaran titik akhir privat. Selain kueri dan penyerapan FQDN dilengkapi dengan beberapa FQDN untuk titik akhir blob / tabel / antrean (diperlukan untuk skenario penyerapan)

Menonaktifkan akses publik

Untuk meningkatkan keamanan, Anda juga dapat menonaktifkan akses publik ke kluster di portal Azure.

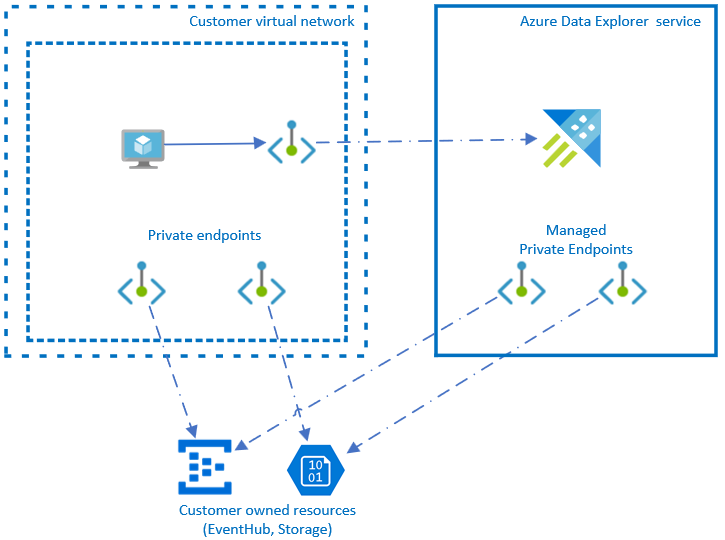

Titik akhir privat terkelola

Anda dapat menggunakan titik akhir privat terkelola untuk mengaktifkan kluster untuk mengakses layanan terkait penyerapan atau kueri Anda dengan aman melalui titik akhir privat mereka. Ini memungkinkan kluster Azure Data Explorer mengakses sumber daya Anda melalui alamat IP privat.

Layanan yang didukung

Azure Data Explorer mendukung pembuatan titik akhir privat terkelola ke layanan berikut:

Batasan

Titik akhir privat tidak didukung untuk kluster Azure Data Explorer yang diinjeksi jaringan virtual.

Implikasi pada biaya

Titik akhir privat atau titik akhir privat terkelola adalah sumber daya yang dikenakan biaya tambahan. Biayanya bervariasi tergantung pada arsitektur solusi yang dipilih. Untuk informasi selengkapnya, lihat harga Azure Private Link.

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk