Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

BERLAKU UNTUK: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Resource Manager menyediakan lapisan manajemen yang memungkinkan Anda membuat, memperbarui, dan menghapus sumber daya di langganan Azure Anda. Perangkat Azure Stack Edge mendukung API Azure Resource Manager yang sama untuk membuat, memperbarui, dan menghapus VM di langganan lokal. Dukungan ini memungkinkan Anda mengelola perangkat dengan cara yang konsisten dengan cloud.

Artikel ini menjelaskan cara menyambungkan ke API lokal di perangkat Azure Stack Edge Anda melalui Azure Resource Manager menggunakan Azure PowerShell.

Titik akhir pada perangkat Azure Stack Edge

Tabel berikut ini meringkas berbagai titik akhir yang terekspos di perangkat Anda, protokol yang didukung, dan port untuk mengakses titik akhir tersebut. Di seluruh artikel, Anda akan menemukan referensi ke titik akhir ini.

| # | Titik akhir | Protokol yang Didukung | Port yang digunakan | Digunakan untuk |

|---|---|---|---|---|

| 1. | Azure Resource Manager | https | 443 | Untuk menyambungkan ke Azure Resource Manager untuk otomatisasi |

| 2. | Layanan token keamanan | https | 443 | Untuk mengautentikasi melalui akses dan me-refresh token |

| 3. | Blob* | https | 443 | Untuk menyambungkan ke penyimpanan Blob melalui REST |

* Koneksi ke titik akhir penyimpanan blob tidak diperlukan untuk menyambungkan ke Azure Resource Manager.

Menyambungkan ke alur kerja Azure Resource Manager

Proses menyambungkan ke API lokal perangkat menggunakan Azure Resource Manager memerlukan langkah-langkah berikut:

| Langkah # | Lakukan langkah ini ... | .. di lokasi ini. |

|---|---|---|

| 1. | Konfigurasikan perangkat Azure Stack Edge Anda | Antarmuka pengguna web lokal |

| 2. | Buat dan instal sertifikat | Antarmuka pengguna web klien/lokal Windows |

| 3. | Tinjau dan konfigurasikan prasyarat | Klien Windows |

| 4. | Siapkan Azure PowerShell pada klien | Klien Windows |

| 5. | Ubah file host untuk resolusi nama titik akhir | Klien Windows atau server DNS |

| 6. | Periksa apakah nama titik akhir telah diselesaikan | Klien Windows |

| 7. | Gunakan cmdlet Azure PowerShell untuk memverifikasi koneksi ke Azure Resource Manager | Klien Windows |

Bagian berikut ini menjelaskan setiap langkah dalam menyambungkan ke Azure Resource Manager di atas dengan detail.

Prasyarat

Sebelum memulai, pastikan bahwa klien yang digunakan untuk menyambungkan ke perangkat melalui Azure Resource Manager menggunakan TLS 1.2. Untuk informasi lebih lanjut, buka Mengonfigurasi TLS 1.2 pada klien Windows yang mengakses perangkat Azure Stack Edge.

Langkah 1: Konfigurasikan perangkat Azure Stack Edge

Ikuti langkah-langkah berikut ini di antarmuka pengguna web lokal perangkat Azure Stack Edge Anda.

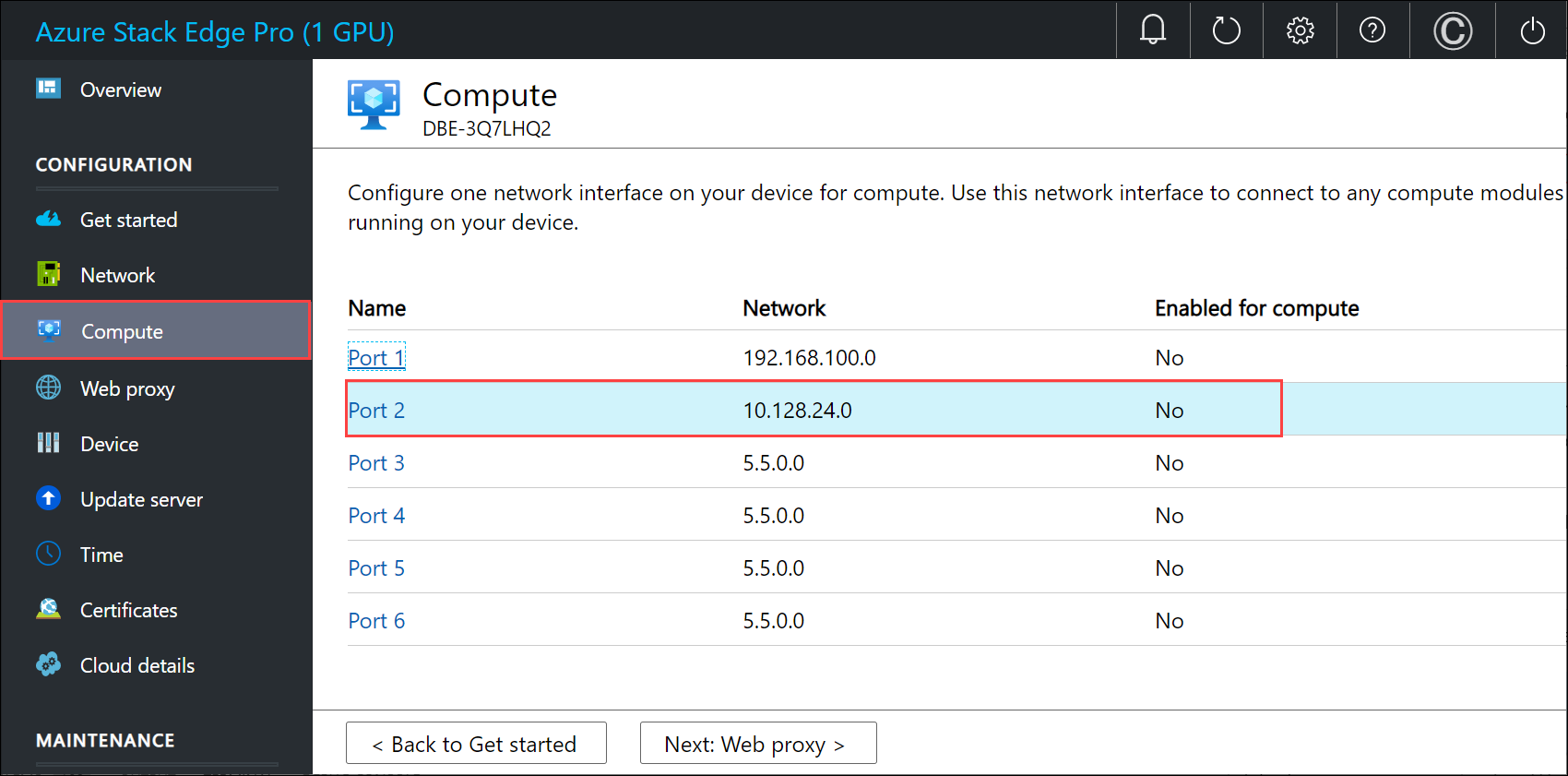

Lengkapi pengaturan jaringan untuk perangkat Azure Stack Edge Anda.

Catat alamat IP perangkat. Anda akan menggunakan IP ini nanti.

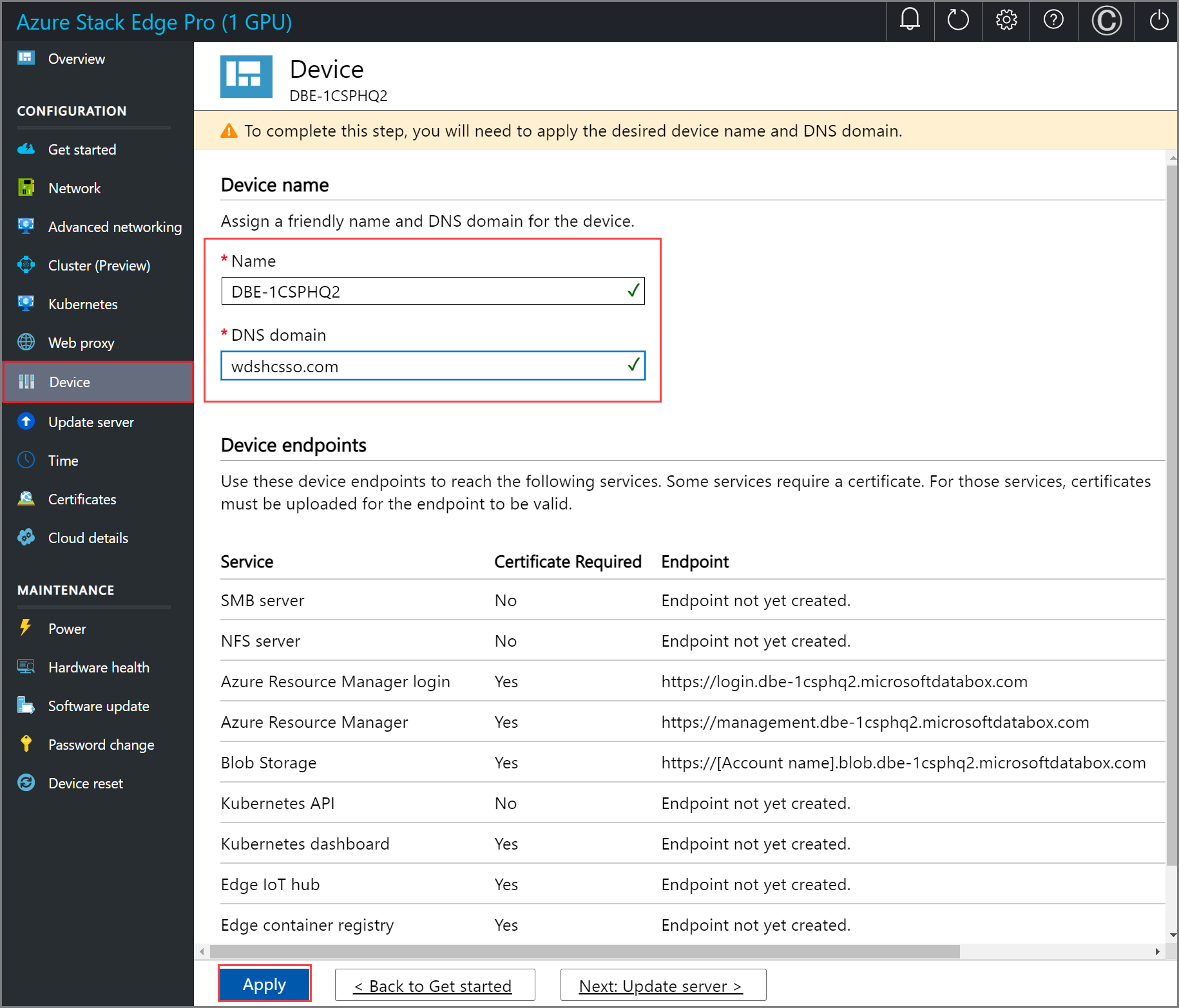

Konfigurasikan nama perangkat dan domain DNS dari halaman Perangkat. Catat nama perangkat dan domain DNS saat Anda akan menggunakannya nanti.

Penting

Nama perangkat, domain DNS akan digunakan untuk membentuk titik akhir yang diekspos. Gunakan titik akhir Azure Resource Manager dan Blob dari halaman Perangkat di antarmuka pengguna web lokal.

Langkah 2: Membuat dan menginstal sertifikat

Sertifikat memastikan bahwa komunikasi Anda tepercaya. Di perangkat Azure Stack Edge Anda, alat, blob, dan sertifikat digital Azure Resource Manager yang ditandatangani sendiri dibuat secara otomatis. Anda juga dapat memilih untuk membawa sertifikat blob dan Azure Resource Manager bertanda tangan milik Anda.

Ketika Anda membawa sendiri sertifikat yang ditandatangani, Anda juga memerlukan rantai penandatanganan sertifikat yang sesuai. Untuk rantai penandatanganan, Azure Resource Manager, dan sertifikat blob pada perangkat, Anda memerlukan sertifikat yang sesuai pada komputer klien juga untuk mengautentikasi dan berkomunikasi dengan perangkat.

Untuk menyambungkan ke Azure Resource Manager, Anda harus membuat atau mendapatkan rantai penandatanganan dan sertifikat titik akhir, mengimpor sertifikat ini pada klien Windows Anda, dan akhirnya mengunggah sertifikat ini di perangkat.

Buat sertifikat

Untuk tujuan pengujian dan pengembangan penggunaan, Anda dapat menggunakan Windows PowerShell untuk membuat sertifikat pada sistem lokal Anda. Saat membuat sertifikat untuk klien, ikuti panduan berikut:

Anda terlebih dahulu perlu membuat sertifikat akar untuk rantai penandatanganan. Untuk informasi selengkapnya, lihat langkah-langkah untuk Membuat sertifikat rantai penandatanganan.

Selanjutnya Anda dapat membuat sertifikat titik akhir untuk Azure Resource Manager dan blob (opsional). Anda bisa mendapatkan titik akhir ini dari halaman Perangkat di antarmuka pengguna web lokal. Lihat langkah-langkah untuk Membuat sertifikat titik akhir.

Untuk semua sertifikat ini, pastikan bahwa nama subjek dan nama alternatif subjek sesuai dengan pedoman berikut:

Jenis Nama subjek (SN) Nama alternatif subjek (SAN) Contoh nama subjek Azure Resource Manager management.<Device name>.<Dns Domain>login.<Device name>.<Dns Domain>management.<Device name>.<Dns Domain>management.mydevice1.microsoftdatabox.comPenyimpanan blob* *.blob.<Device name>.<Dns Domain>*.blob.< Device name>.<Dns Domain>*.blob.mydevice1.microsoftdatabox.comSertifikat tunggal multi-SAN untuk kedua titik akhir <Device name>.<dnsdomain>login.<Device name>.<Dns Domain>management.<Device name>.<Dns Domain>*.blob.<Device name>.<Dns Domain>mydevice1.microsoftdatabox.com

* Penyimpanan blob tidak diperlukan untuk terhubung ke Azure Resource Manager. Ini tercantum di sini jika Anda membuat akun penyimpanan lokal di perangkat Anda.

Untuk informasi lebih lanjut tentang sertifikat, buka cara Mengunggah sertifikat di perangkat Anda dan mengimpor sertifikat pada klien yang mengakses perangkat Anda.

Mengunggah sertifikat ke perangkat

Sertifikat yang Anda buat di langkah sebelumnya ada di penyimpanan Pribadi pada klien Anda. Sertifikat ini harus diekspor ke klien Anda ke dalam file format yang sesuai yang kemudian dapat diunggah ke perangkat Anda.

Sertifikat akar harus diekspor sebagai file format DER dengan ekstensi nama file .cer. Untuk langkah-langkah mendetail, lihat Mengekspor sertifikat sebagai file format .cer.

Sertifikat titik akhir harus diekspor sebagai file .pfx dengan kunci pribadi. Untuk detail langkah, lihat Mengekspor sertifikat sebagai file .pfx dengan kunci pribadi.

Sertifikat akar dan titik akhir kemudian diunggah ke perangkat menggunakan opsi + Tambahkan sertifikat pada halaman Sertifikat di antarmuka pengguna web lokal. Untuk mengunggah sertifikat, ikuti langkah-langkah dalam Mengunggah sertifikat.

Mengimpor sertifikat pada klien yang menjalankan Azure PowerShell

Klien Windows tempat Anda memanggil API Azure Resource Manager perlu membangun kepercayaan dengan perangkat. Untuk tujuan ini, sertifikat yang Anda buat pada langkah sebelumnya harus diimpor ke klien Windows Anda ke dalam penyimpanan sertifikat yang sesuai.

Sertifikat akar yang Anda ekspor sebagai format DER dengan ekstensi .cer sekarang harus diimpor di Otoritas Sertifikat Akar Tepercaya pada sistem klien Anda. Untuk detail langkah, lihat Mengimpor sertifikat ke penyimpanan Otoritas Sertifikat Akar Tepercaya.

Sertifikat titik akhir yang Anda ekspor sebagai .pfx harus diekspor sebagai .cer. Sertifikat .cer kemudian diimpor di penyimpanan sertifikat Pribadi pada sistem Anda. Untuk detail langkah, lihat Mengimpor sertifikat ke penyimpan pribadi.

Langkah 3: Menginstal PowerShell pada klien

Klien Windows Anda harus memenuhi prasyarat berikut:

Jalankan Windows PowerShell 5.1. Anda harus memiliki Windows PowerShell 5.1. Untuk memeriksa versi PowerShell sistem Anda, jalankan cmdlet berikut:

$PSVersionTable.PSVersionBandingkan versi Utama dan pastikan versi tersebut adalah 5.1 atau yang lebih baru.

Jika Anda memiliki versi yang lama, lihat Memperbarui Windows PowerShell yang sudah ada.

Jika Anda tidak memiliki PowerShell 5.1, ikuti Menginstal Windows PowerShell.

Sampel output{i>

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. Try the new cross-platform PowerShell https://aka.ms/pscore6 PS C:\windows\system32> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 19041 906Anda dapat mengakses Galeri PowerShell.

Jalankan PowerShell sebagai administrator. Verifikasi bahwa versi PowerShellGet lebih tua dari 2.2.3. Selain itu, verifikasi apakah

PSGalleryterdaftar sebagai repositori.Install-Module PowerShellGet -MinimumVersion 2.2.3 Import-Module -Name PackageManagement -ErrorAction Stop Get-PSRepository -Name "PSGallery"Sampel output{i>

PS C:\windows\system32> Install-Module PowerShellGet -MinimumVersion 2.2.3 PS C:\windows\system32> Import-Module -Name PackageManagement -ErrorAction Stop PS C:\windows\system32> Get-PSRepository -Name "PSGallery" Name InstallationPolicy SourceLocation ---- ------------------ -------------- PSGallery Trusted https://www.powershellgallery.com/api/v2

Jika repositori Anda tidak tepercaya atau Anda memerlukan informasi selengkapnya, lihat Memvalidasi aksesibilitas Galeri PowerShell.

Langkah 4: Menyiapkan Azure PowerShell pada klien

Instal modul Azure PowerShell di klien Anda yang berfungsi dengan perangkat Anda.

Jalankan PowerShell sebagai Administrator. Anda harus memiliki akses ke galeri PowerShell.

Pertama-tama verifikasi bahwa tidak ada versi yang sudah ada

AzureRMdanAzmodul di klien Anda. Untuk memeriksanya, jalankan perintah berikut:# Check existing versions of AzureRM modules Get-InstalledModule -Name AzureRM -AllVersions # Check existing versions of Az modules Get-InstalledModule -Name Az -AllVersionsJika ada versi yang sudah ada, gunakan cmdlet

Uninstall-Moduleuntuk menghapus instalan. Untuk informasi selengkapnya, lihatUntuk menginstal modul Azure PowerShell yang diperlukan dari Galeri PowerShell, jalankan perintah berikut ini:

Jika klien Anda menggunakan PowerShell Core versi 7.0 atau yang lebih baru:

# Install the Az.BootStrapper module. Select Yes when prompted to install NuGet. Install-Module -Name Az.BootStrapper # Install and import the API Version Profile into the current PowerShell session. Use-AzProfile -Profile 2020-09-01-hybrid -Force # Confirm the installation of PowerShell Get-Module -Name "Az*" -ListAvailableJika klien Anda menggunakan PowerShell 5.1 atau yang lebih baru:

#Install the Az module version 1.10.0 Install-Module -Name Az -RequiredVersion 1.10.0

Pastikan Anda memiliki versi modul Az yang benar yang berjalan di akhir penginstalan.

Jika Anda menggunakan PowerShell 7 atau yang lebih baru, contoh output berikut menunjukkan bahwa modul Az versi 2.0.1 (atau yang lebih baru) berhasil diinstal.

PS C:\windows\system32> Install-Module -Name Az.BootStrapper PS C:\windows\system32> Use-AzProfile -Profile 2020-09-01-hybrid -Force Loading Profile 2020-09-01-hybrid PS C:\windows\system32> Get-Module -Name "Az*" -ListAvailableJika Anda menggunakan PowerShell 5.1 atau yang lebih baru, contoh output berikut menunjukkan bahwa modul Az versi 1.10.0 berhasil diinstal.

PS C:\WINDOWS\system32> Get-InstalledModule -Name Az -AllVersions Version Name Repository Description ------- ---- ---------- ----------- 1.10.0 Az PSGallery Mic... PS C:\WINDOWS\system32>

Langkah 5: Memodifikasi file host untuk resolusi nama titik akhir

Sekarang Anda akan menambahkan alamat IP perangkat ke:

- File host pada klien, ATAU,

- Konfigurasi server DNS

Penting

Kami menyarankan agar Anda mengubah konfigurasi server DNS untuk resolusi nama titik akhir.

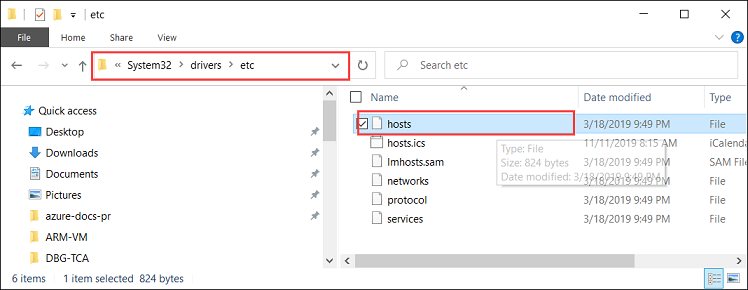

Pada klien Windows yang Anda gunakan untuk menyambungkan ke perangkat, lakukan langkah-langkah berikut:

Mulai Notepad sebagai admin, lalu buka file host yang terletak di C:\Windows\System32\Drivers\etc.

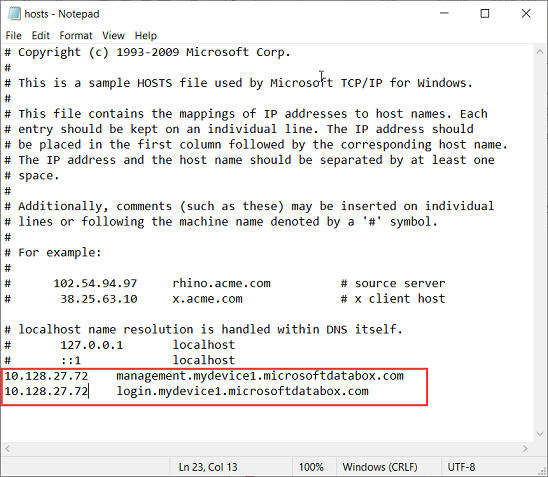

Tambahkan entri berikut ke file host Anda untuk diganti dengan nilai yang sesuai untuk perangkat Anda:

<Device IP> login.<appliance name>.<DNS domain> <Device IP> management.<appliance name>.<DNS domain> <Device IP> <storage name>.blob.<appliance name>.<DNS domain>Penting

Entri dalam file host harus sama persis dengan yang disediakan untuk terhubung ke Azure Resource Manager pada langkah selanjutnya. Pastikan bahwa entri Domain DNS di sini semuanya tertulis dalam huruf kecil. Untuk mendapatkan nilai

<appliance name>dan<DNS domain>, buka halaman Perangkat di antarmuka pengguna lokal perangkat Anda.Anda menyimpan IP perangkat dari antarmuka pengguna web lokal pada langkah sebelumnya.

login.<appliance name>.<DNS domain>Entri adalah titik akhir untuk Layanan Token Keamanan (STS). STS bertanggung jawab atas pembuatan, validasi, perpanjangan, dan pembatalan token keamanan. Layanan token keamanan digunakan untuk membuat token akses dan token refresh yang digunakan untuk komunikasi berkelanjutan antara perangkat dan klien.Titik akhir untuk penyimpanan blob bersifat opsional saat tersambung ke Azure Resource Manager. Titik akhir ini diperlukan saat mentransfer data ke Azure melalui akun penyimpanan.

Untuk referensi, gunakan gambar berikut. Simpan file host.

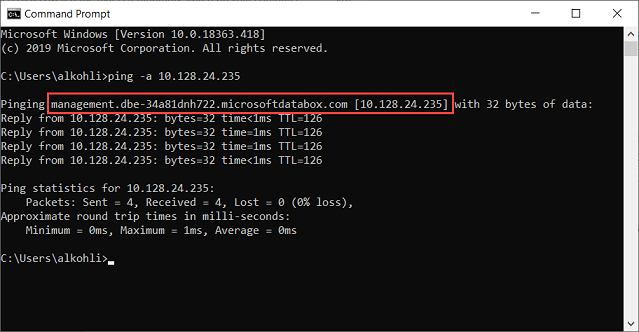

Langkah 6: Memverifikasi resolusi nama titik akhir pada klien

Periksa apakah nama titik akhir diselesaikan pada klien yang Anda gunakan untuk menyambungkan ke perangkat.

Anda dapat menggunakan utilitas baris perintah

ping.exeuntuk memeriksa apakah nama titik akhir telah diselesaikan. Mengingat alamat IP,pingperintah mengembalikan nama host TCP/IP komputer yang Anda lacak.Tambahkan pengalihan

-ake baris perintah seperti yang diperlihatkan dalam contoh di bawah ini. Jika nama host dapat dikembalikan, nama tersebut juga akan mengembalikan informasi yang mungkin berharga ini dalam balasan.

Langkah 7: Mengatur lingkungan Azure Resource Manager

Atur lingkungan Azure Resource Manager dan verifikasi bahwa komunikasi perangkat Anda dengan klien melalui Azure Resource Manager berfungsi dengan baik. Ikuti langkah-langkah berikut untuk melakukan verifikasi ini:

Gunakan cmdlet

Add-AzEnvironmentuntuk memastikan lebih lanjut bahwa komunikasi melalui Azure Resource Manager berfungsi dengan baik dan panggilan API dilakukan melalui port (443) yang didedikasikan untuk Azure Resource Manager.Cmdlet

Add-AzEnvironmentmenambahkan titik akhir dan metadata untuk mengaktifkan cmdlet Azure Resource Manager untuk menghubungkan dengan instans baru Azure Resource Manager.Penting

URL titik akhir Azure Resource Manager yang Anda sediakan dalam cmdlet berikut ini peka huruf besar/kecil. Pastikan URL titik akhir semuanya ditulis dalam huruf kecil dan sama dengan apa yang Anda sediakan dalam file host. Jika tulisan huruf tidak sesuai, maka Anda akan melihat kesalahan.

Add-AzEnvironment -Name <Environment Name> -ARMEndpoint "https://management.<appliance name>.<DNSDomain>/"Sampel output ditunjukkan di bawah ini:

PS C:\WINDOWS\system32> Add-AzEnvironment -Name AzASE -ARMEndpoint "https://management.myasegpu.wdshcsso.com/" Name Resource Manager Url ActiveDirectory Authority ---- -------------------- ------------------------- AzASE https://management.myasegpu.wdshcsso.com/ https://login.myasegpu.wdshcsso.c...Atur lingkungan sebagai Azure Stack Edge dan port yang akan digunakan untuk panggilan Azure Resource Manager sebagai 443. Anda mendefinisikan lingkungan dengan dua cara:

Menyiapkan lingkungan. Ketik perintah berikut:

Set-AzEnvironment -Name <Environment Name>Berikut adalah contoh output.

PS C:\WINDOWS\system32> Set-AzEnvironment -Name AzASE Name Resource Manager Url ActiveDirectory Authority ---- -------------------- ------------------------- AzASE https://management.myasegpu.wdshcsso.com/ https://login.myasegpu.wdshcsso.c...Untuk informasi lebih lanjut, buka Set-AzEnvironment.

Tentukan lingkungan sebaris untuk setiap cmdlet yang Anda jalankan. Hal ini akan memastikan bahwa semua panggilan API akan dilakukan melalui lingkungan yang benar. Secara default, panggilan akan dilakukan melalui publik Azure namun Anda ingin panggilan ini dilakukan melalui lingkungan yang Anda tetapkan untuk perangkat Azure Stack Edge.

Lihat informasi lebih lanjut tentang cara Mengalihkan lingkungan AzureRM.

Panggil API perangkat lokal untuk mengautentikasi koneksi ke Azure Resource Manager.

informasi masuk ini adalah untuk akun komputer lokal dan hanya digunakan untuk akses API.

Anda dapat terhubung melalui perintah

login-AzAccountatau melaluiConnect-AzAccount.Untuk masuk, ketik perintah berikut ini.

$pass = ConvertTo-SecureString "<Your password>" -AsPlainText -Force; $cred = New-Object System.Management.Automation.PSCredential("EdgeArmUser", $pass) Connect-AzAccount -EnvironmentName AzASE -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -credential $credGunakan ID penyewa aaaabbbb-0000-cc-1111-dddd2222eeee seperti dalam hal ini dikodekan secara permanen. Gunakan nama pengguna dan kata sandi berikut.

Nama pengguna - EdgeArmUser

Kata sandi - Atur kata sandi untuk Azure Resource Manager dan gunakan kata sandi ini untuk masuk.

Berikut adalah contoh output untuk

Connect-AzAccount:PS C:\windows\system32> $pass = ConvertTo-SecureString "<Your password>" -AsPlainText -Force; PS C:\windows\system32> $cred = New-Object System.Management.Automation.PSCredential("EdgeArmUser", $pass) PS C:\windows\system32> Connect-AzAccount -EnvironmentName AzASE -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -credential $cred Account SubscriptionName TenantId Environment ------- ---------------- -------- ----------- EdgeArmUser@localhost Default Provider Subscription aaaabbbb-0000-cccc-1111-dddd2222eeee AzASE PS C:\windows\system32>Cara alternatif untuk masuk adalah dengan menggunakan

login-AzAccountcmdlet.login-AzAccount -EnvironmentName <Environment Name> -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeeeBerikut adalah contoh output.

PS C:\WINDOWS\system32> login-AzAccount -EnvironmentName AzASE -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee Account SubscriptionName TenantId ------- ---------------- -------- EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a... PS C:\WINDOWS\system32>

Untuk memverifikasi bahwa koneksi ke perangkat berfungsi, gunakan perintah

Get-AzResource. Perintah ini harus mengembalikan semua sumber daya yang ada secara lokal pada perangkat.Berikut adalah contoh output.

PS C:\WINDOWS\system32> Get-AzResource Name : aseimagestorageaccount ResourceGroupName : ase-image-resourcegroup ResourceType : Microsoft.Storage/storageaccounts Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ase-image-resourcegroup/providers/Microsoft.Storage/storageac counts/aseimagestorageaccount Tags : Name : myaselinuxvmimage1 ResourceGroupName : ASERG ResourceType : Microsoft.Compute/images Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ASERG/providers/Microsoft.Compute/images/myaselinuxvmimage1 Tags : Name : ASEVNET ResourceGroupName : ASERG ResourceType : Microsoft.Network/virtualNetworks Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ASERG/providers/Microsoft.Network/virtualNetworks/ASEVNET Tags : PS C:\WINDOWS\system32>

Jika Anda mengalami masalah dengan koneksi Azure Resource Manager Anda, lihat Memecahkan masalah Azure Resource Manager untuk panduan.

Penting

Koneksi ke Azure Resource Manager kedaluwarsa setiap 1,5 jam atau jika perangkat Azure Stack Edge Anda dimulai ulang. Jika hal ini terjadi, cmdlet apa pun yang Anda jalankan, akan mengembalikan pesan kesalahan ke efek yang tidak lagi tersambung ke Azure. Anda harus masuk lagi.

Beralih lingkungan

Anda mungkin perlu beralih di antara dua lingkungan.

Jalankan perintah Disconnect-AzAccount untuk beralih ke AzEnvironment yang berbeda. Jika Anda menggunakan Set-AzEnvironment dan Login-AzAccount tanpa menggunakan Disconnect-AzAccount, lingkungan tidak dialihkan.

Contoh berikut menunjukkan cara beralih antara dua lingkungan, AzASE1 dan AzASE2.

Pertama, buat daftar semua lingkungan yang ada pada klien Anda.

PS C:\WINDOWS\system32> Get-AzEnvironment

Name Resource Manager Url ActiveDirectory Authority

---- -------------------- -------------------------

AzureChinaCloud https://management.chinacloudapi.cn/ https://login.chinacloudapi.cn/

AzureCloud https://management.azure.com/ https://login.microsoftonline.com/

AzureGermanCloud https://management.microsoftazure.de/ https://login.microsoftonline.de/

AzDBE1 https://management.HVTG1T2-Test.microsoftdatabox.com https://login.hvtg1t2-test.microsoftdatabox.com/adfs/

AzureUSGovernment https://management.usgovcloudapi.net/ https://login.microsoftonline.us/

AzDBE2 https://management.CVV4PX2-Test.microsoftdatabox.com https://login.cvv4px2-test.microsoftdatabox.com/adfs/

Selanjutnya, dapatkan lingkungan mana yang saat ini Anda sambungkan melalui Azure Resource Manager Anda.

PS C:\WINDOWS\system32> Get-AzContext |fl *

Name : Default Provider Subscription (...) - EdgeArmUser@localhost

Account : EdgeArmUser@localhost

Environment : AzDBE2

Subscription : ...

Tenant : aaaabbbb-0000-cccc-1111-dddd2222eeee

TokenCache : Microsoft.Azure.Commands.Common.Authentication.ProtectedFileTokenCache

VersionProfile :

ExtendedProperties : {}

Anda sekarang harus memutuskan sambungan dari lingkungan saat ini sebelum beralih ke lingkungan lain.

PS C:\WINDOWS\system32> Disconnect-AzAccount

Id : EdgeArmUser@localhost

Type : User

Tenants : {aaaabbbb-0000-cccc-1111-dddd2222eeee}

AccessToken :

Credential :

TenantMap : {}

CertificateThumbprint :

ExtendedProperties : {[Subscriptions, ...], [Tenants, aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e]}

Masuk ke lingkungan lain. Sampel output ditunjukkan di bawah ini.

PS C:\WINDOWS\system32> Login-AzAccount -Environment "AzDBE1" -TenantId $ArmTenantId

Account SubscriptionName TenantId Environment

------- ---------------- -------- -----------

EdgeArmUser@localhost Default Provider Subscription aaaabbbb-0000-cccc-1111-dddd2222eeee AzDBE1

Jalankan cmdlet ini untuk mengonfirmasi lingkungan mana yang tersambung dengan Anda.

PS C:\WINDOWS\system32> Get-AzContext |fl *

Name : Default Provider Subscription (...) - EdgeArmUser@localhost

Account : EdgeArmUser@localhost

Environment : AzDBE1

Subscription : ...

Tenant : aaaabbbb-0000-cccc-1111-dddd2222eeee

TokenCache : Microsoft.Azure.Commands.Common.Authentication.ProtectedFileTokenCache

VersionProfile :

ExtendedProperties : {}

Anda sekarang telah beralih ke lingkungan yang dimaksudkan.