Memahami akses VM just-in-time (JIT)

Halaman ini menjelaskan prinsip-prinsip di balik fitur akses komputer virtual just-in-time (JIT) Microsoft Defender untuk Cloud dan logika di balik rekomendasi.

Untuk mempelajari cara menerapkan just-in-time ke mesin virtual Anda menggunakan portal Microsoft Azure (baik Defender untuk Cloud atau Azure Virtual Machines) atau secara terprogram, lihat Cara mengamankan port manajemen Anda dengan just-in-time.

Kejadian risiko port manajemen terbuka pada komputer virtual

Aktor ancaman secara aktif berburu komputer yang dapat diakses dengan port manajemen terbuka, seperti RDP atau SSH. Semua komputer virtual Anda adalah target potensial serangan. Saat berhasil disusupi, VM digunakan sebagai titik masuk untuk secara lebih lanjut menyerang sumber daya dalam lingkungan Anda.

Mengapa akses just-in-time komputer virtual adalah solusinya

Seperti semua teknik pencegahan keamanan cyber, tujuan Anda adalah mengurangi permukaan serangan. Dalam hal ini yang berarti memiliki lebih sedikit port terbuka terutama port manajemen.

Pengguna resmi Anda juga menggunakan port ini, sehingga tidak praktis untuk menjaganya tetap tertutup.

Untuk mengatasi dilema ini, Microsoft Defender for Cloud menawarkan JIT. Dengan just-in-time, Anda dapat mengunci lalu lintas masuk ke komputer virtual Anda, mengurangi paparan serangan sekaligus memberikan akses mudah untuk terhubung ke komputer virtual saat diperlukan.

Cara JIT beroperasi dengan sumber daya jaringan di Azure dan AWS

Di Azure, Anda dapat memblokir lalu lintas masuk pada port tertentu, dengan mengaktifkan akses mesin virtual just-in-time. Defender untuk Cloud memastikan aturan "tolak semua lalu lintas masuk" ada untuk port yang Anda pilih di kelompok keamanan jaringan (NSG) danaturan Azure Firewall. Aturan ini membatasi akses ke port manajemen Azure komputer virtual Anda dan mempertahankannya dari serangan.

Jika aturan lain sudah ada untuk port yang dipilih, maka aturan yang ada akan lebih diprioritaskan daripada aturan "tolak semua lalu lintas masuk" yang baru. Jika tidak ada aturan yang ada pada port yang dipilih, maka aturan baru akan menjadi prioritas utama di NSG dan Azure Firewall.

Di AWS, dengan mengaktifkan akses JIT aturan yang relevan dalam kelompok keamanan EC2 yang terpasang, untuk port yang dipilih, dicabut yang memblokir lalu lintas masuk pada port tertentu tersebut.

Saat pengguna meminta akses ke mesin virtual, Defender untuk Cloud memeriksa bahwa pengguna memiliki izin kontrol akses berbasis peran Azure (Azure RBAC) untuk mesin virtual tersebut. Jika permintaan disetujui, Defender untuk Cloud mengonfigurasi NSG dan Azure Firewall untuk memungkinkan lalu lintas masuk ke port yang dipilih dari alamat IP (atau rentang) yang relevan, untuk jumlah waktu yang ditentukan. Di AWS, Defender untuk Cloud membuat grup keamanan EC2 baru yang memungkinkan lalu lintas masuk ke port yang ditentukan. Setelah waktu berakhir, Defender untuk Cloud mengembalikan NSG ke statusnya sebelumnya. Koneksi yang sudah dibuat tidak terganggu.

Catatan

JIT tidak mendukung VM yang dilindungi oleh Azure Firewalls yang dikontrol oleh Azure Firewall Manager. Azure Firewall harus dikonfigurasi dengan Aturan (Klasik) dan tidak dapat menggunakan kebijakan Firewall.

Bagaimana Defender for Cloud mengidentifikasi VM mana yang harus diterapkan JIT

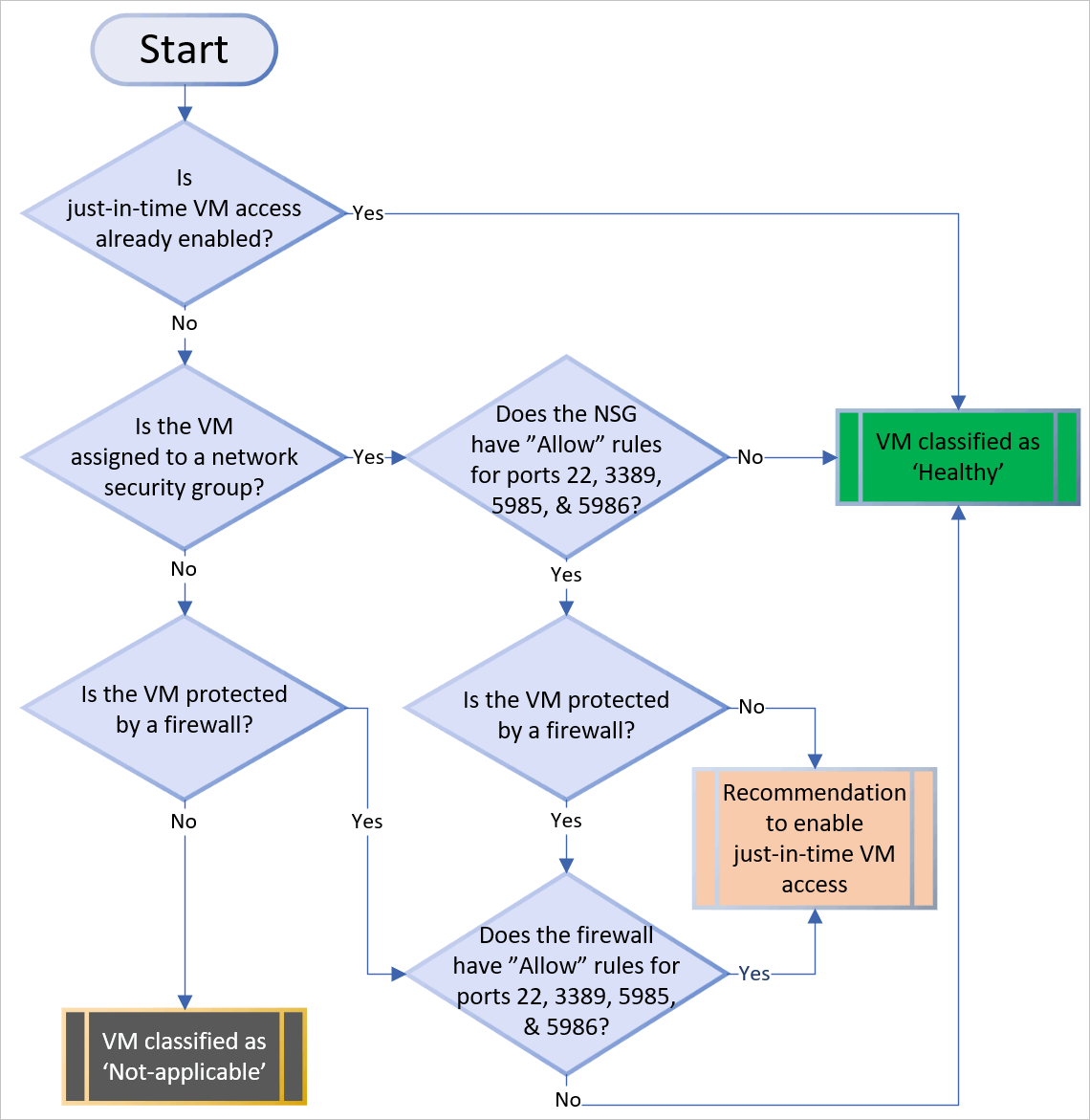

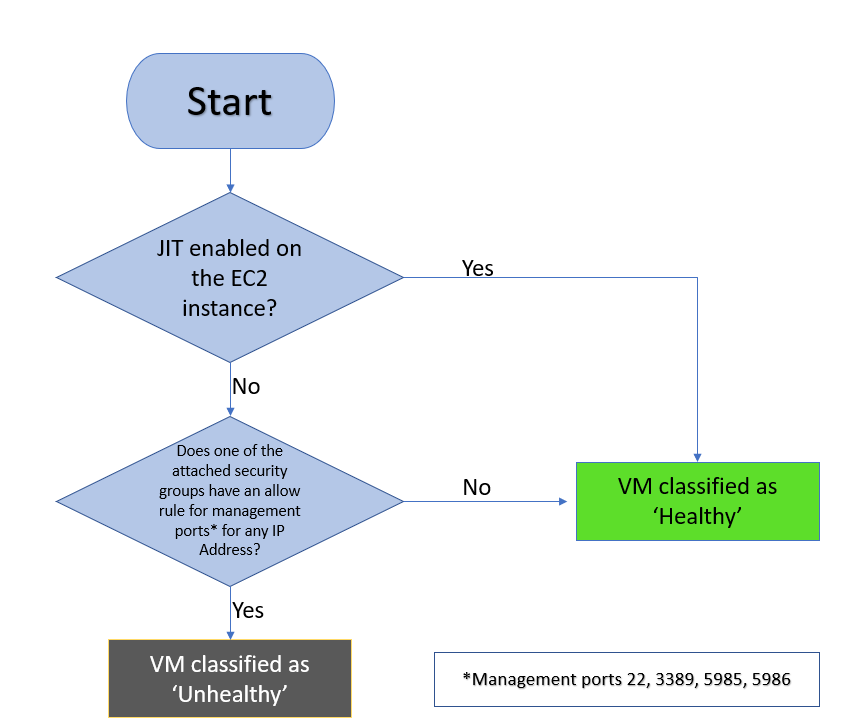

Diagram berikut menunjukkan logika yang Defender untuk Cloud terapkan saat memutuskan cara mengategorikan VM yang didukung:

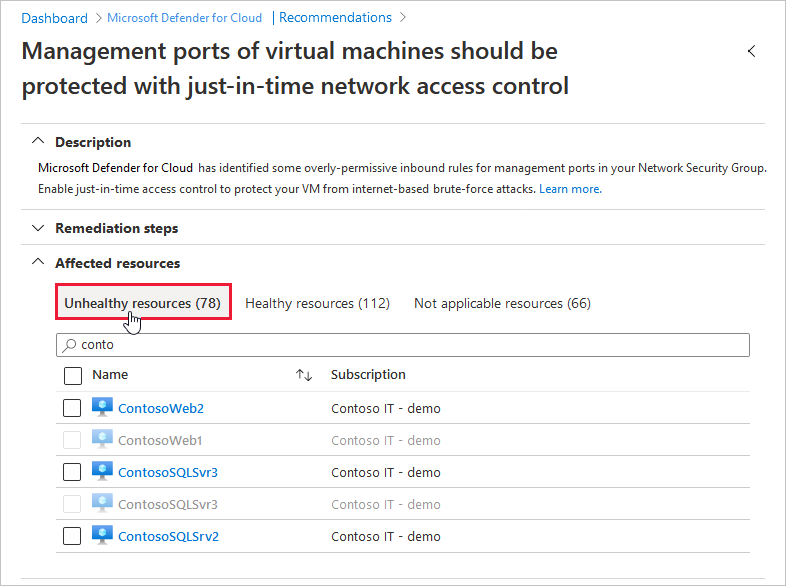

Ketika Defender untuk Cloud menemukan mesin yang dapat mengambil manfaat dari JIT, ia menambahkan rekomendasi mesin itu ke tab sumber daya tidak sehat.

Langkah selanjutnya

Halaman ini menjelaskan mengapa akses komputer virtual just-in-time (JIT) harus digunakan. Untuk mempelajari cara mengaktifkan JIT dan meminta akses ke VM yang mendukung JIT Anda: