Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Defender untuk Server di Microsoft Defender untuk Cloud menyediakan fitur akses mesin just-in-time.

Anda dapat menggunakan akses just-in-time Microsoft Defender untuk Cloud untuk melindungi Azure VM Anda dari akses jaringan yang tidak sah. Sering kali firewall berisi memungkinkan aturan yang membuat VM Anda rentan terhadap serangan. JIT memungkinkan Anda mengizinkan akses ke VM Hanya ketika akses diperlukan, pada port yang diperlukan, dan untuk jangka waktu yang diperlukan.

Dalam artikel ini, Anda mempelajari cara menyiapkan dan menggunakan akses just-in-time, termasuk cara:

- Mengaktifkan just-in-time pada VM dari portal Azure atau secara terprogram

- Meminta akses ke VM yang memiliki akses just-in-time yang diaktifkan dari portal Azure atau secara terprogram

- Audit aktivitas akses just-in-time untuk memastikan VM Anda diamankan dengan tepat

Prasyarat

Pertahanan Microsoft untuk Server Paket 2 harus diaktifkan pada langganan.

VM yang didukung: VM yang disebarkan melalui Azure Resource Manager, VM yang dilindungi oleh Azure Firewall pada VNET yang sama dengan VM, instans AWS EC2 (Pratinjau)

VM yang tidak didukung: VM yang disebarkan dengan model penyebaran klasik, VM yang dilindungi oleh Azure Firewall yang dikendalikan oleh Azure Firewall Manager

Untuk menyiapkan akses just-in-time di AWS VM, Anda perlu menyambungkan akun AWS anda ke Microsoft Defender untuk Cloud.

Untuk kebijakan JIT, nama kebijakan, bersama dengan nama VM yang ditargetkan, tidak boleh melebihi total 56 karakter.

Anda memerlukan izin Pembaca dan SecurityReader , atau peran kustom dapat melihat status dan parameter JIT.

Untuk peran kustom, tetapkan izin yang dirangkum dalam tabel. Untuk membuat peran yang paling tidak istimewa bagi pengguna yang hanya perlu meminta akses JIT ke VM, gunakan skrip Set-JitLeastPrivilegedRole.

Tindakan pengguna Izin untuk mengatur Mengonfigurasi atau mengedit kebijakan JIT untuk komputer virtual Tetapkan tindakan ini ke peran: - Pada cakupan langganan (atau grup sumber daya saat menggunakan API atau PowerShell saja) yang terkait dengan VM:

Microsoft.Security/locations/jitNetworkAccessPolicies/write - Pada cakupan langganan (atau grup sumber daya saat hanya menggunakan API atau PowerShell) VM:

Microsoft.Compute/virtualMachines/write

Meminta akses JIT ke komputer virtual Tetapkan tindakan ini ke peran: -

Microsoft.Security/locations/jitNetworkAccessPolicies/initiate/action -

Microsoft.Security/locations/jitNetworkAccessPolicies/*/read -

Microsoft.Compute/virtualMachines/read -

Microsoft.Network/networkInterfaces/*/read -

Microsoft.Network/publicIPAddresses/read

Membaca kebijakan JIT Tetapkan tindakan ini ke peran: Microsoft.Security/locations/jitNetworkAccessPolicies/readMicrosoft.Security/locations/jitNetworkAccessPolicies/initiate/actionMicrosoft.Security/policies/readMicrosoft.Security/pricings/readMicrosoft.Compute/virtualMachines/readMicrosoft.Network/*/read

Catatan

Hanya izin

Microsoft.Securityyang relevan untuk AWS. Untuk membuat peran yang paling tidak istimewa bagi pengguna yang hanya perlu meminta akses JIT ke VM, gunakan skrip Set-JitLeastPrivilegedRole.- Pada cakupan langganan (atau grup sumber daya saat menggunakan API atau PowerShell saja) yang terkait dengan VM:

Bekerja dengan akses VM JIT menggunakan Microsoft Defender untuk Cloud

Anda dapat menggunakan Defender untuk Cloud atau Anda dapat mengaktifkan akses VM JIT secara terprogram dengan opsi kustom Anda sendiri, atau Anda dapat mengaktifkan JIT dengan parameter default yang dikodekan secara permanen dari komputer virtual Azure.

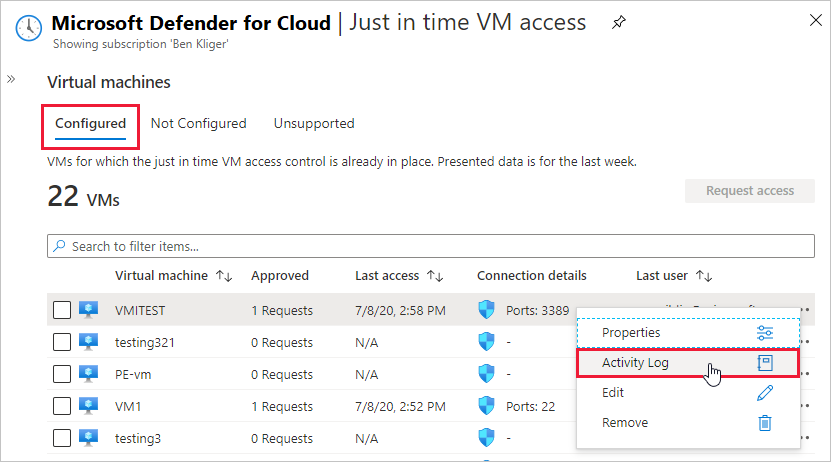

Akses VM just-in-time menunjukkan VM Anda yang dikelompokkan ke dalam:

-

Dikonfigurasi - VM yang dikonfigurasi untuk mendukung akses VM just-in-time, dan menunjukkan:

- jumlah permintaan JIT yang disetujui dalam tujuh hari terakhir

- tanggal dan waktu akses terakhir

- detail koneksi dikonfigurasi

- pengguna terakhir

- Tidak dikonfigurasi - VM tanpa JIT diaktifkan, tetapi dapat mendukung JIT. Kami sarankan Anda mengaktifkan JIT untuk VM ini.

-

Tidak didukung - VM yang tidak mendukung JIT karena:

- Grup keamanan jaringan yang hilang (NSG) atau Azure Firewall - JIT memerlukan NSG untuk dikonfigurasi atau konfigurasi Firewall (atau keduanya)

- VM klasik - JIT mendukung VM yang disebarkan melalui Azure Resource Manager.

- Lainnya - Solusi JIT dinonaktifkan dalam kebijakan keamanan langganan atau grup sumber daya.

Mengaktifkan JIT pada VM Anda dari Microsoft Defender untuk Cloud

Dari Defender for Cloud, Anda dapat mengaktifkan dan mengonfigurasi akses JIT VM.

Buka perlindungan Beban Kerja dan, dalam perlindungan tingkat lanjut, pilih Akses VM just-in-time.

Di tab Komputer virtual yang tidak dikonfigurasi , tandai VM untuk dilindungi dengan JIT dan pilih Aktifkan JIT pada VM.

Halaman akses VM JIT terbuka mencantumkan port yang disarankan Defender for Cloud untuk dilindungi:

- 22 - SSH

- 3389 - RDP

- 5985 - WinRM

- 5986 - WinRM

Untuk mengkustomisasi akses JIT:

Pilih Tambahkan.

Pilih salah satu port dalam daftar untuk mengeditnya atau memasukkan port lain. Untuk setiap port, Anda dapat mengatur:

- Protokol - Protokol yang diizinkan pada port ini ketika permintaan disetujui

- IP sumber yang diizinkan - Rentang IP yang diizinkan pada port ini ketika permintaan disetujui

- Waktu permintaan maksimum - Jendela waktu maksimum di mana port tertentu dapat dibuka

Pilih OK.

Untuk menyimpan konfigurasi port, pilih Simpan.

Edit konfigurasi JIT pada VM dengan dukungan JIT menggunakan Defender untuk Cloud

Anda dapat memodifikasi konfigurasi tepat waktu VM dengan menambahkan dan mengonfigurasi port baru untuk melindungi VM tersebut, atau dengan mengubah pengaturan lain yang terkait dengan port yang sudah dilindungi.

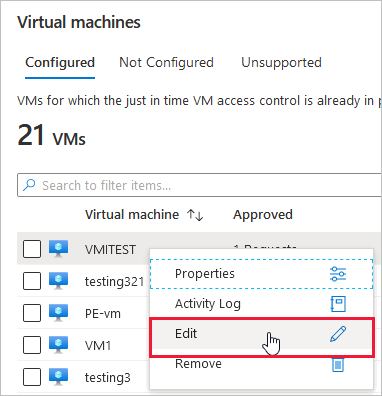

Untuk mengedit aturan JIT yang ada untuk VM:

Buka perlindungan Beban Kerja dan, dalam perlindungan tingkat lanjut, pilih Akses VM just-in-time.

Di tab Komputer virtual yang dikonfigurasi, klik kanan pada VM dan pilih Edit.

Dalam konfigurasi akses JIT VM, Anda dapat mengedit daftar port atau memilih Tambahkan port kustom baru.

Saat Anda selesai mengedit port, pilih Simpan.

Meminta akses ke VM berkemampuan JIT dari Microsoft Defender for Cloud

Ketika VM mengaktifkan JIT, Anda harus meminta akses untuk menyambungkannya. Anda dapat meminta akses dengan salah satu cara yang didukung, terlepas dari bagaimana Anda mengaktifkan JIT.

Dari laman Akses VM tepat waktu, pilih tab Dikonfigurasi.

Pilih VM yang ingin Anda akses:

Ikon di kolom Detail Koneksi menunjukkan apakah JIT diaktifkan pada grup keamanan jaringan atau firewall. Jika diaktifkan pada keduanya, hanya ikon firewall yang muncul.

Kolom Detail Koneksi memperlihatkan pengguna dan port yang dapat mengakses VM.

Pilih Minta akses. Jendela Minta akses terbuka.

Di bawah Minta akses, pilih port yang ingin Anda buka untuk setiap VM, alamat IP sumber tempat Anda ingin port dibuka, dan jendela waktu untuk membuka port.

Pilih Buka porta.

Catatan

Jika pengguna yang meminta akses berada di belakang proksi, Anda dapat memasukkan rentang alamat IP proksi.

Cara lain untuk bekerja dengan akses VM JIT

Komputer virtual Azure

Aktifkan JIT pada VM Anda dari komputer virtual Azure

Anda dapat mengaktifkan JIT pada VM dari halaman komputer virtual Portal Azure.

Tip

Jika VM sudah mengaktifkan JIT, halaman konfigurasi VM menunjukkan bahwa JIT diaktifkan. Anda dapat menggunakan tautan untuk membuka halaman akses JIT VM di Defender untuk Cloud untuk melihat dan mengubah pengaturan.

Dari Portal Azure, telusuri dan pilih Komputer virtual.

Pilih komputer virtual yang ingin Anda lindungi dengan JIT.

Di menu, pilih Konfigurasi.

Di bawah Akses tepat waktu, pilih Aktifkan tepat waktu.

Secara default, akses just-in-time untuk VM menggunakan pengaturan ini:

- Komputer Windows

- Port RDP: 3389

- Akses maksimum yang diizinkan: Tiga jam

- Alamat IP sumber yang diizinkan: Apa pun

- Komputer Linux

- Port SSH: 22

- Akses maksimum yang diizinkan: Tiga jam

- Alamat IP sumber yang diizinkan: Apa pun

- Komputer Windows

Untuk mengedit salah satu nilai ini atau menambahkan lebih banyak port ke konfigurasi JIT Anda, gunakan halaman just-in-time Microsoft Defender untuk Cloud:

Dari menu Defender for Cloud, pilih Akses VM JIT.

Dari tab Dikonfigurasi , klik kanan pada VM tempat Anda ingin menambahkan port, dan pilih Edit.

Di bawah Konfigurasi akses JIT VM, Anda dapat mengedit setelan yang ada dari port yang sudah dilindungi atau menambahkan port kustom baru.

Setelah selesai mengedit port, pilih Simpan.

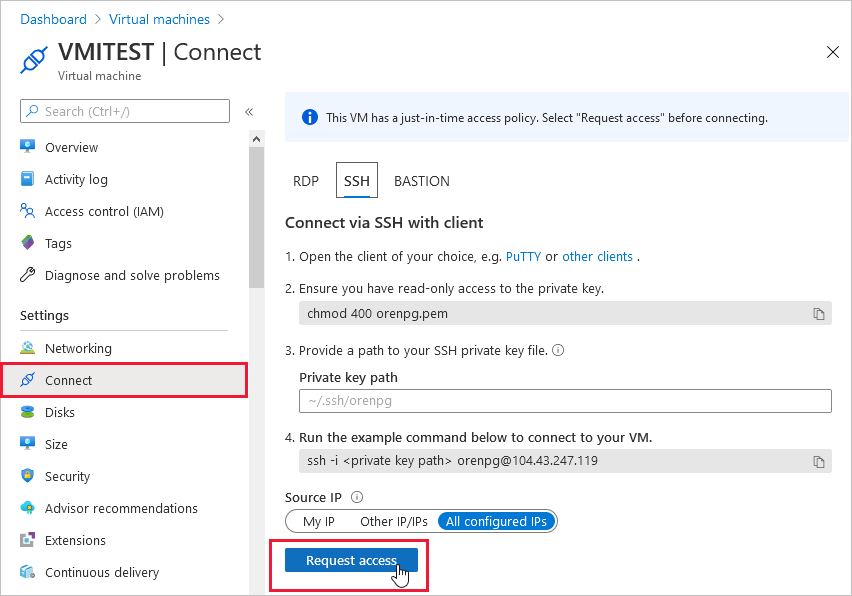

Meminta akses ke VM yang mendukung JIT dari halaman terhubung komputer virtual Azure

Ketika VM mengaktifkan JIT, Anda harus meminta akses untuk menyambungkannya. Anda dapat meminta akses dengan salah satu cara yang didukung, terlepas dari bagaimana Anda mengaktifkan JIT.

Untuk meminta akses dari komputer virtual Azure:

Di portal Azure, buka halaman komputer virtual.

Pilih VM yang ingin Anda sambungkan, dan buka laman Hubungkan.

Azure memeriksa apakah JIT diaktifkan pada VM tersebut.

Jika JIT tidak diaktifkan untuk VM, Anda akan diminta untuk mengaktifkannya.

Jika JIT diaktifkan, pilih Minta akses untuk meneruskan permintaan akses dengan IP yang meminta, rentang waktu, dan port yang dikonfigurasi untuk VM tersebut.

Catatan

Setelah permintaan disetujui untuk VM yang dilindungi oleh Azure Firewall, Defender for Cloud menyediakan pengguna detail koneksi yang tepat (pemetaan port dari tabel DNAT) agar digunakan untuk menyambungkan ke VM.

PowerShell

Mengaktifkan JIT pada VM Anda menggunakan PowerShell

Untuk mengaktifkan akses VM JIT dari PowerShell, gunakan cmdlet PowerShell Microsoft Defender for Cloud resmi Set-AzJitNetworkAccessPolicy.

Contoh - Aktifkan akses VM tepat waktu pada VM tertentu dengan aturan berikut:

- Tutup port 22 dan 3389

- Atur jendela waktu maksimum 3 jam untuk masing-masing sehingga dapat dibuka per permintaan yang disetujui

- Perbolehkan pengguna yang meminta akses untuk mengontrol alamat IP sumber

- Mengizinkan pengguna yang meminta akses untuk membuat sesi yang sukses berdasarkan permintaan akses tepat waktu yang disetujui

Perintah PowerShell berikut membuat konfigurasi JIT ini:

Tetapkan variabel yang memegang aturan akses VM tepat waktu untuk VM:

$JitPolicy = (@{ id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME"; ports=(@{ number=22; protocol="*"; allowedSourceAddressPrefix=@("*"); maxRequestAccessDuration="PT3H"}, @{ number=3389; protocol="*"; allowedSourceAddressPrefix=@("*"); maxRequestAccessDuration="PT3H"})})Sisipkan aturan akses VM tepat waktu VM ke dalam array:

$JitPolicyArr=@($JitPolicy)Mengonfigurasi aturan akses VM tepat waktu pada VM yang dipilih:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArrGunakan parameter -Name untuk menentukan VM. Misalnya, untuk menetapkan konfigurasi JIT untuk dua VM yang berbeda, VM1 dan VM2, gunakan:

Set-AzJitNetworkAccessPolicy -Name VM1danSet-AzJitNetworkAccessPolicy -Name VM2.

Meminta akses ke VM yang mendukung JIT menggunakan PowerShell

Dalam contoh berikut, Anda dapat melihat permintaan akses VM just-in-time ke VM tertentu untuk port 22, untuk alamat IP tertentu, dan untuk jumlah waktu tertentu:

Jalankan perintah berikut ini di PowerShell:

Mengonfigurasi properti akses permintaan VM:

$JitPolicyVm1 = (@{ id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME"; ports=(@{ number=22; endTimeUtc="2020-07-15T17:00:00.3658798Z"; allowedSourceAddressPrefix=@("IPV4ADDRESS")})})Masukkan parameter permintaan akses VM dalam array:

$JitPolicyArr=@($JitPolicyVm1)Kirim akses permintaan (gunakan ID sumber daya dari langkah 1)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

Pelajari lebih lanjut di dokumentasi cmdlet PowerShell.

REST API

Aktifkan JIT pada VM Anda menggunakan REST API

Fitur akses VM just-in-time dapat digunakan melalui Microsoft Defender for Cloud API. Gunakan API ini untuk mendapatkan informasi tentang VM yang dikonfigurasi, menambahkan yang baru, meminta akses ke VM, dan lainnya.

Pelajari lebih lanjut di kebijakan akses jaringan JIT.

Meminta akses ke VM yang mendukung JIT menggunakan REST API

Fitur akses VM just-in-time dapat digunakan melalui Microsoft Defender for Cloud API. Gunakan API ini untuk mendapatkan informasi tentang VM yang dikonfigurasi, menambahkan yang baru, meminta akses ke VM, dan lainnya.

Pelajari lebih lanjut di kebijakan akses jaringan JIT.

Mengaudit aktivitas akses JIT di Defender for Cloud

Anda dapat memperoleh wawasan tentang aktivitas VM menggunakan pencarian log. Untuk melihat log:

Dari Akses VM tepat waktu, pilih tab Dikonfigurasi.

Untuk VM yang ingin Anda audit, buka menu elipsis di akhir baris.

Pilih Log Aktivitas dari menu.

Log aktivitas menyediakan tampilan terfilter dari operasi sebelumnya untuk VM tersebut bersama dengan waktu, tanggal, dan langganan.

Untuk mengunduh informasi log, pilih Unduh sebagai CSV.