Mengelola akses ke Azure Load Testing

Dalam artikel ini, Anda mempelajari cara mengelola akses (otorisasi) ke sumber daya pengujian beban Azure. Kontrol akses berbasis peran Azure (Azure RBAC) digunakan untuk mengelola akses ke sumber daya Azure, seperti kemampuan untuk membuat sumber daya baru atau menggunakan sumber daya yang sudah ada. Anda dapat memberikan akses berbasis peran kepada pengguna menggunakan portal Microsoft Azure, alat Azure Command-Line, atau Azure Management API.

Prasyarat

Untuk menetapkan peran Azure, akun Azure Anda harus memiliki:

Microsoft.Authorization/roleAssignments/writeizin, seperti Administrator Akses Pengguna atau Pemilik.

Untuk membuat sumber daya pengujian beban baru, akun Azure Anda harus memiliki:

- Izin untuk membuat sumber daya dalam grup sumber daya untuk sumber daya pengujian beban, seperti peran Kontributor atau Pemilik .

Peran dalam Azure Load Testing

Di Azure Load Testing, akses diberikan dengan menetapkan peran Azure yang sesuai untuk pengguna, grup, dan aplikasi di cakupan sumber daya pengujian beban. Berikut ini adalah peran bawaan yang didukung oleh sumber daya pengujian beban:

| Peran | Deskripsi |

|---|---|

| Load Test Reader | Tindakan baca-saja di sumber daya Pengujian Beban. Pembaca dapat mencantumkan dan melihat pengujian dan menguji eksekusi di sumber daya. Pembaca tidak dapat membuat, memperbarui, atau menjalankan pengujian. |

| Kontributor Uji Beban | Menampilkan, membuat, mengedit, atau menghapus (jika berlaku) pengujian dan pengujian berjalan di sumber daya Pengujian Beban. |

| Memuat Pemilik Uji | Akses penuh ke sumber daya Pengujian Beban, termasuk kemampuan untuk melihat, membuat, mengedit, atau menghapus aset (jika berlaku) dalam sumber daya. Misalnya, Anda dapat memodifikasi atau menghapus sumber daya Pengujian Beban. |

Jika Anda memiliki peran Pemilik, Kontributor, atau Pemilik Uji Beban di tingkat langganan, Anda secara otomatis memiliki izin yang sama dengan Pemilik Uji Beban di tingkat sumber daya.

Penting

Akses peran dapat dicakup ke beberapa tingkat di Azure. Misalnya, seseorang dengan akses pemilik ke sumber daya mungkin tidak memiliki akses pemilik ke grup sumber daya yang berisi sumber daya. Untuk informasi selengkapnya, lihat Cara kerja Azure RBAC.

Izin peran

Tabel berikut menguraikan izin khusus yang diberikan untuk setiap peran. Izin ini dapat mencakup Tindakan, yang memberikan izin, dan Bukan Tindakan, yang membatasinya.

Memuat Pemilik Uji

Pemilik Uji Beban dapat mengelola semuanya, termasuk akses. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Deskripsi |

|---|---|

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Mendapatkan atau mencantumkan grup sumber daya. |

| Microsoft.Insights/alertRules/* | Membuat atau mengelola aturan pemberitahuan. |

| Microsoft.Authorization/*/read | Membaca otorisasi. |

| Microsoft.LoadTestService/* | Membuat dan mengelola sumber daya pengujian beban. |

| DataActions | Deskripsi |

|---|---|

| Microsoft.LoadTestService/loadtests/* | Mulai, hentikan, dan kelola pengujian beban. |

Kontributor Uji Beban

Kontributor Uji Beban dapat mengelola semuanya kecuali akses. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Deskripsi |

|---|---|

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Mendapatkan atau mencantumkan grup sumber daya. |

| Microsoft.Insights/alertRules/* | Membuat atau mengelola aturan pemberitahuan. |

| Microsoft.Authorization/*/read | Membaca otorisasi. |

| Microsoft.LoadTestService/*/read | Membuat dan mengelola sumber daya pengujian beban. |

| DataActions | Deskripsi |

|---|---|

| Microsoft.LoadTestService/loadtests/* | Mulai, hentikan, dan kelola pengujian beban. |

Load Test Reader

Pembaca Uji Beban dapat melihat semua sumber daya dalam sumber daya pengujian beban tetapi tidak dapat membuat perubahan apa pun. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Deskripsi |

|---|---|

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Mendapatkan atau mencantumkan grup sumber daya. |

| Microsoft.Insights/alertRules/* | Membuat atau mengelola aturan pemberitahuan. |

| Microsoft.Authorization/*/read | Membaca otorisasi. |

| Microsoft.LoadTestService/*/read | Membuat dan mengelola sumber daya pengujian beban. |

| DataActions | Deskripsi |

|---|---|

| Microsoft.LoadTestService/loadtests/readTest/action | Membaca pengujian beban. |

Mengonfigurasi Azure RBAC untuk sumber daya pengujian beban Anda

Bagian berikut menunjukkan cara mengonfigurasi Azure RBAC pada sumber daya pengujian beban Anda melalui portal Azure dan PowerShell.

Mengonfigurasi Azure RBAC menggunakan portal Microsoft Azure

Masuk ke portal Azure dan buka sumber daya pengujian beban Anda dari halaman Azure Load Testing.

Pilih Kontrol akses (IAM) dan pilih peran dari daftar peran yang tersedia. Anda dapat memilih salah satu peran bawaan yang tersedia yang didukung sumber daya pengujian beban Azure atau peran kustom apa pun yang mungkin telah Anda tentukan. Tetapkan peran kepada pengguna yang ingin Anda beri izin.

Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Menghapus penetapan peran dari pengguna

Anda dapat menghapus izin akses untuk pengguna yang tidak mengelola sumber daya pengujian beban Azure, atau yang tidak lagi berfungsi untuk organisasi. Langkah-langkah berikut menunjukkan cara menghapus penetapan peran dari pengguna. Untuk langkah-langkah mendetail, lihat Menghapus penetapan peran Azure:

Buka kontrol Access (IAM) di sebuah cakupan, seperti grup manajemen, langganan, grup sumber daya, atau sumber daya, tempat pengguna tamu memiliki penetapan peran.

Pilih tab Penetapan peran untuk melihat semua penetapan peran pada cakupan ini.

Dalam daftar penetapan peran, tambahkan tanda centang di samping pengguna dengan penetapan peran yang ingin Anda hapus.

Pilih Hapus, lalu pilih Ya untuk mengonfirmasi.

Mengonfigurasi Azure RBAC menggunakan PowerShell

Anda juga dapat mengonfigurasi akses berbasis peran ke sumber daya pengujian beban menggunakan cmdlet Azure PowerShell berikut:

Get-AzRoleDefinition mencantumkan semua peran Azure yang tersedia di ID Microsoft Entra. Anda dapat menggunakan cmdlet ini dengan parameter Nama untuk mencantumkan semua tindakan yang dapat dilakukan peran tertentu.

Get-AzRoleDefinition -Name 'Load Test Contributor'Cuplikan berikut adalah contoh output:

Name : Load Test Contributor Id : 00000000-0000-0000-0000-000000000000 IsCustom : False Description : View, create, update, delete and execute load tests. View and list load test resources but can not make any changes. Actions : {Microsoft.LoadTestService/*/read, Microsoft.Authorization/*/read, Microsoft.Resources/deployments/*, Microsoft.Resources/subscriptions/resourceGroups/read…} NotActions : {} DataActions : {Microsoft.LoadTestService/loadtests/*} NotDataActions : {} AssignableScopes : {/}Get-AzRoleAssignment mencantumkan penetapan peran Azure pada cakupan yang ditentukan. Tanpa parameter apa pun, cmdlet ini akan mengembalikan semua penetapan peran yang dibuat di bagian langganan.

ExpandPrincipalGroupsGunakan parameter untuk mencantumkan penetapan akses untuk pengguna yang ditentukan, dan grup tempat pengguna berada.Contoh: Gunakan cmdlet berikut untuk mencantumkan semua pengguna dan peran mereka dalam sumber daya pengujian beban.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.LoadTestService/loadtests/<Load Test Name>'Gunakan New-AzRoleAssignment untuk menetapkan akses ke pengguna, grup, dan aplikasi ke cakupan tertentu.

Contoh: Gunakan perintah berikut untuk menetapkan peran "Load Test Reader" untuk pengguna dalam cakupan sumber daya pengujian beban.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Load Test Reader' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.LoadTestService/loadtests/<Load Testing resource name>'Gunakan Remove-AzRoleAssignment untuk menghapus akses pengguna, grup, atau aplikasi tertentu dari cakupan tertentu.

Contoh: Gunakan perintah berikut untuk menghapus pengguna dari peran Load Test Reader dalam cakupan sumber daya pengujian beban.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Load Test Reader' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.LoadTestService/loadtests/<Load Testing resource name>'

Pemecahan Masalah

Bagian ini mencantumkan langkah-langkah untuk memecahkan masalah umum dengan akses pengguna di Azure Load Testing.

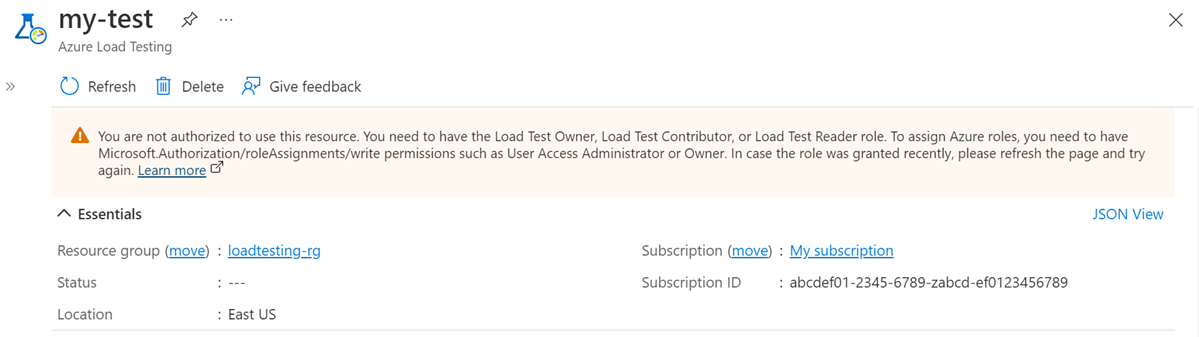

Tidak dapat membuat atau menjalankan pengujian dengan You are not authorized to use this resource

Anda menemukan pesan ini jika akun Azure Anda tidak memiliki izin yang diperlukan untuk mengelola pengujian. Pastikan untuk memberi pengguna peran Pemilik Uji Beban atau Kontributor Uji Beban pada sumber daya pengujian beban.

Konten terkait

- Pelajari selengkapnya tentang Menggunakan identitas terkelola.

- Pelajari selengkapnya tentang Mengidentifikasi hambatan performa (tutorial).

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk