Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Load Testing secara otomatis mengenkripsi semua data yang disimpan dalam sumber daya pengujian beban Anda dengan kunci yang disediakan Microsoft (kunci yang dikelola layanan). Secara opsional, Anda dapat menambahkan lapisan keamanan kedua dengan juga menyediakan kunci Anda sendiri (dikelola pelanggan). Kunci yang dikelola pelanggan menawarkan fleksibilitas yang lebih besar untuk mengontrol akses dan menggunakan kebijakan rotasi kunci.

Kunci yang Anda berikan disimpan dengan aman menggunakan Azure Key Vault. Anda dapat membuat kunci terpisah untuk setiap sumber daya pengujian beban Azure yang Anda aktifkan dengan kunci yang dikelola pelanggan.

Saat Anda menggunakan kunci enkripsi yang dikelola pelanggan, Anda perlu menentukan identitas terkelola yang ditetapkan pengguna untuk mengambil kunci dari Azure Key Vault.

Azure Load Testing menggunakan kunci yang dikelola pelanggan untuk mengenkripsi data berikut dalam sumber daya pengujian beban:

- Menguji file skrip dan konfigurasi

- Rahasia

- Variabel lingkungan

Catatan

Azure Load Testing tidak mengenkripsi data metrik untuk uji coba dengan kunci yang dikelola pelanggan Anda, termasuk nama sampel metrik JMeter yang Anda tentukan dalam skrip JMeter dan nama permintaan yang Anda tentukan dalam skrip Locust. Microsoft memiliki akses ke data metrik ini.

Prasyarat

Akun Azure dengan langganan aktif. Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Identitas terkelola yang ditetapkan pengguna yang sudah ada. Untuk informasi selengkapnya tentang membuat identitas terkelola yang ditetapkan pengguna, lihat Mengelola identitas terkelola yang ditetapkan pengguna.

Batasan

Kunci yang dikelola pelanggan hanya tersedia untuk sumber daya pengujian beban Azure baru. Anda harus mengonfigurasi kunci selama pembuatan sumber daya.

Setelah enkripsi kunci yang dikelola pelanggan diaktifkan pada sumber daya, enkripsi tersebut tidak dapat dinonaktifkan.

Azure Load Testing tidak dapat memutar kunci yang dikelola pelanggan secara otomatis untuk menggunakan versi terbaru kunci enkripsi. Anda harus memperbarui URI kunci di sumber daya setelah kunci diputar di Azure Key Vault.

Konfigurasi Azure Key Vault Anda

Untuk menggunakan kunci enkripsi yang dikelola pelanggan dengan Azure Load Testing, Anda perlu menyimpan kunci di Azure Key Vault. Anda dapat menggunakan brankas kunci yang ada atau membuat yang baru. Sumber daya pengujian beban dan brankas kunci mungkin berada di wilayah atau langganan yang berbeda di penyewa yang sama.

Pastikan untuk mengonfigurasi pengaturan brankas kunci berikut saat Anda menggunakan kunci enkripsi yang dikelola pelanggan.

Konfigurasi pengaturan jaringan brankas kunci (key vault)

Jika Anda membatasi akses ke Azure Key Vault dengan firewall atau jaringan virtual, Anda perlu memberikan akses ke Azure Load Testing untuk mengambil kunci yang dikelola pelanggan Anda. Ikuti langkah-langkah ini untuk memberikan akses ke layanan Azure tepercaya.

Penting

Mengambil kunci yang dikelola pelanggan dari Azure Key Vault privat yang memiliki pembatasan akses saat ini tidak didukung di wilayah US Gov Virginia .

Mengonfigurasi penghapusan sementara dan perlindungan penghapusan menyeluruh

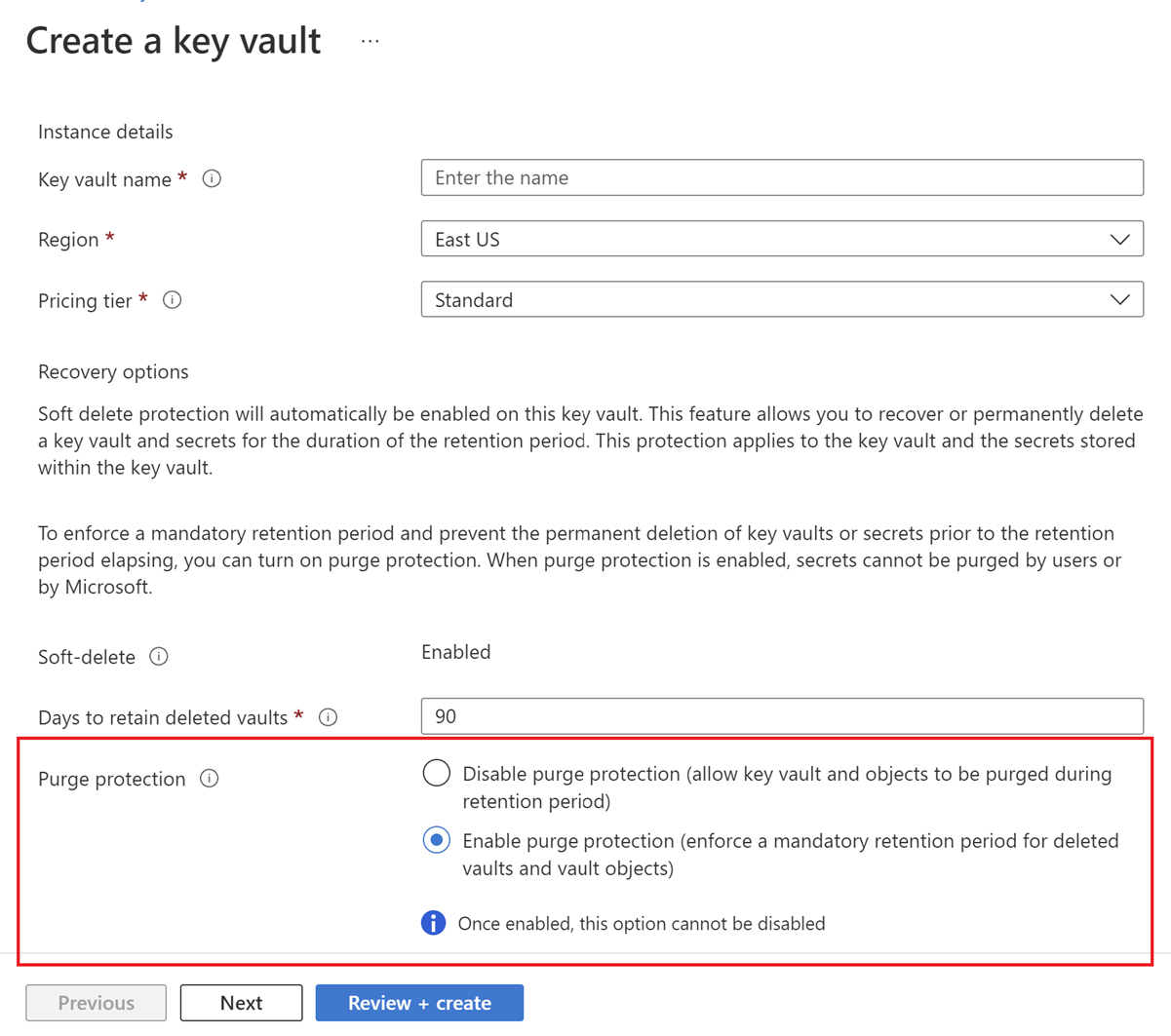

Anda harus mengatur Soft Delete dan Purge Protection di brankas kunci Anda untuk menggunakan kunci yang dikelola pelanggan dengan Azure Load Testing. Penghapusan sementara diaktifkan secara default saat Anda membuat brankas kunci baru dan tidak dapat dinonaktifkan. Anda dapat mengaktifkan perlindungan penghapusan menyeluruh kapan saja. Pelajari selengkapnya tentang penghapusan sementara dan perlindungan penghapusan menyeluruh di Azure Key Vault.

Ikuti langkah-langkah ini untuk memverifikasi apakah penghapusan sementara diaktifkan dan mengaktifkannya di Key Vault. Penghapusan sementara dapat dilakukan secara default saat Anda membuat brankas kunci baru.

Anda dapat mengaktifkan perlindungan penghapusan saat membuat brankas kunci baru dengan memilih pengaturan Aktifkan perlindungan penghapusan.

Untuk mengaktifkan perlindungan penghapusan pada brankas kunci yang ada, ikuti langkah-langkah berikut:

- Navigasi ke brankas kunci Anda di portal Microsoft Azure.

- Di bawah Pengaturan, pilih Properti.

- Di bagian Perlindungan hapus menyeluruh, pilih Aktifkan perlindungan hapus menyeluruh.

Menambahkan kunci yang dikelola pelanggan ke Azure Key Vault

Selanjutnya, tambahkan kunci ke brankas kunci. Enkripsi Azure Load Testing mendukung kunci RSA. Untuk informasi selengkapnya tentang jenis kunci yang didukung di Azure Key Vault, lihat Tentang kunci.

Untuk mempelajari cara menambahkan kunci dengan portal Azure, lihat Mengatur dan mengambil kunci dari Azure Key Vault menggunakan portal Azure.

Menambahkan kebijakan akses ke brankas kunci Anda

Saat Anda menggunakan kunci enkripsi yang dikelola pelanggan, Anda harus menentukan identitas terkelola yang ditetapkan pengguna. Identitas terkelola yang ditetapkan pengguna untuk mengakses kunci yang dikelola pelanggan di Azure Key Vault harus memiliki izin yang sesuai untuk mengakses brankas kunci.

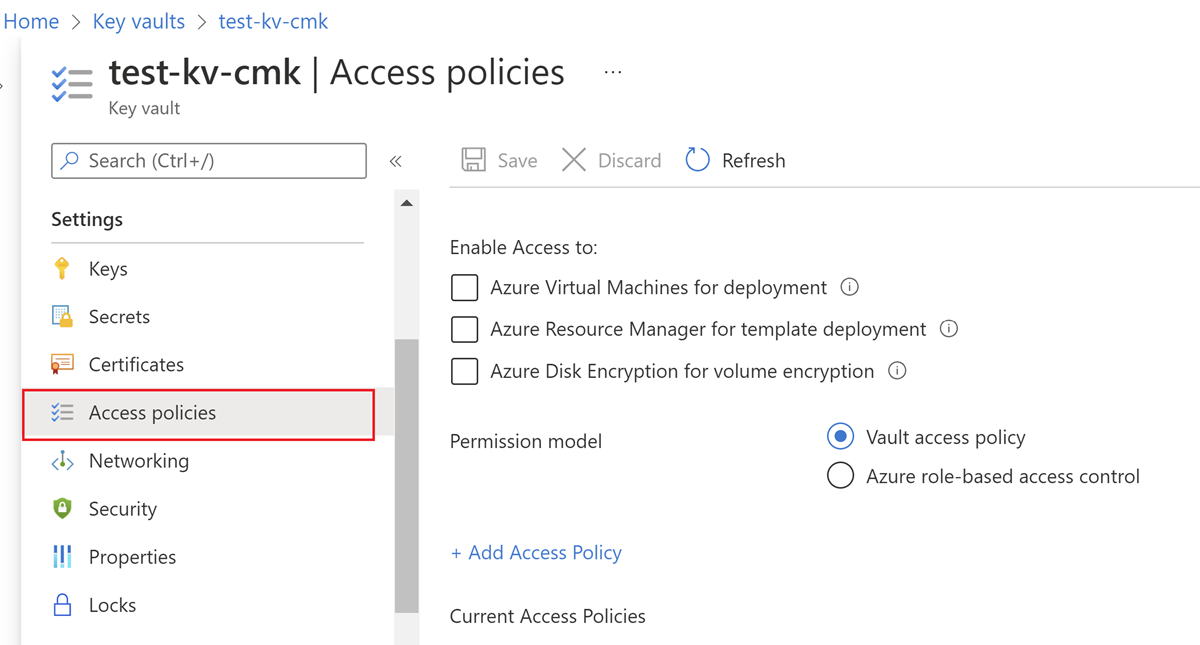

Di portal Microsoft Azure, buka instans Azure Key Vault yang Anda rencanakan untuk digunakan untuk menghosting kunci enkripsi Anda.

Pilih Kebijakan Akses dari menu sebelah kiri.

Pilih + Tambahkan Kebijakan Akses.

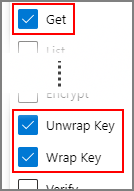

Di menu drop-down Izin kunci, pilih Dapatkan, Buka Kunci, dan Bungkus Kunci.

Di Pilih prinsipal, pilih Tidak ada pilihan.

Cari identitas terkelola yang ditetapkan pengguna yang Anda buat sebelumnya, dan pilih dari daftar.

Pilih opsi Pilih di bagian bawah.

Pilih Tambahkan untuk menambahkan kebijakan akses baru.

Pilih Simpan pada instans brankas kunci untuk menyimpan semua perubahan.

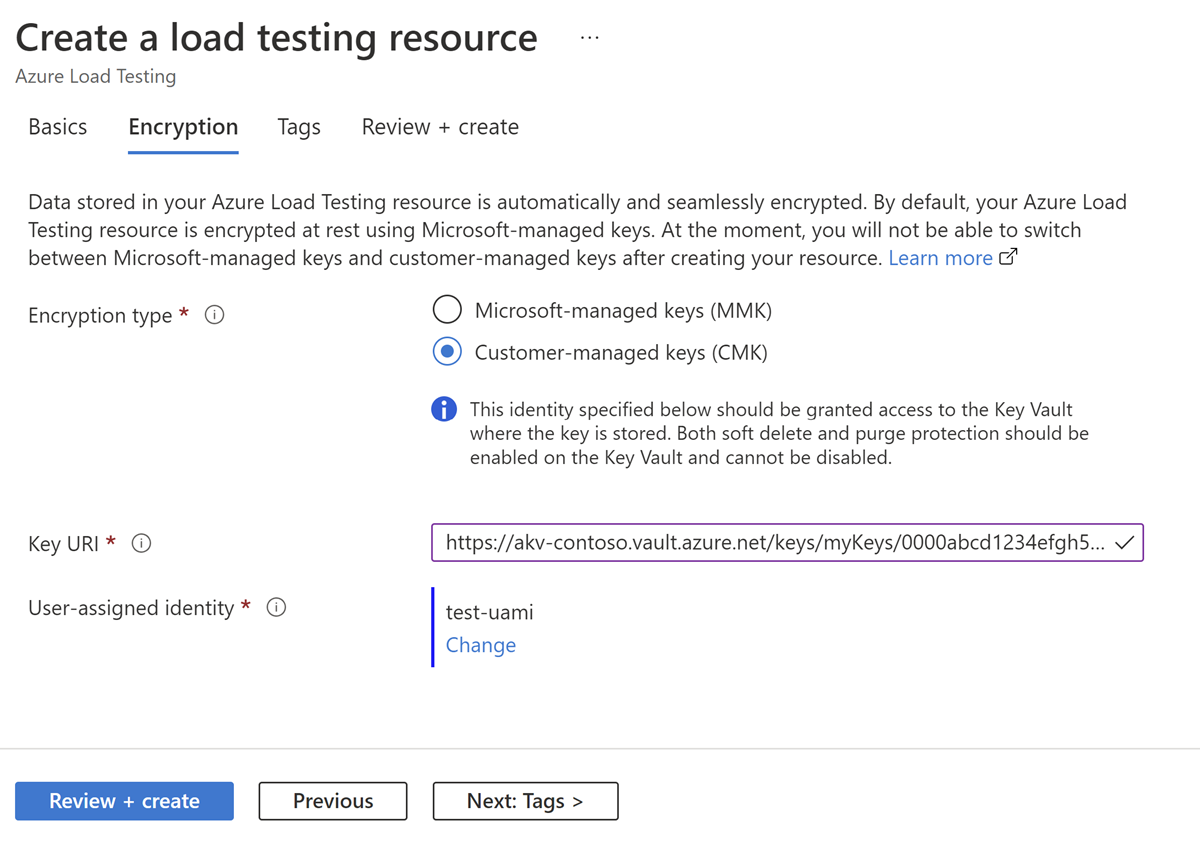

Menggunakan kunci yang dikelola pelanggan dengan Azure Load Testing

Anda hanya dapat mengonfigurasi kunci enkripsi yang dikelola pelanggan saat membuat sumber daya pengujian beban Azure baru. Saat menentukan detail kunci enkripsi, Anda juga harus memilih identitas terkelola yang ditetapkan pengguna untuk mengambil kunci dari Azure Key Vault.

Untuk mengonfigurasi kunci yang dikelola pelanggan untuk sumber daya pengujian beban baru, ikuti langkah-langkah berikut:

Ikuti langkah-langkah ini untuk membuat sumber daya pengujian beban Azure di portal Azure dan isi bidang pada tab Dasar.

Buka tab Enkripsi , lalu pilih Kunci yang dikelola pelanggan (CMK) untuk bidang Jenis enkripsi.

Di Field URI Kunci, tempelkan pengidentifikasi URI/kunci Azure Key Vault termasuk versi kunci.

Untuk bidang Identitas yang ditetapkan pengguna, pilih identitas terkelola yang ditetapkan pengguna yang sudah ada.

Pilih Tinjau + buat untuk memvalidasi dan membuat sumber daya baru.

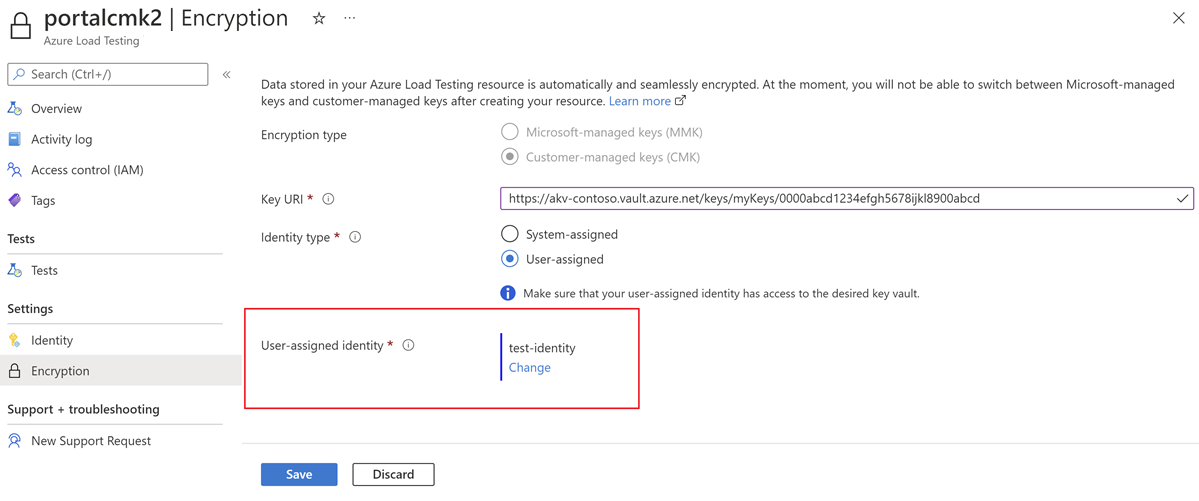

Mengubah identitas terkelola untuk mengambil kunci enkripsi

Anda dapat mengubah identitas terkelola untuk kunci yang dikelola oleh pelanggan pada sumber daya pengujian beban yang sudah ada kapan saja.

Di portal Azure, buka sumber daya pengujian beban Azure Anda.

Pada halaman Pengaturan , pilih Enkripsi.

Jenis Enkripsi menunjukkan jenis enkripsi yang digunakan untuk membuat sumber daya uji beban.

Jika jenis enkripsi adalah kunci yang dikelola pelanggan, pilih jenis identitas yang akan digunakan untuk mengautentikasi ke brankas kunci. Opsinya mencakup Ditetapkan sistem (default) atau Ditetapkan pengguna.

Untuk mempelajari selengkapnya tentang setiap jenis identitas terkelola, lihat Jenis identitas terkelola.

- Jika Anda memilih Ditetapkan sistem, identitas terkelola yang ditetapkan oleh sistem perlu diaktifkan pada sumber daya sistem dan diberikan akses ke Azure Key Vault (AKV) sebelum mengubah identitas untuk kunci yang dikelola pelanggan.

- Jika Anda memilih Pengguna yang ditetapkan, Anda harus memilih identitas pengguna yang sudah ada yang memiliki izin untuk mengakses brankas kunci. Untuk mempelajari cara membuat identitas yang ditetapkan pengguna, lihat Menggunakan identitas terkelola untuk Pratinjau Pengujian Beban Azure.

Simpan perubahan Anda.

Penting

Pastikan bahwa identitas terkelola yang dipilih memiliki akses ke Azure Key Vault.

Memperbarui kunci enkripsi yang dikelola pelanggan

Anda dapat mengubah kunci yang Anda gunakan untuk enkripsi Azure Load Testing kapan saja. Untuk mengubah kunci dengan portal Microsoft Azure, ikuti langkah-langkah berikut:

Di portal Azure, buka sumber daya pengujian beban Azure Anda.

Pada halaman Pengaturan , pilih Enkripsi. Jenis Enkripsi menunjukkan jenis enkripsi yang dipilih untuk sumber daya saat pembuatannya.

Jika jenis enkripsi yang dipilih adalah kunci yang dikelola pelanggan, Anda dapat mengedit bidang URI Kunci dengan URI kunci baru.

Simpan perubahan Anda.

Memutar kunci enkripsi

Anda dapat memutar kunci yang dikelola pelanggan di Azure Key Vault sesuai dengan kebijakan kepatuhan Anda. Untuk memutar kunci:

- Di Azure Key Vault, perbarui versi kunci atau buat kunci baru.

- Perbarui kunci enkripsi yang dikelola pelanggan untuk sumber daya pengujian beban Anda.

Tanya jawab umum

Apakah ada biaya tambahan untuk mengaktifkan kunci yang dikelola pelanggan?

Tidak, tidak ada biaya untuk mengaktifkan fitur ini.

Apakah kunci yang dikelola pelanggan didukung untuk sumber daya pengujian beban Azure yang ada?

Fitur ini saat ini hanya tersedia untuk sumber daya pengujian beban Azure baru.

Bagaimana cara mengetahui apakah kunci yang dikelola pelanggan diaktifkan pada sumber daya pengujian beban Azure saya?

- Di portal Azure, buka sumber daya pengujian beban Azure Anda.

- Buka item Enkripsi di bilah navigasi kiri.

- Anda dapat memverifikasi jenis Enkripsi pada sumber daya Anda.

Bagaimana cara mencabut kunci enkripsi?

Anda dapat mencabut kunci dengan menonaktifkan versi terbaru kunci di Azure Key Vault. Atau, untuk mencabut semua kunci dari instans brankas kunci, Anda dapat menghapus kebijakan akses yang telah diberikan kepada sumber daya pengujian beban dengan identitas terkelola.

Ketika Anda mencabut kunci enkripsi, Anda mungkin dapat menjalankan pengujian selama sekitar 10 menit, setelah itu satu-satunya operasi yang tersedia adalah penghapusan sumber daya. Disarankan untuk memutar kunci alih-alih mencabutnya untuk mengelola keamanan sumber daya dan menyimpan data Anda.

Konten terkait

- Pelajari cara Memantau metrik aplikasi sisi server.

- Pelajari cara Memparameterisasi pengujian beban dengan rahasia dan variabel lingkungan.