Keamanan dan tata kelola perusahaan untuk Azure Machine Learning

Dalam artikel ini, Anda mempelajari tentang fitur keamanan dan tata kelola yang tersedia untuk Azure Pembelajaran Mesin. Fitur-fitur ini berguna untuk administrator, teknisi DevOps, dan insinyur MLOps yang ingin membuat konfigurasi aman yang sesuai dengan kebijakan organisasi.

Dengan Azure Machine Learning dan platform Azure, Anda dapat:

- Batasi akses ke sumber daya dan operasi menurut akun atau grup pengguna.

- Membatasi komunikasi jaringan masuk dan keluar.

- Mengenkripsi data saat transit dan tidak aktif.

- Memindai kerentanan.

- Menerapkan dan mengaudit kebijakan konfigurasi.

Membatasi akses ke sumber daya dan operasi

ID Microsoft Entra adalah penyedia layanan identitas untuk Azure Pembelajaran Mesin. Anda dapat menggunakannya untuk membuat dan mengelola objek keamanan (pengguna, grup, perwakilan layanan, dan identitas terkelola) yang digunakan untuk mengautentikasi ke sumber daya Azure. Autentikasi multifaktor (MFA) didukung jika ID Microsoft Entra dikonfigurasi untuk menggunakannya.

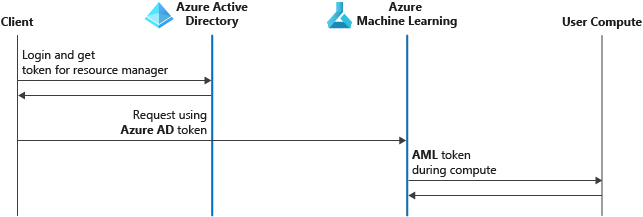

Berikut adalah proses autentikasi untuk Azure Pembelajaran Mesin melalui MFA di ID Microsoft Entra:

- Klien masuk ke ID Microsoft Entra dan mendapatkan token Azure Resource Manager.

- Klien menyajikan token ke Azure Resource Manager dan ke Azure Pembelajaran Mesin.

- Azure Pembelajaran Mesin menyediakan token layanan Pembelajaran Mesin ke target komputasi pengguna (misalnya, Pembelajaran Mesin kluster komputasi atau komputasi tanpa server). Target komputasi pengguna menggunakan token ini untuk memanggil kembali ke layanan Pembelajaran Mesin setelah pekerjaan selesai. Cakupan dibatasi untuk ruang kerja.

Setiap ruang kerja memiliki identitas terkelola yang ditetapkan sistem terkait dengan nama yang sama dengan ruang kerja. Identitas terkelola ini digunakan untuk mengakses sumber daya yang digunakan ruang kerja dengan aman. Ini memiliki izin kontrol akses berbasis peran Azure (RBAC) berikut pada sumber daya terkait:

| Sumber daya | Izin |

|---|---|

| Ruang kerja | Kontributor |

| Akun Penyimpanan | Kontributor Data Blob Penyimpanan |

| Brankas kunci | Akses ke semua kunci, rahasia, sertifikat |

| Registri kontainer | Kontributor |

| Grup sumber daya yang berisi ruang kerja | Kontributor |

Identitas terkelola yang ditetapkan sistem digunakan untuk autentikasi layanan-ke-layanan internal antara Azure Machine Learning dan sumber daya Azure lainnya. Pengguna tidak dapat mengakses token identitas, dan mereka tidak dapat menggunakannya untuk mendapatkan akses ke sumber daya ini. Pengguna hanya dapat mengakses sumber daya melalui KONTROL Azure Pembelajaran Mesin dan API sarana data, jika mereka memiliki izin RBAC yang memadai.

Kami tidak menyarankan admin mencabut akses identitas terkelola ke sumber daya yang disebutkan dalam tabel sebelumnya. Anda dapat memulihkan akses dengan menggunakan operasi kunci sinkronisasi ulang.

Catatan

Jika ruang kerja Azure Pembelajaran Mesin Anda memiliki target komputasi (misalnya, kluster komputasi, instans komputasi, atau instans Azure Kubernetes Service [AKS]) yang dibuat sebelum 14 Mei 2021, Anda mungkin memiliki akun Microsoft Entra tambahan. Nama akun dimulai dengan Microsoft-AzureML-Support-App- dan memiliki akses tingkat kontributor ke langganan Anda untuk setiap wilayah ruang kerja.

Jika ruang kerja Anda tidak memiliki instans AKS yang terpasang, Anda dapat menghapus akun Microsoft Entra ini dengan aman.

Jika ruang kerja Anda memiliki kluster AKS terlampir, dan dibuat sebelum 14 Mei 2021, jangan hapus akun Microsoft Entra ini. Dalam skenario ini, Anda harus menghapus dan membuat ulang kluster AKS sebelum dapat menghapus akun Microsoft Entra.

Anda dapat menyediakan ruang kerja untuk menggunakan identitas terkelola yang ditetapkan pengguna, lalu memberikan identitas terkelola peran lain. Misalnya, Anda dapat memberikan peran untuk mengakses instans Azure Container Registry Anda sendiri untuk gambar Docker dasar.

Anda juga dapat mengonfigurasi identitas terkelola untuk digunakan dengan kluster komputasi Azure Pembelajaran Mesin. Identitas terkelola ini tidak bergantung pada identitas terkelola ruang kerja. Dengan kluster komputasi, identitas terkelola digunakan untuk mengakses sumber daya seperti penyimpanan data aman yang dapat diakses pengguna yang menjalankan pekerjaan pelatihan. Untuk informasi selengkapnya, lihat Menggunakan identitas terkelola untuk kontrol akses.

Tip

Ada pengecualian untuk penggunaan MICROSOFT Entra ID dan Azure RBAC di Azure Pembelajaran Mesin:

- Anda dapat secara opsional mengaktifkan akses Secure Shell (SSH) ke sumber daya komputasi seperti instans komputasi Azure Pembelajaran Mesin dan kluster komputasi. Akses SSH didasarkan pada pasangan kunci publik/privat, bukan ID Microsoft Entra. Azure RBAC tidak mengatur akses SSH.

- Anda dapat mengautentikasi ke model yang disebarkan sebagai titik akhir online dengan menggunakan autentikasi berbasis kunci atau berbasis token. Kunci adalah string statis, sedangkan token diambil melalui objek keamanan Microsoft Entra. Untuk informasi selengkapnya, lihat Mengautentikasi klien untuk titik akhir online.

Untuk informasi lebih lanjut, baca artikel berikut:

- Menyiapkan autentikasi untuk sumber daya dan alur kerja Azure Machine Learning

- Kelola akses ke ruang kerja Azure Machine Learning

- Menggunakan datastore

- Menggunakan rahasia kredensial autentikasi di pekerjaan Azure Pembelajaran Mesin

- Menyiapkan autentikasi antara Azure Pembelajaran Mesin dan layanan lainnya

Menyediakan keamanan dan isolasi jaringan

Untuk membatasi akses jaringan ke sumber daya Azure Pembelajaran Mesin, Anda dapat menggunakan jaringan virtual terkelola Azure Pembelajaran Mesin atau instans Azure Virtual Network. Menggunakan jaringan virtual mengurangi permukaan serangan untuk solusi Anda dan kemungkinan penyelundupan data.

Anda tidak perlu memilih satu atau yang lain. Misalnya, Anda dapat menggunakan jaringan virtual terkelola Azure Pembelajaran Mesin untuk membantu mengamankan sumber daya komputasi terkelola dan instans Azure Virtual Network untuk sumber daya yang tidak dikelola atau untuk membantu mengamankan akses klien ke ruang kerja.

Jaringan virtual terkelola Azure Pembelajaran Mesin: Menyediakan solusi terkelola penuh yang memungkinkan isolasi jaringan untuk ruang kerja Anda dan sumber daya komputasi terkelola. Anda dapat menggunakan titik akhir privat untuk membantu mengamankan komunikasi dengan layanan Azure lainnya, dan Anda dapat membatasi komunikasi keluar. Gunakan jaringan virtual terkelola untuk membantu mengamankan sumber daya komputasi terkelola berikut:

- Komputasi tanpa server (termasuk Spark tanpa server)

- Kluster komputasi

- Hitung intance

- Titik akhir online terkelola

- Titik akhir online batch

Untuk informasi selengkapnya, lihat Isolasi jaringan virtual terkelola ruang kerja.

Instans Azure Virtual Network: Menyediakan penawaran jaringan virtual yang lebih dapat disesuaikan. Namun, Anda bertanggung jawab atas konfigurasi dan manajemen. Anda mungkin perlu menggunakan grup keamanan jaringan, rute yang ditentukan pengguna, atau firewall untuk membatasi komunikasi keluar.

Untuk informasi lebih lanjut, baca artikel berikut:

- Mengamankan sumber daya ruang kerja Azure Machine Learning menggunakan jaringan virtual

- Mengamankan ruang kerja Azure Machine Learning dengan jaringan virtual

- Mengamankan lingkungan pelatihan Azure Machine Learning dengan jaringan virtual

- Mengamankan lingkungan inferensi Azure Machine Learning dengan jaringan virtual

- Menggunakan studio Azure Machine Learning di jaringan virtual Azure

- Cara untuk menggunakan ruang kerja Anda dengan server DNS kustom

- Mengonfigurasi lalu lintas jaringan masuk dan keluar

Mengenkripsi data

Azure Pembelajaran Mesin menggunakan berbagai sumber daya komputasi dan datastore di platform Azure. Untuk mempelajari selengkapnya tentang bagaimana masing-masing sumber daya ini mendukung enkripsi data saat tidak aktif dan saat transit, lihat Enkripsi data dengan Azure Pembelajaran Mesin.

Mencegah penyelundupan data

Azure Machine Learning memiliki beberapa dependensi jaringan masuk dan keluar. Beberapa dependensi ini dapat mengekspos risiko penyelundupan data oleh agen berbahaya dalam organisasi Anda. Risiko ini dikaitkan dengan persyaratan keluar ke Azure Storage, Azure Front Door, dan Azure Monitor. Untuk rekomendasi tentang mitigasi risiko ini, lihat Pencegahan penyelundupan data Azure Pembelajaran Mesin.

Memindai kerentanan

Pertahanan Microsoft untuk Cloud menyediakan pengelolaan keamanan terpadu dan perlindungan terhadap ancaman tingkat lanjut di seluruh beban kerja cloud hibrida. Untuk Azure Pembelajaran Mesin, Anda harus mengaktifkan pemindaian sumber daya Azure Container Registry dan sumber daya AKS Anda. Untuk informasi selengkapnya, lihat Pengenalan Pertahanan Microsoft untuk registri kontainer dan Pengenalan Pertahanan Microsoft untuk Kubernetes.

Mengaudit dan mengelola kepatuhan

Azure Policy adalah alat tata kelola yang membantu Anda memastikan bahwa sumber daya Azure mematuhi kebijakan Anda. Anda dapat mengatur kebijakan untuk mengizinkan atau memberlakukan konfigurasi tertentu, seperti apakah ruang kerja Azure Machine Learning Anda menggunakan titik akhir pribadi.

Untuk informasi selengkapnya tentang Azure Policy, lihat Dokumentasi Azure Policy. Untuk informasi selengkapnya tentang kebijakan yang khusus untuk Azure Pembelajaran Mesin, lihat Mengaudit dan mengelola Azure Pembelajaran Mesin.