Isolasi Jaringan Virtual Terkelola Ruang Kerja

BERLAKU UNTUK: Ekstensi ml Azure CLI v2 (saat ini)

Ekstensi ml Azure CLI v2 (saat ini) Python SDK azure-ai-ml v2 (saat ini)

Python SDK azure-ai-ml v2 (saat ini)

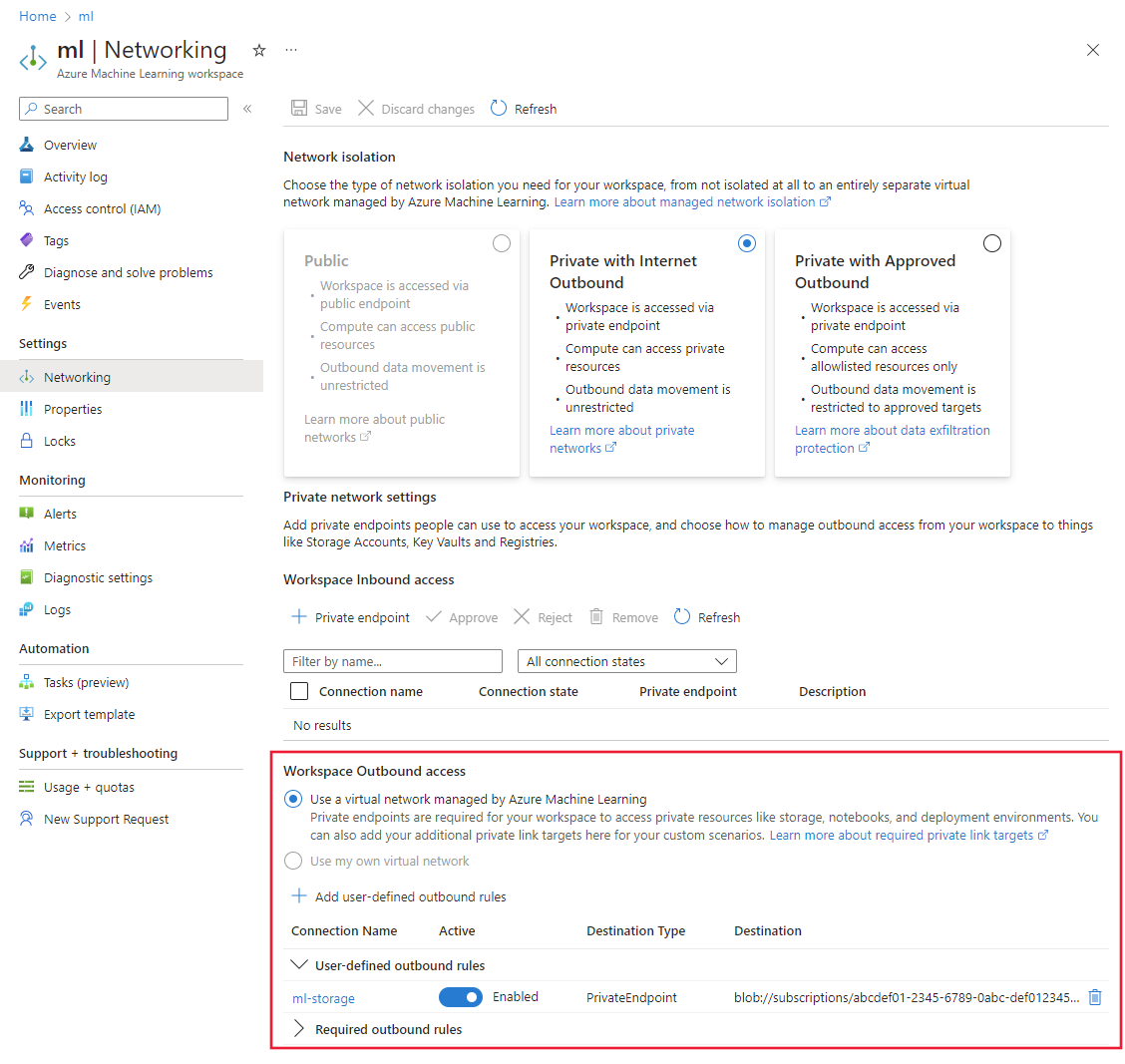

Azure Pembelajaran Mesin menyediakan dukungan untuk isolasi jaringan virtual terkelola (VNet terkelola). Isolasi VNet terkelola menyederhanakan dan mengotomatiskan konfigurasi isolasi jaringan Anda dengan Azure Pembelajaran Mesin VNet terkelola tingkat ruang kerja bawaan. VNet terkelola mengamankan sumber daya Azure Pembelajaran Mesin terkelola Anda, seperti instans komputasi, kluster komputasi, komputasi tanpa server, dan titik akhir online terkelola.

Mengamankan ruang kerja Anda dengan jaringan terkelola menyediakan isolasi jaringan untuk akses keluar dari ruang kerja dan komputasi terkelola. Azure Virtual Network yang Anda buat dan kelola digunakan untuk menyediakan akses masuk isolasi jaringan ke ruang kerja. Misalnya, titik akhir privat untuk ruang kerja dibuat di Azure Virtual Network Anda. Setiap klien yang terhubung ke jaringan virtual dapat mengakses ruang kerja melalui titik akhir privat. Saat menjalankan pekerjaan pada komputasi terkelola, jaringan terkelola membatasi apa yang dapat diakses komputasi.

Arsitektur Virtual Network Terkelola

Saat Anda mengaktifkan isolasi jaringan virtual terkelola, VNet terkelola dibuat untuk ruang kerja. Sumber daya komputasi terkelola yang Anda buat untuk ruang kerja secara otomatis menggunakan VNet terkelola ini. VNet terkelola dapat menggunakan titik akhir privat untuk sumber daya Azure yang digunakan oleh ruang kerja Anda, seperti Azure Storage, Azure Key Vault, dan Azure Container Registry.

Ada dua mode konfigurasi yang berbeda untuk lalu lintas keluar dari VNet terkelola:

Tip

Terlepas dari mode keluar yang Anda gunakan, lalu lintas ke sumber daya Azure dapat dikonfigurasi untuk menggunakan titik akhir privat. Misalnya, Anda dapat mengizinkan semua lalu lintas keluar ke internet, tetapi membatasi komunikasi dengan sumber daya Azure dengan menambahkan aturan keluar untuk sumber daya.

| Mode keluar | Deskripsi | Skenario |

|---|---|---|

| Perbolehkan internet keluar | Izinkan semua lalu lintas keluar internet dari VNet terkelola. | Anda ingin akses tak terbatas ke sumber daya pembelajaran mesin di internet, seperti paket python atau model yang telah dilatih sebelumnya.1 |

| Izinkan hanya keluar yang disetujui | Lalu lintas keluar diizinkan dengan menentukan tag layanan. | * Anda ingin meminimalkan risiko penyelundupan data, tetapi Anda perlu menyiapkan semua artefak pembelajaran mesin yang diperlukan di lingkungan pribadi Anda. * Anda ingin mengonfigurasi akses keluar ke daftar layanan, tag layanan, atau FQDN yang disetujui. |

| Nonaktif | Lalu lintas masuk dan keluar tidak dibatasi atau Anda menggunakan Azure Virtual Network Anda sendiri untuk melindungi sumber daya. | Anda ingin masuk dan keluar publik dari ruang kerja, atau Anda menangani isolasi jaringan dengan Azure VNet Anda sendiri. |

1: Anda dapat menggunakan aturan keluar dengan hanya mengizinkan mode keluar yang disetujui untuk mencapai hasil yang sama seperti menggunakan izinkan internet keluar. Perbedaannya adalah:

- Anda harus menambahkan aturan untuk setiap koneksi keluar yang perlu Anda izinkan.

- Menambahkan aturan keluar FQDN meningkatkan biaya Anda karena jenis aturan ini menggunakan Azure Firewall. Untuk informasi selengkapnya, lihat Harga

- Aturan default untuk izinkan hanya keluar yang disetujui dirancang untuk meminimalkan risiko penyelundupan data. Aturan keluar apa pun yang Anda tambahkan dapat meningkatkan risiko Anda.

VNet terkelola telah dikonfigurasi sebelumnya dengan aturan default yang diperlukan. Ini juga dikonfigurasi untuk koneksi titik akhir privat ke ruang kerja Anda, penyimpanan default ruang kerja, registri kontainer, dan brankas kunci jika dikonfigurasi sebagai mode isolasi privat atau ruang kerja diatur untuk hanya mengizinkan keluar yang disetujui. Setelah memilih mode isolasi, Anda hanya perlu mempertimbangkan persyaratan keluar lainnya yang mungkin perlu Anda tambahkan.

Diagram berikut menunjukkan VNet terkelola yang dikonfigurasi untuk mengizinkan internet keluar:

Diagram berikut menunjukkan VNet terkelola yang dikonfigurasi untuk hanya mengizinkan keluar yang disetujui:

Catatan

Dalam konfigurasi ini, penyimpanan, brankas kunci, dan registri kontainer yang digunakan oleh ruang kerja ditandai sebagai privat. Karena ditandai sebagai privat, titik akhir privat digunakan untuk berkomunikasi dengan mereka.

Catatan

Setelah ruang kerja VNet terkelola dikonfigurasi untuk mengizinkan internet keluar, ruang kerja tidak dapat dikonfigurasi ulang untuk dinonaktifkan. Demikian pula, setelah ruang kerja VNet terkelola dikonfigurasi untuk hanya mengizinkan keluar yang disetujui, ruang kerja tidak dapat dikonfigurasi ulang untuk mengizinkan internet keluar. Harap ingat hal ini saat memilih mode isolasi untuk VNet terkelola di ruang kerja Anda.

Studio Azure Machine Learning

Jika Anda ingin menggunakan notebook terintegrasi atau membuat himpunan data di akun penyimpanan default dari studio, klien Anda memerlukan akses ke akun penyimpanan default. Buat titik akhir privat atau titik akhir layanan untuk akun penyimpanan default di Azure Virtual Network yang digunakan klien.

Bagian dari studio Azure Pembelajaran Mesin berjalan secara lokal di browser web klien, dan berkomunikasi langsung dengan penyimpanan default untuk ruang kerja. Membuat titik akhir privat atau titik akhir layanan (untuk akun penyimpanan default) di jaringan virtual klien memastikan bahwa klien dapat berkomunikasi dengan akun penyimpanan.

Untuk informasi selengkapnya tentang membuat titik akhir privat atau titik akhir layanan, lihat artikel Menyambungkan secara privat ke akun penyimpanan dan Titik Akhir Layanan.

Sumber daya terkait yang diamankan

Jika Anda menambahkan layanan berikut ke jaringan virtual dengan menggunakan titik akhir layanan atau titik akhir privat (menonaktifkan akses publik), izinkan layanan Microsoft tepercaya untuk mengakses layanan ini:

| Layanan | Informasi titik akhir | Mengizinkan informasi tepercaya |

|---|---|---|

| Azure Key Vault | Titik akhir layanan Titik akhir privat |

Izinkan layanan Microsoft tepercaya untuk melewati firewall ini |

| Akun Azure Storage | Titik akhir layanan dan privat Titik akhir privat |

Memberikan akses dari instans sumber daya atau Memberikan akses ke layanan Azure yang terpercaya |

| Azure Container Registry | Titik akhir privat | Izinkan layanan tepercaya |

Prasyarat

Sebelum mengikuti langkah-langkah dalam artikel ini, pastikan Anda memiliki prasyarat berikut:

Langganan Azure. Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai. Coba versi gratis atau berbayar Azure Machine Learning.

Penyedia sumber daya Microsoft.Network harus terdaftar untuk langganan Azure Anda. Penyedia sumber daya ini digunakan oleh ruang kerja saat membuat titik akhir privat untuk jaringan virtual terkelola.

Untuk informasi selengkapnya tentang cara mendaftarkan penyedia sumber daya, lihat Mengatasi kesalahan untuk pendaftaran penyedia sumber daya.

Identitas Azure yang Anda gunakan saat menyebarkan jaringan terkelola memerlukan tindakan kontrol akses berbasis peran Azure (Azure RBAC) berikut untuk membuat titik akhir privat:

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure CLI dan ekstensi

mlke Azure CLI. Untuk informasi selengkapnya, lihat Menginstal, menyiapkan, dan menggunakan CLI (v2).Tip

VNet terkelola Azure Pembelajaran Mesin diperkenalkan pada 23 Mei 2023. Jika Anda memiliki versi ekstensi ml yang lebih lama, Anda mungkin perlu memperbaruinya untuk contoh dalam artikel ini berfungsi. Untuk memperbarui ekstensi, gunakan perintah Azure CLI berikut:

az extension update -n mlContoh CLI dalam artikel ini mengasumsikan bahwa Anda menggunakan shell Bash (atau kompatibel). Misalnya, dari sistem Linux atau Subsistem Windows untuk Linux.

Contoh Azure CLI dalam artikel ini menggunakan

wsuntuk mewakili nama ruang kerja, danrguntuk mewakili nama grup sumber daya. Ubah nilai-nilai ini sesuai kebutuhan saat menggunakan perintah dengan langganan Azure Anda.

Catatan

Jika Anda menggunakan ruang kerja UAI, pastikan untuk menambahkan peran Pemberi Izin Koneksi Jaringan Azure AI Enterprise ke identitas Anda. Untuk informasi selengkapnya, lihat Identitas terkelola yang ditetapkan pengguna.

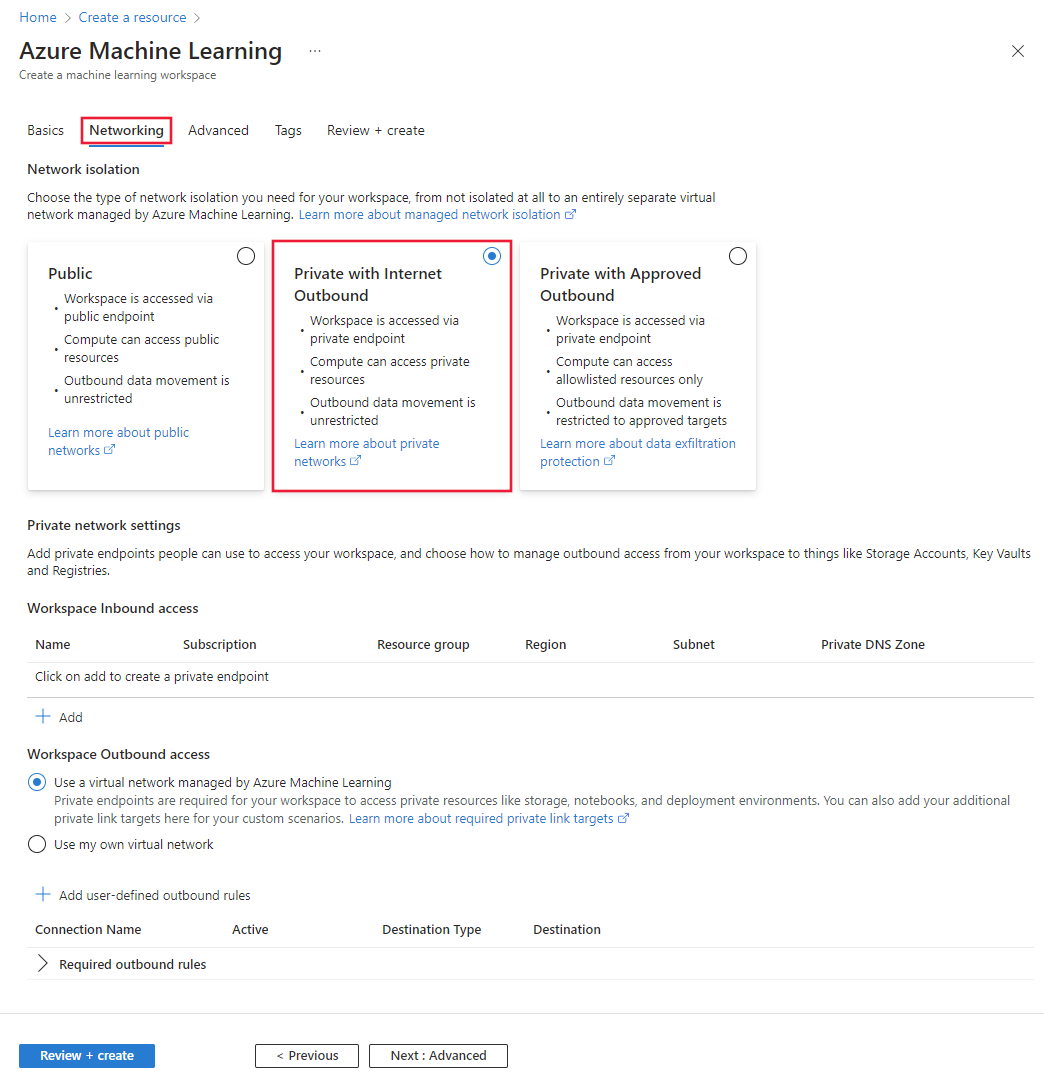

Mengonfigurasi jaringan virtual terkelola untuk mengizinkan internet keluar

Tip

Pembuatan VNet terkelola ditangguhkan hingga sumber daya komputasi dibuat atau provisi dimulai secara manual. Saat mengizinkan pembuatan otomatis, dibutuhkan waktu sekitar 30 menit untuk membuat sumber daya komputasi pertama karena juga menyediakan jaringan. Untuk informasi selengkapnya, lihat Menyediakan jaringan secara manual.

Penting

Jika Anda berencana untuk mengirimkan pekerjaan Spark tanpa server, Anda harus mulai provisi secara manual. Untuk informasi selengkapnya, lihat bagian konfigurasi untuk pekerjaan Spark tanpa server.

Untuk mengonfigurasi VNet terkelola yang memungkinkan komunikasi keluar internet, Anda dapat menggunakan --managed-network allow_internet_outbound parameter atau file konfigurasi YAML yang berisi entri berikut:

managed_network:

isolation_mode: allow_internet_outbound

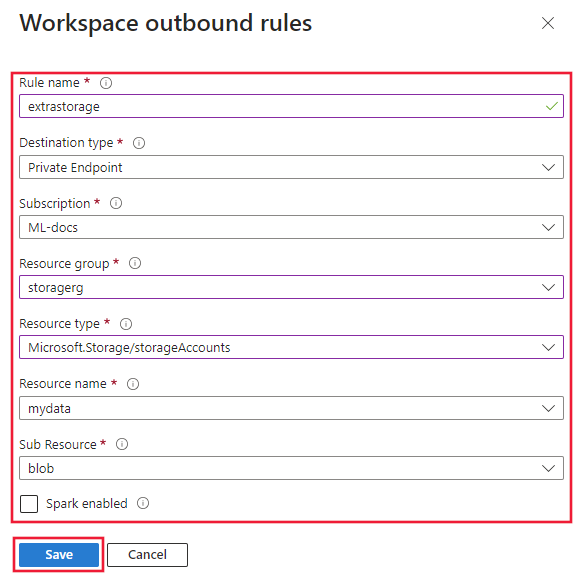

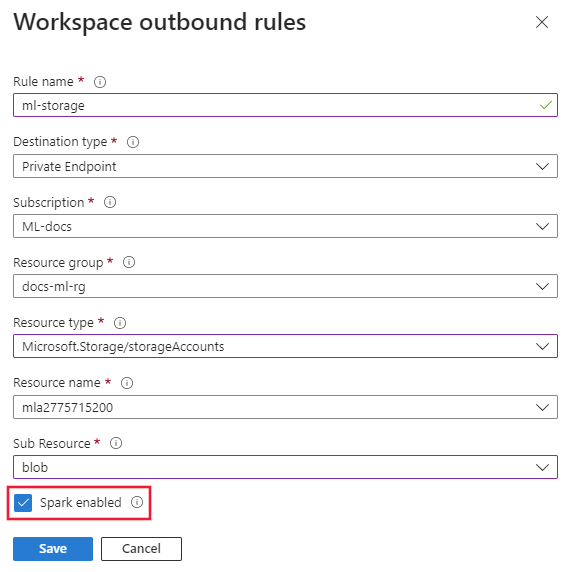

Anda juga dapat menentukan aturan keluar ke layanan Azure lain yang diandalkan ruang kerja. Aturan ini menentukan titik akhir privat yang memungkinkan sumber daya Azure berkomunikasi dengan VNet terkelola dengan aman. Aturan berikut menunjukkan penambahan titik akhir privat ke sumber daya Azure Blob.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Anda dapat mengonfigurasi VNet terkelola az ml workspace create menggunakan perintah atau az ml workspace update :

Buat ruang kerja baru:

Contoh berikut membuat ruang kerja baru. Parameter

--managed-network allow_internet_outboundmengonfigurasi VNet terkelola untuk ruang kerja:az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outboundUntuk membuat ruang kerja menggunakan file YAML, gunakan

--fileparameter dan tentukan file YAML yang berisi pengaturan konfigurasi:az ml workspace create --file workspace.yaml --resource-group rg --name wsContoh YAML berikut menentukan ruang kerja dengan VNet terkelola:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_internet_outboundPerbarui ruang kerja yang sudah ada:

Peringatan

Sebelum memperbarui ruang kerja yang ada untuk menggunakan jaringan virtual terkelola, Anda harus menghapus semua sumber daya komputasi untuk ruang kerja. Ini termasuk instans komputasi, kluster komputasi, dan titik akhir online terkelola.

Contoh berikut memperbarui ruang kerja yang sudah ada. Parameter

--managed-network allow_internet_outboundmengonfigurasi VNet terkelola untuk ruang kerja:az ml workspace update --name ws --resource-group rg --managed-network allow_internet_outboundUntuk memperbarui ruang kerja yang ada menggunakan file YAML, gunakan

--fileparameter dan tentukan file YAML yang berisi pengaturan konfigurasi:az ml workspace update --file workspace.yaml --name ws --resource-group MyGroupContoh YAML berikut menentukan VNet terkelola untuk ruang kerja. Ini juga menunjukkan cara menambahkan koneksi titik akhir privat ke sumber daya yang digunakan oleh ruang kerja; dalam contoh ini, titik akhir privat untuk penyimpanan blob:

name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

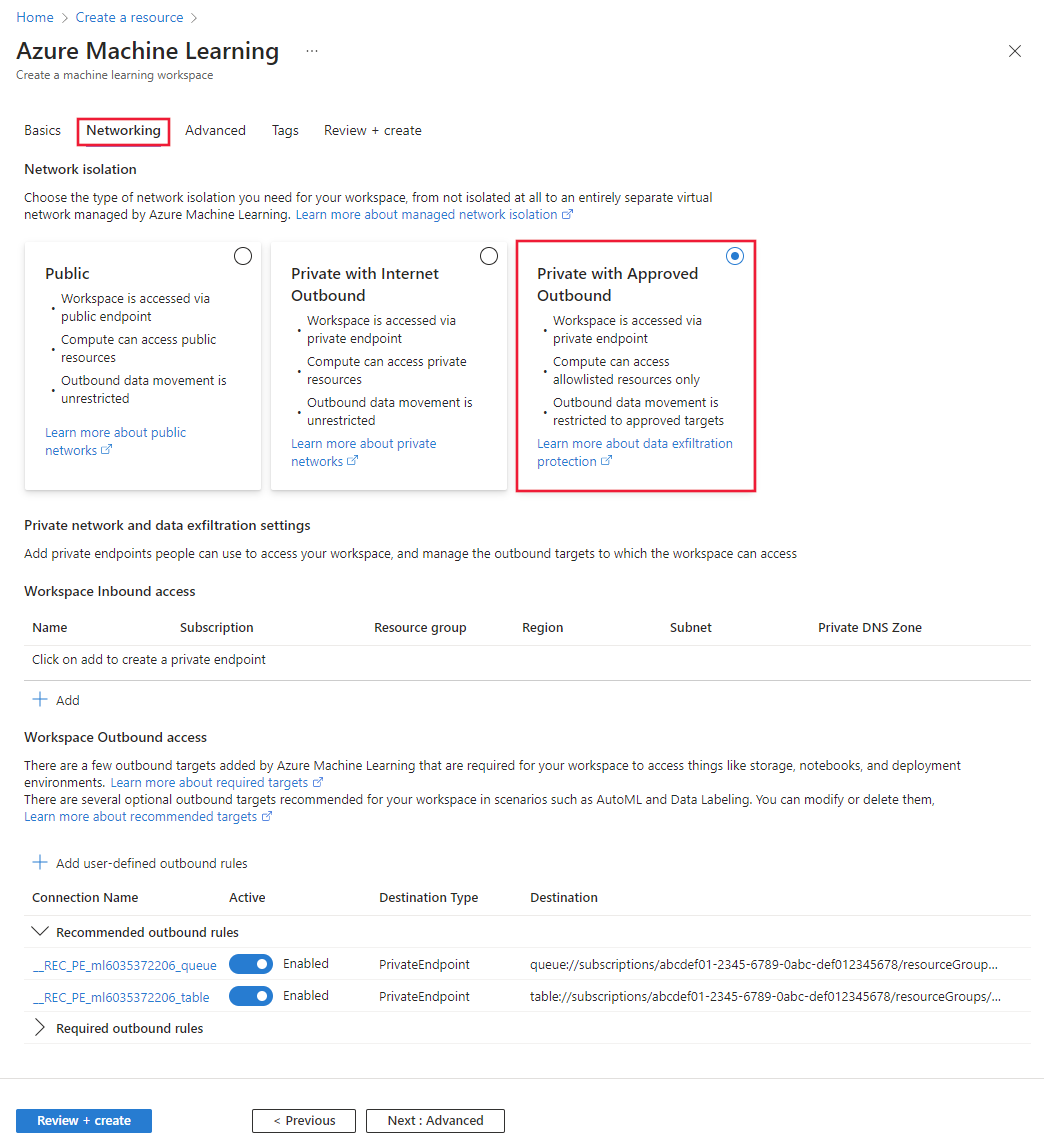

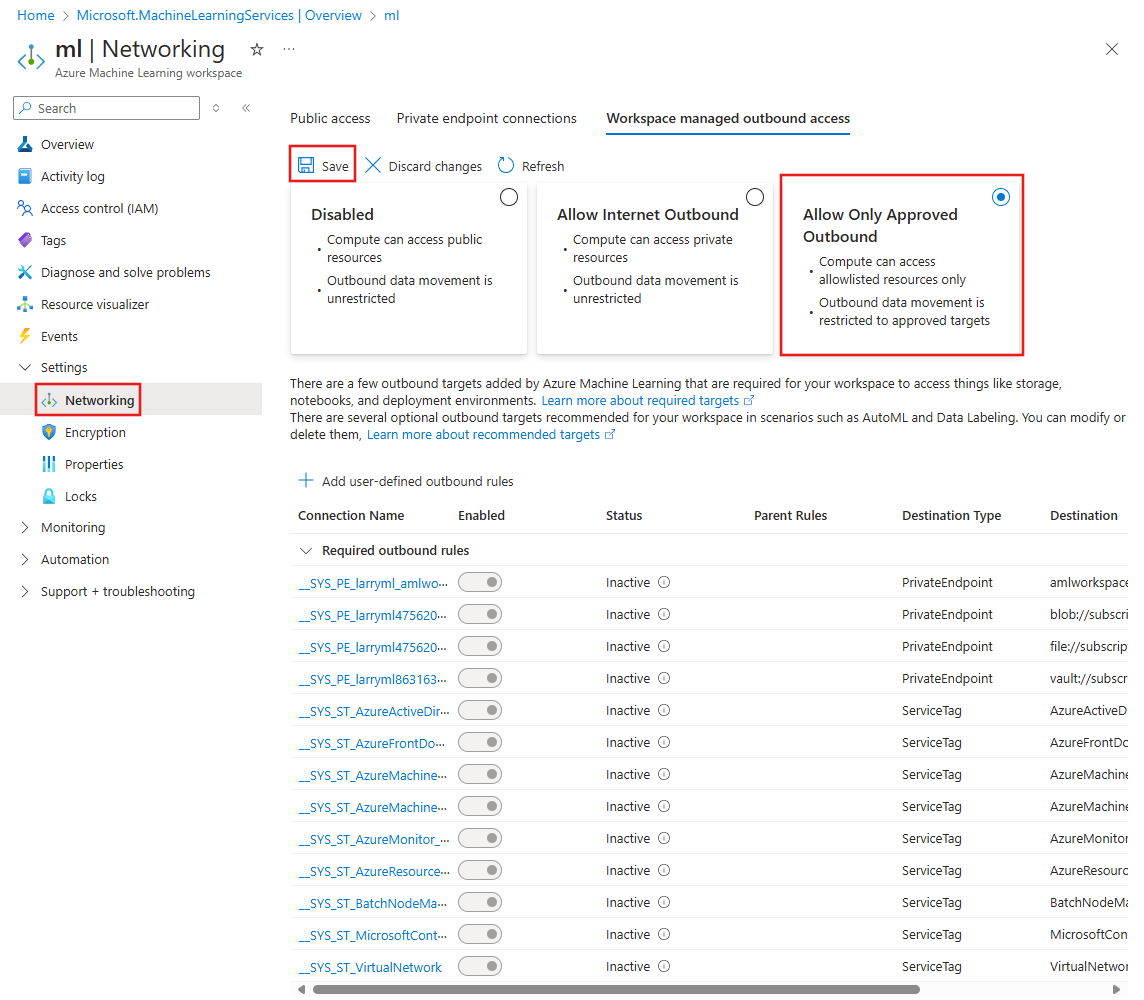

Mengonfigurasi jaringan virtual terkelola untuk mengizinkan hanya keluar yang disetujui

Tip

VNet terkelola secara otomatis disediakan saat Anda membuat sumber daya komputasi. Saat mengizinkan pembuatan otomatis, dibutuhkan waktu sekitar 30 menit untuk membuat sumber daya komputasi pertama karena juga menyediakan jaringan. Jika Anda mengonfigurasi aturan keluar FQDN, aturan FQDN pertama menambahkan sekitar 10 menit ke waktu provisi. Untuk informasi selengkapnya, lihat Menyediakan jaringan secara manual.

Penting

Jika Anda berencana untuk mengirimkan pekerjaan Spark tanpa server, Anda harus mulai provisi secara manual. Untuk informasi selengkapnya, lihat bagian konfigurasi untuk pekerjaan Spark tanpa server.

Untuk mengonfigurasi VNet terkelola yang hanya memungkinkan komunikasi keluar yang disetujui, Anda dapat menggunakan --managed-network allow_only_approved_outbound parameter atau file konfigurasi YAML yang berisi entri berikut:

managed_network:

isolation_mode: allow_only_approved_outbound

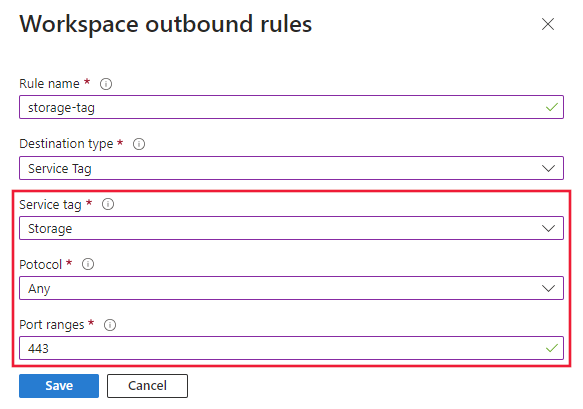

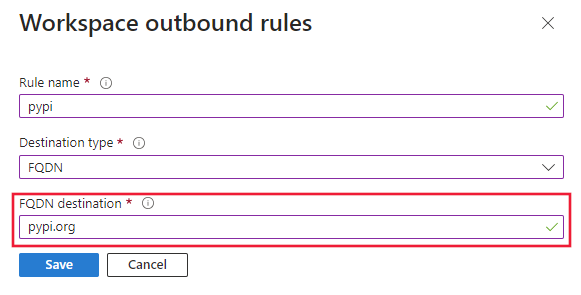

Anda juga dapat menentukan aturan keluar untuk menentukan komunikasi keluar yang disetujui. Aturan keluar dapat dibuat untuk jenis service_tag, , fqdndan private_endpoint. Aturan berikut menunjukkan penambahan titik akhir privat ke sumber daya Azure Blob, tag layanan ke Azure Data Factory, dan FQDN ke pypi.org:

Penting

- Menambahkan keluar untuk tag layanan atau FQDN hanya valid ketika VNet terkelola dikonfigurasi ke

allow_only_approved_outbound. - Jika Anda menambahkan aturan keluar, Microsoft tidak dapat menjamin eksfiltrasi data.

Peringatan

Aturan keluar FQDN diimplementasikan menggunakan Azure Firewall. Jika Anda menggunakan aturan FQDN keluar, biaya untuk Azure Firewall ditambahkan ke tagihan Anda. Untuk informasi selengkapnya, lihat Harga.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Anda dapat mengonfigurasi VNet terkelola az ml workspace create menggunakan perintah atau az ml workspace update :

Buat ruang kerja baru:

Contoh berikut menggunakan

--managed-network allow_only_approved_outboundparameter untuk mengonfigurasi VNet terkelola:az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outboundFile YAML berikut menentukan ruang kerja dengan VNet terkelola:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_only_approved_outboundUntuk membuat ruang kerja menggunakan file YAML, gunakan

--fileparameter :az ml workspace create --file workspace.yaml --resource-group rg --name wsMemperbarui ruang kerja yang sudah ada

Peringatan

Sebelum memperbarui ruang kerja yang ada untuk menggunakan jaringan virtual terkelola, Anda harus menghapus semua sumber daya komputasi untuk ruang kerja. Ini termasuk instans komputasi, kluster komputasi, dan titik akhir online terkelola.

Contoh berikut menggunakan

--managed-network allow_only_approved_outboundparameter untuk mengonfigurasi VNet terkelola untuk ruang kerja yang ada:az ml workspace update --name ws --resource-group rg --managed-network allow_only_approved_outboundFile YAML berikut menentukan VNet terkelola untuk ruang kerja. Ini juga menunjukkan cara menambahkan keluar yang disetujui ke VNet terkelola. Dalam contoh ini, aturan keluar ditambahkan untuk kedua tag layanan:

Peringatan

Aturan keluar FQDN diimplementasikan menggunakan Azure Firewall. Jika Anda menggunakan aturan FQDN keluar, biaya untuk Azure Firewall ditambahkan ke tagihan Anda. Untuk informasi selengkapnya, lihat Harga.

name: myworkspace_dep managed_network: isolation_mode: allow_only_approved_outbound outbound_rules: - name: added-servicetagrule destination: port_ranges: 80, 8080 protocol: TCP service_tag: DataFactory type: service_tag - name: add-fqdnrule destination: 'pypi.org' type: fqdn - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Mengonfigurasi untuk pekerjaan Spark tanpa server

Tip

Langkah-langkah di bagian ini hanya diperlukan jika Anda berencana untuk mengirimkan pekerjaan Spark tanpa server. Jika Anda tidak akan mengirimkan pekerjaan Spark tanpa server, Anda dapat melewati bagian ini.

Untuk mengaktifkan pekerjaan Spark tanpa server untuk VNet terkelola, Anda harus melakukan tindakan berikut:

- Konfigurasikan VNet terkelola untuk ruang kerja dan tambahkan titik akhir privat keluar untuk Akun Azure Storage.

- Setelah Anda mengonfigurasi VNet terkelola, provisikan dan benderai untuk mengizinkan pekerjaan Spark.

Mengonfigurasi titik akhir privat keluar.

Gunakan file YAML untuk menentukan konfigurasi VNet terkelola dan menambahkan titik akhir privat untuk Akun Azure Storage. Atur

spark_enabled: truejuga :Tip

Contoh ini untuk VNet terkelola yang dikonfigurasi menggunakan

isolation_mode: allow_internet_outbounduntuk memungkinkan lalu lintas internet. Jika Anda hanya ingin mengizinkan lalu lintas keluar yang disetujui, gunakanisolation_mode: allow_only_approved_outbound.name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointAnda dapat menggunakan file konfigurasi YAML dengan perintah dengan

az ml workspace updatemenentukan--fileparameter dan nama file YAML. Misalnya, perintah berikut memperbarui ruang kerja yang ada menggunakan file YAML bernamaworkspace_pe.yml:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsCatatan

Ketika Izinkan Hanya Disetujui Keluar diaktifkan (

isolation_mode: allow_only_approved_outbound), dependensi paket conda yang ditentukan dalam konfigurasi sesi Spark akan gagal diinstal. Untuk mengatasi masalah ini, unggah roda paket Python mandiri tanpa dependensi eksternal ke akun penyimpanan Azure dan buat titik akhir privat ke akun penyimpanan ini. Gunakan jalur ke roda paket Python sebagaipy_filesparameter dalam pekerjaan Spark Anda. Mengatur aturan keluar FQDN tidak akan melewati masalah ini karena penyebaran aturan FQDN tidak didukung oleh Spark.Provisikan VNet terkelola.

Catatan

Jika ruang kerja Anda sudah dikonfigurasi untuk titik akhir publik (misalnya, dengan Azure Virtual Network), dan mengaktifkan akses jaringan publik, Anda harus menonaktifkannya sebelum memprovisikan VNet terkelola. Jika Anda tidak menonaktifkan akses jaringan publik saat menyediakan VNet terkelola, titik akhir privat untuk titik akhir terkelola mungkin tidak berhasil dibuat.

Contoh berikut menunjukkan cara menyediakan VNet terkelola untuk pekerjaan Spark tanpa server dengan menggunakan

--include-sparkparameter .az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark

Memprovisikan VNet terkelola secara manual

VNet terkelola secara otomatis disediakan saat Anda membuat instans komputasi. Ketika Anda mengandalkan provisi otomatis, diperlukan waktu sekitar 30 menit untuk membuat instans komputasi pertama karena juga menyediakan jaringan. Jika Anda mengonfigurasi aturan keluar FQDN (hanya tersedia dengan mode izinkan hanya disetujui), aturan FQDN pertama menambahkan sekitar 10 menit ke waktu provisi. Jika Anda memiliki sekumpulan besar aturan keluar yang akan disediakan di jaringan terkelola, diperlukan waktu lebih lama agar provisi selesai. Peningkatan waktu provisi dapat menyebabkan pembuatan instans komputasi pertama Anda kehabisan waktu.

Untuk mengurangi waktu tunggu dan menghindari potensi kesalahan waktu habis, sebaiknya provisikan jaringan terkelola secara manual. Kemudian tunggu hingga provisi selesai sebelum Anda membuat instans komputasi.

Catatan

Untuk membuat penyebaran online, Anda harus menyediakan jaringan terkelola secara manual, atau membuat instans komputasi terlebih dahulu yang akan secara otomatis menyediakannya.

Contoh berikut menunjukkan cara memprovisikan VNet terkelola.

Tip

Jika Anda berencana untuk mengirimkan pekerjaan Spark tanpa server, tambahkan --include-spark parameter .

az ml workspace provision-network -g my_resource_group -n my_workspace_name

Untuk memverifikasi bahwa provisi telah selesai, gunakan perintah berikut:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Mengonfigurasi build gambar

Saat Azure Container Registry untuk ruang kerja Anda berada di belakang jaringan virtual, Azure Container Registry tidak dapat digunakan untuk langsung membuat gambar Docker. Sebagai gantinya, konfigurasikan ruang kerja Anda untuk menggunakan kluster komputasi atau instans komputasi untuk membangun gambar.

Penting

Sumber daya komputasi yang digunakan untuk membangun gambar Docker harus dapat mengakses repositori paket yang digunakan untuk melatih dan menyebarkan model Anda. Jika Anda menggunakan jaringan yang dikonfigurasi untuk hanya mengizinkan keluar yang disetujui, Anda mungkin perlu menambahkan aturan yang memungkinkan akses ke repositori publik atau menggunakan paket Python privat.

Untuk memperbarui ruang kerja untuk menggunakan kluster komputasi atau instans komputasi untuk membangun gambar Docker, gunakan az ml workspace update perintah dengan --image-build-compute parameter :

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

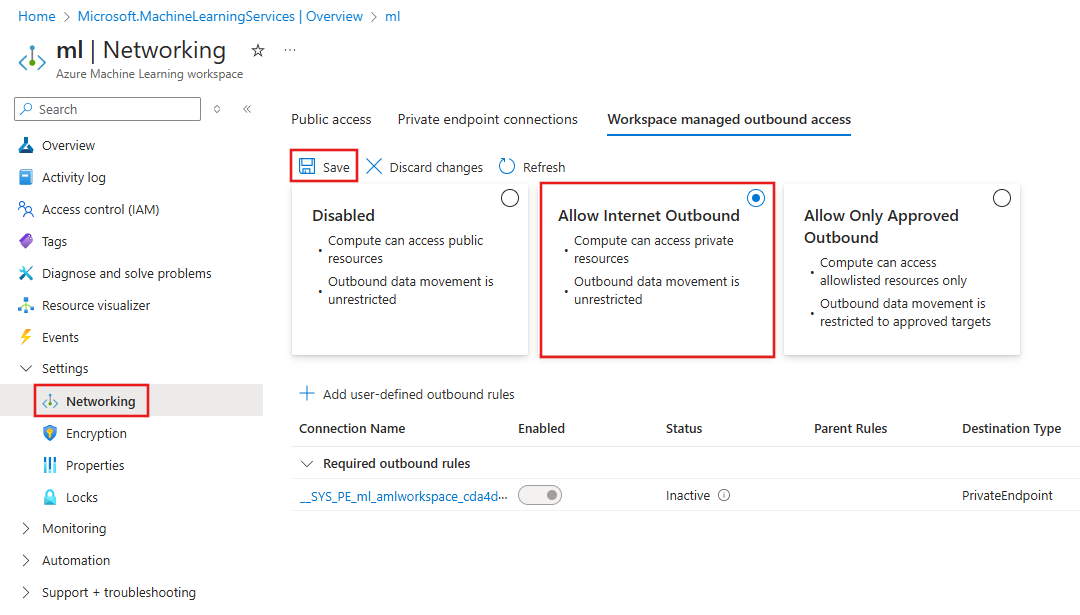

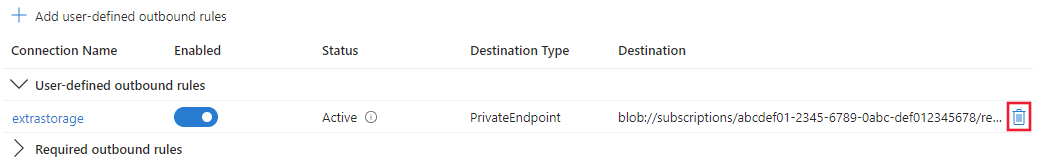

Mengelola aturan keluar

Untuk mencantumkan aturan keluar VNet terkelola untuk ruang kerja, gunakan perintah berikut:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

Untuk melihat detail aturan keluar VNet terkelola, gunakan perintah berikut:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Untuk menghapus aturan keluar dari VNet terkelola, gunakan perintah berikut:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

Daftar aturan yang diperlukan

Tip

Aturan ini secara otomatis ditambahkan ke VNet terkelola.

Titik akhir privat:

- Ketika mode isolasi untuk VNet terkelola adalah

Allow internet outbound, aturan keluar titik akhir privat secara otomatis dibuat sebagai aturan yang diperlukan dari VNet terkelola untuk ruang kerja dan sumber daya terkait dengan akses jaringan publik yang dinonaktifkan (Key Vault, Akun Penyimpanan, Container Registry, Azure Pembelajaran Mesin ruang kerja). - Ketika mode isolasi untuk VNet terkelola adalah

Allow only approved outbound, aturan keluar titik akhir privat secara otomatis dibuat sebagai aturan yang diperlukan dari VNet terkelola untuk ruang kerja dan sumber daya terkait terlepas dari mode akses jaringan publik untuk sumber daya tersebut (Key Vault, Akun Penyimpanan, Container Registry, Azure Pembelajaran Mesin ruang kerja).

Aturan tag layanan keluar :

AzureActiveDirectoryAzureMachineLearningBatchNodeManagement.regionAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryAzureMonitor

Aturan tag layanan masuk :

AzureMachineLearning

Daftar skenario aturan keluar tertentu

Skenario: Mengakses paket pembelajaran mesin publik

Untuk mengizinkan penginstalan paket Python untuk pelatihan dan penyebaran, tambahkan aturan FQDN keluar untuk memungkinkan lalu lintas ke nama host berikut:

Peringatan

Aturan keluar FQDN diimplementasikan menggunakan Azure Firewall. Jika Anda menggunakan aturan FQDN keluar, biaya untuk Azure Firewall ditambahkan ke tagihan Anda. Untuk informasi selengkapnya, lihat Harga.

Catatan

Ini bukan daftar lengkap host yang diperlukan untuk semua sumber daya Python di internet, hanya yang paling umum digunakan. Misalnya, jika Anda memerlukan akses ke repositori GitHub atau host lain, Anda harus mengidentifikasi dan menambahkan host yang diperlukan untuk skenario tersebut.

| Nama host | Tujuan |

|---|---|

anaconda.com*.anaconda.com |

Digunakan untuk menginstal paket default. |

*.anaconda.org |

Digunakan untuk mendapatkan data repositori. |

pypi.org |

Digunakan untuk mencantumkan dependensi dari indeks default, jika ada, dan indeks tersebut tidak ditimpa oleh pengaturan pengguna. Jika indeks ditimpa, Anda juga harus mengizinkan *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Digunakan oleh beberapa contoh berdasarkan PyTorch. |

*.tensorflow.org |

Digunakan oleh beberapa contoh berdasarkan Tensorflow. |

Skenario: Menggunakan desktop atau web Visual Studio Code dengan instans komputasi

Jika Anda berencana menggunakan Visual Studio Code dengan Azure Pembelajaran Mesin, tambahkan aturan FQDN keluar untuk memungkinkan lalu lintas ke host berikut:

Peringatan

Aturan keluar FQDN diimplementasikan menggunakan Azure Firewall. Jika Anda menggunakan aturan FQDN keluar, biaya untuk Azure Firewall ditambahkan ke tagihan Anda. Untuk informasi selengkapnya, lihat Harga.

*.vscode.devvscode.blob.core.windows.net*.gallerycdn.vsassets.ioraw.githubusercontent.com*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.comcode.visualstudio.comupdate.code.visualstudio.com*.vo.msecnd.netmarketplace.visualstudio.comvscode.download.prss.microsoft.com

Skenario: Menggunakan titik akhir batch atau ParallelRunStep

Jika Anda berencana menggunakan titik akhir batch Azure Pembelajaran Mesin untuk penyebaran atau ParallelRunStep, tambahkan aturan titik akhir privat keluar untuk memungkinkan lalu lintas ke sub sumber daya berikut untuk akun penyimpanan default:

queuetable

Skenario: Menggunakan alur prompt dengan Azure OpenAI, keamanan konten, dan Azure AI Search

- Titik akhir privat ke Azure AI Services

- Titik akhir privat ke Azure AI Search

Skenario: Menggunakan model HuggingFace

Jika Anda berencana menggunakan model HuggingFace dengan Azure Pembelajaran Mesin, tambahkan aturan FQDN keluar untuk memungkinkan lalu lintas ke host berikut:

Peringatan

Aturan keluar FQDN diimplementasikan menggunakan Azure Firewall. Jika Anda menggunakan aturan FQDN keluar, biaya untuk Azure Firewall ditambahkan ke tagihan Anda. Untuk informasi selengkapnya, lihat Harga.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Skenario: Mengaktifkan akses dari Alamat IP yang dipilih

Jika Anda ingin mengaktifkan akses dari alamat IP tertentu, gunakan tindakan berikut:

Tambahkan aturan titik akhir privat keluar untuk mengizinkan lalu lintas ke ruang kerja Azure Pembelajaran Mesin. Ini memungkinkan instans komputasi yang dibuat di jaringan virtual terkelola untuk mengakses ruang kerja.

Tip

Anda tidak dapat menambahkan aturan ini selama pembuatan ruang kerja, karena ruang kerja belum ada.

Aktifkan akses jaringan publik ke ruang kerja. Untuk informasi selengkapnya, lihat akses jaringan publik diaktifkan.

Tambahkan alamat IP Anda ke firewall untuk Azure Pembelajaran Mesin. Untuk informasi selengkapnya, lihat mengaktifkan akses hanya dari rentang IP.

Catatan

Hanya alamat IPv4 yang didukung.

Titik Akhir Privat

Titik akhir privat saat ini didukung untuk layanan Azure berikut:

- Pembelajaran Mesin Azure

- Registri Azure Pembelajaran Mesin

- Azure Storage (semua jenis sub sumber daya)

- Azure Container Registry

- Azure Key Vault

- Layanan Azure AI

- Azure AI Search (sebelumnya Cognitive Search)

- Server Azure SQL

- Azure Data Factory

- Azure Cosmos DB (semua jenis sub sumber daya)

- Azure Event Hubs

- Cache Redis Azure

- Azure Databricks

- Azure Database untuk MariaDB

- Azure Database for PostgreSQL - Server Tunggal

- Server Fleksibel Azure Database for PostgreSQL

- Azure Database untuk MySQL

- Azure API Management

Saat membuat titik akhir privat, Anda menyediakan jenis sumber daya dan sub sumber daya tempat titik akhir tersambung. Beberapa sumber daya memiliki beberapa jenis dan sub sumber daya. Untuk informasi selengkapnya, lihat apa itu titik akhir privat.

Saat Anda membuat titik akhir privat untuk sumber daya dependensi Azure Pembelajaran Mesin, seperti Azure Storage, Azure Container Registry, dan Azure Key Vault, sumber daya dapat berada di langganan Azure yang berbeda. Namun, sumber daya harus berada di penyewa yang sama dengan ruang kerja Azure Pembelajaran Mesin.

Penting

Saat mengonfigurasi titik akhir privat untuk VNet terkelola Azure Pembelajaran Mesin, titik akhir privat hanya dibuat saat dibuat saat komputasi pertama dibuat atau saat provisi VNet terkelola dipaksa. Untuk informasi selengkapnya tentang memaksa provisi VNet terkelola, lihat Mengonfigurasi untuk pekerjaan Spark tanpa server.

Harga

Fitur VNet terkelola Azure Pembelajaran Mesin gratis. Namun, Anda dikenakan biaya untuk sumber daya berikut yang digunakan oleh VNet terkelola:

Azure Private Link - Titik akhir privat yang digunakan untuk mengamankan komunikasi antara sumber daya VNet dan Azure terkelola bergantung pada Azure Private Link. Untuk informasi selengkapnya tentang harga, lihat Harga Azure Private Link.

Aturan keluar FQDN - Aturan keluar FQDN diterapkan menggunakan Azure Firewall. Jika Anda menggunakan aturan FQDN keluar, biaya untuk Azure Firewall ditambahkan ke tagihan Anda. Azure Firewall (SKU standar) disediakan oleh Azure Pembelajaran Mesin.

Penting

Firewall tidak dibuat sampai Anda menambahkan aturan FQDN keluar. Untuk informasi selengkapnya tentang harga, lihat Harga Azure Firewall dan lihat harga untuk versi standar .

Batasan

- Azure AI Studio tidak mendukung penggunaan Azure Virtual Network Anda sendiri untuk mengamankan sumber daya hub, proyek, atau komputasi. Anda hanya dapat menggunakan fitur jaringan terkelola untuk mengamankan sumber daya ini.

- Setelah mengaktifkan isolasi VNet terkelola dari ruang kerja Anda (izinkan internet keluar atau izinkan hanya keluar yang disetujui), Anda tidak dapat menonaktifkannya.

- VNet terkelola menggunakan koneksi titik akhir privat untuk mengakses sumber daya privat Anda. Anda tidak dapat memiliki titik akhir privat dan titik akhir layanan secara bersamaan untuk sumber daya Azure Anda, seperti akun penyimpanan. Sebaiknya gunakan titik akhir privat di semua skenario.

- VNet terkelola dihapus saat ruang kerja dihapus.

- Perlindungan penyelundupan data diaktifkan secara otomatis untuk satu-satunya mode keluar yang disetujui. Jika Anda menambahkan aturan keluar lainnya, seperti ke FQDN, Microsoft tidak dapat menjamin bahwa Anda terlindungi dari penyelundupan data ke tujuan keluar tersebut.

- Membuat kluster komputasi di wilayah yang berbeda dari ruang kerja tidak didukung saat menggunakan VNet terkelola.

- Kubernetes dan VM yang terpasang tidak didukung di VNet terkelola Azure Pembelajaran Mesin.

- Menggunakan aturan keluar FQDN meningkatkan biaya VNet terkelola karena aturan FQDN menggunakan Azure Firewall. Untuk informasi selengkapnya, lihat Harga.

- Aturan keluar FQDN hanya mendukung port 80 dan 443.

- Jika instans komputasi Anda berada di jaringan terkelola dan dikonfigurasi tanpa IP publik, gunakan

az ml compute connect-sshperintah untuk menyambungkannya menggunakan SSH. - Saat menggunakan Vnet Terkelola, Anda tidak dapat menyebarkan sumber daya komputasi di dalam Vnet kustom Anda. Sumber daya komputasi hanya dapat dibuat di dalam Vnet terkelola.

- Isolasi jaringan terkelola tidak dapat membuat koneksi privat dari jaringan virtual terkelola ke sumber daya lokal pengguna. Untuk daftar koneksi privat yang didukung, lihat Titik Akhir Privat.

- Jika jaringan terkelola Anda dikonfigurasi untuk hanya mengizinkan keluar yang disetujui, Anda tidak dapat menggunakan aturan FQDN untuk mengakses Akun Azure Storage. Anda harus menggunakan titik akhir privat sebagai gantinya.

Migrasi sumber daya komputasi

Jika Anda memiliki ruang kerja yang sudah ada dan ingin mengaktifkan VNet terkelola untuk ruang kerja tersebut, saat ini tidak ada jalur migrasi yang didukung untuk sumber daya komputasi yang sudah ada. Anda harus menghapus semua sumber daya komputasi terkelola yang ada dan membuatnya kembali setelah mengaktifkan VNet terkelola. Daftar berikut berisi sumber daya komputasi yang harus dihapus dan dibuat ulang:

- Kluster komputasi

- Hitung intance

- Titik akhir online terkelola