Tutorial: Mengintegrasikan gateway NAT dengan Azure Firewall di jaringan hub dan spoke untuk konektivitas keluar

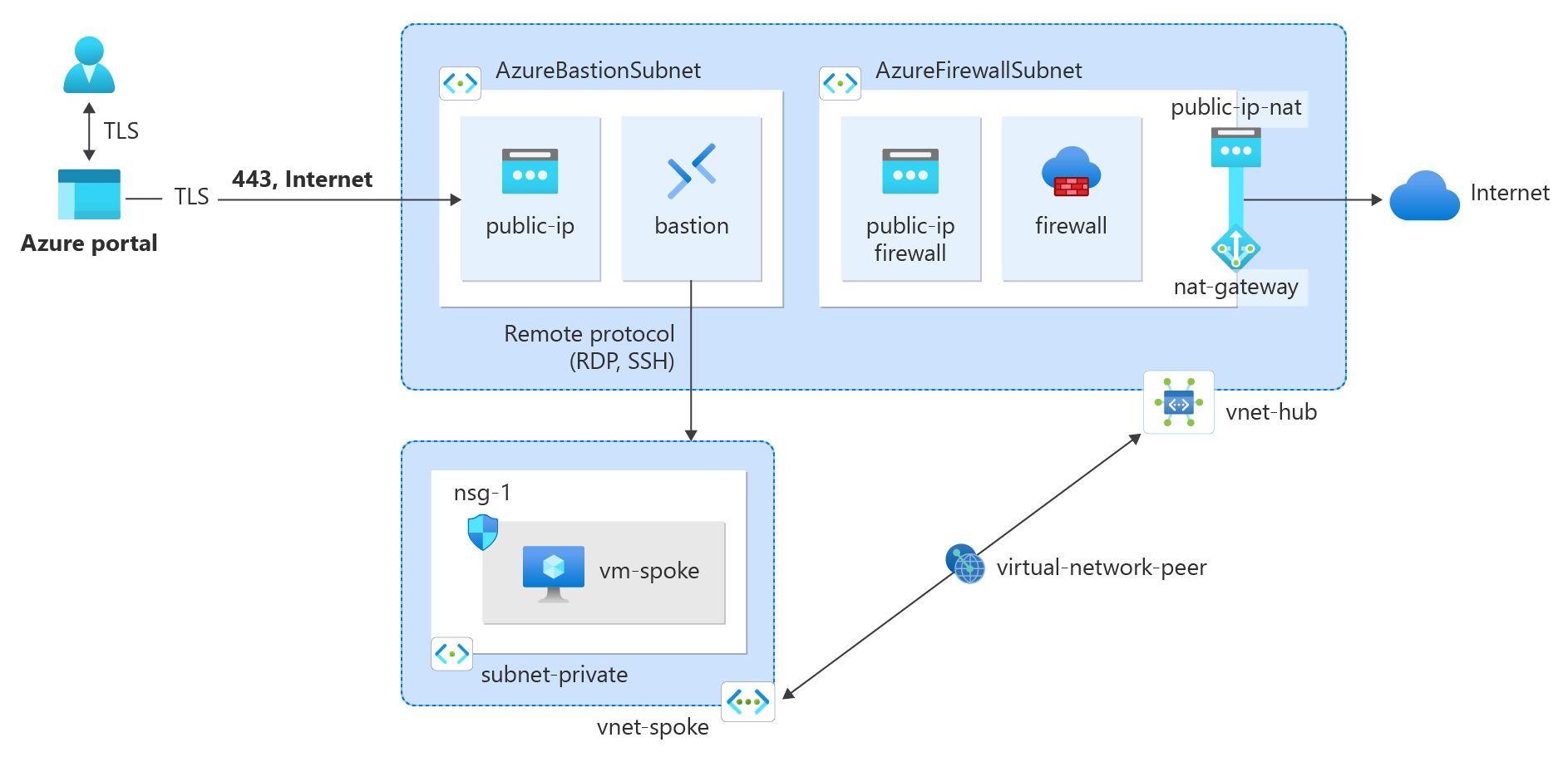

Dalam tutorial ini, Anda mempelajari cara mengintegrasikan gateway NAT dengan Azure Firewall di jaringan hub dan spoke

Azure Firewall menyediakan 2.496 port SNAT per alamat IP publik yang dikonfigurasi per instans Set Skala Komputer Virtual backend (minimal dua instans). Anda dapat mengaitkan hingga 250 alamat IP publik ke Azure Firewall. Bergantung pada persyaratan arsitektur dan pola lalu lintas, Anda mungkin memerlukan lebih banyak port SNAT daripada yang dapat disediakan Azure Firewall. Anda mungkin juga memerlukan penggunaan LEBIH sedikit IP publik sekaligus memerlukan lebih banyak port SNAT. Metode yang lebih baik untuk konektivitas keluar adalah menggunakan gateway NAT. Gateway NAT menyediakan 64.512 port SNAT per alamat IP publik dan dapat digunakan hingga 16 alamat IP publik.

Gateway NAT dapat diintegrasikan dengan Azure Firewall dengan mengonfigurasi gateway NAT langsung ke subnet Azure Firewall untuk menyediakan metode konektivitas keluar yang lebih dapat diskalakan. Untuk penyebaran produksi, jaringan hub dan spoke direkomendasikan, di mana firewall berada di jaringan virtualnya sendiri. Server beban kerja adalah jaringan virtual yang di-peering di wilayah yang sama dengan jaringan virtual hub tempat firewall berada. Dalam penyiapan arsitektur ini, gateway NAT dapat menyediakan konektivitas keluar dari jaringan virtual hub untuk semua jaringan virtual spoke yang di-peering.

Catatan

Azure NAT Gateway saat ini tidak didukung dalam arsitektur jaringan hub virtual aman (vWAN). Anda harus menyebarkan menggunakan arsitektur jaringan virtual hub seperti yang dijelaskan dalam tutorial ini. Untuk informasi selengkapnya tentang opsi arsitektur Azure Firewall, lihat Apa saja opsi arsitektur Azure Firewall Manager?.

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat jaringan virtual hub dan menyebarkan Azure Firewall dan Azure Bastion selama penyebaran

- Membuat gateway NAT dan mengaitkannya dengan subnet firewall di jaringan virtual hub

- Membuat jaringan virtual spoke

- Membuat peering jaringan virtual

- Membuat tabel rute untuk jaringan virtual spoke

- Membuat kebijakan firewall untuk jaringan virtual hub

- Membuat komputer virtual untuk menguji konektivitas keluar melalui gateway NAT

Prasyarat

- Akun Azure dengan langganan aktif. Buat akun secara gratis.

Membuat jaringan virtual hub

Jaringan virtual hub berisi subnet firewall yang terkait dengan Azure Firewall dan gateway NAT. Gunakan contoh berikut untuk membuat jaringan virtual hub.

Masuk ke portal Azure.

Di kotak pencarian di bagian atas portal, masukkan Jaringan virtual. Pilih Jaringan Virtual di hasil pencarian.

Pilih + Buat.

Di tab Dasar-dasar buat jaringan virtual, masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih Buat baru.

Masukkan test-rg.

Pilih OK.Detail instans Nama Masukkan vnet-hub. Wilayah Pilih (US) US Tengah Selatan. Pilih Berikutnya untuk melanjutkan ke tab Keamanan .

Pilih Aktifkan Bastion di bagian Azure Bastion pada tab Keamanan .

Azure Bastion menggunakan browser Anda untuk menyambungkan ke VM di jaringan virtual Anda melalui secure shell (SSH) atau protokol desktop jarak jauh (RDP) dengan menggunakan alamat IP privat mereka. VM tidak memerlukan alamat IP publik, perangkat lunak klien, atau konfigurasi khusus. Untuk informasi selengkapnya tentang Azure Bastion, lihat Azure Bastion

Masukkan atau pilih informasi berikut di Azure Bastion:

Pengaturan Nilai Nama host Azure Bastion Masukkan bastion. Alamat IP publik Azure Bastion Pilih Buat alamat IP publik.

Masukkan ip publik di Nama.

Pilih OK.Pilih Aktifkan Azure Firewall di bagian Azure Firewall pada tab Keamanan .

Azure Firewall adalah layanan keamanan jaringan berbasis cloud terkelola yang melindungi sumber daya Azure Virtual Network Anda. Ini adalah layanan firewall stateful penuh yang dilengkapi dengan ketersediaan tinggi bawaan dan skalabilitas cloud tanpa batas. Untuk informasi selengkapnya tentang Azure Firewall, lihat Azure Firewall.

Masukkan atau pilih informasi berikut di Azure Firewall:

Pengaturan Nilai Nama Azure Firewall Masukkan firewall. Tingkat Pilih Standar. Kebijakan Pilih Buat baru.

Masukkan kebijakan firewall di Nama.

Pilih OK.Alamat IP publik Azure Firewall Pilih Buat alamat IP publik.

Masukkan public-ip-firewall di Nama.

Pilih OK.Pilih Tinjau + buat.

Pilih Buat.

Dibutuhkan beberapa menit agar host bastion dan firewall disebarkan. Saat jaringan virtual dibuat sebagai bagian dari penyebaran, Anda dapat melanjutkan ke langkah berikutnya.

Membuat gateway NAT

Semua lalu lintas internet keluar melintasi gateway NAT ke internet. Gunakan contoh berikut untuk membuat gateway NAT untuk jaringan hub dan spoke dan mengaitkannya dengan AzureFirewallSubnet.

Di kotak pencarian di bagian atas portal, masukkan gateway NAT. Pilih gateway NAT di hasil pencarian.

Pilih + Buat.

Di tab Dasar-dasar gateway Buat terjemahan alamat jaringan (NAT) masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih test-rg. Detail instans Nama gateway NAT Masukkan nat-gateway. Wilayah Pilih US Tengah Selatan. Zona ketersediaan Pilih Zona atau Tidak Ada zona. Batas waktu diam TCP (menit) Biarkan default 4. Untuk informasi selengkapnya tentang zona ketersediaan, lihat Gateway NAT dan zona ketersediaan.

Pilih Berikutnya: IP keluar.

Di IP Keluar di alamat IP Publik, pilih Buat alamat IP publik baru.

Masukkan public-ip-nat di Nama.

Pilih OK.

Pilih Berikutnya: Subnet.

Di Virtual Network pilih vnet-hub.

Pilih AzureFirewallSubnet di Nama subnet.

Pilih Tinjau + buat.

Pilih Buat.

Membuat jaringan virtual spoke

Jaringan virtual spoke berisi komputer virtual pengujian yang digunakan untuk menguji perutean lalu lintas internet ke gateway NAT. Gunakan contoh berikut untuk membuat jaringan spoke.

Di kotak pencarian di bagian atas portal, masukkan Jaringan virtual. Pilih Jaringan Virtual di hasil pencarian.

Pilih + Buat.

Di tab Dasar-dasar buat jaringan virtual, masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih test-rg. Detail instans Nama Masukkan vnet-spoke. Wilayah Pilih US Tengah Selatan. Pilih Berikutnya untuk melanjutkan ke tab Keamanan .

Pilih Berikutnya untuk melanjutkan ke tab alamat IP.

Di tab Alamat IP di ruang alamat IPv4, pilih tempat sampah untuk menghapus ruang alamat yang diisi secara otomatis.

Di ruang alamat IPv4 masukkan 10.1.0.0. Biarkan default /16 (65.536 alamat) dalam pemilihan masker.

Pilih + Tambahkan subnet.

Di Tambahkan subnet masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail subnet Templat subnet Biarkan Default default. Nama Masukkan subnet-privat. Alamat awal Masukkan 10.1.0.0. Ukuran subnet Biarkan default /24(256 alamat). Pilih Tambahkan.

Pilih Tinjau + buat.

Pilih Buat.

Membuat peering antara hub dan spoke

Peering jaringan virtual digunakan untuk menyambungkan hub ke spoke dan spoke ke hub. Gunakan contoh berikut untuk membuat peering jaringan dua arah antara hub dan spoke.

Di kotak pencarian di bagian atas portal, masukkan Jaringan virtual. Pilih Jaringan Virtual di hasil pencarian.

Pilih vnet-hub.

Pilih Peering di Pengaturan.

Pilih + Tambah.

Masukkan atau pilih informasi berikut di Tambahkan peering:

Pengaturan Nilai Jaringan virtual ini Nama tautan penyerekan Masukkan vnet-hub-to-vnet-spoke. Izinkan 'vnet-hub' untuk mengakses 'vnet-spoke' Biarkan default Dipilih. Izinkan 'vnet-hub' menerima lalu lintas yang diteruskan dari 'vnet-spoke' Pilih kotak centang. Izinkan gateway di 'vnet-hub' untuk meneruskan lalu lintas ke 'vnet-spoke' Biarkan default Tidak Dipilih. Aktifkan 'vnet-hub' untuk menggunakan gateway jarak jauh 'vnet-spoke'. Biarkan default Tidak Dipilih. Jaringan virtual jarak jauh Nama tautan penyerekan Masukkan vnet-spoke-to-vnet-hub. Model penyebaran jaringan virtual Biarkan default Resource manager. Langganan Pilih langganan Anda. Jaringan virtual Pilih vnet-spoke. Izinkan 'vnet-spoke' untuk mengakses 'vnet-hub' Biarkan default Dipilih. Izinkan 'vnet-spoke' menerima lalu lintas yang diteruskan dari 'vnet-hub' Pilih kotak centang. Izinkan gateway di 'vnet-spoke' untuk meneruskan lalu lintas ke 'vnet-hub' Biarkan default Tidak Dipilih. Aktifkan 'vnet-spoke' untuk menggunakan gateway jarak jauh 'vnet-hub's' Biarkan default Tidak Dipilih. Pilih Tambahkan.

Pilih Refresh dan verifikasi status Peering Tersambung.

Membuat tabel rute jaringan spoke

Tabel rute memaksa semua lalu lintas meninggalkan jaringan virtual spoke ke jaringan virtual hub. Tabel rute dikonfigurasi dengan alamat IP privat Azure Firewall sebagai appliance virtual.

Mendapatkan alamat IP privat firewall

Alamat IP privat firewall diperlukan untuk tabel rute yang dibuat nanti di artikel ini. Gunakan contoh berikut untuk mendapatkan alamat IP privat firewall.

Di kotak pencarian di bagian atas portal, masukkan Firewall. Pilih Firewall di hasil pencarian.

Pilih firewall.

Di Gambaran Umum firewall, perhatikan alamat IP di bidang IP privat Firewall. Alamat IP dalam contoh ini adalah 10.0.1.68.

Buat tabel rute

Buat tabel rute untuk memaksa semua lalu lintas keluar antar-spoke dan internet melalui firewall di jaringan virtual hub.

Di kotak pencarian di bagian atas portal, masukkan Tabel rute. Pilih Tabel rute di hasil pencarian.

Pilih + Buat.

Di Buat tabel Rute masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih test-rg. Detail instans Wilayah Pilih US Tengah Selatan. Nama Masukkan route-table-spoke. Merambat rute gateway Pilih Tidak. Pilih Tinjau + buat.

Pilih Buat.

Di kotak pencarian di bagian atas portal, masukkan Tabel rute. Pilih Tabel rute di hasil pencarian.

Pilih route-table-spoke.

Di Pengaturan pilih Rute.

Pilih + Tambahkan di Rute.

Masukkan atau pilih informasi berikut di Tambahkan rute:

Pengaturan Nilai Nama rute Masukkan route-to-hub. Tipe tujuan Pilih Alamat IP. Alamat IP tujuan/rentang CIDR Masukkan 0.0.0.0/0. Jenis hop berikutnya Pilih Peralatan Virtual. Alamat lompatan berikutnya Masukkan 10.0.1.68. Pilih Tambahkan.

Pilih Subnet di Pengaturan.

Pilih + Asosiasikan.

Masukkan atau pilih informasi berikut di Kaitkan subnet:

Pengaturan Nilai Jaringan virtual Pilih vnet-spoke (test-rg). Subnet Pilih subnet-privat. Pilih OK.

Mengonfigurasi firewall

Lalu lintas dari spoke melalui hub harus diizinkan melalui dan kebijakan firewall dan aturan jaringan. Gunakan contoh berikut untuk membuat kebijakan firewall dan aturan jaringan.

Mengonfigurasi aturan jaringan

Di kotak pencarian di bagian atas portal, masukkan Firewall. Pilih Kebijakan Firewall di hasil pencarian.

Pilih firewall-policy.

Di Pengaturan pilih Aturan jaringan.

Pilih + Tambahkan kumpulan aturan.

Di Tambahkan kumpulan aturan masukkan atau pilih informasi berikut:

Pengaturan Nilai Nama Masukkan spoke-to-internet. Jenis koleksi aturan Pilih Jaringan. Prioritas Masukkan 100. Tindakan koleksi aturan Pilih Izinkan. Grup koleksi aturan Pilih DefaultNetworkRuleCollectionGroup. Aturan Nama Masukkan allow-web. Jenis sumber Alamat IP. Sumber Masukkan 10.1.0.0/24. Protokol Pilih TCP. Port Tujuan Masukkan 80.443. Jenis Tujuan Pilih Alamat IP. Tujuan Masuk* Pilih Tambahkan.

Membuat komputer virtual pengujian

Komputer virtual Ubuntu digunakan untuk menguji lalu lintas internet keluar melalui gateway NAT. Gunakan contoh berikut untuk membuat komputer virtual Ubuntu.

Prosedur berikut membuat komputer virtual pengujian (VM) bernama vm-spoke di jaringan virtual.

Di portal, cari dan pilih Mesin virtual.

Di Komputer virtual, pilih + Buat, lalu komputer virtual Azure.

Di tab Dasar dari Buat mesin virtual, masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih test-rg. Detail instans Nama komputer virtual Masukkan vm-spoke. Wilayah Pilih (US) US Tengah Selatan. Opsi ketersediaan Pilih Tidak diperlukan redundansi infrastruktur. Jenis keamanan Biarkan default Standar. Gambar Pilih Ubuntu Server 22.04 LTS - x64 Gen2. Arsitektur Mesin virtual Biarkan default x64. Ukuran Pilih ukuran. Akun administrator Jenis autentikasi Pilih Kata sandi. Nama Pengguna Masukkan azureuser. Kata sandi Masukkan kata sandi. Mengonfirmasikan kata sandi Masukkan kembali sandi. Aturan port masuk Port masuk publik Pilih Tidak ada. Pilih tab Jaringan di bagian atas halaman.

Masukkan atau pilih informasi berikut di tab Jaringan:

Pengaturan Nilai Antarmuka jaringan Jaringan virtual Pilih vnet-spoke. Subnet Pilih subnet-privat (10.1.0.0/24). IP Publik Pilih Tidak ada. kelompok keamanan jaringan NIC Pilih Tingkat Lanjut. Mengonfigurasi grup keamanan jaringan Pilih Buat baru.

Masukkan nsg-1 untuk nama tersebut.

Biarkan sisanya di default dan pilih OK.Biarkan pengaturan lainnya di default dan pilih Tinjau + buat.

Tinjau pengaturan akhir, dan pilih Buat.

Catatan

Komputer virtual di jaringan virtual dengan host bastion tidak memerlukan alamat IP publik. Bastion menyediakan IP publik, dan VM menggunakan IP privat untuk berkomunikasi dalam jaringan. Anda dapat menghapus IP publik dari VM apa pun di jaringan virtual yang dihosting bastion. Untuk informasi selengkapnya, lihat Memisahkan alamat IP publik dari Azure VM.

Menguji gateway NAT

Anda terhubung ke komputer virtual Ubuntu yang Anda buat di langkah-langkah sebelumnya untuk memverifikasi bahwa lalu lintas internet keluar meninggalkan gateway NAT.

Mendapatkan alamat IP publik gateway NAT

Dapatkan alamat IP publik gateway NAT untuk verifikasi langkah-langkah nanti di artikel.

Di kotak pencarian di bagian atas portal, masukkan gateway NAT. Pilih Alamat IP publik di hasil pencarian.

Pilih public-ip-nat.

Catat nilai dalam alamat IP. Contoh yang digunakan dalam artikel ini adalah 20.225.88.213.

Menguji gateway NAT dari spoke

Di kotak pencarian di bagian atas portal, masukkan Jaringan virtual. Pilih Jaringan Virtual dalam hasil pencarian.

Pilih vm-spoke.

Di Operasi, pilih Bastion.

Masukkan nama pengguna dan kata sandi yang dimasukkan selama pembuatan VM. Pilih Sambungkan.

Di prompt bash, masukkan perintah berikut:

curl ifconfig.meVerifikasi alamat IP yang dikembalikan oleh perintah cocok dengan alamat IP publik gateway NAT.

azureuser@vm-1:~$ curl ifconfig.me 20.225.88.213Tutup koneksi Bastion ke vm-spoke.

Membersihkan sumber daya

Setelah selesai menggunakan sumber daya yang Anda buat, Anda dapat menghapus grup sumber daya dan semua sumber dayanya:

Di portal Microsoft Azure, cari dan pilih Grup sumber daya.

Pada halaman Grup sumber daya, pilih grup sumber daya test-rg .

Pada halaman test-rg , pilih Hapus grup sumber daya.

Masukkan test-rg di Masukkan nama grup sumber daya untuk mengonfirmasi penghapusan, lalu pilih Hapus.

Langkah berikutnya

Lanjutkan ke artikel berikutnya untuk mempelajari cara mengintegrasikan gateway NAT dengan Azure Load Balancer:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk